Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

Prova Scritta 2011 06 27

Caricato da

lezan_0 valutazioniIl 0% ha trovato utile questo documento (0 voti)

40 visualizzazioni2 pagineProve di esame corso Sicurezza Informatica di Ingegneria dell'automazione, Perugia.

Titolo originale

prova-scritta-2011-06-27

Copyright

© Attribution Non-Commercial (BY-NC)

Formati disponibili

PDF, TXT o leggi online da Scribd

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoProve di esame corso Sicurezza Informatica di Ingegneria dell'automazione, Perugia.

Copyright:

Attribution Non-Commercial (BY-NC)

Formati disponibili

Scarica in formato PDF, TXT o leggi online su Scribd

0 valutazioniIl 0% ha trovato utile questo documento (0 voti)

40 visualizzazioni2 pagineProva Scritta 2011 06 27

Caricato da

lezan_Prove di esame corso Sicurezza Informatica di Ingegneria dell'automazione, Perugia.

Copyright:

Attribution Non-Commercial (BY-NC)

Formati disponibili

Scarica in formato PDF, TXT o leggi online su Scribd

Sei sulla pagina 1di 2

Prova scritta di Sicurezza Informatica

Matricola Cognome 27 giugno 2011

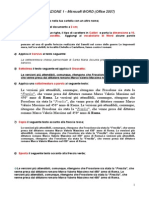

Esercizio 1 Disponendo di un sistema di cifratura DES, realizzare una funzione di hash crittograca a 64-bit. Siano inoltre m un messaggio e h(m ) il suo digest, generando in modo puramente casuale dei messaggi mi , con i = 1, 2, . . . , N , quanto deve valere N per avere il 50% di probabilit di trovare un messaggio con lo stesso digest di m ? Esercizio 2 Descrivere lalgoritmo RSA illustrando in modo sintetico: (1) la generazione di una coppia P U, P R; (2) la cifratura/decifratura RSA; (3) la rma digitale RSA. Spiegare inoltre per quale motivo lalgoritmo RSA ritenuto sicuro. Esercizio 3 Sia Alice un utente che desidera autenticarsi presso un server Bob. Volendo garantire i seguenti requisiti di sicurezza: (R1) protezione rispetto eventuali intercettazioni dei messaggi scambiati; (R2) protezione rispetto eventuali accessi non autorizzati al database del server. (a) Proporre un protocollo di autenticazione basato sulla tecnologia a chiave pubblica che soddis entrambi i requisiti R1 e R2. (b) Che cosa cambia se anzich utilizzare la tecnologia a chiave pubblica si decide di usare la tecnologia a chiave segreta? Esercizio 4 Che cosa si intende per NOP sled technique. In quali contesti viene impiegata e a cosa serve? Esercizio 5 Con riferimento alla tabella dipendenti, in allegato, trovare lo stipendio di Mister X con un attacco indiretto di tipo media. Si hanno a disposizione le seguenti informazioni: (a) Mister X un uomo con pi di 30 anni e non di Roma; (b) i rimanenti dipendenti maschi con pi di 30 anni sono tutti romani; (c) nessun dipendente donna di Roma. Si tenga conto, inoltre, che viene applicata la seguente politica di protezione dei dati sensibili: (1) il campo stipendio non pu essere divulgato direttamente e non pu essere utilizzato come criterio di ltraggio; (2) i criteri di ltraggio possono essere eta, sesso e citta; (3) non possono essere utilizzati pi di due criteri di ltraggio in una singola interrogazione; (4) consentita la divulgazione di medie e conteggi a patto che si riferiscano ad almeno tre tuple. Esercizio 6 Fornire larchitettura di massima di un Intrusion Detection System (IDS). Descrivere inoltre le due principali metodologie, per il rilevamento di intrusioni in una rete, adottate da un IDS.

Nome

TABELLA dipendenti cf cognome nome ... Rossi Mario ... Neri Luigi ... Bianchi Mario ... Gialli Federica ... Verdi Anna ... Rossi Claudia ... Pieri Alessandro ... Belli Ilaria ... Bianchini Francesca ... Brutti Elena ... ... ... ... ... ...

eta 36 39 35 36 38 31 37 33 32 32 ... ...

citta sesso Roma M Roma M Roma M Firenze F Milano F Verona F Torino M Venezia F Napoli F Perugia F ... ... ... ...

ruolo impiegato ricercatore ricercatore impiegata impiegata segretaria dirigente commercialista dirigente impiegata ... ...

stipendio 1200 1700 1400 1200 1300 1000 4000 2000 3000 1200 ... ...

Potrebbero piacerti anche

- Prova Scritta 2011 10 28Documento1 paginaProva Scritta 2011 10 28lezan_Nessuna valutazione finora

- DispensaDocumento1.482 pagineDispensalezan_100% (1)

- Prova Scritta 2012 06 27Documento2 pagineProva Scritta 2012 06 27lezan_Nessuna valutazione finora

- Prova Scritta 2012 07 20Documento2 pagineProva Scritta 2012 07 20lezan_Nessuna valutazione finora

- Prova Scritta 2011 12 20Documento2 pagineProva Scritta 2011 12 20Marco De BiagiNessuna valutazione finora

- Prova Scritta 2012 08 30Documento2 pagineProva Scritta 2012 08 30lezan_Nessuna valutazione finora

- D11 Standard Di Autenticazione Kerberos V4Documento69 pagineD11 Standard Di Autenticazione Kerberos V4lezan_Nessuna valutazione finora

- Prova Scritta 2011 07 20Documento2 pagineProva Scritta 2011 07 20lezan_Nessuna valutazione finora

- Prova Scritta 2011 09 13Documento2 pagineProva Scritta 2011 09 13lezan_Nessuna valutazione finora

- D13 Sicurezza Dei ProgrammiDocumento158 pagineD13 Sicurezza Dei Programmilezan_Nessuna valutazione finora

- D14 Protezione Dati SensibiliDocumento65 pagineD14 Protezione Dati Sensibililezan_Nessuna valutazione finora

- RetiComputer IIDocumento179 pagineRetiComputer IIlezan_Nessuna valutazione finora

- Prova Scritta 2011 08 30Documento1 paginaProva Scritta 2011 08 30lezan_Nessuna valutazione finora

- D12 Sicurezza Dei Sistemi OperativiDocumento167 pagineD12 Sicurezza Dei Sistemi Operativilezan_100% (1)

- D03 Crittografia A Chiave SegretaDocumento154 pagineD03 Crittografia A Chiave Segretalezan_Nessuna valutazione finora

- D09 Sistemi Di Autenticazione IntroduzioneDocumento77 pagineD09 Sistemi Di Autenticazione Introduzionelezan_Nessuna valutazione finora

- D10 Autenticazione Crittografica Protocolli e InsidieDocumento112 pagineD10 Autenticazione Crittografica Protocolli e Insidielezan_Nessuna valutazione finora

- D05 Funzioni Crittografiche Di HashDocumento64 pagineD05 Funzioni Crittografiche Di Hashlezan_Nessuna valutazione finora

- D06 Rainbow TablesDocumento44 pagineD06 Rainbow Tableslezan_Nessuna valutazione finora

- D07 Crittografia A Chiave Pubblica Parte IDocumento97 pagineD07 Crittografia A Chiave Pubblica Parte Ilezan_Nessuna valutazione finora

- D02 Introduzione Alla CrittografiaDocumento106 pagineD02 Introduzione Alla Crittografialezan_Nessuna valutazione finora

- D01 IntroduzioneDocumento81 pagineD01 Introduzionelezan_100% (1)

- D04 Modalita Operative Dei Cifrari A BlocchiDocumento109 pagineD04 Modalita Operative Dei Cifrari A Blocchilezan_Nessuna valutazione finora

- D08 Crittografia A Chiave Pubblica Parte IIDocumento108 pagineD08 Crittografia A Chiave Pubblica Parte IIlezan_Nessuna valutazione finora

- RetiComputer IDocumento554 pagineRetiComputer Ilezan_Nessuna valutazione finora

- Protocolli2011 2012Documento283 pagineProtocolli2011 2012lezan_Nessuna valutazione finora

- LabReti2007 2008 1Documento143 pagineLabReti2007 2008 1bayorngsNessuna valutazione finora

- LabReti2007 2008 3Documento80 pagineLabReti2007 2008 3bayorngsNessuna valutazione finora

- LabReti2007 2008 2Documento143 pagineLabReti2007 2008 2lezan_Nessuna valutazione finora

- Come Hackerare Un SitoDocumento2 pagineCome Hackerare Un SitoantoniozanniniNessuna valutazione finora

- Esercizio 1 Grezzo WORDDocumento10 pagineEsercizio 1 Grezzo WORDKabirMatteoCerviNessuna valutazione finora

- Guida GeogebraDocumento148 pagineGuida GeogebraRossella RotondiNessuna valutazione finora

- Manuale Utente ESAPRO P&IDDocumento139 pagineManuale Utente ESAPRO P&IDAtlantislandNessuna valutazione finora

- Lumix ManualeDocumento0 pagineLumix Manualegraziano_gamba7571Nessuna valutazione finora

- Probing e Fresatura Di Un Circuito Stampato Con Un Based CNC ArduinoDocumento19 pagineProbing e Fresatura Di Un Circuito Stampato Con Un Based CNC ArduinoMichele VeceNessuna valutazione finora

- CUPWEB Manuale Prenotazione FarmacieDocumento30 pagineCUPWEB Manuale Prenotazione FarmacieseleneNessuna valutazione finora

- Codigo FacebookDocumento27 pagineCodigo FacebookjhonNessuna valutazione finora

- CSS Layout A 2 ColonneDocumento16 pagineCSS Layout A 2 ColonneCinzia BocchiNessuna valutazione finora

- Manuale CELDocumento73 pagineManuale CELzambrillecoNessuna valutazione finora

- Esercizi Geometria e Algebra Lineare Ciriza PDFDocumento9 pagineEsercizi Geometria e Algebra Lineare Ciriza PDFFrancesca De PariNessuna valutazione finora

- Camerette GolfDocumento158 pagineCamerette Golflaur1983Nessuna valutazione finora

- Come Bloccareil Limite TrialDocumento2 pagineCome Bloccareil Limite TrialLigorio AntonioNessuna valutazione finora

- MonomiDocumento3 pagineMonomidavy_7569Nessuna valutazione finora

- Calcolo Delle ProbabilitàDocumento232 pagineCalcolo Delle ProbabilitàIodiventerofamosoNessuna valutazione finora