Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

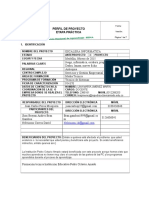

ACI - 425 Clase - 01d Planificación, Normativas y Delitos Informáticos

Caricato da

BRICE7000 valutazioniIl 0% ha trovato utile questo documento (0 voti)

42 visualizzazioni125 pagineTitolo originale

ACI - 425 Clase_01d Planificación, Normativas y Delitos Informáticos

Copyright

© © All Rights Reserved

Formati disponibili

PPT, PDF, TXT o leggi online da Scribd

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

© All Rights Reserved

Formati disponibili

Scarica in formato PPT, PDF, TXT o leggi online su Scribd

0 valutazioniIl 0% ha trovato utile questo documento (0 voti)

42 visualizzazioni125 pagineACI - 425 Clase - 01d Planificación, Normativas y Delitos Informáticos

Caricato da

BRICE700Copyright:

© All Rights Reserved

Formati disponibili

Scarica in formato PPT, PDF, TXT o leggi online su Scribd

Sei sulla pagina 1di 125

1 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr.

Juan Jos Aranda Aboy

ACI 425

SEGURIDAD INFORMTICA

Unidad 1:

Principios de Seguridad Informtica

2 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Objetivos Especficos de la Unidad

Conocer los conceptos y principios de

la seguridad informtica, normativas

actuales y diseo bsico de las

polticas de seguridad en base al

estado del arte actual.

3 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Contenidos y Actividades

Caractersticas de la informacin.

Seguridad informtica como proceso,

vulnerabilidades y amenazas.

Anlisis de riesgos.

Ataques, Hackers y crackers.

Ciclo de vida de la seguridad informtica

Polticas de seguridad.

Planes de concientizacin y normas

internacionales.

Normas ISO 17799 y BS 7799-2

Legislacin actual internacional y nacional

Delitos informticos

4 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Recordemos que:

Activo: recurso del sistema de informacin o relacionado con

ste, necesario para que la organizacin funcione

correctamente y alcance los objetivos propuestos.

Amenaza: evento que puede desencadenar un incidente en la

organizacin, produciendo daos materiales o prdidas

inmateriales en sus activos.

Impacto: consecuencia de la materializacin de una

amenaza.

Riesgo: posibilidad de que se produzca un Impacto

determinado en un Activo, en un Dominio o en toda la

Organizacin.

Vulnerabilidad: posibilidad de ocurrencia de la

materializacin de una amenaza sobre un Activo.

Ataque: evento, exitoso no, que atenta sobre el buen

funcionamiento del sistema.

La Vulnerabilidad est ligada a una Amenaza y el Riesgo a un

Impacto

5 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Sabemos que las amenazas

pueden ser causadas por:

un operador: causa del mayor problema ligado a la seguridad

de un sistema informtico (por que no le importa, no se da

cuenta o a propsito).

programas maliciosos: programas destinados a perjudicar o

a hacer un uso ilcito de los recursos del sistema es instalado

(por inatencin o maldad) en el ordenador abriendo una puerta

a intrusos o bien modificando los datos. Estos programas

pueden ser un virus informtico, un gusano informtico, un

troyano, una bomba lgica o un programa espa o Spyware

un intruso: persona que consigue acceder a los datos o

programas de los cuales no tiene acceso permitido (cracker,

defacer, script kiddie o Script boy, viruxer, etc.)

un siniestro (robo, incendio, inundacin, terremoto): una

mala manipulacin o una mala intencin derivan a la prdida

del material o de los archivos.

el personal interno de Sistemas: Las pujas de poder que

llevan a disociaciones entre los sectores y soluciones

incompatibles para la seguridad informtica.

6 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Formas de atacar a un sistema:

Existen muchas, y cada da se crean otras

nuevas, pero a modo de clasificacin:

Intrusin

Negacin del servicio

Robo de informacin

Hombre en el camino

De replicacin

Fallas y errores de programacin

7 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Intrusin

Es el ms comn de los ataques.

Consiste en que de alguna forma, el atacante

entra en el computador y adquiere privilegios por

sobre el software instalado.

Si los privilegios obtenidos son de administrador,

estamos en grave peligro, nuestros datos pueden

ser cambiados o borrados.

Bsicamente, la tcnica consiste en conseguirse

la password de un usuario del computador.

La password puede ser conseguida a travs de

prueba y error o utilizando paquetes de software

sobre los archivos que contienen las password de

la red.

8 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Negacin del servicio

Se trata de un ataque en contra de la

disponibilidad de algn servicio.

Por ejemplo, supongamos que nos envan

una gran cantidad de e-mails, saturando el

espacio en disco que para tales efectos

tiene nuestro servidor de e-mail.

Afortunadamente, no son muy populares: se

les encuentra poco deportivo.

9 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Robo de informacin

Se trata de obtener datos, estando o no

conectados al computador.

En algunos casos, basta con suplantar a

alguien que si tiene acceso a los datos

(ataque activo) o colocar una oreja que

escuche el trfico y de cuenta de alguna

password que se transmiti (ataque pasivo).

10 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Hombre en el camino

El atacante intercepta las comunicaciones

entre dos partes, haciendo a cada una de

ellas creer que se comunica con la otra.

Ejemplo: En una comunicacin cliente-

servidor, el usuario cree que se comunica

con un servidor cuando en realidad se

comunica con el atacante y viceversa.

11 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

De reproduccin

Un atacante captura las comunicaciones

entre dos partes y reproduce los mensajes.

Principalmente, se busca interceptar para

luego analizar la comunicacin.

La idea es que ni el transmisor ni el receptor

supo que alguien lo escucho.

12 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Fallas y errores de programas

Corresponde a una forma de ataque pasiva

o involuntaria.

Es una de las mayores amenazas a la

seguridad, pues puede hacer que se "caiga"

el servidor o el cliente, daar datos o

permitir acceso no autorizado.

Los usuarios deben preocuparse de la

seguridad asociada a los softwares que

utilizan e informarse de los posibles

problemas de seguridad que pueden tener.

13 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Tcnicas de ataque

Son muchas y cada da aparecen nuevas.

Dentro de las ms conocidas estn:

Engao de IP (Spoofing)

Husmear la red (Sniffing)

Negacin de servicios

14 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Spoofing

Una mquina suplanta la identidad de otra.

Se usa para persuadir a un sistema de que acepte

datos como si vinieran de la fuente original o bien

para recibir datos que debera ir a la mquina

suplantada.

Esta debilidad se debe a que los ruteadores, slo

miran la direccin de destino del paquete.

Cuando el paquete llega a destino, el receptor

revisa la IP de origen. Si el atacante cambio su IP

por una direccin legtima, ya esta lista la primera

parte del engao.

La segunda parte, consiste en incluir ordenes en

la parte TCP del paquete. Estas ordenes pueden

ser desde bromas, a obtencin de informacin.

15 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Sniffing

Una mquina intermedia entre receptor y

transmisor, escucha los paquete.

En redes de medio compartido como

Ethernet, las tarjetas de red tienen un

segmento de hardware encargado de

acceder a todos los datos que viajan por el

medio.

Qu pasa si por la red viajan las password

sin encriptacin ?

16 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Tcnicas de Negacin del Servicio

En un esquema cliente servidor, el computador que hace de

servidor siempre responde a una determinada peticin.

Si esta peticin se repite insistentemente, es posible que el

servidor se sature.

Un ejemplo clsico es el servidor de e-mails:

Este servicio almacena los e-mails provenientes de otras

redes.

El almacenamiento se realiza en un disco hasta que un

usuario interno lea y borre su correo.

Si llegan rfagas de correo (producto de correo spam

por ejemplo), el disco se satura y el servidor de e-mail

se cae.

El problema se puede acrecentar si la saturacin del disco

impide el funcionamiento de otras aplicaciones.

17 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Seguridad como un proceso

Algunos elementos integrantes son:

Software antivirus

Controles de acceso

Muros de fuego

Tarjetas inteligentes

Biometra

Deteccin de intrusos

Administracin de polticas

Exploracin de vulnerabilidades

Encriptacin

Mecanismos de seguridad fsica

18 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Principios de la seguridad

informtica

Recordemos los tres principios bsicos de la

seguridad informtica:

1. Acceso ms fcil: El intruso al sistema

utilizar el artilugio que haga ms fcil su

acceso y posterior ataque.

2. Caducidad del secreto: Los datos

confidenciales deben protegerse slo hasta

que ese secreto pierda su valor como tal.

3. Eficiencia de las medidas tomadas: Las

medidas de control se implementan para

que tengan un comportamiento efectivo,

eficiente, sean fciles de usar y apropiadas

al medio.

19 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

El anlisis y gestin de riesgos

Tiene como objetivo a proteger la misin de la Organizacin, teniendo en

cuenta las diferentes dimensiones de la seguridad:

Disponibilidad: o disposicin de los servicios a ser usados cuando sea

necesario. La carencia de disponibilidad supone una interrupcin del servicio.

La disponibilidad afecta directamente a la productividad de las

organizaciones.

Integridad: o mantenimiento de las caractersticas de completitud y

correccin de los datos. Contra la integridad, la informacin puede aparecer

manipulada, corrupta o incompleta. La integridad afecta directamente al

correcto desempeo de las funciones de una Organizacin.

Confidencialidad: o que la informacin llegue solamente a las personas

autorizadas. Contra la confidencialidad o secreto pueden darse fugas y

filtraciones de informacin, as como accesos no autorizados.

La confidencialidad es una propiedad de difcil recuperacin, pudiendo minar

la confianza de los dems en la organizacin que no es diligente en el

mantenimiento del secreto, y pudiendo suponer el incumplimiento de leyes y

compromisos contractuales relativos a la custodia de los datos.

Autenticidad (de quin hace uso de los datos o servicios): o que no

haya duda de quin se hace responsable de una informacin o prestacin de

un servicio, tanto a fin de confiar en l como de poder perseguir

posteriormente los incumplimientos o errores. Contra la autenticidad se dan

suplantaciones y engaos que buscan realizar un fraude. La autenticidad es la

base para poder luchar contra el repudio y, como tal, fundamenta el comercio

electrnico o la administracin electrnica, permitiendo confiar sin papeles ni

presencia fsica.

20 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Pasos en un anlisis de riesgos

1. Identificacin costo

posibles prdidas (L)

Identificar amenazas

2. Determinar susceptibilidad.

La probabilidad de prdida (P)

3. Identificar posibles

acciones (gasto) y sus

implicaciones (B).

Seleccionar acciones a

implementar.

B PL ?

Se

cierra

el ciclo

21 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Polticas administrativas

Procedimientos administrativos.

Polticas de control de acceso

Privilegios de acceso del usuario o

programa.

Polticas de flujo de informacin

Normas bajo las cuales se comunican los

sujetos dentro del sistema.

Algunas polticas de seguridad

22 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Polticas administrativas

Se establecen aquellos procedimientos de

carcter administrativo en la organizacin

como por ejemplo en el desarrollo de

programas: modularidad en aplicaciones,

revisin sistemtica, etc.

Se establecen responsabilidades

compartidas por todos los usuarios, cada

uno en su nivel.

Se procede a la etapa de concienciacin.

Aspectos administrativos

23 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Polticas de control de acceso

Poltica de menor privilegio

Acceso estricto a objetos determinados, con

mnimos privilegios para los usuarios.

Poltica de compartir

Acceso de mximo privilegio en el que cada

usuario puede acceder a todos los objetos.

Granularidad

Nmero de objetos accesibles. Se habla

entonces de granularidad gruesa y fina.

Control de accesos

24 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Polticas de control de flujo

La informacin a la que se accede, se enva y

recibe por:

Canales claros o canales ocultos? Seguros o no?

Qu es lo que hay que potenciar?

La confidencialidad o la integridad?

La disponibilidad? ... El no repudio?

Segn cada organizacin y su entorno de trabajo y

servicios ofrecidos, habr diferencias.

En algunos sistemas primarn unos ms que otros,

en funcin de lo secreta que sea la informacin que

procesan.

Control de flujo

25 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Modelo de Bell LaPadula (BLP)

Rgido. Confidencialidad y con autoridad.

Modelo de Clark-Wilson (CW)

Orientacin comercial: integridad.

Modelo de Take-Grant (TG)

Derechos especiales: tomar y otorgar.

Otros: modelo de Goguen-Meseguer (no interferencia

entre usuarios); modelo de Matriz de Accesos (estados

y transiciones entre estados: tipo Graham-Dennig; tipo

Harrison-Ruzzo-Ullman), Biba, Chinese Wall, etc.

Modelos de seguridad

26 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

La escritura hacia abajo est prohibida.

La lectura hacia arriba est prohibida.

Es el llamado principio de tranquilidad.

Lectura hacia arriba prohibida Secreto mximo

Usuario dado de alta

con un nivel de secreto Secreto

Escritura hacia abajo prohibida No clasificado

Modelo de Bell y LaPadula

http://en.wikipedia.org/wiki/Bell-LaPadula_model

27 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Est basado en polticas de integridad

Elementos de datos restringidos.

sobre stos debe hacerse un chequeo de

consistencia.

Elementos de datos no restringidos.

Procedimientos de transformacin.

trata los dos elementos.

Procedimientos de verificacin de integridad.

Modelo de Clark Wilson (CW)

http://www.criptored.upm.es/guiateoria/gt_m248c.htm

28 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Se describe mediante grafos orientados:

el vrtice es un objeto o sujeto.

un arco es un derecho.

Se ocupa slo de aquellos derechos que pueden ser

transferidos.

Modelo de Take - Grant (TG)

http://www.criptored.upm.es/guiateoria/gt_m248b.htm

29 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Otros modelos:

Documentos para lectura

Biba:

http://www.criptored.upm.es/guiateoria/gt

_m248a.htm

Harrison, Ruzzo y Ullman:

http://www.criptored.upm.es/guiateoria/gt

_m248e.htm

Chinese Wall:

http://www.criptored.upm.es/guiateoria/gt

_m248d.htm

Sea View: bases de datos -

http://www.criptored.upm.es/guiateoria/gt

_m248f.htm

30 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Criterio de evaluacin TSEC

Trusted Computer System Evaluation Criteria,

tambin conocido como Libro naranja (Orange

Book).

Criterio de evaluacin ITSEC

Information Technology Security Evaluation Criteria.

Criterio de evaluacin CC

Common Criteria: incluye los dos anteriores.

Normativa internacional 17799

Desarrolla un protocolo de condiciones mnimas de

seguridad informtica de amplio espectro.

Criterios y normativas de seguridad

Encontrar una interesante lectura sobre aplicacin de criterios de seguridad en :

http://www.csi.map.es/csi/criterios/seguridad/index.html

31 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Cadena de responsabilidades

Responsable de Archivo: es la entidad, institucin o

persona jurdica que posee datos de carcter

personal y que por tanto debe velar por la

seguridad de ellos.

Responsable de Tratamiento: es posible que la

entidad anterior sea quien manipule los datos

(gestin, copias de seguridad, etc.) o bien esta

tarea la ejecute otra empresa. De ah que se

diferencie entre estos dos responsables.

Responsable de Seguridad: persona o personas en

las que el responsable de archivo ha asignado

formalmente la funcin de coordinar y controlar las

medidas de seguridad aplicables.

32 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

La norma ISO 17799 (27001)

Presenta normas, criterios y recomendaciones bsicas

para establecer polticas de seguridad.

stas van desde los conceptos de seguridad fsica hasta

los de seguridad lgica.

Parte de la norma elaborada por la BSI, British

Standards Institution, adoptada por International

Standards Organization ISO y la International

Electronic Commission IEC.

Documento de 70 pginas que NO es de libre

distribucin.

http://www.aenor.es/desarrollo/normalizacion/normas/resultadobuscnormas.asp?campobuscador=17799

Desde finales de 2005 estas normas se estn revisando y

cambiando de numeracin a partir del nmero 27001.

33 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Problemtica que atae a la

norma 17799

Cmo establecer qu entendemos por

seguridad?

Diferentes criterios de evaluacin de la

seguridad: internos a una organizacin,

sectoriales, nacionales, internacionales...

Multitud de estndares aplicables a diferentes

niveles:

TCSEC (Trusted Computer Security, militar, US, 1985).

ITSEC (Information Technology Security, europeo, 1991).

Common Criteria (internacional, 1986-1988).

*7799 (britnico + internacional, 2000).

...

Actualmente, tras adoptar *7799 como estndar

internacional, es el ms extendido y aceptado.

34 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Qu es ISO 17799?

ISO 17799 es una norma internacional que ofrece

recomendaciones para realizar la gestin de la

seguridad de la informacin dirigidas a los

responsables de iniciar, implantar o mantener la

seguridad de una organizacin.

ISO 17799 define la informacin como un activo

que posee valor para la organizacin y requiere

por tanto de una proteccin adecuada. El objetivo

de la seguridad de la informacin es proteger

adecuadamente este activo para asegurar la

continuidad del negocio, minimizar los daos a la

organizacin y maximizar el retorno de las

inversiones y las oportunidades de negocio.

35 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Qu es ISO 17799? (2)

Para ISO 17799, la Seguridad de la

Informacin se define como la preservacin

de:

Confidencialidad. Aseguramiento de que la

informacin es accesible slo para aquellos

autorizados a tener acceso.

Integridad. Garanta de la exactitud y

completitud de la informacin y de los mtodos

de su procesamiento.

Disponibilidad. Aseguramiento de que los

usuarios autorizados tienen acceso cuando lo

requieran a la informacin y sus activos

asociados.

36 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Objetivo de la norma ISO 17799

Su objetivo es proporcionar una base

comn para desarrollar normas de seguridad

dentro de las organizaciones y ser una

prctica eficaz de la gestin de la seguridad.

La adaptacin espaola de la norma se

denomina UNE-ISO/IEC 17799.

Se trata de una norma NO CERTIFICABLE,

pero que recoge la relacin de controles a

aplicar (o al menos, a evaluar) para

establecer un Sistema de Gestin de la

Seguridad de la Informacin (SGSI)

segn la norma UNE 71502, CERTIFICABLE.

37 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Historia

En 1995 el British Standard Institute publica la norma BS

7799, un cdigo de buenas prcticas para la gestin de la

seguridad de la informacin.

En 1998, tambin el BSI publica la norma BS 7799-2,

especificaciones para los sistemas de gestin de la seguridad

de la informacin; se revisa en 2002.

Tras una revisin de ambas partes de BS 7799 (1999), la

primera es adoptada como norma ISO en 2000 y denominada

ISO/IEC 17799:

Conjunto completo de controles que conforman las buenas

prcticas de seguridad de la informacin.

Aplicable por toda organizacin, con independencia de su tamao.

Flexible e independiente de cualquier solucin de seguridad

concreta: recomendaciones neutrales con respecto a la tecnologa.

En 2002 la norma ISO se adopta como UNE sin apenas

modificacin (UNE 17799), y en 2004 se establece la norma

UNE 71502, basada en BS7799-2 (no existe equivalente ISO).

38 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Historia de la norma ISO 17799

39 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Norma UNE-ISO/IEC 17799

La norma UNE-ISO/IEC 17799 define la seguridad

de la informacin como la preservacin de...

... su confidencialidad.

Slo quienes estn autorizados pueden acceder a

la informacin.

... su integridad.

La informacin y sus mtodos de proceso son

exactos y completos.

... su disponibilidad.

Los usuarios autorizados tienen acceso a la

informacin y a sus activos asociados cuando lo

requieran.

40 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Qu es gestionar?

Gestionar es llevar a cabo las diligencias

necesarias para lograr un determinado fin.

La gestin de la seguridad consiste en la

realizacin de las tareas necesarias para

garantizar los niveles de seguridad exigibles en

una organizacin.

Algunas consideraciones...

Los problemas de seguridad no son nicamente

de ndole tecnolgica.

Los riesgos no se eliminan... se gestionan.

La seguridad no es un producto, es un proceso.

41 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Por qu gestionar?

Garantizar la confidencialidad, integridad y

disponibilidad de sus activos es crtico para

cualquier organizacin.

Las nuevas tecnologas introducen nuevas

amenazas.

La dependencia creciente de los recursos de

TI aumenta los impactos.

No siempre se pueden eliminar los riesgos.

...

Es necesario gestionar la seguridad de la

informacin.

42 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Cmo gestionar?

PROBLEMA: Cmo establecer qu

entendemos por 'Seguridad'?

Diferentes criterios de evaluacin de la

seguridad: internos a una organizacin,

sectoriales, nacionales, internacionales...

Multitud de estndares aplicables a

diferentes niveles:

TCSEC (Trusted Computer Security, militar, US,

1985).

ITSEC (Information Technology Security,

europeo, 1991).

Common Criteria (internacional, 1986-1988).

*7799 (britnico + internacional, 2000).

43 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Estructura: Dominios de control

La norma UNE-ISO/IEC 17799 establece diez dominios de

control que cubren por completo la Gestin de la Seguridad

de la Informacin:

1. Poltica de seguridad.

2. Aspectos organizativos para la seguridad.

3. Clasificacin y control de activos.

4. Seguridad ligada al personal.

5. Seguridad fsica y del entorno.

6. Gestin de comunicaciones y operaciones.

7. Control de accesos.

8. Desarrollo y mantenimiento de sistemas.

9. Gestin de continuidad del negocio.

10.Conformidad con la legislacin.

De estos diez dominios se derivan 36 objetivos de control

(resultados que se esperan alcanzar mediante la

implementacin de controles) y 127 controles (prcticas,

procedimientos o mecanismos que reducen el nivel de riesgo).

44 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Estructura: Dominios de control

45 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

1. POLTICA DE SEGURIDAD

Dirigir y dar soporte a la gestin de

la seguridad de la informacin.

La alta direccin debe definir una poltica que

refleje las lneas directrices de la organizacin en

materia de seguridad, aprobarla y publicitarla de la

forma adecuada a todo el personal implicado en la

seguridad de la informacin.

La poltica se constituye en la base de todo el

sistema de seguridad de la informacin.

La alta direccin debe apoyar visiblemente la

seguridad de la informacin en la compaa.

46 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

2. ASPECTOS ORGANIZATIVOS

PARA LA SEGURIDAD

Gestionar la seguridad de la informacin dentro de la

organizacin.

Mantener la seguridad de los recursos de tratamiento de la

informacin y de los activos de informacin de la organizacin

que son accedidos por terceros.

Mantener la seguridad de la informacin cuando la

responsabilidad de su tratamiento se ha externalizado a otra

organizacin.

Debe disearse una estructura organizativa dentro de la

compaa que defina las responsabilidades que en materia

de seguridad tiene cada usuario o rea de trabajo relacionada

con los sistemas de informacin de cualquier forma.

Dicha estructura debe poseer un enfoque multidisciplinar:

los problemas de seguridad no son exclusivamente tcnicos.

47 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

3. CLASIFICACIN Y CONTROL DE

ACTIVOS

Mantener una proteccin adecuada sobre

los activos de la organizacin.

Asegurar un nivel de proteccin adecuado a

los activos de informacin.

Debe definirse una clasificacin de los

activos relacionados con los sistemas de

informacin, manteniendo un inventario

actualizado que registre estos datos, y

proporcionando a cada activo el nivel de

proteccin adecuado a su criticidad en la

organizacin.

48 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

4. SEGURIDAD LIGADA AL

PERSONAL

Reducir los riesgos de errores humanos, robos, fraudes o mal uso de

las instalaciones y los servicios.

Asegurar que los usuarios son conscientes de las amenazas y riesgos

en el mbito de la seguridad de la informacin, y que estn

preparados para sostener la poltica de seguridad de la organizacin

en el curso normal de su trabajo.

Minimizar los daos provocados por incidencias de seguridad y por el

mal funcionamiento, controlndolos y aprendiendo de ellos.

Las implicaciones del factor humano en la seguridad de la

informacin son muy elevadas.

Todo el personal, tanto interno como externo a la organizacin,

debe conocer tanto las lneas generales de la poltica de seguridad

corporativa como las implicaciones de su trabajo en el mantenimiento

de la seguridad global.

Diferentes relaciones con los sistemas de informacin: operador,

administrador, guardia de seguridad, personal de servicios, etc.

Procesos de notificacin de incidencias claros, giles y conocidos

por todos.

49 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

5. SEGURIDAD FSICA Y DEL

ENTORNO

Evitar accesos no autorizados, daos e

interferencias contra los locales y la informacin de

la organizacin.

Evitar prdidas, daos o comprometer los activos

as como la interrupcin de las actividades de la

organizacin.

Prevenir las exposiciones a riesgo o robos de

informacin y de recursos de tratamiento de

informacin.

Las reas de trabajo de la organizacin y sus

activos deben ser clasificadas y protegidas en

funcin de su criticidad, siempre de una forma

adecuada y frente a cualquier riesgo factible de

ndole fsica (robo, inundacin, incendio...).

50 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

6. GESTIN DE COMUNICACIONES

Y OPERACIONES

Asegurar la operacin correcta y segura de los recursos de

tratamiento de informacin.

Minimizar el riesgo de fallos en los sistemas.

Proteger la integridad del software y de la informacin.

Mantener la integridad y la disponibilidad de los servicios de

tratamiento de informacin y comunicacin.

Asegurar la salvaguarda de la informacin en las redes y la

proteccin de su infraestructura de apoyo.

Evitar daos a los activos e interrupciones de actividades de la

organizacin.

Prevenir la prdida, modificacin o mal uso de la informacin

intercambiada entre organizaciones.

Se debe garantizar la seguridad de las comunicaciones y de

la operacin de los sistemas crticos para el negocio.

51 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

7. CONTROL DE ACCESOS

Controlar los accesos a la informacin.

Evitar accesos no autorizados a los sistemas de informacin.

Evitar el acceso de usuarios no autorizados.

Proteccin de los servicios en red.

Evitar accesos no autorizados a ordenadores.

Evitar el acceso no autorizado a la informacin contenida en

los sistemas.

Detectar actividades no autorizadas.

Garantizar la seguridad de la informacin cuando se usan

dispositivos de informtica mvil y teletrabajo.

Se deben establecer los controles de acceso adecuados

para proteger los sistemas de informacin crticos para el

negocio, a diferentes niveles: sistema operativo,

aplicaciones, redes, etc.

52 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

8. DESARROLLO Y

MANTENIMIENTO DE SISTEMAS

Asegurar que la seguridad est incluida dentro de los sistemas

de informacin.

Evitar prdidas, modificaciones o mal uso de los datos de

usuario en las aplicaciones.

Proteger la confidencialidad, autenticidad e integridad de la

informacin.

Asegurar que los proyectos de Tecnologa de la Informacin y

las actividades complementarias son llevadas a cabo de una

forma segura.

Mantener la seguridad del software y la informacin de la

aplicacin del sistema.

Debe contemplarse la seguridad de la informacin en todas

las etapas del ciclo de vida del software en una organizacin:

especificacin de requisitos, desarrollo, explotacin,

mantenimiento...

53 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

9. GESTIN DE CONTINUIDAD

DEL NEGOCIO

Reaccionar a la interrupcin de actividades del

negocio y proteger sus procesos crticos frente

grandes fallos o desastres.

Todas las situaciones que puedan provocar la

interrupcin de las actividades del negocio deben

ser prevenidas y contrarrestadas mediante los

planes de contingencia adecuados.

Los planes de contingencia deben ser probados

y revisados peridicamente.

Se deben definir equipos de recuperacin ante

contingencias, en los que se identifiquen

claramente las funciones y responsabilidades de

cada miembro en caso de desastre.

54 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

10. CONFORMIDAD

Evitar el incumplimiento de cualquier ley, estatuto, regulacin u

obligacin contractual y de cualquier requerimiento de

seguridad.

Garantizar la alineacin de los sistemas con la poltica de

seguridad de la organizacin y con la normativa derivada de la

misma.

Maximizar la efectividad y minimizar la interferencia de o desde

el proceso de auditoria de sistemas.

Se debe identificar convenientemente la legislacin aplicable

a los sistemas de informacin corporativos, integrndola en el

sistema de seguridad de la informacin de la compaa y

garantizando su cumplimiento.

Se debe definir un plan de auditora interna y ser ejecutado

convenientemente, para garantizar la deteccin de

desviaciones con respecto a la poltica de seguridad de la

informacin.

55 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Auditora

Somos seguros? Muy seguros?

Poco seguros? Relativamente

seguros?...

Trabajo de auditora ISO 17799:

valoracin del nivel de adecuacin,

implantacin y gestin de cada control de

la norma en la organizacin:

Seguridad lgica.

Seguridad fsica.

Seguridad organizativa.

Seguridad legal.

56 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Auditora (2)

Somos seguros? Muy seguros? Poco

seguros? Relativamente seguros?...

Referencia de la seguridad de la informacin

estndar y aceptada internacionalmente.

Una vez conocemos el estado actual de la

seguridad de la informacin en la organizacin,

podemos planificar correctamente su mejora o

su mantenimiento.

Una auditora ISO 17799 proporciona

informacin precisa acerca del nivel de

cumplimiento de la norma a diferentes niveles:

global, por dominios, por objetivos y por

controles.

57 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Consultora

Conociendo el nivel de cumplimiento actual,

es posible determinar el nivel mnimo

aceptable y el nivel objetivo en la

organizacin:

Nivel mnimo aceptable. Estado con las

mnimas garantas de seguridad necesarias

para trabajar con la informacin

corporativa.

Nivel objetivo. Estado de seguridad de

referencia para la organizacin, con un alto

grado de cumplimiento ISO 17799.

58 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Consultora (2)

A partir del nivel mnimo aceptable y el

nivel objetivo, podemos definir un plan de

trabajo para alcanzar ambos a partir del

estado actual.

Nivel mnimo aceptable. Implantacin de

los controles tcnicos ms urgentes, a

muy corto plazo.

Nivel objetivo. Se desarrolla en el tiempo

dentro del Plan Director de Seguridad

corporativo, y es el paso previo a la

certificacin UNE 71502.

59 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Consultora (3)

60 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Implantacin

ISO 17799 no es una norma tecnolgica.

Ha sido redactada de forma flexible e independiente de

cualquier solucin de seguridad especfica.

Proporciona buenas prcticas neutrales con respecto a la

tecnologa y a las soluciones disponibles en el mercado.

Estas caractersticas posibilitan su implantacin en

todo tipo de organizaciones, sin importar su

tamao o sector de negocio, pero al mismo tiempo

son un argumento para los detractores de la

norma.

Cmo traducir especificaciones de alto nivel a

soluciones concretas, para poder implantar ISO

17799?

Trabajo de consultora, interna o externa.

61 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Implantacin: Un ejemplo

Dominio de control: Gestin de comunicaciones y

operaciones

Objetivo de control: proteger la integridad del software

y de la informacin.

Control: Controles contra software malicioso.

Se deberan implantar controles para detectar el

software malicioso y prevenirse contra l, junto a

procedimientos adecuados para concienciar a los

usuarios.

Consultora

Normativa de uso de software: definicin y

publicitacin en la Intranet.

Filtrado de contenidos: X - Content Filtering v3.4.

Antivirus de correo: Y Antivirus v2.0.

Antivirus personal: Z - Antivirus v4.5.

62 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Ventajas de la norma

La adopcin de la norma ISO 17799 proporciona

diferentes ventajas a cualquier organizacin:

Aumento de la seguridad efectiva de los sistemas

de informacin.

Correcta planificacin y gestin de la seguridad.

Garantas de continuidad del negocio.

Mejora continua a travs del proceso de auditora

interna.

Incremento de los niveles de confianza de

nuestros clientes y partners.

Aumento del valor comercial y mejora de la

imagen de la organizacin.

...

CERTIFICACIN! (UNE 71502)

63 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Norma UNE 71502

Norma que contiene las especificaciones

para los Sistemas de Gestin de la

Seguridad de la Informacin (SGSI):

Establecimiento

Implantacin

Documentacin

Evaluacin

Basada en los controles y objetivos de

control de la norma UNE-ISO/IEC 17799.

Define la relacin de procedimientos para

establecer el SGSI: componente documental

del sistema.

64 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Norma UNE 71502 (2)

Sistema equivalente a otros sistemas de

gestin (ISO9000, ISO14000...) e

integrable con ellos.

Independiente del tipo, tamao o rea de

actividad de la organizacin.

CERTIFICABLE.

Limitaciones: no tiene equivalente ISO.

Actualmente se est estudiando la unificacin

internacional de normas... a largo plazo.

65 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Algo de resumen

ISO 17799 es una norma internacional que ofrece

recomendaciones para realizar la gestin de la

seguridad de la informacin, adoptada en Chile como

norma NCh2777-2003.

La norma se estructura en diez dominios de control

que cubren por completo todos los aspectos relativos a

la seguridad de la informacin.

Implantar ISO 17799 requiere de un trabajo de

consultora que adapte los requerimientos de la norma

a las necesidades de cada organizacin concreta.

La adopcin de ISO 17799 presenta diferentes

ventajas para la organizacin, entre ellas el primer

paso para la certificacin segn UNE 71502.

Ni la adopcin de ISO 17799, ni la certificacin

UNE 71502, ni... garantizan la inmunidad de la

organizacin frente a problemas de seguridad.

66 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Gestin de la seguridad: SGSI

Sistema de Gestin de la Seguridad de

la Informacin (SGSI):

Sistema de gestin que comprende la

poltica, la estructura organizativa, los

procedimientos, los procesos y los recursos

necesarios para implantar la gestin de la

seguridad de la informacin.

Cubre aspectos organizativos, lgicos,

fsicos, legales...

Independiente de plataformas tecnolgicas y

mecanismos concretos.

Aplicacin en todo tipo de organizaciones.

Fuerte contenido documental.

67 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Gestin de la seguridad:

estructura

68 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Modelo de Gestin de la

seguridad:

Modelo PDCA (Plan Do Check Act): Planificar, Hacer, Verificar

y Actuar.

69 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Planificar

Tres preguntas clave:

Cul es el estado actual de nuestra seguridad?

Cul es el estado al que queremos llegar?

Cmo queremos llegar a ese estado objetivo?

Las respuestas a estas preguntas permiten

definir el plan de actuacin para conseguir

los objetivos deseados.

Piezas clave de esta fase:

Poltica de seguridad.

Anlisis de riesgos.

Seleccin de controles.

Aspecto crtico: implicacin del ms alto

nivel directivo.

70 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Hacer

Dos grandes reas: implantacin del

SGSI y explotacin del mismo.

Implantacin del SGSI: ejecucin del

plan definido en la fase anterior.

Implantacin de controles (tanto tcnicos

como no tcnicos).

Control de controles: eficacia.

Explotacin del SGSI:

Operacin de los sistemas implantados.

Respuesta ante incidentes.

71 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Verificar

Es necesario verificar la conveniencia, adecuacin

y eficacia del SGSI en la organizacin.

Indicadores de rendimiento: valores objetivos

(Mucho?, Poco?, A veces?, Demasiado?...).

Eficacia: El SGSI cumple los objetivos de direccin.

Eficiencia: Lo hace con coste mnimo.

Fase de auditora del SGSI:

Se ajusta a lo deseado?

Ha sido implantado y se mantiene y ejecuta

correctamente?

Existen nuevos riesgos?

Hay cambios que puedan afectar al SGSI?

72 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Actuar

La organizacin debe mejorar de manera

continua la eficacia del SGSI:

Revisin de objetivos de seguridad.

Indicadores de eficacia de los procesos.

Auditora peridica y revisiones de seguridad.

...

Es necesario tomar acciones correctivas

para eliminar la causa de las no

conformidades en la implantacin,

operacin y uso del SGSI.

Es necesario determinar acciones

preventivas para eliminar la causa de no

conformidades potenciales, previniendo su

ocurrencia.

73 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Actualizacin ISO 17799 - 2005

La nueva ISO/IEC 17799-2005 (15 de junio de 2005) es

resultado del trabajo del grupo de trabajo 1 (WG1) del

subcomit 27 (SC27) del comit tcnico unificado (JCT) de la

organizacin internacional para la estandarizacin (ISO) y la

comisin electrotcnica internacional (IEC)

Este grupo est desarrollando una familia de estndares

informacionales para Sistemas de Gestin de la Seguridad de

la informacin (ISMS) que incluye requerimientos de sistemas

de gestin de informacin, gestin del riesgo, mtricas y

medidas, guias de implantacin, vocabulario y mejora

continua.

Esta familia se agrupar bajo ISO/IEC 27000

As mismo, ISO 17799-2005 ser renombrada como ISO

27002.

El primer componente de esta familia ISO 27000, es la norma

ISO 27001, equivalente a la BS 7799 Parte 2.

74 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Relacin con otras normas

NCh2777.Of2003

Tecnologa de la informacin Cdigo de prctica para la

gestin de seguridad de la informacin.

Homologacin nacional de ISO/IEC 17799-2000

UNE

En 2004 se establece UNE 71502, basada en BS7799-2

BS 7799

Parte 1: equivalente a ISO 17799-2000

Parte 2: Establece requerimientos para un ISMS y permite

certificacin.

ISO 27002

Nueva denominacin de la norma ISO 17799-2005

75 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Cambios introducidos por ISO/IEC

17799:2005(E)

Definiciones y trminos

Controles esenciales

Factores crticos de xito

Estructura de la norma

Contenidos de los controles

La nueva versin introduce 11 reas

de Control, 39 Objetivos de Control y

133 Controles Especficos.

76 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Novedades de 17799-2005

Seguridad en los servicios externos y

outsourcing

Gestin de vulnerabilidades tecnolgicas

Foco en la gestin de incidentes

Comunicaciones mviles, remotas y

distribuidas en el tratamiento de la

informacin

Clarificacin en la evaluacin y tratamiento

del riesgo

Nuevos controles en gestin del personal

Nuevos controles en relacin con clientes y

entrega de servicios

77 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Clusulas de control en la norma

ISO 17799 - 2005

1. Poltica de seguridad

2. Organizacin de la seguridad de la informacin

3. Gestin de activos

4. Seguridad de los recursos humanos

5. Seguridad fsica y ambiental

6. Gestin de comunicaciones y operaciones

7. Control de acceso

8. Adquisicin, desarrollo y mantenimiento de los

sistemas de informacin

9. Gestin de incidentes de seguridad de la

informacin

10. Gestin de la continuidad del negocio

11. Cumplimiento

78 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Algunos de los nuevos controles

Enfrentando la seguridad cuando se trata con

clientes (6.2.2)

Propiedad de los bienes (7.1.2)

Uso aceptable de los bienes (7.1.3)

Responsabilidad e la administracin Durante el

empleo (8.2.1)

Responsabilidad por la desvinculacin (8.3.1)

Reintegro de bienes (8.3.2)

Eliminacin de derechos de acceso (8.3.3)

Proteccin contra amenazas externas y

ambientales (9.1.4)

Entrega de servicios de terceras partes- (10.2.1)

79 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Nuevos controles (2)

Monitoreo y revisin de los servicios de terceras

partes (10.2.2)

Gestin de cambios en el servicio de terceras

partes (10.2.3)

Controles contra cdigo mvil (10.4.2)

Poltica y Procedimientos de intercambio de

informacin (10.8.1)

Transacciones en lnea (10.9.2)

Registros de auditora (10.10.1)

Proteccin de la informacin de LOGs (10.10.4)

Control de vulnerabilidades tcnicas (10.6.1)

80 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Comentarios

Debemos prepararnos para la

estandarizacin de mtricas y mediciones de

seguridad informtica.

Debern modificarse las normas nacionales

homologadas.

Se deben re-evaluar los riesgos para

identificar y desarrollar la implementacin de

los nuevos controles.

Asegurarse que los requerimientos de

seguridad estn alineados con los del

negocio.

81 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Evaluacin y tratamiento del

riesgo

Destaca la importancia de desarrollar

una evaluacin de riesgo en la

determinacin de los controles

apropiados.

Muestra la necesidad de un proceso

sistemtico de evaluacin y

tratamiento del riesgo.

Destaca la importancia de involucrar a

la administracin en el

direccionamiento adecuado del riesgo.

82 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Certificacin

Una entidad independiente y competente afirma

que un sistema es correcto y compromete en ello

su palabra... por escrito.

Garanta de 'calidad de la seguridad'.

Aporta beneficios para...

... la propia organizacin.

... los inversores.

... los clientes.

... los empleados.

Adaptarse a la norma no garantiza la inmunidad

total de la organizacin frente a problemas de

seguridad, pero reduce el riesgo y los costes

asociados a tales problemas.

83 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Certificacin: proceso

El proceso general de certificacin consta

de dos grandes etapas: consultora y

auditora.

En la primera de ellas, un equipo de

consultores con experiencia en la norma

ayuda a la organizacin a cumplir los

requisitos de certificacin: poltica de

seguridad, procedimientos, controles...

Cuando la organizacin asesorada por los

consultores considera que cumple los

requisitos de la norma, solicita la

certificacin a un organismo acreditado,

que ser el encargado de realizar la

auditora.

84 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Certificacin: proceso (2)

El proceso de auditora consta a su vez de

dos fases: una documental, en la que se

revisan los procesos y procedimientos de

gestin de la seguridad, y otra de revisin

de la implantacin de los controles

seleccionados.

La credibilidad y garantas de la certificacin

estn sujetas a la confianza depositada en

la entidad que certifica.

La certificacin no debe ser un OBJETIVO de

seguridad, sino un RECONOCIMIENTO al

trabajo bien hecho.

85 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

NCh2777-2003

Establece las recomendaciones para la gestin de

seguridad de informacin por quienes son

responsables de iniciar, implementar y mantener la

seguridad en la organizacin.

Entrega una base comn para desarrollar las

normas de seguridad de la organizacin y una

prctica efectiva de gestin de seguridad y

establecer confianza en las relaciones entre las

organizaciones.

Las recomendaciones de esta norma se deben

seleccionar y usar de acuerdo con las leyes y

reglamentos aplicables.

Lala: http://www.pumarino.cl/doc/leyes/NCh2777-

2003.pdf

86 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Planes de contingencia

Un Plan de Contingencia consiste en un estudio y

anlisis pormenorizado de las reas que componen la

organizacin y que nos servir para establecer una

poltica de recuperacin ante un desastre.

Es un conjunto de datos estratgicos de la empresa

y que se plasma en un documento con el fin de

protegerse ante eventualidades.

Adems de aumentar su seguridad, con un plan

estratgico la empresa tambin gana en el

conocimiento de sus fortalezas y sus debilidades.

Pero si no lo hace, se expone a sufrir una prdida

irreparable mucho ms costosa que la

implantacin de este plan.

87 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Acciones a realizar en un SGSI

El Plan de Contingencia ser una herramienta imprescindible

en un Sistema de Gestin de la Seguridad Informtica

(SGSI). Sus acciones estn fundamentadas por el modelo

PDCA (Plan - Do - Check - Act) :

Planificar: estudiar la implantacin de la poltica de seguridad

adoptada, alcances que tendr la gestin, anlisis de riesgos que se

harn, establecimiento de controles que activaremos, etc.

Hacer: implantar el sistema de gestin, poner y activar los

controles, registros e indicadores. Toma de datos del estado de la

seguridad.

Verificar: realizar una auditoria interna para comprobar el grado de

cumplimiento de nuestro sistema.

Actuar: realizar el seguimiento de la gestin y tomar las medidas

correctivas as como las acciones preventivas correspondientes.

Se cierra el ciclo ajustando las acciones planificadas si fuera el caso:

88 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Recordemos el Ciclo PDCA:

Poltica y Alcance del sistema

Anlisis de riesgos

Seleccin de controles

Acciones correctivas

Acciones preventivas

Modificacin Plan

Implantacin del SGSI

Implantacin controles

Implantacin indicadores

Auditoria interna

No conformidades

Grado de cumplimiento

Plan

Do

Check

Act

89 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Desastres naturales

Huracn

Tormenta

Inundacin

Tornado

Vendaval

Incendio

Terremoto

Otros

Medidas prevencin

Emplazamientos

adecuados

Proteccin fachadas,

ventanas, puertas

Desastres naturales y su prevencin

90 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Terrorismo

Sabotaje

Robo

Virus

Chantaje

informtico

Programas

malignos

Medidas de prevencin

Fortificacin de entradas

Guardias de seguridad

Patrullas de seguridad

Circuito cerrado TV

Control fsico de accesos

Proteccin de software y

hardware con antivirus,

cortafuegos, deteccin de

intrusos, etc.

Seguimiento de las polticas de

seguridad de la empresa.

Vandalismo informtico y su prevencin

91 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Amenazas

Inundaciones por

causas propias de

la empresa

Inundaciones por

causas ajenas

Pequeos

incidentes

personales (la tpica

botella de agua o

taza con caf que

se cae sobre el

teclado...)

Medidas prevencin

Revisar conductos de

agua

Emplazar la sala con

los equipos ms

caros en un sitio libre

de estos problemas

Instalar sistemas de

drenaje de

emergencia

Concienciar a

nuestros empleados

Amenazas del agua y su prevencin

92 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Amenazas

Una mala instalacin

elctrica

descuidos personales

como puede ser fumar

en sala de

computadores

Papeleras mal

ubicadas en la que se

tira un cigarrillo no

apagado

Vulnerabilidades del

sistema ante el humo

Medidas prevencin

Detector humo y

calor

Materiales ignfugos

Almacn de papel

separado de

mquinas

Estado del falso

suelo

Extintores revisados

Amenazas del fuego y su prevencin

Es la amenaza ms temida por su rpido poder destructor.

93 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Las empresas dependen hoy en da de los

equipos informticos y de todos los datos

que hay all almacenados (nminas, clientes,

facturas, ...).

Dependen tambin cada vez ms de las

comunicaciones a travs de las redes de

datos.

Si falla el sistema informtico y ste no

puede recuperarse, la empresa puede

desaparecer porque no tiene tiempo de salir

nuevamente al mercado con ciertas

expectativas de xito, aunque conserve a

todo su personal.

Qu sucede si se produce

un desastre?

94 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Segn diversos estudios el perodo mximo de

inactividad que puede soportar una empresa sin

poner en peligro su supervivencia es de:

Sector seguros: 5,6 das

Sector fabricacin: 4,9 das

Sector industrial: 4,8 das

Sector distribucin: 3,3 das

Sector financiero: 2,0 das

Tiempos de recuperacin

Si nos dicen que nuestro banco tiene problemas de

seguridad y no podemos mover nuestras cuentas, lo

ms seguro es que cambiemos de banco al da

siguiente.

95 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Prdida de clientes.

Prdida de imagen.

Prdida de ingresos por beneficios.

Prdida de ingresos por ventas y

cobros.

Prdida de ingresos por produccin.

Prdida de competitividad en el

mercado.

Prdida de credibilidad en el sector.

Prdidas por no contar con plan estratgico:

96 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Plan de emergencia

Vidas, heridos, activos, evacuacin

personal.

Inventariar recursos siniestrados.

Evaluar el coste de la inactividad.

Plan de recuperacin

Acciones tendentes a volver a la situacin

que exista antes del desastre.

Medidas bsicas ante un desastre

http://recovery-disaster.info/index.htm

97 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Instalaciones alternativas

Oficina de servicios propia

Acuerdo con empresa vendedora de HW y SW

Acuerdo recproco entre dos o ms empresas

Arranque en fro: sala vaca propia

Arranque en caliente: centro equipado

Sistema Up Start: caravana, unidad mvil

Sistema Hot Start: centro gemelo

Alternativas del plan de continuidad

Algunas soluciones pueden resultar de muy alto costo.

Su eleccin depender entonces de las caractersticas de

nuestra empresa y qu tan crtico debe ser ese plan de

continuidad acorde con ello.

Estos tpicos se profundizan en la Unidad 2.

98 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Ley 19.223, Delitos Informticos

Ley 17.336, Propiedad Intelectual

Ley 19.628, Proteccin Datos Personales

Ley 19.799, Firma Electrnica

Ley 18.168, General de Telecomunicaciones

Cdigo Penal

Cdigo de Procedimiento Penal

Cdigo Procesal Penal

HERRAMIENTAS LEGALES EN CHILE

99 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

CLASIFICACIN BSICA DE DELITOS

DELITOS INFORMTICOS PROPIAMENTE

TAL.

OTROS DELITOS EN LOS HE SE HACE

NECESARIA LA PARTICIPACIN DE LA

BRIGADA INVESTIGADORA DEL CIBER

CRIMEN.

100 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

LEGISLACIN SOBRE DELITOS

INFORMATICOS CHILE

LEY RELATIVA A DELITOS INFORMATICOS

Ley No.:19223

Artculo 1.- El que maliciosamente destruya o inutilice un sistema de tratamiento de

informacin o sus partes o componentes, o impida, obstaculice o modifique su

funcionamiento, sufrir la pena de presidio menor en su grado medio a mximo.

Si como consecuencia de estas conductas se afectaren los datos contenidos en el sistema,

se aplicar la pena sealada en el inciso anterior, en su grado mximo.

Artculo 2.- El que con el nimo de apoderarse, usar o conocer indebidamente de la

informacin contenida en un sistema de tratamiento de la misma, lo intercepte, interfiera

o acceda a l, ser castigado con presidio menor en su grado mnimo a medio.

Artculo 3.- El que maliciosamente altere, dae o destruya los datos contenidos en un

sistema de tratamiento de informacin, ser castigado con presidio menor en su grado

medio.

Artculo 4.- El que maliciosamente revele o difunda los datos contenidos en un sistema de

informacin, sufrir la pena de presidio menor en su grado medio. Si quien incurre en

estas conductas es el responsable del sistema de informacin, la pena se aumentar en

un grado.".

Y por cuanto he tenido a bien aprobarlo y sancionarlo; por tanto promlguese y llvese a

efecto como Ley de la Repblica.

Santiago, 28 de Mayo de 1993.- ENRIQUE KRAUSS RUSQUE, Vicepresidente de la

Repblica.- Francisco Cumplido Cereceda, Ministro de Justicia.

http://delitosinformaticos.com/legislacion/chile.shtml

101 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

SABOTAJE INFORMTICO :

Destruccin o alteracin de un STI.

Destruccin o dao de la informacin contenida en un STI.

Alteracin de la informacin contenida en un STI.

Responsabilidad :

Ley 19.223, Art. 1 y 3

Art. 1 : Destruya o inutilice un STI o sus partes o

componentes u obstaculice o modifique su funcionamiento.

Presidio menor en grado medio a mximo.

Art. 3 : Altere, dae o destruya datos contenidos en un STI.

Presidio menor en grado medio.

DELITOS INFORMTICOS

102 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

ESPIONAJE INFORMTICO :

Intrusin ilegtima o acceso indebido.

Divulgacin indebida o revelacin de datos.

Responsabilidad :

Ley 19.223, Art. 2 y 4

Art. 2 : nimo de apoderarse, usar o conocer indebidamente

la informacin contenida en un STI. Intercepte, interfiera o

acceda a l. Presidio menor en un grado mnimo a medio.

Art. 4 : Maliciosamente revele o difunda datos contenidos en

un STI. Presidio menor en grado medio. Responsable del

STI, aumenta en un grado.

DELITOS INFORMTICOS

103 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Informtica, ley 19.223.

1.-Destruya o inutilice un STI o sus partes o

componentes, o impida, obstaculice o modifique su

funcionamiento.

2.- El que con el nimo de apoderarse, usar o conocer,

indebidamente de la informacin contenida en un STI, lo

intercepte, interfiera o acceda a l.

3.- El que maliciosamente altere, dae o destruya los

datos contenidos en un STI.

4.- El que maliciosamente revele o difunda los datos

contenidos en un STI.

Que castiga

Pornografa infantil, Ley 19.927.

1.-Produccin de material pornogrfico.

2.-Comercializacin, importacin, exportacin, distribucin,

difusin, exhibicin, adquisicin o almacenamiento.

OTROS DELITOS

104 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Propiedad Intelectual, ley 17.336.

1.-Piratera

Amenazas.

Homicidios.

Que castiga

Fraudes financieros.

OTROS DELITOS

105 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Trfico y venta de drogas. Evasin de impuestos.

Suicidios. Robo de especies (computadores).

OTROS DELITOS

106 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Decreto 83

NORMA TECNICA PARA LOS ORGANOS

DE LA ADMINISTRACION DEL ESTADO

SOBRE SEGURIDAD Y

CONFIDENCIALIDAD DE LOS

DOCUMENTOS ELECTRONICOS.

107 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Gobierno aplica normas anti SPAM

El 28 de julio de 2006 entr en vigencia el Decreto

Supremo N 93 sobre regulacin del SPAM,

estableciendo una serie de normas tcnicas para

minimizar la recepcin de mensajes electrnicos

masivos no deseados en las casillas electrnicas de

los rganos de la Administracin del Estado y de

sus funcionarios.

Con esta regulacin, el Gobierno establece una

decidida lucha contra el SPAM, cuyos efectos son

conocidos: estos mensajes recargan

innecesariamente los sistemas informticos

institucionales, pueden ser causa de virus, cdigos

malignos y, en general, de cualquier tipo de

informacin que puede poner en peligro la

integridad y de la documentacin electrnica de

Gobierno.

108 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Decreto Supremo N 93 (2)

El Decreto establece las condiciones mnimas que

deben cumplir las instituciones para el

procesamiento y manejo de los mensajes

electrnicos.

Entre otras disposiciones, indica que los organismos

debern contar con los sistemas informticos

adecuados para filtrar los mensajes electrnicos

entrantes a sus servidores de correo y realizar

revisiones y monitoreos peridicos de las redes de

comunicacin.

Junto con lo anterior, cada organismo deber

instruir a sus funcionarios respecto del correcto uso

de la casilla de correo institucional que se les

asigna, quedando expresamente prohibido utilizarla

para fines personales o distintos de los relacionados

con las competencias propias de la institucin.

109 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Decreto Supremo N 93 (3)

Para apoyar a las instituciones en la adopcin y ejecucin de

esta normativa, el Ministerio del Interior elaborar una "Gua

Modelo de Proteccin de Casillas Electrnicas", que

contendr detalles tcnicos y recomendaciones. El documento

estar a disposicin de los organismos en un plazo de 120

das a contar de la publicacin del Decreto en el Diario Oficial.

El Decreto Supremo N 93 se dict en el marco de la poltica

nacional de Gobierno Electrnico, para mejorar los servicios e

informacin ofrecidos a los ciudadanos, aumentar la eficiencia

y la eficacia de la gestin pblica, e incrementar

sustantivamente la transparencia del sector pblico y la

participacin de los ciudadanos.

Ver Decreto Supremo N 93

110 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Personal calificado.

Infraestructura adecuada.

Herramientas de software.

Herramientas de hardware.

Medios de acceso.

Disponibilidad tcnica de los registros de auditoria.

Facultades legales.

Herramientas legales.

Coordinacin con fuentes de informacin (ISPs y

otras empresas)

REQUERIMIENTOS PARA INVESTIGACIN DEL

CRIMEN INFORMTICO

111 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Conclusiones

Los problemas de seguridad no son

necesariamente tcnicos.

La seguridad no es un producto, es un

proceso.

Debemos gestionar nuestra seguridad.

Un sistema de gestin debe contemplar la

mejora continua del sistema: todo

evoluciona, especialmente la (in)seguridad.

La certificacin de seguridad es

beneficiosa, pero ni garantiza inmunidad ni

debe ser un objetivo.

La seguridad total no existe!

112 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Recordar lo ms importante:

Ningn sistema de control resulta

efectivo hasta que debemos utilizarlo

al surgir la necesidad de aplicarlo.

Junto con la concienciacin de los

usuarios, ste ser uno de los grandes

problemas de la Gestin de la

Seguridad Informtica.

113 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Sistemas de Almacenamiento y

Comunicacin de Imgenes (PACS)

ESTACIN DE

ADQUISICIN

ULTRASONIDO / RAYOS X

SCANNER

ESTACIN DE

ADQUISICIN

ESTACIN DE

ADQUISICIN

TOMOGRAFA AXIAL

RESONANCIA MAGNTICA

MEDICINA NUCLEAR, ETC.

IMAGEN

IMAGEN

IMAGEN

ESTACIN DE

CONSULTA LOCAL

MODEM

MODEM

SERVIDOR

REMOTO

ESTACIN DE

CONSULTA REMOTA

SERVIDOR

ARCHIVO HISTRICO

Tipos de estaciones de trabajo:

1. Estacin de Adquisicin

2. Estacin de Consulta

3. Servidor

Es mas seguro ahora?

114 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Preguntas y ejercicios (1 de 2)

1. Qu es y qu significa hacer un anlisis de riesgos?

2. Explique el sentido de las ecuaciones B > PL y B PL.

3. Tras un estudio, obtenemos B > PL, podemos estar

totalmente tranquilos al no utilizar medida alguna de

prevencin?

4. Explique qu significan los factores L y P en la ecuacin B >

PL.

5. Cules son los pasos a seguir en un anlisis de riesgo de

acuerdo a los factores de la ecuacin de B > PL?

6. En algunos sistemas de gestin de informacin a veces

prima ms el elemento confidencialidad, en cambio en otros

ms el de integridad. D algunos ejemplos en que pueda

cumplirse al menos en parte este escenario. Qu opina

respecto a una transaccin electrnica?

7. Comente el modelo de seguridad de Bell Lapadula. Por qu

se le llama el modelo de la tranquilidad?

115 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Preguntas y ejercicios (2 de 2)

8. Ud. es el responsable de seguridad y detecta que un empleado

est robando informacin confidencial, cmo reaccionara?

9. Cules pueden ser las prdidas en una empresa si no se cuenta

con un adecuado Plan de Contingencia y sucede un desastre?

10.Qu es un Plan de Contingencia y por qu es importante?

11.Nuestra empresa est a medias entre el rubro distribucin y el

de las finanzas. Resulta estratgico tener aqu un Plan de

Contingencia?

12.Qu soluciones tenemos para que un banco no se vea afectado

por un desastre y pueda seguir trabajando con sus clientes con

un tiempo de recuperacin bajo o mnimo? Cmo sera su

coste?

13.Se pueden prever situaciones extremas como lo acontecido

con las torres gemelas? En que tipo de empresas o

instituciones no deben descartarse estos extremos? En una

empresa que vende automviles?

116 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

INFORMACION DE NORMAS

OFICIALES CHILENAS

NCh2777-2003

Tecnologa de la informacin - Cdigo de

prctica para la gestin de seguridad de la

informacin

Tecnologa de la informacin - Seguridad y

confidencialidad de los documentos electrnicos

ISO/IEC

ISO/IEC 27001:2005: Information technology --

Security techniques -- Information security

management systems Requirements

117 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Bibliografa

Jorge Rami Aguirre Seguridad Informtica y

Criptografa (archivo SegInfoCripPDFc_v41.zip)

Antonio Villaln Huerta SEGURIDAD DE LOS

SISTEMAS DE INFORMACION (archivo

seguridad_sist_inf.zip)

Eric Maiwald Fundamentos de Seguridad de Redes

Parte II Trabajo preparatorio, pp 93-210

Merike Kaeo Diseo de Seguridad en Redes Parte

II Normas de seguridad corporativas, Caps. 4 al 7

pp 119-209

Investigacin de expertos (archivo Investigacin

de expertos (rgsc).doc)

Jorge Olivares Actualizacin ISO/IEC

17799:2005(E)

118 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Otros documentos digitales

Antonio Villaln Huerta El sistema de

gestin de la Seguridad de la Informacin

La nueva norma UNE 71502 Cdigos de

buenas prcticas de seguridad UNE -

ISO/IEC 17799 (presentacin en archivo

ISO17799.pdf)

Antonio Villaln Huerta Gestin de la

seguridad de la informacin: UNE 71502,

ISO 17799 (archivo UNE 71502

campusti.pdf)

119 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Enlaces de inters

CLCERT - Grupo Chileno de Respuesta

a Incidentes de Seguridad

Computacional

CIBSI 05 - Congreso Iberoamericano

de Seguridad Informatica

http://daniellerch.com/

http://www.microsiervos.com/archivo/

seguridad/

http://www.rompecadenas.com.ar/

http://www.dodomex.com/

120 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

Ley Orgnica de Proteccin de Datos

(LOPD)

Espaa

121 2007 Universidad de Las Amricas - Escuela de Ingeniera - Seguridad Informtica - Dr. Juan Jos Aranda Aboy

LOPD: algunas infracciones leves

No atender, por motivos formales, la solicitud del interesado

de rectificacin o cancelacin de los datos personales objeto

de tratamiento cuando legalmente proceda.

No proporcionar informacin que solicite la Agencia de

Proteccin de Datos en el ejercicio de las competencias que

tiene legalmente atribuidas, en relacin con aspectos no

sustantivos de la proteccin de datos.

No solicitar la inscripcin del archivo de datos de carcter