Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

Herramientas Administrativas

Caricato da

Henry Cumbicus RiveraTitolo originale

Copyright

Formati disponibili

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

Formati disponibili

Herramientas Administrativas

Caricato da

Henry Cumbicus RiveraCopyright:

Formati disponibili

HERRAMIENTAS ADMINISTRATIVAS PING: Abrimos la consola de Windows e ingresamos el comando ipconfig para saber que direccin de red tenemos

y a que segmento de red pertenece nuestro equipo. Luego con esta informacin observamos que equipos responden al ping (esta practica fue hecha en una red inalmbrica de acceso privado). Teniendo acceso a internet podemos enviar un ping a paginas web, en este caso googlw.com y observamos la respuesta desde un servidor conla direccin ip 74.125.229.84. Este otro ensayo fue hecho a la direccin ip de la puerta de enlace de la red. TRACEROUTE: Abrimos la consola e ingresamos el comando tracert y digitamos un nombre de host o dominio de internet para nuestro ejemplo quisimos calcular la traza que haba desde nuestro equipo y la direccin yotube.com. Esta traza pertenece a la puerta de enlace. En este caso digitamos una direccin ip publica (Facebook) y precisamente vemos los saltos que da para llegar al destino cabe destacar el paso que hace por el enrutador del proveedor de internet (telefnica). NSLOOKUP: (Esta practica fue realizada en la universidad) ingresamos el comando nslookup y nos muestra la direccin del dns de la EAM, probamos con el sitio y yahoo y google y especficamente nos muestra la lista de las direcciones asociadas a estos servicios. TELNET: Para llevar acabo esta practica utilizamos como cliente telnet Windows utilizando la herramienta PUTY, y como servidor de telnet hicimos la previa instalacin de este en Ubuntu. Abrimos un terminal e ingresamos el comando sudo apt-get install telnetd y damos enter. Una vez descargado este paquete debemos configurar el archivo conf, para esto ingresamos el comando sudo gedit /etc/initd/.conf. Al dar enter tendremos el archivo con sus propiedades eliminamos lo que halla en este e ingresamos la propiedad que se muestra en la imagen. Una vez instalado el servidor telnet, instalamos la herramienta puty para hacer la conexin via telnet entre el servidor y el cliente.

En este paso ingresamos la direccin ip del servidor 192.168.1.1 hacemos click en save le damos un nombre a la conexin y damos click en el botn open. Y listo estamos conectados al equipo remoto via telnet podemos observar que nuestro servidor tiene como sistema operativo Ubuntu damos el nombre de usuario del equipo Ubuntu y la contrasea y entramos en el sistema operativo remoto. EXPLORACION DE PUERTOS NMAP: Esta practica la hicimos utilizando la interfaz grafica de nmap llamada Zenmap y utilizamos como escenario la universidad. Ingresamos el comando sn 10.1.0.1/24 para saber cuantos equipos estaban activos en ese momento. Esta grafica pertenece a la topologa de la red de la escuela. En esta otra imagen ya podemos ver tanto las direcciones mac de los equipos conectado a la red e informacin de los sistemas operativo instalados en estas maquinas. Esta pertenece a un escner de las trazas de esta red. ESCUCHAS DE RED WIRESHARK: Para esta practica ingresamos a la pagina de la universidad nos logueamos en el link de formacion virtual. Posterior a esto ya estaba corriendo el wireshark y estaba atrapando paquetes. Una vez hecho el login en el link de formacin virtual detuvimos el anlisis del wireshark y precisamente obtuvo la informacin del usuario en este caso el usuario con el cdigo 2320071077 y como contrasea 1094892060.

Potrebbero piacerti anche

- Manual de Ore ControlDocumento122 pagineManual de Ore Controlromain201060% (5)

- Cielorrraso ExpoDocumento41 pagineCielorrraso ExpoMiltonPedrozaBautistaNessuna valutazione finora

- Arquitecto José Villagrán GarcíaDocumento20 pagineArquitecto José Villagrán GarcíaLysde SerranoNessuna valutazione finora

- 7 Lamparas de La ArquitecturaDocumento9 pagine7 Lamparas de La ArquitecturaDorianaMariño100% (1)

- Plan de Manejo AmbientalDocumento23 paginePlan de Manejo AmbientalJorge Humberto Cortes Bonilla50% (2)

- Horno para CarbónDocumento49 pagineHorno para CarbónJavier ArdayaNessuna valutazione finora

- Adobe ReforsadoDocumento13 pagineAdobe ReforsadoAlexa JulcamoroNessuna valutazione finora

- Opinión Personal Sobre La Aquitecta Zaha HadidDocumento6 pagineOpinión Personal Sobre La Aquitecta Zaha HadidM'k Michell VillamizarNessuna valutazione finora

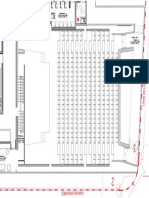

- Auditorio Planta Segundo PisoDocumento1 paginaAuditorio Planta Segundo PisoAndrea GraciaNessuna valutazione finora

- Nfpa en Seguridad para LatinoamericaDocumento47 pagineNfpa en Seguridad para Latinoamericajose ChuchonNessuna valutazione finora

- Revista Octubrina H-GDocumento2 pagineRevista Octubrina H-GHellen GuzmánNessuna valutazione finora

- Requisitos Del Sistema de Revit 2018Documento10 pagineRequisitos Del Sistema de Revit 2018Grober Mn CnNessuna valutazione finora

- David ChipperfieldDocumento13 pagineDavid ChipperfieldKamila CrispinNessuna valutazione finora

- Reactivos HormigonDocumento5 pagineReactivos HormigonEcuador de AmBATO ResidenciaNessuna valutazione finora

- Fases Del Proceso Tecnologico 2º ESO ExamenDocumento32 pagineFases Del Proceso Tecnologico 2º ESO ExamenMaría Isabel López PoloNessuna valutazione finora

- Introduccion CimentacionDocumento14 pagineIntroduccion Cimentacionmataix4100% (2)

- ¿Qué Es Concreto Reforzado Con Fibras - 360 Grados en ConcretoDocumento9 pagine¿Qué Es Concreto Reforzado Con Fibras - 360 Grados en ConcretoeleuNessuna valutazione finora

- Estudio de Suelos Desarrollo Habitacional - Destacamento 50 de La GNB-El Paraíso PDFDocumento95 pagineEstudio de Suelos Desarrollo Habitacional - Destacamento 50 de La GNB-El Paraíso PDFargenis garciaNessuna valutazione finora

- Arquitectura Virreinal PeruanaDocumento26 pagineArquitectura Virreinal PeruanaEuleydi Naythengal Najera Ponce100% (1)

- ModeloDocumento3 pagineModeloAndy SilvaNessuna valutazione finora

- Informe Redes Luis Villaman y YaremiDocumento5 pagineInforme Redes Luis Villaman y YaremiLuis Angel VillamánNessuna valutazione finora

- Petite Maman (PDF)Documento1 paginaPetite Maman (PDF)Adrián Ramírez SillerNessuna valutazione finora

- Casa Donofrio 1Documento1 paginaCasa Donofrio 1Tania de las Mercedes Andrade RosasNessuna valutazione finora

- (Es0005) Ataque Por Envenenamiento de Cache DNSDocumento4 pagine(Es0005) Ataque Por Envenenamiento de Cache DNSJonathan Alvarez ColomaNessuna valutazione finora

- Unidades de Recuperación de Calor: de 450 A 3.400 M /HDocumento1 paginaUnidades de Recuperación de Calor: de 450 A 3.400 M /HDavid NietoNessuna valutazione finora

- Plan Maestro UrbanoDocumento4 paginePlan Maestro Urbanofederico.ff.arquitecturaNessuna valutazione finora

- RespuestasDocumento3 pagineRespuestaslenin francisco loraico avalosNessuna valutazione finora

- Fibras de Acero Wirand, Elemento Estructural para El Refuerzo Del ShortcreteDocumento62 pagineFibras de Acero Wirand, Elemento Estructural para El Refuerzo Del ShortcreteFranklin Cayapalo FloresNessuna valutazione finora

- Ejer 1Documento7 pagineEjer 1Juan Ramón Panqueva DelgadoNessuna valutazione finora