Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

Hackear Una Red WiFi Sin Clientes Conectados

Caricato da

jesus_cemborainCopyright

Formati disponibili

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

Formati disponibili

Hackear Una Red WiFi Sin Clientes Conectados

Caricato da

jesus_cemborainCopyright:

Formati disponibili

Hackear una red WiFi sin clientes conectados : Aprende a hackear una red WiFi sin clientes mediante

el ataque Chop-Chop

Este manual est orientado para generar trfico cuando no hay ningn cliente asociado al punto de acceso (o red wifi), (si no hay clientes no hay trfico), es un ataque que una vez hecho genera mucho trfico, pero no siempre funciona con todas las redes wifis. Una vez aclarado sto podemos empezar (he utilizado Wifiway 1.0 Final) . Lo podis descargar de aqu: Descarga Wifiway 1.0 Final Gratis El MD5 de este archivo es: 2fac135cad7b185706bbcb9c51f45932 COMPROBADLO!!

Cambiar la MAC de nuestra tarjeta wireless:

Abrimos un terminal y ponemos: macchanger -m MAC QUE QUERAMOS [interfaz] Ejemplo: macchanger -m 00:01:02:03:04:05 wlan0

Ponemos la tarjeta en modo monitor para poder coger los paquetes

Como en el anterior manual dijimos airmon-ng start [interfaz] Ejemplo: airmon-ng start wlan0

Abrimos airodump para apuntar canal, bssid y el ssid

Abrimos airodump-ng, desde Inicio/Wireless/suite/airodump-ng y vemos todos los wifis que hay a nuestro alrededor, apuntamos el canal que usa el wifi que queremos auditar as como el bssid y el ssid de dicha red wifi. Ahora abrimos una consola (o terminal) y ponemos lo siguiente: airodump-ng -c CANAL -b BSSID -w NOMBRE CAPTURA [interfaz] Ejemplo: airodump-ng -c 3 -b 00:02:CF:43:23 -w captura wlan0 Dejamos este terminal abierto hasta el final, no lo cerris.

Nos asociamos a la red wifi (Asociacin Falsa)

Ahora procedemos a asociarnos al AP con la MAC falseada que hemos hecho antes. aireplay-ng -1 10 -e SSID -a BSSID -h MAC QUE TENEMOS (FALSA) [interfaz]

Ejemplo: aireplay-ng -1 10 -e Gorrion -a 00:02:CF:13:41 -h 00:01:02:03:04:05 wlan0 Dejamos esta consola abierta, igual que la de airodump, NO LAS CERRIS!!!

Lanzamos el ataque chop chop

Ahora vamos a lanzar este ataque para conseguir un paquete WEP. Abrimos la consola y ponemos: aireplay-ng -4 -h MAC QUE TENEMOS (FALSA) [interfaz]

Nos pedir que si queremos ese paquete WEP que ha cogido, debemos mirar que el BSSID que tiene es el mismo que el que hemos seleccionado nosotros, si lo es, ponemos [y] y le damos a enter, entonces comenzar el proceso (tarda 1 minuto aproximadamente), cuando termine crear dos ficheros en root, uno con extensin .CAP y otro con extensin .XOR.

No cerris la consola, porque si lo hacis luego os tiraris de los pelos

Saber la IP de la red wifi

Ahora vamos a ver qu IP usa nuestra WIFI, si ya sabemos que es la de toda la vida (192.168.1.1) podemos saltarnos este paso. tcpdump -s 0 -n -e -r ARCHIVO.CAP

Como el nombre del archivo .cap es tan largo, copiamos (de la consola anterior) y pegamos aqu. Pulsamos intro y os saldrn muchas cosas, aunque identificaris fcilmente la IP de la red wifi.

Fabricar paquete ARP para inyectarlo

Fabricaremos un paquete ARP con los datos del AP y los nuestros para posteriormente inyectarlo con aireplay. packetforge-ng -0 -a BSSID -h MAC QUE TENEMOS (FALSA) -k IP DEL AP -l IP DEL RANGO -y ARCHIVO.XOR (copiar y pegar del terminal abierto de antes) -w NOMBRE PAQUETE

Ejemplo: packetforge-ng -0 -a 00:02:CF:13:15 -h 00:01:02:03:04:05 -k 192.168.1.1 -l 192.168.1.10 -y replay_etc.xor -w paquete

Inyeccin del paquete ARP fabricado

Procedemos a la inyeccin del paquete ARP fabricado anteriormente para conseguir IVs aireplay-ng -2 -x 1024 -h MAC QUE TENEMOS (FALSA) -r ARCHIVO ARP FORJADO [interfaz] Y le damos a enter, nos dir que si queremos usarlo, ponemos [y] y le damos a enter para confirmar. Ejemplo: aireplay-ng -2 -x 1024 -h 00:01:02:03:04:05 -r paquete wlan0

En la captura como veis en lugar de 1024 tengo 300, eso es porque algunos AP no soportan tanto trfico y se saturan, yo empezara por 300 y luego subiendo de 300 en 300 hasta llegar a lo mximo (1024), en este caso, yo llegu a 1024 y no tuve ningn problema.

Esperar a que haya suficientes IVs

Ahora esperamos hasta que los #data de la pantalla del airodump (la que NO hemos cerrado antes) suban hasta un nmero decente. Como sube rpido y no nos cuesta nada esperar, yo lo dejara hasta llegar al milln (para asegurarnos que la clave la podr sacar aircrack).

Ejecutamos Aircrack-ng para conseguir la clave

Ahora ejecutamos aircrack para conseguir la clave, abrimos otra consola y ponemos: aircrack-ng captura-01.cap

Tenis que poner el nombre de la captura que habis puesto anteriormente en el airodump, si no os acordis o habis cerrado, iros a /root y ah veris el archivo .cap, tomis nota de su nombre y lo ponis. En pocos minutos tendris la clave. Fijaos la diferencia de IVs y el corto espacio de tiempo, en 8 minutos, hemos captado ms de 250.000 IVs.

Cuando HAY clientes conectados No-Chopchop

Si la red wifi tiene un cliente asociado lo mejor es hacer la re-inyeccin de paquetes ARP, es igual que el chop-chop pero no hay que trabajarlo tanto para forjar el paquete etc. Re-inyeccin de paquetes ARP: aireplay-ng -3 -b BSSID -h MAC DEL CLIENTE ASOCIADO [interfaz] Ejemplo: aireplay-ng -3 -b 00:02:CF:69:69 -h 00:02:CE:11:11 wlan0

No tiene por qu ser instantneo, esperad un poco, unos 4 o 5 minutos sera ms que suficiente, os digo lo mismo que antes, algunas veces este tipo de ataques no funcionan con determinados puntos de acceso o redes wifi.

ltimos comentarios sobre este manual

Suerte con este mtodo para conseguir trfico, ya que a veces no sale a la primera, y ni tan siquiera siempre saledepende del punto de acceso. Si el aircrack no ha sido capaz de sacar la clave con un milln de IVs (poco probable), esperad hasta llegar a un milln y medio y lo har (y si no sale, ponlo en el foro a ver qu est pasando). Con esto terminamos la auditora wireless con cifrado WEP, espero que os haya sido til, y sobre todo, que os hayis divertido tanto como nosotros.

Potrebbero piacerti anche

- 3 Articulos de InformaticaDocumento3 pagine3 Articulos de InformaticaCARLOS RAMON RODRIGUEZ ALVARADO100% (2)

- Sistema Comunicación Industrial Avanzada PLC TIADocumento40 pagineSistema Comunicación Industrial Avanzada PLC TIADaniel CardenasNessuna valutazione finora

- Cotización Te 4-A22Documento4 pagineCotización Te 4-A22Carlos MejiaNessuna valutazione finora

- Diagramas electrónicos simbolosDocumento3 pagineDiagramas electrónicos simbolosDaniel MedinaNessuna valutazione finora

- Sistema de rastreo de pedidos mejora servicio Domino'sDocumento7 pagineSistema de rastreo de pedidos mejora servicio Domino'sJos Antonio Rojas AguirreNessuna valutazione finora

- Modernización Del Transporte Público - Dario HidalgoDocumento33 pagineModernización Del Transporte Público - Dario HidalgoDaniel Pérez-Rodríguez100% (1)

- DOI Una Medida para Estimar El Nivel de Transformación DigitalDocumento8 pagineDOI Una Medida para Estimar El Nivel de Transformación DigitalPruebas VentanillaVirtualNessuna valutazione finora

- Guia de Aplicación DV7 - Direccionalidad de Sags PDFDocumento1 paginaGuia de Aplicación DV7 - Direccionalidad de Sags PDFJhon Sanchez ChNessuna valutazione finora

- Diagnostico ExternoDocumento10 pagineDiagnostico ExternoGiancarlo OnetoNessuna valutazione finora

- Bitacora Del FormateoDocumento3 pagineBitacora Del FormateoFormateoNessuna valutazione finora

- Conclusiones y ObservacionesDocumento1 paginaConclusiones y ObservacionesJoe Huanca RiveraNessuna valutazione finora

- Plan de Investigacion y Contencion de InformacionDocumento26 paginePlan de Investigacion y Contencion de InformacionALEJANDRO RUEDANessuna valutazione finora

- Actividad de Aprendizaje 4 Formato PDFDocumento5 pagineActividad de Aprendizaje 4 Formato PDFmanueleNessuna valutazione finora

- Simulación de ProcesosDocumento15 pagineSimulación de ProcesosPeter T. G. I. LarterNessuna valutazione finora

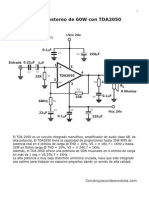

- Amplificador 60w Con Tda2050Documento8 pagineAmplificador 60w Con Tda2050david100% (1)

- Reanudación de actividades de empresas de telecomunicacionesDocumento16 pagineReanudación de actividades de empresas de telecomunicacionesElmasmamadoNessuna valutazione finora

- Sistema y Empresa (1) (Guitart Hormigo)Documento24 pagineSistema y Empresa (1) (Guitart Hormigo)Grachon ArtNessuna valutazione finora

- Diaz Iñiguez Miguel Buck PDFDocumento18 pagineDiaz Iñiguez Miguel Buck PDFMIGUEL ANGEL DIAZ INIGUEZNessuna valutazione finora

- Proyecto Telefonía VoIPDocumento5 pagineProyecto Telefonía VoIPNogui LatorreNessuna valutazione finora

- Actividad 4 Word.Documento3 pagineActividad 4 Word.Rangel RojasNessuna valutazione finora

- Interoperabilidad SintácticaDocumento2 pagineInteroperabilidad SintácticajennifermolinNessuna valutazione finora

- Armado de La Tapa de Cilindros (Cabezote)Documento22 pagineArmado de La Tapa de Cilindros (Cabezote)Alexis RomanNessuna valutazione finora

- BIMBO ExposicionDocumento3 pagineBIMBO ExposicionLAURA MENDEZ FERNANDEZNessuna valutazione finora

- T ESISDocumento184 pagineT ESISDavid Luyz0% (1)

- Laboratorio 7Documento18 pagineLaboratorio 7Jean PaúlNessuna valutazione finora

- PA01 Innovación Social - ActualizadaDocumento2 paginePA01 Innovación Social - ActualizadaJoel Avila TorresNessuna valutazione finora

- Manual Basico de Adobe Audition EccDocumento16 pagineManual Basico de Adobe Audition EccLumen ChristiNessuna valutazione finora

- Diapositivas SustentaciónDocumento6 pagineDiapositivas Sustentaciónfabio Escandon PortillaNessuna valutazione finora

- Test Suficiencia Auditoria AdministrativaDocumento4 pagineTest Suficiencia Auditoria AdministrativaAnonymous ZinivmNessuna valutazione finora

- Implementacion y Evaluacion AdministratiDocumento2 pagineImplementacion y Evaluacion AdministratiJaqueline AguilarNessuna valutazione finora