Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

Investigacion Delitos Informaticos

Caricato da

Edwin Enrique Flores BautistaCopyright

Formati disponibili

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

Formati disponibili

Investigacion Delitos Informaticos

Caricato da

Edwin Enrique Flores BautistaCopyright:

Formati disponibili

Algunas consideraciones t cnicas y de procedimiento para la e investigaci n de delitos inform ticos o a

Daniel Torres da-torre@uniandes.edu.co Ingeniera de Sistemas y Computaci n o Universidad de Los Andes Colombia Sandra Rueda sarueda@uniandes.edu.co Ingeniera de Sistemas y Computaci n o Universidad de Los Andes Colombia

Jeimy Cano jcano@uniandes.edu.co Ingeniera de Sistemas y Computaci n o Universidad de Los Andes Colombia

Abtract

Con el crecimiento del n mero de delitos inu form ticos diversos pases han empezado a incluir a este concepto en sus legislaciones, reglamentado la admisibilidad de la informaci n digital como evideno cia en la investigaci n de un posible delito. En este o sentido, para lograr la admisibilidad de la evidencia digital en una corte, el proceso de manipulaci n de la o misma debe apoyarse en t cnicas forenses rigurosas e que garanticen la condencialidad, conabilidad e integridad de los datos. Este artculo presenta algu nas consideraciones para integrar los procedimientos y pr cticas forenses en inform tica tomadas de la a a experiencia internacional y su aplicaci n en el caso o colombiano.

algunos juristas, el concepto del c digo puede como prender tanto aquellas conductas que involucran directamente herramientas inform ticas, como aquellas a que vali ndose de estas herramientas lesionan otros e intereses jurdicamente tutelados como son la intimi dad, el patrimonio econ mico, la fe p blica, etc. [7] o u Este artculo llama la atenci n sobre la importancia o de denir polticas y procedimientos est ndar de op a eraci n para ser utilizados cada vez que se requiera o recolectar y analizar evidencia digital en una investigaci n y las implicaciones que puede tener el dar un o mal manejo a la evidencia digital, por la p rdida de e validez ante una corte.

El papel de la Inform tica Forense a

Introducci n o

Con el crecimiento del n mero de delitos inu form ticos la mayora de pases han incluido en su a legislaci n, normas para tratar este tipo de delitos. o Tambi n, se ha vuelto prioritario que las agencias de e seguridad del estado o grupos de atenci n de estos o incidentes, tengan como prioridad la utilizaci n de o una metodologa adecuada y herramientas jurdicas robustas para el proceso de investigaci n y posteo rior condena de un delito inform tico. En el caso a Colombiano, el C digo Penal expedido con la Ley o 599 de 2000, no hace referencia expresa a los delitos inform ticos, pero de acuerdo con el trabajo de a 1

La inform tica forense como aplicacin de las ciencias a de la computaci n a la investigaci n criminal, ofrece o o la posibilidad de, metodol gicamente identicar, reo cuperar, preservar, reconstruir, validar, analizar, interpretar, documentar y presentar evidencia digital como parte de la investigaci n de un incidente inform tico o a [4]. Debido a que cada investigaci n es unica, es imo posible conocer a priori los aspectos a tener en cuenta al llevar a cabo un procedimiento forense y como consecuencia no es posible denir una metodologa unica para abordar este tipo de investigaciones. Sin embargo, s se puede contar con una aproximaci n o metodol gica general para la recuperaci n, organio o zacin y an lisis de grandes cantidades de informaci n a o digital. Se busca minimizar los errores humanos

cometidos por omisi n y/o desconocimiento, aseguo rar el uso de herramientas conables y garantizar que los procedimientos seguidos pueden reproducirse [6]. Esta aproximaci n metodol gica puede ser clasio o cada como un Procedimiento Est ndar de Operaci n a o 1 y se basa en los cuatro principios b sicos publicaa dos por la Asociacin de Ociales jefes de Polica del Reino Unido [11]: 1. Ninguna medida tomada por el grupo de atenci n a incidentes o uno de sus miembros deo ber alterar los datos almacenados en un medio a digital. 2. Bajo circunstancias excepcionales, ser posible a acceder a los datos originales en un computador. La persona encargada de esta acci n deber ser o a competente para hacerlo y llevar registro de sus acciones documentando y explicando la relevan cia y las implicaciones de estas. 3. Se deber crear y preservar un registro de sea cuencia de eventos de todos los procesos aplicados a la evidencia digital. Un tercero independiente podr examinar esos procesos y lograr el a mismo resultado. 4. El investigador a cargo del caso es responsable de asegurar que la ley y estos principios sean cumplidos.

hecho punible. A partir de esta similitud, se puede decir que la evidencia digital abarca cualquier dato formato digital que pueda establecer una relaci n eno tre un delito y su autor [4]. De acuerdo con el Departamento de Justicia de los Estados Unidos el procedimiento forense debe tener en cuenta 2 tipos de evidencia digital [1]: el primer grupo es la evidencia generada por un computador p.e. los registros generados por un rewall (computer generated) y el segundo grupo es la informaci n que o es producida por una persona, pero almacenada en un computador. p.e. documentos escritos y correos enviados por una persona. Puede haber casos en los que la evidencia sea mezcla de los dos grupos: p.e. una hoja electr nica, all parte del contenido fue insertado o por manos humanas y parte fue generada por el computador. 4.1 Requerimientos legales de la Evidencia Digital

Evidencia Digital

En el caso de un procedimiento forense la evidencia digital ayuda a reconstruir los hechos relacionados con un incidente, formular hip tesis sobre qui n, o e c mo y por qu se llevo a cabo un hecho, y a la vez o e comprueba o descarta dichas hip tesis. o De la misma manera que en el mundo fsico, el 2 se puede aplicar principio de intercambio de Locard en el caso de delitos inform ticos, debido a que, a aunque el autor no se encuentre fsicamente en la es cena del incidente, los registros y datos que quedan en un computador cuando ha sido utilizado remota o localmente, son los equivalentes a los rastros fsicos dejados en el mundo real cuando se ha cometido un

Conocidos como SOP ,Standard Operation Procedures en ingl s e 2 Toda persona o cosa en la escena de un delito toma algo del sitio y/o deja algo en el sitio, sin intencin. Permitiendo establecer la presencia del individuo o cosa en dicha escena. [4]

1

Al abarcar cualquier informaci n en formato digital, o la evidencia digital puede ser relacionada con los documentos como prueba legal, desde el punto de vista del Derecho Probatorio. Con el n de garantizar su validez probatoria, los documentos deben cumplir con algunos requerimientos [5], estos son: Autenticidad: Satisfacer a una corte en que: (a) Los contenidos de la evidencia no han sido modicados. (b) La informaci n proviene de la fuente identio cada. (c) La informaci n externa es precisa (p.e. la o fecha). Precisi n: Debe ser posible relacionarla positivao mente con el incidente. No debe haber ninguna duda sobre los procedimientos seguidos y las herramientas utilizadas para su recolecci n, manejo, an lisis y poso a terior presentaci n en una corte. o Suciencia (Completa): Debe por si misma y en sus propios t rminos, dar el escenario completo, y no e una perspectiva particular, de un conjunto particular de circunstancias o eventos. 4.2 Requerimientos legales de la Evidencia Digital en Colombia

En el caso colombiano la Ley 527 de 1999, reglamenta la admisibilidad y fuerza probatoria de los mensajes de datos 3 , e indica los criterios para valorar

Mensaje de datos: la informaci n generada, enviada, o recibida, archivada o comunicada por medios electr nicos, o opticos o similares, como pudieran ser, entre otros, el intercambio

3

probatoriamente un mensaje de datos: El ART. 10. de la Ley 527. reglamenta la Admisibilidad y fuerza probatoria de los mensajes de datos. En toda actuaci n administrativa o judicial, no se neo gar ecacia, validez o fuerza obligatoria y probatoa ria a todo tipo de informaci n en forma de un meno saje de datos, por el s lo hecho que se trate de un o mensaje de datos o en raz n de no haber sido preseno tado en su forma original. En el ART. 11. de la misma Ley se reglamente el Criterio para valorar probatoriamente un mensaje de datos. B sicamente, en Colombia, para que un mena saje de datos tenga valor probatorio debe asegurarse: La Conabilidad en la forma en la que se gener , La o Conabilidad en la forma en la que se conserv y La o Conabilidad en la forma en la que se identica al autor. Adem s, la Corte Constitucional en la Sena tencia No. C-662 de Junio 8 de 2000 equipar los o mensajes de datos con otros medios de prueba originalmente escritos en papel. Al otorgar al mensaje de datos la calidad de prueba, es posible coordinar el sistema telem tico con el sistema manual o docua mentario, encontr ndose en igualdad de condiciones a en un litigio o discusi n jurdica, teniendo en cuenta o para su valoraci n los criterios antes presentados. o 4.3 Caractersticas t cnicas de la Evidencia Dig e ital

A pesar de compartir muchas similitudes con la denici n legal de documento, hay caractersticas que o hacen que la evidencia digital deba ser tratada de manera especial p.e. su volatilidad y posible distribuci n. La volatilidad se reere principalmente a o que parte de la informaci n se encuentra en disposio tivos de almacenamiento temporal y a que la mayora de sistemas operativos y paquetes de software actuales son diseados con un esquema multiusuario y multiproceso, que hace que su actividad interna sea alta, ocasionando la reescritura constante de los dispositivos de almacenamiento temporal. Adem s, al a apagar el computador se pierde toda la informaci n o que se encontraba almacenada en estos dispositivos. La posible distribuci n es ocasionada porque los o delitos inform ticos se pueden llevar a cabo por a medio de redes de computadores y la escena del crimen puede encontrarse en uno o m s computadores a localizados en jurisdicciones diferentes. Al enconelectr nico de datos (EDI), el correo electr nico, el telegrama, el o o telex o el telefax

trarse en sitios fsicos distantes, en muchos casos ser a demasiado tarde cuando se logre conseguir el acceso a los registros de todos los sistemas. En contraste, con el debido cuidado, la evidencia digital puede ser duplicada y con las herramientas apropiadas se puede vericar f cilmente si ha sido alterada. Debido a estas a caractersticas, el investigador se ve obligado a seguir procedimientos incluso m s rigurosos que los tradia cionales, es por esto que la preparaci n tanto t cnica o e como metodol gica es fundamental para toda pero sona que planee trabajar en el area de la inform tica a forense. Con el n de desarrollar un perl apropiado para el investigador forense en inform tica, se han a adelantado esfuerzos para contar con procedimientos de aplicaci n generalmente aceptada que permio tan validar actuaciones y valoraciones de profesionales forenses en inform tica de manera est ndar en a a el mundo. La IACIS 4 y la HTCN 5 han desarrollado programas de entrenamiento que permiten detallar las habilidades requeridas y las capacidades deseables en los investigadores inform ticos. [12]. a Es importante aclarar que la mayora de propues tas en el mercado, generalmente se concentran en aspectos de computaci n, tecnol gicos y procedimeno o tales, fundamentales para adelantar investigaciones formales y exitosas. Sin embargo, se observa un lim itado enfasis en la formaci n en criminalstica y cieno cias forenses, lo cual podra afectar la capacidad de los investigadores que se entrenan en los cursos mencionados.

El Procedimiento Forense en detalle

Asegurando siempre los principios de un P.E.O. 6 el proceso forense en la investigaci n de un incidente, o puede ser visto como un ciclo de 5 etapas [6],[3], que pueden repetirse recursivamente dependiendo de la complejidad de la investigaci n: o 5.1 Planeaci n o

La planeaci n incluye: detectar el incidente, familo iarizarse con el y con el entorno en el que ocurri y o determinar el proceso para la recolecci n de la evo idencia. Los incidentes pueden ser detectados por medio de diferentes mecanismos, p.e. SDI (sistemas de detecci n de intrusos), comportamientos inusuales o

International Association of Computer Investigative Specialist, http://www.cops.org 5 High Technology Crime Network, http://www.htcn.org 6 Procedimiento Est ndar de Operaci n a o

4

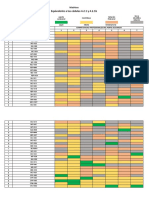

de los sistemas o de los usuarios de estos, etc. Usualmente los incidentes inform ticos no ocurrir n en la a a instituci n a la que pertenece el investigador, ser n o a detectados y denunciados por terceras personas. En este caso, es de vital importancia que el investigador indague qu tanto contacto tuvieron los usuarios con e el sistema involucrado en el incidente, para darse una idea de qu tan contaminada puede encontrarse la ese cena del crimen. Para familiarizarse con el entorno y con el incidente se sugiere desarrollar entrevistas al personal de la organizaci n que tenga alg n tipo de o u relaci n con el entorno inform tico. Se busca detero a minar los presuntos actores involucrados (m quinas y a usuarios), identicar el problema aparente, qu tipo e de registros se producen, qu equipos se usan, qu e e aplicaciones se manejan, qu polticas se practican, e qui n responde por las aplicaciones, etc. [6]. Es crue cial llevar un registro detallado de la escena y de las entrevistas, si es posible tambi n se debe registrar ine formaci n gr ca del lugar (fotos y videos), ya que o a all podran encontrarse detalles de utilidad en la in vestigaci n. Despu s de familiarizarse con el esceo e nario y el incidente, el investigador debe determinar qu camino seguir para la recolecci n de la evidene o cia digital. Existen 2 enfoques para responder a incidentes inform ticos y realizar la recolecci n de la a o evidencia [2], y cada uno de ellos tiene incidencia, en mayor o menor grado, sobre el funcionamiento de la organizaci n. El primer enfoque protege los siso temas involucrados cortando todos los accesos a estos sistemas para recolectar toda la informaci n posible. o El segundo enfoque deja, inicialmente, los computadores implicados intactos y toma medidas pasivas. La tabla 1 presenta una comparaci n de los dos enfoques. o Al realizar la planeaci n, el investigador y el pero sonal administrativo y directivo de la organizaci n o afectada pueden decidir seguir adelante o detenerse, teniendo en cuenta el costo de la investigaci n y las o caractersticas y consecuencias del incidente investi gado. 5.2 Recolecci n o

namiento se recomienda tomar un duplicado forense 7 [3]. Sin embargo, no siempre es posible o necesario realizar un duplicado forense de todos los dispositivos, ya sea por la cantidad de informaci n (p.e. o la base de datos de los aliados del seguro social), o simplemente porque la evidencia puede ser recolectada usando la herramientas propias del sistema operativo. Independientemente del camino tomado para realizar el proceso de recolecci n, la evidencia siemo pre debe ser recolectada de lo m s a lo menos vol til a a [9]. 5.2.1 Herramientas para la recolecci n o

Las herramientas utilizadas para la recolecci n de evo idencia juegan un papel clave, ya que de ellas depender , en parte, la admisibilidad de tal evidencia. Por a ello, deben ser escogidas con gran rigurosidad y en lo posible deben estar debidamente certicadas y reconocidas. Con el n de asegurar la calidad de las herramientas forenses el NIST 8 adelanta el proyecto para prueba de herramientas forenses 9 . El objetivo del proyecto es asegurar que las herramientas usadas en investigaciones forenses producen resultados precisos. En t rminos generales una herramienta forense e debe [3],[13]: Garantizar que bajo ninguna circunstancia afecta el medio original, tener la capacidad de extraer una imagen bit a bit de la informaci n en o el medio de almacenamiento, tener un manejo robusto de errores de lectura, manejar diferentes niveles de abstracci n, ser determinstica. Con el cono junto de herramientas el investigador debe estar en capacidad de [3]: Examinar la memoria del computador, los procesos que se estaban ejecutando despu s e del incidente, examinar el estado del sistema y de las conexiones de red, realizar duplicados forenses y desarrollar scripts y aplicaciones para automatizar la recolecci n. o 5.3 Preservaci n y Aseguramiento de la Evideno cia Digital

Durante el proceso de recolecci n y an lisis de la evio a dencia digital, el investigador debe utilizar m todos e

Copia bit a bit. Copia no solo el contenido visible del dis positivo, tambi n recolecta informaci n de las areas no usadas e o del disco, p.e. sectores disponibles para la escritura y el espacio sobrante cuando la informaci n que se escribe en un bloque es o menor que el tamao de este 8 National Intitute of Standards and Technology de Estados Unidos, http://www.cftt.nist.gov/ 9 The Computer Forensic Tool Testing Project

7

En esta etapa se debe recoger la informaci n releo vante, teniendo especial cuidado para no modicarla o contaminar la escena del incidente. Debido a que usualmente no es posible presentar los sistemas involucrados en una audiencia o contar con ellos durante todo el desarrollo de una investigaci n y por o la naturaleza vol til de algunos medios de almacea 4

Prop sito o Pros

Protecci n de los Sistemas o Identicar el ataque y la falla que lo permiti . o Minimiza el tiempo de suspensi n del servio cio.

Contras

Despu s de la reestablecer el servicio no es e posible buscar informaci n adicional. Es o necesario asegurar la evidencia inmediatamente para cumplir con los requerimientos: Autenticidad, precisi n, completitud. Los o autores pueden percatarse de la detecci n y o realizar acciones para tratar de cubrir sus huellas.

Medidas Pasivas Analizar el estado del sistema y de sus componentes. Es posible usar herramientas especializadas, tales como sniffers y sistemas de detecci n o de intrusos para recolectar nuevas evidencias. No corrige el problema inmediatamente.

Table 1: Enfoques para responder a incidentes inform ticos a para mantener y vericar su integridad, ya que un punto clave en la preservaci n de evidencia digital es o que se recolecte sin alterarla [4]. Adicionalmente, se busca que esta se mantenga libre de cambios durante el proceso legal e investigativo, porque de existir dudas, inconsistencias y/o vacos la evidencia perder a validez legal. Una forma de garantizar la integridad de la evidencia es con el uso de algoritmos Message Digest (p.e. md5 10 , sha111 ), pero, adem s de garana tizar la integridad de la evidencia tambi n es necee sario identicar plenamente a la persona responsable de la generaci n de los c digos de integridad de la o o evidencia. Para esto se debe realizar un proceso de rmado digital con rmas respaldadas en lo posible por una entidad certicadora. Por otro lado, con el n de garantizar la validez legal de la evidencia digital se debe llevar registro de las manos por las que ha pasado la evidencia , teniendo en cuenta tiempo y acciones realizadas por cada uno de los tenedores, sobre la misma. As se garantiza que a lo largo de la investi gaci n la evidencia no es modicada, o si se descubre o alg n tipo de alteraci n, se pueda determinar su causa u o y autor. [3] 5.4 El An lisis de la Evidencia Digital a Para el proceso de an lisis es importante contar con a los recursos tecnol gicos y humanos adecuados. Al o igual que en las otra etapas, no se espera que un investigador sea experto en todo (sistemas operativos, aplicaciones, protocolos, dispositivos de hardware,

10 11

http://www.rsasecurity.com/rsalabs/faq/3-6-6.html Procedimiento conocido como Cadena de Custodia.

etc.). Por el contrario, se espera que a partir de su conocimiento y percepci n del entorno tecnol gico o o [10], se apoye en especialistas experimentados y conables, que lo asistan en las labores t cnicas ese peccas. Para el an lisis es necesario, en la medida de a lo posible, trabajar sobre una copia de seguridad (Backup) de los medios originales. Adem s, se rea comienda tener una copia adicional, as, si se comete un error que altere la informaci n, es posible realizar o un nuevo duplicado a partir de la otra copia [9], y no se pierde la validez de la evidencia. La metodologa general propuesta para realizar el an lisis de la eva idencia podra dividirse en 4 etapas [3],[4],[9]: Re cuperaci n y reconstrucci n, Filtrado, Clasicaci n, o o o comparaci n e individualizaci n y Correlaci n. En o o o la etapa de recuperaci n y reconstrucci n se busca o o en los diferentes medios de almacenamiento con el n de identicar evidencia relevante [10]. El investigador siempre debe suponer que puede existir informaci n no visible dentro del medio [9], pero teniendo o en cuenta que este no es siempre el caso. Una vez se ha recuperado la informaci n relevante, se ltra para o extraer la informaci n directamente relacionada con o el incidente. p.e., un sistema de logs puede registrar miles de eventos, pero, de acuerdo con la evidencia, se debe extraer solamente los relacionados con un equipo. Una vez se ha ltrado la informaci n, se o inicia el proceso de clasicaci n, comparaci n e indio o vidualizaci n de la evidencia [4]. Este proceso puede o ser adelantado de diferentes maneras, que deben ser seleccionadas a criterio del investigador basado en la 5

evidencia que se haya recolectado hasta el momento [4], a continuaci n algunos ejemplos: o Por Contenido: Un e-mail puede ser clasicado por su contenido como SPAM, y puede ser individualizado a partir del contenido de sus encabezados, p.e. su direcci n de origen. o Por Funci n: Un programa que transere inforo maci n valiosa desde un computador a una locaci n o o remota podra ser clasicado como un caballo de Troya y puede ser individualizado por la localizaci n o remota a la que transere la informaci n. o Por Caractersticas: los nombres de archivo, ex tensiones e inclusive los encabezados internos que identican los diferentes formatos de archivo que existen pueden ser de utilidad en la clasicaci n de la o evidencia digital. La comparaci n tambi n es un aspecto clave en el o e proceso de an lisis, ya que, comparar la evidencia a con un esp cimen de control puede resaltar aspectos e unicos de esta (caractersticas individuales) [4]. Para nalizar, es necesario reconstruir el escenario en el que ocurrieron los hechos a partir de la correlaci n de los diferentes elementos recolectados o como evidencia. Para la reconstrucci n es importante o contar con todo tipo de evidencia, no solo la digital. [4]. 5.5 La Presentaci n de la Evidencia Digital o

(3) Muestran signos de manipulaciones para esconder otros datos [13]. Actualmente la legislaci n colomo biana, no ofrece pautas generales en los c digos de o procedimientos sobre c mo debe ser presentada la o evidencia digital, adem s, el desconocimiento, por a parte de los funcionarios judiciales, de los aspectos t cnicos y del lenguaje utilizado en este tipo de cae sos, diculta la penalizaci n de estos hechos. En el o caso Colombiano es de gran importancia que en el informe de an lisis de la evidencia que se presenta ante a la ley se explique cu les son los datos importantes y a se eviten los tecnicismos.

Conclusiones

Hasta este punto se ha tratado la evidencia digital en su forma electr nica, sin embargo, es necesario cono vertirla en algo que pueda ser revisado e interpretado en una corte. Pero, c mo se puede garantizar la neuo tralidad de este tipo de presentaci n?, a pesar de no o existir una respuesta unica a esta pregunta, debido a las enormes diferencias que existen entre cada incidente, Sommers [5] indica que usualmente es apropiado ofrecer una opci n de bajo nivel en la que se o muestre la informaci n tal como es (sin anotaciones o ni modicaciones). Y otra opci n editada, en la que o se encuentre la informaci n relevante y que explique o que se hizo con ella y por qu . Con este enfoque, e es posible realizar una inspecci n cruzada en la que o la copia de bajo nivel es la encargada de sustentar t cnicamente los argumentos presentados en la parte e editada. Adem s es recomendable clasicar la evia dencia para su presentaci n ante una corte, identifo icando si los datos (1) Verican los datos y teoras existentes (Evidencia que inculpa), (2) Contradicen los datos y teoras existentes (Evidencia que exculpa), 6

La evidencia digital debe ser cuidadosamente recopilada y manejada, para posteriormente cumplir con los requisitos de admisibilidad en una corte. Independiente de una legislaci n particular, es esencial o garantizar la conabilidad e integridad de la evidencia. Para cumplir con este prop sito es indispensable o contar con equipos de atenci n a incidentes de este o tipo, que deber n seguir un procedimiento previaa mente denido, el cual debera ser est ndar para todos a los miembros de un equipo en particular. Adem s, a el mismo procedimiento debe ser claro y justicable para un investigador ajeno al equipo. Los miembros del equipo de atenci n a incidentes deben estar entreo nados para abordar la investigaci n de un delito ino form tico, de acuerdo con el procedimiento establea cido. Es necesario entrenamiento inform tico y legal a para abordar esta tarea. Si la inseguridad inform tica a es la constante en el mundo digital, los procedimientos forenses en inform tica deberan ser la norma que a conrma la existencia de la constante. Sin una adecuada respuesta a los incidentes de seguridad, la detecci n y el seguimiento de los intrusos no tendra o sentido.

Referencias

1. Kerr, Orin S. Computer Records and the Federal Rules of Evidence, http: //www.usdoj.gov/criminal/cybercrime/ usamarch2001_4.htm, Marzo 2001. 2. Hare, Chris, Karanjit Siyan, Internet Firewalls and Network Security, Second Edition, New Riders Publishing, 1996. 3. Mandia, K; Prosise C., Incident Response: Investigating Computer Crime, McGraw Hill,

2001. 4. Casey, Eoghan; Digital Evidence and Computer Crime, Academic Press, 2000. 5. Sommer, Peter; Downloads, Logs and Captures: Evidence from Cyberspace. British Computer Society Legal Affaire Committee. Marzo de 2000. 6. Handbook of Computer Crime Investigation: Forensic Tools and Technology Edited by Casey, Eoghan, Academic Press, 2002. 7. Castro Ospina, Sandra J.;DELITOS INFORMATICOS: La informaci n como bien o jurdico y los delitos inform ticos en el a Nuevo C digo Penal Colombiano, 2002; o http://www.delitosinformaticos.com/ delitos/colombia.shtml 8. Cano, Jeimy. Estado de la seguridad inform tica a en Colombia, Revista Sistemas, N 82 Julio a Septiembre de 2002, ACIS. http://www. acis.org.co (secci n revista) o 9. Kruse, Warren; Heiser, Jay; Computer Forensics: Incident Response Essentials, Addison Wesley, 2002. 10. Kovacich, Gerald; Boni, William; High Technology Crime Investigators Handbook; Butterworth Heinemann, 2000 11. The Good Practices Guide for Computer Based Evidence. Publicado por la Asociaci n de Oo ciales jefes de Polica del Reino Unido. 12. Cano, Jeimy. (2002) Credenciales para investigadores en Inform tica Forense. Certicaciones a y Entrenamiento. http://www.virusprot. com/Art15.html 13. Carrier, Brian; Dening Digital Forensic Examination and Analysis Tools, Digital Forensic Research Workshop 2002. Autores Daniel A. Torres Ingeniero de Sistemas y Computaci n. Universidad de los Andes. Colombia. dao torre@uniandes.edu.co Direcci n: Cra. 1 Este No. o 18A-70. Edicio Ingeniera. Bogot , Colombia. a 7

Sandra J. Rueda Ingeniera de Sistemas y Computaci n. Universidad de los Andes. Colombia. o Magster en Ingeniera de Sistemas y Computaci n. o Universidad de los Andes. Profesor Departamento de Sistemas y Computaci n. Universidad de los Andes. o sarueda@uniandes.edu.co Direcci n: Cra. 1 Este No. o 18A-70. Edicio Ingeniera. Bogot , Colombia. a Jeimy J. Cano Ingeniero de Sistemas y Computaci n. U de los Andes. Magster en Ingeniera o de Sistemas y Computaci n. Universidad de los Ano des. Doctor of Philosophy (Ph.D) in Business Administration. Newport University-USA. Profesor de C tedra. Departamento de Sistemas y Computaci n a o y Facultad de Derecho. Universidad de los Andes. jcano@uniandes.edu.co Direcci n: Cra. 1 Este No. o 18A-70. Edicio Ingeniera. Bogot , Colombia. a

Potrebbero piacerti anche

- Investigación tecnológica en los ciberdelitosDa EverandInvestigación tecnológica en los ciberdelitosValutazione: 5 su 5 stelle5/5 (1)

- Manejo de Evidencia Digital 123Documento11 pagineManejo de Evidencia Digital 123CristianOrtizNessuna valutazione finora

- El Apogeo de La Tecnología Nos Ha Dado Grandes Cambios A Nivel MundialDocumento10 pagineEl Apogeo de La Tecnología Nos Ha Dado Grandes Cambios A Nivel MundialCristina Lewis ZumárragaNessuna valutazione finora

- Evidencia DigitalDocumento7 pagineEvidencia DigitalJulian Camilo Castañeda EsparragozaNessuna valutazione finora

- Analisi Juridico Evidencia Digital Proceso Penal PDFDocumento103 pagineAnalisi Juridico Evidencia Digital Proceso Penal PDFcaseresjuanrNessuna valutazione finora

- El Mensaje de Datos Como Evidencia Digital en Colombia: Ii. E DDocumento5 pagineEl Mensaje de Datos Como Evidencia Digital en Colombia: Ii. E DLiliana Abdala CantilloNessuna valutazione finora

- La Valoracion Probatoria de Las Evidencias Digitales - TesisDocumento55 pagineLa Valoracion Probatoria de Las Evidencias Digitales - TesisJose Elias Guevara CastilloNessuna valutazione finora

- La Recolección de Evidencia Digital y La Pericia en El Principio de Libertad Probatoria.Documento28 pagineLa Recolección de Evidencia Digital y La Pericia en El Principio de Libertad Probatoria.Amparo ZavaliaNessuna valutazione finora

- Articulo Evidencia Digital Inv Penal 2018Documento15 pagineArticulo Evidencia Digital Inv Penal 2018JFNessuna valutazione finora

- Trabajo Metodologia de La InvestigacionDocumento27 pagineTrabajo Metodologia de La InvestigacionmctsiamasNessuna valutazione finora

- Valor Juridico de Los Msjs de DatosDocumento9 pagineValor Juridico de Los Msjs de DatosDERECHO INFORMATICONessuna valutazione finora

- Delitos TecnológicosDocumento29 pagineDelitos TecnológicosFrancisco UbedaNessuna valutazione finora

- For EnseDocumento8 pagineFor Ensejose cruzNessuna valutazione finora

- Evidencia DigitalDocumento5 pagineEvidencia DigitalRaisa Vides100% (1)

- Computacion ForenseDocumento31 pagineComputacion ForenseNoelia AvilezNessuna valutazione finora

- Documento Completo - PDF PDFADocumento7 pagineDocumento Completo - PDF PDFAAnonymous HZ7EYkIZNessuna valutazione finora

- Jesus MontanerDocumento8 pagineJesus MontanerCarlos BermudezNessuna valutazione finora

- EnsayoDocumento6 pagineEnsayolydabarbosaNessuna valutazione finora

- Paper Laboratorio Forense DigitalDocumento8 paginePaper Laboratorio Forense DigitalVictor LugoNessuna valutazione finora

- EL CIBERCRIMEN O CIBERDELITOtarea CrustuabDocumento5 pagineEL CIBERCRIMEN O CIBERDELITOtarea CrustuabFrancisco FelicianoNessuna valutazione finora

- Cadena de CustodiaDocumento14 pagineCadena de CustodiaCarlaAndreaIbáñezRojas100% (1)

- Pruebas InformaticasDocumento5 paginePruebas InformaticasMario GordilloNessuna valutazione finora

- Tema de Exposición Validez Probatoria de Los Documentos ElectronicosDocumento3 pagineTema de Exposición Validez Probatoria de Los Documentos ElectronicosMariaNessuna valutazione finora

- Lineamientos de Mensajes de Datos Como Medio de PruebaDocumento20 pagineLineamientos de Mensajes de Datos Como Medio de Pruebaluis alfredo sanabriaNessuna valutazione finora

- Resumen La Huella DigitalDocumento7 pagineResumen La Huella Digitalc6237012024Nessuna valutazione finora

- Monografia Computacion ForenseDocumento8 pagineMonografia Computacion ForenseAnonymous nsfFkCNessuna valutazione finora

- Informatica Forense (Normas y Certificaciones)Documento17 pagineInformatica Forense (Normas y Certificaciones)Tutos CBTA100% (2)

- Trabajo Prueba Digital AprobadoDocumento44 pagineTrabajo Prueba Digital Aprobadozsxzw2352Nessuna valutazione finora

- Resumen Delitos Informáticos 2Documento10 pagineResumen Delitos Informáticos 2Belen SalinasNessuna valutazione finora

- La Cadena de Custodia de La Evidencia DigitalDocumento16 pagineLa Cadena de Custodia de La Evidencia DigitalEnrique StelNessuna valutazione finora

- Asignacion de Aspecto Legales y Levantamiento Forense Del Documento CifradoDocumento5 pagineAsignacion de Aspecto Legales y Levantamiento Forense Del Documento CifradoRocky Daniel Rimer CruzNessuna valutazione finora

- Qué Son Las Ciencias ForensesDocumento8 pagineQué Son Las Ciencias ForensesHansel Gabriel RodriguezNessuna valutazione finora

- Incorporacion de VIDEOFILMACIONES en Proceso CivilDocumento30 pagineIncorporacion de VIDEOFILMACIONES en Proceso CiviltrevotjeanNessuna valutazione finora

- Medios de Prueba Electrónicos - Estado de Avance en La Legislación ArgentinaDocumento21 pagineMedios de Prueba Electrónicos - Estado de Avance en La Legislación Argentinaalejo carabajalNessuna valutazione finora

- JuanCamiloGarcia #Paper IEEEDocumento5 pagineJuanCamiloGarcia #Paper IEEEJUAN CAMILO GARCIA CACERESNessuna valutazione finora

- Evidencia DigitalDocumento16 pagineEvidencia DigitalNaldo HMNessuna valutazione finora

- Evidencia Digital Procedimientos y Protocolos A La LuzDocumento31 pagineEvidencia Digital Procedimientos y Protocolos A La Luzalejandro100% (1)

- Análisis Jurídico de Las Amenazas InformáticasDocumento9 pagineAnálisis Jurídico de Las Amenazas Informáticasfernando aguilar100% (1)

- Prueba PericialDocumento6 paginePrueba PericialSol2689Nessuna valutazione finora

- Analisis de Funciones de Los Actores InvolucradosDocumento6 pagineAnalisis de Funciones de Los Actores InvolucradosEduardo SolisNessuna valutazione finora

- Alexis - Lopez - Proyecto FinalDocumento10 pagineAlexis - Lopez - Proyecto FinalAlexis Lopez100% (2)

- Especialidad en Dictaminacion Pericial - Informatica Forense y CibercriminalidadDocumento6 pagineEspecialidad en Dictaminacion Pericial - Informatica Forense y CibercriminalidadEduardo GonzalezNessuna valutazione finora

- Medios de Prueba Electrónicos - Estado de Avance en La Legislación ArgentinaDocumento24 pagineMedios de Prueba Electrónicos - Estado de Avance en La Legislación Argentinajuaniq12000Nessuna valutazione finora

- Informatica Forense - Stalin Richard Rivera HerreraDocumento4 pagineInformatica Forense - Stalin Richard Rivera HerreraStalin R. RiveraNessuna valutazione finora

- Grupo 1 Cadena de Custodia de Evidencia DigitalDocumento91 pagineGrupo 1 Cadena de Custodia de Evidencia DigitalLuis CabreraNessuna valutazione finora

- La Obtención de Evidencia Digital de Proveedores de Servicio Y Las Garantías Fundamentales InvolucradasDocumento21 pagineLa Obtención de Evidencia Digital de Proveedores de Servicio Y Las Garantías Fundamentales InvolucradasJ Tomas MarinNessuna valutazione finora

- Peritaje Informatico MadridDocumento11 paginePeritaje Informatico Madridariana ruiz francesNessuna valutazione finora

- Buenas Prácticas para La Recolección de La Evidencia Digital en La ArgentinaDocumento10 pagineBuenas Prácticas para La Recolección de La Evidencia Digital en La ArgentinaNicolas ArmillaNessuna valutazione finora

- Informática Forense 2.Documento14 pagineInformática Forense 2.Baba Iré MaferefunObbatalaNessuna valutazione finora

- Informatica ForenseDocumento13 pagineInformatica ForenseKaterin GarridoNessuna valutazione finora

- Unidad N° 6 Prueba VirtualDocumento8 pagineUnidad N° 6 Prueba VirtualRodrigo SerranoNessuna valutazione finora

- Cyb Pan ManualDocumento18 pagineCyb Pan ManualAndrea PérezNessuna valutazione finora

- Informatica Forence FinalDocumento25 pagineInformatica Forence FinalAmparo SanchezNessuna valutazione finora

- Informatica ForenseDocumento24 pagineInformatica ForenseBregeenStiveenAlvardoRondónNessuna valutazione finora

- Informatica Forense (Mexico)Documento8 pagineInformatica Forense (Mexico)jesusNessuna valutazione finora

- Investigacion Informatica ForenseDocumento7 pagineInvestigacion Informatica ForenseKaren Yuliza Madrid VargasNessuna valutazione finora

- Manual de Protocolo de Evidencia DigitalDocumento9 pagineManual de Protocolo de Evidencia DigitalDiego Caiza100% (1)

- Tema - 10 Denuncias Sobre CiberdelitosDocumento32 pagineTema - 10 Denuncias Sobre CiberdelitoscenepaNessuna valutazione finora

- Info ForenseDocumento24 pagineInfo ForensejjaimesrNessuna valutazione finora

- Metodologia Implementacion A Forense en Windows y Linux - Cap1Documento30 pagineMetodologia Implementacion A Forense en Windows y Linux - Cap1Edwin Enrique Flores BautistaNessuna valutazione finora

- Examinadores Forensesen InformaticaDocumento4 pagineExaminadores Forensesen InformaticaEdwin Enrique Flores BautistaNessuna valutazione finora

- Tratamiento Evidencia DigitalDocumento7 pagineTratamiento Evidencia DigitalEdwin Enrique Flores BautistaNessuna valutazione finora

- Investigacion Cientifica Del DelitoDocumento9 pagineInvestigacion Cientifica Del DelitoEdwin Enrique Flores BautistaNessuna valutazione finora

- Metodologia Implementacion A Forense en Windows y Linux - Cap2Documento22 pagineMetodologia Implementacion A Forense en Windows y Linux - Cap2Edwin Enrique Flores BautistaNessuna valutazione finora

- Metodologia Implementacion A Forense en Windows y Linux - Cap3Documento32 pagineMetodologia Implementacion A Forense en Windows y Linux - Cap3Edwin Enrique Flores Bautista100% (1)

- Que Es La A ForenseDocumento15 pagineQue Es La A ForenseEdwin Enrique Flores BautistaNessuna valutazione finora

- TESIS Auditoria ForenseDocumento193 pagineTESIS Auditoria ForenseEdwin Enrique Flores Bautista100% (8)

- Riesgos Emergentes para Los Inf Forenses ConferenciaJeimyCanoDocumento41 pagineRiesgos Emergentes para Los Inf Forenses ConferenciaJeimyCanoEdwin Enrique Flores BautistaNessuna valutazione finora

- Informatica ForenseDocumento60 pagineInformatica ForenseEduardo Lessey100% (1)

- Computación ForenseDocumento115 pagineComputación ForenseNightGhost_nsNessuna valutazione finora

- A Forense en Costa RicaDocumento14 pagineA Forense en Costa RicaEdwin Enrique Flores BautistaNessuna valutazione finora

- Introduccion Informatica Forence - jEIMY cANO PHD - ACISDocumento10 pagineIntroduccion Informatica Forence - jEIMY cANO PHD - ACISAngel AldanaNessuna valutazione finora

- Informatica Foresense Part3Documento1 paginaInformatica Foresense Part3Edwin Enrique Flores BautistaNessuna valutazione finora

- Fedora LatinoDocumento14 pagineFedora LatinoEdwin Enrique Flores BautistaNessuna valutazione finora

- Fases de HackingDocumento21 pagineFases de HackingEdwin Enrique Flores BautistaNessuna valutazione finora

- A Forense Sesion I TestDocumento2 pagineA Forense Sesion I TestEdwin Enrique Flores BautistaNessuna valutazione finora

- Ingenieria SocialDocumento20 pagineIngenieria SocialEdwin Enrique Flores BautistaNessuna valutazione finora

- A Forense Part 0Documento39 pagineA Forense Part 0Edwin Enrique Flores BautistaNessuna valutazione finora

- Informatica Foresense Part2Documento22 pagineInformatica Foresense Part2Edwin Enrique Flores BautistaNessuna valutazione finora

- Informatica Foresense Part1Documento45 pagineInformatica Foresense Part1Edwin Enrique Flores BautistaNessuna valutazione finora

- Bash Prog Intro COMODocumento21 pagineBash Prog Intro COMOTommy2coolNessuna valutazione finora

- ReadmeDocumento1 paginaReadmeEdwin Enrique Flores BautistaNessuna valutazione finora

- Bash Prog Intro COMODocumento21 pagineBash Prog Intro COMOTommy2coolNessuna valutazione finora

- Bash Prog Intro COMODocumento21 pagineBash Prog Intro COMOTommy2coolNessuna valutazione finora

- Squid LPTDocumento56 pagineSquid LPTEdwin Enrique Flores BautistaNessuna valutazione finora

- Lmesce 55Documento29 pagineLmesce 55Edwin Enrique Flores BautistaNessuna valutazione finora

- 003PGT - Novos Enfoques Organizacionais Inova AoDocumento14 pagine003PGT - Novos Enfoques Organizacionais Inova AoEdwin Enrique Flores BautistaNessuna valutazione finora

- Contexto Social - Actividad 1 - FormatoDocumento9 pagineContexto Social - Actividad 1 - FormatoSantos EduardoNessuna valutazione finora

- Mapa Conceptual 2Documento1 paginaMapa Conceptual 2AlejandraNessuna valutazione finora

- 001 - Estilo AcademicoDocumento36 pagine001 - Estilo Academicoalvarito_alejandroNessuna valutazione finora

- Ojitos Mentirosos - Partitura CompletaDocumento2 pagineOjitos Mentirosos - Partitura CompletaJoxyer Zamudio Contreras67% (3)

- Sesión 2Documento51 pagineSesión 2Jhonatan Saldaña SantosNessuna valutazione finora

- Dokumen - Tips - Wisc III Sto TomasDocumento76 pagineDokumen - Tips - Wisc III Sto TomasAnghel Elisabeta ElenaNessuna valutazione finora

- El Misterio en Rudolf OttoDocumento3 pagineEl Misterio en Rudolf OttoJennifer Izquierdo DazaNessuna valutazione finora

- 2018Documento24 pagine2018StarkadrNessuna valutazione finora

- Cuestionario I Auditoria IDocumento8 pagineCuestionario I Auditoria IRasier AmadorNessuna valutazione finora

- Bitacora # 9Documento10 pagineBitacora # 9Solangie TiqueNessuna valutazione finora

- Produccion de CarpinchosDocumento2 pagineProduccion de CarpinchosAlakran47Nessuna valutazione finora

- Unidad I - Modelo de Policía ComunitariaDocumento42 pagineUnidad I - Modelo de Policía ComunitariaFreddy Cabrera60% (5)

- Etanol en El MundoDocumento54 pagineEtanol en El MundoFrancisco AsensioNessuna valutazione finora

- Aspectos Positivos de La MarihuanaDocumento9 pagineAspectos Positivos de La MarihuanaAlberto CoitiñoNessuna valutazione finora

- Q. El SustantivoDocumento22 pagineQ. El Sustantivoantoniolopez_32Nessuna valutazione finora

- Construccion de Cerco Con Block InclinadoDocumento18 pagineConstruccion de Cerco Con Block InclinadoMarkony MacedaNessuna valutazione finora

- Tipos de BombasDocumento15 pagineTipos de BombasJhon Alex100% (1)

- Pre Informe N°3.docx FisicaDocumento4 paginePre Informe N°3.docx FisicaJesus Caldera AvilezNessuna valutazione finora

- Solicitud de Inscripcion API 102023Documento36 pagineSolicitud de Inscripcion API 102023luis perezNessuna valutazione finora

- Instantáneas - Silvia SchujerDocumento4 pagineInstantáneas - Silvia SchujerJohanna RaduskyNessuna valutazione finora

- Medidas de Longitud Capacidad y MasaDocumento35 pagineMedidas de Longitud Capacidad y MasaWuilkinsonCarlosDávilaOrozcoNessuna valutazione finora

- Proyecto de Investigacion Nataly .Documento12 pagineProyecto de Investigacion Nataly .kelyNessuna valutazione finora

- CI1, Aplicaciones de La Derivada 1, CORREGIDO PDFDocumento5 pagineCI1, Aplicaciones de La Derivada 1, CORREGIDO PDFJulio Fernando García VicenteNessuna valutazione finora

- Capitulo I. Curi Giron, Sadith Mercedes Giraldez Moran, Karol NinfaDocumento10 pagineCapitulo I. Curi Giron, Sadith Mercedes Giraldez Moran, Karol NinfaJose VillanuevaNessuna valutazione finora

- Matriz de AtributosDocumento6 pagineMatriz de AtributosHenry SousukeNessuna valutazione finora

- 3.1 Estado y DerechoDocumento3 pagine3.1 Estado y DerechoAxel MirandaNessuna valutazione finora

- Diseño de Mezclas Metodo Comité Del Aci 211 11 de MarzoDocumento8 pagineDiseño de Mezclas Metodo Comité Del Aci 211 11 de MarzoErickLlimpeNessuna valutazione finora

- OdometroDocumento12 pagineOdometroEduin JiménezNessuna valutazione finora

- Síntesis de Pruebas de La Existencia de Dios.Documento26 pagineSíntesis de Pruebas de La Existencia de Dios.Julian TorresNessuna valutazione finora

- Transmision de Ondas en FluidosDocumento15 pagineTransmision de Ondas en FluidositzaNessuna valutazione finora