Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

Auditoria Sistemas Windows UNAM

Caricato da

Williams JoaquinTitolo originale

Copyright

Formati disponibili

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

Formati disponibili

Auditoria Sistemas Windows UNAM

Caricato da

Williams JoaquinCopyright:

Formati disponibili

Tpicos de Seguridad en Windows

Departamento de Seguridad en Cmputo UNAM-CERT

Tpicos de Seguridad en Windows

Acerca de este documento

El Departamento de Seguridad en Cmputo de la UNAM y el UNAM-CERT declaran que:

1.

Los documentos tcnicos son resultado de investigaciones realizadas y probadas dentro del Laboratorio de Seguridad en Cmputo del DSC. Las recomendaciones y consejos generales que se expresan en estos documentos fueron verificados sobre los sistemas a los que se hace referencia. Los programas y herramientas se distribuyen tal como fueron probadas sin alteracin de licencias y/o cdigo. La informacin contenida en este documento es distribuida bajo observaciones de los miembros del Departamento de Seguridad en Cmputo y no cuenta con observaciones de los distribuidores de los Sistemas Operativos. La informacin presentada en estos documentos puede ser reproducida siempre y cuando se mencione la fuente y autores de la misma. Este documento ser distribuido de forma libre y gratuita, adems de ser actualizado peridicamente.

2.

3. 4.

5.

6.

Departamento de Seguridad en Cmputo UNAM-CERT

Tpicos de Seguridad en Windows

Departamento de Seguridad en Cmputo UNAM-CERT

Tpicos de Seguridad en Windows

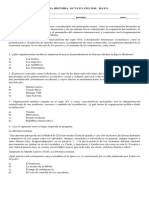

Auditoria

Windows 2000 permite registrar las actividades de los usuarios y del sistema operativo en un sistema de cmputo. Es necesario analizar estas actividades para evaluar todas las medidas de seguridad. Se debe implementar la auditoria y monitorear los eventos del sistema para detectar intentos de intrusin que puedan comprometer los datos del sistema. Windows 2000 le llama Auditoria al proceso de guardar las actividades (llamadas eventos) de usuarios y del sistema operativo de un sistema de cmputo. Cuando ocurre un evento de auditoria, Windows 2000 escribe un registro del evento en el registro de seguridad.

Habilitacin de Auditoria Se debe habilitar la auditoria con el objetivo de: Registrar el xito o falla de los eventos. Minimizar el riesgo de uso no autorizado de los recursos. Mantener un registro de la actividad de los usuarios y del Administrador.

Poltica de Auditoria Se debe establecer una poltica de auditoria adecuada, ya que si se auditan demasiados tipos de eventos, se puede crear una sobrecarga en el sistema, es decir, se puede afectar el desempeo del mismo. Se recomienda que se auditen slo aquellos eventos que proporcionen informacin que es til para controlar la seguridad. Se pueden seguir los siguientes lineamientos cuando se planea una poltica de auditoria: Determinar las computadoras en las que se configurar la auditoria. Determinar los eventos auditar. o Accesos a archivos y carpetas. o Conexin y desconexin de usuarios. o Apagado y reinicio del servidor. Cambios a cuentas de usuarios y grupos. Determinar si se audita el xito o fallo de eventos, o ambos. Determinar si es necesario registrar las tendencias del uso del sistema. Revisar los registros de seguridad frecuentemente.

Departamento de Seguridad en Cmputo UNAM-CERT

Tpicos de Seguridad en Windows

Registros de Auditoria

El subsistema de auditoria de Windows 2000 tiene seis registros. Existen tres registros que estn presentes de forma predeterminada en todos los sistemas Windows 2000, Aplicacin, Sistema y Seguridad. Los otros tres, Servicio de Directorio, Replicacin de Archivos y Servidor DNS estn presentes solo si se han instalado los servicios apropiados. Aplicacin. Guarda los eventos producidos por aplicaciones o programas. Sistema. Contiene eventos producidos por el propio sistema Windows 2000 y por sus componentes. Seguridad. Contiene informacin concerniente a los eventos del sistema, incluyendo informacin relativa a la monitorizacin de la actividad de los usuarios y procesos, igual que mensajes relativos a los servicios de seguridad. Servicio de Directorio. Contiene informacin relativa a los servicios de directorio. Replicacin de Archivos. Guarda los eventos relativos a la replicacin de archivos. Servidor DNS. Contiene informacin relativa al servicio de DNS (Domain Name Server).

Registros de Auditoria Predeterminados Se puede establecer independientemente la configuracin de cada registro en trminos de su tamao mximo y lo que debera ocurrir cuando alcance ste tamao. Solamente en el caso del Registro de Seguridad se puede controlar lo que se guardar.

Departamento de Seguridad en Cmputo UNAM-CERT

Tpicos de Seguridad en Windows

Categoras del Registro de Auditoria Independientemente del registro que se visualice, el sistema de auditoria sita cada evento en una de cinco categoras:

Categora Error

Descripcin Indica eventos significativos, funcionalidad o datos. como prdida de

Warning

Indica un evento que no es significativo, pero puede causar problemas en un futuro. Indica una operacin realizada con xito (servicio de una aplicacin o dispositivo). Indica un evento ocurrido ante un intento de xito de auditoria. Indica un evento ocurrido cuando se ha producido un fallo de auditoria.

Information

Success Audit

Failure Audit

Un evento en el registro de auditoria contiene la siguiente informacin: La accin que se realiz. El usuario que realiz la accin. El xito o falla del evento y cundo ocurri. Informacin adicional, como el sistema desde el cual se realiz la accin.

Visualizacin de un Evento

Departamento de Seguridad en Cmputo UNAM-CERT

Tpicos de Seguridad en Windows

Configuracin del Registro de Eventos Todos los eventos generados por la auditoria aparecen en el Event Viewer, que es til para el control de registro de auditoria local o los de otro sistema individual. El Event Viewer ofrece un gran nmero de posibilidades de control sobre el archivo de registro de eventos. De manera predeterminada, se pueden controlar solamente las configuraciones de los registros de Aplicacin, Sistema y Seguridad mediante Group Policy. Para iniciar el Event Viewer: Haga clic en Start. Seleccione Programs, Administrative Tools y Event Viewer.

Seleccionando cualquiera de los registros y haciendo clic con el botn derecho se pueden establecer las propiedades del registro.

Propiedades de un Archivo de Registro

La etiqueta General muestra informacin relativa al archivo de registro. La etiqueta Filter controla la forma de mostrar la informacin del registro en el Event Viewer. La etiqueta General permite alterar el nombre con el que se muestra el registro y muestra el archivo donde se almacena el registro (de forma predeterminada en c:\winnt\system32\config\xxxxxxx.evt). Tambin, en esta etiqueta se puede configurar el tamao del registro en incrementos de 64 KB, con un tamao mnimo de 64 KB. Existen tres opciones en el caso de que el registro alcance el tamao mximo: Overwrite events as needed. Habilitarlo implica que cuando el registro alcance el tamao mximo permitido, los nuevos eventos de auditoria empezarn a sobrescribir a los eventos ms antiguos. Overwrite events older than x days. Implica que cuando se alcance el tamao mximo de registro los nuevos eventos comienzan a sobrescribir a los ms antiguos, siempre y cuando estos tengan una antigedad mayor a x das.

Departamento de Seguridad en Cmputo UNAM-CERT

Tpicos de Seguridad en Windows

Do not overwrite events (clear log manually). No se sobrescribirn eventos, pero no se permite que el registro crezca. Si el registro alcanza el tamao mximo, no se sobrescribirn nuevos eventos de auditoria y la auditoria se detendr.

Una buena prctica de seguridad establecer la opcin Do not overwrite events (clear log manually), pero se debe tener establecida una poltica que establezca cada que periodo de tiempo se realizar la copia de seguridad de los registros, con el propsito de que no se elimine informacin del registro.

Detencin del Sistema Cuando el Registro de Seguridad este Lleno. Solo en el caso del Registro de Seguridad, existe un tercer componente para su administracin. Si el Registro de Seguridad alcanzara el tamao mximo permitido, el sistema detendra la auditoria de forma predeterminada. Se puede configurar al sistema para que se apague si no es capaz de registrar la auditoria. Esta opcin slo se debe considerar en los entornos de muy alta seguridad y se denomina CrashOnAuditFail. Si se elige esta opcin, el sistema abortar (pantalla azul) si falla la auditoria. La habilitacin de CrashOnAuditFail puede dar como resultado un ataque DoS (Denial of Service) contra el sistema al momento de llenarse el registro. Se puede utilizar Group Policy para configurar CrashOnAuditFail o editar directamente la clave del Registry siguiente: Hive: HKEY_LOCAL_MACHINE Key: \System\CurrentControlSet\Control\Lsa Name: CrashOnAuditFail Type: REG_DWORD Entry: 1 Una vez que el sistema se ha detenido, el valor de la clave del Registry es establecido a 2 y un Administrador es la nica persona que tiene permiso para iniciar sesin en el sistema. El Administrador debe hacer una copia de seguridad y limpiar el registro de auditoria, despus debe reiniciar el valor de la clave del Registry a 1. Tambin, es necesario cambiar el tipo de clave del Registry a REG_DWORD, ya que se cambia al tipo REG_NONE en el momento en que el valor de la clave del Registry cambia. Despus se debe reiniciar el sistema y continuar con la operacin normal.

Tamao Recomendado para los Registros. Dependiendo del servicio que este ofreciendo el servidor o la estacin de trabajo, es recomendable establecer el tamao de los registros como se muestra a continuacin:

Registro Seguridad Sistema Aplicacin

DC 5-10 MB 1-2 MB 1-2 MB

Archivos/ Impresin 2-4 MB 1-2 MB 1-2 MB

Base de Datos 2-4 MB 1-2 MB 1-2 MB

Servidor Web 2-4 MB 1-2 MB 1-2 MB

Servidor RAS 5-10 MB 1-2 MB 1-2 MB

Estacin de Trabajo 1 MB 1 MB 1 MB

Departamento de Seguridad en Cmputo UNAM-CERT

Tpicos de Seguridad en Windows

Asegurar el Registro de Eventos El acceso al registro de eventos se controla para evitar que sea visualizado o modificado por usuarios no autorizados. El acceso lo determina normalmente la cuenta bajo la que se esta ejecutando la aplicacin. Existen cuatro tipos de cuentas utilizadas para el registro de eventos. Local System. Cuenta especial que las aplicaciones de servicio pueden utilizar. Administrator. Cuenta para los administradores del sistema. ServerOperator (ServerOp). Cuenta para administradores de servidores de dominio. Everyone. Cuenta para todos los usuarios del sistema. Cada una de estas cuentas tendr una mezcla de permisos: read, write, o clear.

Registro Aplicacin

Aplicacin Local System Administrator ServerOperator Everyone Local System Administrator Everyone Local System Administrator ServerOperator Everyone Read, Read, Read, Read,

Acceso Write, Clear Write, Clear Write, Clear Write

Seguridad

Read, Write, Clear Read, Clear Read, Write, Clear Read, Write, Clear Read, Clear Read

Sistema

Solo la cuenta Local System puede escribir en el Registro de Seguridad, previniendo que las aplicaciones puedan llenar el registro. De forma predeterminada, el grupo Everyone puede leer el Registro de Aplicaciones y el de Sistema. En los Controladores de Dominio estos permisos se extienden a los tres registros adicionales. Los administradores pueden acceder al Registro de Seguridad de forma predeterminada, sin embargo, el administrador puede eliminar estos privilegios. El acceso a los registros de Aplicacin y de Sistema se puede restringir mediante el empleo de claves en el Registry: Hive: HKEY_LOCAL_MACHINE Key: \System\CurrentControlSet\Services\EventLog\[logname] Name: RestrictGuestAccess Type: REG_DWORD Entry: 1 La configuracin anterior evita que las cuentas de Guest y las Null Sessions puedan ver los registros relevantes. Se debe configurar la clave para cada unos de los tipos de registro.

Departamento de Seguridad en Cmputo UNAM-CERT

Tpicos de Seguridad en Windows

Formatos del Registro de Eventos Windows 2000 almacena los registro de auditoria internamente en formato .evt, el cual proporciona la forma mas compacta de almacenarlos debido a que toda la informacin de auditoria no est almacenada en el registro. Cuando un programa escribe un evento en el registro de eventos, el programa no escribe una cadena de texto, en su lugar, escribe un nmero que representa un evento especfico. Cada combinacin de nmero y aplicacin corresponde a una cadena de texto especfica. Los registros son almacenados en este formato y no pueden ser ledos directamente. El Event Viewer combina los datos de auditoria almacenados con las cadenas de texto para proporcionar una salida a pantalla con la informacin completa del evento.

Registro de Seguridad en Formato .cvs

Existen tres opciones para guardar los registros de auditoria: formato event log (.evt), formato text (.txt delimitado por tabulador) y formato comma-separated values (.cvs delimitado por comas) De estos formatos, el formato event log es el ms compacto y el nico que el Event Viewer puede leer. Se pueden ver los formatos text y comma-separated values directamente e importarlos a una base de datos si se requiere. De igual forma, se pueden respaldar los registros de eventos en su forma nativa (.evt).

Departamento de Seguridad en Cmputo UNAM-CERT

Tpicos de Seguridad en Windows

Eventos a Auditar

El primer paso para implementar una poltica de auditoria es seleccionar los tipos de eventos que se desean que Windows 2000 audite. La siguiente tabla describe los eventos que Windows 2000 puede auditar.

Evento Audit Account Logon Events

Descripcin Guardar los xitos o fallos de un usuario para autenticarse en el equipo local a travs de la red. Auditar la creacin, modificacin o eliminacin de cuentas de usuario o grupo. Guarda los intentos fallidos y con xito de los accesos a los objetos del Servicio de Directorio. Guarda los intentos fallidos o con xito de un usuario para iniciar sesin de manera interactiva en el equipo local. Guarda cualquier intento con xito o fallo de un usuario para acceder a un objeto, incluyendo un directorio, archivo o impresora. Guarda cualquier intento con xito o fallo de hacer cambios de alto nivel en la directiva de seguridad, incluyendo la asignacin de privilegios y cambios en las polticas de auditoria. Cualquier intento fallido o con xito de la utilizacin de privilegios por parte de los usuarios. Proporciona informacin detallada sobre los intentos de creacin y detencin de procesos. Guarda la informacin que se generan cuando un usuario o proceso modifica aspectos del entorno de cmputo

Audit Account Management

Audit Directory Services Access

Audit Logon Events

Audit Object Access

Audit Policy Change

Audit Privilege Use

Audit Privilege Use

Audit System Events

Privilegios para Configurar la Auditoria Para ser capaz de configurar en implementar las configuraciones de auditoria, se deben tener los siguientes privilegios en la cuenta: Generar auditorias de seguridad: Permite a un proceso crear entradas en el Registro de Seguridad para la auditoria del acceso a un objeto. Administracin del registro de auditoria. Permite a un usuario especificar opciones de auditoria de acceso a un objeto para recursos individuales como archivos, objetos de Active Directory y claves del Registry. Los usuarios con este privilegio pueden ver tambin y limpiar el Registro de Seguridad del Event Viewer. Los miembros del grupo Administradores tienen estos privilegios de manera predeterminada.

Departamento de Seguridad en Cmputo UNAM-CERT

Tpicos de Seguridad en Windows

Habilitar la Auditoria en Servidores Independientes. Se puede aplicar una poltica de auditoria a equipos Windows 2000 Profesional al igual que a equipos Windows 2000 Server que funcionen como servidores independientes. Si se configura la poltica de auditoria para sistemas que son miembros de un dominio, la poltica de auditoria de seguridad del dominio o unidad organizativa (OU), sobrescribir la poltica de auditoria de seguridad local, si est habilitada. Para configurar la poltica de auditoria de seguridad: 1. 2. 3. Abra la MMC Group Policy del equipo local. En Local Computer Policy, haga clic en Audit Policy, localizada Configuration\Windows Settings\Security Settings\Local Policies\Audit Policy. en \Computer

A continuacin, en el panel de detalles, haga doble clic en la poltica que se quiera configurar o haga clic con el botn derecho y seleccione Security.

Para configurar la poltica, se debe haber iniciado sesin como Administrador o como miembro del grupo Administrators. Group Policy est disponible solo para los miembros del grupo Administrators. A menos que estas configuraciones sean anuladas por un Group Policy aplicado al dominio u OU, las nuevas configuraciones aparecern en la columna Effective Settings.

Habilitar la Auditoria en Controladores de Dominio. La auditoria proporciona la habilidad para determinar si un sistema ha sido atacado, el mtodo de ataque o cuando fue atacado el sistema. Tambin permite resolver los problemas de seguridad. Para configurar la poltica de auditoria de seguridad en los Controladores de Dominio: 1. 2. 3. 4. 5. 6. Abra Active Directory Users and Computers. En el rbol de la consola, haga clic en Domain Controllers que se encuentra en el nodo Active Directory Users and Computers\Domain Name\Domain Controllers. Elija Properties del men Action. En la etiqueta Group Policy, haga clic en la directiva que se quiera cambiar y haga clic en Edit. En el rbol de la consola de la ventana Group Policy, haga clic en Audit Policy, localizada en Computer Configuration\Windows\Settings\Security Settings\Local Policies\Audit Policy. En el panel de detalles, haga doble clic en el atributo o evento que se quiera auditar y realice los cambios. Haga clic en Accept cuando se hayan hecho los cambios.

Habilitar la Auditoria en Sistemas de Dominio. La auditoria de seguridad para Estaciones de Trabajo, Servidores Miembro y Controladores de Dominio se pueden habilitar remotamente solo por Administradores de Dominio como parte de Group Policy. Para aplicar esta auditoria, se debe crear una OU, agregar las cuentas de equipo a dicha OU y mediante Active Directory Users and Computers crear una poltica que permita las auditorias de seguridad. De manera alternativa, se puede aplicar un Group Policy creando un GPO (Group Policy Object) mediante el MMC Group Policy y utilizando despus Active Directory Users and Computers para aplicar el Group Policy.

Departamento de Seguridad en Cmputo UNAM-CERT

Tpicos de Seguridad en Windows

Configurar la Auditoria de Objetos Una vez que se ha configurado la mayora de las categoras de las polticas para auditar eventos con xito o fallos, no necesita realizar otras acciones. Sin embargo, en el caso de la auditoria de objetos, la habitacin de las polticas de auditoria es solo el primer paso. Una vez que se ha habilitado la auditoria, se debe configurar la auditoria sobre objetos individuales. Cada objeto tiene un descriptor de seguridad en el que se detalla los grupos o usuarios que puedan acceder al objeto y los tipos de permisos de acceso otorgados a los usuarios o grupos. Esta parte del descriptor se denomina DACL (Discretionary Access Control List). El descriptor de seguridad contiene tambin la informacin de auditoria, que se conoce como SACL (System Access Control List). Los tipos de acceso que se pueden auditar dependen de los archivos, directorios u objetos de directorio que se quieran auditar.

Auditoria de Archivos y Directorios Si un volumen de disco se formatea utilizando el sistema de archivos NTFS, se puede controlar y auditar el acceso a archivos y directorios. Sin embargo, si el volumen del disco se formateo utilizando FAT, no es posible establecer la auditoria. Cuando se audita un archivo o directorio, se produce una entrada en el Registro de Seguridad cada vez que se produce un acceso a este archivo o directorio. Se deben especificar los archivos o directorios a auditar, al igual que las opciones que producen un evento de auditoria. Se pueden disear estas configuraciones para un simple usuario o para grupos de usuarios. Para habilitar la auditoria de los archivos y directorios, se debe habilitar tambin la auditoria de objetos, esto se logra especificando los tipos de acceso que se van auditar en los archivos y directorios mediante el Explorador de Windows.

Permisos Avanzados Traverse Folder/Execute File List Folder/Read Data Read Attributes Read Extended Attributes Create Files/Write Data Create Folders/Append Data Write Attributes Write Extended Attributes Delete Subfolders and Files Delete Read Permissions Change Permissions Take Ownership

Full Control

Modify

Read & Execute

List Folder Contents

Read

Write

Permisos de Directorios

Departamento de Seguridad en Cmputo UNAM-CERT

Tpicos de Seguridad en Windows

Permisos Avanzados Traverse Folder/Execute File List Folder/Read Data Read Attributes Read Extended Attributes Create Files/Write Data Create Folders/Append Data Write Attributes Write Extended Attributes Delete Subfolders and Files Delete Read Permissions Change Permissions Take Ownership

Full Control

Modify

Read Execute

&

Read

Write

Permisos de Archivos

Habilitar la Auditoria de Archivos y Directorios Para habilitar la auditoria de un archivo o directorio: 1. 2. 3. 4. Abra el Explorador de Windows, y localice el archivo o directorio que se quiera auditar. De clic con el botn derecho al archivo o directorio, escoja Properties del men y de clic en la etiqueta Security. Seleccione el botn Advanced y despus de clic en la etiqueta Auditing. Seleccione Add. En el campo name del cuadro de dilogo Select User, Computer, Or Group, escriba el nombre del usuario o grupo o seleccinelo de la lista, y despus de clic en OK para abrir automticamente el cuadro de dilogo Auditing Entry. Si es necesario, en el cuadro de dilogo Auditing Entry, seleccione el lugar donde se quiere que tome lugar la auditoria mediante la lista Apply Onto, esta lista solo est disponible para los directorios. Bajo la opcin Access, seleccione el tipo de auditoria que se quiere ejercer, Success, Failed o ambos. De clic en OK.

5.

6. 7.

Configuraciones de Auditoria para Archivos y Directorios

Departamento de Seguridad en Cmputo UNAM-CERT

Tpicos de Seguridad en Windows

Auditar Impresoras Como en la mayora de los objetos, se pueden establecer opciones de auditoria para impresoras, y de esta forma monitorear su uso. Las opciones a auditar son las siguientes: Print. Genera un evento de auditoria cada vez que se imprime un documento. Managing Printer. Cubre la auditoria para la comparticin, eliminacin o cambio de las propiedades de una impresora. Managing Documents. Incluye el cambio de configuraciones de trabajo de un documento, as como tambin registra la pausa, reinicio, movimiento o eliminacin de documentos de la cola de impresin. Change Permissions. Permite auditar los cambios en los permisos de la impresora. Take Ownership. Permite la auditoria de la funcin de toma de propiedad.

Habilitar la Auditoria para Impresoras 1. 2. 3. 4. 5. Abra Printers. Haga clic con el botn de derecho en la impresora que se quiere auditar y elija Properties. Escoja la etiqueta Security y haga clic en el botn Advanced y despus en Auditing. Haga clic en Add y elija el usuario o grupo al que se desee auditar los accesos a la impresora. En la columna Access, selecciones los eventos que se quieren auditar, ya sean satisfactorios o errneos, y despus haga clic dos veces en OK.

Configuraciones de Auditoria para Impresoras

Departamento de Seguridad en Cmputo UNAM-CERT

Tpicos de Seguridad en Windows

Auditoria del Registry Se puede establecer la auditoria para las claves del Registry, lo que permite monitorear acciones como la configuracin o modificacin de las claves del Registry. 1. 2. 3. 4. 5. Haga clic en la clave que se desea auditar. Elija Permissions del men Security, Haga clic en Advanced y despus en la etiqueta Auditing. Oprima el botn Add y seleccione el nombre de usuario o grupo que quiera auditar. En Access seleccione las opciones que se deseen auditar

Configuraciones de Auditoria para Claves del Registry Las opciones que se pueden auditar en las claves de registro son las siguientes:

Evento Query Value

Descripcin Intentos de leer el valor de una entrada de una clave de registro. Intentos de establecer un valor para una clave de registro. Intentos de crear un subclave en una clave de registro seleccionada. Intentos de identificar las subclaves de una clave de registro. Eventos de notificacin de una clave en el registro. Intentos de crear vnculos simblicos en una clave particular. Intentos de borrar un objeto de registro. Intentos de escribir una DACL en una clave de registro. Intentos de cambiar el propietario de una clave seleccionada. Intentos de abrir una DACL en la clave

Set Value

Create Subkey

Enumerate Subkeys

Notify Create Link

Delete Write DACL

Write Owner

Read Control

Departamento de Seguridad en Cmputo UNAM-CERT

Tpicos de Seguridad en Windows

Proteger el Registro de Eventos

Para garantizar que se mantengan las entradas de los registros de eventos como informacin de referencia para el futuro, deber adoptar varias medidas con el fin de proteger la seguridad de los registros de sucesos. stas incluyen: Definir una directiva para el almacenamiento, la sobrescritura y el mantenimiento de todos los registros de sucesos. Asegurarse de que la directiva incluya como manejar los registros de sucesos completos, en especfico el registro de seguridad. Evitar que la cuenta de Guest acceda a los registros de sucesos. Asegurarse de que se auditan tanto los aciertos como los errores de los sucesos del sistema para determinar si se producen intentos de eliminacin del contenido del registro de seguridad. Todos los principales de seguridad que pueden ver o modificar la configuracin de auditoria debern utilizar contraseas complejas o mtodos de autenticacin. El plan de seguridad debe incluir tambin la seguridad fsica de todos los servidores para asegurarse de que ningn intruso puede obtener acceso fsico al equipo en el que se est realizando la auditoria. Poner en prctica un mtodo de eliminacin o almacenamiento de los registros de sucesos en una ubicacin independiente del servidor fsico.

Prcticas Adicionales

Adems de la configuracin de la auditoria, existen otras prcticas que debern implementarse para auditar de forma eficaz la seguridad del entorno del servidor. stas incluyen:

Programar revisiones regulares de los registros de sucesos Si se programa revisiones regulares del registro de sucesos, ayudar a conseguir lo siguiente: Deteccin ms rpida de problemas de seguridad. Definicin de la responsabilidad. Reduccin del riesgo de que se sobrescriban los sucesos o est inactivo el servidor.

Revisar otros archivos de registro de aplicaciones Adems de revisar si existen sucesos de seguridad en los registros de sucesos de Windows 2000, deber revisar tambin los registros creados por las aplicaciones. Algunos de estos pueden ser: Servicios de Internet Information Server (IIS). Internet Security and Acceleration (ISA) Server. Servicio de autenticacin de Internet (IAS). Aplicaciones de terceros.

Departamento de Seguridad en Cmputo UNAM-CERT

Tpicos de Seguridad en Windows

Supervisar los servicios y controladores instalados Muchos ataques contra un sistema por servicios instalados en el equipo destino o se realizan reemplazando controladores vlidos por versiones del controlador que incluyen un caballo de Troya y que permiten as al intruso obtener acceso al equipo de destino. Las siguientes herramientas pueden utilizarse para supervisar los servicios y controladores instalados en los equipos: La consola Services. Netsvc.exe. SvcMon.exe. Drivers.exe.

Supervisar los puertos abiertos Los ataques se inician a menudo con la deteccin de puertos para identificar servicios conocidos que se ejecutan en el equipo de destino. Deber asegurarse de supervisar cuidadosamente los puertos que estn abiertos en los servidores, lo que normalmente implica realizar una deteccin de los puertos para determinar aquellos a los que se puede tener acceso. Las detecciones de puertos debern realizarse tanto de forma local, en el equipo de destino, como desde un equipo remoto. Si se puede obtener acceso al equipo desde una red pblica, la deteccin de puertos deber llevarse a cabo desde un equipo externo para garantizar que el software del servidor de seguridad permita solamente el acceso a los puertos deseados. Netstat.exe es una utilidad de la lnea de comandos que puede mostrar todos los puertos abiertos tanto para TCP como para UDP. El comando Netstat utiliza la sintaxis siguiente: NETSTAT [-a] [-e] [-n] [-s] [-p proto] [-r] [interval] Parmetros: -a -e -n. -p proto Muestra todas las conexiones y puertos en escucha. Muestra estadsticas Ethernet. Se puede combinar con la opcin -s. Muestra nmeros de puertos y direcciones en formato numrico. Muestra conexiones del protocolo especificado por proto, que puede ser TCP o UDP. Si se usa con la opcin -s para mostrar estadsticas por protocolo, proto puede ser TCP, UDP o IP. Muestra el contenido de la tabla de rutas. Muestra estadsticas por protocolo. De forma predeterminada, se pueden mostrar para TCP, UPD e IP; se puede utilizar la opcin -p para especificar un subconjunto de la opcin predeterminada. Vuelve a mostrar las estadsticas seleccionadas, haciendo pausas con el intervalo de segundos especificado entre cada muestra. Presione CTRL+C para detener la muestra de estadsticas. Si se omite, netstat imprimir la informacin de configuracin actual una vez.

-r -s

interval.

Departamento de Seguridad en Cmputo UNAM-CERT

Tpicos de Seguridad en Windows

Herramienta para Visualizar el Registro de Eventos

Event Viewer El registro de seguridad de Windows 2000 puede examinarse por medio de la consola MMC del Event Viewer de Windows 2000. El Event Viewer le permite ver los registros de aplicaciones, de seguridad y del sistema. Puede definir filtros para encontrar sucesos especficos en el Visor de sucesos. Para definir filtros en el Event Viewer: 1. 2. 3. Seleccione el registro de sucesos en cuestin en el rbol de la consola. Seleccione Filter en el men View. Seleccione los parmetros de filtrado.

En la etiqueta Filter del cuadro de dilogo Properties, puede definir los siguientes atributos para filtrar entradas de sucesos: Event types. El filtro puede limitarse a informacin, advertencias, errores, auditorias de aciertos, auditorias de errores o cualquier combinacin de los tipos de suceso. Event source. El servicio o controlador especfico que gener el suceso. Category. El filtro puede limitarse a categoras de sucesos especficos. Event ID. Si conoce el Id. de suceso especfico que est buscando, el filtro puede limitar la lista a ese Id. de suceso concreto. User. Puede limitar los eventos mostrados a eventos generados por un usuario especfico. Computer. Puede limitar los eventos mostrados a eventos generados por un equipo especfico. Date intervals. Puede limitar los sucesos mostrados a aquellos que se produjeron entre fechas de inicio y de finalizacin especficas. Cuando se aplica el filtro, la lista de sucesos filtrada puede exportarse a una lista separada por comas o por tabulaciones para importarla a una aplicacin de bases de datos.

Departamento de Seguridad en Cmputo UNAM-CERT

Tpicos de Seguridad en Windows

Dump Event Log (Dumpel.exe) Dump Event Log es una herramienta de la lnea de comandos que se incluye en Windows 2000 Server Resource Kit. Guarda un registro de sucesos de un sistema local o remoto en un archivo de texto separado por tabulaciones. Este archivo puede importarse a una hoja de clculo o base de datos para realizar una investigacin ms detallada. La herramienta tambin sirve para filtrar determinados tipos de sucesos que se desea incluir o excluir. La herramienta dumpel.exe utiliza la sintaxis siguiente: dumpel -f archivo [-s \\servidor] [-l registro [-m origen]] [-e n1 n2 n3...] [-r] [-t] [-d x] Donde: -f archivo. -s servidor. -l registro. -m origen. Especifica el nombre de archivo del archivo de resultados. No existe ninguna opcin predeterminada para -f, por lo que deber especificar el archivo. Especifica el servidor para el que desea guardar el registro de sucesos. Las barras diagonales inversas del nombre de servidor son opcionales. Especifica el registro que se debe guardar (del sistema, de aplicaciones o de seguridad). Si se especifica un nombre de registro incorrecto, se guarda el registro de aplicaciones. Especifica el origen en que se deben guardar los registros (redirector [rdr], serie, etc.). Slo se puede especificar un origen. Si no se utiliza este modificador, se guardan todos los sucesos. Si se utiliza un origen que no figura en el registro, se buscan los registros de este tipo en el registro de aplicaciones. Realiza el filtrado por nmero de Id. de suceso (pueden especificarse 10 como mximo). Si no se utiliza el modificador -r, se guardan nicamente registros de estos tipos; si se utiliza r, se guardan todos los registros excepto los registros de estos tipos. Si no se utiliza este modificador, se seleccionan todos los sucesos del nombre de origen especificado. Este modificador no puede utilizarse sin el modificador -m. Especifica si se deben incluir o excluir orgenes o registros especficos durante el filtrado. Especifica que las cadenas individuales aparecen separadas por tabulaciones. Si no se utiliza -t, las cadenas se separan con espacios. Guarda sucesos de los x das anteriores.

-e n1 n2 n3.

-r. -t.

-d x.

Dumpel slo puede recuperar informacin de los archivos de registro del sistema, de aplicaciones y de seguridad. No se puede utilizar Dumpel para consultar contenido de registros de sucesos del Servicio de replicacin de archivos, de DNS o del Servicio de directorio.

EventCombMT EventCombMT es una herramienta con varios subprocesos que analiza registros de sucesos de varios servidores al mismo tiempo generando un subproceso independiente de ejecucin para cada servidor incluido en los criterios de bsqueda. Esta herramienta le permite: Definir un Id. de suceso nico o varios Id. de suceso para su bsqueda. Puede incluir un Id. de suceso nico o varios Id. de suceso separados por espacios. Definir un intervalo de Id. de suceso para su bsqueda. Los extremos son inclusivos. Por ejemplo, si desea buscar todos los sucesos entre el Id. de suceso 528 y el Id. de suceso 540 ambos inclusive, definir el intervalo como 528 > ID < 540. Esta caracterstica resulta til porque

Departamento de Seguridad en Cmputo UNAM-CERT

Tpicos de Seguridad en Windows

la mayora de las aplicaciones que escriben en el registro de sucesos utilizan un intervalo de sucesos secuencial. Limitar la bsqueda a registros de sucesos especficos. Puede escoger si desea buscar los registros de sucesos del sistema, de aplicaciones y de seguridad. Si se ejecuta localmente en un controlador de dominios, tambin puede seleccionar la bsqueda de los registros de FRS, DNS y AD. Limitar la bsqueda a tipos de mensajes de sucesos especficos. Puede limitar la bsqueda a sucesos de error, informativos, de advertencia, de auditoria de aciertos, de auditoria de errores o de aciertos. Limitar la bsqueda a orgenes de sucesos especficos. Puede limitar la bsqueda a sucesos de un origen determinado. Buscar texto especfico en la descripcin de un suceso. Puede buscar texto especfico en cada suceso. Esta opcin resulta til a la hora de realizar un seguimiento de usuarios o grupos concretos.

Departamento de Seguridad en Cmputo UNAM-CERT

Potrebbero piacerti anche

- MAT - U6 - 3er Grado - Sesion 11Documento5 pagineMAT - U6 - 3er Grado - Sesion 11Gladys Maria Quiroz TorrealvaNessuna valutazione finora

- Los Ideales AmericanosDocumento2 pagineLos Ideales AmericanosÁngel MéndezNessuna valutazione finora

- Entrevista. ESPAÑOLDocumento3 pagineEntrevista. ESPAÑOLMateo Aguilar RojoNessuna valutazione finora

- Los BolosDocumento23 pagineLos Bolosruthbalaguer100% (2)

- Persige Tu LeonDocumento6 paginePersige Tu LeonFabian100% (2)

- Codigo para Crear Una Base de Datos General PDFDocumento5 pagineCodigo para Crear Una Base de Datos General PDFFernando LojanNessuna valutazione finora

- Estructura Sentencia JudicialDocumento6 pagineEstructura Sentencia JudicialVioleta CasseresNessuna valutazione finora

- Seminario - 1° ParteDocumento5 pagineSeminario - 1° ParteEsteban KollnNessuna valutazione finora

- Informe 2 - FisiopatologíaDocumento5 pagineInforme 2 - FisiopatologíaKiara SenmacheNessuna valutazione finora

- Contabilidad de Costos IIDocumento9 pagineContabilidad de Costos IIElizabethNessuna valutazione finora

- Nacimiento de ZeusDocumento1 paginaNacimiento de ZeusRafael Sánchez VillaltaNessuna valutazione finora

- Piaget EvaluacionDocumento2 paginePiaget Evaluacionloxosceles laetaNessuna valutazione finora

- Prueba Historia Octavo Año 2018 MayoDocumento3 paginePrueba Historia Octavo Año 2018 Mayomaria gonzalez100% (1)

- Enseñar Historia Redes SocialesDocumento20 pagineEnseñar Historia Redes Socialesjuanito GuzmánNessuna valutazione finora

- Guía Instruccional #1. PEDocumento14 pagineGuía Instruccional #1. PEJeikel JosueNessuna valutazione finora

- Globalizacion y Sociedad PeruanaDocumento2 pagineGlobalizacion y Sociedad PeruanaLuisLuyoNessuna valutazione finora

- Tarea Tabla de Requisitos de Iso 9001 y 14001 Diferencias y SimilitudesDocumento6 pagineTarea Tabla de Requisitos de Iso 9001 y 14001 Diferencias y SimilitudesUsuario IcsiNessuna valutazione finora

- Biomagnetismo Emociones y BiodescodificacionDocumento31 pagineBiomagnetismo Emociones y BiodescodificacionHUGO MURGOT100% (6)

- Somol-Notas Alrededor Del Efecto Doppler PDFDocumento8 pagineSomol-Notas Alrededor Del Efecto Doppler PDFCarla BerriniNessuna valutazione finora

- 7° Uropatia Obstructiva Evaluacion Por GammagrafiDocumento40 pagine7° Uropatia Obstructiva Evaluacion Por GammagrafiSEVASTIANNessuna valutazione finora

- Origen VidaDocumento33 pagineOrigen VidaRomina Poblette100% (1)

- Aplicacion de Medidas de Seguridad y CorreccionDocumento10 pagineAplicacion de Medidas de Seguridad y CorreccionAlessandro MartinezNessuna valutazione finora

- SordocegueraDocumento62 pagineSordocegueraclaudia diaz100% (1)

- Micro S13Documento10 pagineMicro S13LUCERO MILAGROS CISNEROS CABELLONessuna valutazione finora

- Teologia Biblica de La MisionDocumento7 pagineTeologia Biblica de La MisionAna Paula FariaNessuna valutazione finora

- ParadojaDocumento8 pagineParadojaFobosLoboNessuna valutazione finora

- Catala para DummiesDocumento29 pagineCatala para DummiesManuel Valdes meraNessuna valutazione finora

- Encorazonadas - Digital-5Documento86 pagineEncorazonadas - Digital-5Jair De JesúsNessuna valutazione finora

- El Proceso de Industrializacion Por Sustitucion de ImportacionesDocumento4 pagineEl Proceso de Industrializacion Por Sustitucion de ImportacionesAlba Marina Rodriguez DiazNessuna valutazione finora

- Crecer en La FeDocumento4 pagineCrecer en La FeBodega PromalabNessuna valutazione finora