Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

Usando o Kismet

Caricato da

Gil BrutoDescrizione originale:

Copyright

Formati disponibili

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

Formati disponibili

Usando o Kismet

Caricato da

Gil BrutoCopyright:

Formati disponibili

Usando o Kismet

Usando o Kismet

Colaborao: Carlos E. Morimoto Data de Publicao: 09 de Maio de 2006 O Kismet uma ferramenta poderosa, que pode ser usado tanto para checar a segurana de sua prpria rede wireless, quanto para checar a presena de outras redes prximas e assim descobrir os canais que esto mais congestionados (configurando sua rede para usar um que esteja livre) ou at mesmo invadir redes. O Kismet em s no impe restries ao que voc pode fazer. Assim como qualquer outra ferramenta, ele pode ser usado de forma produtiva ou destrutiva, de acordo com a ndole de quem usa. A pgina do projeto a: http://www.kismetwireless.net/. A principal caracterstica do Kismet que ele uma ferramenta passiva. Ao ser ativado, ele coloca a placa wireless em modo de monitoramento (rfmon) e passa a escutar todos os sinais que cheguem at sua antena. Mesmo pontos de acesso configurados para no divulgar o ESSID ou com a encriptao ativa so detectados. Como ele no transmite pacotes, apenas escuta as transmisses, todo o processo feito sem prejudicar as redes vizinhas e de forma praticamente indetectvel. A principal limitao que, enquanto est em modo de monitoramento, a placa no pode ser usada para outros fins. Para conectar-se a uma rede, voc precisa primeiro parar a varredura. Esta questo da deteco dos pontos de acesso com o ESSID desativado interessante. No possvel detect-los diretamente, pois eles no respondem a pacotes de broadcast (por isso eles no so detectados por programas como o Netstumbler), mas o Kismet capaz de detect-los quando um cliente qualquer se associa a eles, pois o ESSID da rede transmitido de forma no encriptada durante o processo de associao do cliente. A partir da, o Kismet passa a capturar todos os pacotes transmitidos. Caso a rede esteja encriptada, possvel descobrir a chave de encriptao usando o aircrack (que veremos a seguir), permitindo tanto escutar as conexes, quanto ingressar na rede. Como o Kismet uma das ferramentas mais usadas pelos crackers, sempre interessante us-lo para verificar a segurana da sua prpria rede. Tente agir como algum vizinho obstinado agiria, capturando os pacotes ao longo de alguns dias. Verifique a distncia de onde consegue pegar o sinal de sua rede e quais informaes consegue descobrir. Depois, procure meios de reforar a segurana da rede e anular o ataque. Por ser uma ferramenta popular, ele est disponvel na maioria as distribuies. Algumas, como o Knoppix (a partir da verso 3.7), j o trazem instalado por padro.

Usando o Kismet

Nas distribuies derivadas do Debian, voc pode instal-lo via apt-get:

# apt-get install kismet

Antes de ser usar, preciso configurar o arquivo "/etc/kismet/kismet.conf", especificando a placa wireless e o driver usado por ela, substituindo a linha:

source=none,none,addme

Por algo como:

source=madwifi_ag,ath0,atheros

... onde o "madwifi_ag" o driver usado pela placa (que voc pode verificar usando o comando lspci). Na documentao do Kismet o driver chamado de "capture source", pois a partir dele que o Kismet obtm os pacotes recebidos. o "ath0" a interface (que voc v atravs do comando ifconfig) e o "atheros" um apelido para a placa (que voc escolhe), com o qual ela ser identificada dentro da tela de varredura. Isto necessrio, pois o Kismet precisa de acesso de baixo nvel ao hardware. Isto faz com que a compatibilidade esteja longe de ser perfeita. Diversas placas no funcionam em conjunto com o Kismet, com destaque para as placas que no possuem drivers nativos e precisam ser configurados atravs do ndiswrapper. Se voc pretende usar o Kismet, o ideal pesquisar antes de comprar a placa. Naturalmente, para que possa ser usada no Kismet, a placa precisa ter sido detectada pelo sistema, com a ativao dos mdulos de Kernel necessrios. Por isso, prefira sempre usar uma distribuio recente, que traga um conjunto atualizado de drivers. O Kurumin e o Kanotix esto entre os melhores neste caso, pois trazem muitos drivers que no vem pr instalados em muitas distribuies. Voc pode ver uma lista detalhada dos drivers de placas wireless disponveis e como instalar manualmente cada um deles no meu livro Linux Ferramentas Tcnicas. Veja uma pequena lista dos drivers e placas suportados no Kismet 2006-04-R1: acx100: O chipset ACX100 foi utilizado em placas de diversos fabricantes, entre eles a DLink, sendo depois substitudo pelo ACX111. O ACX100 original bem suportado pelo Kismet, o problema que ele trabalha a 11 megabits, de forma que no possvel testar redes 802.11g. admtek: O ADM8211 um chipset de baixo custo, encontrado em muitas placas baratas. Ele suportado no Kismet, mas possui alguns problemas. O principal que ele envia pacotes de broadcast quando em modo monitor, fazendo com que sua varredura seja detectvel em toda a rea de alcance do sinal. Qualquer

Usando o Kismet

administrador esperto vai perceber que voc est capturando pacotes. bcm43xx: As placas com chipset Broadcom podiam at recentemente ser usadas apenas no ndiswrapper. Recentemente, surgiu um driver nativo (http://bcm43xx.berlios.de) que passou a ser suportado no Kismet. O driver vem includo por padro a partir do Kernel 2.6.17, mas a compatibilidade no Kismet ainda est em estgio experimental. ipw2100, ipw2200, ipw2915 e ipw3945: Estes so os drivers para as placas Intel, encontrados nos notebooks Intel Centrino. O Kismet suporta toda a turma, mas voc precisa indicar o driver correto para a sua placa entre os quatro. O ipw2000 o chipset mais antigo, que opera a 11 megabits; o ipw2200 a segunda verso, que suporta tanto o 8011.b, quanto o 802.11g; o ipw2915 quase idntico ao ipw2200, mas suporta tambm o 802.11a, enquanto o ipw3945 uma verso atualizada, que encontrada nos notebooks com processadores Core Solo e Core Duo. madwifi_a, madwifi_b, madwifi_g, madwifi_ab e madwifi_ag: Estes drivers representam diferentes modos de operao suportados pelo driver madwifi (http://sourceforge.net/projects/madwifi/), usado nas placas com chipset Atheros. Suportam tanto o driver madwifi antigo, quanto o madwifi-ng. Usando os drivers madwifi_a, madwifi_b ou madwifi_g, a placa captura pacotes apenas dentro do padro selecionado (o madwifi_a captura apenas pacotes de redes 802.11a, e assim por diante). O madwifi_g o mais usado, pois captura simultaneamente os pacotes de redes 802.11b e 802.11g. O madwifi_ag, por sua vez, chaveia entre os modos "a" e "g", permitido capturar pacotes de redes que operam em qualquer um dos trs padres, mas num ritmo mais lento, devido ao chaveamento. rt2400 e rt2500: Estes dois drivers do suporte s placas com chipset Ralink, outro exemplo de chipset de baixo custo que est se tornando bastante comum. Apesar de no serem exatamente "placas de alta qualidade", as Ralink possuem um bom suporte no Linux, graas em parte aos esforos do prprio fabricante, que abriu as especificaes e fornece placas de teste para os desenvolvedores. Isto contrasta com a atitude hostil de alguns fabricantes, como a Broadcom e a Texas (que fabrica os chipsets ACX). rt8180: Este o driver que oferece suporte s placas Realtek 8180. Muita gente usa estas placas em conjunto com o ndiswrapper, mas elas possuem um driver nativo, disponvel no http://rtl8180-sa2400.sourceforge.net/. Naturalmente, o Kismet s funciona caso seja usado o driver nativo. prism54g: Este driver d suporte s placas com o chipset Prism54, encontradas tanto em verso PCI ou PCMCIA, quanto em verso USB. Estas placas so caras e por isso relativamente incomuns no Brasil, mas so muito procuradas entre os grupos que fazem wardriving, pois as placas PCMCIA so geralmente de boa qualidade e quase sempre possuem conectores para antenas externas, um pr-requisito para usar uma antena de

Usando o Kismet

alto ganho e assim conseguir detectar redes distantes. orinoco: Os drivers para as placas com chipset Orinoco (como as antigas Orinoco Gold e Orinoco Silver) precisam de um conjunto de patches para funcionar em conjunto com o Kismet, por isso acabam no sendo placas recomendveis. Voc pode ver detalhes sobre a instalao dos patches no http://www.kismetwireless.net/HOWTO-26_Orinoco_Rfmon.txt. Depois de definir o driver, a interface e o nome no "/etc/kismet/kismet.conf", voc pode abrir o Kismet chamando-o como root:

# kismet

Inicialmente, o Kismet mostra as redes sem uma ordem definida, atualizando a lista conforma vai descobrindo novas informaes. Pressione a tecla "s" para abrir o menu de organizao, onde voc pode definir a forma como a lista organizada, de acordo com a qualidade do canal, volume de dados capturados, nome, etc. Uma opo comum (dentro do menu sort) a "c", que organiza a lista baseado no canal usado por cada rede. Por padro, o Kismet chaveia entre todos os canais, tentando detectar todas as redes

Usando o Kismet

disponveis. Neste modo, ele captura apenas uma pequena parte do trfego de cada rede, assim como voc s assiste parte de cada programa ao ficar zapiando entre vrios canais da TV. Selecione a rede que quer testar usando as setas e pressione "shift + L" (L maisculo) para trav-lo no canal da rede especificada. A partir da ele passa a concentrar a ateno numa nica rede, capturando todos os pacotes transmitidos:

Voc pode tambm ver informaes detalhadas sobre cada rede selecionando-a na lista e pressionando enter. Pressione "q" para sair do menu de detalhes e voltar tela principal. Outro recurso interessante que o Kismet avisa sobre "clientes suspeitos", micros que enviam pacotes de conexo para os pontos de acesso, mas nunca se conectam a nenhuma rede, indcio de que provavelmente so pessoas fazendo wardriving ou tentando invadir redes. Este o comportamento de programas como o Netstumbler (do Windows). Micros rodando o Kismet no disparam este alerta, pois fazem o scan de forma passiva:

ALERT: Suspicious client 00:12:F0:99:71:D1 - probing networks but never participating.

O Kismet gera um dump contendo todos os pacotes capturados, que vai por padro para

Gostou da dica? Venha fazer um curso com o autor:

a pasta "/var/log/kismet/". A idia que voc possa examinar o trfego capturado posteriormente usando o Ethereal. O problema que, ao sniffar uma rede movimentada, o dump pode se transformar rapidamente num arquivo com vrios GB, exibindo que voc reserve bastante espao no HD. Um dos maiores perigos numa rede wireless que qualquer pessoa pode capturar o trfego da sua rede e depois examin-lo calmamente em busca de senhas e outros dados confidenciais transmitidos de forma no encriptada. O uso do WEP ou outro sistema de encriptao minimiza este risco, pois antes de chegar aos dados, necessrio quebrar a encriptao. Evite usar chaves WEP de 64 bits, pois ele pode ser quebrado via fora bruta caso seja possvel capturar uma quantidade razovel de pacotes da rede. As chaves de 128 bits so um pouco mais seguras, embora tambm estejam longe de ser inquebrveis. Em termos se segurana, o WPA est frente, mas us-lo traz problemas de compatibilidade com algumas placas e drivers. Sempre que possvel, use o SSH, SSL ou outro sistema de encriptao na hora de acessar outras mquinas da rede ou baixar seus e-mails. No Guia "Acesso Remoto: SSH, FreeNX e VNC", vemos como possvel criar um tnel seguro entre seu micro e o gateway da rede, usando o SSH, permitindo assim encriptar todo o trfego. Ele est disponvel no:

Gostou da dica? Venha fazer um curso com o autor:

Curso: Redes e servidores Linux

Com Carlos E. Morimoto Em So Paulo, de 29/05 a 03/06 (intensivo, com aulas tarde) Este um curso sobre a configurao de servidores Linux. Nele voc aprende a configurar cada servio diretamente nos arquivos de configurao ou utilizando ferramentas genricas, sem se prender a uma nica distribuio. Os exemplos dados durante o curso usam como base o Debian e Fedora, com dicas de peculiaridades do Mandriva, Slackware, Kurumin e Ubuntu. Este um curso intensivo, onde voc passa menos tempo vendo teoria e opes pouco usadas e mais tempo aprendendo a resolver problemas do dia a dia. O formato das aulas permite que sejam abordados uma grande quantidade de temas numa nica semana, oferecendo uma viso global dos recursos disponveis e onde eles podem ser aplicados. Ao invs de fazer um curso sobre o Squid, outro sobre o Samba, outro sobre o Apache,

Curso: Redes e servidores Linux

etc., voc aprende muitas coisas de uma nica vez, economizando tempo e dinheiro. Nesta turma do dia 29/05, combinou do curso de redes e o curso para iniciantes serem ministrados na mesma semana: o curso para iniciantes de segunda a sexta, das 8:00 s 11:00, e o curso de redes das 12:30 s 18:00. Fazendo o curso de redes, voc tem acesso tambm s aulas para iniciantes e pode fazer os dois cursos simultaneamente (pagando apenas um), e assim aproveitar para tirar todas as dvidas. Veja mais detalhes sobre a programao de cursos, temas abordados, preos e formas de pagamento no: http://guiadohardware.net/cursos/ Todas as aulas do curso de redes so ministradas pelo prprio Carlos Morimoto, o que garante o nvel do curso. Nada de aulas inaugurais e mutretas do gnero :) Verso Original: http://www.dicas-l.com.br/dicas-l/20060509.php

As Palavras Mais Comuns da Lingua Inglesa

O livro As Palavras Mais Comuns da Lngua Inglesa apresenta uma metodologia desenvolvida com o objetivo de prover o estudante com tcnicas que lhe permitam aprender, em um curto espao de tempo, a ler textos em ingls. Saiba mais: http://www.novatec.com.br/livros/linguainglesa2/

Potrebbero piacerti anche

- Aplicações Eletrônicas Na Raspberry Pi Zero Programado Em LazarusDa EverandAplicações Eletrônicas Na Raspberry Pi Zero Programado Em LazarusNessuna valutazione finora

- Usando o KismetDocumento4 pagineUsando o KismetTiago Almeida MetzNessuna valutazione finora

- Aplicações Eletrônicas Na Raspberry Pi Zero Programado No Wolfram MathematicaDa EverandAplicações Eletrônicas Na Raspberry Pi Zero Programado No Wolfram MathematicaNessuna valutazione finora

- Wireless HackDocumento12 pagineWireless HackEduardo MartinsNessuna valutazione finora

- Criando Redes Locais Com O Cisco Packet Tracer 5Da EverandCriando Redes Locais Com O Cisco Packet Tracer 5Nessuna valutazione finora

- Kismet Uma Ferramenta de Análise de RedesDocumento5 pagineKismet Uma Ferramenta de Análise de RedesAnderson MatosNessuna valutazione finora

- Tutorial WireSharkDocumento8 pagineTutorial WireSharkBruno Jesus100% (1)

- Acessando O Barramento De 8 Bits Isa Com O Clpd Projeto De Esquema E Layout No KicadDa EverandAcessando O Barramento De 8 Bits Isa Com O Clpd Projeto De Esquema E Layout No KicadNessuna valutazione finora

- Wireshark ApostilaDocumento32 pagineWireshark ApostilaRafael LadeiraNessuna valutazione finora

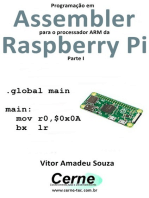

- Programação Em Assembler Para O Processador Arm Da Raspberry Pi Parte IDa EverandProgramação Em Assembler Para O Processador Arm Da Raspberry Pi Parte INessuna valutazione finora

- WebminDocumento4 pagineWebminraviolleiroNessuna valutazione finora

- Ihm No Barramento Isa Com O Mcu Arm Projeto De Esquema E Layout No KicadDa EverandIhm No Barramento Isa Com O Mcu Arm Projeto De Esquema E Layout No KicadNessuna valutazione finora

- Configuracao Rede WirelessDocumento44 pagineConfiguracao Rede WirelessPablo VerlyNessuna valutazione finora

- Wifi LinuxhhhDocumento33 pagineWifi LinuxhhhPlottar AzevedoNessuna valutazione finora

- Wep Quebrar SenhaDocumento1 paginaWep Quebrar SenhasandersonbrNessuna valutazione finora

- Instalação Arch Linux - Parte - 02 - 02 - Telegraph PDFDocumento12 pagineInstalação Arch Linux - Parte - 02 - 02 - Telegraph PDFMáibe LimaNessuna valutazione finora

- Wireless - Como Quebrar Senhas de Redes WEP e WPADocumento4 pagineWireless - Como Quebrar Senhas de Redes WEP e WPAnanny_kiNessuna valutazione finora

- Snort - TutorialDocumento21 pagineSnort - TutorialEdipo Renato AvanzoNessuna valutazione finora

- Configurando Um Servidor Samba PDFDocumento21 pagineConfigurando Um Servidor Samba PDFAlmir MacarioNessuna valutazione finora

- Wireless - Como Quebrar Senhas de RedesDocumento26 pagineWireless - Como Quebrar Senhas de RedesWillian Gôngora FerreiraNessuna valutazione finora

- Aircrack NGDocumento20 pagineAircrack NGAnderson PoeiraNessuna valutazione finora

- TutorialDocumento21 pagineTutorialJenner Patrick lopes BrasilNessuna valutazione finora

- Linux - Configurando O Squid Como Proxy TransparenteDocumento5 pagineLinux - Configurando O Squid Como Proxy Transparenteapi-3751379100% (2)

- Treinamento Roteamento PDFDocumento84 pagineTreinamento Roteamento PDFMastengreg MastengregNessuna valutazione finora

- 074 Curso-LPIC2-Topico-204-Revisao-@PR1V8Documento7 pagine074 Curso-LPIC2-Topico-204-Revisao-@PR1V8Sam UelNessuna valutazione finora

- Servidor Linux Com Proxy e Controle de BandaDocumento16 pagineServidor Linux Com Proxy e Controle de BandaarnaldogNessuna valutazione finora

- Apostila Capitulo 8Documento9 pagineApostila Capitulo 8Flavio RochaNessuna valutazione finora

- Usando o EtherealDocumento4 pagineUsando o EtherealIvan SaboiaNessuna valutazione finora

- Manual Básico Do Virtualbox Via Linha de Comando PHC Co.Documento19 pagineManual Básico Do Virtualbox Via Linha de Comando PHC Co.Dilamar JrNessuna valutazione finora

- Aprenda A Usar o Sniffer WiresharkDocumento15 pagineAprenda A Usar o Sniffer Wiresharkmadrips1Nessuna valutazione finora

- LinuxDocumento33 pagineLinuxfranksatrianNessuna valutazione finora

- PEN-TEST - Avaliar A Segurança de Sistema e Redes.Documento14 paginePEN-TEST - Avaliar A Segurança de Sistema e Redes.MAMUTENessuna valutazione finora

- Open WRT ModelagemDocumento39 pagineOpen WRT ModelagemEdax TecnologiaNessuna valutazione finora

- Bê-Á-Bá Do SystemdDocumento25 pagineBê-Á-Bá Do SystemdAnonymous CPQKqCVPP1Nessuna valutazione finora

- Roteadores Linux v1Documento76 pagineRoteadores Linux v1Rafael CardosoNessuna valutazione finora

- Apostila15 SquidDocumento15 pagineApostila15 Squidrogeriolacerda23041968Nessuna valutazione finora

- Freebsd PFDocumento10 pagineFreebsd PFAntonio Martins Ferreira JúniorNessuna valutazione finora

- SegurancaDocumento59 pagineSegurancaClaudiney Gonçalves BarreirosNessuna valutazione finora

- Asterisk HOMEDocumento2 pagineAsterisk HOMEjoab britoNessuna valutazione finora

- Firewall Seminario2 PDFDocumento4 pagineFirewall Seminario2 PDFBruna Braga BarachoNessuna valutazione finora

- Como Usar o WiresharkDocumento10 pagineComo Usar o Wiresharkathos daNessuna valutazione finora

- Laboratorio 10.1 - Utilizando Um Sniffer - WiresharkDocumento8 pagineLaboratorio 10.1 - Utilizando Um Sniffer - WiresharkKenji UedaNessuna valutazione finora

- O PfsenseDocumento5 pagineO PfsenseRonaldo MarquesNessuna valutazione finora

- Usando o NessusDocumento9 pagineUsando o NessusCarlo SeixasNessuna valutazione finora

- Apresentamini 121016155427 Phpapp01Documento34 pagineApresentamini 121016155427 Phpapp01Caynã BlazeNessuna valutazione finora

- Evitando e Enganando o Firewall-IDSDocumento4 pagineEvitando e Enganando o Firewall-IDSHigoPsyNessuna valutazione finora

- Zimbra Collaboration InstallDocumento17 pagineZimbra Collaboration InstallspyderlinuxrgmNessuna valutazione finora

- Aprendendo Sobre o Wireshark e Exemplificando Um Tipo de AtaqueDocumento14 pagineAprendendo Sobre o Wireshark e Exemplificando Um Tipo de AtaquephantonpyNessuna valutazione finora

- Acesso Remoto PDFDocumento28 pagineAcesso Remoto PDFMonica ReginaNessuna valutazione finora

- Apostila ClustersDocumento10 pagineApostila ClustersJhonnatas Aires100% (1)

- Caixa de Ferramentas UNIX PDFDocumento34 pagineCaixa de Ferramentas UNIX PDFneomisysNessuna valutazione finora

- Notaaula FirewallDocumento25 pagineNotaaula FirewallNathan SandiNessuna valutazione finora

- Firewall Com IPTABLES Por João EribertoDocumento25 pagineFirewall Com IPTABLES Por João EribertoCarlos ValenteNessuna valutazione finora

- GitHub - ViniciusRomano - Brutalforce-Wpa2-Tutorial - Tutorial para Quebrar Senhas de Redes Wifi WPA - WPA2, Utilizando o Método de Força BrutaDocumento4 pagineGitHub - ViniciusRomano - Brutalforce-Wpa2-Tutorial - Tutorial para Quebrar Senhas de Redes Wifi WPA - WPA2, Utilizando o Método de Força BrutaConstantino BarretoNessuna valutazione finora

- Instalando o Squid - Servidores Linux, Guia PráticoDocumento3 pagineInstalando o Squid - Servidores Linux, Guia PráticoPedro EstigarribiaNessuna valutazione finora

- Configurando Um Servidor SAMBADocumento18 pagineConfigurando Um Servidor SAMBAJoao GomesNessuna valutazione finora

- 00 - SOA - Apostila Base Firewall IPTABLE PDFDocumento13 pagine00 - SOA - Apostila Base Firewall IPTABLE PDFCarolina MesquitaNessuna valutazione finora

- 084 Curso-LPIC2-Topico-I-Exercicios-@PR1V8Documento3 pagine084 Curso-LPIC2-Topico-I-Exercicios-@PR1V8Sam UelNessuna valutazione finora

- Squid Com Proxy TransparenteDocumento8 pagineSquid Com Proxy TransparenteElaine FerreiraNessuna valutazione finora

- Revista Guia Do Hardware - Especial Redes - Volume 06Documento104 pagineRevista Guia Do Hardware - Especial Redes - Volume 06NandoNessuna valutazione finora

- Kurumin Desvendando Seus Segredos by Carlos MorimotoDocumento417 pagineKurumin Desvendando Seus Segredos by Carlos MorimotoJoão Bosco RochaNessuna valutazione finora

- Instalando o KuruminDocumento22 pagineInstalando o KuruminMarthin ThiagoNessuna valutazione finora

- Clonar Windows XP Com Mudando de HardwareDocumento3 pagineClonar Windows XP Com Mudando de HardwareMarcelo DallAgnol BreitenbachNessuna valutazione finora

- TCC - Linux - Rodrigo Dall AlbaDocumento61 pagineTCC - Linux - Rodrigo Dall Albardallalba100% (1)

- Instalando o Kurumin 7 (E Outros) Num Pendrive Ou CartãoDocumento10 pagineInstalando o Kurumin 7 (E Outros) Num Pendrive Ou Cartãofrogger9966Nessuna valutazione finora

- Como Montar Uma Rádio WebDocumento6 pagineComo Montar Uma Rádio WebJunior PezzattoNessuna valutazione finora

- 2.1 - LINUX para Concurso PublicoDocumento5 pagine2.1 - LINUX para Concurso PublicoThiago MaiaNessuna valutazione finora

- Usando o PartImage para Gerar IMG Do HDDocumento6 pagineUsando o PartImage para Gerar IMG Do HDJeferson PadilhaNessuna valutazione finora

- Aprenda A Programar em PythonDocumento14 pagineAprenda A Programar em PythonFernando CésarNessuna valutazione finora

- (LEONARDO) JAULA - Apostila INSS 2015 Protegido PDFDocumento86 pagine(LEONARDO) JAULA - Apostila INSS 2015 Protegido PDFmarcoNessuna valutazione finora

- LINUX Kurumin, Desvendando Seus SegredosDocumento615 pagineLINUX Kurumin, Desvendando Seus SegredosMauri Manoel JuniorNessuna valutazione finora

- Noções de Sistema Operacional - Windows e LinuxDocumento43 pagineNoções de Sistema Operacional - Windows e LinuxLuan SantosNessuna valutazione finora

- BibLivre PDFDocumento12 pagineBibLivre PDFEdson Carlos Ericksson RichterNessuna valutazione finora

- Trabalho Sobre Distribuição LinuxDocumento6 pagineTrabalho Sobre Distribuição LinuxJean MendesNessuna valutazione finora

- A História Dos Sistemas Operacionais (Infográfico)Documento43 pagineA História Dos Sistemas Operacionais (Infográfico)Tony SoaresNessuna valutazione finora

- Vantagens e Desvanasdasd Asdtagens Do Terminal Service Como Servidor de Aplicações em Ambientes Windows e LinuxDocumento10 pagineVantagens e Desvanasdasd Asdtagens Do Terminal Service Como Servidor de Aplicações em Ambientes Windows e LinuxThales GalvãoNessuna valutazione finora

- Big LinuxDocumento7 pagineBig LinuxMilla Lee HammettNessuna valutazione finora

- Artigo - PROXY - Configurando o SQUID - Por Morimoto PDFDocumento22 pagineArtigo - PROXY - Configurando o SQUID - Por Morimoto PDFAntonio Higino Manoel MachadoNessuna valutazione finora

- Línux Entendo o Sistema (JP - Conteudo)Documento357 pagineLínux Entendo o Sistema (JP - Conteudo)Joao Paulo100% (1)

- Manual Instalacao KuruminDocumento8 pagineManual Instalacao KuruminRaphael MouraNessuna valutazione finora

- Linus GSIDocumento227 pagineLinus GSIarbonan100% (9)

- Apostila Módulo 06 - Software Livre PDFDocumento17 pagineApostila Módulo 06 - Software Livre PDFMarco GuimarãesNessuna valutazione finora

- Modelo de Laboratório de Informática para EscolasDocumento15 pagineModelo de Laboratório de Informática para EscolasHyan Takay100% (7)

- Usando o KismetDocumento7 pagineUsando o KismetGil BrutoNessuna valutazione finora

- Linux, Entendendo o Sistema PDFDocumento299 pagineLinux, Entendendo o Sistema PDFaurelio@moreiraNessuna valutazione finora

- A História Dos Sistemas Operacionais (Infográfico) - Tecmundo PDFDocumento31 pagineA História Dos Sistemas Operacionais (Infográfico) - Tecmundo PDFKlaus ElaijaNessuna valutazione finora