Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

Seguridad Cibernetica

Caricato da

carlosjavierTitolo originale

Copyright

Formati disponibili

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

Formati disponibili

Seguridad Cibernetica

Caricato da

carlosjavierCopyright:

Formati disponibili

Plantilla de Word - ACM para el sitio SIG

1er autor

Afiliación del primer autor Primera línea de dirección Segunda línea de dirección Número de teléfono, incl. código

de país

Dirección de correo electrónico del primer autor

2do autor

Afiliación del segundo autor Primera línea de dirección Segunda línea de dirección Número de teléfono, incl.

código de país

2do correo electrónico

3er autor

Afiliación del tercer autor Primera línea de dirección Segunda línea de dirección Número de teléfono, incl. código

de país

3er correo electrónico

RESUMEN Palabras clave

Las palabras clave son sus propias palabras clave designadas.

La ciberseguridad es la práctica de defender 1. INTRODUCCIÓN

las computadoras y los servidores, los Las actas son los registros de la conferencia. ACM espera dar a

dispositivos móviles, los sistemas estos subproductos de la conferencia una apariencia única y de

alta calidad. Para hacer esto, pedimos que los autores sigan

electrónicos, las redes y los datos de algunas pautas simples. En esencia, le pedimos que haga que su

ataques maliciosos. Y pues también se documento se vea exactamente como este documento. La forma

conoce como seguridad de tecnología de la más fácil de hacer esto es simplemente descargar una plantilla

desde [2] y reemplazar el contenido con su propio material.

información o seguridad de la información

electrónica. 2. TAMAÑO DE PÁGINA

Todo el material en cada página debe caber dentro de un

rectángulo de 18 x 23.5 cm (7 "x 9.25"), centrado en la página,

Descriptores de Sujeto y Categorias comenzando 2.54 cm (1 ") desde la parte superior de la página y

D.3.3 [Lenguajes de programación]: Construcciones y terminando con 2.54 cm (1") desde el fondo. Los márgenes

características del lenguaje: tipos de datos abstractos, derecho e izquierdo deben ser de 1.9 cm (.75 ”)

polimorfismo, estructuras de control. Este es solo un ejemplo,

utilice la categoría correcta y los descriptores de tema para su El texto debe estar en dos columnas de 8.45 cm (3.33 ") con una

envío. El esquema de clasificación de computación de canaleta de .83 cm (.33").

ACM:http://www.acm.org/class/1998/

3. TEXTO TIPO

Términos

Conferencia'04,generales

Mes 1– La ciberseguridad es la 3.1 Texto normal o corporal

Sus términos generales deben ser cualquiera de los siguientes 16 Utilice una fuente Times Roman de 9 puntos u otra fuente romana

práctica

términos

de defender

designados:

las computadoras

Algoritmos, Gestión, Medición,

y con serif, lo más parecido posible a Times Roman en el que se

los servidores,

Documentación, los dispositivos

Desempeño, móviles,

Diseño, Economía, los

Fiabilidad, hayan establecido estas pautas. El objetivo es tener un texto de 9

sistemas electrónicos,

Experimentación, las redes

Seguridad, Factores humanos,yNormalización,

los datos puntos, como puede ver aquí. Utilice fuentes sans-serif o no

Idiomas, Teoría, Aspectos legales, Verificación. proporcionales solo para fines especiales, como distinguir texto de

de ataques maliciosos. Y pues también se El permiso para hacer copias digitales o impresas de todo o parte de este

código fuente. Si Times Roman no está disponible, pruebe con la

trabajo para uso personal o en el aula se otorga sin cargo, siempre que

las copias no se hagan o distribuyan con fines de lucro o ventaja

comercial y que las copias lleven este aviso y la cita completa en la

primera página . Copiar de otro modo, o volver a publicar, publicar en

servidores o redistribuir en listas, requiere un permiso específico previo

y / o una tarifa.

fuente llamada Computer Modern Roman. En un Macintosh, use ordenada alfabéticamente por el primer autor y referenciada por

la fuente llamada Times. Los márgenes derechos deben estar números entre paréntesis [1]. Vea los ejemplos de citas al final de

justificados, no desiguales. este documento. Dentro de este archivo de plantilla, use el estilo

llamado referencias para el texto de su cita.

3.2 Título y autores

El título (Helvetica de 18 puntos en negrita), los nombres de los Las referencias también están en 9 pt., Pero esa sección (ver

autores (Helvetica de 12 puntos) y las afiliaciones (Helvetica de Sección 7) es irregular. Las referencias deben ser materiales

10 puntos) se extienden por todo el ancho de la página, una publicados accesibles al público. Los informes técnicos internos

columna de ancho. También recomendamos el número de teléfono solo pueden citarse si son fácilmente accesibles (es decir, puede

(Helvetica de 10 puntos) y la dirección de correo electrónico proporcionar la dirección para obtener el informe dentro de su

(Helvetica de 12 puntos). Consulte la parte superior de esta página cita) y cualquier lector puede obtenerlos. La información de

para obtener tres direcciones. Si solo se necesita una dirección, propiedad no puede ser citada. Las comunicaciones privadas

centre todo el texto de la dirección. Para dos direcciones, use dos deben ser reconocidas, no referenciadas (por ejemplo,

pestañas centradas, y así sucesivamente. Para más de tres autores, "[Robertson, comunicación personal]").

es posible que tenga que improvisar.1

3.6 Numeración de páginas, encabezados y

3.3 Aviso de Copyright de la primera pies de página

página No incluya encabezados, pies de página o números de página en

Deje 3,81 cm (1,5 ") de cuadro de texto en blanco en la parte su envío. Estos se agregarán cuando se ensamblen las

inferior de la columna izquierda de la primera página para el aviso publicaciones.

de copyright.

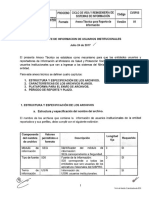

4. FIGURAS / SUBTÍTULOS

3.4 Paginas subsiguientes

Coloque tablas La ciberseguridad es la

Para páginas que no sean la primera página, práctica de defender las computadoras y los

comience en la parte superior de la página y co servidores, los dispositivos móviles, los

La ciberseguridad es la práctica de defender sistemas electrónicos, las redes y los datos

las computadoras y los servidores, los de ataques maliciosos. Y pues también se

dispositivos móviles, los sistemas conoce como seguridad de tecnología de la

electrónicos, las redes y los datos de información o seguridad de la información

ataques maliciosos. Y pues también se electrónica.

conoce como seguridad de tecnología de la

/ figuras / imágenes en el texto lo más cerca posible de la

información o seguridad de la información referencia (consulte la Figura 1). Puede extenderse a través de

electrónica. ambas columnas hasta un ancho máximo de 17.78 cm (7 ”).

ntinúe en formato de doble columna. Las dos columnas de la Los subtítulos deben ser Times New Roman de 9 puntos en

última página deben tener la mayor longitud posible. negrita. Deben estar numerados (p. Ej., "Tabla 1" o "Figura 2"),

tenga en cuenta que la palabra para Tabla y Figura se detalla. Los

subtítulos de las figuras deben estar centrados debajo de la imagen

Mesa 1. Los subtítulos de la tabla deben colocarse sobre la o imagen, y los subtítulos de las tablas deben estar centrados sobre

tabla el cuerpo de la tabla.

Parte

Gráficos

superior

Entre Fondo 5. Secciones

Mesas Final Último primero

6. La ciberseguridad es la práctica de

Cifras Bueno Similar Muy bien

defender las computadoras y los servidores,

los dispositivos móviles, los sistemas

3.5 Referencias y citas electrónicos, las redes y los datos de

Las notas a pie de página deben ser Times New Roman de 9 ataques maliciosos. Y pues también se

puntos y estar justificadas en todo el ancho de la columna.

conoce como seguridad de tecnología de la

Use las comunicaciones estándar del formato ACM para información o seguridad de la información

referencias, es decir, una lista numerada al final del artículo,

electrónica.

1

Si es necesario, puede colocar alguna información de dirección

en una nota al pie o en una sección con nombre al final de su

trabajo.

El encabezado de una sección debe estar en

Times New Roman de 12 puntos en negrita en

Figura 1. Inserte el título para colocar el título debajo

mayúsculas a la izquierda con 6 puntos de la figura.

adicionales de espacio en blanco sobre el

encabezado de la sección. Las secciones y .

subsecciones subsiguientes deben numerarse y información o seguridad de la información

dejarse al ras. Para u La ciberseguridad es la electrónica.

práctica de defender las computadoras y los

servidores, los dispositivos móviles, los

sistemas electrónicos, las redes y los datos 6.1.1.1 Subsecciones

de ataques maliciosos. Y pues también se El encabezado de las subsecciones debe estar en Times New

Roman de 11 puntos en cursiva con letras iniciales en mayúscula.

conoce como seguridad de tecnología de la

información o seguridad de la información 6.1.1.2 Subsecciones

electrónica. El encabezado de las subsecciones debe estar en Times New

Roman de 11 puntos en cursiva con letras iniciales en mayúscula.

n encabezado de sección y un encabezado de subsección juntos 7. EXPRESIONES DE GRATITUD

(como la Sección 3 y la subsección 3.1), no use espacio adicional Nuestro agradecimiento a ACM SIGCHI por permitirnos

sobre el encabezado de subsección modificar las plantillas que habían desarrollado.

6.1 Subsecciones 8. Referencias

El encabezado de las subsecciones debe estar en Times New [1] Bowman, B., Debray, SK y Peterson, LL Razonamiento

Roman de 12 puntos en negrita con solo las letras iniciales en sobre los sistemas de nombres. ACM Trans. Programa. Lang.

mayúscula. (Nota: para subsecciones y subsecciones, una palabra Syst., 15, 5 (noviembre de 1993), 795-825.

como o no se escribe con mayúscula a menos que sea la primera

palabra del encabezado). [2] Ding, W. y Marchionini, G. Un estudio sobre estrategias de

navegación de video. Informe técnico UMIACS-TR-97-40,

6.1.1 Subsecciones Universidad de Maryland, College Park, MD, 1997.

[3] Fröhlich, B. y Plate, J. El ratón cúbico: un nuevo dispositivo

El encabezado de las subsecciones debe estar en para iput tridimensional. En Actas de la conferencia SIGCHI

Times New Roman, en cursiva de 11 puntos con sobre factores humanos en sistemas informáticos (CHI '00)

(La Haya, Países Bajos, 1-6 de abril de 2000). ACM Press,

letras iniciales en mayúscula y 6 puntos de Nueva York, NY, 2000, 526-531.

espacio en blanco sobre el encabezado de la [4] Lamport, L. LaTeX Guía del usuario y Manual de referencia

subsección. La ciberseguridad es la práctica de documentos. Addison-Wesley, Reading, MA, 1986.

de defender las computadoras y los [5] Sannella, MJ Restricción Satisfacción y depuración para

servidores, los dispositivos móviles, los interfaces de usuario interactivas. Doctor. Tesis, Universidad

de Washington, Seattle, WA, 1994.

sistemas electrónicos, las redes y los datos

de ataques maliciosos. Y pues también se

conoce como seguridad de tecnología de la

información o seguridad de la información

electrónica.

La ciberseguridad es la práctica de defender

las computadoras y los servidores, los

dispositivos móviles, los sistemas

electrónicos, las redes y los datos de

ataques maliciosos. Y pues también se

conoce como seguridad de tecnología de la

Las columnas en la última página deben estar lo

más cerca posible de la misma longitud

Potrebbero piacerti anche

- ISO 27001 Mapa ConceptualDocumento1 paginaISO 27001 Mapa ConceptualDanielita Perez Sanchez100% (6)

- NIST Cybersecurity Framework Core - IsA 62443-3!3!2013.authcheckdamDocumento22 pagineNIST Cybersecurity Framework Core - IsA 62443-3!3!2013.authcheckdammiguel castroNessuna valutazione finora

- Iso 27004-2010Documento72 pagineIso 27004-2010Siltech Hard & SoftNessuna valutazione finora

- Conceptos Claves I27001A LA V012019A PDFDocumento13 pagineConceptos Claves I27001A LA V012019A PDFkiko zotroNessuna valutazione finora

- Banco de Preguntas para La Evaluacion Final de Ethical Hackking en El CiberespacioDocumento4 pagineBanco de Preguntas para La Evaluacion Final de Ethical Hackking en El CiberespacioAndres Felipe Sanchez AcevedoNessuna valutazione finora

- Entregable 1 - Teoria de La SeguridadDocumento9 pagineEntregable 1 - Teoria de La SeguridadSwiith Merchan Diiaz100% (1)

- GestionSeguridad Un1Documento49 pagineGestionSeguridad Un1Julieth AcevedoNessuna valutazione finora

- Resumen de Cartilla SigeDocumento4 pagineResumen de Cartilla SigeJOHAN SAAVEDRANessuna valutazione finora

- Normas ISODocumento12 pagineNormas ISOJosué Zapata chicaizaNessuna valutazione finora

- Circular O52Documento11 pagineCircular O52Leydi RuizNessuna valutazione finora

- Análisis de Riesgos Cuantitativo - Arias MarceloDocumento2 pagineAnálisis de Riesgos Cuantitativo - Arias MarceloMARCELO JOSUE ARIAS DE LA TORRENessuna valutazione finora

- Plan Estrategico Insititucional Dic-26 FinalDocumento14 paginePlan Estrategico Insititucional Dic-26 FinalSubdirección CientificaHOMRONessuna valutazione finora

- Auditoria Soyuz SaDocumento20 pagineAuditoria Soyuz SaHz MiguelNessuna valutazione finora

- Guia de Actividades y Rúbrica de Evaluación - Fase 5 - Evaluación Del Proyecto de Redes y ComunicacionesDocumento9 pagineGuia de Actividades y Rúbrica de Evaluación - Fase 5 - Evaluación Del Proyecto de Redes y Comunicacionesyecid.chavez23Nessuna valutazione finora

- Alvaro Santiago Suarez Lagos Curso Administracion de Bases de Datos Grupo 202016902 - 28 Fase 5 Evalucion Formato de Entrega Articulo de RevisiónDocumento11 pagineAlvaro Santiago Suarez Lagos Curso Administracion de Bases de Datos Grupo 202016902 - 28 Fase 5 Evalucion Formato de Entrega Articulo de RevisiónSantiago Suárez lagosNessuna valutazione finora

- Pid 00245595Documento18 paginePid 00245595Pablo Olivares JimenezNessuna valutazione finora

- Fund A Mentos in Seguridad InformacionDocumento608 pagineFund A Mentos in Seguridad InformacionPatricio PéNessuna valutazione finora

- Manual de Politicas de La Seguridad InformaticaDocumento14 pagineManual de Politicas de La Seguridad InformaticaMaryi CaperaNessuna valutazione finora

- Torres Salcedo 1-2 MADocumento19 pagineTorres Salcedo 1-2 MAtavo torresNessuna valutazione finora

- HW - Cristian Hernandez - 18259 - IDGS8ADocumento13 pagineHW - Cristian Hernandez - 18259 - IDGS8Acristianksbs2Nessuna valutazione finora

- 9 - Seguridad y Protección en RedesDocumento84 pagine9 - Seguridad y Protección en RedesDaniel LopezNessuna valutazione finora

- Pliegos Técnicos para La Oficina de Ciberseguridad Del Ministerio de JusticiaDocumento38 paginePliegos Técnicos para La Oficina de Ciberseguridad Del Ministerio de JusticiaAlberto Ruiz AguiarNessuna valutazione finora

- Seg500usin Anexo Tecnico Reporte Usuarios Institucionales PDFDocumento10 pagineSeg500usin Anexo Tecnico Reporte Usuarios Institucionales PDFAsistente Adtivo y HSEQNessuna valutazione finora

- Normas Iso y Simbolos ElectricosDocumento3 pagineNormas Iso y Simbolos ElectricosGUTIERREZ JIMENEZ CRISTIAN ADAIRNessuna valutazione finora

- PO27 - Política de Almacenamiento en La Red Corporativa PDFDocumento7 paginePO27 - Política de Almacenamiento en La Red Corporativa PDFHuber Llanca MoralesNessuna valutazione finora

- Caso de Auditoría de Riesgos y Seguridad de La Información - AngelapazaDocumento12 pagineCaso de Auditoría de Riesgos y Seguridad de La Información - AngelapazaIvett CiNessuna valutazione finora

- Diseño y Ejecucion de PruebasDocumento15 pagineDiseño y Ejecucion de PruebasJorge Andres ViloriaNessuna valutazione finora

- CriscDocumento6 pagineCriscOscar MarteNessuna valutazione finora

- Mof Banco de La NaciónDocumento82 pagineMof Banco de La NaciónOmar Antony Cayetano BocanegraNessuna valutazione finora

- Procedimiento de Eliminación Segura de La InformaciónDocumento10 pagineProcedimiento de Eliminación Segura de La InformaciónHernan Jose LopezNessuna valutazione finora