Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

Diagrama de Flujo El Virus

Caricato da

joseDescrizione originale:

Titolo originale

Copyright

Formati disponibili

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

Formati disponibili

Diagrama de Flujo El Virus

Caricato da

joseCopyright:

Formati disponibili

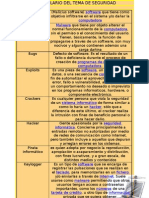

Adware Malware que le bombardea con ventanas emergentes interminables que pueden ser potencialmente peligrosas

Malware que los hackers utilizan para espiarle con el fin de acceder a su información personal, detalles bancarios o

Spyware

actividad en línea

Malware Es un término amplio que describe cualquier programa o código malicioso que es dañino para los sistemas

VIRUS INFORMÁTICO

Es un programa que se copia

automáticamente y que tiene Software malicioso que al infectar nuestro equipo le da al ciberdelincuente la capacidad de bloquear un dispositivo

por objeto alterar el normal Ransomware desde una ubicación remota y encriptar nuestros archivos quitándonos el control de toda la información y datos

funcionamiento de la

TIPOS DE VIRUS

almacenados

computadora, sin el permiso o

el conocimiento del usuario El objetivo de este malware suele ser colapsar los ordenadores y las redes informáticas, impidiendo así el trabajo a

Gusanos

los usuarios. A diferencia de los virus, los gusanos no infectan archivos.

Tiene como objetivo infiltrarse, dañar una computadora o el sistema de información sin el consentimiento de su

Troyano propietario

Es un ataque a un sistema de computadores o red que causa que un servicio o recurso sea inaccesible a los usuarios

Denegación de servicio

legítimos

Phishing Es la captación de datos personales realizada de manera ilícita o fraudulenta a través de internet

Iinjenieria social

La Ingeniería social es la práctica de obtener información

l o s t i po s de ame naz as

confidencial a través de la manipulación de usuarios legítimos. Se crea un escenario ficticio para que la víctima revele una información que,

consiste en engañar a la gente para que cedan su información en circunstancias normales, no revelaría.

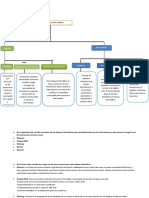

Técnicas de Ingeniería Social

personal como contraseñas o datos bancarios o para que Consiste en espiar físicamente a las personas usuarias hasta poder obtener las

permitan el acceso a un equipo con el fin de instalar software claves de acceso al sistema

y f r au de s

malicioso de forma inadvertida.

Adaptadores

Keylogger con

Es hardware que se encarga de registrar hardware Son dispositivos disponibles en el mercado que vienen en dos tipos

todo lo que escribimos al utilizar el teclado, es Dispositivos

decir, puede registrar todo lo que tecleamos en

keylogger

cualquier plataforma, ya sea dentro y fuera de Contrariamente a las creencias

Internet. Al recopilar lo que escribimos, puede populares, el código de un keylogger por

guardarse en un fichero o se puede enviar a software es simple de escribir, con un

Keylogger con Enganchados

través de internet a algún correo electrónico en conocimiento básico de la API Enganchados Basado en núcleo

software

forma diaria o semanal de manera automática proporcionada por el sistema operativo

objetivo. Los keyloggers de software se

dividen en:

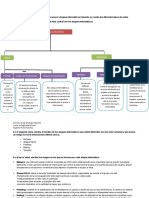

FORMAS DE TIPOS DE

PROPOSITO ¿COMOELIMINARLO?

INFECTARSE TROYANOS

Ocurren cuando se Los antivirus están

Instalación de otros programas

ejecuta un programa Exploit. diseñados para eliminar

(incluyendo aplicaciones maliciosas). infectado con un troyano. todo tipo de software

Rootkit. Trojan-Banker.

se presenta al usuario Robo de información personal: Estos programas pueden malicioso, además de

Trojan-DDoS.

como un programa información bancaria, contraseñas, ser de cualquier tipo, eliminarlos también

Trojan-Downloader.

códigos de seguridad, robo de archivos

Troyanos

aparentemente legítimo e desde instaladores hasta Trojan-DropperTrojan- FakeAV previenen de nuevas

varios, etcétera.

inofensivo, pero que, al presentaciones de fotos. infecciones actuando antes

ejecutarlo, le brinda a un Borrado, modificación o transferencia de Al ejecutar el programa, de que el sistema resulte

atacante acceso remoto al archivos (descarga o subida). este se muestra y realiza infectado. Es muy

equipo infectado Borrado completo del disco. las tareas de forma recomendable tener

Ejecución o finalización de procesos. normal, pero en un siempre un antivirus

Apagado o reiniciado del equipo. segundo plano y al instalado en el equipo y

Captura de las pulsaciones del teclado. mismo tiempo a ser posible

Capturas de pantalla. se instala el también un

Llenado del disco duro con archivos troyano firewall

inútiles.

Monitorización del sistema y seguimiento

de las acciones del usuario.

Captura de imágenes o videos a través

de la webcam, si tiene.

Potrebbero piacerti anche

- Análisis de Capítulo 8Documento9 pagineAnálisis de Capítulo 8Angelica Batista100% (2)

- Amenazas MercadotecniaDocumento20 pagineAmenazas MercadotecniaCristian LagunesNessuna valutazione finora

- Problemática en Las Redes Sociales y Como Prevenirlas.Documento5 pagineProblemática en Las Redes Sociales y Como Prevenirlas.Yesid Javier RodriguezNessuna valutazione finora

- Diccionario CiberseguridadDocumento3 pagineDiccionario CiberseguridadPablo Andres Franco EcheverriNessuna valutazione finora

- Ataques InformáticosDocumento1 paginaAtaques InformáticosKilleNessuna valutazione finora

- Mapa Mental Sistemas de InformacionDocumento1 paginaMapa Mental Sistemas de InformacionPapeleria ColcopiadosNessuna valutazione finora

- Delitos CiberneticosDocumento3 pagineDelitos CiberneticosMary Vite WNessuna valutazione finora

- Cuadro SinopticoDocumento3 pagineCuadro SinopticoAngel HernandezNessuna valutazione finora

- Trabajo Final Del CursoDocumento9 pagineTrabajo Final Del CursoBryan Anime100% (1)

- CRIPTOGRAFÍADocumento1 paginaCRIPTOGRAFÍAminatohernandez40Nessuna valutazione finora

- Mapa Conceptual de VirusDocumento1 paginaMapa Conceptual de VirusMarco AntonioNessuna valutazione finora

- Tipo de Virus InformaticosDocumento2 pagineTipo de Virus InformaticosLalo ReyesNessuna valutazione finora

- Delitos InformaticosDocumento5 pagineDelitos InformaticosJavier HuamaniNessuna valutazione finora

- Infografia Riesgos InformaticosDocumento1 paginaInfografia Riesgos InformaticosDora aleida PuertaNessuna valutazione finora

- Fraude InformáticoDocumento9 pagineFraude InformáticoDayanara NeiraNessuna valutazione finora

- ACTIVIDAD DE APRENDIZAJE 2 Ataques Informaticos Riesgos y ConsecuenciasDocumento2 pagineACTIVIDAD DE APRENDIZAJE 2 Ataques Informaticos Riesgos y Consecuencias'Jesús Ricardo Tovar ParraNessuna valutazione finora

- Malware - Tipos - Ataques - Suzana JealDocumento4 pagineMalware - Tipos - Ataques - Suzana JealSUZANA BETZABETH JEALNessuna valutazione finora

- Evidencia Mapa de Cajas Ataques Mas Comunes A Una Red InformaticaDocumento4 pagineEvidencia Mapa de Cajas Ataques Mas Comunes A Una Red InformaticaJesús Miguel FerreiraNessuna valutazione finora

- Mapa de CajasDocumento1 paginaMapa de CajasAlfonso SaltarinNessuna valutazione finora

- 12.4-Procesos Básicos de Solución de Problemas de SeguridadDocumento17 pagine12.4-Procesos Básicos de Solución de Problemas de SeguridadRamses Daniel Villanueva PerezNessuna valutazione finora

- Amenazas A La M Quin1Documento4 pagineAmenazas A La M Quin1isssiNessuna valutazione finora

- 4atp - Mo5 - 01 - Doc - Guia1 - Clasificacion Del MalwareDocumento7 pagine4atp - Mo5 - 01 - Doc - Guia1 - Clasificacion Del MalwareJorge RojasNessuna valutazione finora

- 223Q3060 Hernandez Gomez Dalia Isabel U3 A15Documento9 pagine223Q3060 Hernandez Gomez Dalia Isabel U3 A15Rorro ProproNessuna valutazione finora

- Evidencia Mapa de Cajas Identificar Los Ataques Más Comunes A Una Red InformáticaDocumento3 pagineEvidencia Mapa de Cajas Identificar Los Ataques Más Comunes A Una Red Informáticaadssdas100% (9)

- Análisis de Capítulo 8 JADocumento9 pagineAnálisis de Capítulo 8 JAJoel ArosemenaNessuna valutazione finora

- Lista de Terminos Tecnicos de Seguridad de RedesDocumento2 pagineLista de Terminos Tecnicos de Seguridad de RedesMaria Isabel MaidanaNessuna valutazione finora

- ACFrOgB3CriTuE5eV35ALdc9Mb58OljF45IHZCNs 9f9Qb6Jv1WTqS09C5Okhcwtgtx0kQ9MOSAzS7XRUu u9cpqtJZbdaWpf t4uw4JezKgv8wr 7EGIGF8WUupePIDocumento12 pagineACFrOgB3CriTuE5eV35ALdc9Mb58OljF45IHZCNs 9f9Qb6Jv1WTqS09C5Okhcwtgtx0kQ9MOSAzS7XRUu u9cpqtJZbdaWpf t4uw4JezKgv8wr 7EGIGF8WUupePIJackie Espindola:vNessuna valutazione finora

- Software DañinosDocumento2 pagineSoftware DañinosALDAIR ALBERTO HUANCA HUAMANINessuna valutazione finora

- Tabla Vocabulario SeguridadDocumento5 pagineTabla Vocabulario SeguridadpitogorogoritoNessuna valutazione finora

- Ciberataque LeonelDocumento3 pagineCiberataque LeonelebelisgutierrezinformaticaNessuna valutazione finora

- SeguridadDocumento3 pagineSeguridadmarinavareaNessuna valutazione finora

- Codigo MaliciosoDocumento16 pagineCodigo MaliciosoLeonel Arroyo ElizarrarazNessuna valutazione finora

- Peligros en El InternetDocumento6 paginePeligros en El InternetKatherine NatashaNessuna valutazione finora

- Reconocer Ataques Informáticos Teniendo en Cuenta Los Diferentes Tipos de RedesDocumento4 pagineReconocer Ataques Informáticos Teniendo en Cuenta Los Diferentes Tipos de RedesWilson ArgoteNessuna valutazione finora

- Evidencia Cajas InformaticaDocumento3 pagineEvidencia Cajas InformaticaArmando Rosales RodriguezNessuna valutazione finora

- Actividad 3Documento3 pagineActividad 3erika garciaNessuna valutazione finora

- Evidencia Mapa de Cajas Identificar Los Ataques Mas Comunes A Una Red InformaticaDocumento3 pagineEvidencia Mapa de Cajas Identificar Los Ataques Mas Comunes A Una Red InformaticaFanor QuinteroNessuna valutazione finora

- MuralDocumento1 paginaMuralEsperanza Sánchez CanoNessuna valutazione finora

- DocumentosDocumento1 paginaDocumentoseidys.gonzalezNessuna valutazione finora

- Actividad 3-VirusDocumento2 pagineActividad 3-Viruseliana cortesNessuna valutazione finora

- Tarefa 1 Marcos García SuárezDocumento2 pagineTarefa 1 Marcos García SuárezMarcos García SuárezNessuna valutazione finora

- Ple GableDocumento3 paginePle GableAndres Felipe Muñoz OrozcoNessuna valutazione finora

- Semana 10Documento1 paginaSemana 10Maria Belen Yunga CartucheNessuna valutazione finora

- Robo de DatosDocumento3 pagineRobo de DatosLizzeth GonzálezNessuna valutazione finora

- TiposdevirusDocumento5 pagineTiposdevirussalvador uch de la cruzNessuna valutazione finora

- Riesgo y Seguridad de Los ComputadoresDocumento10 pagineRiesgo y Seguridad de Los ComputadoresMaria AvilaNessuna valutazione finora

- Glosario TICSDocumento2 pagineGlosario TICSjuan pablo chingate jaraNessuna valutazione finora

- Ataques InformaticosDocumento1 paginaAtaques InformaticosJair PayoguajeNessuna valutazione finora

- Mapa Conceptual - Eugenio PucheDocumento3 pagineMapa Conceptual - Eugenio PucheEugenio Puche Sánchez100% (1)

- Evidencia AA2-1Documento3 pagineEvidencia AA2-1アルデマー ガビダNessuna valutazione finora

- ACTIVIDAD - 3.1-2-EmilyDocumento6 pagineACTIVIDAD - 3.1-2-EmilyRAMIREZ PINO EMILYNessuna valutazione finora

- Microsoft Word - Tabla Vocabulario SeguridadDocumento4 pagineMicrosoft Word - Tabla Vocabulario Seguridaddavid_driebesNessuna valutazione finora

- Taller de Seguridad Informática EnviarDocumento6 pagineTaller de Seguridad Informática Enviaryeraldin antelizNessuna valutazione finora

- Tarea 1 PDFDocumento18 pagineTarea 1 PDFMario Josue Enriquez FloresNessuna valutazione finora

- CiberseguridadDocumento1 paginaCiberseguridadNieto Reyes MarlenyNessuna valutazione finora

- Laudon&Laudon - Cap 8Documento5 pagineLaudon&Laudon - Cap 8Sabrina FondacaroNessuna valutazione finora

- Trítico - Virus InformáticosDocumento2 pagineTrítico - Virus InformáticosPaola Noh marinNessuna valutazione finora

- Cómo protegernos de los peligros de InternetDa EverandCómo protegernos de los peligros de InternetValutazione: 4 su 5 stelle4/5 (2)

- Esquema de Proyecto MultimediaDocumento6 pagineEsquema de Proyecto MultimediajoseNessuna valutazione finora

- AntivirusDocumento5 pagineAntivirusjoseNessuna valutazione finora

- Proyecto de Ciencia Casa Autosustentable 21 de AgostoDocumento23 pagineProyecto de Ciencia Casa Autosustentable 21 de AgostojoseNessuna valutazione finora

- ACTIVIDAD Menú PrincipalDocumento1 paginaACTIVIDAD Menú PrincipaljoseNessuna valutazione finora

- El Estado Peruano y La InvestigaciónDocumento1 paginaEl Estado Peruano y La InvestigaciónjoseNessuna valutazione finora

- Becerra Chavez Angel Joseph (Informe de La Clase 7)Documento11 pagineBecerra Chavez Angel Joseph (Informe de La Clase 7)joseNessuna valutazione finora

- INFORME PDocumento8 pagineINFORME PjoseNessuna valutazione finora

- 2 DanzasDocumento1 pagina2 DanzasjoseNessuna valutazione finora

- Informe Encuesta en WorpressDocumento13 pagineInforme Encuesta en WorpressjoseNessuna valutazione finora

- Tarea Diagrama de Estados y ActividadesDocumento5 pagineTarea Diagrama de Estados y ActividadesjoseNessuna valutazione finora

- ProxiDocumento2 pagineProxijoseNessuna valutazione finora

- BibliografíaDocumento3 pagineBibliografíaMarioNessuna valutazione finora

- Plantilla Normas Apa Entrega Final PDFDocumento20 paginePlantilla Normas Apa Entrega Final PDFRENZO JOVANI PARDO URBANONessuna valutazione finora

- 1.-Deep LearningDocumento61 pagine1.-Deep LearningAlicia LaraNessuna valutazione finora

- Tarea Academia 2Documento9 pagineTarea Academia 2Diego Peña AchalmaNessuna valutazione finora

- (ARQUI1) Tarea2 201602569Documento6 pagine(ARQUI1) Tarea2 201602569ChristopherSotoNessuna valutazione finora

- Instrucciones de Uso - Aplicación Pata CojaDocumento16 pagineInstrucciones de Uso - Aplicación Pata CojaAVNessuna valutazione finora

- Cade Simu Manual de FuncionamientoDocumento11 pagineCade Simu Manual de FuncionamientoAlexander Del PieroNessuna valutazione finora

- Insta Laci OnDocumento6 pagineInsta Laci OnJoddiel Zapata presinalNessuna valutazione finora

- Segundo Avance Trabajo Final EstadisticaDocumento34 pagineSegundo Avance Trabajo Final EstadisticaNatalia ChaucaNessuna valutazione finora

- Arquitectura Service Manager en GVDocumento6 pagineArquitectura Service Manager en GVRaul Lopez CruzNessuna valutazione finora

- RCD03Documento7 pagineRCD03Axel ReyesNessuna valutazione finora

- Documento Con Especificación de Requerimientos.Documento23 pagineDocumento Con Especificación de Requerimientos.Wilson Enrique Mesa RomeroNessuna valutazione finora

- Programación Lógica y FuncionalDocumento16 pagineProgramación Lógica y FuncionalDanna PaolaNessuna valutazione finora

- A4 Seminario 2 Aport 8Documento26 pagineA4 Seminario 2 Aport 8Abimael Alonso100% (2)

- El Manual Completo de Las Estrategias de MarketingDocumento5 pagineEl Manual Completo de Las Estrategias de MarketingBerenice HernandezNessuna valutazione finora

- Examen Parcial Administracion RedesDocumento2 pagineExamen Parcial Administracion RedesyelsinsoteloNessuna valutazione finora

- SRWE - Module - 2 EspañolDocumento20 pagineSRWE - Module - 2 EspañolcapoNessuna valutazione finora

- Trabajo de Grado TOTTODocumento69 pagineTrabajo de Grado TOTTOMayra Alejandra YANEZ PUENTESNessuna valutazione finora

- Hobby Consolas n376 2022 PDFDocumento98 pagineHobby Consolas n376 2022 PDFCarlos LobatoNessuna valutazione finora

- P1 IYAI Achote Moreta Ramirez Silva Sivinta.Documento12 pagineP1 IYAI Achote Moreta Ramirez Silva Sivinta.Dario SilvaNessuna valutazione finora

- E2 Ptact 8 5 1 DirectionsDocumento7 pagineE2 Ptact 8 5 1 DirectionsLe Thien AnhNessuna valutazione finora

- Recuperacion de Datos y Eliminación Total en Dispositivos de AlmacenamientoDocumento46 pagineRecuperacion de Datos y Eliminación Total en Dispositivos de AlmacenamientoRonalNessuna valutazione finora

- 2PAA102417 B Es MX - System 800xa Curso T314 Modificaciones de Aplicacion BasicaDocumento2 pagine2PAA102417 B Es MX - System 800xa Curso T314 Modificaciones de Aplicacion BasicaFelix Eduardo Ossorio GarciaNessuna valutazione finora

- Etapa 1 Introducción A La Mecánica y Control de RobotsDocumento52 pagineEtapa 1 Introducción A La Mecánica y Control de RobotsErick PalaciosNessuna valutazione finora

- Aplicación RappiDocumento7 pagineAplicación RappiMaría José EscobarNessuna valutazione finora

- Informe Marketing DigitalDocumento13 pagineInforme Marketing DigitalCarolina PastenesNessuna valutazione finora

- Ralan 9X PDFDocumento6 pagineRalan 9X PDFMiguel Gustavo Cervantes Hidalgo100% (1)

- Abb Cap19126 2102228 Ot 001Documento21 pagineAbb Cap19126 2102228 Ot 001Rodrigo Chambilla VernazaNessuna valutazione finora

- Computacion UteqDocumento2 pagineComputacion UteqOmarVillegasNessuna valutazione finora

- TA1 A38 Vera Reyes DavidDocumento2 pagineTA1 A38 Vera Reyes DavidDavidNessuna valutazione finora