Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

Herramientas para Análisis Forenses A Dispositivos Móviles.

Caricato da

Nacho TolosaDescrizione originale:

Titolo originale

Copyright

Formati disponibili

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

Formati disponibili

Herramientas para Análisis Forenses A Dispositivos Móviles.

Caricato da

Nacho TolosaCopyright:

Formati disponibili

Herramientas para análisis forenses a dispositivos móviles.

Son muchas las personas que desconocen en qué consiste el trabajo de los peritos informáticos. Hoy

queremos dar a conocer las herramientas para análisis forenses a dispositivos móviles. Este es uno de

los servicios más comunes solicitados por nuestros clientes.

Metodología esencial para extraer pruebas en dispositivos

móviles

1. Adquisición física:

Es el método más utilizado. Para llevarlo a cabo es necesario realizar una copia del original, para así

prevenir los riesgos de dañar las pruebas y poder guardar todas las evidencias potenciales.

La adquisición física nos da el beneficio de poder obtener pruebas incluso que ya han sido borradas. La

principal desventaja es su gran dificultad en comparación con los otros métodos y el tiempo que lleva

realizarlo correctamente.

2. Adquisición lógica:

Se realiza una copia de los archivos almacenados en el dispositivo a analizar. Para llevarlo a cabo se

seguirán las instrucciones del propio fabricante. Es decir, los mecanismos que se emplean para

sincronizar el dispositivo con un ordenador. De esta forma se puede obtener la información deseada

desde el propio sistema operativo del teléfono móvil.

Este proceso es mucho más sencillo que el anterior pero no permite obtener toda la información.

3. Adquisición de sistemas de ficheros:

Este proceso nos permite obtener todos los ficheros que sean visibles mediante el sistema de ficheros.

No incluyen los que hayan sido eliminados o particiones ocultas.

Es un proceso eficaz dependiendo del tipo de investigación que tengamos que hacer. Es el que menos

dificultad presenta entre los tres mecanismos.

Para poder realizarlo se aprovecharán los mecanismos propios del sistema operativo para hacer copias

de los ficheros. Por ejemplo, para un análisis forense en Android se utilizará Android Device Bridge

(ADB) para poder recuperar cierta información que anteriormente fue eliminada. Ya que este tipo de

sistema operativo, al igual que iOS, se forman de una estructura que usa bases de datos SQLite para

guardar casi toda la información.

Es por ello que, una vez eliminados los ficheros, tan solo se marcan como visibles en la sobrescritura,

temporalmente seguirán estando disponibles y por ello recuperables.

¿Cómo seleccionar el método más adecuado para analizar un

dispositivo móvil?

Al seleccionar el método más preciso para analizar los dispositivos móviles debemos tener en cuenta

ciertos aspectos. Como por ejemplo: nivel de precisión exigido, tiempo del que disponemos para el

análisis, qué información necesitamos obtener, la información con riesgo de perderse, información

anteriormente eliminada, eliminación de aplicaciones, etcétera.

Para poder seleccionar de la forma más adecuada nos podemos ayudar de las siguientes pautas.

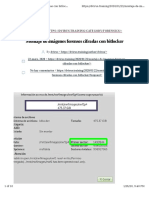

Destacando diferentes aspectos necesarios como tener en cuenta si la depuración del USB esta activa, si

el dispositivo se encuentra bloqueado o tenemos acceso al mismo, entre otros:

1. El teléfono está encendido.

2. ¿Está la depuración del USB encendida?

• No. ¿Está el terminal bloqueado?

1. Sí, sin posibilidad de desbloquearlo: Utilizar el método de adquisición física.

2. No: Activar depuración USB.

• Sí, es necesario autorizar al PC: poner el dispositivo en modo avión y utilizar el

método de adquisición lógica.

Para llevar a cabo un proceso de extracción necesitamos ciertas herramientas a tener en cuenta.

Dependeremos de su funcionamiento interno para poder catalogarlas en diferentes grupos.

Siguiendo el esquema anterior, podemos clasificar las herramientas de análisis forense según criterios

como: dificultad del procedimiento, tiempo necesario para realizar el análisis, riesgo de pérdida de

pruebas y lo que se conoce con el nombre de forensically sound, que hace referencia al nivel de

fiabilidad de la fuente. A mayor dificultad, más tiempo y forensically sound será necesario.

Herramientas para análisis forenses a dispositivos móviles

Gratuitas generales

Herramientas forenses para Android

• AFLogical OSE Open source Android Forensics app and framework

Una aplicación con formato APK que debe de instalarse en el terminal previamente. Una vez finalizado

el proceso de instalación podremos extraer datos variados de la tarjeta SD. Pueden ser los registros de

llamadas, contactos, aplicaciones, mensajes de texto o audiovisuales… Esta información será

recuperada o bien conectada a una tarjeta en un dispositivo externo o a través del ADB.

• Open Source Android Forensics

Un framework que se emplea para la distribución a través de imágenes de una máquina virtual que

recoge diversas herramientas que nos dan la posibilidad de analizar aplicaciones de dispositivos

móviles. Los análisis disponibles sin tanto estáticos, dinámicos o forenses.

Herramientas forenses Linux

• Lime Linux Memory Extractor

Es un software que nos da la opción de obtener un volcado de información, de forma volátil, en

dispositivos con base Linux. Como por ejemplo los teléfonos con sistema operativo de Android.

Este sistema tiene la ventaja de que puede ser ejecutado vía red.

Herramientas forenses para sistemas operativos Windows

• Andriller

Esta aplicación reúne diversas utilidades forenses. Nos permite obtener multitud de información

necesaria relacionada con las redes sociales o programas de mensajería instantánea. Tal es el caso de

WhatsApp, Skype, Tinder, etcétera. Además tiene otras funciones secundarias.

Otras herramientas

• FKT Imager Lite

Nos ofrece la posibilidad de poder trabajar con volcado de la memoria de dispositivos móviles. Así

tener la oportunidad de poder analizarlos para obtener pruebas.

• NowSecure Forensics Community Edition

Se representa como una imagen virtual que tiene diversas herramientas para llevar a cabo un análisis

forense. Dándonos así la opción de realizar diversos tipos de extracción de pruebas.

Herramientas forenses gratuitas específicas

Para Android

• Android Data Extractor Lite (ADEL)

Herramienta desarrollada por Python que nos da la posibilidad de sacar un flujograma forense derivado

de la base de datos del dispositivo móvil analizado. Para poder llevar a cabo este proceso necesitamos

que el móvil este rooteado o instalar previamente un recovery personalizado.

Para programas de mensajería instantánea

• WhatsApp Xtract

Nos da la posibilidad de visualizar las conversaciones de esta aplicación en el ordenador de manera

fácil. Para poder llevarlo a cabo debemos de obtener de forma previa las diferentes bases de datos que

tienen la información relacionada con los mensajes.

• Skype Xtractor

Entre los programas de análisis forense, esta aplicación es compatible tanto con el sistema Windows

como en Linux, que nos da la posibilidad de ver la información almacenada en el fichero main.db de

Skype. Este guarda la información sobre los contactos, las conversaciones, llamadas, ficheros

trasferidos, información eliminada, etcétera.

Herramientas de pago

Herramientas forenses para iOS

• Elcomosfot iOS Forensic Toolkit

Nos ofrece la posibilidad de adquirir de forma física información sobre los dispositivos con el sistema

operativo iOS: iPhone, iPad o iPod. También dispone de otras funciones de utilidad como por ejemplo

descifrar el fichero de almacenamiento de las contraseñas de usuario del dispositivo a analizar. Así

como registrar cada movimiento llevado a cabo durante todo el proceso para poder dejar constancia de

este.

Otras herramientas

• Cellebrite Touch

Es un dispositivo de los más populares del mercado, que se emplea para la extracción de pruebas. Nos

da la posibilidad de trabajar con más de 6 mil terminales con diferentes sistemas operativos móviles. A

pesar de parecer lo contrario, es uno de los sistemas más fáciles e intuitivos.

• Escase Forensics

Como la herramienta anterior, Cellebrite, es un gran ejemplo en el mundo del análisis forense. Dispone

de una gran capacidad de funcionalidades a la hora de identificar los ficheros cifrados y de poder

descifrarlos gracias a Passware Kit Forensic.

• MOBILedit! Forensic

Nos ofrece obtener toda la información y poder realizar operaciones avanzadas como por ejemplo la

obtención de un volcado completo de memoria, evitando las medidas de bloqueo del terminal móvil.

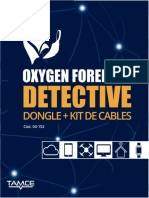

• Oxygen Forensic Suite

Puede conseguir la información de cerca de 10 mil tipos diferentes de dispositivos móviles. Incluso

puede llegar a obtener la información de servicios almacenados en la nube e importarla a backups o

imágenes.

Métodos para usar herramientas forenses para Android

Hay que seguir un procedimiento concreto para ser capaces de obtener las pruebas necesarias en

dispositivos móviles con sistema operativo Android. Lo primero a tener en cuenta es estar seguros que

la opción “Depuración de USB” se encuentra activa, preferentemente en la opción de “Permanecer

activado”. Después de esto debemos de deshabilitar todas las opciones de bloqueo de pantalla. Si el

dispositivo móvil tiene la opción de bloqueo configurada es necesario evitarla.

Las herramientas citadas anteriormente, principalmente las que son de pago, también incluyen formas

para saltarse estos métodos de protección. Por lo que deberemos seguir de forma previa los pasos

indicados, aunque este proceso no siempre se encuentran disponible.

Si realizamos los procedimientos de forma manual deberemos seguir alguna de las siguientes pautas:

• Muchos de los dispositivos están rooteados, por lo que debemos de intentar eliminar el fichero

que se encargue de gestionar la contraseña llamada key o key.pasword. Dependiendo del método

de protección que se establezca, los cuales estarán almacenados en /data/system/. También

podemos copiarlos y descifrar su patrón a través de algún diccionario, como por ejemplo

AndroidGestureSHA1. Esto se llevará a cabo a través de una herramienta como puede ser

Android Pattern Lock Craker.

• Podemos instalar algún recovery personalizado, como podría ser ClockWorkMod, Team Win

Recovery Protect (TWRP), etcétera. Para así poder desactivar el bloqueo que no nos permite

acceder al dispositivo.

• La fragmentación de datos en dispositivos móviles tiene un problema fundamental, es causante

de la gran mayoría de los movibles afectados y con fallos de vulnerabilidad que no pueden ser

solucionados en estos modelos. Por lo que dependen de la versión de Android, que nos puede

dar la opción de usar alguna de ellas para poder entrar en el dispositivo, como podría ser CVE-

2013-6271.

• El uso de la fuerza bruta. Hay casos donde nos encontramos con sistemas de cifrado de 4

números. Para poder desbloquear el dispositivo solo es cuestión de un periodo de tiempo que

ronda las 12 o 16 horas como mucho.

• También hay casos donde se han obtenido los patrones de desbloqueo mediante las huellas

dejadas en la pantalla. Es un método poco utilizado, sacado a la luz en la Universidad de

Pennsylvania, conocido con el nombre de Smudge Attack.

Potrebbero piacerti anche

- Gestión auxiliar de archivo en soporte convencional o informático. ADGG0408Da EverandGestión auxiliar de archivo en soporte convencional o informático. ADGG0408Nessuna valutazione finora

- Explotación de las funcionalidades del sistema microinformático. IFCT0309Da EverandExplotación de las funcionalidades del sistema microinformático. IFCT0309Nessuna valutazione finora

- Herramientas para Realizar Análisis Forenses A Dispositivos MóvilesDocumento4 pagineHerramientas para Realizar Análisis Forenses A Dispositivos MóvilesNacho TolosaNessuna valutazione finora

- Herramientas de La Informàtica ForenseDocumento13 pagineHerramientas de La Informàtica ForenseSaimar Saori Sánchez SuereNessuna valutazione finora

- Cómo Extraer Datos Forenses Del Dispositivo Móvil de AndroidDocumento5 pagineCómo Extraer Datos Forenses Del Dispositivo Móvil de AndroidNacho TolosaNessuna valutazione finora

- Informatica ForenseDocumento7 pagineInformatica ForenseSaith DuranNessuna valutazione finora

- Tecnicas de Analisis Forense en Moviles PDFDocumento17 pagineTecnicas de Analisis Forense en Moviles PDFJavier Lozano HernánezNessuna valutazione finora

- Informatica Forense en Los Dispositivos Moviles2Documento26 pagineInformatica Forense en Los Dispositivos Moviles2dayNessuna valutazione finora

- Informatica Forense en Los Dispositivos MovilesDocumento26 pagineInformatica Forense en Los Dispositivos MovilesdayNessuna valutazione finora

- Informatica ForenseDocumento8 pagineInformatica Forensecarmeloki007Nessuna valutazione finora

- A8 Equipo17Documento5 pagineA8 Equipo17taniapachuca9Nessuna valutazione finora

- Informatica ForenseDocumento7 pagineInformatica ForenseMarlene Estrada De la RivaNessuna valutazione finora

- Informatica ForenseDocumento10 pagineInformatica ForenseSerimpre servicios de imprentaNessuna valutazione finora

- Pentesting AndroidDocumento60 paginePentesting AndroidwilvarelNessuna valutazione finora

- Actividad Lde La Unidad 2 ForenseDocumento2 pagineActividad Lde La Unidad 2 ForenseSimón marquezNessuna valutazione finora

- Cap 12Documento20 pagineCap 12Luis Fernando Corrales CorralesNessuna valutazione finora

- 5.1 Al 5.2.3 Vigilancia de Los Sistemas InformaticosDocumento4 pagine5.1 Al 5.2.3 Vigilancia de Los Sistemas InformaticosMartitaMondragonNessuna valutazione finora

- Competencias Digitales para ProfesionalesDocumento12 pagineCompetencias Digitales para Profesionalesjose contellNessuna valutazione finora

- Criminologia Forense Informatica FinalDocumento20 pagineCriminologia Forense Informatica FinalCarlos Rodríguez CardozoNessuna valutazione finora

- Caine OSDocumento12 pagineCaine OSJeshuaVsNessuna valutazione finora

- Competencias DigitalesDocumento10 pagineCompetencias DigitalesEdgar Armando MorenoNessuna valutazione finora

- Software Dispositivos Utilizados Computación ForenseDocumento7 pagineSoftware Dispositivos Utilizados Computación ForenseJose Jhon Kennedy Bustamante RiañoNessuna valutazione finora

- Evolución de La Contabilidad Forense y Economía ForenseDocumento3 pagineEvolución de La Contabilidad Forense y Economía ForenseFlOwer RaffoNessuna valutazione finora

- EXPOSICIONDocumento20 pagineEXPOSICIONGeorge Terry Chavez DominguezNessuna valutazione finora

- Forense en Telefonos CelularesDocumento2 pagineForense en Telefonos CelularesabdielNessuna valutazione finora

- Introduccion A La Informatica Forense en Windows PDFDocumento43 pagineIntroduccion A La Informatica Forense en Windows PDFElard CruzNessuna valutazione finora

- Presentacion de Analisis ForenseDocumento17 paginePresentacion de Analisis ForenseKilsare FabianNessuna valutazione finora

- Mejores Herramientas Informática Forense y Sistemas Operativos GratisDocumento16 pagineMejores Herramientas Informática Forense y Sistemas Operativos GratisJuan Carlos GarcíaNessuna valutazione finora

- Desarrollo de Un Caso de Informática ForenseDocumento6 pagineDesarrollo de Un Caso de Informática ForenseEdna TrianaNessuna valutazione finora

- Guide Theme 2 - Practice MemdumpDocumento10 pagineGuide Theme 2 - Practice MemdumpFrancisco Joel CevallosNessuna valutazione finora

- Parcial DosDocumento13 pagineParcial DosiscselenyNessuna valutazione finora

- Análisis Forense A Dispositivos IOSDocumento38 pagineAnálisis Forense A Dispositivos IOSCarlos Alberto Borda DonaireNessuna valutazione finora

- Herramientas Informáticas ForensesDocumento35 pagineHerramientas Informáticas ForensesronywillyNessuna valutazione finora

- Herramientas de Software Aplicadas Al Análisis de Evidencias de Delitos Informáticos - Andres QuirogaDocumento12 pagineHerramientas de Software Aplicadas Al Análisis de Evidencias de Delitos Informáticos - Andres QuirogaAndres QuirogaNessuna valutazione finora

- A8 Afg SoDocumento5 pagineA8 Afg Soandrea gutierrezNessuna valutazione finora

- Guia N°01Documento4 pagineGuia N°01rafael melendezNessuna valutazione finora

- Tarea Nro 5Documento10 pagineTarea Nro 5Henry Abel CuevasNessuna valutazione finora

- Primer Parcial Infor ForenseDocumento3 paginePrimer Parcial Infor ForenseRicardo RodríguezNessuna valutazione finora

- Unidad 3 y 4 SustentacionDocumento10 pagineUnidad 3 y 4 SustentacionFrancisco Javier SinisterraNessuna valutazione finora

- Herramientas de Análisis de MemoriaDocumento5 pagineHerramientas de Análisis de MemoriaXavierAuditoreNessuna valutazione finora

- 13 - Tema 08Documento43 pagine13 - Tema 08cenepaNessuna valutazione finora

- Informe InformáticoDocumento7 pagineInforme InformáticoMariaNessuna valutazione finora

- Sid 09Documento13 pagineSid 09Alexis FarfanNessuna valutazione finora

- Actividad Evaluativa Eje 3 Fundamentos de Seguridad InformaticaDocumento6 pagineActividad Evaluativa Eje 3 Fundamentos de Seguridad InformaticadevtrainnerNessuna valutazione finora

- Seguridad Informatica Tarea7Documento6 pagineSeguridad Informatica Tarea7Rod Vil100% (1)

- Tema 6. La Cadena de CustodiaDocumento10 pagineTema 6. La Cadena de CustodiadaniNessuna valutazione finora

- UF0319 Examen Ideas PropiasDocumento3 pagineUF0319 Examen Ideas PropiasCALONSOLNessuna valutazione finora

- Preguntas Crimi YahiluisDocumento3 paginePreguntas Crimi YahiluisYahir BadilloNessuna valutazione finora

- A6.1 O6E Lorena Montserrat Gudiño LedezmaDocumento8 pagineA6.1 O6E Lorena Montserrat Gudiño LedezmaLorraine LedezmaNessuna valutazione finora

- Caracteristicas Del Diagnostico de Una ComputadoraDocumento3 pagineCaracteristicas Del Diagnostico de Una ComputadoraJamie Green0% (2)

- Rubrica 072824Documento10 pagineRubrica 072824chimuelosol4836Nessuna valutazione finora

- Jose Castillo 2018210061 Actividad#9.2Documento9 pagineJose Castillo 2018210061 Actividad#9.2Rey Castillo Rivera100% (1)

- Unidad 4 Modelos de Seguridad Mas Utilizados para Las Aplicaciones MovilesDocumento3 pagineUnidad 4 Modelos de Seguridad Mas Utilizados para Las Aplicaciones MovilesSamuel Iván AlvaradoNessuna valutazione finora

- Cuellobasora-Ashley-Tarea 7.2Documento8 pagineCuellobasora-Ashley-Tarea 7.2Ashley Cuell100% (1)

- Tarea #7 Auditoria Forense de TI y NubeDocumento6 pagineTarea #7 Auditoria Forense de TI y NubeJhensser Andree AguirreNessuna valutazione finora

- INFORME PERICIAL RecuperarCelularDocumento4 pagineINFORME PERICIAL RecuperarCelularJhonny PuicanNessuna valutazione finora

- Maria Gabriela Mosqueira Mamani Practica 01-Cfc-A-txt (En Clases) (En Casa)Documento3 pagineMaria Gabriela Mosqueira Mamani Practica 01-Cfc-A-txt (En Clases) (En Casa)013110121cNessuna valutazione finora

- TEMA 5 Parte 2 - FHWDocumento5 pagineTEMA 5 Parte 2 - FHWGonzalo Leite PereiraNessuna valutazione finora

- Informatica Forensic Policia NacionalDocumento23 pagineInformatica Forensic Policia NacionalsykrayoNessuna valutazione finora

- UF1271 - Instalación y configuración del software de servidor webDa EverandUF1271 - Instalación y configuración del software de servidor webNessuna valutazione finora

- El Pensamiento Crítico Al Servicio de La ContrainteligenciaDocumento4 pagineEl Pensamiento Crítico Al Servicio de La ContrainteligenciaNacho TolosaNessuna valutazione finora

- Tipos de Archivo Segun Su Magic NumberDocumento4 pagineTipos de Archivo Segun Su Magic NumberNacho TolosaNessuna valutazione finora

- Análisis Forense en Teléfonos CelularesDocumento9 pagineAnálisis Forense en Teléfonos CelularesNacho TolosaNessuna valutazione finora

- Set de Herramientas Forenses de OxygenDocumento7 pagineSet de Herramientas Forenses de OxygenNacho TolosaNessuna valutazione finora

- Manual de SAS PlanetDocumento14 pagineManual de SAS PlanetNacho TolosaNessuna valutazione finora

- Respuesta A Incidentes - Correos MaliciososDocumento20 pagineRespuesta A Incidentes - Correos MaliciososNacho TolosaNessuna valutazione finora

- Montaje de Imágenes Forenses Cifradas Con BitlockerDocumento10 pagineMontaje de Imágenes Forenses Cifradas Con BitlockerNacho TolosaNessuna valutazione finora

- Biblia de Pentesting WEB - 2Documento6 pagineBiblia de Pentesting WEB - 2Nacho TolosaNessuna valutazione finora

- Analisis de BinariosDocumento11 pagineAnalisis de BinariosNacho TolosaNessuna valutazione finora

- Análisis y Recuperación de Archivos Con TSKDocumento14 pagineAnálisis y Recuperación de Archivos Con TSKNacho TolosaNessuna valutazione finora

- Electronica 2 - Semana 8 P2.2Documento18 pagineElectronica 2 - Semana 8 P2.2Angélica Quito CarriónNessuna valutazione finora

- Memoria CacheDocumento23 pagineMemoria CachedionisionietoNessuna valutazione finora

- Guia de Prácticas 01Documento4 pagineGuia de Prácticas 01Anonymous lDPzCfNessuna valutazione finora

- Guia de Instalacion SIFCO Open SourceDocumento9 pagineGuia de Instalacion SIFCO Open Sourceetor77Nessuna valutazione finora

- Dispositivos de Red WANDocumento7 pagineDispositivos de Red WANPablo TlazaloNessuna valutazione finora

- DSP Dispositivos Programables y Sus TendenciasDocumento11 pagineDSP Dispositivos Programables y Sus TendenciasGuillermoNessuna valutazione finora

- 42 Plataformas App para Crear Aplicaciones Móviles de GarantíaDocumento70 pagine42 Plataformas App para Crear Aplicaciones Móviles de GarantíaJaime TorresNessuna valutazione finora

- Cliente-Servidor Aspectos Tecnicos TCP SocketsDocumento26 pagineCliente-Servidor Aspectos Tecnicos TCP SocketsViviana ValenzuelaNessuna valutazione finora

- Graficadores en LabviewTMDocumento6 pagineGraficadores en LabviewTMEdilson ValderramaNessuna valutazione finora

- Actividad Práctica N - 4 - Placa MadreDocumento5 pagineActividad Práctica N - 4 - Placa MadrehectorNessuna valutazione finora

- Userguide - Es - ES KOBO GLO HDDocumento70 pagineUserguide - Es - ES KOBO GLO HDjoseNessuna valutazione finora

- Informática Forense Tutoria 3Documento28 pagineInformática Forense Tutoria 3Deimy TorresNessuna valutazione finora

- Conversor Analogico DigitalDocumento47 pagineConversor Analogico DigitalJhordanStepPascualNessuna valutazione finora

- Propuesta Diseño e Implementacion Data CenterDocumento29 paginePropuesta Diseño e Implementacion Data CenterlGranAdmiNessuna valutazione finora

- Diagrama UV de Gowin - ElenaDocumento1 paginaDiagrama UV de Gowin - ElenaElena CosmeNessuna valutazione finora

- Estado de CuentaDocumento13 pagineEstado de CuentaNahurimar VillalobosNessuna valutazione finora

- Minibloq - Evaluacion de SoftwareDocumento3 pagineMinibloq - Evaluacion de SoftwareFederico JaraNessuna valutazione finora

- Precios Mayor HQ 31-Ago-20Documento10 paginePrecios Mayor HQ 31-Ago-20leonardo araqueNessuna valutazione finora

- Pci Dss v3 Glossary Es-LaDocumento28 paginePci Dss v3 Glossary Es-LaKris KarrNessuna valutazione finora

- Redes Industriales - Murcia AntonyDocumento6 pagineRedes Industriales - Murcia AntonyAntonyNessuna valutazione finora

- Dynamo PrimerDocumento5 pagineDynamo PrimermeoNessuna valutazione finora

- Codigo en C para PuertosDocumento3 pagineCodigo en C para PuertosJuan Carlos Uicab AlcudiaNessuna valutazione finora

- Calidad de Datos en SIG PDFDocumento13 pagineCalidad de Datos en SIG PDFNinel Urbano GonzalezNessuna valutazione finora

- Hipervínculos SbiDocumento6 pagineHipervínculos SbiIsabella Salas BetancourtNessuna valutazione finora

- G10 Ird101 - Nat - (2021)Documento9 pagineG10 Ird101 - Nat - (2021)Edgard HernandezNessuna valutazione finora

- Qué Es ReWireDocumento9 pagineQué Es ReWireRad EonNessuna valutazione finora

- Actividad de Aprendizaje 1Documento4 pagineActividad de Aprendizaje 1fred MaxNessuna valutazione finora

- Codec AmrDocumento11 pagineCodec AmrYesid E. Perdomo BahamonNessuna valutazione finora

- ¿Que Es La Web 1.0,2.0 y 3.0? y Los Diferentes Tipos de Software, Etc.Documento28 pagine¿Que Es La Web 1.0,2.0 y 3.0? y Los Diferentes Tipos de Software, Etc.juanNessuna valutazione finora

- NT - Cables Symbol Ls2208Documento1 paginaNT - Cables Symbol Ls2208pelotadetrapoNessuna valutazione finora