Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

Politicas Seguridad Informatica

Caricato da

Argenis AguilarTitolo originale

Copyright

Formati disponibili

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

Formati disponibili

Politicas Seguridad Informatica

Caricato da

Argenis AguilarCopyright:

Formati disponibili

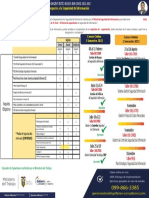

POLITICAS DE SEGURIDAD Nomenclatura UDNET07-

INFORMATICA Fecha 28-05-2007

UNIVERSIDAD DISTRITAL FRANCISCO

Página 1 de 104

JOSE DE CALDAS

1. SEGURIDAD LÓGICA

1.1. SEGURIDAD DEL SOFTWARE

1.1.1. SISTEMAS DE CONTROL DE ACCESO

1.1.1.1. ADMINISTRACIÓN DE CONTRASEÑAS

1.1.1.1.1. CONSTRUCCIÓN DE CONTRASEÑAS Y CÓDIGOS DE

IDENTIFICACIÓN DE USUARIO

1. Longitud de la contraseña

Política: La Universidad Distrital debe tener en la longitud de las contraseñas un mínimo de seis

(6) caracteres y una longitud máxima de 255 caracteres.

2. Contraseñas difíciles de descifrar

Política: Los usuarios de la Universidad Distrital deben entender que todas las contraseñas

escogidas por el usuario para ingresar a los sistemas deben ser difíciles de descifrar.

En general, no se deben utilizar palabras de un diccionario, derivados del usuario-ID, series de

caracteres comunes tales como “123456”. Así mismo, no se deben emplear detalles personales

a menos que estén acompañadas por caracteres adicionales que no tengan ninguna relación.

Las contraseñas escogidas por el usuario tampoco deben formar parte de una palabra. Por

ejemplo, no se deben emplear nombres propios, sitios geográficos, acrónimos comunes y jerga

común.

3. Prohibición de utilizar contraseñas cíclicas

Política: Los usuarios de la Universidad Distrital no deben constituir contraseñas compuestas

por caracteres que no cambien o combinaciones con cierto número de caracteres que no

cambian predeciblemente. Es decir, que no se deben utilizar caracteres que típicamente cambian

tal como el mes, un departamento, un proyecto o algún otro factor que fácilmente puede

adivinarse (por ejemplo, “X34JAN” en Enero, “X34FEB” en Febrero y así sucesivamente.

4. Uso de contraseñas repetidas

Política: Los usuarios de la Universidad Distrital no deben construir contraseñas que sean

idénticas o muy similares a contraseñas utilizadas anteriormente.

5. Contraseñas con caracteres alfabéticos y no alfabéticos.

Política: Los usuarios de la Universidad Distrital deben saber que todas las contraseñas deben

tener al menos un carácter alfabético y uno no alfabético; se consideran caracteres no

alfabéticos los números y los signos de puntación, de igual manera se pueden utilizar caracteres

no impresos.

6. Contraseñas con letras mayúsculas y minúsculas

Política: Todas las contraseñas escogidas por el usuario de la Universidad Distrital deben tener

por lo menos un carácter alfabético en minúscula y otro en mayúscula. Esto ayudará para que

las contraseñas sean más difíciles de descifrar por personas no autorizadas.

7. Contraseñas generadas por el sistema

Red de datos – UDNet – Documento Interno de Trabajo Página 1

POLITICAS DE SEGURIDAD Nomenclatura UDNET07-

INFORMATICA Fecha 28-05-2007

UNIVERSIDAD DISTRITAL FRANCISCO

Página 2 de 104

JOSE DE CALDAS

Política: Si el usuario de la Universidad Distrital usa contraseñas generadas por el sistemas,

éstas se deben generar teniendo como base el tiempo del reloj u alguna otra parte del sistema

de procedencia impredecible que cambie frecuentemente.

8. Contraseñas generadas por el sistema fácilmente pronunciables

Política: Los usuarios de la Universidad Distrital debe entender que todas las contraseñas

generadas por el sistema deben ser fácilmente pronunciables, esto con el fin de que el usuario

pueda recordarlas más fácilmente y no necesite escribirlas.

9. Almacenamiento de las contraseñas generadas por el sistema

Política: Los usuarios de la Universidad Distrital sabrán que Cuando las contraseñas o números

de identificación personal (PIN’s) sean generados pro el sistema de computador, se deben emitir

inmediatamente después de su generación. Además, las contraseñas y PIN’s no emitidos nunca

de deben almacenar en los sistemas del computador.

10. Eliminación de los medios utilizados en la generación de las contraseñas

Política: Los usuarios de la Universidad Distrital sabrán que todos los medios de

almacenamiento utilizados en el proceso de construcción, asignación, distribución o encripción

de contraseñas o PIN’s se deben someter a un proceso de eliminación (zeroización) inmediatamente

después de ser usados.

Cuando las contraseñas o PIN’s son generados por el sistema, es necesario borrar todo residuo

de información que se haya usado en el proceso.

Adicionalmente, las áreas de la memoria del computador usadas en la generación de

contraseñas o PIN’s deben eliminarse inmediatamente después de usarlas.

11. Protección de los algoritmos que se utilizan en la generación de las contraseñas

Política: Los funcionarios de la Universidad Distrital entenderán que todo programa y archivo

que contenga fórmula, algoritmo u otras especificaciones que se utilicen para la generación de

las contraseñas por medio del sistema de computación debe estar controlado con las más altas

medidas de seguridad que éste proporcione.

12. Archivo histórico de contraseñas

Política: Los funcionarios de la Universidad Distrital entenderán todo equipo multi-usuario debe

tener un software local que mantenga un archivo histórico encriptado de las contraseñas

utilizadas por cada usuario, esto con el fin de prevenir que los usuarios vuelvan a utilizarlas.

Dicho archivo debe contener por lo menos las veinte (20) últimas contraseñas por cada usuario.

1.1.1.1.2. DISEÑO DE INTERFACES DE CONTRASEÑAS DE USUARIO DEL

SISTEMA

13. Visualización de contraseñas

Política: Los funcionarios de la Universidad Distrital entenderán que las contraseñas en pantalla

o impresas no se deben presentar, esto con el fin de evitar que personas no autorizadas las

puedan observar o recuperarlas.

Red de datos – UDNet – Documento Interno de Trabajo Página 2

POLITICAS DE SEGURIDAD Nomenclatura UDNET07-

INFORMATICA Fecha 28-05-2007

UNIVERSIDAD DISTRITAL FRANCISCO

Página 3 de 104

JOSE DE CALDAS

14. Cambio periódico obligatorio de la contraseña

Política: Los funcionarios de la Universidad Distrital entenderán que el sistema debe obligar

automáticamente a que todos los usuarios cambien sus contraseñas al menos una vez cada sesenta

(60) días.

15. Cambio obligatorio de la contraseña al acceder por primera vez al sistema

Política: Los funcionarios de la Universidad Distrital entenderán que las contraseñas

inicialmente emitidas por un administrador de sistema deben ser validas solamente para la

primera conexión del usuario, momento en el cual el usuario debe cambiar la contraseña antes

de realizar cualquier otro trabajo.

16. Limite de intentos consecutivos infructuosos para ingresar la contraseña

Política: Los funcionarios de la Universidad Distrital entenderán que después de cinco (5)

intentos consecutivos e infructuosos de ingreso de la contraseña el sistema debe: (a) Suspender

el acceso del usuario hasta que el administrador del sistema lo ponga a funcionar nuevamente y

(b) Incapacitarlo temporalmente por no menos de tres minutos.

17. Proceso de identificación personal ante el sistema

Política: Los funcionarios de la Universidad Distrital entenderán que en el momento en que el

usuario va a ingresar a la red y/o al sistema del computador, se debe solicitar una combinación

de la identificación (ID de usuario) y de una contraseña.

1.1.1.1.3. ALMACENAMIENTO, PROTECCIÓN Y RESPALDO DE LAS

CONTRASEÑAS

18. Contraseñas ilegibles en estaciones de trabajo externas

Política: La Universidad Distrital entenderán las contraseñas fijas nunca deben estar en forma

legible fuera de la entidad en estaciones de trabajo.

19. Protección de contraseñas enviadas a través de correo

Política: La universidad Distrital define que si las contraseñas se envían por correo regular o

sistemas físicos de distribución similares, éstas se deben enviar separadamente de los ID de de

usuario. Estos correos no deben tener ninguna marca indicando la naturaleza del contenido.

También se deben ocultar dentro de un sobre en papel oscuro que no revele fácilmente su

contenido.

20. Almacenamiento de contraseñas en formato legible

Política: La Universidad Distrital define que las contraseñas no se deben almacenar en forma legible

en archivos batch, manuscritos de log-in automáticos, software de macros, terminales,

computadores sin controles de acceso o en otros sitios donde personas no autorizadas puedan

descubrirlas.

21. Encripción de contraseñas

Política: La Universidad Distrital define que las contraseñas siempre deben ser encriptadas

cuando se almacenen por cualquier periodo de tiempo significativo o cuando sean transmitidas

Red de datos – UDNet – Documento Interno de Trabajo Página 3

POLITICAS DE SEGURIDAD Nomenclatura UDNET07-

INFORMATICA Fecha 28-05-2007

UNIVERSIDAD DISTRITAL FRANCISCO

Página 4 de 104

JOSE DE CALDAS

por las redes. Lo anterior evitará que sean descubiertas por interceptores de líneas telefónicas o

telegráficas, personal técnico que lea los sistemas de log’s u otras partes no autorizadas.

22. Incorporación de contraseñas dentro del software

Política: La Universidad Distrital precisa que las contraseñas no se deben incorporar dentro de

los programas de software, esto para que las contraseñas se puedan cambiar en el momento

que sea necesario.

23. Diseño de sistemas para evitar la recuperación de las contraseñas

Política: La Universidad Distrital precisa que los computadores y sistemas de comunicación

deben ser diseñados, probados y controlados de forma que se prevenga la recuperación de las

contraseñas almacenadas, ya sea que aparezcan encriptadas o no.

24. Confianza del usuario para operar el sistema en el proceso de autenticación

Política: La Universidad Distrital precisa que los desarrolladores de sistemas de aplicación

deben confiar en los controles de acceso y las contraseñas proporcionadas por el sistema para

su operación o por un paquete de control de acceso que lo enlace con el sistema operativo. Los

desarrolladores de sistemas no deben construir otros sistemas separados para coleccionar

contraseñas o códigos de identificación de usuario; igualmente, no deben construir o instalar

otros mecanismos para identificar o autenticar la identidad de los usuarios sin un permiso del

administrador de seguridad de información corporativa o quien desempeñe sus funciones.

25. Control de acceso al sistema con contraseña individuales para cada usuario

Política: La Universidad Distrital precisa que el sistema de control de acceso al computador y al

sistema de comunicación de debe realizar por medio de contraseñas únicas para cada usuario,

es decir que no se admite el acceso a archivos, base de datos, computadores y otros recursos

del sistema por medio de contraseñas compartidas.

26. Cambio de las contraseñas proporcionados por el fabricante (Contraseñas por defecto)

Política: La Universidad Distrital precisa que todas las contraseñas de fabrica proporcionadas

por el fabricante se deben cambiar antes que la entidad utilice cualquier sistema de computación o

de comunicaciones para sus negocios.

1.1.1.1.4. CONTRASEÑA RELACIONADA CON LAS RESPONSABILIDADES

DEL USUARIO

27. Utilización de contraseñas diferentes cuando se tiene acceso a varios sistemas

Política: La Universidad Distrital precisa que si un usuario tiene acceso a varios sistemas de

información, se deben emplear contraseñas diferentes para cada uno de los sistemas a los

cuales tiene acceso.

28. Permisos para usar la misma contraseña en diferentes sistemas

Política: La Universidad Distrital precisa que los usuarios deben abstenerse de utilizar el mismo

código o contraseña en múltiples sistemas de computación de la entidad, a menos que el

departamento de seguridad de información les haya informado por escrito que si lo hacen

indebidamente comprometen la seguridad.

Red de datos – UDNet – Documento Interno de Trabajo Página 4

POLITICAS DE SEGURIDAD Nomenclatura UDNET07-

INFORMATICA Fecha 28-05-2007

UNIVERSIDAD DISTRITAL FRANCISCO

Página 5 de 104

JOSE DE CALDAS

29. Cambio de contraseña cuando se sospecha que ha sido descubierta

Política: La Universidad Distrital precisa que todas las contraseñas se deben cambiar tan pronto

como se sospeche que han sido descubiertas o que podrían conocerlas personas no

autorizadas.

30. Cambios de la contraseña o códigos claves después del mantenimiento a un computador o

sistema de información

Política: La Universidad Distrital precisa que cuando un sistema del computador multi-usuario

emplea contraseñas o códigos clave fijos como su mecanismo de control de acceso principal,

éstos deben cambiar inmediatamente finalice el mantenimiento.

31. Escribir las contraseñas y dejarlas en donde otros pueden descubrirlas.

Política: La Universidad Distrital precisa que no se deben escribir las contraseñas y dejarlas en

lugares donde personas no autorizadas puedan descubrirlas.

32. Escribir contraseñas usando técnicas secretas

Política: La Universidad Distrital precisa que los usuarios no deben escribir sus contraseñas a

menos que: (a) ellos hayan realmente ocultado estas contraseñas en un número de teléfono o

con otros caracteres aparentemente no relacionados, o (b) que ellos hayan usado un sistema de

código para ocultar la contraseña.

33. Prohibición de contraseñas compartidas

Políticas: La Universidad Distrital precisa que no importa las circunstancias, las contraseñas

nunca deben ser compartidas o reveladas a nadie más que al usuario autorizado. Hacerlo

expone al usuario autorizado a responsabilizarse de acciones que otras personas hagan con la

contraseña. Si los usuarios necesitan compartir información permanentemente del computador, ellos

deben usar correo electrónico, directorios públicos, en los servidores de red del área local u otros

mecanismos.

34. Usuarios responsables de todas las actividades involucrando su código de identificación de

usuario

Política: La Universidad Distrital precisa que los usuarios son responsables de todas las

actividades llevadas a cabo con su código de identificación de usuario. Los códigos de

identificación de usuario no pueden ser utilizados por nadie más, sino por aquellos a quienes se

les ha espedido. Los usuarios no deben permitir que otros realicen ninguna actividad con sus

códigos de identificación de usuario. Así mismo, se les prohíbe a los usuarios que realicen

cualquier actividad con códigos de identificación de usuario que pertenezcan a otros usuarios

(exceptuando identificadores de usuario anónimo).

1.1.1.1.5. CONTRASEÑAS RELACIONADAS CON LAS

RESPONSABILIDADES DEL ADMINISTRADOR

35. Cambio forzoso de todas las contraseñas

Política: La Universidad Distrital precisa que siempre que un sistema ha sido atendido por partes

no autorizadas, los administradores del sistema deben cambiar inmediatamente cada contraseña

Red de datos – UDNet – Documento Interno de Trabajo Página 5

POLITICAS DE SEGURIDAD Nomenclatura UDNET07-

INFORMATICA Fecha 28-05-2007

UNIVERSIDAD DISTRITAL FRANCISCO

Página 6 de 104

JOSE DE CALDAS

en el sistema. Incluso si sospechan de un arreglo se requiere que todas las contraseñas se

cambien inmediatamente. En cualquiera de las circunstancias, una versión verdadera del manejo

del sistema y de todo el software relacionado con seguridad debe también volverse a cambiar.

Así mismo bajo ninguna de estas circunstancias, todos los cambios recientes al usuario y

privilegios del sistema deben revisarse para modificaciones no autorizadas.

36. Acreditación personal de identidad para obtener una contraseña.

Política: La Universidad Distrital precisa que las contraseñas nunca deben descubrirse por

medio de líneas telefónicas. Para obtener una nueva contraseña o para cambiarla, un usuario

debe presentarse en persona y acreditar la identificación adecuada.

37. Cuándo y cómo las contraseñas pueden ser descubiertas por los administradores de

seguridad

Política: La Universidad Distrital precisa que los administradores de seguridad solamente

pueden descubrir contraseñas si una nueva identificación de usuario es adscrita o si el usuario

en cuestión ha olvidado o refundido una contraseña. Los administradores de seguridad no deben

revelar una contraseña a menos que el usuario haya proporcionado primero dos muestras de

evidencia definitiva sustentando su identidad.

1.1.1.2. PROCESO DE LOG-IN

38. Requerimiento de identificación positiva para el uso del sistema

Política: La Universidad Distrital precisa que todos los usuarios deben estar identificados

positivamente antes de poder usar cualquier computador multi-usuario o recursos de sistemas de

comunicación.

39. Identificador de usuario y contraseña requerido para conectarse al computador de la red

Política: La Universidad Distrital precisa que todos los usuarios deben tener su identidad

verificada con un identificador de usuario y una contraseña o por otros medios que proporcionen

una seguridad igual o mayor antes de permitirles usar computadores de la entidad conectados a

la red.

40. Requerimientos de identificador de usuario único y de contraseña

Política: La Universidad Distrital precisa que todos los usuarios deben tener un identificador de

usuario único y una contraseña secreta. Este identificador de usuario y la contraseña secreta

serán requeridos para tener acceso a los computadores multi-usuario de la entidad y las redes

del computador.

41. Descubrimiento de Información de Log-in incorrecta

Política: La Universidad Distrital precisa que cuando se haga el log-in dentro del computador de

la entidad o a la información en sistemas de comunicaciones y es incorrecta alguna parte de la

recuenta del log-in, al usuario no se le debe retroalimentar indicando la fuente del problema en forma

especifica. En vez de esto, al usuario debe simplemente informársele que el proceso de lon-in

estuvo incorrecto.

42. Prohibición contra cualquier retroalimentación en respuesta a un log-in incorrecto

Red de datos – UDNet – Documento Interno de Trabajo Página 6

POLITICAS DE SEGURIDAD Nomenclatura UDNET07-

INFORMATICA Fecha 28-05-2007

UNIVERSIDAD DISTRITAL FRANCISCO

Página 7 de 104

JOSE DE CALDAS

Política: La Universidad Distrital precisa que cuando se haga el log-in a un computador de la entidad

o la información en el sistema de comunicación y es incorrecta alguna parte de la secuencia

de log-in, el usuario no debe dar ninguna retroalimentación indicando la fuente del problema. En

lugar de esto, el sistema debe terminar la sesión o esperar la información de log-in correcta para

entrarla.

43. Banderas (flags) de advertencia de seguridad en el sistema de acceso

Política: La Universidad Distrital precisa que todo proceso de log-in para computadores multi-

usuario debe incluir una advertencia especial. Esta advertencia debe indicar: (a) el sistema es

para ser usado solamente por usuarios autorizados y (b) el continuo uso del sistema por el

usuario indica que el/ella es un usuario autorizado.

44. Revelación de banderas de información en el sistema de Log-in

Política: La Universidad Distrital precisa que todas las banderas de lon-in en la red conectada al

sistema del computador de la entidad deben preguntar al usuario simplemente el log-in,

proporcionando los indicadores cuando éstos se necesiten. La información especifica acerca de

la organización, el sistema de operación del computador, la configuración de la red, u otros

asuntos internos no debe ser suministrada en la bandera del log-in hasta que el usuario haya

proporcionado en forma adecuada un identificador de usuario y una contraseña.

45. Enunciar la bandera del lon-in de la red

Política: La Universidad Distrital precisa que la siguiente advertencia debe usarse cuando los

usuarios se conectan a las redes internas del computador de la entidad. “Este sistema es

solamente para uso de usuarios autorizados. Quienes usen este sistema de computador sin

autorización, o excediendo su autoridad, están sujetos a que todas sus actividades llevadas a

cabo en ese sistema sean monitoreadas y grabadas por el personal del sistema. En el caso de

monitorear individuos usando en forma inapropiada este sistema, o en caso del mantenimiento

del sistema, las actividades de usuarios autorizados también pueden ser monitoreadas.

Cualquiera que use este sistema accede expresamente a aceptar este monitoreo y se les

advierte que si el monitoreo revela cualquier posible actividad criminal, el personal del sistema

puede proporcionar a los oficiales que ejercen la ley dicha evidencia”.

46. Observación sobre el último log-in con hora y fecha

Política: La Universidad Distrital precisa que en el momento del log-in, se debe dar a cada

usuario la información indicando la última hora y fecha del último log-in. Esto permitirá detectar

fácilmente el uso no autorizado del sistema.

47. Prohibición de sesiones simultáneas múltiples en línea

Política: La Universidad Distrital precisa que a menos que se tenga un permiso especial

concedido por el administrador del sistema, los sistemas del computador no deben permitir que

ningún usuario maneje simultáneamente sesiones múltiples cuando esté en línea.

48. Proceso automático de log-off

Política: La Universidad Distrital precisa que si no ha habido actividad en el terminal de un

computador, la estación de trabajo o microcomputadores (PC) durante diez (10) minutos, el

sistema automáticamente debe borrar la pantalla y suspender la sesión. El re-establecimiento de

la sesión debe hacerse solamente después de que el usuario haya proporcionado la contraseña.

Red de datos – UDNet – Documento Interno de Trabajo Página 7

POLITICAS DE SEGURIDAD Nomenclatura UDNET07-

INFORMATICA Fecha 28-05-2007

UNIVERSIDAD DISTRITAL FRANCISCO

Página 8 de 104

JOSE DE CALDAS

49. Abandonar los sistemas sensitivos sin ejecutar log-off

Política: La Universidad Distrital precisa que si el sistema del computador al cual los usuarios

están conectados contiene información sensible o valiosa, éstos no deben abandonar su

microcomputador (PC), estación de trabajo o terminal, sin hacer primero log-off.

50. Log-off de los computadores personales conectados a las redes

Política: La Universidad Distrital precisa que si los computadores personales (PCs) están

conectados a una red, cuando no estén en uso deben siempre estar en log-off.

1.1.2. CONTROL DE PRIVILEGIOS

1.1.2.1. USO DE LOS SISTEMAS

51. No se deben almacenar juegos ni usar los sistemas del computador de la entidad para estas

actividades

Política: La Universidad Distrital precisa que no deben almacenarse ni usarse juegos en ninguno

de los sistemas del computador de la entidad.

52. Uso personal del computador y sistemas de comunicación

Política: La Universidad Distrital precisa que el computador de la entidad y los sistemas de

comunicación deben usarse solamente para asuntos de negocios. Se permite su uso para fines

personal únicamente con permiso especial del administrador del departamento.

53. Permisos para uso personal ocasional de los sistemas de la entidad

Política: La Universidad Distrital precisa que los sistemas de información de la entidad deben usarse

solamente para trabajos relacionados con actividades de la misma. El uso personal ocasional

puede permitirse si: (a) no se consume más que una cantidad mínima de los recursos que podrían,

en otra forma, usarse para asuntos del negocio, (b) no interfiere con la productividad del

trabajador, y (c) no se apropia de ningún tipo de actividad comercial, se podría permitir el uso del

sistema por correo electrónico, por ejemplo, enviar un mensaje para programar un almuerzo.

54. Prohibición contra los usos no aprobados del sistema

Política: La Universidad Distrital precisa que los suscriptores de los servicios de computación y

comunicación de la entidad no deben usar estas facilidades para asuntos comerciales

personales venta de productos o bien para comprometerse en otras actividades comerciales que

no sean aquellas expresamente permitidas por la dirección de la entidad.

55. Prohibición del uso de Internet con fines personales.

Política: La Universidad Distrital precisa que el uso de los sistemas de información de la entidad

para tener acceso a Internet con fines personales no será tolerado y puede considerarse causa

para una acción disciplinaria e inclusive la destitución. Todos los usuarios de Internet deben

estar enterados que estas pruebas dar lugar a auditoria detallada del log que refleje ambas

transmisiones, en el límite y fuera del límite.

56. Uso personal de las facilidades de Internet de la entidad solamente en las horas libres

Red de datos – UDNet – Documento Interno de Trabajo Página 8

POLITICAS DE SEGURIDAD Nomenclatura UDNET07-

INFORMATICA Fecha 28-05-2007

UNIVERSIDAD DISTRITAL FRANCISCO

Página 9 de 104

JOSE DE CALDAS

Política: La Universidad Distrital precisa que la administración de la entidad estimula a los

empleados a que exploren en Internet, pero si esta exploración es para fines personales, debe

hacerse en sus horas libres y no en horas de trabajo de la entidad. Así mismo, noticias, grupos

de discusión, juegos y otras actividades que definitivamente no están dentro de sus obligaciones

laborales deben hacerse en las horas libres del empleado y no en las horas de trabajo.

57. Límite en el uso del tiempo libre y actividades prohibidas

Política: La Universidad Distrital precisa que el uso circunstancial del computador de la entidad y

de los sistemas de comunicación es permitido mientras que su uso sea restringido a las horas

libres de cada usuario. Este uso personal no debe incluir trabajo adicional o la búsqueda de otro

puesto, participación en actividades de juego por dinero o comprometerse en actividades

políticas o de caridad.

58. Conceder códigos de identificación de usuarios a extraños

Política: La Universidad Distrital precisa que no se puede conceder o dar cierto tipo de prerrogativas

con los códigos de identificación de usuarios a individuos que no sean empleados, contratistas o

consultores para usar los computadores de la entidad o de los sistemas de comunicación, a menos

que primero se obtenga la aprobación por escrito del departamento de seguridad de información.

59. Las prerrogativas de acceso a los sistemas de información se terminan cuando el trabajador

se retira de la entidad.

Política: La Universidad Distrital precisa que todas las prerrogativas para el uso de los sistemas

de información de la entidad deben terminar inmediatamente después de que el trabajador cesa

de prestar sus servicios a la entidad.

60. Responsabilidad por daño a información y a programas por negligencia

Política: La Universidad Distrital precisa que la entidad usa controles de acceso y otras medidas

de seguridad para proteger la veracidad, integridad y disponibilidad de la información manejada

por computadores y sistemas de información. Para mantener estos objetivos la administración

debe tener la autoridad para:

a. Restringir o derogar cualquiera de los privilegios del usuario,

b. Inspeccionar, copiar, remover o bien alterar algún dato, programa u otro sistema que

pueda socavar estos objetivos y

c. Tomar cualquier otra acción que estime necesaria para manejar y proteger sus sistemas

de información. Esta autoridad puede emplearse con o sin notificación a los usuarios. La

entidad desconoce cualquier responsabilidad por la pérdida o daño a la información o

software que resulte de sus esfuerzos para lograr estos objetivos de seguridad.

61. El acceso no autorizado por medio de los sistemas de información de la entidad

Política: La Universidad Distrital precisa que se prohíbe a los funcionarios que usen los sistemas

de información de la entidad para tener acceso no autorizado a cualquier otro sistema de información

o de cualquier forma dañar, alterar o desbaratar las operaciones de estos sistemas. Del mismo

modo se les prohíbe capturar o de otra forma obtener contraseñas, contraseñas encriptadas o

cualquier otro mecanismo de control de acceso que pueda permitirles un acceso no autorizado.

Red de datos – UDNet – Documento Interno de Trabajo Página 9

POLITICAS DE SEGURIDAD Nomenclatura UDNET07-

INFORMATICA Fecha 28-05-2007

UNIVERSIDAD DISTRITAL FRANCISCO

Página 10 de 104

JOSE DE CALDAS

1.1.2.2. ADMINISTRACIÓN DE CONTROL DE ACCESO A LA INFORMACIÓN

62. Controles de acceso al sistema del computador

Política: La Universidad Distrital precisa que toda la información del computador principal que

sea sensible, critica o valiosa debe tener controles de acceso al sistema para garantizar que no

sea inapropiadamente descubierta, modificada, borrada o no adaptable.

63. Regulación por el control de acceso a los sistemas del software

Política: La Universidad Distrital precisa que todo el software instalado en los sistemas multi- usuario

de la entidad debe regularse por el control de acceso apropiado a los sistemas software. Esto

significa que una sesión de un usuario inicialmente debe controlarse por los sistemas software

de control de acceso apropiado y si se tienen permisos determinados el control será transferido al

software separado instalado.

64. Separación de las políticas de acceso de información especifica

Política: La Universidad Distrital precisa que la administración debe establecer políticas

específicas escritas considerando las categorías de la gente a quienes se les otorgará permisos

para tener acceso a varios tipos de información. Estas políticas también deben especificar las

limitaciones en el uso de esta información por aquellas personas a quienes se les ha otorgado el

acceso.

65. Asignación de pertenencia de la información

Política: La Universidad Distrital precisa que la administración debe claramente especificar por

escrito la asignación de las responsabilidades de pertenencia para bases de datos, archivos

principales y otra información compartida. Estas declaraciones deben también indicar los

individuos a quienes se les ha dado autoridad para originar, modificar o borrar tipos específicos

de información encontrada en estos conjuntos.

66. Permisos para tener acceso a información delicada no leída

Política: La Universidad Distrital precisa que los funcionarios a quienes se les ha autorizado ver

información clasificada de un cierto delicado nivel se les deben permitir el acceso solamente a

información a ese nivel o a niveles menos delicados.

67. Permisos para tener acceso a información delicada no escrita

Política: La Universidad Distrital precisa que los funcionarios nunca deben tener autorización

para mover información clasificada de un cierto nivel delicado a un menor nivel a menos que sea

parte del proceso apropiado de desclasificación.

1.1.2.3. SEPARACIÓN DE USUARIOS

68. Separación de actividades y datos de usuario a usuario

Política: La Universidad Distrital precisa que la administración debe definir los privilegios del usuario

para que usuarios comunes no puedan logar acceso o de otra forma interferir con actividades

individuales o datos privados de otros usuarios.

Red de datos – UDNet – Documento Interno de Trabajo Página

1010

POLITICAS DE SEGURIDAD Nomenclatura UDNET07-

INFORMATICA Fecha 28-05-2007

UNIVERSIDAD DISTRITAL FRANCISCO

Página 11 de 104

JOSE DE CALDAS

69. Permisos para archivos por defecto para sistemas de la red

Política: La Universidad Distrital precisa que los permisos de control de acceso al archivo para

todos los sistemas de la red de la entidad deben fijarse por defecto para poder bloquear el

acceso a usuarios no autorizados.

70. Capacidades del usuario para el acceso de archivos y su implicación en cuanto al uso

Política: La Universidad Distrital precisa que los usuarios no deben leer, modificar, borrar o

copiar archivos que pertenezcan a otro sin obtener primero permiso del propietario del archivo. A

menos que el acceso general haya sido claramente proporcionado, la habilidad de leer,

modificar, borrar o copiar un archivo que pertenezca a otro usuario no implica que el usuario

tenga permiso para realizar estas actividades.

71. Códigos de identificación de usuarios que identifiquen únicamente a un usuario en particular

Política: La Universidad Distrital precisa que cada computador o sistema de comunicación debe

únicamente identificar uno y solamente un código de identificación por usuario. Códigos de

identificación de usuario para grupos o que sean compartidos no son permitidos.

72. Prohibición de identificadores de usuario genéricos basados en funciones del cargo

Política: La Universidad Distrital precisa que se prohíbe tener identificadores de usuario

genéricos basados en sus funciones de trabajo. En cambio, los identificadores de usuario deben

únicamente identificar individuos específicos.

73. Prohibición de la reutilización de códigos de identificación de usuario

Política: La Universidad Distrital precisa que cada código de identificación de usuario debe ser único

y solamente habilitarse con el código de usuario que le ha sido asignado. Después que un

funcionario se retira de la entidad no debe volverse a usarse ninguno de los códigos asignados

anteriormente.

1.1.2.4. PRIVILEGIOS ESPECIALES

74. Respaldo para usuarios con privilegios especiales

Política: La Universidad Distrital precisa que todos los sistemas del computador multi-usuario y

de la red deben emplear un tipo especial de identificador de usuario que ha definido ampliamente

los privilegios del sistema. A su vez, este identificador de usuario permite que los usuarios

autorizados cambien el estado de los sistemas de seguridad

75. Restricción de privilegios especiales del sistema

Política: La Universidad Distrital precisa que los privilegios especiales del sistema, tales como la

habilidad de examinar los archivos de otros usuarios, deben restringirse a aquellos que sean

directamente responsables del manejo y/o seguridad del sistema. Estos privilegios deben

otorgarse solamente a aquellas personas que han tenido y aprobado entrenamiento especial

como administrador de los sistemas.

76. Número limitado de identificadores de usuario privilegiados

Red de datos – UDNet – Documento Interno de Trabajo Página

1111

POLITICAS DE SEGURIDAD Nomenclatura UDNET07-

INFORMATICA Fecha 28-05-2007

UNIVERSIDAD DISTRITAL FRANCISCO

Página 12 de 104

JOSE DE CALDAS

Política: La Universidad Distrital precisa que el número de identificadores de usuario

privilegiados debe limitarse estrictamente a aquellos individuos que absolutamente deben tener

estos privilegios.

77. Identificadores de usuario para administrar todos los sistemas

Política: La Universidad Distrital precisa que los administradores de los sistemas multi-usuario

deben tener por lo menos dos identificadores de usuario. A uno de estos identificadores debe

proporcionársele el acceso privilegiado, el otro debe ser un identificador ordinario que lleve a

cabo el trabajo diario de un sistema común.

78. Reflejo de log-in sobre la actividad del identificador de usuario privilegiado

Política: La Universidad Distrital precisa que el crear, divulgar y el privilegio de poder cambiar

toda actividad realizada por los administradores de los sistemas y otros identificadores de

usuario privilegiados debe dar una seguridad de estar logged.

79. Privilegios del usuario por defecto y necesidad para aprobaciones explicitas

Política: La Universidad Distrital precisa que sin una aprobación por escrito de la dirección, los

administradores no deben otorgar a ningún usuario privilegios en el sistema.

80. Aprobaciones requeridas para la creación de identificadores de usuario y asignación

privilegiada

Política: La Universidad Distrital precisa que a usuarios específicos se les pueden otorgar

identificadores de usuario solamente cuando tienen aprobación por anticipado del supervisor

inmediato.

81. Restricción a terceros para tener privilegios

Política: La Universidad Distrital precisa que vendedores o terceras personas solamente deben

tener privilegios en el mantenimiento y cuando el administrador del sistema determine que en verdad

tienen la necesidad de realizar acciones legítimas. Estos privilegios solamente se otorgan durante

el periodo requerido para llevar a cabo las funciones aprobadas.

1.1.2.5. RESTRICCIONES DE OTROS PRIVILEGIOS

82. Tiempo condicional al control de acceso

Política: La Universidad Distrital precisa que todos los sistemas multi-usuario deben emplear

identificadores de usuario y contraseñas para controlar el acceso tanto a la información como a

los programas. Además de este control de acceso, las actividades del usuario deben restringirse

por la hora del día y el día de la semana.

83. Identificadores de usuario y revocación de privilegios automático

Política: La Universidad Distrital precisa que todos los identificadores de usuario deben

automáticamente revocar los privilegios asociados después de un periodo de treinta (30) días de

inactividad.

84. Defecto para negación de privilegios del control de acceso

Red de datos – UDNet – Documento Interno de Trabajo Página

1212

POLITICAS DE SEGURIDAD Nomenclatura UDNET07-

INFORMATICA Fecha 28-05-2007

UNIVERSIDAD DISTRITAL FRANCISCO

Página 13 de 104

JOSE DE CALDAS

Política: La Universidad Distrital precisa que si el sistema de control de acceso a un computador

o red no está funcionando apropiadamente, debe ser defecto por negación de privilegios al

último de los usuarios.

85. Gestión inapropiada y revocación de privilegios de acceso

Política: La Universidad Distrital precisa que la administración de la entidad se reserva el

derecho a revocar los privilegios de cualquier usuario en cualquier momento. No se permitirá la

gestión que interfiera con el funcionamiento normal y apropiado de los sistemas de información

de la entidad, que adversamente afecte la capacidad de otros en el uso de estos sistemas de

información, o que sea nocivo u ofensivo.

86. Prohibición para probar controles de información del sistema

Política: La Universidad Distrital precisa que los funcionarios no deben comprobar o intentar arreglar

controles internos a menos que anticipadamente y por escrito haya sido específicamente aprobados

por el administrador del departamento de seguridad informática.

87. Prohibición para explorar vulnerabilidades de los sistemas de seguridad

Política: La Universidad Distrital precisa que los usuarios no deben explorar vulnerabilidades o

deficiencias en la seguridad de los sistemas de información para dañar los sistemas o

información, para obtener recursos mayores a los que han sido autorizados, para tomar recursos

de otros usuarios o para tener acceso a otros sistemas a los cuales no se les ha otorgado una

autorización apropiada. Todas estas vulnerabilidades y deficiencias deben ser reportadas

inmediatamente al administrador del departamento de seguridad informática.

88. Recipiente de selección para distribución de poderosas herramientas de seguridad

Política: La Universidad Distrital precisa que el personal de la entidad debe investigar y validad

la necesidad del recipiente de tener tales herramientas, antes de distribuir identificación

vulnerable del software u otras herramientas que pueden usarse para comprometerla seguridad

de los sistemas de información.

89. Limitaciones de funcionalidad para poderosas herramientas de los sistemas de información

Política: La Universidad Distrital precisa que todas las herramientas de los sistemas de

información construidas o distribuidas por la entidad que puedan usarse para caauar un daño

significativo deben ser automáticamente restringidas para que sean solamente usadas en el (los)

propósito(s) determinado(s).

90. Privilegios para modificar la información comercial en el ambiente de producción

Política: La Universidad Distrital precisa que restringir el uso de los privilegios únicamente a los

funcionarios responsables de la administración para la modificación de la información comercial

de la entidad en el ambiente de producción.

91. Proceso controlado para la modificación de la información comercial en el ambiente de

producción

Política: La Universidad Distrital precisa establecer privilegios para que los usuarios del sistema

puedan modificar información en producción en formas predefinidas para preservar la integridad

de la información y ejecutándose en forma controlada.

Red de datos – UDNet – Documento Interno de Trabajo Página

1313

POLITICAS DE SEGURIDAD Nomenclatura UDNET07-

INFORMATICA Fecha 28-05-2007

UNIVERSIDAD DISTRITAL FRANCISCO

Página 14 de 104

JOSE DE CALDAS

92. Actualización de la información comercial en producción

Política: La Universidad Distrital precisa en definir privilegios del sistema para que el personal

que no pertenezca al usuario final responsable (auditores internos, administradores de seguridad

de información, programadores, operarios del computador, etc) no se les permita modificar

directamente los datos de información comercial en el ambiente de producción.

93. Privilegios del personal técnico y cambio de parámetros de control en los sistemas en

producción

Política: La Universidad Distrital precisa que los operadores del computador no deben tener

acceso a modificar los datos y programas en producción, al igual que la funcionalidad del

sistema.

1.1.2.6. ACTIVIDADES ADMINISTRATIVAS

94. Revisión periódicas y reevaluación de los privilegios de acceso del usuario

Política; La Universidad Distrital precisa que la administración debe evaluar el otorgamiento de

los privilegios del sistema a todos los usuarios como máximo cada seis (6) meses.

95. Entrega de los códigos de identificación de usuarios

Política: La Universidad Distrital precisa que los usuarios deben firmar un acuerdo con la entidad

sobre la confidencialidad con el manejo de la información y el acatamiento con las normas de

seguridad del sistema, antes de entregárseles los códigos de identificación de usuario para

ingresar a los sistemas de la entidad.

96. Parámetros y convenciones estándar a utilizar en los sistemas

Política: La Universidad Distrital precisa que para alcanzar un control de acceso seguro a través

de diferentes tipos de sistemas automatizados se debe utilizar estándares para los códigos de

identificación de usuario, nombres estándar para programas y archivos tanto en ambientes de

producción como en desarrollo, nombres de sistemas de información y otras convenciones

utilizadas en tecnología.

97. Administración para todos los computadores de la red

Política: La Universidad Distrital precisa que las configuraciones y parámetros instituidos para

todos los equipos adscritos a la red de la entidad deben cumplir con las políticas y normas sobre

el manejo administrativo, operativo y de control de la seguridad de información.

98. Herramientas de seguridad del sistema

Política: La Universidad Distrital precisa que todo sistema multi-usuario debe contener herramientas

automatizadas que ayuden al administrador de seguridad en la verificación del estado de

seguridad de los sistemas automatizados. Estas herramientas deben contener mecanismos que

sirvan para detectar, informar y corregir problemas de seguridad.

99. Reporte sobre cambios de tareas y responsabilidades

Red de datos – UDNet – Documento Interno de Trabajo Página

1414

POLITICAS DE SEGURIDAD Nomenclatura UDNET07-

INFORMATICA Fecha 28-05-2007

UNIVERSIDAD DISTRITAL FRANCISCO

Página 15 de 104

JOSE DE CALDAS

Política: La Universidad Distrital precisa que la dirección de la entidad debe informar oportunamente

sobre todos los cambios de tareas y responsabilidades operativas o administrativas de

los funcionarios a los administradores de los sistemas de seguridad para que actualicen, controlen

y administren los códigos de identificaciones de usuarios.

100.Mantenimiento de código de identificación del usuario Master y Base de Datos privilegiada

Política: La Universidad Distrital precisa que para revocar oportunamente los privilegios en los

registros de los códigos de identificación de usuario almacenados en los sistemas automáticos

deben actualizarse y respaldarse los archivos que los contienen.

101.Transferencia de las tareas una vez el funcionario deja su cargo

Política: La Universidad Distrital precisa que cuando un funcionario deja su cargo con la entidad

tanto los archivos magnéticos como los de papeles los debe recibir el jefe inmediato para

determinar a quién se los asigna delegando específicamente la responsabilidad sobre ellos.

102.Borrado de archivos después que el funcionario se retira

Política: La Universidad Distrital precisa que cuatro semanas después que un funcionario ha

dejado permanentemente la entidad todos los archivos guardados en los directorios del usuario

serán depurados.

1.1.3. ARCHIVOS DE LOGS

1.1.3.1. INFORMACIÓN A INCLUIR EN LOS ARCHIVOS DE LOGS

103.Logs en los sistemas de aplicación que contengan información sensitiva

Política: La Universidad Distrital precisa que todos los sistemas de aplicación en producción que

contengan información sensitiva de la entidad deben generar logs que indiquen cada adición,

modificación, borrado y divulgación de esta información.

104.Eventos relevantes de seguridad a almacenarse en los logs del sistema

Política: La Universidad Distrital precisa que todos los sistemas automáticos que operen y

administren información sensitiva, valiosa o critica para la entidad deben tener archivos logs

donde se tenga evidencia sobre todos los eventos relevantes que se sucedieron con la

información automatizada y con las seguridades necesarias relacionadas con la consulta,

modificación y borrado. Ejemplo sobre seguridades, intentos de adivinar la contraseña, intentos

para usar privilegios que no han sido autorizados, modificaciones al software de aplicación en el

ambiente de producción y modificaciones al software ambiental del sistema.

105.Utilización de los logs de los sistemas de información.

Política: La Universidad Distrital precisa que los archivos de logs que contienen eventos

relevantes de seguridad deben proporcionar suficiente información para apoyar el monitoreo, control

y auditorias sobre la efectividad y cumplimiento con las medidas de seguridad implementadas en la

entidad.

106.Periodos de retención de los logs

Política: La Universidad Distrital precisa que los logs que contienen los registros de los eventos

relevantes de los diferentes sistemas de información deben retenerse por periodos de tiempo

Red de datos – UDNet – Documento Interno de Trabajo Página

1515

POLITICAS DE SEGURIDAD Nomenclatura UDNET07-

INFORMATICA Fecha 28-05-2007

UNIVERSIDAD DISTRITAL FRANCISCO

Página 16 de 104

JOSE DE CALDAS

teniendo en cuenta la criticidad relativa de cada uno de ellos y la exigida en forma mandatoría.

Durante este periodo estos logs deben custodiarse en forma segura para que no puedan ser

modificados y para que puedan ser leídos únicamente por personas autorizadas. Estos logs son

importantes para corregir errores, hacer auditorias, recobrar seguridad violada y otras gestiones

relacionadas.

107.Logs con información relevante sobre los aspectos de seguridad

Política: La Universidad Distrital precisa que pare verificar y asegurar que los usuarios ejecuten

sus funciones correctamente en los sistemas automatizados de la entidad uno o más archivos

con los registros de las actividades criticas deben mantenerse custodiadas por un periodo

razonable de tiempo.

108.Retención de los logs de acceso de control privilegiados

Política: La Universidad Distrital precisa que los registros computarizados almacenados en los

logs que reflejan los privilegios de acceso a cada usuario de los sistemas y redes multi-usuario

de la entidad deben mantenerse custodiados por un periodo de tiempo razonable.

109.Reconstrucción de cambios de información de producción

Política: La Universidad Distrital precisa que todas las actividades ejecutadas por los usuarios

que afecten la información de producción deben poderse reconstruir utilizando los archivos de

logs. Para hacer seguimientos a acciones inadecuadas y ejercer control sobre la responsabilidad

de los usuarios.

110.Información que se sospecha como crimen informático o abuso del computador

Política: La Universidad Distrital precisa que para proporcionar evidencia en investigaciones y tomar

acciones administrativas y de carácter legar se debe obtener la información necesaria de los

archivos de seguridad “logs”, los estados del sistema actual y las copias de los archivos (backup) y

de todos los demás potencialmente involucrados cuando se sospecha que ha ocurrido un

crimen informático o abuso en el computador. La información debe custodiarse hasta el momento

en que estime conveniente o determine la alta dirección de la entidad.

111.Logs para la reanudación rápida de actividades de producción del sistema

Política: La Universidad Distrital precisa que las aplicaciones comerciales de carácter vital o

crítico para la entidad requieren tener archivos de log robustos. Todas las aplicaciones

comerciales críticas deben apoyarse en logs que permitan que las actividades del sistema

puedan ser reanudadas dentro de quince (15) minutos, después de presentarse una

contingencia.

112.Arquitectura de los sistemas para actividades que se apoyan en logs

Política: La Universidad Distrital precisa que los sistemas manejadores de base de datos

(DBMS) deben guardar los logs de las actividades del usuario y sus estadísticas que permitan

detectar y disparar alarmas que reflejen eventos sospechosos.

113.Sincronización del reloj para un log adecuado de eventos en la red

Política: La Universidad Distrital precisa que todos los computadores multi-usuario conectados a

la red interna de la entidad deben tener la hora exacta reflejada en el reloj interno.

Red de datos – UDNet – Documento Interno de Trabajo Página

1616

POLITICAS DE SEGURIDAD Nomenclatura UDNET07-

INFORMATICA Fecha 28-05-2007

UNIVERSIDAD DISTRITAL FRANCISCO

Página 17 de 104

JOSE DE CALDAS

114.Logs de todos los faxes que entran y salen de la entidad.

Política: La Universidad Distrital precisa que todas las transmisiones de faxes que entren o

salgan de la entidad deben registrarse en un log y guardarse por un periodo de tiempo

determinado. Las máquinas de fax que no generen automáticamente un log de los faxes deben tener

entonces un log manual.

1.1.3.2. MANEJO DE LOS ARCHIVOS DE LOGS

115.Resistencia de logs contra desactivaciones y modificaciones

Política: La Universidad Distrital precisa que los logs deben tener mecanismos de seguridad y

control administrativo resistentes a ataques capaces de detectar y grabar eventos significativos

en aspectos de seguridad automática. Estos ataques incluyen intentos de desactivar, modificar,

intentar o detectar las claves de acceso al software y/o a los mismos logs.

116.Personas autorizadas para consultar los logs.

Política: La Universidad Distrital precisa que todos los logs del sistema y las aplicaciones deben

mantenerse en forma que personas no autorizadas no puedan fácilmente accesarlos. Una

persona no está autorizada si no es miembro del personal de autoría interna o personal de

control de la seguridad. Los usuarios que no estén autorizados deben obtener permiso por

escrito del administrador de seguridad tecnológica.

117.Revisiones regulares a los logs del sistema

Política: La Universidad Distrital precisa que el administrador del sistema o el administrador de

seguridad tecnológica deben periódicamente revisar los diferentes registros de los logs con el fin

de verificar las diferentes violaciones a la seguridad o mal uso de la información en las maquinas

multi-usuario y en los sistemas de información presentando a la administración informes

mensuales de tal comportamiento.

118.Notificación a los usuarios acerca de las violaciones de seguridad registradas en los logs.

Política: La Universidad Distrital precisa que se les debe dar instrucciones y capacitación a los

usuarios sobre las acciones específicas que constituyen violaciones de seguridad. Los usuarios

deben también informarse que tales violaciones estarán controladas mediante controles automáticos

reportados en los logs.

1.2. DESARROLLO DE SOFTWARE Y CONTROL DE CAMBIOS

1.2.1. VIRUS INFORMÁTICOS

119.Los usuarios no deben intentar erradicar virus del computador

Política: La Universidad Distrital precisa que si los usuarios sospechan que hay infección por un

virus ellos deben parar de usar el computador, desconectarlo de todas las redes y llamar al

encargado solicitando la ayuda.

120.La eliminación de virus informáticos por parte de los usuarios finales requiere ayuda del

administrador del sistema

Red de datos – UDNet – Documento Interno de Trabajo Página

1717

POLITICAS DE SEGURIDAD Nomenclatura UDNET07-

INFORMATICA Fecha 28-05-2007

UNIVERSIDAD DISTRITAL FRANCISCO

Página 18 de 104

JOSE DE CALDAS

Política: La Universidad Distrital precisa que se prohíbe a los usuarios finales eliminar virus

informáticos de los sistemas de la entidad cuando estos sistemas están infectados en razón de

que pueden conducir más daños en la información o programas o permitir una reinfección sobre

estos. Se debe pedir ayuda de asistencia técnica al departamento de sistemas o al representante

de la seguridad de la información local.

121.Prohibición para bajar y cargar Software de Internet en los sistemas corporativos por parte

de terceras personas

Política: La Universidad Distrital precisa que los funcionarios de la entidad no deben permitir que

terceras personas puedan bajar (download) y/o cargar (upload) Software de Internet en los

sistemas de la entidad. Esta prohibición es necesaria porque dicho Software puede contener

virus, gusanos, caballos de Troya y otro software que pueden dañar la información y los

programas en producción.

122.Pruebas de virus antes de usar los programas en la entidad

Política: La Universidad Distrital precisa que para prevenir la infección por virus en los computadores

los funcionarios de la entidad no deben usar ningún software proporcionado externamente por una

persona u organización que no sea un proveedor conocido y confiable. La única excepción a esto

es cuando el software ha sido primero probado y aprobado por el departamento de tecnología

o un coordinador de seguridad de la información.

123.Verificación previa de virus en un computador stand alone

Política: La Universidad Distrital precisa que siempre que se reciba un software y/o archivos de

una entidad externa este material debe verificarse en una máquina conectada a una red stand

alone antes de usarse en los sistema de información de la entidad. Si un virus, gusano o caballo

de Troya está presente el daño será solamente para esta máquina.

124.Los disquetes proporcionados externamente deben poseer una etiqueta o sello que certifique

que previamente han sido examinados contra la presencia de virus

Política: La Universidad Distrital precisa que los disquetes proporcionados externamente no

pueden utilizarse en ningún computador personal (PC) o servidor de la red local (LAN) de la

entidad a menos que estos disquetes hayan sido primero examinados contra virus y en su

etiqueta se evidencie que no se encontró ninguno.

125.Proceso para examinar el software obtenido a través de Internet

Política: La Universidad Distrital precisa que antes de descomprimir el software obtenido a

través de Internet los usuarios deben cerrar todas las sesiones activas en los servidores y otras

conexiones en red, debe evaluarse la presencia de virus informáticos antes de ejecutarse. Si un

virus es detectado debe notificarse inmediatamente al administrador de seguridad de la

información y colocar un mensaje de alerta vía correo electrónico a todos los usuarios de la red

para que se abstengan de bajar este software infectado a través de Internet.

126.Programas de chequeo de integridad del sistema para computadores personales

Política: La Universidad Distrital precisa que para detectar oportunamente y prevenir la

expansión de virus informáticos todos los computadores personales y los servidores LAN de la

entidad se les debe correr un software de chequeo de integridad. Este software detecta los

cambios en la configuración de los archivos, en los archivos del sistema, en los archivos de

Red de datos – UDNet – Documento Interno de Trabajo Página

1818

POLITICAS DE SEGURIDAD Nomenclatura UDNET07-

INFORMATICA Fecha 28-05-2007

UNIVERSIDAD DISTRITAL FRANCISCO

Página 19 de 104

JOSE DE CALDAS

software de aplicación y en otros recursos del sistema. El software de chequeo de integridad

debe ser continuamente activado o ejecutarse diariamente.

127.Se requieren instalar programas de chequeo de virus en PCs y servidores LAN

Política: La Universidad Distrital precisa que el administrador de seguridad de la información

debe contar con programas automáticos para examinar virus e instalarlo y ejecutarlo

continuamente en todos los servidores de red de área local (LAN) u en los diferentes

computadores personales que se conectan a la red institucional.

128.Los archivos digitales deben descomprimirse antes de examinar si están contaminados por

virus

Política: La Universidad Distrital precisa que todos los archivos digitales (programas, base de

datos y documentos de texto entre otros) deben ser descomprimidos antes de proceder a hacer

una evaluación de virus informáticos. A los programas o archivos comprimidos no se les puede

detectar con facilidad la existencia de virus.

129.Protección contra escritura para el software residente en microcomputadores o estaciones

de trabajo

Política: La Universidad Distrital precisa que todo software residente en microcomputadores o

estaciones de trabajo debe estar protegido contra escritura de tal forma que se generará un error

cuando un virus en los microcomputadores ha modificado el software.

130.Copias de respaldo al software original para computadores y servidores

Política: La Universidad Distrital precisa que todo el software de los computadores y servidores

debe copiarse antes de iniciar su uso y estas copias deben almacenarse en un lugar seguro y

confiable. Estas copias master no deben usarse para actividades comerciales ordinarias sino que

deben reservarse para cuando se presenten infecciones de virus, daño en el disco duro y otros

problemas en los computadores y servidores.

131.Verificación del software antes de distribuirlo a los usuarios

Política: La Universidad Distrital precisa que antes de distribuir cualquier software a los usuarios

los funcionarios de la entidad deberán primero someterlo a pruebas exhaustivas incluso a

pruebas que identifiquen la presencia de virus en la computadora.

132.Programas que consumen excesivos recursos del sistema

Política: La Universidad Distrital precisa que los usuarios del sistema no deberán escribir o

ejecutar ningún programa o proceso automático que consuma demasiados recursos de máquina y

que puedan afectar el normal rendimiento de los trabajos de la entidad.

133.Los usuarios del sistema no deben incluir virus en el software

Política: La Universidad Distrital precisa que los usuarios del sistema no deberán escribir,

generar, compilar, copiar, propagar, ejecutar o intentar introducir intencionalmente cualquier

código a la computadora que haya sido diseñado para causar daño o impedir la normal actuación

de la memoria de la máquina, archivos de datos o programas, sistemas operativos o software

aplicativo. Estos programas nocivos son conocidos como virus.

Red de datos – UDNet – Documento Interno de Trabajo Página

1919

POLITICAS DE SEGURIDAD Nomenclatura UDNET07-

INFORMATICA Fecha 28-05-2007

UNIVERSIDAD DISTRITAL FRANCISCO

Página 20 de 104

JOSE DE CALDAS

1.2.2. PROCESO DE DESARROLLO

1.2.2.1. TÉCNICAS Y HERRAMIENTAS DE DESARROLLO

134.Identificación de los requerimientos de seguridad antes del desarrollo o adquisición de un

sistema

Política: La Universidad Distrital precisa que antes de que un nuevo sistema se desarrolle o se

adquiera los directores de los departamentos usuarios de la entidad deberán haber especificado

los requerimientos de seguridad necesarios. Es conveniente tener en cuenta las alternativas

sugeridas por los diseñadores, vendedores y/o proveedores para que se obtenga un equilibrio

apropiado entre la seguridad y los objetivos de facilidad de uso, eficacia operacional, facilidad de

actualización, escalabilidad y costos aceptables entre otros.

135.Estándares para el desarrollo de sistemas en al entidad

Política: La Universidad Distrital precisa que el departamento de sistemas de la entidad deberá

asegurar que todo desarrollo de software y las actividades de mantenimiento del mismo cumplan

con las políticas, normas, procedimientos, controles y otras convenciones estándar aplicables

para el desarrollo de sistemas.

136.No ejecutar pruebas al software con información confidencial

Política: La Universidad Distrital precisa que no es permitido ejecutas pruebas al software

aplicativo con datos o información real del ambiente de producción cuando ésta sea específicamente

secreta o confidencial.

137.Documentar la ocurrencia de errores y las acciones a seguir para el software desarrollado

Política: La Universidad Distrital precisa que todo software que se desarrolle o personalice en la

entidad y que produzca resultados no esperados, siempre deberá producir mensajes de error y

las acciones a seguir por parte del usuario deberán documentarse.

138.Todo sistema de información automático deberá presentar mensajes de respuesta cuando

se ejecute una transacción

Política: La Universidad Distrital precisa que toda intervención que tenga un usuario con el

sistema deberá reportar un mensaje automático que indique si la transacción o evento se ejecutó

correctamente o presentó alguna falla.

139.Todo desarrollo de software debe tener requerimientos formales

Política: La Universidad Distrital precisa que se deberán definir previamente las especificaciones o

requerimientos formales para todo desarrollo de software. Estas especificaciones deberán ser parte

integral de un acuerdo entre los dueños de la información involucrada y los programadores del

software. El acuerdo deberá ser completado y aprobado antes de comenzar el desarrollo o

personalización del código del sistema.

140.Eliminación de las rutas de acceso no autorizadas en los ambiente de producción

Política: La Universidad Distrital precisa que antes de trasladar al ambiente de producción el

software desarrollado los programadores o personal técnico de informática deberán eliminar

todas las rutas de acceso especiales o privilegiadas para que solamente puedan ser obtenidas

de acuerdo con los procedimientos corporativos normales de seguridad. Todos los privilegios de

Red de datos – UDNet – Documento Interno de Trabajo Página

2020

POLITICAS DE SEGURIDAD Nomenclatura UDNET07-

INFORMATICA Fecha 28-05-2007

UNIVERSIDAD DISTRITAL FRANCISCO

Página 21 de 104

JOSE DE CALDAS

usuarios especiales que se concedieron para el desarrollo no deberán ser permitidos en el

ambiente de producción.

141.Utilización de técnicas y herramientas de desarrollo probadas y confiables

Políticas: La Universidad Distrital precisa que para todo desarrollo de software se deberán

utilizar técnicas y herramientas de desarrollo conocidas en el mercado local del que se tenga certeza

que su comportamiento es seguro y confiable.

142.Uso de lenguajes de programación de alto nivel

Política: La Universidad Distrital recomienda el uso de lenguajes de programación de últimas

generaciones para reducir el volumen de código a desarrollar, la dificultad del mantenimiento del

software, el tiempo exigido para desarrollar una aplicación y el número de fallas.

143.Reutilización del software desarrollado

Política: La Universidad Distrital precisa que todo proyecto de desarrollo de software deberá

tener como meta secundaria que el desarrollo sea modular y confiable además que pueda ser

utilizado en un ambiente de software compartido.

144.Utilización de convenciones estándar para nombrar los archivos en el ambiente de

producción

Política: La Universidad Distrital precisa que se deberá utilizar convenciones estándar para

nombrar los archivos del ambiente de producción que permitan diferenciarlos claramente de los

respectivos archivos utilizados en los ambientes de desarrollo, pruebas o con propósitos de

entrenamiento.

145.Rótulos o etiquetas especiales para transacciones no habilitadas en el ambiente de

producción

Política: La Universidad Distrital precisa que las transacciones usadas para fines de auditoria,

pruebas, entrenamiento u otros propósitos diferentes a los de producción deberán ser rotuladas o

marcadas respectivamente de acuerdo a su propósito. De otra parte deberán ser separadas de las

transacciones usadas en los ambientes de producción. Estos registros servirán de garantía a la

entidad para no actualizar inapropiadamente transacciones no habilitadas para ambientes de

producción.

146.Documentación estandarizada para toda la tecnología que se encuentra en el ambiente de

producción

Política: La Universidad Distrital precisa que cada usuario que desarrolle o implemente software

o hardware para ser usado por la entidad en las actividades propias del negocio deberá

documentar el sistema de acuerdo con el avance de la implementación. La documentación

deberá ser escrita para que el sistema pueda ser utilizado por personas no familiarizadas con él.

La documentación deberá cubrir usuarios finales operativos y técnicos.

147.La funcionalidad permitida en los sistemas desarrollados

Política: La Universidad Distrital precisa que con excepción de algunos casos puntuales de

emergencia solamente las funciones descritas en el documento aprobado de especificaciones de

Red de datos – UDNet – Documento Interno de Trabajo Página

2121

POLITICAS DE SEGURIDAD Nomenclatura UDNET07-

INFORMATICA Fecha 28-05-2007

UNIVERSIDAD DISTRITAL FRANCISCO

Página 22 de 104

JOSE DE CALDAS

la solución tecnológica pueden ser incluidas en el equipo de producción o en un sistema de

comunicación que se haya desarrollado.

148.La utilización del hardware y software de pruebas o de diagnostico

Política: La Universidad Distrital precisa que el hardware y software de diagnostico como el de

monitoreo de líneas de comunicación solo deberán ser usados por personal autorizado con

propósito de pruebas y desarrollo. El acceso a esta clase de software y hardware deberá

controlarse estrictamente por el jefe de la unidad funcional.

149.El uso de medios de almacenamiento para los sistemas de utilidades residentes en

ambientes de producción

Política: La Universidad Distrital precisa que los discos y otros medios de almacenamiento en

línea usados en sistemas de computación en producción no deberán contener compiladores,

ensambladores, editores de texto, procesadores de palabra u otra utilidad de propósito general

que puedan utilizarse para comprometer la seguridad del sistema.

150.Restringir y monitorear periódicamente el uso del software utilitario del sistema

Política: La Universidad Distrital precisa que el acceso al software utilitario del sistema deberá

ser restringido a un pequeño número de usuarios conocidos y autorizados. Siempre que estos

utilitarios sean ejecutados la actividad resultante deberá registrarse secuencialmente en un

archivo log y seguido de esto el administrador del equipo deberá revisarlo.

1.2.2.2. RELACIONES Y DESARROLLO DE PRIVILEGIOS

151.El acceso a la información en producción para probar sistemas

Política: La Universidad Distrital precisa que en los casos donde el acceso a la información en

producción es requerido para probar los sistemas de aplicaciones nuevos o modificados

únicamente se les concederá acceso de lectura y copia al personal de pruebas. Este acceso

será permitido únicamente durante la duración de las pruebas y los trabajos relacionados con el

desarrollo del aplicativo y deberán ser revocados al culminarse con éxito dichas actividades,

estas operaciones deberán ser supervisadas y controladas por el administrador de los datos y

programas.

152.Los ambientes de producción, desarrollo y pruebas

Política: La Universidad Distrital precisa que el nuevo software de aplicación en desarrollo o

personalización deberá guardarse estrictamente separado del que se encuentra en producción y

del respectivo de pruebas. Si las facilidades existentes lo permiten la separación de los

ambientes deberá hacerse en equipos de cómputo independientes. Si no se deberán separar los

directorios y librerías y hacer cumplir estrictamente los controles automáticos de acceso a los

usuarios.

153.Restricción del acceso a la información de los aplicativos en producción al personal del

desarrollo de software.

Política: La Universidad Distrital precisa que el acceso a la información de producción no deberá

permitirse al personal de desarrollo de software de aplicación excepto cuando se trate de información

de producción que este directamente relacionada con el software de la aplicación particular que se

esté trabajando; actividad que deberá ser supervisada por el jefe de la unidad

Red de datos – UDNet – Documento Interno de Trabajo Página

2222

POLITICAS DE SEGURIDAD Nomenclatura UDNET07-

INFORMATICA Fecha 28-05-2007

UNIVERSIDAD DISTRITAL FRANCISCO

Página 23 de 104

JOSE DE CALDAS

de producción, el catalogador, el administrador de la seguridad informática y el auditor de

sistemas.

154.El personal de desarrollo de sistemas no debe ser el responsable de las pruebas formales

del software

Política: La Universidad Distrital precisa que funcionarios que estén vinculados específicamente

con el desarrollo del software no deberán ser los responsables del resultado de las pruebas formales

no de la operación diaria de la solución tecnológica.

1.2.3. PROCESO DE CONTROL DE CAMBIOS

155.Todos los sistemas automáticos que se encuentren en producción deberán cumplir con el

procedimiento formal de control de cambios

Política: La Universidad Distrital precisa que para todos los equipos de cómputo y sistemas de

comunicación utilizados en procesos de producción en la entidad se deberá aplicar un procedimiento

formal de control de cambios que garantice que solo se realicen los cambios autorizados. Este

procedimiento de control de cambios deberá ser aplicado al software, hardware,

comunicaciones, interfaces y a los procedimientos.

156.Prohibición a los usuarios finales para la instalación de software en sus equipos o

computadores personales.

Política: La Universidad Distrital precisa que los usuarios finales no deberán instalar software en

sus computadores personales, servidores de red u otras máquinas sin que medie la autorización

del coordinador de seguridad de información.

157.Características o facilidades riesgosas del software en el momento de la instalación

Política: La Universidad Distrital precisa que las características que son innecesarias en el

ambiente informático de la entidad se deberán desactivar en el momento de la instalación del

software.

158.Documentación sobre los cambios hechos a los sistemas en producción

Política: La Universidad Distrital precisa que la documentación que refleja todos los cambios hechos

sobre los equipos de producción y los sistemas de comunicación en la entidad deberá prepararse

simultáneamente con el proceso de cambio. Esta documentación deberá contemplar las

propuestas de cambio, la aprobación de la dirección y la manera como el cambio fue

realizado.

159.Documentación de los procesos para el entrenamiento y operación de los sistemas en

producción.

Política: La Universidad Distrital precisa que los desarrollos y/o modificaciones hechas a los

sistemas de aplicación no deberán trasladarse al ambiente de producción si no se cuenta

primero con la documentación de entrenamiento y operación adecuados. La suficiencia de estos

materiales deberá ser determinada por los usuarios responsables de la dirección de la entidad.

160.Se prohíbe instalar programas externos en los computadores interconectados en red

Red de datos – UDNet – Documento Interno de Trabajo Página

2323

POLITICAS DE SEGURIDAD Nomenclatura UDNET07-

INFORMATICA Fecha 28-05-2007

UNIVERSIDAD DISTRITAL FRANCISCO

Página 24 de 104

JOSE DE CALDAS

Política: La Universidad Distrital precisa que los usuarios no podrán instalar ningún programa o

software desarrollado fuera de la entidad en sus propios microcomputadores, en sus estaciones

de trabajo, en servidores de la red o en computadores conectados a la red a menos que haya

sido aprobado por la dirección de la unidad de tecnología corporativa.

161. Se prohíbe la utilización de actualizaciones automáticas adelantadas para el software que

requiere aprobación

Política: La Universidad Distrital precisa que es prohibida en la entidad la actualización

automática de software a menos que el software involucrado se haya probado primero por el

equipo de trabajo autorizado por la dirección de tecnología y con la supervisión de la unidad de

auditoria.

162.Todo software que ha sido primero probado externamente por terceros también debe ser

probado por la entidad

Política: La Universidad Distrital precisa que programas ejecutables (código objeto de software)

provistos por entidades externas deberán probarse por la entidad antes de la instalación en el

ambiente de producción. La lista de instrucciones de programa (código fuente de software)

provisto por entidades externas deberá ser revisado y probado en cuanto a sus compilaciones y

los programas ejecutables por el equipo de trabajo asignado por la dirección de tecnología antes

de su instalación en producción. Cada prueba y examen deberá ser consistentes con los

estándares de la entidad y deberá tener la documentación estándar mínima requerida.

163.La incorporación o modificación del software en el ambiente de producción

Política: La Universidad Distrital precisa que todos los sistemas (sistemas grandes, sistemas

cliente/servidor, redes y computadores personales entre otros) deberán ser provistos de

software licenciado. Junto a la detección automática de copias de software no autorizadas, el