Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

Silabo Modular Seguridad Informática 2015-I

Caricato da

Julio cesar FuentesTitolo originale

Copyright

Formati disponibili

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

Formati disponibili

Silabo Modular Seguridad Informática 2015-I

Caricato da

Julio cesar FuentesCopyright:

Formati disponibili

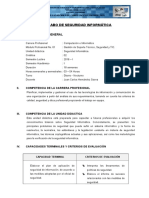

MINISTERIO DE EDUCACION

DIRECCIÓN REGIONAL DE EDUCACIÓN CUSCO

INSTITUTO SUPERIOR DE EDUCACION PÚBLICO QUILLABAMBA

DS. Nº 02-90-.ED

CONTABILIDAD Y COMPUTACIÓN E INFORMÁTICA

RD. Nº 077-2009-ED

SÍLABO DE SEGURIDAD INFORMÁTICA

I. INFORMACIÓN GENERAL

Carrera Profesional : COMPUTACIÓN E INFORMÁTICA

Módulo Profesional 01 : Gestión de Soporte Técnico, Seguridad y TIC.

Unidad Didáctica : Seguridad Informática.

Créditos : 02 Créditos

Semestre Académico :I

Nº de Horas Semanales : 03 Horas.

Nº de Horas Semestrales : 54 horas.

Docente :

II. COMPETENCIA DE LA CARRERA PROFESIONAL

Planificar, implementar y gestionar el uso de las Tecnologías de Información y

Comunicación de una organización, a partir del análisis de sus requerimientos,

teniendo en cuenta los criterios de calidad, seguridad y ética profesional

propiciando el trabajo en equipo.

III. CAPACIDADES TERMINALES Y CRITERIOS DE EVALUACIÓN

CAPACIDAD TERMINAL CRITERIOS DE EVALUACIÓN

1.2 Interpreta los lineamientos de políticas

1. Elaborar el plan de aplicación de

de seguridad.

seguridad de información, de acuerdo

1.3 Elabora el informe de sucesos

a las medidas adoptadas por el oficial

relacionados con las medidas de

de seguridad.

seguridad.

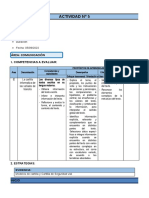

IV. ORGANIZACIÓN DE ACTIVIDADES Y CONTENIDOS BÁSICOS

Elementos Elementos Tareas previas

de de Contenidos básicos

capacidad capacidad

Definiciones básicas: Elaborar un cuadro comparativo

Definiciones

Definición y objetivos de sobre las definiciones básicas.

básicas

la seguridad informática

Tipos de Tipos de amenazas a Indicar las diferencias entre las

amenazas a la información: amenazas internas y externas.

la Amenazas internas.

información. Amenazas externas.

Políticas de Políticas de Clasificar las políticas de

seguridad. seguridad: Definición y seguridad según el nivel de

Objetivos de la Política importancia.

de Seguridad.

Análisis de riesgos: Elaborar un organizador visual

Definición, Clasificación que resume el análisis de

Análisis de

Riesgos a la seguridad. riesgos.

riesgos.

Tipos de riesgos.

Análisis de riesgos.

Ataques Elaborar un cuadro comparativo

Interpretar informáticos: Tipos de acerca los ataques informáticos.

los ataques.

lineamientos Vulnerabilidades.

Ataques

de políticas Tiempo de reacción.

informáticos.

de seguridad Análisis de

Vulnerabilidad.

Escáneres de

vulnerabilidad.

Seguridad en los Resumir las estrategias de

Seguridad en recursos humanos: seguridad en los recursos

los recursos Estrategias de humanos.

Humanos. seguridad en los

recursos humanos.

Seguridad Física. Elaborar un comentario acerca

Seguridad física y del de la seguridad física y su

entorno. Tipos de entorno.

incidentes físicos.

Seguridad

Ubicación del hardware

física.

Sistemas de protección

Sistemas de protección

eléctrica. Control de

acceso.

Seguridad lógica: Elaborar un comentario acerca

Definición. Técnica de de la seguridad lógica y las

Seguridad

control de acceso. técnicas de control de acceso.

lógica.

Administración del

personal y usuarios.

Software de Experimentar el software de

seguridad: Software seguridad y sus aplicaciones.

malicioso virus, tipos de

Software de

virus, acciones que

Seguridad.

realiza.

Herramientas software

antimalware.

Gestión de Elaborar un organizador visual

almacenamiento de que resume la gestión de

información: almacenamiento de

Gestión de

Definición, información.

almacenamie

características. Medios

nto de

de almacena- miento.

información.

Almacenamiento

redundante y

distribuido.

Seguridad en redes. Responder un cuestionario

Definición. Delitos acerca de seguridad de redes.

informáticos más

Seguridad en frecuentes en la red.

redes. Tipos de ataques

informáticos en redes.

Cortafuegos. Redes

inalámbricas.

Fraudes y malware. Indicar las ideas principales

Definición. Terminología. acerca de los fraudes y

Historia y evolución. malware.

Fraudes y

Elaborar el Troyanos bancarios.

malware.

informe de Malware en Smartphone

sucesos Medidas de protección y

relacionados eliminación de malware.

con las Técnicas de hacker: Elaborar un cuadro comparativo

medidas de Anatomía de un ataque. acerca de las técnicas de

seguridad Tipos de ataques. hacker.

Técnicas de Spoofing.

hacker. IP, ARP, DNS Spoofing.

Web, Mail Spoofing.

Sniffing.

Hijacking. TCP Hijacking.

Contramedidas a Elaborar un comentario acerca

ataques. SSL, TLS. las Contramedidas a ataques.

Entidades de

certificación

Certificados X509.

Contramedid

Protección de la red

as a ataques.

local

DMZ. Cortafuegos

Sistemas de detección

de intrusos. VLANs,

VPNs.

Criptografía: Buscar y explicar ejemplos

Conceptos. Criptografía donde se aplique la criptografía.

simétrica. Ataques

criptográficos.

Criptografía. Criptografía de clave

asimétrica. Firma

digital. Certificados

digitales. Firma

electrónica.

Ley de la protección Interpretar la reglamentación de

Ley de la de datos: Revisar la la ley de la protección de datos.

protección de normatividad de.

datos. Seguridad dictada por el

Gobierno del Perú.

Proyectos de Desarrolla un proyecto de

Proyectos de investigación: investigación según propuesta.

investigación Presentación y

. exposición de proyectos

de investigación.

Proceso de recuperación: Evaluación según criterios establecidos

V. METODOLOGÍA

La metodología docente se desarrolla en torno a cuatro ejes fundamentales:

Ponencias: Se impartirá el contenido teórico de la unidad mediante el uso de

presentaciones en ordenador, ilustrando con especial atención aspectos de especial

relevancia y con un enfoque aplicado. Los estudiantes deberán complementar las

clases teóricas con actividades dirigidas a fomentar el aprendizaje autónomo

(consulta de manuales básicos, utilización de herramientas de aprendizaje activo en

la web sobre esos temas, o realización de ejercicios guiados adicionales). Estas

actividades consolidarán y ampliarán los conocimientos adquiridos en esas

actividades presenciales previas. Durante esas horas se adquirirán los conceptos y

destrezas técnicas básicas, imprescindibles.

Actividades de ejercicios (Trabajos): Los alumnos dispondrán de un guión de los

ejercicios y el material necesarios para su realización. En el guión de los trabajos se

incluirán los enunciados de los problemas que los alumnos deben afrontar y

culminar con éxito de forma autónoma. Estos ejercicios estarán orientados a

afianzar, profundizar y aplicar de forma práctica los conceptos y técnicas adquiridas

en las clases magistrales.

Prácticas de laboratorio: Las clases magistrales y de ejercicios se

complementarán con prácticas de laboratorio, donde se presentará al estudiante los

contenidos necesarios para que puedan abordar los problemas planteados con un

ordenador. A los estudiantes se les presentará la práctica mediante el uso de

presentaciones en ordenador y se les entregará el guión de la práctica y material

para la realización de la misma (todo la documentación se proporcionará por el

docente), durante parte del desarrollo de las practicas los alumnos contarán con la

asistencia del docente.

Consultoría Virtual: Servirán para aclarar dudas o solventar problemas puntuales

sobre la materia (contenidos teóricos, ejercicios prácticos, etc.), así como para

supervisar y orientar los trabajos planteados.

VI. EVALUACIÓN

La Evaluación se centra en el logro de la capacidad terminal.

La nota final es la que corresponde a la última capacidad terminal

Se evaluarán los contenidos teóricos adquiridos, tanto a través de las

clases presenciales como de la consulta de distintos recursos

bibliográficos o electrónicos).

Se evaluará la capacidad de trabajo, de búsqueda de nuevas fuentes de

información, de selección y elaboración crítica de la misma. y, por último,

la presentación clara del trabajo y sus resultados.

La nota mínima aprobatoria es Trece (13) y el 0.5 punto o más se

considera como una unidad a favor del estudiante.

El estudiante que en la evaluación de una o más capacidades terminales

en la unidad didáctica, obtenga entre diez (10) y doce (12) tiene derecho

a “Recuperación” y “Desaprueba” si obtiene entre uno (00) y nueve (09).

El estudiante que después de realizado el proceso de recuperación

obtuviera nota menor a trece (13), en una o más capacidades terminales

de una unidad didáctica, desaprueba la misma, por tanto repite la unidad

didáctica.

La asistencia será obligatoria, el 30% inasistencias imposibilita al

estudiante para las evaluaciones posteriores, será desaprobado en forma

automática, anotándose en el registro y acta la nota 00 y en observación

se colocara D.P.I. las tardanzas se irán computando en el registro.

VII. RECURSOS BIBLIOGRÁFICOS / BIBLIOGRAFÍA

IMPRESOS

Galán Quiroz (2003). Informática y Auditoría. Editorial UNAB.

Instituto Nacional de Estadística e Informática (2000). Amenazas en Internet. Lima.

Instituto Nacional de Estadística e Informática. (2000). Delitos Informáticos.

Colección seguridad información. Lima.

Wecker John y Douglas Adeney (2000). Ética Informática y de las ciencias de la

información.

Madrid.

Presidencia del Consejo de Ministros (2007). Norma Técnica Peruana NTP ISO/

IEC 17799:2007, Lima.

DIGITALES (Página Web)

http://www.iso27000.es/

http://es.wikipedia.org/wiki/ISO/IEC_27000-series

http://www.sqlsecurity.com/

http://www.securitytracker.com/

http://www.securityfocus.com/

http://www.hispasec.com/

http://www.configurarequipos.com/

Potrebbero piacerti anche

- Seguridad en Bases de Datos y Aplicaciones WebDa EverandSeguridad en Bases de Datos y Aplicaciones WebValutazione: 5 su 5 stelle5/5 (3)

- UD - Seguridad InformaticaDocumento6 pagineUD - Seguridad InformaticaJhonny PastranaNessuna valutazione finora

- SyllabusFundamentos SeguridadDocumento6 pagineSyllabusFundamentos SeguridadAndres Felipe Duarte LealNessuna valutazione finora

- 02 Syllabus - Seguridad InformáticaDocumento5 pagine02 Syllabus - Seguridad InformáticaBelén RojasNessuna valutazione finora

- Analisis de RiesgosDocumento52 pagineAnalisis de RiesgoscorinturNessuna valutazione finora

- Gestión Del RiesgoDocumento33 pagineGestión Del RiesgoRicardo Rojas Orosco100% (1)

- Sylabo Seguridad InformaticaDocumento14 pagineSylabo Seguridad InformaticaJhan Valeriano MendozaNessuna valutazione finora

- Titulo de ProgramaDocumento10 pagineTitulo de ProgramaDavid AguilarNessuna valutazione finora

- Metodología de Análisis y Gestión de Riesgos MAGERITDocumento21 pagineMetodología de Análisis y Gestión de Riesgos MAGERITJeank DuqueNessuna valutazione finora

- Nist Dnstic ToolDocumento22 pagineNist Dnstic ToolJuan David Correa RodriguezNessuna valutazione finora

- Brochure Gestión en CiberseguridadDocumento3 pagineBrochure Gestión en CiberseguridadLeonardo CastilloNessuna valutazione finora

- ISO27001Documento37 pagineISO27001ANNY PAOLA VILLAMIL MORENONessuna valutazione finora

- Parcial 1 RiesgosDocumento40 pagineParcial 1 RiesgosVictor JuarezNessuna valutazione finora

- Silabo Seguridad InformaticaDocumento4 pagineSilabo Seguridad InformaticaNelsy Jorge DiazNessuna valutazione finora

- ICIF-J003 CibersegridadDocumento24 pagineICIF-J003 CibersegridadLuis Fernando SilvaNessuna valutazione finora

- Software2 0Documento9 pagineSoftware2 0Raùl Gallegos HerreraNessuna valutazione finora

- Nist CNSDDocumento23 pagineNist CNSDAdrianaNessuna valutazione finora

- Silabo 2020-II SEGURIDAD INFORMÁTICA ADocumento7 pagineSilabo 2020-II SEGURIDAD INFORMÁTICA ACarlos Alberto Chirinos MundacaNessuna valutazione finora

- Silabo Seguridad InformaticaDocumento4 pagineSilabo Seguridad InformaticaJuan Jes�s TORRES VALERONessuna valutazione finora

- ModSec Tema1 Introduccion CertyredDocumento54 pagineModSec Tema1 Introduccion CertyredJok MiliciaNessuna valutazione finora

- Sesion de Aprendizaje No 01-Alanchavez-SeguridainformaticaDocumento6 pagineSesion de Aprendizaje No 01-Alanchavez-SeguridainformaticaAlan Chavez ArancibiaNessuna valutazione finora

- Semana 03Documento21 pagineSemana 03jmedinaarrNessuna valutazione finora

- Sei Metodologia Eval. RiesgosDocumento8 pagineSei Metodologia Eval. RiesgosJose RodriguezNessuna valutazione finora

- Ciberseguridadaplicada HojainformativaDocumento6 pagineCiberseguridadaplicada Hojainformativachaska2014Nessuna valutazione finora

- Omar Salazar REVISADODocumento5 pagineOmar Salazar REVISADOOmarSalazarHidalgoNessuna valutazione finora

- 6 Principio de Defensa en ProfundidadDocumento43 pagine6 Principio de Defensa en Profundidadfernando frnandezNessuna valutazione finora

- Silabo Seg Inf 2021I EvaDocumento4 pagineSilabo Seg Inf 2021I EvachristianNessuna valutazione finora

- Narrado - U2Documento21 pagineNarrado - U2Jeremy Valencia MoralesNessuna valutazione finora

- 02 Analisis de RiesgosDocumento50 pagine02 Analisis de RiesgosasiermikelNessuna valutazione finora

- PROTEC-ACT Inteligencia Aplicada A La Protección de ActivosDocumento50 paginePROTEC-ACT Inteligencia Aplicada A La Protección de ActivosJose Javier PotitoNessuna valutazione finora

- Actividad 1 MedidasDocumento13 pagineActividad 1 MedidasLander BonillaNessuna valutazione finora

- Tema 2Documento34 pagineTema 2David Parker100% (1)

- Silab - Seguridad InformáticaDocumento6 pagineSilab - Seguridad InformáticaRoger Mucha100% (1)

- CiberseguridadDocumento50 pagineCiberseguridadl21590252Nessuna valutazione finora

- Organizadores GraficosDocumento4 pagineOrganizadores GraficosTania PalmaNessuna valutazione finora

- Silabo Seguridad InformaticaDocumento5 pagineSilabo Seguridad InformaticaJuan Carlos Hernandez SaonaNessuna valutazione finora

- 6 Principio de Defensa en ProfundidadDocumento43 pagine6 Principio de Defensa en Profundidadfernando frnandezNessuna valutazione finora

- 2016 09 25 Laboratorio Modelado Amenazas V2Documento21 pagine2016 09 25 Laboratorio Modelado Amenazas V2Gustavo Barreiro50% (2)

- Modelado de AmenazasDocumento12 pagineModelado de AmenazasMoises GarciaguirreNessuna valutazione finora

- Syllabus+CSFPC + (V062022A) +SPDocumento10 pagineSyllabus+CSFPC + (V062022A) +SPMarcela Andrea Orellana SilvaNessuna valutazione finora

- Resumen SeguridadDocumento4 pagineResumen Seguridadtelefono celularNessuna valutazione finora

- AC-GA-I-F-01-05 Presentación ISO 27001 2013Documento103 pagineAC-GA-I-F-01-05 Presentación ISO 27001 2013son_gotenNessuna valutazione finora

- Adinelsa Charla Incidentes Riesgos SiDocumento41 pagineAdinelsa Charla Incidentes Riesgos Siwiffiliam martinNessuna valutazione finora

- Silabo Desarrollado Gestion de La Seguridad IiDocumento147 pagineSilabo Desarrollado Gestion de La Seguridad IiMAURICIO JULIO CESAR KOHEL JANAMPANessuna valutazione finora

- Repaso PC1Documento16 pagineRepaso PC1Eu DerbNessuna valutazione finora

- 01 - Programación Curricular - Auditoría y Seguridad InformáticaDocumento13 pagine01 - Programación Curricular - Auditoría y Seguridad InformáticaNovar Michell Castañeda HernándezNessuna valutazione finora

- Fundamentos de CiberseguridadDocumento88 pagineFundamentos de CiberseguridadHenry Taipe Robles100% (3)

- Actividad 1 PDFDocumento5 pagineActividad 1 PDFRemmy Loud100% (1)

- Controles y Medidas de Seguridad InformáticaDocumento5 pagineControles y Medidas de Seguridad InformáticaJose Cruz VirgenNessuna valutazione finora

- 7l8v032 PDFDocumento5 pagine7l8v032 PDFAlbert MateoNessuna valutazione finora

- Controles de Seguridad PDFDocumento5 pagineControles de Seguridad PDFwilmer0% (1)

- Actividad 1 PDFDocumento5 pagineActividad 1 PDFRemmy LoudNessuna valutazione finora

- Controles y Medidas de Seguridad InformáticaDocumento5 pagineControles y Medidas de Seguridad InformáticaIván Martínez AguirreNessuna valutazione finora

- Gthy Gestion PDFDocumento5 pagineGthy Gestion PDFAlbert MateoNessuna valutazione finora

- DGTC Uc 26052021Documento9 pagineDGTC Uc 26052021NadieNessuna valutazione finora

- Marco de Ciberseguridad NISTDocumento30 pagineMarco de Ciberseguridad NISTmely_edi257038100% (2)

- Introducción Seguridad LógicaDocumento19 pagineIntroducción Seguridad LógicaPipoNessuna valutazione finora

- Clase 2 Engancha TIC CIBERSEGURIDADDocumento14 pagineClase 2 Engancha TIC CIBERSEGURIDADjesus tooresNessuna valutazione finora

- Seguridad de Sistemas Informáticos y Acciones A Tomar Después de La IntrusiónDocumento100 pagineSeguridad de Sistemas Informáticos y Acciones A Tomar Después de La IntrusiónGABRIEL NICODEMO ESPINOZA HUAM�N100% (1)

- Como Aplicar La Gestion de Riesgos en Ciberseguridad Seguridad de La Informacion Framework NistDocumento1 paginaComo Aplicar La Gestion de Riesgos en Ciberseguridad Seguridad de La Informacion Framework NistGregorio alfonso leiva cardosoNessuna valutazione finora

- Manual de PowerpointDocumento8 pagineManual de PowerpointJulio cesar FuentesNessuna valutazione finora

- Clase 04 24 SetiembreDocumento29 pagineClase 04 24 SetiembreJulio cesar FuentesNessuna valutazione finora

- Clase 01 17 SetiembreDocumento13 pagineClase 01 17 SetiembreJulio cesar FuentesNessuna valutazione finora

- Nadar de Manera RegularDocumento1 paginaNadar de Manera RegularJulio cesar FuentesNessuna valutazione finora

- Mary Tesis Con Formato ApaDocumento62 pagineMary Tesis Con Formato ApaJulio cesar FuentesNessuna valutazione finora

- Plan FichasDocumento5 paginePlan FichasJulio cesar FuentesNessuna valutazione finora

- Trabajos Presentados Eureka 2021Documento2 pagineTrabajos Presentados Eureka 2021Julio cesar FuentesNessuna valutazione finora

- Aprendo en Casa 5 SemanaDocumento1 paginaAprendo en Casa 5 SemanaJulio cesar FuentesNessuna valutazione finora

- Evaluación Diagnóstica Educación para El Trabajo - Vi CicloDocumento6 pagineEvaluación Diagnóstica Educación para El Trabajo - Vi CicloJulio cesar FuentesNessuna valutazione finora

- EDICIÓN DE VIDEO - Wondershare FilmoraDocumento9 pagineEDICIÓN DE VIDEO - Wondershare FilmoraJulio cesar FuentesNessuna valutazione finora

- Encuesta Padres FamiliaDocumento3 pagineEncuesta Padres FamiliaJulio cesar FuentesNessuna valutazione finora

- EDICIÓN DE VIDEO - Wondershare Filmora - AVANZDODocumento32 pagineEDICIÓN DE VIDEO - Wondershare Filmora - AVANZDOJulio cesar FuentesNessuna valutazione finora

- Plan de Trabajo Cist 2020Documento9 paginePlan de Trabajo Cist 2020Julio cesar FuentesNessuna valutazione finora

- Hoarario Remoto de DocentesDocumento7 pagineHoarario Remoto de DocentesJulio cesar FuentesNessuna valutazione finora

- Inventario de ActividadesDocumento7 pagineInventario de ActividadesJulio cesar FuentesNessuna valutazione finora

- 4° Celebremos A Santa Rosa de LimaDocumento12 pagine4° Celebremos A Santa Rosa de LimaJulio cesar FuentesNessuna valutazione finora

- Himno EcharatiDocumento1 paginaHimno EcharatiJulio cesar FuentesNessuna valutazione finora

- Celebremos A Santa Rosa de LimaDocumento9 pagineCelebremos A Santa Rosa de LimaJulio cesar FuentesNessuna valutazione finora

- Cholo CorajeDocumento3 pagineCholo CorajeJulio cesar FuentesNessuna valutazione finora

- Encuesta EstudiantesDocumento3 pagineEncuesta EstudiantesJulio cesar FuentesNessuna valutazione finora

- Plan-De-trabajo Semanal - Cist - S - 16Documento2 paginePlan-De-trabajo Semanal - Cist - S - 16Julio cesar FuentesNessuna valutazione finora

- Himno PNPDocumento1 paginaHimno PNPJulio cesar FuentesNessuna valutazione finora

- Plan-de-Trabajo SEMANAL - CIST - S - 19Documento2 paginePlan-de-Trabajo SEMANAL - CIST - S - 19Julio cesar FuentesNessuna valutazione finora

- INFORME MENSUAL DE ACTIVIDADES. SetiembreDocumento1 paginaINFORME MENSUAL DE ACTIVIDADES. SetiembreJulio cesar FuentesNessuna valutazione finora

- Proyecto SutentacionDocumento96 pagineProyecto SutentacionJulio cesar FuentesNessuna valutazione finora

- Fut - VirtualDocumento1 paginaFut - VirtualJulio cesar FuentesNessuna valutazione finora

- INFORME MENSUAL DE ACTIVIDADES. NoviembreDocumento1 paginaINFORME MENSUAL DE ACTIVIDADES. NoviembreJulio cesar FuentesNessuna valutazione finora

- Diccionario Tecnico InglesDocumento83 pagineDiccionario Tecnico InglesCarlos Alberto Cárcamo ArroyoNessuna valutazione finora

- 5° Grado - Actividad Del Dia 05 de SetiembreDocumento26 pagine5° Grado - Actividad Del Dia 05 de SetiembreMARILYN ESPINOZA BALVINNessuna valutazione finora

- 186Documento154 pagine186cesar Ttito JalireNessuna valutazione finora

- Obtención de Etanol Anhidro Desnaturalizado A Partir Del Ácido AcéticoDocumento28 pagineObtención de Etanol Anhidro Desnaturalizado A Partir Del Ácido AcéticoCristian Condori JaraNessuna valutazione finora

- Informe N°006 Insumos para Cartel de ObraDocumento1 paginaInforme N°006 Insumos para Cartel de ObraMargory Inay Mori GarciaNessuna valutazione finora

- Introducción Al Control Numérico ComputarizadoDocumento22 pagineIntroducción Al Control Numérico ComputarizadoJohan Emmanuel Rogel BanderasNessuna valutazione finora

- Kostick Inventario de La Percepcion ManuDocumento20 pagineKostick Inventario de La Percepcion ManuMiriam GómezNessuna valutazione finora

- Modelos para El Diseño CurrícularDocumento12 pagineModelos para El Diseño CurrícularKarenNessuna valutazione finora

- Hoja de Vida Planta CATERPILLARDocumento10 pagineHoja de Vida Planta CATERPILLARJose Alejandro RamirezNessuna valutazione finora

- Actividad Ii PsicodinamicoDocumento2 pagineActividad Ii PsicodinamicoDany Yuliana PérezNessuna valutazione finora

- Guía de Indumentaria Femenina-Siglo XIDocumento50 pagineGuía de Indumentaria Femenina-Siglo XIEsteban MH100% (1)

- Foro Medios de PagoDocumento2 pagineForo Medios de PagoMargarita Camargo BecerraNessuna valutazione finora

- Fcab PDFDocumento3 pagineFcab PDFJ Aníbal HenríquezNessuna valutazione finora

- UntitledDocumento11 pagineUntitledVicente KNessuna valutazione finora

- Gerencia Estrategica y Prospectiva - CmiDocumento9 pagineGerencia Estrategica y Prospectiva - CmilucyNessuna valutazione finora

- Estudio TradingDocumento6 pagineEstudio TradingFernando Berrios VargasNessuna valutazione finora

- Reporte #6 - Reacciones QuímicasDocumento4 pagineReporte #6 - Reacciones QuímicasWalter Alex Fuentes QuinterosNessuna valutazione finora

- Administracic3b3n de Lc3adquidos Parenterales Factor Goteo EquipoDocumento67 pagineAdministracic3b3n de Lc3adquidos Parenterales Factor Goteo EquipoAleida vallejos culquiNessuna valutazione finora

- Musculosas Basquet - Búsqueda de GoogleDocumento1 paginaMusculosas Basquet - Búsqueda de GoogleAndrea AlfonsoNessuna valutazione finora

- QM-1123 Tema 1. Tabla Periódica y La Química de Los Elementos.Documento30 pagineQM-1123 Tema 1. Tabla Periódica y La Química de Los Elementos.Emmanuel MaldonadoNessuna valutazione finora

- Tarea 3 de Orientacion VocacionalDocumento4 pagineTarea 3 de Orientacion VocacionalHeidy BuenoNessuna valutazione finora

- Actividad Asociada A CE1.5Documento16 pagineActividad Asociada A CE1.5sofía popNessuna valutazione finora

- Cuestionario OndasDocumento5 pagineCuestionario OndasMontserrat GonzalezNessuna valutazione finora

- Carlos HellerDocumento21 pagineCarlos HellerLuis Gustavo MartinezNessuna valutazione finora

- Aula 4 Transformada Discreta de Fourier TDFDocumento29 pagineAula 4 Transformada Discreta de Fourier TDFDarwin Osmar Palomino JoveNessuna valutazione finora

- El Hombre Que Pisó Su SombraDocumento7 pagineEl Hombre Que Pisó Su SombraCarolina Gutiérrez Arrieta100% (1)

- Embarazo Con Mola Invasiva Por Triploide Con Feto VivoDocumento8 pagineEmbarazo Con Mola Invasiva Por Triploide Con Feto VivoCarlos Manuel Escolastico100% (1)

- Equipo 7 Técnicas de Dinámica de GruposDocumento39 pagineEquipo 7 Técnicas de Dinámica de Grupospaodavugarte12Nessuna valutazione finora

- Problemas Sabado 18Documento4 pagineProblemas Sabado 18MirnaYulissaCabreraZavaletaNessuna valutazione finora

- Memoria-MÓDULO 3 - IMPLEMENTACIÓN DEL SISTEMA DE GESTIÓN DE SEGURIDAD Y SALUD EN EL TRABAJODocumento98 pagineMemoria-MÓDULO 3 - IMPLEMENTACIÓN DEL SISTEMA DE GESTIÓN DE SEGURIDAD Y SALUD EN EL TRABAJOJose Leon Arteaga100% (1)