Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

Aporte 1

Caricato da

camilo moraDescrizione originale:

Copyright

Formati disponibili

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

Formati disponibili

Aporte 1

Caricato da

camilo moraCopyright:

Formati disponibili

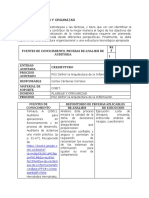

DILIGENCIAMIENTO DE INSTRUMENTOS DE AUDITORIA

Fuentes de conocimiento: PO2 Definir la arquitectura de la información

REF

CUADRO DE DEFINICION DE FUENTES DE

CONOCIMIENTO, PRUEBAS DE ANALISIS DE AUDITORIA

PAGINA

ENTIDAD AUDITADA Just IT

1 DE 1

PROCESO AUDITADO Modelo de arquitectura de información empresarial

RESPONSABLE Camilo Hernando Mora Ruiz

MATERIAL DE

COBIT 4.1

SOPORTE

DOMINIO Planear y Organizar (PO)

PROCESO PO2 Definir la arquitectura de la información

FUENTES DE REPOSITORIO DE PRUEBAS APLICABLES

CONOCIMIENTO DE ANALISIS DE EJECUCION

Diccionario de datos • Gestión de los datos y la Inventario de activos

y reglas de sintaxis información Políticas de control de

de datos • Consideraciones acceso

marco de referencia tecnológicas

de los datos,

clasificándolos por

categorías

Manuales de

procesos y

procedimientos

Entrevista: Evaluar y administrar los riesgos de TI

ENTREVISTA

PO2 Definir la

Planear y Organizar

DOMINIO PROCESO Arquitectura de la

(PO)

Información

OBJETIVO DE CONTROL

Nº CUESTIONARIO RESPUESTA

El proceso de recuperación se

lleva a cabo mediante consultas a

¿El sistema cuenta con recuperación de

1 la base de datos donde se

la información?

almacena la información

estructurada

Algunos puntos críticos están

¿Se tiene un control de puntos críticos controlados algunos aun

2

frente a factores externos? necesitan de verificación

profunda

Solo los encargados de manejar

¿Los clientes internos conocen la

3 información del cliente externo

sintaxis de los datos de la organización?

saben el proceso de custodia

¿Implementan métodos para mantener No todos solo los necesarios,

4 la integridad de bases de datos y están como donde está ubicada la

documentados? información y a quien pertenece

¿Si no se conoce un procedimiento y se El sistema no avisa de errores hay

5 comete un error el sistema lo permite o que estar pendiente al momento

de algún modo notifica la equivocación? de subir información

¿La empresa tiene un área encargada La mayoría son proveedores

internamente de la arquitectura de la externos que nos ayudan con las

6

información o son entidades externas a mayorías de tareas de

la organización? administración

¿El sistema maneja la autenticación de Solo cuando ingresamos a

7

contraseñas regularmente? servidores en la nube

No regularmente, solo monitoreo

¿Se realizan informes periódicos acerca

8 de los servidores, pero no se

del funcionamiento del sitio?

documenta todo

¿Se realizan evaluaciones de aceptación Se trata de escuchar opiniones de

9 a los funcionarios con el fin de hacer los empleados para buscar

mejoras? mejoras

¿Manejan procesos para optimizar el Se manejan cuando es necesario

10 peso de archivos, bases de datos y ampliar el tamaño de los

demás información? servidores de almacenamiento

Lista chequeo: Evaluar y administrar los riesgos de TI

LISTA CHEQUEO

PO2 Definir la

Planear y Organizar

DOMINIO PROCESO Arquitectura de la

(PO)

Información

PO2.1: Modelo de arquitectura de información

OBJETIVO DE CONTROL

empresarial

CONFORME

Nº ASPECTO EVALUADO OBSERVACIÓN

SI NO

¿Se tiene un control de puntos críticos

1 x

frente a factores externos?

¿La información posee un control de

2 X

acceso?

¿Maneja controles de protección a la

3 X

información?

¿Los sitios web están diseñados con

4 X

una interfaz flexible?

OBJETIVO DE CONTROL PO2.3 Esquema de clasificación de datos

5 ¿Existe el diccionario de Datos? X

¿El diccionario de datos contiene

6 X

Relaciones?

¿El diccionario de datos contiene

Descripción del personal encargado de la

7 función de dar mantenimiento del X

diccionario de datos?

¿El diccionario de datos contiene

Clasificación de usuarios, niveles de

8 acceso y restricciones? X

OBJETIVO DE CONTROL PO2.4 Administración de la integridad

¿Existen políticas y procedimientos en

9 relación con el modelo de arquitectura de X

información?

¿El modelo de arquitectura de

10 información tiene en cuenta X

Identificación de entrada?

¿El modelo de arquitectura de

11 información tiene en cuenta X

Identificación de procesos?

¿El modelo de arquitectura de

12 información tiene en cuenta Definición de X

usuarios finales?

Cuestionario: Evaluar y administrar los riesgos de TI

CUESTIONARIO CUANTITATIVO REF

ENTIDAD Just IT PAGINA

AUDITADA

1 DE 1

PROCESO Proceso de gestión de riesgos informáticos

AUDITADO

RESPONSABLES Camilo Hernando Mora

MATERIAL DE COBIT 4.1

SOPORTE

DOMINIO Planear y Organizar PROCESO PO2 Definir la

(PO) Arquitectura de la

Información

OBJETIVO DE CONTROL

N PREGUNTA SI NO NA REF

1 ¿Existe un manual del sistema (software)? 4

2 ¿El manual del sistema contiene 4

requerimientos del software y hardware para

su funcionamiento?

3 ¿El manual del sistema contiene descripción de 4

la configuración?

4 ¿El manual del sistema contiene descripción de 4

operación de cada botón y elementos del

módulo?

5 ¿El manual del sistema contiene diagramas de 4

flujo de datos o pseudocódigo de las partes del

módulo?

6 ¿El manual del sistema contiene descripción y 3

catálogo de reportes?

7 ¿El manual de sistema del módulo se cambia 4

cada vez que realizan actualizaciones?

8 ¿Existe algún procedimiento establecido para 4

mantener actualizado el manual de soporte del

módulo?

9 ¿Existe el diccionario de Datos? 3

10 ¿El diccionario de datos contiene Tablas? 3

TOTAL 10 27

TOTAL CUESTIONARIO 37

Porcentaje de riesgo parcial = (10 * 100) / 37 = 27,02

Porcentaje de riesgo total = 100 – 27,02 = 72,98

PORCENTAJE RIESGO 73% (Riesgo Alto)

Respecto a la Arquitectura de la Información.

Hallazgos

El desarrollador no entrego un diccionario de datos donde se recolecte, confirme y se

especifique entradas y salidas de datos

No existen diagramas de flujo de los módulos del software

No existen esquemas de diseño donde se detallen la lógica de los procesos que se

administran desde el software

Recomendaciones

Documentar el diccionario de datos de los módulos del software

Incorporar dentro del diccionario de datos, una descripción detallada del ingeniero

encargado de actualizar el diccionario de datos, la clasificación de tipos de usuarios, los

niveles de acceso y las restricciones para el ingreso de estos.

Tener actualizado el diccionario de datos ante cambios o implementación de nuevas

funcionalidades.

Hallazgos

No existe un manual de diseño del software donde se especifiquen requerimientos del

software y hardware para su funcionamiento.

No existe documentación donde se describa la configuración y funcionamiento del

software.

No existen documentación de cambio o movimiento de información

Recomendaciones

Implementar planes de seguridad con el fin de garantizar que la información almacenada

en la base de datos permanezca inalterada a menos que sea modificado por personal

autorizado manteniendo así la integridad de la información.

Garantizar la integridad de los datos mediante la implementación de:

Reglas de normalización de datos.

Integridad referencial

Validación de los datos.

Hallazgos

No existen esquemas de clasificación de la información basada en que tan confidencial son los

datos administrados por la aplicación.

No existen diagramas de flujo de datos o pseudocódigo de las partes de los módulos y sus

especificaciones.

No existen esquemas donde se definan niveles apropiados de seguridad y de controles de

protección de datos como controles de accesos

Recomendaciones

Diseñar un plan de administración de seguridad de la información que proporcionen los

controles de seguridad suficientes que protejan los activos de información.

Tener adecuadas políticas, procedimientos relacionados con la seguridad de los activos,

considerando que la información debe estar clasificada según la necesidad de acceso.

Verificar que los controles de información garanticen que la información sea accesible y

utilizable solo por el personal autorizado.

Revisar y evaluar el desempeño (eficiencia y eficacia) del plan de seguridad implementado.

Potrebbero piacerti anche

- Planear y Organizar PO2 Definir La Arquitectura de La InformaciónDocumento7 paginePlanear y Organizar PO2 Definir La Arquitectura de La InformaciónFernando Trujillo PlazaNessuna valutazione finora

- Silabo Competencias Base de Datos II 2020-1 PDFDocumento7 pagineSilabo Competencias Base de Datos II 2020-1 PDFFran Leo Tarazona MartelNessuna valutazione finora

- COBIT (Objetivos de Control para La Información y Tecnologías Relacionadas)Documento13 pagineCOBIT (Objetivos de Control para La Información y Tecnologías Relacionadas)Edward GomezNessuna valutazione finora

- AI01.0201.20182 - Perfil Del Auditor InformaticoDocumento38 pagineAI01.0201.20182 - Perfil Del Auditor InformaticoEliza Flores HNessuna valutazione finora

- 4.A - Herramientas para El Monitoreo de RiesgosDocumento27 pagine4.A - Herramientas para El Monitoreo de RiesgosLauris VelezNessuna valutazione finora

- Modulo 2 - Conceptos de Big Data - 2020Documento67 pagineModulo 2 - Conceptos de Big Data - 2020Marcos VarelaNessuna valutazione finora

- CISA Domain 4Documento102 pagineCISA Domain 4David PardoNessuna valutazione finora

- TAB - Manual Tablas SapDocumento38 pagineTAB - Manual Tablas SapKelly Rocio Niño RamirezNessuna valutazione finora

- 00 Sílabo Sistemas de Información Contable-IIDocumento5 pagine00 Sílabo Sistemas de Información Contable-IIEsterSita Simon Salazar100% (1)

- S01 - Sistemas de Información y Bases de DatosDocumento32 pagineS01 - Sistemas de Información y Bases de DatosBryan VergaraNessuna valutazione finora

- 2.conceptos de Modelos de BDDocumento25 pagine2.conceptos de Modelos de BDMathias Cortez CisnerosNessuna valutazione finora

- PlaneacionyEjecucion Grupo90168ADocumento50 paginePlaneacionyEjecucion Grupo90168APopayan CaucaNessuna valutazione finora

- Unidad 7 Proceso de Una Audit de TI VFDocumento35 pagineUnidad 7 Proceso de Una Audit de TI VFfplpgvNessuna valutazione finora

- N° 79 Informatica Contable Ii-2018-A-MmsDocumento7 pagineN° 79 Informatica Contable Ii-2018-A-MmsEVELINNessuna valutazione finora

- Material Mg. Roberto ChambiDocumento48 pagineMaterial Mg. Roberto ChambiOscar A. Benavente SupoNessuna valutazione finora

- Tema 6Documento8 pagineTema 6Hizel Esmeralda Ballesteros LanuzaNessuna valutazione finora

- Modulo 5 - Ciclo de Vida de Big Data - 2020Documento66 pagineModulo 5 - Ciclo de Vida de Big Data - 2020Marcos VarelaNessuna valutazione finora

- Descripcion Plan Estudios Especializacion Inteligencia NegociosDocumento4 pagineDescripcion Plan Estudios Especializacion Inteligencia NegociosEsteban RestrepoNessuna valutazione finora

- Arquitectura de Datos V1.0-FamiliaCanon-PCDocumento4 pagineArquitectura de Datos V1.0-FamiliaCanon-PCCarlos CañonNessuna valutazione finora

- Conceptualizacion en Auditoria de SistemasDocumento7 pagineConceptualizacion en Auditoria de SistemasJEAN TORRESNessuna valutazione finora

- Diapositivas para La PresentacionDocumento34 pagineDiapositivas para La PresentacionDesire Mare SerenitatisNessuna valutazione finora

- Actividad 2 Caso PracticoDocumento22 pagineActividad 2 Caso PracticoMarcelo CabascangoNessuna valutazione finora

- Syllabus Sistema de Información Gerencial (Virtual)Documento5 pagineSyllabus Sistema de Información Gerencial (Virtual)JUAN FELIPE PALACIO GUZMÁN100% (1)

- Gestión Asistida de Documentos en Una Metodología de Explotación de InformaciónDocumento11 pagineGestión Asistida de Documentos en Una Metodología de Explotación de Informaciónptcnegocios01Nessuna valutazione finora

- FASE 3 - Ejecución de La AuditoriaDocumento18 pagineFASE 3 - Ejecución de La AuditoriaAndres Augusto Hernandez MartinezNessuna valutazione finora

- Webinar 1 Olivas UNLPDocumento83 pagineWebinar 1 Olivas UNLPMaría EugeniaNessuna valutazione finora

- Informe Auditoria 2Documento11 pagineInforme Auditoria 2MICAEL OSWALDO SALAZAR LAZONessuna valutazione finora

- Psi - Plan de Sistemas de InformaciónDocumento3 paginePsi - Plan de Sistemas de InformaciónjmauricioezNessuna valutazione finora

- Fundamentos BI Parte 01Documento31 pagineFundamentos BI Parte 01Fredy Maximiliano Jordan CordonesNessuna valutazione finora

- Mapa Conceptual Sobre Desarrollo de SistemasDocumento3 pagineMapa Conceptual Sobre Desarrollo de SistemasScarllet Osuna TostadoNessuna valutazione finora

- Auditoria de Base de DatosDocumento23 pagineAuditoria de Base de Datosmaria ysabel ochoa suarezNessuna valutazione finora

- Diseño EstructuradoDocumento24 pagineDiseño EstructuradoRonald Carlos HVNessuna valutazione finora

- Auditoría Informática (Plan Analitico Periodo 49)Documento10 pagineAuditoría Informática (Plan Analitico Periodo 49)Jorge AvilésNessuna valutazione finora

- Decimo Ciclo Gestion de TecnologiaDocumento14 pagineDecimo Ciclo Gestion de TecnologiaPool moroNessuna valutazione finora

- AuditoriaDocumento18 pagineAuditoriaKaren Sanchez100% (1)

- Parcial Analisis de Sistemas Diana Marcela Rubio GelvezDocumento3 pagineParcial Analisis de Sistemas Diana Marcela Rubio GelvezDIANA MARCELA RUBIO GELVEZNessuna valutazione finora

- 2022 12 08 11 58 38 6119547 Trabajo-Practico-De-Auditoria-InformaticaDocumento7 pagine2022 12 08 11 58 38 6119547 Trabajo-Practico-De-Auditoria-InformaticaLuis H ArguelloNessuna valutazione finora

- Lineamientos de Evaluación de AA1Documento4 pagineLineamientos de Evaluación de AA1FIORELLA GUISELA LUIS LEONNessuna valutazione finora

- Fase 3 - Grupo - 35Documento25 pagineFase 3 - Grupo - 35Héctor RamosNessuna valutazione finora

- Actividad 6Documento3 pagineActividad 6Sprite Sprite SevenNessuna valutazione finora

- Copia de TEMA #2 LA INFORMACION GERENCIAL (ACTUALIZADO 22-23)Documento21 pagineCopia de TEMA #2 LA INFORMACION GERENCIAL (ACTUALIZADO 22-23)JUAN CONTRERASNessuna valutazione finora

- PresentacionNOBACIIII V10!7!17finalDocumento49 paginePresentacionNOBACIIII V10!7!17finalMaria C. Perdomo S.Nessuna valutazione finora

- 00 Presentación PDFDocumento16 pagine00 Presentación PDFJuan Fernando BlacidoNessuna valutazione finora

- EcedeDocumento33 pagineEcedeWilliams Ramos SolisNessuna valutazione finora

- Gerencia Gestion TI - Auditoria de Sistemas - Sesion CincoDocumento23 pagineGerencia Gestion TI - Auditoria de Sistemas - Sesion CincoJohana RinconNessuna valutazione finora

- Calidad DatoDocumento10 pagineCalidad DatoDaWeed Fuentes CastañedaNessuna valutazione finora

- Silabo Gestion Informatica IIDocumento8 pagineSilabo Gestion Informatica IIMila EliasNessuna valutazione finora

- Asi 00 Presentacion de AsignaturaDocumento12 pagineAsi 00 Presentacion de AsignaturaCESAR LUZA MONTERONessuna valutazione finora

- GUIA - 01 - Especificar RequisitosDocumento9 pagineGUIA - 01 - Especificar RequisitosWilson Ramírez ZuluagaNessuna valutazione finora

- FASE 3 - Ejecución de La AuditoriaDocumento18 pagineFASE 3 - Ejecución de La AuditoriaAndres Augusto Hernandez MartinezNessuna valutazione finora

- Introduccion BIDocumento71 pagineIntroduccion BIhugoNessuna valutazione finora

- Sesion 02 Ciclo de Vida de Un BIDocumento15 pagineSesion 02 Ciclo de Vida de Un BICARLOS ANTONIO CALVO ARTEAGANessuna valutazione finora

- Sesion 3 Intro Al BD en EducacionDocumento21 pagineSesion 3 Intro Al BD en EducacionSilvia CazavantNessuna valutazione finora

- TI Sistemas de NegociosDocumento20 pagineTI Sistemas de NegociosAlexander MedinaNessuna valutazione finora

- Cobit - Grupo 3-8SDocumento13 pagineCobit - Grupo 3-8SElizabeth Gonzalez SolanoNessuna valutazione finora

- Manual Sap PM Gestion y Optimizacion de MantenimientoDocumento121 pagineManual Sap PM Gestion y Optimizacion de Mantenimientolark_Nessuna valutazione finora

- Curso de Programación de Apps. Android y iPhoneDa EverandCurso de Programación de Apps. Android y iPhoneValutazione: 4.5 su 5 stelle4.5/5 (5)

- Metodología para la elaboración de estudios de casos cualitativos en responsabilidad socialDa EverandMetodología para la elaboración de estudios de casos cualitativos en responsabilidad socialNessuna valutazione finora

- Software ERP - Análisis y Consultoría de Software EmpresarialDa EverandSoftware ERP - Análisis y Consultoría de Software EmpresarialNessuna valutazione finora

- Curso de Consultoría TIC. Gestión, Software ERP y CRMDa EverandCurso de Consultoría TIC. Gestión, Software ERP y CRMValutazione: 5 su 5 stelle5/5 (2)

- El Agua Como Recurso NaturalDocumento3 pagineEl Agua Como Recurso Naturalcamilo moraNessuna valutazione finora

- Mysql IniciosDocumento2 pagineMysql Inicioscamilo moraNessuna valutazione finora

- Conclusion EsDocumento1 paginaConclusion Escamilo moraNessuna valutazione finora

- Introduccion C#Documento3 pagineIntroduccion C#camilo moraNessuna valutazione finora

- JACOBIDocumento2 pagineJACOBIcamilo moraNessuna valutazione finora

- TURINGDocumento3 pagineTURINGcamilo moraNessuna valutazione finora

- Descripción Del EjercicioDocumento2 pagineDescripción Del Ejerciciocamilo moraNessuna valutazione finora

- UNADDocumento13 pagineUNADcamilo moraNessuna valutazione finora

- Integrales 2Documento3 pagineIntegrales 2camilo moraNessuna valutazione finora

- Unidad 2 2150506 9Documento3 pagineUnidad 2 2150506 9camilo moraNessuna valutazione finora

- Fase1 Grupo301403 35Documento31 pagineFase1 Grupo301403 35camilo moraNessuna valutazione finora

- Ejercicio2 Tarea1Documento2 pagineEjercicio2 Tarea1camilo moraNessuna valutazione finora

- Ejercicios Ejemplos Tarea 1Documento6 pagineEjercicios Ejemplos Tarea 1camilo moraNessuna valutazione finora

- Taller 1 Ii S 2021Documento1 paginaTaller 1 Ii S 2021Brayan Arley Botina OrdonezNessuna valutazione finora

- Análisis Comportamiento QuimicoDocumento2 pagineAnálisis Comportamiento Quimicogancho2010Nessuna valutazione finora

- Taller Balance de Materia PDFDocumento2 pagineTaller Balance de Materia PDFYessiSampieri0% (1)

- Disponibilidad y FiabilidadDocumento3 pagineDisponibilidad y FiabilidadAlejandro PerezNessuna valutazione finora

- Atlas de Minerales en Sección DelgadaDocumento66 pagineAtlas de Minerales en Sección DelgadaSangre RebeldeNessuna valutazione finora

- Puente HidraulicoDocumento13 paginePuente HidraulicoQuispe Huarayo UbaldoNessuna valutazione finora

- Unidad Terminal Remota para Subestaciones Eléctricas: Especificación CFE G0000-74Documento29 pagineUnidad Terminal Remota para Subestaciones Eléctricas: Especificación CFE G0000-74jlas333Nessuna valutazione finora

- Manual de MotoniveladorDocumento225 pagineManual de Motoniveladormaykahyun100% (1)

- Examen FraccionesDocumento2 pagineExamen Fraccionesgrego1123Nessuna valutazione finora

- Equilibrio Ácido-BaseDocumento24 pagineEquilibrio Ácido-BaseRubewerNessuna valutazione finora

- Caracteristicas FrutaDocumento3 pagineCaracteristicas FrutaJheysson MontufarNessuna valutazione finora

- Gps 28500 Tramas EmeaDocumento16 pagineGps 28500 Tramas EmeaJFREY1504Nessuna valutazione finora

- Cementación, Carbonitrurado, Cianurado y NitruradoDocumento13 pagineCementación, Carbonitrurado, Cianurado y NitruradoFlorencio Martínez KenNessuna valutazione finora

- Geometría 3D Guía EvaluadaDocumento2 pagineGeometría 3D Guía EvaluadaMbarrera GuerraNessuna valutazione finora

- FOLLETO 1 CimcDocumento6 pagineFOLLETO 1 Cimcomarchavirafl0Nessuna valutazione finora

- Actividades A Realizar en La Practica Del Tema Genetica Mendeliana Monohibrida y DihibridaDocumento13 pagineActividades A Realizar en La Practica Del Tema Genetica Mendeliana Monohibrida y DihibridaAlvaro Armando Muñoz OrtizNessuna valutazione finora

- Diccionario Nautico Ingles-EspañolDocumento12 pagineDiccionario Nautico Ingles-EspañolRodrigo VillanuevaNessuna valutazione finora

- Lab 5 Res 2y3Documento6 pagineLab 5 Res 2y3Sharyn CruzNessuna valutazione finora

- Historia Del HormigonDocumento2 pagineHistoria Del HormigonmiguelNessuna valutazione finora

- Ficha Web Matematca Dia 18 de NovDocumento7 pagineFicha Web Matematca Dia 18 de NovHebert Santamaria CheroNessuna valutazione finora

- Diagrama de Procesamiento de Pedidos Utilizando La Tecnología de La Información en Una Bodega y Las Técnicas de Control.Documento4 pagineDiagrama de Procesamiento de Pedidos Utilizando La Tecnología de La Información en Una Bodega y Las Técnicas de Control.Alexander HernandezNessuna valutazione finora

- Catalogo Acero BSBDocumento81 pagineCatalogo Acero BSBDavid Ernesto Crespo ChozaNessuna valutazione finora

- Examen Parcial - Semana 4 - Pelaez Osorio Janeth CristinaDocumento7 pagineExamen Parcial - Semana 4 - Pelaez Osorio Janeth CristinaCristina PelaezNessuna valutazione finora

- Comunicaciones IndustrialesDocumento1 paginaComunicaciones IndustrialesDaniel Giraldo TabordaNessuna valutazione finora

- Antecedentes Históricos Del Dibujo TécnicoDocumento6 pagineAntecedentes Históricos Del Dibujo TécnicoAlan García-TrejoNessuna valutazione finora

- Tarea - Semana - 3-Algebra SuperiorDocumento8 pagineTarea - Semana - 3-Algebra SuperiorBraian Nicolas Camargo GómezNessuna valutazione finora

- Taller 2-II-2017 para EntregarDocumento1 paginaTaller 2-II-2017 para EntregarKarenBonilla0% (1)

- Dilson Camilo Individual 102059 137Documento8 pagineDilson Camilo Individual 102059 137crojasNessuna valutazione finora

- ExpointegralDocumento14 pagineExpointegralMariela HidalgoNessuna valutazione finora