Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

Projeto Integrador 18112010

Caricato da

Gerailson Lopes0 valutazioniIl 0% ha trovato utile questo documento (0 voti)

405 visualizzazioni58 paginecorrigido no dia 18-11-2010

Titolo originale

projeto integrador 18112010

Copyright

© Attribution Non-Commercial (BY-NC)

Formati disponibili

PDF, TXT o leggi online da Scribd

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentocorrigido no dia 18-11-2010

Copyright:

Attribution Non-Commercial (BY-NC)

Formati disponibili

Scarica in formato PDF, TXT o leggi online su Scribd

0 valutazioniIl 0% ha trovato utile questo documento (0 voti)

405 visualizzazioni58 pagineProjeto Integrador 18112010

Caricato da

Gerailson Lopescorrigido no dia 18-11-2010

Copyright:

Attribution Non-Commercial (BY-NC)

Formati disponibili

Scarica in formato PDF, TXT o leggi online su Scribd

Sei sulla pagina 1di 58

UNIVERSIDADE DE CUIABA FACULDADE DE CIENCIA E TECNOLOGIA

CURSO DE TECNOLOGIA EM REDES DE COMPUTADORES

PROJETOINTEGRADORIV

PROJETO DE REDES DE COMPUTADORES COM ENFASE EM GERENCIAMENTO E SEGURANCA

Relat6rio de Atividades

ALAN EUFRAzlO DANIEL BENETTI GERAILSON PEREIRA HENRIQUE ZANOLI RENIVAL OLIVEIRA

Coordenador: Edson Shin-Iti Komatsu

Orientadores: Antonio Cebalho Cirano Campos

Edson Komatsu Jeronimo Bezerra

Cuiaba - MT 2010/11

Lista de Figuras

Figura 1 - Organograma da empresa 12

Figura 2 - Planta baixa geral dos predios do campus 13

Figura 3 - Topologia L6gica 15

Figura 4 - Topologia L6gica de Seguranc;a 16

Figura 5 - Requisitos minimos de recomendado para instalacao 44

Figura 6 - Relat6rio de inventario de software .45

Figura 7 - Medicao e utilizacao de software 46

Figura 8 - Relat6rio comparativo de tomada de decis6es .46

Figura 9 - Grafico de utilizacao de protocolos .47

Figura 10 - Cronograma de irnplantacao 53

Listas de tabelas

Tabela 1 - Classitlcacao por grau de irnportancia e risco 35

Tabela 2 - Orcarnento de equipamentos e services 54

Sumario

lntroducao 05

Justificativa 06

Objetivo 07

Orqanizacao do projeto 09

Capitulo 1. Apresentacao da empresa 10

1.1. Negocio da empresa 10

1.2. Estrutura organizacional 11

1.3. Estrutura Fisica 13

Capitulo 4. Projeto de Gerencia e Seguranya 14

4.1. Situacao atual da empresa 14

4.2. Projeto L6gico das redes 15

4.2.1. Topologia L6gica com Seguranc;:a 16

4.2.2. Protocolos de Roteamento e Cornutacao 17

4.2.3. Converqencia 20

4.2.4. Politica de Seguranc;:a 21

4.2.4.1. Abranqencia da politica de sequranca 22

4.2.4.2. Termos de regras gerais na gestao de sequranca 23

4.2.4.3. Copia de seguranc;:a dos dad os (Backup) 26

4.2.4.4. Seguranc;:a e integridade dos dados 26

4.2.4.5. Acesso a internet 26

4.2.4.6. Camera CFTV 27

4.2.4.7. Obriqacoes da contratada 28

4.2.4.8. Especificacoes dos services da contratada 29

4.2.4.9. Uso do correia eletr6nico (E-mail) 31

4.2.4.10. Necessidade de novos sistemas, aplicativos e equipamentos 32

4.2.4.11. Uso do laptop (computadores pessoais) na empresa 32

4.2.4.12. Fora do trabalho 33

4.2.4.13. Em caso de furto 33

4.2.4.14. Responsabilidades dos gerente / supervisores 33

4.2.4.15. Uso de antivirus 34

4.2.4.16. Penalidades 34

4.2.5. Plano de Gerencia 35

4.3. Projeto Fisico das Redes 38

4.3.1. Tecnologias de Lan/Man/Wan 38

4.3.1.1. MPLS 38

4.3.1.2. Gigabits ethernet. 39

4.3.1.3. Fibra 6ptica 39

4.3.2. Provedores de Services de Telecomunicacoes 39

4.3.3. Projeto de Converqencia 41

4.3.3.1. Telefonia Voz 42

4.3.3.2. Videoconferencia 42

j\

4.3.4. Projeto de Gerencia 44

4.3.5. Projeto de Sequranca 47

4.4. Cronograma de lmplantacao 53

4.5. Orcarnento 54

4.6. Conside coes finais 54

4.6.1. An ise de percurso 56

4.6.1.1. Justificativas 56

4.6.1.2. Dificuldades Encontradas 56

4.6.1.3. Atividades nao cumpridas 56

4.6.2. Reflexao sobre a pratica 56

Bibliografia 60

....-

tntroducao

o objetivo deste projeto e a elaboracao de um projeto de redes computacionais para uma orqamzacao que atua na area de educacao superior cuja razao social e Grupo UNIX, localizada em C_oiaba, sua rede possui capacidade em transrnissao de dados entre os predios do Campus, bem como a transmissao de dados e services entre Campi localizados em outros estados.

Este documento foi elaborado, tendo como referencia a EIAITIA (telecommunications Industry Association I Eletronic Industries Association) dos Estados Unidos, ISO (International Standart Organization) e da BICSI (Building Industry Consulting Service International) e ABNT (Associacao Brasileira de Normas Tecnicas)_

5

Justificativa

Diante a implentacao deste projeto, 0 campus de Ouiaba alcancara ganhos considerados de qualidade em atendimento para os academlcos e funcionanos e conversao de resultados acima do esperado para a instituicao. Todos os investimentos neste sentido terao retorno garantido em curto e medic prazo, com reoucao de re-trabalho, agilidade nas tomadas de decisoes e utilizacao de novas tecnologias trazendo assim economia e a lmplantacao de sequranca de mformacoes.

6

Objetivo

o Grupo UNIX tem como objetivo realizar a lrnplantacao de uma rede local que atenda os parametres de uma rede estruturada, a fim de proporcionar atividades e oportunidades que atenda os sistemas e a demanda de services necessarios.

Atraves de pesquisas e estudos realizados utilizaremos as melhores tecnologias para a criacao de uma rede MANIWAN para atender as necessidades da UNIX, levando em conta fatores como estabilidade, desempenho, confiabilidade e escalabilidade, tendo em mente atingir 0 melhor custo-beneffcio.

Depois sera feita mterliqacao das redes locais com as redes metropolitanas (MAN), e a rede de longa dlstancia (WAN) de todos os campi, onde a rede WAN sera contratada um link de comunlcacao.

Logo depois de conclufdo a interliqacao dos campi, sera desenvolvido um plano de gerenciamento distribufdo por tres nfveis, tarnbern sera definido 0 projeto 16gico das redes, especificando a topologia 16gica com seguranc;a, os protocolos de roteamento e comutacao, a converqencla a polltica de seguranc;a, 0 pianos de auditoria e gerencia da rede.

• Especificac;ao 0 projeto ffsico das redes, detalhando as tecnologias de Lan/ManlWan, os provedores de services de tetecomunicacoes, 0 projeto de Converqencla, 0 Projeto de Gerencia e 0 Projeto de Seguranc;a;

• Criar 0 Cronograma de lrnplantacao do projeto;

Serao definidas regras de sequranca para rede computacional e tarnbem definidas as normas da rnstituicao e informada a os usuaries.

Por ultimo sera desenvolvido 0 Plano de Gestao de TI, realizando uma analise metodol6gica, para investimentos pessoais e empresariais em redes de computadores, bern como aplicar questoes de gerencia e adrnlnlstracao neg6cios.

• Buscar e aplicar urn projeto de Novas Tecnologias;

• Defmicao dos padroes e normas do Projeto;

• Especiflcacao e Orc;amento Geral do Projeto de todos os Semestres;

• Rever as especlrlcacoes de seguranc;a definindo urn plano de auditoria.

7

Organizacao do Projeto

Este projeto esta organizado em capltulos, de forma a apresentar uma introducao onde sera implantada uma rede computacional na empresa UNIX, com seu neqocio e todo voltado para educacao e graduagao nivel superior. Onde obedecem a normas internacionais EIAITIA e nacionais como normas ABNT.

No capitulo 1, sera apresentado 0 Grupo Unix cujo proposito e de contribuir para a melhoria da sauce at raves de seu plano organizacional. A area da saude do Grupo Unix engloba Unidades Ambulatoriais distribuidas em Cuiaba e Regiao Metropolitana, com projetos futuros para atender a nivel nacional.

No capitulo 2, contempla-se nesta proposta a criacao do projeto de rede local (LAN), atraves do uso de cabeamento estruturado que consiste de um conjunto de produtos de conectividades empregado de acordo com as tecnologias padroes do mercado considerando a relacao custo-beneffcio, sequranca e 0 crescimento da empresa.

No capitulo 3, foram apresentados os pianos estrateqicos de que e responsavel pela analise de fatores exoqenos e endoqenos que condicionam a composicao dos meios e recursos organizacionais e estabelecer diretriz e coordena os recursos organizacionais de acordo com os prazos correspondentes. Ja no seguimento intermediario foi introduzido as tatico-setortat e perfcia que vai funcionar com uma estrutura flexfvel com isso tera uma autonomia de trabalho razoavel, Enquanto na orqanizacao operacional tera sua atuacao voltada a determinado seguimentos de atividades especifica e limitada ao grupo ao qual pertence, controlar o mais submisso a regras e regulamentos, mas sob certas oircunstanclas especiais, ele pode ter iniciativas de grandes relevancias para a orqaruzacao, na rede de longa dlstancia devido a necessidade da expansao do campus de Cuiaba, do grupo UNIX onde a rede local (LAN), nao atende mais a demanda de mtormacoes, tendo que se interligar e distribuir entre suas filiais de forma rapida e eficiente que se encontra a uma longa distancia geografica.

A rede metropoHtana (MAN) e uma rede de computadores que abrange varies pontes de uma mesma cidade.

A rede de longa distancia (WAN), e uma rede de computadores que abrange

8

uma grande area geografica, com trequencla um pafs ou continente.

As redes geograficamente distribufdas contern conjuntos de servidores, que formam sub-redes. Essas sub-redes tern a func;:ao de transportar os dados entre os computadores ou dispositivos de rede.

No capftulo 4, sera abordada a parte de gerenciamento e seguranc;:a onde

trataremos de assunto referente como; topologia 16gica c egara~a;-p. Iftica de

Seguranc;:a, plano de Gerenciamento de segur

equipamentos a ser

gerenciada, polftica de gerenciamento, plano . e converqencia.

No capitulo 5, apresentaremos a stao de TI.Jl ~

"«.

~

9

Capitulo 1. Apresenta~ao da Empresa

A missao da empresa e formar pessoas e tarnbern trabalhar a prevencao, atraves da orientacao e inforrnacoes ao seu quadro de associados bem como atender de forma abrangente a assistencla integral a saude. Tem como ViS80 a busca constante da melhoria de seus services, oferecendo equipamentos de alta tecnologia e profissionais especializados.

Seus valores passam pela busca permanente da qualidade, com a satisfacao de seus associados, atraves do mutuo respeito e parceria, investindo na capacitacao de seu quadro de colaboradores para 0 mais qualificado desempenho de suas funcoes.

A empresa Unix tem 0 proposlto de contribuir para a melhoria da sauce atraves de seu plano organizacional. A area da sauce da Unix englobando Unidades Ambulatoriais distribuldas em Cuiaoa e Regi80 Metropolitana, com projetos futuros para atender a nlvel nacional procura programar uma estrutura de rede organizada onde proplclara a inteqracao das filiais, melhorando todos os processos.

Tern como ViS80 a busca constante da melhoria de seus services, oferecendo equipamentos de alta tecnologia e profissionais especializados.

Seus valores passam pel a busca permanente da qualidade, com a satisfacao de seus associados, atraves do mutuo respeito e parceria, investindo na capacltacao de seu quadro de colaboradores para 0 mais qualificado desempenho de suas funcoes.

1.1. Neg6cio da empresa

E uma orqanizacao voltada para graduaC;80 estudantes na area de saude, com excelente estrutura e condicoes, Possui professores conceituados e oferece qualidade de ensino nas areas de Medicina, Enfermagem, Odontologia e Farmacia.

10

I - j

1.2. Estrutura organizacional

A estrutura organizacional do Campus Unix, devido a sua expansao em outros estados de Belo Horizonte, Rio de Janeiro, Vit6ria e outras cidades, possui as mesmas estruturas. Onde esta organizado em importantes partes, conforme 0 organograma (figura 1) e algumas especiflcacoes abaixo relacionadas:

• Presldencla - tem por objetivo definir todos os rumos de neg6cio e polltlcas amplas da empresa num todo.

• Reitoria - gerencia todas as decisoes com base nas tntormacoes advindas das gerencias administrativas, comercial e operacional. Essas declsoes sao tomadas com um apoio importante da TI (Tecnologia da lnforrnacao) que e responsavel por organizar, gerenciar e armazenar dados e tntormacoes vitais para os processos da empresa.

• Dep. Pessoal - setor da Empresa onde se concentra a area de recursos humanos que vai da contratacao, escolha e dernlssao de functonarlos.

• Dep. Administrativo - departamento que colabora com toda a gerencia administrativa da empresa dan do apoio e suporte para as demais diretorias e conselhos que cornpoern 0 pilar de sustentacao do Grupo Unix. Executar, coordenar, coordenar, controlar e orientar as atividades orcamentarias e financeiras, de pessoal e patrimonial.

• Dep. Financeiro - setor onde ocorre a toda parte voltada a Dirigir, coordenar e controlar a execucao das atividades das gerencias de Orcarnento e Financas, de Admlnlstracao e Logfstica e de desenvolvimento de Recursos Humanos bem como ordenar despesas e reconhecer dfvidas, na forma da lei.

• Centro de computacao - setor onde se fixa todo 0 controle da TI e distribuicao dos servicos e lnformacoes de rede.

• Faculdades - setor das onde esta ligado aos cursos e locais onde sao administrados os cursos.

• Laborat6rios - setor de pesquisas e aulas praticas para os alunos das faculdades.

11

• Hospital Universitario - hospital voltado para 0 atendimento ao publico e tamoem para os estaqlarlos dos cursos.

• Pronto Socorro - setor de atendimento as emergEmcias e usado tarnbem para estaqlos e aperteicoarnento dos alunos concluintes.

Pro-Reitctrilde EnsinoePu4uiul- -t- -I

.. ~I l __ m_M_R_4:i:ud=i~:_'.&_M4 __ a&~

S~" Grtdua;io • P"'IIIin • • _

ConslihoSUperiar I I Con ..... Superior

Direloria I I Dlretoria Figura 1 - Organograma da empresa

12

1.3. Estrutura fisica

As estruturas ffsicas de todos os campi citados anteriormente terao a mesma disposicao flsica do campus de Cuiaba, que possui 48.000 m2 divido em diversos bloeos, conforme mostrado na figura 2.

I I G G

"~"I~"\~.j".I~'

f..u!t. ,.

~'t;lbd

I I VII;_'J.I''''i~ ~

'-'H,.I~!.'.Q"

l)<JU'tlkI .. ~_ ...

B

I I

·n~I$·:s..,.i~'.1~

"'.od ... ~ c..·llf¢' .... C""I'~L:U-du

I ..... :."'cLt.I"d .. I B B

:::'~m'~

Figura 2 - Planta Baixa Geral dos Predios do Campus

13

Capitulo 4. Projeto de Gerencia e Seguran~a

Diante da con stante preocupacao com gerencia e seguranc;a da rede, neste capitulo sera apresentado solucoes para as mesmas.

4.1. Situa~ao Atual da Rede da Empresa

o endereco base a ser usado no projeto da rede local sera 10.0.0.0. Serao usados 15 bits para a sub-rede e a mascara de sub-rede sera 255.255.254.0, com a possibilidade de enderecar 32768 sub-redes, cada uma com 510 enderecos possfveis. A utilizacao de enderecos estruturados facilita a admlnistracao da rede, 0 entendimento dos mapas de rede, 0 reconhecimento de dispositivos em rastreamentos realizados por analisadores de protocolos e 0 atendimento as metas de facilidade de uso do cliente.

Os enderecos estruturados facilitam a otimizacao da rede, porque tornam mais facil configurar filtros de rede em firewalls, roteadores e switches.

o campus Unix e as filiais se encontram com toda rede configurada, interligadas e em funcionamento, rede local (LAN), rede metropolitan a (MAN) e a rede de longa distancia (WAN), interligados das filiais foi contratado uma empresa de Telecom para que se disponibilizem services de comunicacao. Temos como sequencia desenvolver um plano gerenciamento e seguranc;a.

14

FIGURA 3 - Topologia L6gica

15

4.2.1. Topologia L6gica com Seguran~a

Identificamos um conjunto elementos importantes que devemos levar em conslderacao que formam a topologia de sequranca, sendo distribufdas hierarquicamente que sera representada.

w (

FIGURA 4 - Topologia L6gica de Seguranca

16

Utilizaremos um Switch de camada tres por ele ser um hardware de comutacao e ter como funcao principal uma eficiente em roteamento, ao receber um pacote, ele observa os enderecos da fonte e do destino da camada tres para determinar 0 caminho que 0 pacote deve tomar. Em um Switch padrao utiliza um protocolo e uma tabela de roteamento e tarnbem tem a capacidade de reprogramar dinamicamente um hardware com informacao atuais de roteamento por isto torna mais raprdo 0 processamento de informacao.

Os protocolos de roteamento determinam 0 c roteamento, ~ao eles que ditam a forma co a tabela e ontada e quais inform t;~ela compOSt . Atualmentre existe dois fpos de algorit em usc 0 Vetor d Dlstancia DVRP (Distan~Vector Routing Protocol)

/fEstadO de Enlace (Link Stat~\outing Protocol) 4. Roteamento Intero - Os roteadores utilizados p a trocar informacoes dentro de Sistemas Autonornos sao chamados roteadores i ernos (interior routers)

e podem utilizar uma varledade de protocolos de rot mento interno (Interior Gateway Protocols - IGPs). De~tre eles estao: RIP, IGRP, IGRP, OSPF e Integrated IS-IS.

4.2.2. Protocolos de Roteamento e comutacao

5. Roteamento Exte no - Roteadores que tr cam dados entre Sistemas

Autonornos sao chamados de oteadores externos (ext rior routers), e estes utilizam o Exterior Gateway Protocol ( GP) ou 0 BGP (Border Gateway Protocol). Para este tipo de roteamento sao co siderados basicament colecoes de prefixos CIDR (Classless Inter Domain R uting) identificados p 10 numero de um Sistema Autonorno.

ento Interno (Interior Routi est Path First) foi des~ volvido pelo IETF (Internet Engineering Task Forc como substituto para 0 protocolo RIP. Caracteriza-se por

er urn protocolo in a-dominio, hrerarquico, baseado no algoritmo de Estado de

En e (Link-S e foi especificamente projetado para operar com redes grandes.

Outras caracterfsticas do protocolo OSPF sao:

17

• A inctusao de roteamento por tipo de servlco (TOS - type of service routing). Por exemplo, um acesso FTP poderia ser feito por um link de sate lite , enquanto que um acesso a terminal poderia evitar este link, que tem grande tempo de retardo, e ser feito atraves de outro enlace;

• 0 fornecimento de balanceamento de carga, que permite ao administrador especificar rnultiplas rotas com 0 mesmo custo para um mesmo destine. 0 OSPF distribui rafeg' ualmente por todas as rotas;

• 0 suporte as rotas para ho especifica;

• A possibilidade de confgurayao de uma to ologia virtual de rede, independente da tOPolo~a das conexoes ffsi s. Por exemplo, um administrador pode configurar um Link virtual entre dois roteadores mesmo que a conexao ffsica entre eles passe atn ves de outra rede;

• A utilizacao de pequenos "hello packets" par verificar a operacao dos links sem ter que transferir grandes tabel s. Em redes estaveis, as maiores atualizacoes ocorrem uma vez a ca/a 30 minutos.

Duas desvantagens deste protocolo sao i. sua complexidade, e maior necessidade por mem6ria e poder computacia ai, caracterfstica inerente aos protocolos que usam 0 algoritmo de Estado de E ace (Link-State).

o OSPF suporta, ainda, roteamento hie arqutco de dois nfveis dentro de um Sistema Aut6nomo, possibilitando a dlvlsao 0 mesmo em aereas de roteamento. Uma aerea de roteamento e tipicamente a COley80 de uma ou mais sub-redes intimamente relacionadas.

IS-IS (Intermediate System to Intermediate System Routing Exchange Protocol)

o IS-IS [OSI 10589], assim c mo 0 OSPF, e um protocolo intra - domfnio, hierarquico e que utiliza 0 algoritm de Estado de Enlace. Pode trabalhar sobre varias sub-redes, inclusive fazendo roadcasting para LANs, WANs e links ponto-aponto.

o Integrated IS-IS e uma i lementacao do IS-IS, que alem dos protocolos OSI, atualmente tambem suporta 0 outros protocolos integrados de roteamento, 0 IS-IS convocam tod s os roteadores a utilizar um unico algoritmo de roteamento.

18

Para rodar 0 Integrated IS-IS, os roteadores tarnbem precisam suportar protocolos como ARP, ICMP e End System-to-Intermediate System (ES-IS).

BGP (Border Gateway Protocol) 0 BGP assim como 0 EGP, e um protocolo de roteamento interdominios, criado para uso nos roteadores principais da Internet.

o BGP foi projetado para evitar loops de roteamento em topologia arbitrarias o mais serio problema de seu antecessor, 0 EGP (Exterior Gateway Protocol). Outro problema que 0 EGP nao resolve - e e' abordado pelo BGP - e' 0 do Roteamento Baseado em Polftica (policy-based routing), um roteamento com base em um conjunto de regras nao-tecmcas, definidas pelos Sistemas Autonornos.

19

4.2.3. Convorqencia

presentaremos neste projeto a converqencia de redes e services isso esta modificando as cadeias de valor em telecornunicacoes, criando nova gerac;:ao de services convergentes.

Hoje as tecnologias envolvidas no processo de converqencia sao, de forma geral, tecnologias rnodernas de telecomunicacoes tais como radio, televisao, redes de computadores e de telefonia.

A converqencia de redes 8 a unificacao entre duas ou mais redes de

cornunicacao distintas numa unica rede capaz de prover os services antes prestados

pelas diversas redes. 1" ~ ~

Usaremos nessa rede do grupo UNIX, tecn0logias modernas que possam contribuir para urn meI9~~ho na rede. ZconvergenCia entre voz e dados sera usada pela tecnofogia XDSL. InJluiremos 0·" servic;:os de video e multimidia Em converqencia de rede ,co PTV (8 d1erente de simplesmente enviar a

transrnissao da televisao anal6gica tradicional'por protocolo IP). Utilizaremos 0 Multi Switching MP~niS\ d transporte de dados \lfV pertence e familia das redes de comutayao de pacotes ue 8 um protocolo

"If' ~ hecido pela sua capa ' ade de conver "d fl-S'ra eficaz, em termos de

\'{ {f!::ff custo, dados, voz e video a baixas velocidades. ~ ~unciona, basicamente, com a

~ \J adicao de um r6tulo nos pacotes de tratego (0 MPLS 8 indiferente ao tipo de dados

\

transportado, pelo que pode ser trafeqo IP ou outro qualquer). Comparativamente ao

encaminhamento IP, 0 MPLS torna-se mais eficiente uma vez que dispensa a consulta das tabelas de routing.

Com a converqencia das tecnologias de dados, voz e video, a comunicacao funcionarios, parceiros e clientes fica extremamente critica Desta forma, a essidade de garantir a integridade, autenticidade e a confidencialidade dos sos, manipulacoes e armazenamento de inforrnacoes sigilosas aumentam ideravelrnente.

20

4.2.4. Politica de Seguran~a

A Polftica de Seguran<;a da UNIX tem os seguintes objetivos oferecer maior sequranca protegendo as inforrnacoes que circulam dentro da UNIX e tarnbem fora. Porque sabemos que temos humanos que trabalham com essas informacoes dentro da UNIX, quando elas retornam para suas residencies ou para qualquer outro ambiente carregam consigo muitas lnrormacoes importantes. com isso temos como objetivos especfficos de defenir 0 seguinte escopo da sequranca da UNIX:

• Deve seguir as normas gerar a norma de qualidade ISO/IEG 17799, pelo

International Organization

for Standardization e International

Electrotechnical Gommission;

• Norma no Brasil, NBR ISO/IEG 17799 (NBR ISO/IEG 17799:2005 - Tecnologia da Inforrnacao - G6digo de pratica para gestao da sequranca da lntorrnacao):

• Norma ISO 27001 (ISO/IEG 27001 :2005 - Tecnologia da lnforrnacao - Tecnicas de sequranca - Sistema de gestao da Seguran<;a da lnforrnacao - Requisitos;

• Orientar, por meio de suas diretrizes, todas as acoes de sequranca, para reduzir riscos e garantir a integridade, sigilo e disponibilidade das lnforrnacoes dos sistemas de inforrnacao e recursos;

• Permitir a acocao de solucoes de sequranca integradas;

• Servir de referencia para auditoria, apuracao e avallacao de responsabilidades.

21

4.2.4.1. Abrangencia da politica de sequranca

A Polltica de Seguranya vai ter uma abranqencia nos seguintes aspectos:

• Requisitos de Seguranya Humana;

• Requisitos de Seguranya Fisica;

• Requisitos de Seguranya Logica;

• Requisitos de Seguranya dos Recursos Criptoqraftcos.

As regras e diretrizes de seguranya serao interpretadas de forma que todas as suas determlnacoes sao obriqatcrias e cogentes. Sendo aplicadas essas regras de sequranca, dos seguintes ativos que pertencem a UNIX ou locados:

• Ativo de tntormacao - e 0 patrimOnio composto p~r todos os dados e tntormacoes geradas e manipuladas durante a execucao dos sistemas e processos da UNIX;

• Ativo de Processamento - e 0 patrimOnio composto per todos os elementos de hardware e software necessarios para a execucao dos sistemas e processos da UNIX, tanto os produzidos internamente quanto os adquiridos;

• Controle de Acesso - sao restncoes ao acesso as lntorrnacoes de um sistema exercido pela gerencia de Sequranca da lnforrnacao da UNIX;

• Custodia - consiste na responsabilidade de se guardar um atlvo para terceiros. Entretanto, a custodia nao permite automaticamente 0 acesso ao ativo, nem 0 direito de conceder acesso a outros;

• Direito de Acesso - e 0 privilegio associado a um cargo, pessoa ou processo para ter acesso a um ativo;

• Ferramentas - e um conjunto de equipamentos, programas, procedimentos, normas e demais recursos atraves dos quais se aplica a Polftica de Seguranya da lntorrnacao da UNIX;

22

• Incidente de Seguran~a - e qualquer evento ou ocorrencia que promova uma ou mais acoes que comprometa ou que seja uma arneaca a integridade, autenticidade, ou disponibilidade de qualquer ativo da UNIX;

• Politica de Seguran~a - e um conjunto de diretrizes destinadas a definir a protecao adequada dos ativos produzidos pelos Sistemas de lntorrnacao da UNIX;

• Prote~ao dos Ativos - e 0 processo pelo qual os ativos devem receber classitlcacao quanto ao grau de sensibilidade. 0 meio de registro de um ativo de intormacao deve receber a mesma classiflcacao de protecao dada ao ativo que 0 contem:

• Responsabilidade - e definida como as obnqacoes e os deveres da pessoa que ocupa determinada funcao em relacao ao acervo de inforrnacoes;

• Senha Fraca ou Obvia - nao sera permitida a utitizacao de caracteres de facil associacao com 0 dono da senha, ou que seja muito simples ou pequenas, tais como: datas de aniversarlo, casamento, nascimento, 0 pr6prio nome, 0 nome de familiares, sequencias numencas simples, palavras e unidades lexicas que constem de diclonanos de qualquer Ifngua, dentre outras.

4.2.4.2. Termos de regras gerais na gestao de Seguran~a

Em termos de regras gerais teremos uma gestao de seguranc;a para melhor aplicar a polftica de seguranc;a que sao:

• A Polftica de Seguranc;a da UNIX se aplica a todos os seus recursos human os, administrativos e tecnol6gicos. A abranqencla dos recursos citados refere-se tanto aqueles ligados a ela como em carater permanente quanto ternporario;

23

• Esta polftica e comunicada para todo 0 pessoal envolvido e largamente divulgada pela UNIX, garantindo que todos tenham consciencia da mesma e a pratiquem na orqanizacao;

• Todo 0 pessoal recebe as informacoes necessanas para cumprir adequadamente 0 que esta determinado nesta polltlca de sequranca:

• Um programa de consciennzacao sobre sequranca da intorrnacao esta implementado para assegurar que todo 0 pessoal seja informado sobre os potenciais riscos de sequranca e exposicao a que estao submetidos os sistemas e operacoes da UNIX. Especialmente, 0 pessoal envolvido ou que se relaciona com os usuarios e sao treinados sobre ataques tlpicos de engenharia social e como se proteger deles;

• Os procedimentos sao documentados e implementados para garantir que quando 0 pessoal contratado ou prestadores de services sejam transferidos, remanejados, promovidos ou demitidos, todos os privileqios de acesso aos sistemas, inforrnacoes e recursos sejam devidamente revistos, modificados ou revogados;

• Previsao de mecanisme e repositorio centralizado para ativacao e manutencao de trilhas, logs e demais nottncacoes de incidentes. Este mecanisme e inclufdo nas medidas tomadas por um grupo encarregado de responder a este tipo de ataque, para promover uma defesa ativa e corretiva contra os mesmos;

• Os processos de aoutsicao de bens e servicos, especial mente de Tecnologia da tnrormacao - TI, estao em conformidade com esta Polltica de Seguranca;

• No que se refere a sequranca da lntorrnacao, considera-se proibido tudo aquilo que nao esteja previamente autorizado pelo responsavel da area de sequranca da UNIX.

Teremos um processo de gerenciamento de riscos sendo revisto, no maximo a cada 18 (dezoito) meses, pela equipe da TI, para prevencao contra riscos, inclusive aqueles advindos de novas tecnologias, visando a elaboracao de pianos de acao apropriados para protecao aos componentes ameacados,

Utilizaremos de um conjunto de medidas e procedimentos de sequranca, a serem observados pelos prestadores de service e todos os empregados, necessano

24

a protecao dos ativos da UNIX. Para reduzir os riscos de erros humanos, furto, roubo, apropriacao lndebita, fraude ou usa nao apropriado dos ativos da UNIX, prevenir e neutralizar as acoes sobre as pessoas que possam comprometer a sesuranca da UNIX.

Temos um plano de orlentacao e capacltacao todo 0 pessoal envolvido na reafizacao de trabalhos diretamente relacionados a UNIX, assim como 0 pessoal em desempenho de tuncoes de apoio, tais como a rnanutencao das lnstatacoes ffsicas e a acocao de medidas de protecao compatfveis com a natureza da tuncao que desempenham;

A UNIX tem por obriga9ao de orientar 0 processo de avaliacao de todo 0 pessoal que trabalhe na UNIX, mesmo em caso de funcoes desempenhadas por prestadores de service.

o processo de adrnissao sao adotados crlterlos rfgidos para 0 processo seletivo de candidatos, com 0 prop6sito de selecionar, para os quadros da UNIX, pessoas reconhecidamente idoneas e sem antecedentes que possam comprometer a sequranca ou credibilidade da UNIX. Sendo assim a UNIX adrnitira estaqlartos no exercfcio de atividades mais simples que nao oterecam riscos relacionados com os processos e sendo supervisionados obrigatoriamente supervisionados pelo gestor de setor.

Todo funcionarto contratado assinara termo de compromisso assumindo 0 dever de manter sigilo, mesmo quando desligado, sobre todos os ativos de mtormacoee e de processos da UNIX.

As atrioulcoes de cada funcionario estao claramente relacionadas, de acordo com a caracterfstica das atividades que cada um desenvolve dentro da UNIX, a fim de determinado no perfil de cad a usuario, mas tarnbem cada usuario sera avisado no ato da admissao via documento redigido em term os legais que 0 usa de email, acesso a internet sera permitida a unuzacao somente a service da UNIX, nao sendo permitido 0 uso para fins particulares de qualquer tipo de mfdia que contenha inforrnacoes que nao seja de interesse da UNIX. 0 usa da internet sera monitorado pelo setor de TI atraves dos "logs" gerados no servidor Proxy que informam qual usuano esta conectado, 0 tempo que usou a Internet equal paqina acessou.

2S

4.2.4.3. C6pia de sequranca dos dados (Backup)

Todos os dados da empresa deverao ser protegido atraves de rotinas slstematicas de Backup. C6pias de sequranca do sistema in grado e servidores de rede sao de responsabilidade do Setor Interno de TI e deveyao ser feitas diariamente nos sete dias da semana. Ao final de cada mes tarnbem devera ser feita uma c6pia de sepuranca com os dados de fechamento do rnes, do (stema Integrado.

As c6pias deverao ser feitas em mfdias removivefs DLT-S4 este tipo de mfdias possui um espaco de armazenamento expressivo que tinge ate 800 Gb de arquivos comprimidos assim e possfvel armazenar todos os d os da empresa que estao nos servidores.

o sistema de backup utilizado sera

en do que DLT-S4 oferece ra tacil gerenciamento de anca faz a DLT-S4 0 produto

seus dad os.

primeira fita que protege os dad os e a mfdia for perdida ou roubada. As mfdias seguro, ~ra das instalac;:oes do C~D para evitar perda de dados em casos sinistros. Semanalmente, no final do expedi nte de sexta feira um conjunto de backup devera ser enviado para um local exter 0 em outro endereco a ser definido pela diretoria. Neste local devera haver perma entemente um conjunto completo de backup capaz de restaurar todos os dad os da caso de sinistro.

4.2.4.4. Seguran~a e integridade dos dados

o gerenciamento do(s) banco(s) de dados e responsabilidade exclusiva do Setor de TI, assim como a manutencao, alteracao e atualizacao de equipamentos e programas.

4.2.4.5. Acesso a internet

o acesso a Internet sera autorizado para os usuaries que necessitarem da

26

mesma para 0 desempenho das suas atividades profissionais na empresa. Sites que nao contenham informacoes que agreguem conhecimento profissional e/ou para 0 neqoclo nao devem ser acessados. 0 uso da Internet sera monitorado pelo Setor de Informatica, inclusive atraves de "logs" (arquivos gerados no servidor) que informam qual usuano esta conectado, 0 tempo que usou a Internet equal paqina acessou.

A definicao dos funcionartos que terao permissao para uso (naveqacao) da Internet e atribuicao da Direcao da Companhia, com base em recomendacao do Supervisor de Informatica. Nao e permitido instalar programas provenientes da Internet nos microcomputadores da empresa, sem expressa anuencia do setor de Informatica, exceto os programas oferecidos por orgaos publicos federais, estaduais e/ou municipais. Os usuarios devem se assegurar de que nao estao executando acoes que possam infringir direitos autorais, marcas, licenca de uso ou patentes de terceiros. Quando navegando na Internet, e proibido a vlsualizacao, transterencla (downloads), copla ou qualquer outro tipo de acesso a sites:

• De estacoes de radio;

• De conteucos pornoqraficos ou relacionados a sexo;

• Que defendam atividades ilegais;

• Que menosprezem, depreciem ou incitem 0 preconceito a determinadas classes;

• Que promovam a particlpacao em salas de discussao de assuntos nao relacionados aos neqocios da empresa;

• Que promovam discussao publica sobre os neqocos da empresa, a menos que autorizado pela Diretoria;

• Que possibilitem a distribuicao de intormacoes de nfvel"Confidencial";

• Que permitam a transterencia (downloads) de arquivos e/ou programas ilegais.

sistema de monitoramento,

era responsa elo fornecimento e instalacao d\. ': G'

conforme as regras do projeto. A infra-estrutur~/ '!:..

(eletrodutos, caixas, etc.) nao e de responsabilidade da empresa contratada. A contratada ira encontrar a infra-estrutura pronta para tancarnentos dos cabos e conectorizacces. A infra-estrutura para 0 sistema de Circuito Fechado de TV devera ser exclusiva para este fim, nao sen do permitida a utiltzacao com outras fiacoes. Todas as instalacoes deverao preservar a boa aparencla dos ambientes estao sendo instaladas.

A contratada devera fornecer e instalar, ajustar e configurar todos os equipamentos de CFTV.

4.2.4.7. Obriga~oes da contratada

Segue logo abaixo as obnqacoes da empresa a ser contratada para instalacao das cameras CFTV, tendo que seguir todos os requisitos listados abaixo:

• Executar 0 servico de acordo com as normas tecnicas aplicaveis e dentro do estabelecido no projeto executivo;

• Recompor 0 padrao de acabamento existente em todas as suas caracterfsticas nos locais de mstalacao: particularmente no caso das cores de parede, deve-se procurar a cor que mais se aproxime daquela predominante;

• Todo 0 material necessarlo a instalacao sera fornecido pela a Contratada, conforme descrito no projeto executive, nao sendo aceitos materiais ou produtos usados, reciclados, recondicionados;

• Reconstituir quaisquer avarias nas depenoencias da edifica~ao

decorrentes dos services per ela executados ou contratados;

• Slnallzacao da obra e medidas de protecao coletiva;

• Limpeza do canteiro e das areas afetadas;

• Fornecimento do ferramental necessario a execucao dos services propostos;

• Fornecimento aos seus tuncionarios de EPI (Equipamentos de Protecao Individual) e EPC (Equipamento de Protecao Coletivo);

28

• Fornecimento aos seus funclonanos de vestuario adequado, alirnentacao, transporte e eventual mente, alojamento;

• Os profissionais empregados nos services deverao possuir identificacao funcional individualizada para controle de acesso interne das mstalacoes:

• Discriminar a quantidade e funcao de cada profissional alocado para 0 service;

• Fornecer a relacao de materia is, discriminando as quantidades, marca e modelo de produto a ser instalados.

4.2.4.8. Especifica~Oes dos servlccs da contratada

A empresa a ser contratada, devera seguir todas as regras e pad roes aqui mencionados, visando um padrao umco de sequranca e integridade. Todo 0 processo de instalacao e contiquracao e treinamento serao minuciosos para que atenda todas as exigencias estabelecidas:

• Compete a CONTRATADA providenciar seguro contra acidentes, contra terceiros e outros, mantendo em dia os respectivos prernios.

• A CONTRA TADA devera providenciar Seguro de Risco de Engenharia para 0 periodo de curacao da obra;

• As despesas decorrentes do transporte de pessoal administrativo e tecnlco, bem como de operarios, serao de responsabilidade da CONTRATADA;

• 0 transporte de materiais e equipamentos referentes a execucao da obra ou servico sera de responsabilidade da CONTRA TADA;

• As despesas referentes a c6pias heliograficas e outras correrao por conta da CONTRATADA;

• As despesas decorrentes de estadia e alimentacao de pessoal no local de realizacao das obras ou services serao de responsabilidade da CONTRA TADA.

29

• Em todos os itens da obra, deverao ser fornecidos e instalados os Equipamentos de Protecao Coletiva que se fizerem necessaries no decorrer das diversas etapas da obra, de acordo com 0 previsto na NR-18 da Portaria n° 3214, de 8 de junho de 1978 do Ministerio do Trabalho, bem como nos demais dispositivos de sequranca:

• Deverao ser fornecidos todos os Equipamentos de Protecao Individuais necessarios e adequados ao desenvolvimento de cada tarefa nas diversas etapas da obra conforme previsto na NR-06 e NR-18 da Porta ria n° 3214 do Ministerio do Trabalho, bem como nos demais dispositivos de sequranca:

• A CONTRATADA se obriqara a efetuar um rigoroso controle tecnoloqico de todos os materials e equipamentos necessarios. antes do emprego de tais elementos na obra ou service:

• Ao final das instalacoes todas as plantas do projeto devem ser atualizadas e fornecidas 0 projeto "As Built" em arquivo eletronlco (compativel com 0 Auto CAD 2000 ou Superior);

• No inlcio da obra, a contratada devera fornecer as especificacoes tecnicas de todos os materiais e equipamentos a serem utilizados;

• A CONTRATADA devera providenciar toda e qualquer docurnentacao necessaria a execucao dos services contratados;

• correrao por conta da CONTRA TADA as despesas referentes aos impostos em geral;

• Os empregados da empresa contratada deverao vestir-se de maneira adequada,' com uniforme padronizado pela propria empresa e portar documento de tdentincacao profissional, sempre visivel;

• A empresa contratada sera responsavel pelo comportamento moral e profissional de seus empregados, cabendo-Ihe responder integral mente por todos os danos ou atos ilfcitos resultantes de acao ou ornissao dos mesmos;

• Na execucao dos services todos os equipamentos, instrumentos, ferramentas e acessonos necessaries serao fornecidos pela empresa contratada, sem qualquer onus para 0 CONTRATANTE, inclusive todos os equipamentos de protecao individual (EPI) e protecao coletiva (EPC),

30

conforme norma NR 6, (Norma NR-6 regulamentadora da utillzacao de EPI - Equipamento de Protecao Individual);

• A empresa contratada devera observar todos os procedimentos administrativos e de securance que envolva a movimentacao e retirada de materiais do CONTRA TANTE;

• A empresa contratada mantera sigilo absolute sobre quaisquer dados, tnformacoes. documentos e especltlcacoes tecnicas do CONTRATANTE que a ela venham ser confiados ou que venha a ter acesso em razao do contrato; Deve tarnbem zelar pela veracidade de todas as informacoes que trao compor a cocurnentacao dos services realizados, nao podendo, sob qualquer pretexto, reveta-los, divulga-los, reproduzi-Ios ou deles dar conhecimento a quaisquer terceiros estranhos a este contrato;

• Todos os desligamentos de energia, necessarlos em qualquer area, deverao ser programados antecipadamente e realizados mediante a concordancia do CONTRA T ANTE.

• Ficamos definidas a responsabilidade exclusiva da empresa contratada,

em qualquer situacao, quanto ao atendimento das recornendacoes tecnicas definidas e ell homoloqacao do service, sendo que qualquer dano

que venha a ocorrer nos equipamentos a serem instalados ou vinculados

aos pontos de rede consfituldos ou remanejados serao de inteira responsabilidade da empresa contratada, sendo atribufda a esta todas as provicenctas e custos necessarios para a recuperacao ou substltuicao dos equipamentos danificados, desde que comprovadamente tenham ~,.r-' ocasionado em funcao de falhas ou nao cumpri t9' tJlClO~ recornendacoes definidas.

4.2.4.9. Uso do correio eletrOnico (E-mail)

o correio eletronico fornecido pela empresa e um instrumento de comunicacao interna e externa para a reallzacao do neqocio da empresa. As mensagens devem ser escritas em linguagem profissional, nao devem comprometer a imagem da empresa, nao podem ser contrarias ell legislac;ao vigente e nem aos

31

princfpios eticoa da empresa.

o uso do correia eletronico e pessoal e 0 usuario e responsavel por toda mensagem enviada pelo seu endereco. E terminantemente proibido 0 envio de mensagens que:

• Contenham declaracoes difamat6rias e linguagem of ens iva;

• Possam trazer prejufzos a outras pessoas;

• Sejam hostis e lnutels:

• Sejam relativas a "correntes", de conteudos pornografcos ou equivalentes;

• Possam prejudicar a imagem de outras empresas;

• Sejam incoerentes com as polfticas da empresa.

4.2.4.10. Necessidade de novos sistemas, aplicativos e equipamentos

o Setor de TI e responsevei pela apucacao da Polftica da empresa em relacao a deflnicao de compra e substituicao de "software" e "hardware". Qualquer necessidade de novos programas ("softwares") ou de novos equipamentos de informatica (hardware) devera ser discutida com 0 responsavet pelo setor de Informatica. Nao e permitido a compra ou 0 desenvolvimento de "softwares" ou "hardwares" diretamente pelos usuaries.

4.2.4.11. Uso de laptops (Computadores pessoais) na empresa

Os usuaries que tiverem direito ao uso de computadores pessoais (laptop ou notebook), ou qualquer outro equipamento computacional, de propriedade da empresa, devem estar cientes de que:

• Os recursos de tecnologia da lntormacao, disponibilizados para os usuarios, tern como objetivo a reanzacao de atividades profissionais;

• A protecao do recurso computacional de uso individual e de

32

responsabilidade do proprio usuarto:

• E de responsabilidade de cada usuario assegurar a integridade do equipamento, a confidencialidade e disponibilidade da informacao contida no mesmo;

• 0 usuario nao deve alterar a confiquracao do equipamento recebido.

Alguns cuidados que devem ser observados.

4.2.4.12. Fora do trabalho

• Mantenha 0 equipamento sempre com voce;

• Atencao em hall de hotels, aeroportos, avloes, taxi;

• Quando transportar 0 equipamento em autornovel utilize sempre a porta malas ou lugar nao vislvel;

• Atencao ao transportar 0 equipamento na rua.

4.2.4.13. Em caso de furto

• Registre a ocorrencia em uma delegacia de polfcia;

• Comunique ao seu superior imediato e ao Setor de TI;

• Envie uma copia da ocorrencia para 0 Setor de TI.

4.2.4.14. Responsabilidade dos gerentes I supervisores

Os gerentes e supervisores sao responsaveis pelas definicoes dos direitos de acesso de seus funcionarlos aos sistemas e lntormacoes da Companhia, cabendo a eles verificar se os mesmos estao acessando exatamente as rotinas compatrveis com as suas respectivas tuncoes, usando e conservando adequadamente os equipamentos, e mantendo copias de sequranca de seus arquivos individuais, conforme estabelecido nesta polftica.

o Setor de Informatica tara auditorias penodicas do acesso dos usuaries as

33

mtorrnacoes, verificando:

• Que tipo de informacao 0 usuario pode acessar;

• Quem esta autorizado a acessar determinada rotina e/ou mtorrnacao;

• Quem acessou determinada rotina e informacao;

• Que intorrnacao ou rotina determinado usuario acessou;

• Quem tentou acessar qualquer rotina ou informacao sem estar autorizado.

4.2.4.15. Uso de antivirus

Todo arquivo em rnldia proveniente de entidade externa a empresa deve ser verificado por programa antivirus. Todo arquivo recebido / obtido at raves do ambiente Internet deve ser verificado por pro r es~ces de McAfee p r estar configurado no script 10 ~ do usuario e na primeira vez que usuario fazer I ,gin na estacao 0 agent se instalara automaticamente. Sendo que sera inst ado um

servidor de

tivlrus McAfee na matriz e tarnbern para cada filial tera

antivirus cAfee atualizacao do antivirus sera executada no se . or autornatlco. 0

usuarlo nao pode tern perrnlssao de esta oes de trabalho.

antivirus instalado nas

'\. -: rJ:v" I ~ ~

~~x, tJ" ~

I .,P_,\", « ~~~v\l~

~-~.J ~ if

o nao cumprimento desta Polftica de S guran<;a da tntorrnacao implica em falta grave e podera resultar nas seguintes ac es: advertencia formal, suspensao,

criminal.

rescisao do contrato de trabalho, outra acao disciplinar e/ou processo civil ou

~ ,- ~Jf

~~~~~~jl

\Y~~Y\r~/~

V' ~ \ /~,

4.2.5. Plano de Gerencia

Tendo em vista que esse plano de gerencia em trazer mais vantagens competitivas a UNIX em retacao aos seus concorrentes. Sendo que 0 crescimento da UNIX vern se acelerando e tendo urn numero expressivo de ativos como servidores, roteadores, switches e estacoes de trabalho. Para termos urn melhor controle de todos esses equipamentos fazendo inventartos e gerencia-Ios com maior sequranca, chegamos a conclusao de tracar urn plano de gerenciamento dos equipamentos que sao mais crfticos. Sendo levando em consideracao 0 grau de tmportancia e risco dos equipamentos que se encontram dentro da UNIX.

Com a irnplantacao servidor e instalado sistema Trauma Zero e agentes instalados e configurados nos equipamentos vao ser gerenciados sendo que esse sistema utiliza protocolo SNMP, vern nos ajudar a gerenciar, e ter urn melhor controle de todos ativos atraves de relat6rio e grafico, pois esse sistema tern como caracterfstica de coletar intormacoes importantes nos ativo que forem configurados no sistema. Os ativos que vao ser gerenciados serao classificados por grau de lmportancia e risco que pode trazer caso venham por ventura apresentar algum evento ou anomalia ou ate urn, baixo desempenho, sendo assim podendo ser antecipado acoes pela equipe de TI.

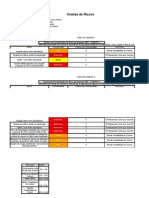

A ctassiticacao do grau de importancia e risco em que os equipamentos ativos podem apresentar sera demonstrada em uma tabela a seguir.

Tabela 01 - Clasalflcacao por grau de importancia e risco

Pontos Equipamentos e Sistema lmportancla Risco

5 Ativos e Sistema de Aplicacao, Extremamente Bastante

Banco de Dados, E-mail, Proxy e Importante Altfssimo

Firewall

4 Controle de Versoes de Sistema e Muito Bastante

Seguranc;:a Importante Alto

3 Sistema de tnventano da Rede Importante Normal

2 Atuanzacao de Sistema Operacional lrnportancia Baixo

- Desktops interrnediaria

1 Monitoramento de Producao dos Pouco Muito 35

usuaries

Importante

Baixo

Como ja classificamos 0 grau de importancla e risco vai detalhar cada um dos equipamentos e sistema que vao ser gerenciados e 0 que vai ser gerenciado pelo sistema Trauma Zero.

• Roteador - sera monitorado todo trafego de pacotes que utilizam protocolos MPLS, HTTP, POP3, SMTP, TCP/IP NTP, SNMP, SSH, DNS e VPN, para se ter uma media de utllizacao dlaria do equipamento isso sera informado em forma de grafico. 0 controle de versao sera informado a cada sessenta dias em forma de relatorto.

• Switch - sera monitorado a utilizacao dlaria em forma de grafico, 0 controle de versao sera informado a cada seis meses em forma de relatorio.

• Servidor de Aplica~ao, Banco de dados, E-MAIL, Proxy e Firewall - sera monitorado fonte de alirnentacao como temperatura e acionamento da segunda fonte de anrnentacao stand by quando a fonte principal estiver super aquecendo. Sera informado apenas um relatorio somente quando ocorrer 0 evento. Gerenciamento de processador sera monitorado consumo de processamento, utilizacao e temperatura sen do informado em forma de grafico, caso tiver um evento de super aquecimento do processador sera disparado mensagem SMS para 0 administrador e memoria sera monitorado a media de utllizacao informado em grafico. Disco rlgido sera monitorado temperatura e consumo de espaco informado em grafico caso tiver um evento de super aquecimento do disco rlgido sera disparado mensagem SMS para 0 administrador.

• Sistema de aptlcacao - sera monitorado media de utulzacao dlarla pelos usuanos informado e graficos. Testes nlvel stress verificando quantidade de usuario que apucacao suporta serao feito apenas primeiro dia de utillzacao do aplicacao e informado em forma de relatorlo.

• Banco de Oados - sera monitorado 0 nlvel de taxa de erros dianos e informado em forma de relatono.

36

•

• E-MAIL - serao monitorados vinte quatro horas por dia e sete dias por semana mediam de utnlzacao, caso houver ataque de span e qualquer tipo de arquivo malicioso sendo informado em forma de grafico, relatorlo e mensagem SMS se houver parada nao programada.

• Sistema sequranca Firewall, Proxy, Antivirus - sera monitorado 0 centro Ie versoes quando 0 desenvolvedor ou fabricante disponibilizar sendo atualizado automaticamente nos servidores e sera informado em forma de relatorlo. Ja 0 Firewall sera monitorado caso houver tentativa de invasao em alta escala de forma bruta sera acionado pelo agente 0 comando de stop bloqueando todos os services do Firewall e imediamente enviara mensagern SMS ao administrador da rede e gerando graficos e relatorio informando 0 grau de risco. No Proxy serao monitorado acessos sites indivfduos pelos usuaries gerando retatorio semanal.

• Sistema de lnventarlo da Rede - Sera monitorado gerado um retatono de inventario de todos os equipamentos e softwares de todas as redes estao ou serao conectados, informando nome do fabricante ou desenvolvedor de software, marca e modelo inclusive pecas e perttencos substitufdes.

• Atualizacao Sistema Operacional Desktop - sera monitoramento a atualizacao do sistema operacional a cada seis meses gerando um relatono da versao ja instalada e em separado da nova versao disponfvel.

• Monitoramento de Producao dos usuartos - Estara em discussao junta mente com diret6ria e departamento jurfdico depots que UNIX estiver ja na ativa podendo ser implantado futuramente.

37

4.3. Projeto Ffsico das Redes

No projeto fisico das redes, serao apresentadas as tecnologias de lnterliqacoes, gerencias e seguranc;a que serao utillzadas.

4.3.1. Tecnologias de Lan/ManlWan

Para a interligac;ao das redes, foram estudas varlas tecnologias de alta velocidade existentes no mercado e como cnterio de escolha quesitos como preco, qualidade, velocidade e dificuldades de imolementacao, foram levados em consideracao, Em cirna desses dados foram escolhidas tres tecnologias: MPLS (Multi Protocol Label Switching) para a interligac;ao de longa dlstancia tyVAN) ,

. abi~Ethe~net para a interligac;ao e infra-estrutura da rede local (LAN) e Fibra) optica para co xoes dentro do campus (MAN). A seguir uma descricao de ambas

a cnologias e s motivos pelos quais foram escolhidas. , ,

J.Y \.~ ~~ J~ i.\~

4.3.1.1. MPLS ~~:: lP-1P"'- ~ JF>'~ ~~

MPLS e um mecanismo de transporte de dados pertencente a familia das redes de comutacao de pacotes. Ele usa de uma etiqueta contendo as tntorrnacoes sobre 0 enderec;amento do pacote, etiqueta esta colocada por equipamentos de rede especfficos que encapsulam 0 pacote ja com a etiqueta. Diferente da tecnologia ATM o pacote MPLS nao tem tamanho fixo. Permitindo que 0 pacote MPLS seja maior e em consequencla a transmissao se torna mais rapida e mais segura. 0 principal motivo pela escolha dessa tecnologia foi 0 preco e a qualidade da transmissao porque integra velocidade e qualidade. Mas tarnbern a tecnologia e de facil migrac;ao nao necessitando de equipamentos especfficos para 0 seu uso.

38

4.3.1.2. Gigabi~Ethernet

de uma tecnologia conhecida, tendo conseqOentemente, uma pequena curva de tempo de aprendizagem em relacao a atualizacao por parte dos profissionais. E de facil migra~ao podendo ser implantada sobre a infra-estrutura da maioria das redes atuais. Esta tecnologia nao possui QoS, porem no caso das redes locais, a olstancla

ponto-a-ponto e pequena e a velocidade de transmissao compensa a falta de QoS.

~ l(f)f)hr'

4.3.1.3. Flbra 6ptlca . , ~ \ ~

J.- £\\~ ·

A tecnologia de fibra 6ptica proporciona 0 alcance de t (veJocidades) elevadfssimas, da ordem de dez elevado a ona potencla a dez elevado a decima potencia, de bits por segundo (cerca de 40G ps), dependendo do tipo de fibra, com baixa taxa de atenuacao por quil6metro. A sua escolha na rmotementacao ocorreu devido ela possuir uma alta taxa de transrnissao e a distancta da rede MAN nao ser muito grande, assim tendo um custo beneffcio aceitavel e ser uma tecnologia em evolucao que cresce a cada dia.

4.3.2. Provedores de Servi~os de Telecornunlcacoes

Utilizaremos dois links de comuntcacao, para prover os services de

que sera a operadora, Embratel (empresa brasileira de telecomunicacoes)

39

tecnologia que permite a adequacao da topologia loqica da rede ao perfil de trafeqo em cada ponto, seja ela full mesh (malha), hub-and-spoke (estrela) ou mista.

• Services personalizados - As empresas podem desenvolver interfaces e aplicacoes corporativas baseadas no protocolo aberto TCP/IP para otimizar seus processos.

UNIX,

solucao ra uma comunicacao da rede do grupo

iaba e as filias espalhadas nos campi de

Belho horizonte, Rio de Janeiro, Vitoria e com expansoes possiveis para outras localidades, para tanto usaremos tecnologias que resultem em agilidade, sequranca e reducao de gastos. ~\.'(YY'

Por ser de grande foco neste projeto 0 compartilhamenta ~e inte et por to~a a instituicao e possibilitar 0 aces so por parte dos usuaries da '.

campi do grupo UNIX, contrataremos um link de internet idades e tarnbem a implem

atenda as

:roj~~ .. , como contrata. ~a Foi ~~....."....,_~ link se

Para a interliqacao de todos os campi do grupo UNIX, foi adotada a tecnologia MPLS.

MPLS(Multipr~ e

pacotes base .~m rotulas (labels) que deixa a rede

segura,

confiav ,facil de administrar e de personalizar. Basicamente ela funcion ~om a i,/Iementac;ao de um rotulo nos pacotes IP, na entrada do backbone (roteadores de /orda) onde, todo 0 encaminhamento pelo backbone passa a ser feito com ase

neste rotulo e nao mais no endereco, simplificando assim 0 processo de rotearne nto. melhora 0 encaminhamento de pacotes, associa requisitos de OoS, baseados nos rotulos carreg3R'os pelos

e Cos, que s-6Classes de

39

. J(\c £n

• Rede untca Dados MPLS - 0 grupo U IX tera seu c teudo ~ /

centralizado em site a sidade de acessar, consultar e "I

baixar esse ~""1 os de maneira Ii' pida segura a partir de yutrq(\

pontos, a olucao RUD MPLS interli ma rede para agi1iZ~Ua~ .

rnetodo ~1d),fi9P'O)' prioriza ao denorninado DiffServ, result do em QoS (qU~~idad~

mate seis classes de se . os: VozNfdeo; Mis~~ftia; \

Inter [va; Bu . Network Control e t Effort. () /\ ~ c_?J

, pod era falar entre os ca~i, 'se~s corn ~ b lern disso, realizara videoconferencias e trans - ira to s a

apllcacoes C1Porativas com as devidas prlorizaco etc).

• Seguranca - odo 0 isolamento do trafego e implementado e reallzado no backbone IP/rPLS-

• Reducao defustos - Com 0 usc da estrutura IP/MPLS sua empresa tera garantida um formacao de rede segura com baixos custos.

. A dlstancia entr os pontos da VPN ou sua confiquracao (topolcqta) nao

provocam impacto nobusto total, garantindo, assim, 0 melhor custo e beneffcio na solucao de formacao b redes.

• Tratamento do trafeqo - A funcao da Qualidade de service (QoS) e recursos da rede de sua empresa. Com ate seis classes oce pode escolher quais apllcacoes devem ser tratadas.

• Oerencia 0 grupo UNIX precisa de uma gerencia simplificada com de complexidade da rede, a Rede Unica Dados MPLS atende

• Escalabilidide - Ao crescimento do grupo e 0 usa das redes, inclusive com nov~! tipos de aplicacoes, sem causar impacto na sua implementac- 0, motiv am a criacao do servlco Rede Unica Dados

MPLS.

40

Services, ou seja determinaremos quais as classes de services que terao a banda

Criarem s a Rede Virtual Privada, garantindo um isolamento completo do tr~go com a criacao de tabelas de lab s (usadas para roteamento) exclusivas de cada VPN.

remos um contrato do tipo SLA, onde tera inforrnacoes como: definicao dos set os, desempenho, gerenciamento de problemas, responsabilidade de ambas as p rtes, garantias, medidas emerqencias, pianos alternativos ou temporaries, equranca, confidencialidade e cancelamento de contrato.

o nivel de service na rede do Grupo UNIX sera garantido atraves de links redundantes e links de continqencia via satelite desde a matriz ate as filiais.

Oados) e utilizando a I

de Qo. , entre outros, ~fegO de voz.

Usaremos 0 sistema de videoconferenc a cornunicacao em tempo real entre as distintas pes oas es

~~7

~d ibilit r

o~ e POSSI I I ara a

thadas pelos campi do

4.3.3.2. Videoconferencia

Grupo UNIX, permitindo assim que se trabalhe de forma cooperativa, compartilhado inforrnacoes e materiais de trabalho sem a necessidade de deslocamento fisico

diminuido os gastos com viagens, pode-se gravar reunioes e trein

consultas posteriores.

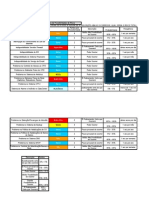

Com 0 sistema Trauma Zero ja instalado vai se demonstrado seguir um relat6rio de inventario de software em que oferece .

.. _~ DETONATOR 192.168.0.22

1 FINANCEIRO 192,168.0,31

"HELL~SGATE 192.168.0.42 paula

.. ~ IVNOTE 192.168.0.214 Not logged

.,_,.j r-.rlARCIO 192.166,0.12 Not logged

_J RELOAD 192.168.0.11 Surround

J RUSH 192.162',.0.14 Teste

- 5AUROI'-J 192,168.0.21 Not logged

VIEWLET 192.168.0.23 will 2:

..:t1 Prograo'la Instalado: Adobe Download Man;ger (Soo"lente R.en'love,r) _ .•• J ,:::3 Progranla Iostalado : Adobe. photoshop 7.0

_,.~ DETONATOR 192.168.0.22 Rodrigo

j RUSH 192.168,0,14 Teste

=- .,±l Programa Iostalildo : Adobe ProductiAdobe StudiO Update 10/2001

j.z! Progranull In!!Stalado , Adobe 5VG Viewer 3.0

..• .,:t . .J p. rograma Instalado : Advanced SQL Code Collection __ _±j PrografYla Instalado ! Anvil Studio

.~.1 Programa Instalado : Any to Icon

j .. - _+J Programa Instalado !'-Assistente de publica~ao na Web 1.6 da Microsoft

::-i Programa Instalado : Atualizat;ao do sistema Windows Media Plaver (~Series)

DETONATOR 192,168,0,22 Rodrigo

... 1 HELL'S GATE 192.1'68,0.42 paula

_.j RUSH 192.168,0,14 Teste

__ ~...:!:J Programa Iostalado ! Atualiza'!,:ao dos arquivos de sistema _j :d Program a Instalado : Autodesk Architectural Desktop 3~3

_tJ Programa Instalado : ODE Infornlation Utility _._;

_j _-:.1 Progranla Instalado : 8J- Printer Drivel'

I DRUIDA 192.168,0,29 rodnno

~ HELL ~s GATE 192: 163.0.42 paula

.,.-I..:tJ Programa Instalado : 8andwidth Monitor

i

...:; J. ~_'. M_~ ·_~_"_"""_"'_. __ " ~'_~.'~ __ ~~'~._W ' __ ~ ~.,~~_. ~. __ ._, __ ~ ~ ... _~ __ .__..._._~._. __ .~ ''""~ .l~l

TCJble Console SQL

_f~~ti;;~~;~~:v~~£~.?~~~:~-~~~ .s.'~~~~~.~~~~~.=>= ~.,_~-=-=~~=-_._ . ~.'=-'~~.'~-'- ~~~~o.~?-o:o 1) --;:- f1:,~_SQl_~Se:.~~-~·--=._~ "_/,;;

Installed Software

Software _\ \)Adobe Acrobat 5.0 (...:J Asusupdete

~jDate Manager

VDesktop reo (), R,OI Calculator fQIDivX codec

'\dDivX Player 2,1

"l~~GetRight

'.,)ICQ

',,)ICQ Lite

(J MiCf'Osoft Internet Explorer 6 5P 1

~J Internet Explorer Q822925

\;.)Kazaa Lite \'2.1.1 [K++ Edition] VWindows 2000 Hotfix (SP4) KB817606 ~~'Vy'induw5 2000 Hotfix (SP4) KB822679 YVl,lindows 2000 Hotfix • KB823559 '.;JWindows 2000 Hotflx . KB823960 ~~LiveReg (Svmentec Corporation) tJUveUpdate 1.80 (Svrnercec Corporation) ~) rvlicrosoft SQl Server 2000

('~MySQl Servers and Clients 3.23,56

b_ ~

C'\WINNT\lSUr\lINST EXE -F"C:\Prograrn Flles\Cornmon FllesiAdobe\Acrobat 5 O\rJT\Unln.:;t l$U" ·c"C IProgram .. ·1 l

C;\'NINrIjT\IsUrllns~ exe -~"C:\Pf(,gtam Flles\A5U5\,AsusUpdate\Umnst,lSIJ" I' 1

C 'iPROGRA-l\DATE~1A~I\UNWlSE.EXE C:\PROGRA-l\DATEMA~I\INSTALL LOG

C:\WINNT\u,"nst.exe ·f"c'\Proar.rn Fd.s\De,r~op TCO ()'R.OI Celculetor\DeIsll .I'U" ·c"( \PrOQIOrO Flle,\D.,k"i

C: \ WINf'liT\un\/lse32 exe C \Pro~r am Fdes\DlvX\D1VX Bundle log v j I'

C:\Prc'gram Fdes\DlvX\D1VX Player 2 1 uminsteil.bat I

C'\Program Flles\Ge'Rlght\GETRIGHT.EXE !UNINSTALl L_

C.\PROGRA-l\ICQ\ICOUninstall EXE

C;\Program Files\ICQlite\ICQUteUninst09J1,EXE

rundll32 c: \ WINNT\5ystem32\setupwbv. dill IE6Maintenance C :\Progrdm FUes\rntemet Explorer\IE unlnstall\'#. , C:\WIM'T\ieuninst.exe C:\WINNTUNF\Q822925.inf

"C:\Prograrn Files\Kazao lite\uninsOOO,exe"

C; \ WU·.JNT\,$NtUninstaIlKB317606$\spuninst\sp'Jninst. exe C: \,VnNNT\'$NtUninst.;-,IIKB8226 79$\sp'Jninst\spuninst. exe C: \ WIr.JNT\$NtUninstaIIKB823559$\spuninst\spuninst .exe C:'~ WINNT\$NtUninstaIiKB&'23980$\sDuninst\s-puninst .exe

C:\Pr')gram files\Common Files\Symantec Shared\LilleReg\VcSetup.exe /REMOVE C:\Prograrn Files\Symantec\LiveUpdat.e\lSETUP.EXE,tU

C: ~ INlf'.1NT\IsUninst. exe ~f"c: \Program Pilesuvlicroscft SQL 5erl!er\80\ T ools\Unins.t ,i5U" -c'r; :\Progr am FilesV..,icr, C:\WINr'JT\IsUninst.exe -fC:\mysql\Uninst,isu

\J r.'lySQl-Front :2,5 "C: \Progr am Files\t""';ISQL -Front\uninsOOO .exe"

~~New .net Applicat!on rund1l32 C:\WINNT\NEWDOT <vl.DLlJNewDotNetUninstali

8f:DJ(I_JAI:dr1"'Jc..J~lJn"~O-C#~b_,~-:~,.:~~pr:. .. lI~~~::r~\I~I.H>JM:rJ_o;.~'d;:,n_,,~?\q\li~"I:t:\""~~~~~lciOd"UM:t:'Lc.~4._~n _;~.~_===--:=--~-.~. ==-_-:--_.] [EJr~

Figura - 06 Relat6rio de inventario de software

45

Sera demostrado um grafico de medicao e utilizagao de softwares.

q:40:18 1:l,4n,lQ.

Rems.:l236

00;00:01 OO:OO:Cl9 00:00:1)1 00:00:01 nn,rn,~1

-~(EV«u&I:lcX'IversJon)-~{2),;;P ~:\iK'QuJvn.ol\v~rn:Ip\wlnZip32,exe

(:1,DocurnentslRlSetilr"q>\~settirJ;jS\Tamp1pscml1l7,~·Wll'tI.'i.IScc:\inlgramfhs\lrtemet~rer\ie~e,exe

Wi'lZ4l(EvaluatialVerslln)-d;!:lIdmenl:(2).zip c:\<I'quivNllwirn:p\wir0p32.e:::e

c:l,Documents ~ Settlrqsicados\LocaiSettinQs\Tell'l9iOs-t031060,jpg - iVrtua SCC:\m1gr<lM Ues\inOOmet exalorer\letciore.&xe

wnlC:I(E'I~'t'erskXJ)·~nt(2),21p C:\~l\~MIZ"\Wir2ip32',sxe

Figura 07 - Medicao e utilizacao de softwares

Sottwsre rYietering

Self-Service

r ~"'t.l :','i;j,

EIS Functions

Query Builder

Neste retatorio que sera apresentado a seguir definira uma comparativo de tomada de desctsoes.

~""'allR'TlOoto£o;c !!i ....... II$oO.:'Tl>OMenta·v ~An" ..... 1'ZOSystem

~: Computs,jO,QUD.A

t~)An.u-:n~a>UJ>crl ,O'\J_I (-BAIMII~,bQDlskC

~ ~~~-!:~2ii.',=::=-::==~===-=~~=~=:-~-:::'==::.:::=-~~::-::~=-;-y~e,-a--i-Cl.r; ~thoo..CR/

'~=':~f;.E_. ''''''"''.,,'''' ._.""." : r~::-=--=S=:-~=t=~~=-~-=~:~~i--t-~::f::7:,=.-~;=-i-~:=

,e~;,:~;'=, : r . ." 11 ' Ji\ Ii /

;~:::::;~z:=~ ~ 1- _I. : t f 11 ~ ~ ! :

t.~COMJlutu'~OCEilOS : '1 ;i· -co ,t --r : ..

'.JC~lPIltU;¥Uu>a:UI..A "I, "t 1_1 1 i --!~-

. .' j' ". .' I'll.. '/

: I-_'-~~:-r ~-~T-' -'in"- -r--;--TT':

. r - ,:' I -, I:

. F::-:~f ' \--"-L..;

Figura 8 - Relatorlo comparativo tomada desciscoes

46

Neste relat6rio apresentado a seguir demostraremos a utilizacao de todos os protocolos em tempo real.

8andwidth

718 Telnet (terminal emulation) °

646 NNTP (new.group) °

189 FTP (file transfer) 130

214 ICQ (ir,stant me.ssenger) 130

° lotus Notes: (mailer) 0 WWW(sltes)

'POP3 (receive emails) SMTP (send emafts)

MSN (instant rnessenger) Kazaa (peer to peer)

~&:.rt

Ll

Activity

"'.

Protocol

-WWW 35,4%

-POP3 31,9%

SMTP 9~3%

NNW 0,0%

FTP 6,4%

1$11 TELNET 0,0%

-MSN 10,69&

-KA2AA 0,0%

-leQ 6,4%

-NOTES O~O9& unksceec

LOCAl [NDIS 5,Q:,ddver]

4/2

00:27;03 ~.:

Figura - 9 Grafico de utilizacao de protocol os

4.3.5. Projeto de Seguran~a

A sequranca sera tratada de uma forma, onde foi identificado urn conjunto de elementos cntlcos que sao importantes que envolvem espaco ffsico onde os equipamentos serao instalados contendo regras de acesso restrito, seguranc;a contra roubo fisico, vandalismo e local livre de inundacoes, 16gico (softwares e conflquracao), sistema de seguranc;a contra incendios e tambem as pessoas que desenvolvem suas atividades ou circulam dentro ambiente de trabalho em aspecto geral.

47

As pessoas que serao autorizadas de ter acesso a Data Center serao a equipes de administradores da rede e duas pessoas na matriz e tambern nas filiais

que prestaram service de lirnpeza, onde receberam treinamento com orlentacoes d~

como realizar 0 trabalho nos pontos criticos da Data Center, das duas pessoas que .'

atuaram na limpeza uma das pessoas ficara como reserva que assumira a tarefa '

quando a pessoa principal estiver de ferias, ncenca medica ou compensando horas.:

Mas podera exercer outra atividade dentro da orqanizacao somente quando for solicitado realizar esta atividade no Data Center. Serao disponibilizadas placas alerta como restrlcao de acesso a pessoas nao autorizadas e on de estao instalados e localizados os sistemas contra mcendtos. Devem ser vistoriados e testados periodicamente conforme as recornendacoes dos fabricantes. Desta forma a UNIX

tem um papel fundamental na colaboracao e uniao dos representantes de cada setor para que sejam feitas as regras e que seja de conhecimento de todos os colaboradores e assinado, conseqOentemente serao cumpridas, pois a sequranca de uma rede corneca na acao do proprio funcionario da UNIX.

Para os controles de diretorios serao crlados grupos usuartos na confiquracao do samba definindo permlssoes num script em que 0 usuario autenticar se carreqara seu perfil adequado para a funcao, cada usuario recebera seu login e uma senha padrao e sua em primeira autenticacao tera que ser alterado a senha que devera ser alterado conforme regras estabelecidas sendo alranumerlcas, sendo definida a alteracao de senha a cada noventa dias para todos os usuarios. Fara parte de u grupo de usuaries onde serao vinculadas todas as permissoes e bloqueio para est estabelecido, ou seja, atraves de um login script que estara vinculado a u determinado grupo de usuario sera possivel a confiquracao automatica da estacao local do usuario bloqueando ou liberando feicoes do computador como acesso a painel de controle ou a sites externos.

Para isso seja possfvel sera programar um tarnbern os services de firewall e Proxy sendo que 0 firewall de fronteira tera 0 papel de filtrar todo 0 trafeqo e fazer 0 controle de pacotes da internet para a rede interna e da rede interna para internet. Ja 0 Proxy sera utilizado como filtro de conteudo web e devera ser configurado como um Proxy transparente, ou seja, todo tratego web da rede interna tera que passar pela porta do Proxy para sair para internet que sera permitido ou nao, dependendo do grupo a qual um usuario esta vinculado. Para isso sera instalado como protecao

48

um servidor firewall, Proxy com service (software) squid e 0 firewall iptables.

o squid e um ProxyChace de alto desempenho para cliente web, suportand protocolos MPLS, HTTP, POP3, SMTP, TCP/IP NTP, SNMP, SSH, DNS e VP . Podendo ser programado futuramente outros protocolos de acordo com os servic s a serem disponibilizados. 0 squid mantern meta dados e especial mente objeto armazenados em sua memoria RAM, cacheia buscas de DNS e programa each negativo de requests falhos, suporta SSL, lista de acesso complexas e login completo. Por utilizar a Internet Cache Protocol, 0 squid pode ser configurado para trabalhar de forma hierarquica ou mista para melhor aproveitamento de banda.

o squid sendo consiste em um programa principal "Squid" sistema de busea e resolucao de nomes (dnsserver) e com alguns programas adicionais para reescrever "requests", fazendo autenticacao e gerenciar ferramentas de clientes. Visando aproveitar 0 maximo da banda utilizaremos 0 ProxyCache, assim podemos ter uma economia de banda que pode variar ente 3% e 50% nos momentos de maior consumo da rede. 1550 significa que para um link de seis Mbps operando com toda sua capacidade, considerando uma reducao de 30% 0 mesmo produziria um ganho de aproximadamente 2.700 Mbps, com a connquracao de um Proxy Cache gera um economia que podem no final do mas gerar grandes dlterencas financeiras para 0 UNIX.

Firewall possui duas portas WAN de alto desempenho permitindo du

conex5es de banda larga redundantes apenas na matriz, onde cada link contratad ,,--~

sera disponibilizado por operadoras diferentes que devem ter infra-estrutura d

comunicacao independentes link principal de seis Mbps e link secunda rio menor de . ~ ~ 3Mbps e determinando 0 trafego de internet sera dividido entre elas de forma, \ \~' diferenciado a velocidade de cada link. Nas filiais terao cinco links disponibilizado ( ~f~

sendo distribufdo um link de 6Mbps para eada filial. ~ "-

Os sistemas se sequranca como 0 Firewall - NAT sera configurado regr SPI, Anti Dos, com regras de alerta de ataques via e-mail, bloqueio intruso suspeitos, scripts maliciosos e de analisar os cabecalhos dos pacotes caso detect algum pacote com arquivo suspeito sera deseartado. 0 Firewall desempenhara 0 papel de roteamento dos services como EMAIL, VPN, Voip, HTTP externo.

o Proxy tara 0 controle de acesso a internet dos usuaries e as regras definidas no Proxy serao carregadas no script login no perfil de cada usuario, onde

49

sera permitido 0 acesso a sites para desempenhar suas atividades profissionais dentro da empresa, sendo definidas essas regras do Proxy pelo administrador para

sinrorma90e~.~~A- __

.Per 0 controle de seguranc;a dos sistemas operacionais nos desktops e servidores Windows sera utilizado antivirus da McAfee centralizado em um servid e distribuindo os agentes nas estacoes e servidores serao carregados no perfil de cada usuario.

o um sistema DL TSAGE da Quantum DLT-S4, po is oferece 1.STB de capacidade - 0 dobro da capacidade pelo mesmo preco de qualquer outra unidade de desempenho no mercado, tornando-se um valor inovador. Alern disso, a DLT-S4 oferece a maior capacidade para a unidade de fita Finalmente, a DL T -S4 vem com DL TSAGE gerenciamento e os recursos de sequranca que Ihe da a capacidade de gerenciar seus dados, mante-to seguro e Ihe dar paz de esplnto. Tendo as seguintes vantagens:

• Sem precedentes 1.STB de capacidade nativa e 800 GB comprimidos com 0 menor custo de armazenagem por gigabyte $. OS/GB;

• Voce economiza tempo e dinheiro com cartuchos de fita 50% menos de gerir do que qualquer outra unidade de desempenho no mercado

• Alto desempenho Taxa de transterencia comprimido de 432 GB J hora e tempo medic utillzado na cornpressao e de duas horas e um minuto.

50

• Que informacao ou rotina determinado usuario acessou;

• Quem tentou acessar qualquer rotina ou intormacao sem estar autorizado.

4.4. Cronograma de lmplantacao

Seguiremos um cronograma rigoroso que sera dividido por fases:

Figura 10 - Cronograma de lrnplantacao

53

__ • .J

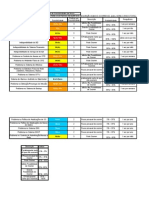

4.5. Orcarnento

Foi feito orcarnento dos equipamentos e tambem da do custo do desemvolvimento do projeto conforme demonstrado na tabela abaixo.

~ A ~------. Tabela 2 - Orcarnento equipamentos e services

\ Tabela de Precos

Equipamentos

Fabricante

Modelo

Quant R$ Unltarlo R$ Total

Roteadores CISCO 12000 Series 04 8 000 00 32.000.00

LSerJidores PDC ARQUIVOS ',!\.'INS Dell PowerEdqe R810 01 8.25000 8.250,00

Selvidores DHCP Dell PowerEdge R210 O'S 502500 25.125,00

Selvidores DNS e FIRE\VALL Dell Powercdge R210 01 5 02~, 00 5.025,00

SerJidores de Aplica~ao Dell Power::dge R810 01 8250 00 8.250,00

SerJidores de Banco de Dados Dell Dower;-dqe R8i0 01 8250.00 8.2S0.00

SerJidores .Antivirus Dell PO'Nert:dge R210 01 :. 025 00 5,025,00

Servidores Impressiio Dell PowerFdge R210 04 S 025.00 20100,00

Ser/idores Gerencia Dell PowerFdqe R210 01 '=, 02~, 00 5.025,00

Ser/idores de Backup Local Dell 13400 04 3.800.00 15.200,00

Selvidor de Backup Central Dell PowerEdge R41 0 01 825000 8.250,00

Ser',idores r';ionitoramento Dell Powert:dge R210 04 502':",00 20.100,00

Serlidor de t:·rvlAIL Dell PO'."IerEdge R810 01 825000 8.250,00

MediaPack Voip S.A S. Mediapack 118 - 8 FXS 01 2081390 2.086,90

Contrato de I ink Op Oi Link 3 MBps 3 80000 2.400,00

Contrato de link Op Embratel Link 6 M8ps 8 2.000.00 12.000,00

Total de mvesnmentos em Equipamentos 153.336,90

.lli V,," ~'dOP"O d''''''''Mm'm~O rS ,{~rt.9i6':,~ ~

~'7.~' GOnSldera~Oes Fin.~ l> ('J- \ II' I I ~,

\ (J'S A reallzacao deste projeto foi bastante importante para nos cOflsciemizaH&--- __

que e a complexidade de uma proiecao, elaboracao e rnanutencao de uma rede de

informatica.

Este trabalho foi muito elucidativo, pois, esta e uma area bastante atrativa e em que temos algum interesse. Conseguimos programar com sucesso a rede hospitalar a que nos propusemos a realizar e pensamos ter introduzido todos os aspectos mais importantes a criacao da mesma.

Segundo os requisitos do projeto e dadas as circunstancias voltadas para a Gerencia de redes, Seguran~a e redes de converqencla e orcarnentos, temos, do ponto de vista tecnlco, um projeto que cumpre todas as necessidades. Demos entase a evolucao tecnol6gica, de modo a tirar Maximo prove ito de todas as suas

funcionalidades, e de modo a que seja uma rede atualizada, segura, eficaz e de grande utilidade.

54

o acompanhamento de uma rede com tecnologias LANIWAM/MAN com posse destas ferramentas permite um acompanhamento de como anda a rede gerenciada fornecendo elementos sobre como podemos resolver problemas ou eventuais falhas que ocorrem no decorrer do usc, ate mesmo futuros problemas que possam trazer serias consequencias dentro da empresa.

Conseguimos depois de muita persistencia realizar 0 Projeto de uma Rede Hospitalar Umversttarlo, on de 0 grupo pode adquirir grande conhecimento no decorrer da elaboracao do mesmo, a isso dedicamos parcela desse projeto a colaboracao do orientador que tive a oisposicao de nos auxiliar em nossas dificuldades.

Creio que tambem esse projeto podera ser 0 ponta pe inicial para que nos do grupo possamos cornecar uma preparacao para melhor para 0 futuro academico e um futuro profissional melhor no dia a dia. Isso valeu, pois na execucao do projeto tivemos a oportunidade de todos nos aprendermos um pouco mais sobre as fases de desenvolvimento de um projeto.

55

f f \ -.£l-

~. 6,18. Analise de Percurso

~ ,~.J J JUSTIFICATIVAS

Nos momentos onde n6s, componentes do grupo que realizamos os encontros com 0 objetivo de construir esse projeto, observamos que ocorreu uma maior inteqracao entre os participantes e tambem uma predlsposlcao em querer conhecer mais a fundo os estudos das materlas envolvidas nesse projeto, com isso ocorreu uma facilidade e entendimento maior no aprendizado em sala de aula. Haja vista percebemos que a dedlcacao ao projeto atrapalhou no desempenho das outras disciplinas pelo fato de todos estarem empenhados nesse projeto onde foi tornado muito tempo. Contudo foi de grande valia para 0 born proveito dos conhecimentos onde todo do grupo passou a ter sobre a conteccao de urn projeto.

4 ' 6. j ,2.. DIFICULDADES ENCONTRADAS

As dificuldades que foram encontradas no decorrer do projeto foram varias como a lmplantacac das tecnologias, a parte de Gerencia e Seguran<;a e seus protocolos, na questao de orcamentos, as elaboracao dos conteudos solicitados, a adequacao as normas da ABNT, disponibilidade dos membros do grupo, onde as duvidas encontradas foram sanadas com 0 auxllio do nosso orientado.

~ b, J.3 ATIVIDADES NAO CUMPRIDAS

?

l{ " .2 RefleX30 sobre a pratlca

56

Aluno: Alan Carlos Batista Eufrazio:

Revendo e relendo 0 projeto verifiquei que as dificuldades existiram e foram muitas como, em reunir os integrantes dos grupos pols os mesmos trabalham e 0 tempo disponfvel era meio compllcado, nao ocorreram muitas designac;oes de tarefas para confeccionarmos 0 projeto, um dos maiores empecilhos foi ainda a falta de experiencia de todos na execucao do projeto, exigindo muito de nos e foi possfvel grac;as as orientacoes do coordenador e orientadores, tudo isso foi uma novidade, onde ainda aprendemos algumas normas tecnicas, onde algumas meio confusa para o grupo.