Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

Ficha Valoración Probabilidad Amenaza PDF

Caricato da

MASHETitolo originale

Copyright

Formati disponibili

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

Formati disponibili

Ficha Valoración Probabilidad Amenaza PDF

Caricato da

MASHECopyright:

Formati disponibili

UNIVERSIDAD PRIVADA DE TACNA

FACULTAD DE CIENCIAS EMPRESARIALES

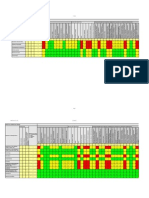

Valoración de "Probabilidad de Amenaza"

Instrucciones: A continuación se presentan 3 tablas que permiten valorar la Probabilidad de amenaza

que podrían causar perjuicio de disponibilidad, confidencialidad, integridad y autenticidad de la

información o de los datos institucionales.

Para ello utilice las divisiones de la columna Probabilidad de Amenaza, marcando con una "X" la

opción que usted considere aplicable a su organización.

Para determinar la probabilidad de amenaza, apóyese en las siguientes consideraciones:

a) ¿Cuál es el interés o la atracción por parte de individuos externos, de atacarnos?

b) ¿Cuáles son nuestras vulnerabilidades?

c) ¿Cuántas veces ya han tratado de atacarnos?

Insignificante

No existen condiciones que impliquen riesgo/ataque.

(Ninguna)

Baja Existen condiciones que hacen muy lejana la posibilidad del ataque.

Existen condiciones que hacen poco probable un ataque en el corto plazo pero que no son

Mediana

suficientes para evitarlo en el largo plazo.

La realización del ataque es inminente. No existen condiciones internas y externas que impidan el

Alta

desarrollo del ataque.

Tabla 1: Actos originados por la criminalidad común y motivación política

Tipo de Amenaza o Ataque Probabilidad de Amenaza

Actos originados por la criminalidad común y motivación Insignificante

Baja Mediana Alta

política (Ninguna)

Allanamiento (ilegal, legal)

Persecución (civil, fiscal, penal)

Orden de secuestro / Detención

Sabotaje (ataque físico y electrónico)

Daños por vandalismo

Extorsión

Fraude / Estafa

Robo / Hurto (físico)

Robo / Hurto de información electrónica

Intrusión a Red interna

Infiltración

Virus / Ejecución no autorizado de programas

Violación a derechos de autor

Auditoría de Sistemas de Información Página 1 de 3

UNIVERSIDAD PRIVADA DE TACNA

FACULTAD DE CIENCIAS EMPRESARIALES

Tabla 2: Suceso de origen físico

Tipo de Amenaza o Ataque Probabilidad de Amenaza

Suceso de origen físico Insignificante Baja Mediana Alta

(Ninguna)

Incendio

Inundación / deslave

Sismo

Daños debidos al polvo

Falta de ventilación

Electromagnetismo

Sobrecarga eléctrica

Falla de corriente (apagones)

Falla de sistema /Daño disco duro

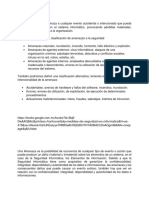

Tabla 3: Sucesos derivados de la impericia, negligencia de usuarios/as y decisiones

institucionales

Tipo de Amenaza o Ataque Probabilidad de Amenaza

Sucesos derivados de la impericia, negligencia de Insignificante

Baja Mediana Alta

usuarios/as y decisiones institucionales (Ninguna)

Falta de inducción, capacitación y sensibilización sobre

riesgos

Mal manejo de sistemas y herramientas

Utilización de programas no autorizados / software

'pirateado'

Falta de pruebas de software nuevo con datos productivos

(Ej. Instalación de nuevos programas sin respaldar los

datos anteriormente)

Pérdida de datos

Infección de sistemas a través de unidades portables sin

escaneo

Manejo inadecuado de datos críticos (Ej. no cifrar datos,

etc.)

Unidades portables con información sin cifrado

Transmisión no cifrada de datos críticos

Manejo inadecuado de contraseñas (inseguras, no

cambiar, compartidas, BD centralizada)

Compartir contraseñas o permisos a terceros no

autorizados

Transmisión de contraseñas por teléfono

Exposición o extravío de equipo, unidades de

almacenamiento, etc.

Sobrepasar autoridades

Auditoría de Sistemas de Información Página 2 de 3

UNIVERSIDAD PRIVADA DE TACNA

FACULTAD DE CIENCIAS EMPRESARIALES

Tipo de Amenaza o Ataque Probabilidad de Amenaza

Sucesos derivados de la impericia, negligencia de Insignificante

Baja Mediana Alta

usuarios/as y decisiones institucionales (Ninguna)

Falta de definición de perfil, privilegios y restricciones del

personal

Falta de mantenimiento físico (proceso, repuestos e

insumos)

Falta de actualización de software (proceso y recursos)

Fallas en permisos de usuarios (acceso a archivos)

Acceso electrónico no autorizado a sistemas externos

Acceso electrónico no autorizado a sistemas internos

Red cableada expuesta para el acceso no autorizado

Red inalámbrica expuesta al acceso no autorizado

Dependencia a servicio técnico externo

Falta de normas y reglas claras (no institucionalizar el

estudio de los riesgos)

Falta de mecanismos de verificación de normas y reglas /

Análisis inadecuado de datos de control

Ausencia de documentación

Auditoría de Sistemas de Información Página 3 de 3

Potrebbero piacerti anche

- El Libro de La Nada - OshoDocumento213 pagineEl Libro de La Nada - Osho56a92e85b589b100% (5)

- Introduccion Seguridad Informatica PDFDocumento36 pagineIntroduccion Seguridad Informatica PDFLuis Vergara CrastaNessuna valutazione finora

- Modelo de Harvard de NegociacionDocumento3 pagineModelo de Harvard de NegociacionMASHENessuna valutazione finora

- Defensa en Profundidad - EjemploDocumento31 pagineDefensa en Profundidad - EjemploLuis Zafra100% (1)

- Seguridad InformaticaDocumento16 pagineSeguridad Informaticaabraham choque100% (1)

- Identificación de Amenazas y VulnerabilidadesDocumento8 pagineIdentificación de Amenazas y VulnerabilidadesEduardo Roncal CotrinaNessuna valutazione finora

- Agente de Carga InternacionalDocumento9 pagineAgente de Carga InternacionalMASHENessuna valutazione finora

- Ejercicios Resueltos de HipotesisDocumento36 pagineEjercicios Resueltos de Hipotesismaria90% (10)

- Ensayo de Seguridad Informatica - Rachell LopezDocumento6 pagineEnsayo de Seguridad Informatica - Rachell LopezMega OneNessuna valutazione finora

- E-Book Casos EmpresarialesDocumento122 pagineE-Book Casos EmpresarialesfrankoeszaqerNessuna valutazione finora

- Evaluación de Impacto Ambiental. Introducción y GeneralidadesDocumento56 pagineEvaluación de Impacto Ambiental. Introducción y GeneralidadesJean Wolf100% (4)

- Nuevos espacios de seguridad nacional: Cómo proteger la información en el ciberespacioDa EverandNuevos espacios de seguridad nacional: Cómo proteger la información en el ciberespacioNessuna valutazione finora

- Matriz Analisis RiesgoDocumento7 pagineMatriz Analisis RiesgoFrancisco Del Aguila PinedoNessuna valutazione finora

- Evaluación de probabilidad de amenazasDocumento4 pagineEvaluación de probabilidad de amenazasmegazordrangerNessuna valutazione finora

- Análisis de riesgos de seguridad de informaciónDocumento7 pagineAnálisis de riesgos de seguridad de informaciónMiguel CampanaNessuna valutazione finora

- Anexo Seguridad en Sistemas de InformaciónDocumento56 pagineAnexo Seguridad en Sistemas de InformaciónCarolina Alvarado RoaNessuna valutazione finora

- AA12 Ev2 Matriz Analisis RiesgoDocumento7 pagineAA12 Ev2 Matriz Analisis RiesgoCarlos Antonio AntonioNessuna valutazione finora

- Seguridad InformaticaDocumento54 pagineSeguridad InformaticaOmar GuadalupeNessuna valutazione finora

- Valoración Probabilidad Amenaza Sistemas InformaciónDocumento4 pagineValoración Probabilidad Amenaza Sistemas InformaciónGcTronic BCNessuna valutazione finora

- Plantilla Descargar Trabajos de Grado Normas UPE Microsoft WordL Puro20 Com VeDocumento5 paginePlantilla Descargar Trabajos de Grado Normas UPE Microsoft WordL Puro20 Com VeJefersonGBNessuna valutazione finora

- Delitos InformaticosDocumento4 pagineDelitos Informaticoszullycor100% (1)

- Elementos de La Seguridad InformáticaDocumento14 pagineElementos de La Seguridad InformáticaAldo MendozaNessuna valutazione finora

- Seguridad InformaticaDocumento16 pagineSeguridad InformaticamarioNessuna valutazione finora

- Amenazas y VulnerabilidadesDocumento3 pagineAmenazas y VulnerabilidadesClan DgamersNessuna valutazione finora

- Apuntes Seguridad de La InformaciónDocumento12 pagineApuntes Seguridad de La InformaciónPablo ENessuna valutazione finora

- Sistemas de información y riesgosDocumento24 pagineSistemas de información y riesgosAlexander PerezNessuna valutazione finora

- Matriz Analisis RiesgoDocumento7 pagineMatriz Analisis RiesgoAnonymous hRIIiWNessuna valutazione finora

- Seguridad física y planes contingenciaDocumento50 pagineSeguridad física y planes contingenciaRosa Esmeralda Rojas Hernandez100% (3)

- Análisis de riesgos informáticos y seguridad de la informaciónDocumento9 pagineAnálisis de riesgos informáticos y seguridad de la informaciónJhon Alejandro CALLEJAS PAEZNessuna valutazione finora

- Seguridad InformáticaDocumento17 pagineSeguridad InformáticaJose Fernando Toro CrovettoNessuna valutazione finora

- TerminologiaDocumento10 pagineTerminologiaDhanibel ReyesNessuna valutazione finora

- Matriz Analisis RiesgoDocumento7 pagineMatriz Analisis RiesgoHansAceroHernandezNessuna valutazione finora

- Seguridad InformaticaDocumento13 pagineSeguridad InformaticaAlcides TorresNessuna valutazione finora

- Seguridad Informatica 1Documento3 pagineSeguridad Informatica 1fran escuelaNessuna valutazione finora

- Seguridad Digital o Seguridad InformáticaDocumento4 pagineSeguridad Digital o Seguridad Informáticalaura velozaNessuna valutazione finora

- Seguridad InformáticaDocumento12 pagineSeguridad InformáticaIsrael FloresNessuna valutazione finora

- Riesgos InformáticosDocumento59 pagineRiesgos Informáticosmonica patricia torres barriosNessuna valutazione finora

- Seguridad InformáticaDocumento94 pagineSeguridad InformáticaLiz ZamOraNessuna valutazione finora

- Amenazas y Puntos DébilesDocumento39 pagineAmenazas y Puntos DébilesAngelaCarrascoNessuna valutazione finora

- Ciberamenazas: Ministerio de Salud PúblicaDocumento15 pagineCiberamenazas: Ministerio de Salud PúblicaAlexandra HerreraNessuna valutazione finora

- Amenazas a la seguridad informáticaDocumento4 pagineAmenazas a la seguridad informáticaKaren HuertaNessuna valutazione finora

- Seguridad InformaticaDocumento9 pagineSeguridad InformaticaSergio FiguerasNessuna valutazione finora

- Unidad IvDocumento14 pagineUnidad IvRegnoi PadronNessuna valutazione finora

- Principales Amenazas de La Seguridad InformáticaDocumento6 paginePrincipales Amenazas de La Seguridad InformáticaDani BaqueNessuna valutazione finora

- RAC1Documento28 pagineRAC1Nolberto MontufarNessuna valutazione finora

- Seguridad Informatica TareaDocumento11 pagineSeguridad Informatica TareaJose Eduardo Rmamírez LópezNessuna valutazione finora

- Capitulo 1Documento67 pagineCapitulo 1Ely BFNessuna valutazione finora

- RiesgosInformáticosDocumento46 pagineRiesgosInformáticosLuis H ArguelloNessuna valutazione finora

- G9 - Protección de Los Sistemas de InformaciónDocumento44 pagineG9 - Protección de Los Sistemas de InformaciónPiero CapchaNessuna valutazione finora

- DefinicionesDocumento2 pagineDefinicionesJoy BenitoNessuna valutazione finora

- Seguridad de La InformacionDocumento33 pagineSeguridad de La InformacionPERUHACKINGNessuna valutazione finora

- AmenazasDocumento4 pagineAmenazasJuan Lopez CastoNessuna valutazione finora

- Seguridad Informatica WikiDocumento19 pagineSeguridad Informatica WikiEduardo Villaseñor MartinezNessuna valutazione finora

- Parcial 1Documento3 pagineParcial 1ptypc1922Nessuna valutazione finora

- Clase 2 2017-II - Amenazas y Puntos DébilesDocumento57 pagineClase 2 2017-II - Amenazas y Puntos DébilesRobert Puican GutierrezNessuna valutazione finora

- Seguridad informática protege activosDocumento17 pagineSeguridad informática protege activosblayarzNessuna valutazione finora

- Seguridad Informatica Ensayo Jorge PradoDocumento8 pagineSeguridad Informatica Ensayo Jorge PradoDavid PradoNessuna valutazione finora

- Conceptos de Seguridad en RedesDocumento3 pagineConceptos de Seguridad en RedesChoco MilNessuna valutazione finora

- Actividad 6 - Rosas RiveraDocumento2 pagineActividad 6 - Rosas RiveraMelanie Sucet Rosas RiveraNessuna valutazione finora

- Seguridad InformáticaDocumento15 pagineSeguridad InformáticaIvan José Campos MadridNessuna valutazione finora

- Caso 3Documento10 pagineCaso 3Marta Cecilia QuinteroNessuna valutazione finora

- Tecnico en Seguridad InformaticaDocumento18 pagineTecnico en Seguridad InformaticaEduardo PiramidesNessuna valutazione finora

- Implicancia Nic 31 en El Ir PDFDocumento8 pagineImplicancia Nic 31 en El Ir PDFMASHENessuna valutazione finora

- Implicancia Nic 31 en El Ir PDFDocumento8 pagineImplicancia Nic 31 en El Ir PDFMASHENessuna valutazione finora

- Sesion 02 FuturosDocumento50 pagineSesion 02 FuturosMASHENessuna valutazione finora

- Nic 33Documento16 pagineNic 33MASHENessuna valutazione finora

- Implicancia Nic 31 en El Ir PDFDocumento8 pagineImplicancia Nic 31 en El Ir PDFMASHENessuna valutazione finora

- Diferencias en Procedimientos ContablesDocumento2 pagineDiferencias en Procedimientos ContablesMASHENessuna valutazione finora

- Implicancia Nic 31 en El Ir PDFDocumento8 pagineImplicancia Nic 31 en El Ir PDFMASHENessuna valutazione finora

- Depreciacion Contable y Tributaria PDFDocumento14 pagineDepreciacion Contable y Tributaria PDFMASHENessuna valutazione finora

- Implicancia Nic 31 en El Ir PDFDocumento8 pagineImplicancia Nic 31 en El Ir PDFMASHENessuna valutazione finora

- Implicancia Nic 31 en El Ir PDFDocumento8 pagineImplicancia Nic 31 en El Ir PDFMASHENessuna valutazione finora

- Ficha Valoración Probabilidad AmenazaDocumento3 pagineFicha Valoración Probabilidad AmenazaMASHENessuna valutazione finora

- Niif 1Documento6 pagineNiif 1MASHENessuna valutazione finora

- Ley de Tributación Municipal ApuestasDocumento2 pagineLey de Tributación Municipal ApuestasMASHENessuna valutazione finora

- Lectura 03 - Asbanc - Banca Peruana Siglo 21Documento6 pagineLectura 03 - Asbanc - Banca Peruana Siglo 21MASHENessuna valutazione finora

- TRIBUTOSDocumento44 pagineTRIBUTOSMASHENessuna valutazione finora

- Lectura 03 - Asbanc - Banca Peruana Siglo 21Documento6 pagineLectura 03 - Asbanc - Banca Peruana Siglo 21MASHENessuna valutazione finora

- Clases de TributoDocumento21 pagineClases de TributoRoberto SalinasNessuna valutazione finora

- Ley Del IgvDocumento42 pagineLey Del IgvMASHENessuna valutazione finora

- La CelulaDocumento2 pagineLa CelulaMASHENessuna valutazione finora

- Manual Quimica General PDFDocumento54 pagineManual Quimica General PDFccarruyoNessuna valutazione finora

- Teoria Unidad1Documento29 pagineTeoria Unidad1MASHENessuna valutazione finora

- Terminos ContablesDocumento12 pagineTerminos ContablesMASHENessuna valutazione finora

- Caso Práctico Puno 2013Documento6 pagineCaso Práctico Puno 2013Yoel EscobarNessuna valutazione finora

- SociologiaDocumento24 pagineSociologiaMASHENessuna valutazione finora

- MASLOW - NecesidadesDocumento6 pagineMASLOW - NecesidadesMASHENessuna valutazione finora

- MASLOW - NecesidadesDocumento6 pagineMASLOW - NecesidadesMASHENessuna valutazione finora

- Test Entrevista de Trabajo Christopher MontaldoDocumento3 pagineTest Entrevista de Trabajo Christopher MontaldoJose Pacheco0% (1)

- Cadena Productiva de La MaderaDocumento3 pagineCadena Productiva de La MaderaRamzyOmarJesusCardonaTerrazasNessuna valutazione finora

- 7 hábitos de las mentes millonarias para alejarse de la pobrezaDocumento24 pagine7 hábitos de las mentes millonarias para alejarse de la pobrezaJeza WurstenNessuna valutazione finora

- Ensayo Confiabilidad de Las SoldadurasDocumento8 pagineEnsayo Confiabilidad de Las SoldadurasJulian Fernando Carvajal MartinezNessuna valutazione finora

- Resumen Ensayos en Forma de HipermediaDocumento1 paginaResumen Ensayos en Forma de HipermediaCandela Fernandez NicolauNessuna valutazione finora

- ActaReuniones - Mecatronica - Diseño CORREGIDASDocumento38 pagineActaReuniones - Mecatronica - Diseño CORREGIDASHECTOR COCHISE TERAN HERRERANessuna valutazione finora

- Las Masacres de Ayo Ayo y MohozaDocumento5 pagineLas Masacres de Ayo Ayo y Mohozamilenka.titoNessuna valutazione finora

- 7 y 8 EstadísticaDocumento6 pagine7 y 8 EstadísticaKarina Henostroza AyalaNessuna valutazione finora

- Guia 2 Fisica 4 Ano Seccion A - Prof. RosaDocumento1 paginaGuia 2 Fisica 4 Ano Seccion A - Prof. Rosananig09Nessuna valutazione finora

- Tutoría: Compartimos Nuestras Emociones en Nuestro Primer Día de ClaseDocumento4 pagineTutoría: Compartimos Nuestras Emociones en Nuestro Primer Día de ClaseInversiones Camely SacNessuna valutazione finora

- Calculo DifrencialDocumento18 pagineCalculo Difrencialpancho lopez0% (1)

- Aritmética 2do AñoDocumento88 pagineAritmética 2do AñoJ-AntonyQuispePaitanNessuna valutazione finora

- Ensayo de Reclutamiento y Selección de Personal Por: Ana Karen Vega SantanaDocumento2 pagineEnsayo de Reclutamiento y Selección de Personal Por: Ana Karen Vega Santanaguadalupe87Nessuna valutazione finora

- Alerta Sanitaria Vacuna Vax-SpiralDocumento3 pagineAlerta Sanitaria Vacuna Vax-SpiralcarlosbaresNessuna valutazione finora

- EjerciciosDocumento5 pagineEjerciciosKaren Lizeth TÉLLEZ NINONessuna valutazione finora

- CONSERVACIÓN VIAL MIXTO POR NIVEL DE SERVICIO Y PRECIOS UNITARIOS PROVINCIA COLCHAGUADocumento8 pagineCONSERVACIÓN VIAL MIXTO POR NIVEL DE SERVICIO Y PRECIOS UNITARIOS PROVINCIA COLCHAGUARorito Villablanca ONessuna valutazione finora

- Conversion de Grados Decimales A GradosDocumento3 pagineConversion de Grados Decimales A GradosCesar Varas BeltranNessuna valutazione finora

- Firma 7 - Sección Af92 Exposición - TempomaticDocumento25 pagineFirma 7 - Sección Af92 Exposición - TempomaticHéctor OlivasNessuna valutazione finora

- Cuestionario Previo 6 TermodinamicaDocumento5 pagineCuestionario Previo 6 TermodinamicaFernanda EspinosaNessuna valutazione finora

- Trabajo Final de Grado - Antonella Villa SaccoDocumento38 pagineTrabajo Final de Grado - Antonella Villa SaccoCecilia CorreaNessuna valutazione finora

- Crítica Al Fundamento de La Complicidad en El Delito Establecido en La Casación #367-LambayequeDocumento9 pagineCrítica Al Fundamento de La Complicidad en El Delito Establecido en La Casación #367-LambayequeBranko YvancovichNessuna valutazione finora

- Proceso Convergencia 2 23 Modificado PDFDocumento22 pagineProceso Convergencia 2 23 Modificado PDFEdwinRaulIngaluqueCondoriNessuna valutazione finora

- Código MorseDocumento7 pagineCódigo MorseWilson RiquelmeNessuna valutazione finora

- Luis Carlos Marrero y Daylíns Rufin-Re-Encantos y Re-EncuentrosDocumento147 pagineLuis Carlos Marrero y Daylíns Rufin-Re-Encantos y Re-EncuentrosLuis Carlos Marrero ChasbarNessuna valutazione finora

- Tres Aportes Educacion Popular Latinoamericana Pedagogia ActualDocumento11 pagineTres Aportes Educacion Popular Latinoamericana Pedagogia ActualJose Alex Moron100% (1)

- Dialnet ReflexionCriticaSobreLaSituacionMundialActual 2479471 PDFDocumento10 pagineDialnet ReflexionCriticaSobreLaSituacionMundialActual 2479471 PDFeagleandresNessuna valutazione finora

- Enfoques Teóricos de La ContabilidadDocumento6 pagineEnfoques Teóricos de La ContabilidadJesús CaraballoNessuna valutazione finora