Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

Plantilla - IEEE1

Caricato da

Sebastian FerrerCopyright

Formati disponibili

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

Formati disponibili

Plantilla - IEEE1

Caricato da

Sebastian FerrerCopyright:

Formati disponibili

Conceptualización y análisis de los fundamentos

de la Seguridad Informática

Edwin Alfredo Molina Sanchez

Nancy Johanna Calderón

Alex Augusto Ballesteros

Juan Sebastian Ferrer

Departamento ECBTI

Universidad Nacional Abierta y a Distancia (UNAD)

simple, it is to protect an asset of an entity with

Resumen—Lo único verdadero es que solo las personas

puede tomar acciones preventivas y decisiones para several security measures.

reducir su vulnerabilidad, A nivel laboral, proteger

información es lo único que puede garantizar el correcto Keywords— Sniffing, Spoofing, MITM, Trashing, Risk,

Vulnerability, Social engineering.

funcionamiento de nuestras inversiones. Dependiendo de

la naturaleza del modelo de negocios, esta rama que

digitaliza que protege nuestra información de daños y I. SEGURIDAD INFORMÁTICA Y SU IMPORTANCIA

ataques externos es de suma importancia para proteger EN ORGANIZACIONES Y EMPRESAS

nuestro estilo de vida debemos empezar a considerar La

Por la seguridad invertimos recursos de tiempo o dinero

seguridad informática. En este documento también

para que la integridad de nuestra familia y la nuestra no

abordaremos un concepto llamado la defensa en

se vea afectada, porque sabemos que somos vulnerables,

profundidad también conocido como (Defense in Depth).

por esto es imposible cuidarnos de una manera completa,

Se trata de un modelo que pretende aplicar protecciones

pero el éxito de esta actividad se logra integrando un

en seguridad para proteger los datos en diferentes

equipo familiar y social, con las autoridades competentes

instancias o capas, en este artículo se mostrara cada una

donde los integrantes deben participar de manera decidida

de esas protecciones que se usan en la seguridad de la

y activa. Lo único verdadero es que solo la personas

información. La idea de esta metodología son muy

puede tomar acciones preventivas y decisiones para

simple, es proteger a un activo de una entidad con varias

reducir su vulnerabilidad, La importancia que tiene la

medidas de seguridad

seguridad informática en las empresas se basa en la

seguridad física aplicada a los equipos, ya que los

Palabras clave— informática, vulnerabilidad, información,

ataques no es siempre al software sino también al

datos, defensa, capas, barrareras.

hardware, la seguridad lógica se encargara de la

Abstract— The only certainty is that only people protección de los contenidos que mantendrá la

can take preventive measures and make confidencialidad, integridad, autenticidad, y

decisions to reduce their vulnerability. At the disponibilidad.

labor level, the protection of information is the

only thing that can guarantee the correct Actualmente, estamos frente múltiples ataques de

functioning of our investments. Depending on ciberseguridad a empresas, diferentes entidades han

the nature of the business model, this digitization sufrido de estos ataques a sus sistemas de información,

branch that protects our information from estos ataques afectan a los clientes de dicha compañía o a

external damages and attacks is of the utmost su infraestructura económica.

importance to protect our lifestyle. We must

begin to consider IT security. In this document we Para que las empresas quieran ser competitiva en los

will also address a concept called defense in tiempos actuales debe contar con, recursos y plataformas

depth also known as Defense in Depth. It is a tecnológicas ágiles, lo que exige una gestión efectiva y un

model that seeks to apply security protections to amplio proceso de transformación digital. Este proceso de

protect data in different instances or layers, in cambio digital en el que están la mayoría de

this article we will show each one of those organizaciones y la sociedad en general, permite que se

protections that are used in the security of puedan cometer ataques contra la seguridad informática

information. The idea of this methodology is very de las empresas desde cualquier parte del mundo

utilizando como herramienta tan solo un computador. Es

por esto que las instituciones tienen que estar atentas a

protegerse de posibles ataques eventuales ya que nadie

está a salvo de ellos.

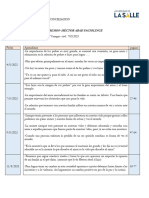

A. Autoridad Reguladora Son ente regulador, entes

certificadores. Normas, Procedimientos, SGSI Enmarcado

en las normas y procedimientos: - ISO27000. - Modelo

de SGSI Gobierno en línea. - SGSI de la entidad .

B. Seguridad Física Enmarcado en el control de acceso

físico: - Video vigilancia. - Alarmas. - Seguridad perimetral. -

Control ambiental.

Fig 1. Seguridad organizacional

C. Perímetro Lógico Enmarcado en: - Firewall. - Pruebas de

La seguridad es una de las metodologías más valiosas porque

es uno de los activos más valiosos de las empresas son penetración Web Application. - Firewall IDS/IPS VPN/NAC.

los datos, para esto se usa una metodología llamada defensa

en profundidad, es decir, que para defenderse de los ataques D. Red Interna VLAN, ACL, Auditoría de seguridad, IDS/IPS

informáticos necesitas múltiples capas de defensa. [2] SSL/TLS, SSH, Kerberos.

E. Servidores / PC / Lapton / Smartphones - Contraseñas. -

II. LA DEFENSA EN PROFUNDIDAD Aseguramiento. - Parches de seguridad. - Anti malware. - Log

de seguridad. - Escaneo de vulnerabilidad.

Los ataques informáticos a las entidades o empresas son

constantes, virus, malware se presentan como amenazas F. Aplicación - Programación segura. - Contraseñas. - Control

que están presentes diariamente en la red y cuyo objetivo de acceso - Evaluación de seguridad. - Ambiente red interna

es la destrucción de o la sustracción de la información. de desarrollo.

Un ejemplo de esto fue el ejército romano G. Datos - Encriptación de datos.

adoptó diferentes líneas de defensa, cuyo objetivo era

doble, por un lado, disuadir al enemigo y por otro, si este III. CONCLUSIONES

llevaba a cabo el ataque, que se fuese desgastando al ir

traspasando las distintas líneas de defensa y así lograr su Se pueden presentar diferentes problemas o amenazas por

detención. La idea de este modelo es muy sencilla: si es lo que se debe tener cuidado con la información que se

posible proteger a un activo de la organización con más comparte por internet o en correos, ya personas

de una medida de seguridad. El objetivo del modelo desconocidas robar o hacer mal uso de la información y

también es claro: para que un atacante llegue a un dato o esto traiga problemas, tales como la pérdida total o

información, debe poder vulnerar más de una medida de parcial de la información, falsificación de los datos,

seguridad. interferencia en el funcionamiento, etc. Pero el número de

amenazas se pueden reducir si se colocan protecciones ya

A continuación se presentan algunos de los factores a sean lógicas o físicas y si evita estas dificultades si una

tener en cuenta en la defensa en profundidad. organización ha implementado las recomendaciones y las

normas que los organismos de control no se tendría por

qué recibir ningún ataque informático, aunque

actualmente, ninguna organización privada o pública se

encuentra exenta de riesgos en su seguridad informática.

Por lo que dicho esto es necesario tener cuidado con lo

que se hace con la información que se da a otras

personas. En conclusión la seguridad informática se

encarga de proteger todo lo relacionado con la

infraestructura computacional y la información que se

encuentra en los sistemas computacionales de las

entidades.

Pudimos ver que existen múltiples maneras de

Fig 2. Modelo en profundidad de la seguridad informática asegurar la información dependiendo del nivel, así

aplicar metodologías que dependiendo de su

ámbito de acción, se utilizan tecnologías o

estrategias particulares. Cada protección tiene un

costo, por lo tanto se debe evaluar el valor del

activo a proteger y los costos en caso de pérdida o

daño ante un ataque. Esto con el fin de planear

medidas de protección. La defensa en profundidad

trata de un modelo que pretende aplicar controles de

seguridad para proteger los datos en diferentes

capas, cada una con varios controles, protegiendo

un activo con varias medidas, en donde un atacante

que desee acceder a la información, deberá vulnerar

más de una medida de seguridad.

Para una entidad debe tener definido el esquema de

defensa en profundidad, ya que se puede a proteger las

debilidades que tenga en la red y evitar que intrusos se

aprovechen de estas. es importante documentarlo, revisar

cada una de las barreras, definir funciones, hacer

simulacros con el fin de verificar que todo esté bien

configurado y dispuesto a atender cualquier ataque.

IV. AGRADECIMIENTOS

Agradezco a los integrantes del gupo: Edwin Alfredo Molina

Sanchez, Nancy Johanna Calderón Alex Augusto Ballesteros

Juan Sebastian Ferrer

V. REFERENCIAS

[1] [1] Álvarez, Marañón, Gonzalo, and García, Pedro Pablo Pérez.

Seguridad informática para empresas y particulares, McGraw-

Hill España, 2004. ProQuest Ebook Central,

[2] Escrivá, G. G., Romero, S. R. M., & Ramada, D. J. (2013).

Seguridad informática. España: Macmillan Iberia,

S.A. Recuperado

Potrebbero piacerti anche

- Backlog 03062022 WebDocumento47 pagineBacklog 03062022 WebSebastian FerrerNessuna valutazione finora

- ANEXO No. 11 - SOPORTE DE TERCER NIVEL (Aplicativos Sena y Telefonica)Documento7 pagineANEXO No. 11 - SOPORTE DE TERCER NIVEL (Aplicativos Sena y Telefonica)Sebastian FerrerNessuna valutazione finora

- RecomendacionDocumento1 paginaRecomendacionSebastian FerrerNessuna valutazione finora

- 950800558165CC1094910402CDocumento1 pagina950800558165CC1094910402CSebastian FerrerNessuna valutazione finora

- Controles de CiberseguridadDocumento1 paginaControles de CiberseguridadSebastian FerrerNessuna valutazione finora

- Redes y Medios de TransmicioDocumento1 paginaRedes y Medios de TransmicioSebastian FerrerNessuna valutazione finora

- Consentimiento Waiver KPMG Advisory Tax & Legal PDFDocumento3 pagineConsentimiento Waiver KPMG Advisory Tax & Legal PDFSebastian FerrerNessuna valutazione finora

- Almacén de RegalosDocumento10 pagineAlmacén de RegalosSebastian FerrerNessuna valutazione finora

- Autorización Estudio de Seguridad PDFDocumento1 paginaAutorización Estudio de Seguridad PDFSebastian FerrerNessuna valutazione finora

- Seguridad FisicaDocumento2 pagineSeguridad FisicaSebastian FerrerNessuna valutazione finora

- Caso Practico 3 Presupuesto PublicoDocumento8 pagineCaso Practico 3 Presupuesto PublicoJUANMI CHIKNessuna valutazione finora

- Actividad 3 de QuimicaDocumento11 pagineActividad 3 de QuimicaValeria VillalobosNessuna valutazione finora

- Tarea-2 EstaticaDocumento11 pagineTarea-2 EstaticaagustinNessuna valutazione finora

- ALOE VERA Proyecto Empresarial Diana 13Documento33 pagineALOE VERA Proyecto Empresarial Diana 13Diana SihuayroNessuna valutazione finora

- PlaneaciónDocumento1 paginaPlaneaciónCA LRNessuna valutazione finora

- Lenguajes de Programacio1Documento10 pagineLenguajes de Programacio1Luis PintoNessuna valutazione finora

- Naumáticos SosteniblesDocumento18 pagineNaumáticos SosteniblesVictor Manuel CastañedaNessuna valutazione finora

- Solucionario EDocumento72 pagineSolucionario EIker UriarteNessuna valutazione finora

- Las Oraciones Afirmativas PDFDocumento6 pagineLas Oraciones Afirmativas PDFEliza MoralesNessuna valutazione finora

- Mezclas Racemicas (Expo) )Documento11 pagineMezclas Racemicas (Expo) )CRISYAISAL50% (2)

- La Numismática en El PerúDocumento26 pagineLa Numismática en El PerúYessenia Ocsa SerranoNessuna valutazione finora

- Control de Lectura - El Olvido Que Seremos PDFDocumento4 pagineControl de Lectura - El Olvido Que Seremos PDFAlejandra CalderonNessuna valutazione finora

- Milagro Eucarístico Julia Kim (Naju, Korea) - Palpita La VidaDocumento13 pagineMilagro Eucarístico Julia Kim (Naju, Korea) - Palpita La Vidafrigenti007Nessuna valutazione finora

- ACFrOgBJ7ZSd BtsDFdu3HEBDhshWkkmZHhHCqe2jYEh Z4wQJu HVpDzgwiQ3fxliXSaZFa3 MZkHk3oh5lz3E2 YSsQoRj2HSYr60 N51L2 ST7VyG9SWf8r5rQMkDocumento3 pagineACFrOgBJ7ZSd BtsDFdu3HEBDhshWkkmZHhHCqe2jYEh Z4wQJu HVpDzgwiQ3fxliXSaZFa3 MZkHk3oh5lz3E2 YSsQoRj2HSYr60 N51L2 ST7VyG9SWf8r5rQMkHector David Garay MoralesNessuna valutazione finora

- Proyecto Sobre Educación y Nuevas TecnologíasDocumento6 pagineProyecto Sobre Educación y Nuevas TecnologíasSergio NuñezNessuna valutazione finora

- Secotores Productivos de OaxacaDocumento2 pagineSecotores Productivos de OaxacakevinNessuna valutazione finora

- Motivacion y AutoestimaDocumento43 pagineMotivacion y AutoestimaYolyger Delgado100% (1)

- Laboratorio 5Documento3 pagineLaboratorio 5Andres AlcarcelNessuna valutazione finora

- Protocolo Acoso y Por Razon de Sexo - Grupo ProsegurDocumento15 pagineProtocolo Acoso y Por Razon de Sexo - Grupo ProsegurMarky66Nessuna valutazione finora

- Generalidades de La MoralDocumento8 pagineGeneralidades de La MoralMagdaNessuna valutazione finora

- Clase Hibridacion in Situ 2016Documento24 pagineClase Hibridacion in Situ 2016Julissa Alejandra Barturen SandovalNessuna valutazione finora

- Doctrina Queja+36-2013 PDFDocumento3 pagineDoctrina Queja+36-2013 PDFMARIO SANCHEZ MIRANDA100% (1)

- Buenas Practicas de ManufacturaDocumento5 pagineBuenas Practicas de Manufacturacesar100% (1)

- Cipa #2 Actividad 3Documento4 pagineCipa #2 Actividad 3danielaNessuna valutazione finora

- ENVIO 2021 - InicialDocumento5 pagineENVIO 2021 - InicialKIESER DE LA PEÑA GASPARNessuna valutazione finora

- Arquitectura en ChinaDocumento15 pagineArquitectura en ChinaanitaNessuna valutazione finora

- Apuntes Biología - Reproducción en Los Animales 2022 2023Documento10 pagineApuntes Biología - Reproducción en Los Animales 2022 2023ladiazzzNessuna valutazione finora

- BCRD Informa Que La Economía Dominicana Creció 4.9 % en El Año 2022 URPIRIO MORENO M. Sc.Documento7 pagineBCRD Informa Que La Economía Dominicana Creció 4.9 % en El Año 2022 URPIRIO MORENO M. Sc.Stephan PortalatinNessuna valutazione finora

- Interconexión (Trafico Gris)Documento2 pagineInterconexión (Trafico Gris)Jurgens PerezNessuna valutazione finora

- EXAMEN InglesDocumento4 pagineEXAMEN InglesCarlos GasteloNessuna valutazione finora