Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

Lingua Portuguesa 1

Caricato da

Jackson TakahashiTitolo originale

Copyright

Formati disponibili

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

Formati disponibili

Lingua Portuguesa 1

Caricato da

Jackson TakahashiCopyright:

Formati disponibili

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

AULA 6: Redes de Computadores e Internet

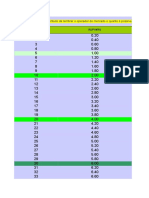

SUMÁRIO PÁGINA

1. Conceitos Básicos de Redes 02

2. Web 2.0 e Aplicativos On-line (Cloud Computing) 30

3. Navegadores 44

4. Correio Eletrônico 72

Prezados amigos,

Nesta aula apresento o tema Internet (que é uma rede de computadores).

Não é tarefa simples definir o que se deve trabalhar em redes de

computadores e Internet, uma vez que é um assunto amplo e as bancas não

cobram apenas o trivial, aquilo que caberia a alguém não especializado em

Tecnologia da Informação.

Então, vamos estudar os tópicos mais cobrados e aqueles que, entendo,

sejam mais passíveis de aparecer neste certame.

Esta aula ficou com a teoria sobre este assunto e a seguinte com os

exercícios.

Bons estudos a todos!

Forte abraço,

Prof. Lênin

http://facebook.com/alexandre.lenin.carneiro

www.sintoniadaalma.com.br

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 1/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

1. Conceitos Básicos de Redes

O que é uma rede de computadores, senão um grupo de computadores

conectados entre si? Uma rede de computadores é a conexão de dois ou

mais computadores para permitir o compartilhamento de recursos e troca de

informações entre as máquinas.

A seguir temos algumas definições obtidas da literatura especializada sobre

esse assunto:

“Um conjunto de computadores autônomos interconectados

por uma única tecnologia. Dois computadores estão

interconectados quando podem trocar informações.”

(TANENBAUM, 2003).

“Sistema computadorizado que usa equipamentos de comunicação

para conectar dois ou mais computadores e seus recursos.”

(CAPRON e JOHNSON, 2004).

“Uma rede de computadores liga dois ou mais computadores

de forma a possibilitar a troca de dados e o compartilhamento

de recursos” (MEYER et al., 2000).

As redes de computadores podem ser divididas em duas partes

principais: parte física e lógica.

A parte física indica a organização e disposição espacial do hardware da

rede, organização essa conhecida como topologia física.

A parte lógica abrange as regras que permitem que os componentes de

hardware trabalhem adequadamente quando interligados; é a topologia

lógica.

Classificação das Redes Quanto à Extensão

(Por Escala ou Abrangência)

Geralmente, as redes de computadores recebem uma classificação quanto à

abrangência da rede.

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 2/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

Redes pessoais ou PAN (Personal Area Network)

São redes voltadas à ligação de equipamentos para uma única pessoa.

Exemplos são redes sem fio que conectam um computador a um mouse,

uma impressora e um PDA. O termo PAN é um termo novo, que surgiu muito

em função das novas tecnologias sem fio, como o bluetooth, que permitem a

ligação de vários equipamentos que estejam separados por poucos metros.

Por isso, não devemos estranhar nem considerar errada uma classificação

que não inclua uma PAN entre outros tipos de rede.

Figura. Exemplo de uma Rede PAN

Redes locais ou LAN (Local Area Network)

São redes privadas restritas a um edifício, uma sala ou campus com até

alguns poucos quilômetros de extensão. Apesar de a distância entre os

equipamentos não ser rígida, ela define as características que distinguem

uma LAN de redes mais extensas, como tamanho, tecnologia de transmissão

e topologia.

Devido ao tamanho reduzido, as LANs possuem baixo tempo de atraso

(retardo). Além disso, o pior tempo de transmissão em uma LAN é

previamente conhecido. As LANs tradicionais conectam-se a velocidades de

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 3/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

10 a 1000 Mbps e as mais modernas podem alcançar taxas de 10Gbps. Essas

taxas indicam a velocidade máxima com a qual os dados transitam na rede.

Redes Metropolitanas ou MAN (Metropolitan Area Network)

As MANs são redes que abrangem uma cidade. Normalmente são compostas

por agrupamentos de LANs, ou seja, há varias redes menores interligadas,

como ilustrado a seguir:

Figura – Três filiais se conectando através de uma MAN

Redes Remotas, Extensas, Geograficamente Distribuídas ou WAN

(Wide Area Network)

Esses termos são equivalentes e se referem a redes que abrangem uma

grande área geográfica, como um país ou um continente. Devido à grande

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 4/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

extensão, possuem taxa de transmissão menor, maior retardo e maior índice

de erros de transmissão.

Figura – A Internet é um exemplo de uma WAN

Modelo OSI

O modelo OSI é a base para quase todos os protocolos de dados atuais.

Como um modelo de referência, esse modelo fornece uma lista extensiva de

funções e serviços que podem ocorrer em cada camada. Ele também

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 5/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

descreve a interação de cada camada com as camadas diretamente acima e

abaixo dela.

Consiste em um modelo de sete camadas, com cada uma representando um

conjunto de regras específicas. Para que você memorize os nomes das

camadas do modelo OSI, aqui vai uma dica: lembre-se da palavra FERTSAA

, com as iniciais de cada camada, que são: F->Física, E->Enlace, R->Rede,

T->Transporte, S->Sessão, A->Apresentação, A->Aplicação (este símbolo

é para lembrá-lo de que a camada de aplicação está mais próxima do usuário

final). Fácil, não é mesmo?

O quadro seguinte destaca as principais características de cada camada.

Camada Nome Observações

7 Aplicação Camada de nível mais alto, fornece

serviços ao USUÁRIO ! Essa é, portanto, a

camada mais próxima do usuário final.

Contém os protocolos e funções que as

aplicações dos usuários necessitam para

executar tarefas de comunicações (enviar

e-mail, acessar páginas, transferir

arquivos, entre outras).

6 Apresentação É a tradutora da rede, sendo responsável

por determinar o formato utilizado para

transmitir dados entre os computadores da

rede. Se necessário, pode realizar

conversão de um tipo de representação de

dados para um formato comum. Um

exemplo seria a compressão de dados ou

criptografia.

5 Sessão Estabelece, gerencia e termina sessões

(momentos ininterruptos de transação)

entre a máquina de origem e a de destino.

4 Transporte Camada intermediária, faz a ligação entre

as camadas do nível de aplicação (5, 6 e 7)

com as do nível físico (1, 2 e 3).

Responsável pela comunicação fim-a-fim,

ou seja, controlam a saída das informações

(na origem) e a chegada delas (no

destino).

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 6/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

3 Rede Serve para indicar a rota que o pacote vai

seguir da origem ao destino (decide como

rotear pacotes entre os nós conectados por

meio de uma rede).

A determinação da rota que os pacotes vão

seguir para atingir o destino é baseada em

fatores como condições de tráfego da rede

e prioridades.

A camada de rede também fornece um

mecanismo de endereçamento uniforme de

forma que duas redes possam ser

interconectadas.

Converte o endereço lógico em endereço

físico para que os pacotes possam chegar

corretamente ao destino.

2 Enlace Essa camada organiza os sinais brutos

(vínculo) de (zeros e uns) transferidos pela rede em

dados unidades lógicas chamadas quadros

(frames), identifica suas origens e destinos

(endereços MAC) e corrige possíveis erros

ocorridos durante a transmissão pelos

meios físicos.

O endereço MAC (endereço físico de 48

bits, que é gravado na memória ROM dos

dispositivos de rede) é interpretado por

equipamentos nessa camada.

1 Física Responsável pela transmissão das

informações em sua forma bruta: sinais

elétricos ou luminosos (ou seja, essa

camada transmite os sinais ou bits entre as

estações).

É a camada mais baixa do modelo OSI

(mais próxima da transmissão dos sinais).

Trata das especificações de hardware e

demais dispositivos de rede, incluindo

cabos, conectores físicos, hubs, etc. e

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 7/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

transmite fluxo de bits desestruturados por

um meio.

Tabela. Modelo OSI de sete camadas

Para a prova, é importante que você memorize os nomes das camadas, bem

como o papel de cada uma delas no contexto do modelo.

Alguns Equipamentos que Compõem uma Rede

É imprescindível que você entenda os componentes básicos que compõem a

construção de uma rede, bem como a tarefa que cada um executa. São eles:

Placa de Rede (Adaptador de Rede ou Interface de Rede)

As placas de rede (NIC - Network Interface Card) constituem a interface

física entre o computador e o cabo da rede e são instalados em um slot de

expansão em cada computador e servidor da rede.

Ela – a placa de rede – permite que os hosts (servidores, estações de

trabalho) se conectem à rede e, por isso, é considerada um componente

chave da rede. É um equipamento existente em todos os computadores ligados

na rede, possui um endereço próprio, que lhe é dado quando fabricada.

Esse endereço é chamado Endereço MAC, mas pode ser citado como

endereço Físico (não é possível modificá-lo, ele vem armazenado numa

memória ROM na placa de rede). Não há duas placas de rede com o mesmo

endereço MAC (é como se fosse um Chassi da placa de rede).

Ao selecionar uma placa de rede, leve em conta os três seguintes fatores:

1. Verificar se há drivers disponíveis para a placa que irá funcionar com

o sistema operacional que você está utilizando.

2. A placa deve ser compatível com o tipo de meio de transmissão (por

exemplo, cabo de par trançado, coaxial ou de fibra óptica) e topologia

(por exemplo Ethernet) que você escolheu.

3. A placa deve ser compatível com o tipo de barramento (por exemplo,

PCI) do computador no qual será instalada.

De tempos em tempos, você pode precisar instalar uma placa de rede. A

seguir, algumas situações que podem exigir

que você faça isso:

Adicionar uma placa de rede a um PC

que não tenha uma;

Substituir uma placa de rede

inadequada ou danificada;

Prof. Alexandre Lênin www.estrategiaconcur

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

Fazer a atualização de uma placa de rede de 10 Mbps para uma placa

de rede de 10/100/1000 Mbps.

Os computadores laptop e os computadores notebook estão tornando-se

cada vez mais populares, da mesma forma que os computadores Pockets PCs

e outros dispositivos pequenos de computação.

As informações descritas na seção anterior também se aplicam aos laptops.

A principal diferença é que os componentes em um laptop são menores - os

slots de expansão tornam-se slots PCMCIA, onde as placas de rede, os

modems, os discos rígidos e outros dispositivos úteis, geralmente do

tamanho de um cartão de crédito, podem ser inseridos nos slots PCMCIA que

se encontram ao longo do perímetro, como indicado na figura.

Cartão PCMCIA para notebooks

A tabela seguinte destaca resumidamente os principais equipamentos

utilizados para a interconexão de redes. Vamos lá!!

Equipamento Função principal

Repeater Equipamento cuja função é realizar a amplificação 1 ou a

(Repetidor) regeneração2 dos sinais de uma rede (via cabo ou wi-

fi), quando se alcança a distância máxima efetiva do

meio de transmissão e o sinal já sofre uma atenuação

(enfraquecimento) muito grande.

O repetidor NÃO desempenha qualquer função no fluxo

de dados e pertence à Camada 1 (chamada de Camada

1

Amplifica todas as ondas eletromagnéticas de entrada, inclusive os ruídos indesejáveis.

2

Retira os dados do sinal de transmissão. Em seguida, constrói e retransmite o sinal no outro segmento de mídia. O novo

sinal é uma duplicata exata do sinal original, reforçado pela sua força original.

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 9/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

Física) do modelo OSI.

Figura. Repetidor

Hub Equipamento concentrador de conexões (guarde

isso!) que permite a ligação física de cabos

provenientes de vários micros.

Recebe sinais elétricos de um computador e os

transmite a TODAS as portas por difusão (os sinais

serão enviados a todas as demais máquinas –

broadcast). Adequado para redes pequenas e/ou

domésticas.

É um equipamento da Camada 1 (Camada Física) do

modelo OSI.

Figura. Hub

Switch Também chamado de comutador, é um dispositivo

que externamente é semelhante ao hub, mas

internamente possui a capacidade de chaveamento ou

comutação (switching), ou seja, consegue enviar um

pacote (ou quadro, se preferir) apenas ao destinatário

correspondente.

Nota: o switch PODE usar broadcast (só usa quando

precisa!).

Opera na Camada de Enlace (Camada 2) do modelo

OSI.

Bridge A ponte é um repetidor inteligente, pois faz controle de

(Ponte) fluxo de dados. Ela analisa os pacotes recebidos e

verifica qual o seu destino. Se o destino for o trecho

atual da rede, ela não replica o pacote nos demais

trechos, diminuindo a colisão e aumentando a

segurança.

Com a ponte é possível segmentar uma rede em

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 10/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

"áreas" diferentes, com o objetivo de reduzir tráfego.

Essas áreas são chamadas domínios de colisão.

Também, a ponte é capaz de traduzir os sinais entre

duas tecnologias de redes locais diferentes. Ela interliga

segmentos de rede de arquiteturas diferentes e permite

que eles se comuniquem normalmente (ex.: pode ser

instalada ENTRE um segmento de rede Ethernet e um

segmento Token Ring).

Opera na Camada de Enlace (Camada 2) do modelo

OSI.

Access É o equipamento central para onde todos os sinais de

point uma rede Wi-Fi do tipo infraestrutura serão mandados.

(Ponto de O Access Point, por sua vez, retransmitirá os sinais

acesso) para a rede, criando uma espécie de “área de

cobertura” para os computadores.

É um equipamento da Camada 2 (Camada de Enlace)

do modelo OSI.

Figura. Ponto de acesso ao centro

Router Equipamento responsável pelo encaminhamento e

(Roteador) roteamento de pacotes de comunicação em uma rede

ou entre redes. Tipicamente, uma instituição, ao se

conectar à Internet, deverá adquirir um roteador para

conectar sua LAN (Local Area Network – Rede de Área

Local) ao ponto da Internet.

O roteador é um equipamento mais "inteligente" do que

o switch, pois, além de poder desempenhar a mesma

função deste, também tem a capacidade de escolher a

melhor rota que determinado pacote de dados deve

seguir para chegar a seu destino.

Na Internet, os roteadores trocam entre si tabelas de

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 11/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

- ligação multiponto: cada extremidade da ligação pode conter mais de

um nó, como no exemplo ilustrado a seguir.

Figura- Ligação multiponto – várias máquinas são ligadas por um mesmo

canal de comunicação

**Modos de transmissão:

Existem dois modos de transmissão de dados: síncrono e assíncrono.

Assíncrono - Nesse modo não há o estabelecimento de sincronia entre o

transmissor e o receptor. Dessa forma, o transmissor deve avisar que vai

iniciar uma transmissão enviando um bit, chamado de Start Bit. Quando

termina a transmissão, o transmissor envia um bit de parada, o Stop Bit.

Síncrono - Nesse modo, a rede funciona baseada em um sinal de

sincronização (sinal de clock). Como transmissores e receptores estão

sincronizados ao clock da rede, a transmissão pode ser feita sem

intervalos, sem que seja preciso indicar quando começa e quando termina

a transmissão.

**Problemas na transmissão de dados

Podem ocorrer alguns problemas durante um processo de transmissão de

dados.

Atenuação - À medida que um sinal “caminha” pelo canal de transmissão

ele vai perdendo potência. Chamamos de atenuação essa perda de

potência. A atenuação de um sinal pode ser resolvida utilizando

equipamentos repetidores ou amplificadores de sinal, que cumprem o

papel de reestabelecer o nível do sinal no caminho entre o transmissor e o

receptor.

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 14/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

Ruído - Ruído é qualquer interferência sofrida pelo sinal que possa causar

sua distorção ou perda, implicando em falha na recepção.

Retardo - Também chamado de atraso, é a diferença entre o momento

em que o sinal foi transmitido e o momento em que foi recebido.

Meios Físicos de Transmissão

São os meios responsáveis pelo transporte dos sinais que representam os

dados em uma rede. Eles transportam um fluxo bruto de bits de uma

máquina para outra. Cada meio tem suas características de performance,

custo, retardo e facilidade de instalação e manutenção.

**Meios de transmissão guiados

Os meios de transmissão guiados abrangem os cabos e fios.

Cabo Coaxial

No passado esse era o tipo de cabo mais utilizado. Atualmente, por causa de

suas desvantagens, está cada vez mais caindo em desuso, sendo, portanto,

só recomendado para redes pequenas.

Entre essas desvantagens está o problema de mau contato nos conectores

utilizados, a difícil manipulação do cabo (como ele é rígido, dificulta a

instalação em ambientes comerciais, por exemplo, passá-lo através de

conduítes) e o problema da topologia.

A topologia mais utilizada com esse cabo é a topologia linear (também

chamada topologia em barramento) que faz com que a rede inteira saia do

ar caso haja o rompimento ou mau contato de algum trecho do cabeamento

da rede. Como a rede inteira cai, fica difícil determinar o ponto exato em que

está o problema, muito embora existam no mercado instrumentos digitais

próprios para a detecção desse tipo de problema.

• Cabo Coaxial Fino (10Base2)

Esse é o tipo de cabo coaxial mais utilizado. É chamado "fino" porque sua

bitola é menor que o cabo coaxial grosso, que veremos a seguir. É também

chamado "Thin Ethernet" ou 10Base2. Nesta nomenclatura, "10" significa

taxa de transferência de 10 Mbps e "2" a extensão máxima de cada

segmento da rede, neste caso 200 m (na verdade o tamanho real é menor).

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 15/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

Cabo coaxial fino

• Cabo Coaxial Grosso (10Base5)

Esse tipo de cabo coaxial é pouco utilizado. É também chamado "Thick

Ethernet" ou 10Base5. Analogamente ao 10Base2, 10Base5 significa 10

Mbps de taxa de transferência e que cada segmento da rede pode ter até

500 metros de comprimento. É conectado à placa de rede através de um

transceiver.

Cabo coaxial grosso.

Cabos de Par Trançado

Esse é o tipo de cabo mais utilizado atualmente. Existem basicamente dois

tipos de cabo par trançado: sem blindagem (UTP, Unshielded Twisted Pair) e

com blindagem (STP, Shielded Twisted Pair). A diferença óbvia é a existência

de uma malha (blindagem) no cabo com blindagem, que ajuda a diminuir a

interferência eletromagnética (EMI) e/ou interferência de frequência de rádio

(RFI) e, com isso, aumentar a taxa de transferência obtida na prática.

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 16/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

Par Trançado sem Blindagem (UTP) Par Trançado com Blindagem (STP)

O par trançado, ao contrário do cabo coaxial, só permite a conexão de 2

pontos da rede. Por este motivo é obrigatória a utilização de um dispositivo

concentrador (hub ou switch), o que dá uma maior flexibilidade e segurança

à rede.

Você deve ter sempre em mente a existência da interferência

eletromagnética em cabos UTP, principalmente se o cabo tiver de passar por

fortes campos eletromagnéticos, especialmente motores e quadros de luz.

É muito problemático passar cabos UTP muito próximos a geladeiras,

condicionadores de ar e quadros de luz. O campo eletromagnético impedirá

um correto funcionamento daquele trecho da rede. Se a rede for ser

instalada em um parque industrial - onde a interferência é inevitável - outro

tipo de cabo deve ser escolhido para a instalação da rede, como o próprio

cabo coaxial ou a fibra ótica.

Ao comprar um cabo par trançado, é importante notar qual a sua categoria:

cat1, cat2, cat3, cat4, cat5, cat5e, cat6. Existem várias padronizações

relativas aos cabos UTP, sendo comumente utilizado o Padrão de categorias

EIA (Eletrical Industries Association). Via de regra, quanto maior a categoria

do cabo, maior a velocidade com que ele pode transportar dados. As redes

atuais utilizam em sua maioria cabos cat5 e cat5e que suportam redes de

10Mbps, 100Mbps ou 1Gbps.

Normalmente, existem conectores apropriados para cada tipo de cabo. No

caso dos cabos de par trançado, o conector utilizado é chamado de RJ-45.

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 17/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

Conector RJ-45

O RJ-45 é similar ao conector de linha telefônica, só que maior, com mais

contatos. A propósito, o conector de linha telefônica se chama RJ-11. O

RJ-45 é o conector apropriado para conectar um cabo de par trançado a

placas e outros equipamentos de rede.

Cabo Ethernet Par Trançado Direto x Cruzado

Ao utilizar cabo de par trançado para sistemas Ethernet (10 Base-T ou 100

Base-TX, por exemplo), você pode ter que utilizar um Cabo Direto (Straight-

Pinning) ou um Cabo Cruzado (Cross-over).

O Cabo Direto é utilizado toda vez que você fizer a ligação de um

computador para um Hub ou Switch. Neste caso você deve utilizar um

cabo conectorizado pino a pino nas duas pontas, obedecendo a

codificação de cores 568A ou 568B, conforme a escolhida por você

(todas as conexões deverão seguir o mesmo padrão).

O Cabo Cruzado é utilizado toda vez que você fizer a interligação

Hub-Switch, Hub-Hub ou Switch-Switch (deve haver apenas um cabo

cruzado entre os equipamentos).

Nota: A única exceção é na conexão direta de dois micros usando uma

configuração chamada cross-over, utilizada para montar uma rede com

apenas esses dois micros.

Em redes de grande porte, os cabos UTP/STP provenientes dos diversos

pontos de rede (caixas conectoras junto aos micros) são conectados a blocos

de distribuição fixos em estruturas metálicas. Este conjunto é denominado

Patch Panel. A ligação dos blocos de distribuição citados aos hubs e/ou

switches se dá através de patch cords. A utilização de Patch Panels confere

melhor organização, maior flexibilidade e consequentemente, facilita a

manutenção.

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 18/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

Cabos de Fibra Ótica

A primeira coisa a notar em um cabo de fibra óptica é que eles não

conduzem sinais elétricos, mas pulsos de luz.

Em uma extremidade do cabo, há um transmissor que emite pulsos de luz.

Os pulsos trafegam pelo cabo até chegar ao receptor, onde são convertidos

para sinais elétricos. Essas transmissões são unidirecionais. Na transmissão

de pulsos de luz, um pulso indica um bit 1 e a ausência de pulso indica um

bit 0.

Uma característica importante dos cabos de fibra óptica é que os pulsos

podem se propagar por muitos quilômetros sem sofrer praticamente

nenhuma perda.

Fisicamente os cabos de fibra óptica são parecidos com os cabos coaxiais.

São compostos por um núcleo de vidro envolvido por um revestimento

também de vidro. Esse revestimento é responsável por não deixar a luz sair

do núcleo. Externamente a isso, há uma camada de plástico protetora.

Figura - Fibra Óptica

Há dois tipos principais de fibras: multimodo e modo único (ou monomodo).

A fibra multimodo tem o diâmetro maior permitindo o tráfego de vários

pulsos, que vão ricocheteando no núcleo em ângulos diferentes.

A fibra modo único tem o diâmetro menor permitindo a propagação do pulso

somente em linha reta. Essas fibras são mais caras que as multimodo, mas

são muito utilizadas em longas distâncias. Têm capacidade de transmitir

dados a 50Gbps por 100Km sem necessitar de amplificação.

Outras características da fibra óptica:

• Baixa atenuação. Só necessita de repetidores a cada 50Km (O cobre

necessita a 5Km).

• Imunidade a interferências eletromagnéticas.

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 19/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

• Dimensões e peso reduzidos. Suas dimensões reduzidas possibilitam

expandir a estrutura de cabeamento sem que seja necessário aumentar

os dutos de passagem dos cabos já existentes. Mil pares trançados com

1Km de comprimento pesam oito toneladas. Duas fibras ópticas pesam

100Kg e têm a mesma capacidade de transmissão.

• A transmissão é mais segura por não permitir (ou dificultar muito) a

interceptação, aumentando a segurança contra escutas.

Meios não guiados – Transmissão sem fio

Os meios de transmissão de dados não guiados são os que envolvem o

chamado espectro eletromagnético, permitindo o tráfego de dados sem fios.

As características das transmissões feitas por espectros eletromagnéticos

variam em função da frequência utilizada. Numa escala crescente de

frequência, temos as ondas de rádio, as microondas e o infravermelho.

Ondas de rádio são omnidirecionais, viajam em todas as direções, o que

significa que não é necessário um alinhamento perfeito entre transmissor e

receptor. De forma distinta, as microondas trafegam praticamente em linha

reta.

As ondas de infravermelho por sua vez são muito utilizadas em

comunicações de curta distância, como em controle remotos, celulares e

PDAs, por exemplo. Também podem ser utilizadas em redes locais sem fio.

Ondas de infravermelho não atravessam objetos sólidos. Essa característica

é por um lado limitante, entretanto pode ser aproveitada para aplicações que

exijam mais segurança. Uma transmissão de dados por ondas de rádio pode

ser facilmente interceptada em uma sala ao lado, o que não ocorre em uma

transmissão que utilize ondas infravermelhas.

A próxima frequência na escala do espectro eletromagnético é a luz visível.

Temos então, em sequência: ondas de rádio, microondas, infravermelho e

luz visível (depois temos ultravioleta, raios x etc.). É muito interessante

observarmos o seguinte: partindo das ondas de rádio, quanto mais nos

aproximamos da frequência da luz visível, mais o comportamento das ondas

se assemelha ao da luz visível. Por exemplo, as ondas de rádio podem se

propagar através de objetos sólidos, mas as ondas de infravermelho, assim

como a luz visível, não podem. As ondas de rádio são omnidirecionais, as de

infravermelho são mais direcionais, tal qual a luz visível.

A transmissão em uma rede no padrão IEEE 802.11 é feita através de

ondas eletromagnéticas, que se propagam pelo ar e podem cobrir áreas na

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 20/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

casa das centenas de metros. Os principais padrões da família IEEE 802.11

(Wi-Fi) são:

Padrão Frequência Velocidade Observação

802.11b 2,4 GHz 11 Mbps O padrão mais

antigo

802.11g 2,4 GHz 54 Mbps Atualmente, é o

mais usado.

(compatível com

802.11b)

802.11a 5 GHz 54 Mbps Pouco usado no

Brasil. Devido à

diferença de

frequência,

equipamentos

desse padrão não

conseguem se

comunicar com os

outros padrões

citados.

802.11n Utiliza tecnologia 300 Mbps Padrão recente e

MIMO (multiple que está fazendo

in/multiple out), grande sucesso.

frequências de 2,4

GHz e 5 GHz

(compatível portanto

com 802.11b e

802.11g e

teoricamente com

802.11a)

Projetando o Layout - Topologia da Rede

A forma com que os cabos são conectados - a que genericamente chamamos

topologia da rede - influenciará em diversos pontos considerados críticos,

como flexibilidade, velocidade e segurança.

A topologia refere-se ao layout, forma como as máquinas/cabos estarão

dispostos na rede e como as informações irão trafegar nesse ambiente.

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 21/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

Topologia de Rede em Barramento

Na topologia de rede em barramento (também chamada de topologia em

barra ou linear), os computadores estão dispostos fisicamente de maneira

que existe um meio de comunicação central por onde todos os dados da rede

de computadores passam (todas as estações compartilham um mesmo

cabo).

Este meio é chamado de barra ou bus, sendo que todos os computadores

estão ligados apenas a ele.

Lembre-se: como um único cabo pode ser conectado a vários computadores

simultaneamente, esta estrutura é possível de ser montada com cabos coaxiais

e conectores BNC APENAS (esqueça a conexão Barra física com cabos UTP).

Então, essa topologia utiliza cabo coaxial, que deverá possuir um terminador

resistivo de 50 ohms em cada ponta, conforme ilustra a figura a seguir. O

tamanho máximo do trecho da rede está limitado ao limite do cabo, 185

metros no caso do cabo coaxial fino. Este limite, entretanto, pode ser

aumentado através de um periférico chamado repetidor, que na verdade é

um amplificador de sinais.

Figura -Topologia Linear

Para pequenas redes em escritórios ou mesmo em casa, a topologia linear

usando cabo coaxial pode ser utilizada (se bem que, hoje em dia, não é tão

comum encontrar mais esse tipo de rede!).

Dentre as principais características da rede barramento cita-se:

A rede funciona por difusão (broadcast), ou seja, uma mensagem

enviada por um computador acaba, eletricamente, chegando a todos

os computadores da rede. A mensagem em si é descartada por todos

os computadores, com exceção daquele que possui o endereço idêntico

ao endereço existente na mensagem.

É simples entender isso: quando um computador quer falar com outro

qualquer, ele envia um sinal elétrico para o fio central da rede... Esse

sinal elétrico (que é, na verdade, a comunicação a ser efetuada, é

sentido por todas as placas de rede dos computadores). Ou seja,

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 22/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

como o caminho central é um fio, ele irá transmitir a eletricidade a

todos os que estiverem em contato com ele.

Baixo custo de implantação e manutenção, devido aos

equipamentos necessários (basicamente placas de rede e cabos).

Mesmo se uma das estações falhar, a rede continua

funcionando normalmente, pois os computadores (na verdade, as

placas de rede, ou interfaces de rede) se comportam de forma passiva,

ou seja, o sinal elétrico é APENAS RECEBIDO pela placa em cada

computador, e NÃO retransmitido por esta.

Essa também é fácil de entender: como as placas de rede dos

computadores ligados na rede em barramento funcionam recebendo as

mensagens mas não retransmitindo-as, essas placas de rede podem

até estar sem funcionar, mas a rede continuará funcionando (demais

placas de rede).

Se as placas de rede funcionassem retransmitindo, seriam sempre

necessárias! Ou seja, a falha de uma delas seria a morte para a rede,

que delas necessitaria sempre por causa das retransmissões!

ATENÇÃO: Se um conector falhar ou se houver rompimento do cabo,

então a rede toda falha.

Quanto mais computadores estiverem ligados à rede, pior será

o desempenho (velocidade) da mesma (devido à grande

quantidade de colisões).

Como todas as estações compartilham um mesmo cabo,

somente uma transação pode ser efetuada por vez, isto é, não

há como mais de um micro transmitir dados por vez. Quando

mais de uma estação tenta utilizar o cabo, há uma colisão de dados.

Quando isto ocorre, a placa de rede espera um período aleatório de

tempo até tentar transmitir o dado novamente. Caso ocorra uma nova

colisão a placa de rede espera mais um pouco, até conseguir um

espaço de tempo para conseguir transmitir o seu pacote de dados para

a estação receptora.

Sobrecarga de tráfego. Quanto mais estações forem conectadas ao

cabo, mais lenta será a rede, já que haverá um maior número de

colisões (lembre-se que sempre em que há uma colisão o micro tem de

esperar até conseguir que o cabo esteja livre para uso), o que pode

levar à diminuição ou à inviabilização da continuidade da comunicação.

Outro grande problema na utilização da topologia linear é a

instabilidade. Como você pode observar na figura anterior, os

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 23/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

terminadores resistivos são conectados às extremidades do cabo e são

indispensáveis. Caso o cabo se desconecte em algum ponto

(qualquer que seja ele), a rede "sai do ar", pois o cabo perderá a

sua correta impedância (não haverá mais contato com o terminador

resistivo), impedindo que comunicações sejam efetuadas - em outras

palavras, a rede pára de funcionar. Como o cabo coaxial é vítima de

problemas constantes de mau-contato, a rede pode deixar de funcionar

sem mais nem menos, principalmente em ambientes de trabalho

tumultuados. Voltamos a enfatizar: basta que um dos conectores do

cabo se solte para que todos os micros deixem de se comunicar com a

rede.

E, por fim, outro sério problema em relação a esse tipo de rede

é a segurança. Na transmissão de um pacote de dados - por

exemplo, um pacote de dados do servidor de arquivos para uma

determinada estação de trabalho -, todas as estações recebem esse

pacote. No pacote, além dos dados, há um campo de identificação de

endereço, contendo o número de nó3 de destino. Desta forma,

somente a placa de rede da estação de destino captura o pacote de

dados do cabo, pois está a ela endereçada.

Se na rede você tiver duas placas com o mesmo número de nó, as

duas captarão os pacotes destinados àquele número de nó. É

impossível você em uma rede ter mais de uma placa com o mesmo

número de nó, a não ser que uma placa tenha esse número alterado

propositalmente por algum hacker com a intenção de ler pacotes de

dados alheios. Apesar desse tipo de "pirataria" ser rara, já que

demanda de um extremo conhecimento técnico, não é impossível de

acontecer. Portanto, em redes onde segurança seja uma meta

importante, a topologia linear não deve ser utilizada.

Topologia em Anel

Na topologia em anel, as estações de trabalho formam um laço fechado

(todos os computadores são ligados um ao outro diretamente–ligação ponto

a ponto), conforme ilustra a próxima figura. Os dados circulam no anel,

passando de máquina em máquina, até retornar à sua origem. Todos os

computadores estão ligados apenas a este anel (ring).

3

Número de nó (node number) é um valor gravado na placa de rede de fábrica (é o número de série da placa). Teoricamente não existe no

mundo duas placas de rede com o mesmo número de nó.

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 24/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

Figura - Topologia em Anel

Essa forma de ligação de computadores em rede NÃO é muito comum. As

redes Anel são normalmente implementações lógicas, não físicas, ou seja:

não é comum encontrar essas redes organizadas REALMENTE em anel, mas

na sua maioria apenas funcionando assim (ou seja, é comum as redes

serem, por exemplo, fisicamente estrela e logicamente anel – os micros

ACHAM que estão em anel).

O padrão mais conhecido de topologia em anel é o Token Ring (IEEE 802.5)

da IBM. No caso do Token Ring, um pacote (token) fica circulando no anel,

pegando dados das máquinas e distribuindo para o destino. Somente um

dado pode ser transmitido por vez neste pacote. Pelo fato de cada

computador ter igual acesso a uma ficha (token), nenhum computador pode

monopolizar a rede.

Quanto à topologia em anel, as principais características que podemos

apontar são:

Se um dos computadores falhar, toda a rede estará sujeita a

falhar porque as placas de rede (interfaces de rede) dos

computadores funcionam como repetidores, ou seja, elas têm a função

de receber o sinal elétrico e retransmiti-lo aos demais (possuem um

comportamento ATIVO).

Em outras palavras, quando uma estação (micro) recebe uma

mensagem, ele verifica se ela (a mensagem) é direcionada para ele (o

micro), se sim, a mensagem será assimilada (copiada para dentro do

micro). Depois disso (sendo assimilada ou não) a mensagem é

retransmitida para continuar circulando no Anel.

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 25/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

A mensagem enviada por um dos computadores atravessa o

anel todo, ou seja, quando um emissor envia um sinal, esse sinal

passa por todos os computadores até o destinatário, que o copia e

depois o reenvia, para que atravesse o restante do anel, em direção ao

emissor.

Apresenta um desempenho estável (velocidade constante),

mesmo quando a quantidade de computadores ligados à rede é

grande.

As redes Anel, podem, teoricamente, permitir o tráfego de dados nas

duas direções, mas normalmente são unidirecionais. E também não é

comum encontrar redes anel físicas (ou seja, redes que apresentam

realmente uma ligação em anel). Ao invés disso, é mais comum

encontrar a topologia Anel lógica, ou seja, os micros “acham” que

estão funcionando em anel.

Topologia em Estrela

Esta é a topologia mais recomendada atualmente. Nela, todas as estações

são conectadas a um periférico concentrador (hub ou switch), como ilustra a

figura seguinte. Se uma rede está funcionando realmente como estrela, dois

ou mais computadores podem transmitir seus sinais ao mesmo tempo (o que

não acontece nas redes barra e anel).

Figura - Topologia em Estrela

As principais características a respeito da topologia em estrela que devemos

conhecer são:

Admite trabalhar em difusão, embora esse não seja seu modo

cotidiano de trabalho. Ou seja, mesmo que na maioria das vezes não

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 26/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

atue desta forma, as redes em estrela podem enviar sinais a todas as

estações (broadcast – difusão).

Todas as mensagens passam pelo Nó Central (Núcleo da rede).

Uma falha em uma estação (Micro) NÃO afeta a rede, pois as

interfaces de rede também funcionam de forma PASSIVA. Ao contrário

da topologia linear em que a rede inteira parava quando um trecho do

cabo se rompia, na topologia em estrela, mesmo com o rompimento do

cabo (que liga uma estação ao nó central) apenas a estação conectada

falha.

Uma falha no nó central faz a rede parar de funcionar, o que, por

sinal, também é bastante óbvio! O funcionamento da topologia em

estrela depende do periférico concentrador utilizado. Se o hub/switch

central falhar, pára toda a rede.

Facilidade na implantação e manutenção: é fácil ampliar,

melhorar, instalar e detectar defeitos em uma rede fisicamente em

estrela.

Neste caso, temos a grande vantagem de podermos aumentar o

tamanho da rede sem a necessidade de pará-la. Na topologia linear,

quando queremos aumentar o tamanho do cabo necessariamente

devemos parar a rede, já que este procedimento envolve a remoção do

terminador resistivo.

A topologia em estrela é a mais fácil de todas as topologias para

diagnosticar problemas de rede.

Custa mais fazer a interconexão de cabos numa rede ligada em estrela,

pois todos os cabos de rede têm de ser puxados para um ponto

central, requisitando mais cabos do que outras topologias de rede.

As redes fisicamente ligadas em estrela utilizam cabos de par trançado,

conectores RJ-45 (ou fibras ópticas) e Hubs ou Switches no centro da rede.

Há muitas tecnologias de redes de computadores que usam conexão física

em estrela, embora funcionem como barra ou anel.

A grande maioria das redes atuais, mesmo as que funcionam de outras

maneiras (Anel ou Barramento) são implementadas fisicamente em estrela, o

que torna os processos de manutenção e expansão muito mais simplificados.

Endereço IP

IP: protocolo que gerencia os endereços da Internet. Foi elaborado como um

protocolo com baixo overhead, já que somente fornece as funções

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 27/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

necessárias para enviar um pacote de uma origem a um destino por

um sistema de redes. O protocolo não foi elaborado para rastrear e

gerenciar o fluxo dos pacotes. Estas funções são realizadas por outros

protocolos de outras camadas. Também cabe destacar que esse protocolo

não é confiável. Mas o que significa isso? O significado de não confiável é

simplesmente que o IP não possui a capacidade de gerenciar e

recuperar pacotes não entregues ou corrompidos. Guardem isso!!

Fonte: Curso Cisco CCNA Exploration (2010)

Atualmente, utilizamos um sistema de endereçamento conhecido como Ipv4

(IP versão 4). Esse sistema utiliza endereços de 32 bits e os divide em

classes de acordo com a necessidade de números IP que uma organização

tenha.

Vamos ver como isso funciona de uma forma resumida.

Por exemplo, existem somente 128 endereços de classe A disponíveis na

Internet. Todavia, cada um desses endereços pode mapear 16 milhões de

hosts na sua rede interna.

Na classe B, existem 16.384 endereços disponíveis, cada um com

capacidade para abrigar 64 mil hosts.

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 28/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

A classe C possui mais de dois milhões de endereços de rede disponíveis,

mas cada um com capacidade para apenas 256 hosts.

O esquema a seguir evidencia as características das classes de endereços IP.

Os bits dos endereços reservados ao endereçamento da rede estão

representados pela letra X. Os bits dos endereços reservados ao

endereçamento dos hosts dessas redes estão representados pela letra Y:

Classe A - 0xxxxxxx.yyyyyyyy.yyyyyyyy.yyyyyyyy

Classe B - 10xxxxxx.xxxxxxxx.yyyyyyyy.yyyyyyyy

Classe C - 110xxxxx.xxxxxxxx.xxxxxxxx.yyyyyyyy

Alguns endereços têm características peculiares. Um endereço que termine

com 0, refere-se à própria rede. Por exemplo, um endereço de classe C

200.232.100.0, refere-se à rede que contém os hosts 200.232.100.1,

200.232.100.2 etc.

Endereços que terminem com 255 são reservados para o envio de pacotes

para todos os hosts que pertençam à rede. No exemplo anterior, o endereço

200.232.100.255 não pode ser utilizado por um host, pois serve para enviar

pacotes para todos os hosts da rede.

Endereços que iniciem com o número 127 são chamados de endereços de

loopback. Eles referem-se ao próprio host. São muito utilizados por

desenvolvedores de páginas web quando querem testar as aplicações em

seus próprios computadores.

Endereços IP podem ser atribuídos a um host dinamicamente ou

estaticamente. Um IP estático é configurado manualmente nas

propriedades de cada host (computador).

A outra forma de atribuir um endereço IP a um host é fazê-lo de forma

dinâmica. Para isso é necessário que haja um servidor DHCP (Dynamic

Host Configuration Protocol – Protocolo de Configuração Dinâmica de Host)

na rede. Esse servidor é o responsável por distribuir endereços IP (dentro de

uma margem de endereços previamente configurada) cada vez que um host

solicita.

Classe 1º octeto Objetivo Exemplo

A 1 a 126 Grandes redes. 100.1.240.28

B 128 a 191 Médias redes. 157.100.5.195

C 192 a 223 Pequenas redes. 205.35.4.120

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 29/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

D 224 a 239 Multicasting.

E 240 a 254 Reservado para

uso futuro.

O endereço IP (padrão IPv6) possui 128 bits.

O endereço IP (padrão IPv4) possui 32 bits.

• TCP/IP (Transmission Control Protocol / Internet Protocol):

protocolos que constituem a base de comunicação na Internet.

• TCP (Transmission Control Protocol – Protocolo de Controle de

Transmissão): gerencia o transporte de pacotes através da Internet.

É confiável, orientado à conexão e faz controle de fluxo.

• UDP (User Datagram Protocol - Protocolo de Datagrama de

Usuário): protocolo da série TCP/IP utilizado quando se necessita

transportar dados rapidamente entre estações TCP/IP. O uso do UDP

não determina o estabelecimento de uma sessão entre a máquina de

origem e a máquina destino, não garante a entrega de pacotes nem

verifica se a sequência dos pacotes entregues é a correta. É não

confiável e não orientado à conexão.

2. Web 2.0 e Aplicativos On-line

Alguns autores afirmam que “o termo Web 2.0 é utilizado para descrever a

segunda geração da World Wide Web - tendência que reforça o conceito de

troca de informações e colaboração dos internautas com sites e serviços

virtuais.” A idéia é que o ambiente on-line se torne mais dinâmico e que os

usuários colaborem para a organização de conteúdo.

Outros, porsua vez, ensinam que a “Web 2.0 é um termo criado em 2004

pela empresa americana O'Reilly Media para designar uma segunda geração

de comunidades e serviços, tendo como conceito a ‘Web como plataforma’,

envolvendo wikis, aplicativos baseados em folksonomia, redes sociais e

Tecnologia da Informação. Embora o termo tenha uma conotação de uma

nova versão para a Web, ele não se refere à atualização nas suas

especificações técnicas, mas a uma mudança na forma como ela é encarada

por usuários e desenvolvedores, ou seja, o ambiente de interação e

participação que hoje engloba inúmeras linguagens e motivações.”

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 30/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

Assinar Publicar

Disponibilidade

Precisão

rápida

Edição

Edição do usuário

profissional

Discurso

Opinião franca

corporativo

Publicação Participação

Produto Comunidade

Principais características da web 2.0

Simplicidade: tudo deve ser intuitivo e evidente;

Compartilhar: a cada dia surgem novas ferramentas de colaboração

baseadas no trinômio simples-rápido-web;

Publicar: no mundo da web 2.0 você recebe, transforma e publica num

ciclo infinito de geração de informação;

Disponibilidade rápida: as informação são atualizadas de forma muito

mais ágil e chegam aos usuários com maior rapidez;

Edição do usuário/Participação: na web 2.0, o usuário se torna um ser

ativo, participativo, que atua sobre aquilo que vê e consome da

internet;

Opinião franca: possibilidade democrática e sem barreiras de exercer

sua liberdade de opinar;

Comunidade: através da enxurrada de comunidades digitais e

Aplicações que nos fazem mais falantes, se torna possível a troca

rápida de informações.

Em resumo, a Web 2.0 é um termo criado por Tim O’Reilly, descrevendo uma

série de novas tecnologias e modelos de negócio. Por outro lado, de acordo

com a Wikipedia, a Web 2.0 se refere à nova geração da WWW, incluindo sua

arquitetura e aplicações, se caracterizando por uma transição de armazéns

isolados de informações para fontes de conteúdo e funcionalidade; um

fenômeno social de criação e distribuição de conteúdo Web; conteúdo mais

organizado e categorizado e uma mudança no valor econômico na Web!

Na Web 2.0 encontramos:

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 32/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

1. Editores de texto e planilhas on-line

a. Google Docs

b. Microsoft Office Live

2. Disco Virtual: é uma área de armazenamento de massa que funciona

como um pendrive virtual. Podemos armazenar todo tipo de arquivo e

depois acessar os dados via Internet.

a. Yahoo Arquivos;

b. MegaUpload;

c. 4shared;

d. DropBox.

3. Favoritos On-line: funcionam como a funcionalidade de favoritos dos

navegadores, mas armazenado os dados na Internet.

a. Del.i.cio.us

b. blogmarks.net

c. www.favoritosbr.com

4. RSS: é uma tecnologia que permite recebimento automático das

atualizações dos sites de que você mais gosta ou pelos quais se

interessa, sem precisar acessá-los um a um.

5. Desktop On-line (ou webtops): é uma página personalizada na qual é

possível selecionar, definir a ordem e a aparência dos conteúdos

apresentados. Estes serviços buscam disponibilizar e agrupar, numa

única página de web personalizada, o maior número de serviços do

mesmo usuário.

a. Na maioria dos casos, são fornecidos por serviços on-line como

Netvibes, Google Desktop, Yahoo! e Windows Live;

b. Alguns desktops on-line necessitam de instalação de plugins ou

arquivos executáveis para funcionar;

c. Outros são completamente on-line, como o Netvibes, que exige

apenas que você faça uma inscrição no servidor, como se

estivesse se cadastrando numa conta de e-mail.

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 33/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

DICA: o site http://www.go2web20.net possui uma lista de aplicações on-

line (web 2.0).

Comunidades Virtuais

Embora pareça ser a mesma coisa, especialmente pela ligação que fazemos

entre uma comunidade virtual e uma rede social, são conceitos distintos.

“A rede social é uma das formas de representação dos relacionamentos

afetivos ou profissionais dos seres humanos entre si ou entre agrupamentos

de interesse mútuos” (http://pt.wikipedia.org/wiki/Rede_social).

Por meio de uma rede social é possível encontrar pessoas, enviar

mensagens, trocar experiências, lançar discussões e também organizar

relacionamentos através de grupos ou, das chamadas, comunidades virtuais.

Por meio de uma rede social, é possível criar comunidades.

A comunidade, portanto é um grupo formado por pessoas com interesses e

objetivos semelhantes e ligações em comum, que se relacionam através de

ferramentas de Internet.

As comunidades são formadas, principalmente, em redes sociais, mas

existem comunidades em sites de jogos on-line, salas de bate-papo, entre

outros. Um exemplo de uma rede social que permite a criação de

comunidades é o Orkut: www.orkut.com.br.

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 34/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

Há uma enorme diversidade de comunidades virtuais. Elas podem ser

temáticas e/ou organizacionais como comunidades de pessoas que divulgam

e discutem literatura e poesia, de feministas que lutam pelos direitos das

mulheres, de sindicalistas, de voluntários, de pacifistas, de ecologistas, dos

que lutam pela preservação da Terra, pelos direitos humanos, etc.

Sintetizando, redes sociais na internet são pessoas interagindo com outras

pessoas, através de plataformas digitais abertas – Orkut, Twitter, etc. –

possibilitando assim um espaço horizontal de conversação e de informação,

em torno de objetivos comuns.

É comum pensarmos que a comunidade virtual e a rede social são a mesma

coisa. É até difícil separar as duas, pois andam juntas por aí. Mas fica claro

que em redes sociais buscamos a interação entre as pessoas, a comunicação

entre os seres sem a necessidade de um compromisso com um grupo. Já na

comunidade, o foco é um objetivo comum. As pessoas formam laços afetivos

mais fortes, têm mais compromissos umas com as outras e um sentimento

de pertencimento a um grupo, uma causa.

Redes sociais ou redes de relacionamentos podem permitir – e daí uma certa

confusão:

Criar comunidades;

Manter essas comunidades;

Participar de comunidades;

Promover a interação entre os usuários.

Os weblogs e fotologs também estabelecem-se como redes sociais na

medida em que também possuem lista de amigos. Nos weblogs o privilégio é

para os textos e nos fotologs a imagem é trabalhada. Nos fotologs e weblogs

as dinâmicas das redes são observadas e estão sempre em

transformação.Eles também podem ser hubs, na medida em que possui

muitas conexões sociais entre as pessoas que ali interagem.

Características

As características das redes de sociais são grandes indicadores dos motivos

de seu sucesso, principalmente entre o público brasileiro. Dentre elas

podemos destacar:

1- As mensagens enviadas chegam rapidamente numa comunidade virtual;

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 35/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

2- Pode-se obter a resposta imediatamente se a pessoa interessada estiver

on-line;

3- No ambiente, a privacidade dos usuários fica exposta para qualquer

pessoa associada;

4- Todos podem ver seus recados e salvar suas fotos;

5- Você terá opção de restringir algumas informações do seu perfil.

ORKUT

Rede social filiada ao Google, foi criada em 2004 com o objetivo de facilitar a

criação de relacionamentos virtuais.

O Orkut é um software social on-line criado para estimular a construção de

redes de relacionamento e tornar a sua vida virtual e a de seus amigos mais

ativa e interessante.

Por meio de um perfil, é possível entrar em fóruns de discussão, criar

comunidades específicas e enviar e receber recados virtuais.

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 36/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

Também existente desde 2004, é um site de relacionamento fundado por um

ex-estudante da Universidade de Harvard, nos Estados Unidos.

Até 2006, apenas estudantes de universidades norte-americanas poderiam

criar o seu perfil.

O meu perfil no facebook, por exemplo, é

http://www.facebook.com/alexandre.lenin.carneiro. Além deste perfil, criei

duas páginas na rede social. Sim, há uma diferença entre uma página na

rede social e um perfil. Com o perfil, podemos nos tornar amigos, enquanto

em relação às páginas podemos curtir a página.

Minhas páginas: http://www.facebook.com/sintoniadaalma e

http://www.facebook.com/horadoestudo.

Além das páginas, podemos, ainda, criar grupos de usuários, de forma que

as postagens dentro de um grupo são compartilhadas com os demais. Estes

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 37/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

grupos podem ser abertos ou fechados, podendo exigir aprovação para

ingresso nos mesmos.

TWITTER

Moda atual no Brasil, o Twitter é um servidor de microblogging que permite

enviar mensagens de até 140 caracteres, através da própria web ou via SMS.

As atualizações são exibidas no perfil do usuário em tempo real e também

enviadas a outros usuários que tenham assinado para recebê-las.

Personalidades brasileiras, como Marcelo Tas, Rubens Barrichello, Luciano

Hulk, Mano Menezes estão entre os mais seguidos, sendo os dois últimos os

primeiros brasileiros a terem mais de um milhão de seguidores.

FLICKR

Site que hospeda fotos e documentos gráficos.

Criado em 2004, a rede permite que usuários criem álbuns para

armazenamento e visitação de seus próprios arquivos, na maioria deles,

imagens fotográficas.

O nível de interatividade entre os usuários é o destaque.

MYSPACE

O MySpace foi criado em 2003 e funciona como um agrupamento de blogs,

fotos, e-mails e grupos de discussão.

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 38/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

A crescente popularidade do site e a possibilidade de hospedar arquivos em

formato MP3, fez com que muitas bandas e músicos se registrassem para

divulgar seu trabalho.

É um serviço de rede social parecido com blog e fotologs vinculados ao perfil

do usuário;

YOUTUBE

Fundado em 2005, é um site que permite o carregamento e

compartilhamento de vídeos em formato digital.

É o mais popular site do tipo, com mais de 50% do mercado, devido à

possibilidade de hospedar quaisquer vídeos, exceto aqueles protegidos por

direitos autorais, apesar deste material ser encontrado em abundância no

sistema.

SECOND LILFE

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 39/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

É um simulador da vida real ou também um MMOSG, (Jogo com Múltiplos

Jogadores) um mundo virtual totalmente 3D, no qual os limites de interação

vão além da sua criatividade.

Nele, além de interagir com jogadores de todo o mundo em tempo real, é

possível também criar seus próprios objetos, negócios e até mesmo

personalizar completamente seu avatar (consulte o glossário ao final desta

edição).

O Second Life tem sido muito procurado pelas grandes empresas, que criam

suas sede on-line para promover reuniões, eventos e negócios com clientes e

empregados espalhados pelo mundo, porém reunidos num único local no

espaço virtual.

GAZZAG

O Gazzag é um software que propicia a formação de redes de

relacionamento, assim como o Orkut. Ele possui recursos extras para

conversar on-line. Apresenta uma dinâmica parecida com a do Orkut, porém

com outros atrativos como blogs, fotologs, gerenciador de tópicos e sites

para jogos de cartas on-line, videologs, no qual os usuários podem interagir

por meio de chats.

No quesito privacidade, o Gazzag é mais rigoroso, pois apenas pessoas

autorizadas podem escrever nas mensagens públicas de cada usuário. Outro

ponto forte é a boa navegabilidade e layout agradável.

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 40/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

Listas, Chat e outros

A lista de discussão é uma forma de comunicação na Internet que utiliza o

sistema de correio eletrônico como ferramenta básica de contato.

A ideia é simples e funciona como um programa de computador de armazena

uma base de dados contendo os endereços de correio eletrônico dos

participantes da lista e quando um participante envia uma mensagem para a

lista esta é encaminhada aos demais.

Esta ferramenta transformou-se, com o tempo, em um serviço explorado por

grandes sites e oferecem vários outros serviços, bem como diversas

configurações para facilitar a gestão do grupo de participantes.

Podemos citar como exemplo o Yahoo Grupos e o Google Grupos. Ambas são

listas de discussão que oferecem recursos como a criação de página do

grupo, armazenamento das mensagens enviadas para consulta posterior,

armazenamento de fotos, agenda, arquivos etc.

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 41/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

CHAT

Chat ou sala de bate-papo é um serviço oferecido por inúmeros servidores

pelo qual os usuários podem conversar com várias pessoas ao mesmo

tempo. Para utilizá-lo, não é necessário nenhum software especial, apenas o

navegador que usamos para acessar a internet.

Os chats são utilizados para diferentes fins: empresas costumam

disponibilizar seus funcionários para esclarecer dúvidas on-line para seus

clientes; funcionários de uma mesma empresa, que trabalham em diferentes

lugares, podem se comunicar; professores podem se reunir virtualmente

com seus alunos. Mas a imensa maioria dos usuários utiliza esse serviço para

se divertir, conhecer pessoas, falar com gente famosa e com quem mais

quiser.

WIKI

Wiki significa rápido na língua havaiana. Mas, afinal, o que é Wiki? Trata-se

de um hipertexto que pode ser editado on-line por qualquer pessoa. As

regras de edição e formatação são simples:

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 42/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

Ao acessar uma página Wiki não vemos diferença em relação a outros sites.

Entretanto, as páginas Wiki possuem um link “Edit This Page” (Editar esta

página) no qual podemos modificar, escrever, deixar recados, opinar, etc.,

como no exemplo abaixo:

A maioria dos softwares servidores Wiki é gratuita, com código aberto, e

existe para os principais sistemas operacionais. Apesar de serem livres, é

necessário se cadastrar nos sites para editar o conteúdo.

O texto de uma página Wiki é formatado como uma página web, de acordo

com algumas simples convenções. Para acesso a uma página Wiki, basta

apenas um navegador (browser), como o Firefox, o Opera, o Internet

Explorer ou o Netscape.

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 43/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

3. Navegadores

Quando falamos de “navegação” estamos nos referindo à Internet? Bem, já

sabemos interpretar isso, certo? Navegar é um termo que se identifica com

a World Wide Web (o sistema de páginas Web - WWW).

Neste sistema o protocolo HTTP permite que o usuário recupere páginas em

hipertexto (hipermídia). Este texto especial pode possuir hiperlinks, ou

seja, elos para continuar a leitura em outros documentos (texto não linear).

Acionando estes “links”, podemos “saltar” de um texto para outro, realizando

a “navegação”.

Mas, não queremos brigar com a banca, né? O alerta fica para não ser

radical com o termo navegar. Muitas pessoas, e certamente alguns

examinadores, utilizam este termo como genérico para a utilização da

Internet. Mas sabemos que existem diversos protocolos que podemos

usufruir na Internet sendo o HTTP um deles.

De toda forma, é possível navegar na Web por meio de programas especiais,

chamados de web browsers ou navegadores Web. Estes sistemas

implementam a versão cliente do protocolo HTTP e podem comunicar-se com

os servidores www para requisitar páginas web e outros recursos disponíveis.

É comum que estes programas (os navegadores) possuam recursos que

permitam utilizar outros serviços da Internet, como o serviço de

transferência de arquivos e o serviço de http com segurança.

Existem muitos programas navegadores e, desde o início da história dos

navegadores Internet, presenciamos uma intensa disputa entre eles,

navegadores, pela preferência dos usuários. Podemos citar como exemplo:

Mozilla Firefox, Google Chrome, Microsoft Internet Explorer e Apple Safari.

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 44/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

Internet Explorer 6

Barra de ferramentas - botões padrão

Botão Voltar

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 45/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

Faz com que o navegador retorne à página visitada anteriormente. Só

fica ativo se a página atual não for a primeira página que se acessou na

sessão de uso. Em outras palavras se acabamos de abrir o navegador, o

botão fica inativo.

Botão Avançar

Na verdade, o botão Avançar retorna à página que estávamos antes

de clicar o botão Voltar. Só fica ativo após utilizarmos o botão Voltar. Em

uma navegação na qual apenas clicamos nos links, ele permanece sempre

inativo.

Observação. As pequenas setas à direita dos botões Voltar e Avançar

são usadas para voltar ou avançar mais de uma página de uma só vez.

Alguma vez você já ficou tentando, sem sucesso, a retornar a uma página e

não conseguia, porque ela sempre parava na página atual? Tente usar a seta

de opções do botão Voltar e retorne duas ou mais páginas de uma vez.

Botão Parar

Interrompe o download da página que está sendo carregada. Se não

estiver ocorrendo download de nenhum conteúdo, o botão Parar, apesar de

estar ativo, não produz nenhum resultado. O mesmo efeito do acionamento

do botão Parar é alcançado pressionando-se a tecla ESC.

Botão Atualizar

Atualiza o conteúdo da página atual. Dependendo das circunstâncias,

produz um efeito distinto de se clicar no botão Ir da barra de ferramentas

endereço. O mesmo efeito do acionamento do botão Atualizar é alcançado

pressionando-se a tecla F5.

Botão Página inicial

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 46/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

Carrega a página que estiver configurada no IE como página inicial.

Essa configuração é feita em Ferramentas -> Opções da Internet, Guia

Geral.

Botão Pesquisar

Abre um painel à esquerda conforme a figura seguinte.

As opções disponibilizadas pelo botão Pesquisar são opções de busca

de conteúdo da Internet. As opções abaixo de Pesquisar outros itens

fazem com que o painel se transforme no painel de busca do Windows para

que se busquem arquivos, computadores etc., não mais na Internet, mas no

próprio computador.

Botão Favoritos

Abre um painel à esquerda conforme a figura seguinte.

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 47/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

As mesmas opções são disponibilizadas no menu Favoritos, com a

diferença de que não é aberto o painel no navegador.

Botão Histórico

Abre um painel à esquerda que exibe as últimas páginas visitadas.

Pode-se ordená-las: por data, por site, por mais visitados, pela ordem de

visita hoje. Há também, nesse painel, um botão . Atenção, esse

botão só realiza a pesquisa no histórico de páginas visitadas pelo navegador.

Não podemos confundi-lo com as opções de busca disponíveis no botão

Pesquisar .

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 48/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

Botão Correio

Um clique no botão Correio abre uma lista de opções.

A opção Ler e-mail abre o programa de e-mail padrão do computador.

Nova mensagem abre janela de criação de nova mensagem em branco.

Enviar link abre janela de nova mensagem com um link para a página atual

no corpo da mensagem. Enviar página abre janela de nova mensagem com a

página atual inteira no corpo da mensagem.

Botão Imprimir

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 49/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

Imprime diretamente a página sem exibir janela de diálogo.

Atentem para esse detalhe, pois o efeito é diferente do alcançado ao

acessarmos o menu Arquivo -> Imprimir ou ao pressionarmos as teclas

CTRL + P. Nesses casos, antes de imprimir o documento, o IE exibe uma

janela de diálogo de impressão.

Botão Editar

Um clique sobre esse botão abre diretamente o programa padrão para

edição de páginas web. Ao clicarmos sobre a seta de opções à direita do

botão, o IE abre uma lista com opções de outros editores para a página,

conforme a figura seguinte:

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 50/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

Botão Messenger: Abre o Msn Messenger.

Barra de Menu

Disponibiliza os atalhos para os comandos de menu do navegador.

Veremos agora, os menus do IE, com breves observações de alguns itens

mais importantes.

Menu Arquivo

Arquivo -> Novo –> Janela (CTRL + N): abre uma nova janela do

navegador no mesmo endereço da página atual.

Arquivo -> Abrir (CTRL + O): abre janela de diálogo para a inclusão

de um URL.

Arquivo -> Salvar e Arquivo -> Salvar como: apenas o Salvar

como fica ativo. Pode-se salvar como texto, como página HTML simples,

como arquivo da web (arquivo .mht, arquivo que só pode ser aberto no IE)

ou como página da web completa. Esse último formato salva, além do HTML,

uma pasta com os conteúdos de mídia, como imagens, folhas de estilo etc.

Como é um arquivo HTML, pode ser aberto por outros navegadores, sem

problema.

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 51/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

Arquivo -> Enviar: permite enviar toda a página atual ou enviar

somente um link para a página atual utilizando o programa de correio

eletrônico padrão do micro. Permite ainda criar um atalho (que apontará

para a página atual) na área de trabalho.

Menu Editar

Os clássicos recortar (CTRL + X), copiar (CTRL + C) e colar (CTRL +

V) não ficam sempre ativos, dependem que algum texto esteja selecionado

ou que algum formulário esteja sendo preenchido, por exemplo.

Atentem para o fato de que Selecionar tudo no IE usa as teclas de

atalho CTRL + A em referência a ALL, diferentemente do atalho no pacote

Office da Microsoft, em que a mesma ação é conseguida com CTRL + T, em

referência a TUDO.

A mesma atenção para o atalho de localizar no IE, CTRL+F, em alusão

a FIND. No Office pressionamos CTRL+L, em alusão a LOCALIZAR.

O comando Localizar (nesta página) (CTRL + F), procura por textos

na página atual. Não confundir com a pesquisa no histórico do navegador ou

com a busca na Internet.

Menu Exibir

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 52/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

Exibir -> Barra de ferramentas: oculta ou exibe uma das várias

barras de ferramentas do navegador. O mesmo menu é conseguido clicando-

se com o botão direito do mouse em qualquer parte da barra de

ferramentas.

Exibir -> Barra do Explorer: abre uma das opções listadas no painel

à esquerda do navegador. O item Discutir só é exibido quando o MS Office

está instalado. Oferece recursos de colaboração on-line do MS Office.

Exibir -> Ir para

Os itens disponibilizados em Ir Para reproduzem os botões de

navegação da barra de ferramentas padrão. O comando Voltar, além de ser

acessado por ALT + seta para a esquerda, também pode ser acessado

teclando-se BACKSPACE.

Exibir -> Relatório de privacidade: exibe relatório de acordo com as

opções selecionadas na guia privacidade das opções de Internet.

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 53/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

Exibir -> Tela inteira: pode-se exibir o navegador em tela inteira

clicando nesse item de menu ou pressionando a tecla F11. Para sair do

modo de tela inteira, basta pressionar novamente F11 ou clicar no botão de

Restaurar janela.

Menu Favoritos

Menu Ferramentas

IMPORTANTE! Os itens mais importantes do menu Ferramentas são o

Bloqueador de Pop-ups e o Opções da Internet. O primeiro porque é

fruto de uma atualização de segurança do IE. O segundo porque concentra

todas as configurações do navegador.

O item Sincronizar é utilizado para baixar conteúdo de páginas nas

quais se optou por tornar o seu conteúdo disponível off-line (Isso é feito a

partir do menu Favoritos). Como estão em menus diferentes, atenção

redobrada.

Ao acessar o menu Ferramentas -> Opções da Internet o sistema

exibirá a seguinte janela, que já caiu inúmeras vezes em prova, na qual

podemos checar diversas configurações do IE!! IMPORTANTE!

Prof. Alexandre Lênin www.estrategiaconcursos.com.br 54/89

Noções de Informática – TJ/PR

Teoria e questões comentadas

Prof. Alexandre Lênin – Aula 6

Na guia Geral encontramos opções de configuração da página

inicial do navegador, gerenciamento dos arquivos temporários,

histórico e cookies.

Para memorizar!

A propósito, cookies são pequenos arquivos de texto armazenados

em nosso computador e gerenciados pelos navegadores. Eles têm

a função de enviar informações aos servidores web dos diversos

sites que visitamos para que saibam quem somos, quando foi

nossa última visita àquele site etc.

Na guia segurança encontramos opções de configuração de