Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

8 Software Educativo La Seguridad en Redes WiFi

Caricato da

Miguel Angel RodriguezCopyright

Formati disponibili

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

Formati disponibili

8 Software Educativo La Seguridad en Redes WiFi

Caricato da

Miguel Angel RodriguezCopyright:

Formati disponibili

Software Educativo: “Seguridad en redes WiFi”

Universidad Nacional del Nordeste

Facultad de Ciencias Exactas y Naturales y Agrimensura

Licenciatura en Sistemas de Información

Trabajo Final de Aplicación

“Software Educativo: La Seguridad en Redes WiFi”

Autor: Domingo Alberto Rios

Profesor Orientador: Dr. David L. La Red Martínez

Profesor Coordinador: Mgter. Sonia I. Mariño

Año 2013

Domingo Alberto Rios Página 1

Software Educativo: “Seguridad en redes WiFi”

Prólogo

Este trabajo se realizó en la Facultad de Ciencias Exactas, Naturales y Agrimensura

en la Universidad Nacional del Nordeste y es la continuación de un trabajo de

adscripción realizado en la asignatura Teleproceso y Sistemas Distribuidos de la

Carrera Licenciatura en Sistemas de Información, donde se hizo hincapié en la

seguridad en las redes WiFi, presentando imágenes, animaciones y videos donde se

explica la diferencia entre una red cableada y una inalámbrica, topologías, estándares,

elementos activos, soluciones antiguas y actuales de seguridad, vulnerabilidades y

contramedidas en redes WiFi.

La propuesta consiste en dar al alumno un complemento de lo desarrollado en clase

ofreciendo un contenido más interactivo y dinámico. Se ha detectado que existen

dificultades en los alumnos para comprender el contenido estático que figura en la

bibliografía proporcionada. Por lo tanto se evidenció la necesidad de implementar un

software educativo que contribuya a motivar el proceso de enseñanza-aprendizaje,

basado en animaciones, imágenes y videos para hacer concientizar al alumno de la

existencia de niveles de seguridad de los estándares más utilizados en la actualidad,

los ataques a los que se tiene que enfrentar y las medidas que disponen los

administradores para asegurar este tipo de redes.

La implementación del software educativo propuesto hace uso de blended learning, un

método de enseñanza-aprendizaje que utiliza herramientas tecnológicas, recogiendo

un amplio abanico de aplicaciones y procesos entre los que se incluye el aprendizaje a

través de una computadora personal (PC), el aprendizaje basado en tecnologías Web,

clases virtuales, colaboraciones digitales, etc., combinándolo con actividades

presenciales, por lo que será de gran utilidad para contribuir a motivar a los alumnos

en el proceso de enseñanza-aprendizaje.

Este trabajo se ha estructurado de la siguiente manera:

En el capítulo 1 se definirán y estudiarán conceptos básicos sobre redes WiFi. La

implementación del software educativo propuesto hará uso de blended learning, la

definición más sencilla y también la más precisa lo describe como aquél modo de

aprender que combina la enseñanza presencial con la tecnología no presencial. Uno

de los beneficios que algunos autores han reportado es la posibilidad de aprovechar el

abundante material disponible en la red, compartido de modo abierto. Y es que el

blended learning no consiste en colocar materiales en Internet sino en aprovechar los

Domingo Alberto Rios Página 2

Software Educativo: “Seguridad en redes WiFi”

materiales que existen en Internet. Se trata de no cambiar de medio sin necesidad y

de aprovechar lo existente. Este capítulo se ha organizado de la siguiente manera:

primeramente se describió un breve estado del arte de las disciplinas involucradas en

este trabajo, posteriormente se indicaron los objetivos y se comentó la fundamentación

correspondiente, finalizándose con algunos comentarios y conclusiones.

En el capítulo 2 se describió la metodología utilizada. Este proyecto se ha dividido en

tres etapas. La primera de ellas aplicada a la recopilación de datos y estudio de las

redes WiFi. La segunda es la construcción de un sitio web donde se integraron todas

las animaciones, imágenes y videos con el propósito de obtener una aplicación

interactiva para el alumno, en el cuál se incorporaron los contenidos teóricos

estudiados; se explicó el funcionamiento y las partes que contiene el aplicativo, se

detalló cada una de las secciones que formaron parte del mismo y las animaciones

correspondientes. La tercera consistió en un cuestionario web, que permitió al alumno

realizar el proceso de autoevaluación de sus aprendizajes. A continuación se indicará

con mayor detalle cada una de las etapas antes mencionadas:

Etapa 1: Ha consistido en recopilar toda la información que se incluyó como material

teórico y que fue utilizado como sustento para la realización de las animaciones:

• Relevamiento de información y ejemplos de sistemas similares desarrollados en la

web.

• Profundización del marco teórico referido al tema. Se recurrió como fuente de datos a

documentos de la asignatura Teleproceso y Sistemas Distribuidos y trabajos similares

en la web.

• Análisis y evaluación de las dificultades más importantes que se presentaron en los

alumnos para comprender los contenidos teóricos.

• Revisión y selección de los contenidos teóricos más importantes a incluir en las

animaciones.

Etapa 2: Ha consistido en la selección de las herramientas utilizadas para procesar,

depurar, y aplicar todo tratamiento necesario para el desarrollo de las animaciones.

Una vez desarrolladas las animaciones se realizó la construcción de un sitio web

donde se integró todas esas animaciones con el propósito de obtener una aplicación

interactiva para el alumno.

Etapa 3: Esta etapa es el complemento de las otras dos; para completar el proceso de

autoaprendizaje se ha creado un cuestionario web. Esto permite al alumno

Domingo Alberto Rios Página 3

Software Educativo: “Seguridad en redes WiFi”

autoevaluarse en los contenidos dictados respondiendo un conjunto de preguntas de

cada tema.

En el capitulo 3 se mencionó la selección de herramientas, que se ha divido en dos

partes, la primera orientada a la construcción de un sitio web en donde se han

integrado todas las animaciones con el propósito de obtener una aplicación interactiva.

Existen una amplia diversidad de programas y lenguajes de programación para el

desarrollo de contenido animado y para la gestión de información que permiten

desarrollar sitios web dinámicos e interactivos; para el desarrollo de este aplicativo se

han utilizado herramientas para la realización de animaciones, armado del aplicativo,

edición de imágenes, audio y texto a incluir en las animaciones.

La segunda parte del capítulo de herramientas describe las herramientas utilizadas

para la creación del cuestionario web, a través de la cual el alumno puede

autoevaluarse en los contenidos dictados respondiendo un conjunto de preguntas de

cada tema, finalizando con comentarios y discusiones.

En el capítulo 4 se comentaron los resultados obtenidos del desarrollo de las

animaciones realizadas para representar los temas referentes a las redes WiFi, como

así también el aplicativo realizado y el cuestionario web para la autoevaluación. Se

logró describir en forma visual la diferencia entre una red cableada y una WiFi,

topologías, estándares, elementos activos, vulnerabilidades, soluciones antiguas y

actuales de seguridad; en las animaciones se muestran los procedimientos

correspondientes a cada tema y se realiza una descripción más detallada de los

mismos, agregando audio como complemento.

Cada herramienta proporcionó tratamientos específicos en las imágenes de las

distintas partes para crear el contenido animado final.

Al iniciar la aplicación se puede observar una breve explicación de los distintos

contenidos referidos a redes WiFi que se encuentran en el sitio, como así también los

principales enlaces de interés, permitiendo al usuario navegar a través de las distintas

opciones para poder comprender mejor los temas.

En el capítulo 5 se describen las conclusiones y líneas futuras de trabajo.

Se diseñó contenido animado para poder comprender mejor los distintos temas

referidos a las redes WiFi, especialmente aquellos vinculados con la seguridad,

incluyendo vulnerabilidades, ataques y contramedidas; se agregó voz a las

animaciones para ir explicando el contenido de cada tema en particular. Además se ha

Domingo Alberto Rios Página 4

Software Educativo: “Seguridad en redes WiFi”

incluido un sistema de autoevaluación para que el alumno, mediante cuestionarios

sobre el contenido mostrado en las animaciones, imágenes y videos del aplicativo

web.

Se estableció como líneas futuras mejorar y ampliar las animaciones e investigar más

sobre los temas desarrollados y sobre nuevos mecanismos de autoevaluación que

proporcionen mejores métodos de autoaprendizaje.

Domingo Alberto Rios Página 5

Software Educativo: “Seguridad en redes WiFi”

Agradecimientos

A Dios por ayudarme y guiarme en los momentos más difíciles de mi vida.

A mis Padres por estar presentes siempre.

A mi esposa Luz y a mi hijo Tobías por ser el principal motivo de tanto esfuerzo y

sacrificio.

A mis jefes de la división Comunicaciones de la Policía de Corrientes, Javier Kratochvil

y Pedro Gómez y compañeros de trabajo Adrián, Vichi, José y otros más por

apoyarme siempre en mis estudios y darme los permisos necesarios para lograr mis

objetivos.

Al Dr. David Luis La Red Martínez mis agradecimientos de manera especial por su

supervisión continua, disponibilidad, paciencia y confianza en mi trabajo. Por sus

consejos no sólo como docente sino también como persona. Por haberme facilitado

los medios necesarios para llevar a cabo el Trabajo Final de Aplicación.

A mis profesores, compañeros y amigos. En especial a los Licenciados Federico

Agostini y Leandro Rodríguez quienes sin interés alguno siempre me ayudaron y me

transmitieron todos sus conocimientos.

A la Profesora Lic. Valeria Uribe por haberme ayudado y brindado su tiempo en

realizar mi trabajo.

¡A todos ellos eternamente agradecido!.

Domingo Alberto Rios Página 6

Software Educativo: “Seguridad en redes WiFi”

Resumen sintético

El objetivo principal de este trabajo final es diseñar e implementar un software

educativo de seguridad en redes WiFi para el ámbito académico con el fin de que el

alumno pueda observar imágenes, videos y animaciones y luego realizar una

autoevaluación sobre los conocimientos que pudo haber adquirido del tutorial visto,

contribuyendo a motivar el proceso de enseñanza-aprendizaje. Este proyecto se ha

dividido en tres etapas. La primera de ellas aplicada a la recopilación de datos y

estudio de las redes WiFi. La segunda destinada a la construcción de un aplicativo

web donde se integraron todas las animaciones, imágenes y videos con el propósito

de obtener una aplicación interactiva para el alumno, en la cual se incorporaron los

contenidos teóricos estudiados, se explicó el funcionamiento y las partes que contiene

el aplicativo, se detalló cada una de las secciones que forman parte del mismo y las

animaciones correspondientes. La tercera consistente en un cuestionario web, que

permite al alumno realizar el proceso de autoevaluación de sus aprendizajes.

Domingo Alberto Rios Página 7

Software Educativo: “Seguridad en redes WiFi”

Resumen extendido

Habiéndose detectado durante los últimos cursados de la asignatura Teleproceso y

Sistemas Distribuidos dificultad en los alumnos para asimilar la bibliografía

proporcionada referida a seguridad en redes inalámbricas, se vio la necesidad de

desarrollar e implementar un software educativo que ayude a motivar el proceso de

enseñanza-aprendizaje. La propuesta consiste en ofrecer un complemento de lo

desarrollado en clase otorgando un contenido más interactivo y dinámico con lo cual

incentive el proceso de enseñanza-aprendizaje, basándose en animaciones,

imágenes y videos para hacer concientizar al alumno de la existencia de niveles de

seguridad de los estándares más utilizados en la actualidad, los ataques a los que se

tiene que enfrentar y las medidas que disponen los administradores para asegurar las

redes WiFi.

La implementación del software educativo propuesto hace uso de blended learning,

literalmente podríamos traducirlo como “aprendizaje mezclado” y la novedad del

término no se corresponde con la tradición de las prácticas que encierra. Otras

denominaciones se han utilizado antes para la misma idea. Y a veces otras ideas se

están utilizando para esta misma denominación.

La definición más sencilla y también la más precisa lo describe como aquel modo de

aprender que combina la enseñanza presencial con la tecnología no presencial.

Una idea clave es la de selección de los medios adecuados para cada necesidad

educativa.

Este trabajo se ha estructurado de la siguiente manera: en el capítulo 1 se detalla

brevemente la dificultad en los alumnos para asimilar la bibliografía proporcionada

referida a seguridad en redes inalámbricas por lo cual vio la necesidad de desarrollar e

implementar un software educativo que ayude a motivar el proceso de enseñanza-

aprendizaje. Se definieron y estudiaron conceptos básicos sobre redes WiFi, mediante

animaciones especialmente diseñadas. La implementación del software educativo

propuesto hace uso de blended learning.

Este capítulo se ha organizado de la siguiente manera: primeramente se describirá un

breve estado del arte de las disciplinas involucradas en este trabajo, posteriormente se

indicarán los objetivos y se comentará la fundamentación correspondiente,

finalizándose con algunos comentarios y conclusiones.

Domingo Alberto Rios Página 8

Software Educativo: “Seguridad en redes WiFi”

En el capitulo 2 se describe la metodología utilizada. Este proyecto se ha dividido en

tres etapas. La primera de ellas aplicada a la recopilación de datos y estudio de las

redes WIFI. La segunda es la construcción de un sitio web donde se integraron todas

las animaciones, imágenes y videos con el propósito de obtener una aplicación

interactiva para el alumno, en el cuál se incorporaron todos los contenidos teóricos

estudiados; se explica el funcionamiento y las partes que contiene el aplicativo, se

detalla cada una de las secciones que forman parte del mismo y las animaciones

correspondientes. La tercera consistente en un cuestionario web, que permite al

alumno realizar el proceso de autoevaluación de sus aprendizajes. A continuación se

indicará con mayor detalle cada una de las etapas antes mencionadas:

Etapa 1: Ha consistido en recopilar toda la información que se incluyó como material

teórico y que fue utilizado como sustento para la realización de las animaciones:

• Relevamiento de información y ejemplos de sistemas similares desarrollados en la

web.

• Profundización del marco teórico referido al tema. Se recurrió como fuente de datos a

documentos de la asignatura y trabajos similares en la web.

• Análisis y evaluación de las dificultades más importantes que se presentan en los

alumnos para comprender los contenidos teóricos.

• Revisión y selección de los contenidos teóricos más importantes a incluir en las

animaciones.

Etapa 2: Ha consistido en la selección de las herramientas utilizadas para procesar,

depurar, y aplicar todo tratamiento necesario para el desarrollo de las animaciones.

Una vez desarrolladas las animaciones se realizó la construcción de un sitio web

donde se integró todas esas animaciones con el propósito de obtener una aplicación

interactiva para el alumno.

Etapa 3: Esta etapa es el complemento de las otras dos; para completar el proceso de

autoaprendizaje se ha creado un cuestionario web con la plataforma de IBM Rational

Application Developer for WebSphere Software el cual trae incorporado el IDE

(entorno de desarrollo aplicado) Eclipse y base de datos DB2 Express-C IBM.

Esto permite al alumno autoevaluarse en los contenidos dictados respondiendo un

conjunto de preguntas de cada tema.

En el capitulo 3 se menciona la selección de herramientas donde se ha divido en dos

partes, la primera orientada a la construcción de un sitio web en HTML5 donde se han

Domingo Alberto Rios Página 9

Software Educativo: “Seguridad en redes WiFi”

integrado todas las animaciones con el propósito de obtener una aplicación interactiva.

Existen una amplia diversidad de programas y lenguajes de programación para el

desarrollo de contenido animado y para la gestión de información que permiten

desarrollar sitios web dinámicos e interactivos; para el desarrollo de este aplicativo se

han utilizado herramientas para la realización de animaciones, armado del aplicativo,

edición de imágenes, audio y texto a incluir en las animaciones. Se utilizaron los

siguientes programas, Adobe Flash, Adobe Photoshop, Adobe Illustrator, Audacity y el

lenguaje de programación Action Scripts.

La segunda parte del capítulo de herramientas describe las herramientas utilizadas

para la creación del cuestionario web con la plataforma de IBM Rational Application

Developer for WebSphere Software el cual trae incorporado el IDE (entorno de

desarrollo aplicado) Eclipse, con base de datos DB2 Express-C IBM, a través de la

cual el alumno puede autoevaluarse en los contenidos dictados respondiendo un

conjunto de preguntas de cada tema. Se han utilizado herramientas para la creación

de los casos de usos, base de datos, servidor local, etc. Se utilizaron los siguientes

programas: Dreamweaver, Tomcat, Db2, StarUML y los siguientes lenguajes de

programación, java, CSS y JavaScript, finalizando con comentarios y discusiones.

En el capítulo 5 se describen las conclusiones y líneas futuras de trabajo.

Las distintas herramientas se han integrado de manera muy satisfactoria durante la

realización de este trabajo. Se proporcionó una muy buena visualización del contenido

animado para poder comprender mejor las vulnerabilidades en las redes WiFi. Se ha

agregado voz a las animaciones para ir explicando todo el contenido de cada tema en

particular. Además se ha incluido un método de autoevaluación para que el alumno

pueda evaluar sus conocimientos mediante cuestionarios sobre el contenido mostrado

en las animaciones, imágenes y videos del sitio web.

Como líneas futuras se seguirá trabajando en mejorar y ampliar las animaciones, en

investigar más sobre los temas desarrollados y sobre nuevos mecanismos de

autoevaluación que proporcionen mejores métodos de autoaprendizaje.

Domingo Alberto Rios Página 10

Software Educativo: “Seguridad en redes WiFi”

Índice de Contenidos

Prólogo......................................................................................................................... 2

Agradecimientos .......................................................................................................... 6

Resumen sintético ........................................................................................................ 7

Resumen extendido ..................................................................................................... 8

Índice de Figuras .........................................................................................................15

Índice de tablas ...........................................................................................................18

Capítulo 1: Introducción ..............................................................................................19

Breve estado del arte ...............................................................................................19

A) Redes inalámbricas .............................................................................................19

a) Topología WLAN ..............................................................................................20

b) Formato de tramas de 802.11 ..........................................................................21

c) Tipos de tramas ...............................................................................................22

d) Bandas designadas por ITU .............................................................................22

e) Protocolos 802.x ..............................................................................................22

f) Elementos activos .............................................................................................24

g) Seguridad en Redes Wireless 802.11 ..............................................................26

Servicio con AP ....................................................................................................26

SSID ....................................................................................................................27

Filtrado de direcciones MAC ................................................................................27

Encriptación .........................................................................................................28

WEP (Wired Equivalent Privacy). .........................................................................28

Proceso de cifrado ...............................................................................................28

Proceso de descifrado..........................................................................................29

h) Autenticación en redes WiFi .............................................................................30

Proceso de conexión de un cliente a una red Wireless ........................................30

Autenticación y asociación: ..................................................................................30

Domingo Alberto Rios Página 11

Software Educativo: “Seguridad en redes WiFi”

Tipos de autenticación y asociación: ....................................................................31

Métodos de autenticación típicos .........................................................................31

i) Vulnerabilidades en redes WiFi .........................................................................32

Ataques pasivos ...................................................................................................32

Ataques activos ....................................................................................................33

Otros ataques.......................................................................................................33

Wardriving ............................................................................................................34

Warchalking .........................................................................................................34

Vulnerabilidades en WEP .....................................................................................34

Vulnerabilidades en APs ......................................................................................35

Ataques Man in The Middle ..................................................................................35

Ataques de ARP Poisoning ..................................................................................36

Ataques de Denegación de Servicio (DOS) ..........................................................38

j) Soluciones de seguridad WiFi ...........................................................................38

Soluciones antiguas .............................................................................................38

Soluciones actuales .............................................................................................38

Portales Cautivos .................................................................................................38

802.1x ..................................................................................................................39

EAP......................................................................................................................40

Protocolos de autenticación basados en EAP ......................................................41

LEAP (EAP-Cisco Wireless) .................................................................................41

EAP-MD5 .............................................................................................................42

EAP-TLS ..............................................................................................................42

EAP-TTLS ............................................................................................................43

EAP-PEAP ...........................................................................................................44

Radius ..................................................................................................................44

WPA.....................................................................................................................45

Domingo Alberto Rios Página 12

Software Educativo: “Seguridad en redes WiFi”

TKIP Key-Mixing Scheme.....................................................................................46

802.11i .................................................................................................................47

Encriptación CCMP (Counter-Mode / Cipher Block Chaining Message

Authentication Code Protocol) ..............................................................................48

B) Proceso de enseñanza-aprendizaje con blended-learning ..................................49

Objetivos .................................................................................................................51

Fundamentación ......................................................................................................51

Comentarios y discusiones ......................................................................................51

Capítulo 2: Metodología ..............................................................................................53

Introducción .............................................................................................................53

Comentarios y discusiones ......................................................................................69

Capítulo 3: Herramientas.............................................................................................70

Introducción.................................................................................................................70

Adobe Flash® CS5 Professional..............................................................................70

Adobe Photoshop® CS5 ..........................................................................................72

Adobe Illustrator® CS5 ............................................................................................74

Audacity 2.0 .............................................................................................................75

HTML 5 ....................................................................................................................78

Adobe Dreamweaver® CS5 .....................................................................................79

Apache Tomcat .......................................................................................................80

IBM Rational Application Developer for WebSphere Software (RAD). .....................81

WebSphere..............................................................................................................82

DB2 Express-C IBM.................................................................................................83

StarUML - The Open Source UML / MDA Plataforma ..............................................84

Java .........................................................................................................................85

CSS .........................................................................................................................87

JavaScript ................................................................................................................88

Comentarios y discusiones ......................................................................................89

Domingo Alberto Rios Página 13

Software Educativo: “Seguridad en redes WiFi”

Capítulo 4: Resultados ................................................................................................90

Introducción .............................................................................................................90

Comentarios y discusiones ....................................................................................108

Capítulo 5: Conclusiones y líneas futuras ..................................................................109

Conclusiones .........................................................................................................109

Líneas futuras ........................................................................................................109

Bibliografía.............................................................................................................111

Domingo Alberto Rios Página 14

Software Educativo: “Seguridad en redes WiFi”

Índice de Figuras

Fig. 1 Topología en estrella [2]. ...................................................................................20

Fig. 2 Topología Ad-Hoc [2].........................................................................................21

Fig. 3 Formato de tramas 802.11 [3]. ..........................................................................21

Fig. 4 Tipos de tramas 802.11 [3]. ...............................................................................22

Fig. 5 Antena PCI omnidireccional [fuente propia] .......................................................25

Fig. 6 Router WiFi [fuente propia]. ...............................................................................25

Fig. 7 Antenas direccionales yagui, panel y rejilla [fuente propia .................................26

Fig. 8 Proceso de cifrado en WEP [5]. .........................................................................29

Fig. 9. Proceso de descifrado en WEP [5]. ..................................................................30

Fig. 10. Autenticación y asociación [fuente propia]. .....................................................31

Fig. 11. Ataques pasivos y activos [6]..........................................................................32

Fig. 12. Wardriving y Warchalking [6]. .........................................................................34

Fig.13. Ataque Man in The Middle [7]. .........................................................................36

Fig. 14. Red antes del ataque ARP Poisoning [7]. .......................................................37

Fig. 15. Red tras el ataque ARP Poisoning [7].............................................................37

Fig. 16. Infraestructura necesaria para un sistema de Portal Cautivo [8]. ....................39

Fig. 17. Arquitectura de un sistema de autenticación 802.11X [1]. ..............................40

Fig. 18. Estructura EAP/802.1X [7]. .............................................................................41

Fig. 19. Ejemplo de conexión EAP [7]. ........................................................................42

Fig. 20. Ejemplo de conexión EAP-TLS [8]. .................................................................43

Fig. 21. Ejemplo de conexión EAP-TTLS [8]................................................................43

Fig. 22. Estructura necesaria para EAP-PEAP [7]. ......................................................44

Fig. 23. Ejemplo de conexión Radius [7]. ....................................................................45

Fig. 24. Esquema y Encriptación TKIP Key-Mixing [9]. ................................................47

Fig. 25. Fases operacionales en 802.11i [9]. ...............................................................48

Fig. 26. Encriptación CCMP [9]. ..................................................................................49

Fig. 27. Etapas de la metodología [fuente propia]. ......................................................54

Fig. 28. Caso de Uso General del Sistema ..................................................................58

Fig. 29. Diagrama de Secuencia Control de Acceso Profesor. ....................................66

Domingo Alberto Rios Página 15

Software Educativo: “Seguridad en redes WiFi”

Fig. 30. Diagrama de Secuencia Acceso Profesor (Curso Alternativo). .......................66

Fig. 31. Diagrama de Secuencia Agregar Preguntas y Respuestas. ...........................67

Fig. 32. Diagrama de Secuencia Modificar Preguntas y Respuestas. ..........................67

Fig. 33. Diagrama de Secuencia Eliminar Pregunta. ...................................................68

Fig. 34. Modelo de datos. ............................................................................................69

Fig. 35. Adobe Flash® CS5 Professional. ...................................................................71

Fig. 36. Adobe Photoshop® CS5.................................................................................73

Fig. 37. Adobe Illustrator CS5. ....................................................................................74

Fig. 38. Audacity 2.0....................................................................................................75

Fig. 39 HTML5. ...........................................................................................................78

Fig. 40. Adobe Dreamweaver CS5. .............................................................................79

Fig. 41. Apache Tomcat. .............................................................................................81

Fig. 42. IBM Rational Application Developer for WebSphere Software. .......................82

Fig. 43. WebSphere. ...................................................................................................82

Fig. 44. DB2 Express-C IBM. ......................................................................................84

Fig. 45. Logo StarUML. ...............................................................................................84

Fig. 46. Java................................................................................................................85

Fig. 47. CSS. ...............................................................................................................87

Fig. 48. JS. ..................................................................................................................88

Fig. 49. Pantalla principal de la aplicación. ..................................................................91

Fig. 50.Pantalla sección RED WIFI. ............................................................................92

Fig. 51. Pantalla sección SOLUCIONES ANTIGUAS. .................................................92

Fig. 52. Pantalla sección VULNERABILIDADES. ........................................................93

Fig. 53. Pantalla sección SOLUCIONES ACTUALES. .................................................93

Fig. 54. Pantalla sección VIDEOS. ..............................................................................94

Fig. 55. Identificación del alumno. ...............................................................................95

Fig. 56. Ingreso del alumno. ........................................................................................96

Fig. 57. Alta Alumno. ...................................................................................................96

Fig. 58. Elegir tema. ....................................................................................................97

Fig. 59. Cuestionario. ..................................................................................................98

Domingo Alberto Rios Página 16

Software Educativo: “Seguridad en redes WiFi”

Fig. 60. Resultados. ....................................................................................................98

Fig. 61. Consultar apuntes. .........................................................................................99

Fig. 62. Consultar notas y promedio. .........................................................................100

Fig. 63. Identificación del Profesor. ...........................................................................100

Fig. 64. Ingreso del Profesor. ....................................................................................101

Fig. 65. Agregar pregunta..........................................................................................102

Fig. 66. Modificar Pregunta. ......................................................................................102

Fig. 67. Elegir pregunta a eliminar. ............................................................................103

Fig. 68. Confirmación de eliminar pregunta. ..............................................................103

Fig. 69. Actualizar Apuntes........................................................................................104

Fig. 70. Agregar apunte. ............................................................................................104

Fig. 71. Eliminar apunte. ...........................................................................................105

Fig. 72. Estadísticas. .................................................................................................106

Fig. 73. Listado de alumnos autoevaluados...............................................................106

Fig. 74. Estadística de alumno por L.U. .....................................................................107

Fig. 75. Estadística de autoevaluaciones por fecha. ..................................................107

Fig. 76. Gráfico estadístico de alumnos autoevaluados por mes. ..............................108

Domingo Alberto Rios Página 17

Software Educativo: “Seguridad en redes WiFi”

Índice de tablas

Tabla 1. Bandas designadas por ITU [2]. ....................................................................23

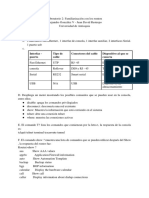

Tabla 2. Conversación Control de Acceso Profesor. ...................................................58

Tabla 3. Conversación Agregar Preguntas y Respuestas............................................59

Tabla 4. Conversación Modificar Preguntas y Respuestas. .........................................60

Tabla 5. Conversación Eliminar Preguntas y Respuestas. ..........................................60

Tabla 6. Conversación Agregar Apuntes. ....................................................................61

Tabla 7. Conversación Eliminar Apuntes. ....................................................................61

Tabla 8. Conversación Consultar Listado Alumnos Autoevaluados. ............................62

Tabla 9. Conversación Consultar Alumno por L.U. ......................................................62

Tabla 10. Conversación Estadística de autoevaluaciones por Fecha. .........................63

Tabla 11. Conversación Consultar Gráfico estadístico de Alumnos Autoevaluados. ...63

Tabla 12. Conversación Control de Acceso Alumno. ...................................................64

Tabla 13. Conversación Completar Cuestionario. .......................................................64

Tabla 14. Conversación Consultar Apuntes. ...............................................................65

Tabla 15. Conversación Consultar Notas y Promedios. ...............................................65

Domingo Alberto Rios Página 18

Software Educativo: “Seguridad en redes WiFi”

Capítulo 1: Introducción

Habiéndose detectado durante los últimos cursados de la asignatura Teleproceso y

Sistemas Distribuidos dificultad en los alumnos para asimilar la bibliografía

proporcionada referida a seguridad en redes inalámbricas, se vio la necesidad de

desarrollar e implementar un software educativo que ayude a motivar el proceso de

enseñanza-aprendizaje.

El diseño de la propuesta se centró en conocimientos teórico-prácticos que propiciarán

una efectiva motivación del proceso de enseñanza-aprendizaje, a través de la

aplicación de un método que complemente el contenido ya existente en la asignatura

respectiva, para mejorar dicho proceso educativo.

En este trabajo se definieron y estudiaron conceptos básicos sobre redes WiFi,

mediante animaciones especialmente diseñadas.

La implementación del software educativo propuesto hace uso de b-learning, un

método de enseñanza-aprendizaje que utiliza herramientas tecnológicas, recogiendo

un amplio abanico de aplicaciones y procesos entre los que se incluye el aprendizaje a

través de una computadora personal (PC), el aprendizaje basado en tecnologías Web,

clases virtuales, colaboraciones digitales, etc., combinándolo con actividades

presenciales, por lo que será de gran utilidad para contribuir a motivar a los alumnos

en el proceso de enseñanza-aprendizaje.

Este capítulo se ha organizado de la siguiente manera: primeramente se describirá un

breve estado del arte de las disciplinas involucradas en este trabajo, posteriormente se

indicarán los objetivos y se comentará la fundamentación correspondiente,

finalizándose con algunos comentarios y conclusiones.

Breve estado del arte

Las disciplinas consideradas en este trabajo son las redes inalámbricas,

especialmente desde el punto de vista de la seguridad, y el proceso de enseñanza-

aprendizaje, esencialmente en lo referido a b-learning.

A) Redes inalámbricas

Las tecnologías inalámbricas se presentan como las de mayor auge y proyección en la

actualidad [1].

Permiten superar las limitantes de espacio físico y ofrecen una mayor movilidad de

usuarios.

Domingo Alberto Rios Página 19

Software Educativo: “Seguridad en redes WiFi”

Se desarrollan a diario mejores estándares en la búsqueda de mayores tasas de

transmisión y niveles de seguridad más altos.

Las redes inalámbricas de área local (WLAN) tienen un papel cada vez más

importante en las comunicaciones del mundo de hoy. Debido a su facilidad de

instalación y conexión, se han convertido en una excelente alternativa para ofrecer

conectividad en lugares donde resulta inconveniente o imposible brindar servicio con

una red cableada. La popularidad de estas redes ha crecido a tal punto que los

fabricantes de computadoras y placas madre están integrando dispositivos para

acceso a WLAN en sus equipos.

a) Topología WLAN

Una WLAN se puede conformar de dos maneras:

• En estrella: Esta configuración se logra instalando una estación central denominada

punto de acceso (Access Point: AP), a la cual acceden los equipos móviles. El punto

de acceso actúa como regulador de tráfico entre los diferentes equipos móviles. Un

punto de acceso tiene, por lo regular, un cubrimiento de 100 metros a la redonda,

dependiendo del tipo de antena que se emplee, y del número y tipo de obstáculos que

haya en la zona (ver Fig. 1 de la página 20).

Fig. 1 Topología en estrella [2].

• Red ad hoc. En esta configuración, los equipos móviles se conectan unos con otros,

sin necesidad de que exista un punto de acceso (ver Fig. 2 de la página 21).

Domingo Alberto Rios Página 20

Software Educativo: “Seguridad en redes WiFi”

Fig. 2 Topología Ad-Hoc [2]

b) Formato de tramas de 802.11

En la Fig. 3 de la página 21 se detalla el formato de tramas 802.11.

Fig. 3 Formato de tramas 802.11 [3].

S: secuencia de la trama necesaria para el ACK

4 direcciones MAC

A1: MAC destino. Wireless host que debe recibir esta trama.

A2: MAC origen. Wireless host que envía esta trama.

A3: MAC router asociado al access point.

A4: usada en modo Ad-hoc o para interconectar APs a través de la red inalámbrica

(WDS).

F: frame control.

Flags y tipo de la trama (Data, ACK, RTS o CTS)

D: duración.

Tiempo por el que se solicita el canal en RTS/CTS.

Domingo Alberto Rios Página 21

Software Educativo: “Seguridad en redes WiFi”

c) Tipos de tramas

El campo de control de la trama permite definir tipos y subtipos de tramas (ver Fig. 4

de la página 22).

Fig. 4 Tipos de tramas 802.11 [3].

d) Bandas designadas por ITU

En tabla 1. Bandas designadas por ITU [2] de la página 23, se muestran las bandas de

frecuencias y los anchos de banda estandarizados por la ITU [2].

e) Protocolos 802.x

802.11

La versión original del estándar IEEE 802.11. Especifica dos velocidades de

transmisión teóricas de 1 y 2 Mbps (Mega Bits por Segundo) que se transmiten por

señales infrarrojas (IR) en la banda ISM a 2,4 GHz [2].

Define el protocolo CSMA/CA (Múltiple Acceso por Detección de Portadora Evitando

Colisiones) como método de acceso.

Domingo Alberto Rios Página 22

Software Educativo: “Seguridad en redes WiFi”

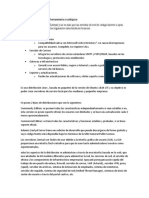

Tabla 1. Bandas designadas por ITU [2].

Banda Ancho Uso en WLAN

13 553 – 13 567 kHz 14 kHz No

26 957 – 27 283 kHz 326 kHz No

40.66 – 40.7 MHz 40 kHz No

902 – 928 MHz 26 MHz Sistemas propietarios

antiguos

(en EEUU y Canadá)

2 400 – 2 500 MHz 100 MHz 802.11, 802.11b, 802.11 g

5 725 – 5 875 MHz 150 MHz 802.11 a

24 – 24.25 GHz 250 MHz No

802.11b

La revisión 802.11b tiene una velocidad máxima de transmisión de 11 Mbps y utiliza el

método de acceso CSMA/CA. Funciona en la banda de 2.4 GHz. En la práctica, la

velocidad máxima de transmisión es de aproximadamente 5.9 Mbit/s sobre TCP

(Transmision Control Protocol: Protocolo de Control de Transmisión) y 7.1 Mbps sobre

UDP (User Datagram Protocol: Protocolo de Datagrama de Usuarios).

La extensión 802.11b introduce CCK (Complementary Code Keying: Llave de Código

Complementario) para llegar a velocidades de 5,5 y 11 Mbps.

802.11a

Opera en la banda de 5 GHz y utiliza soportadoras (OFDM: Multiplexación por División

de Frecuencias Ortogonal) con una velocidad máxima de 54 Mbps, lo que lo hace un

estándar práctico para redes inalámbricas con velocidades reales de

aproximadamente 20 Mbps. Utilizar la banda de 5 GHz representa una ventaja dado

que se presentan menos interferencias.

802.11 g

Domingo Alberto Rios Página 23

Software Educativo: “Seguridad en redes WiFi”

Es la evolución del estándar 802.11b. Utiliza la banda de 2.4 GHz, pero opera a una

velocidad teórica máxima de 54 Mbps, que en promedio es de 22.0 Mbps de velocidad

real de transferencia, similar a la del estándar 802.11a.

Es compatible con el estándar b y utiliza las mismas frecuencias. Buena parte del

proceso de diseño del estándar lo tomó el hacer compatibles los dos estándares.

Para construir equipos bajo este nuevo estándar se pueden adaptar los ya diseñados

para el estándar b.

Actualmente se venden equipos con esta especificación, con potencias de hasta

medio vatio, que permite hacer comunicaciones de hasta 50 km con antenas

parabólicas apropiadas.

802.11 n

En la actualidad la mayoría de productos son de la especificación b o g, sin embargo

ya se ha ratificado el estándar 802.11n que sube el límite teórico hasta los 600 Mbps.

Actualmente ya existen varios productos que cumplen el estándar N con un máximo de

300 Mbps (80-100 estables).

El estándar 802.11n hace uso simultáneo de ambas bandas, 2,4 GHz y 5 GHz. Las

redes que trabajan bajo los estándares 802.11b y 802.11g, tras la reciente ratificación

del estándar, se empiezan a fabricar de forma masiva y es objeto de promociones por

parte de los distintos ISP (Internet Service Provider: Proveedor de Servicio de

Internet), de forma que la masificación de la citada tecnología parece estar en camino.

f) Elementos activos

La Antena es una herramienta fundamental, es la que emite la señal. Existen dos

familias de antenas, las omnidireccionales y las direccionales [2].

Omnidireccionales

Son las usadas principalmente para Punto-Multipunto. Están diseñadas para emitir

señal en 360º a otros ordenadores o dispositivos (ver Fig. 5 de la página 25).

Domingo Alberto Rios Página 24

Software Educativo: “Seguridad en redes WiFi”

Fig. 5 Antena PCI omnidireccional [fuente propia]

Puedes usar dos antenas *omnidireccionales para un sistema Punto-Punto, pero esto

no es recomendable, ya que se perdería la gran mayoría de señal emitida. Los routers

WiFi suelen ir provistos de este tipo de antena (ver Fig. 6 de la página 25).

Direccionales

Se usan para configuraciones Punto a Punto en la mayoría de los casos. Si se está

intentando emitir una señal desde una posición (por ejemplo un router) a otra posición

en concreto, éste es el tipo de antena que se recomienda. Hay tres tipos de antenas

direccionales: yagui, panel y rejilla (ver Fig. 7 de la página 26).

Fig. 6 Router WiFi [fuente propia].

Domingo Alberto Rios Página 25

Software Educativo: “Seguridad en redes WiFi”

Fig. 7 Antenas direccionales yagui, panel y rejilla [fuente propia

g) Seguridad en Redes Wireless 802.11

Servicio con AP

Cuando una estación se enciende busca un AP en su celda. Si recibe respuesta de

varios atiende al que le envía una señal más potente [2].

La estación se registra con el AP elegido. Como consecuencia de esto el AP le incluye

en su tabla MAC.

El AP se comporta para las estaciones de su celda como un hub inalámbrico. En la

conexión entre su celda y el sistema de distribución el AP actúa como un puente.

El rendimiento real suele ser el 50-60% de la velocidad nominal.

El overhead (sobrecarga) se debe a:

Mensajes de ACK (reconocimiento o confirmación), uno por trama.

Mensajes RTS/CTS (request to send / clear to send), si se usan.

Fragmentación (si se produce).

Protocolo MAC (colisiones, esperas aleatorias, intervalos entre tramas).

Transmisión del Preámbulo (sincronización, selección de antena, etc.) e

información de control, que indica entre otras cosas la velocidad que se va a

utilizar en el envío, por lo que se transmite a la velocidad mínima [1 Mbps en

FHSS (Frecuency Hooping Spread Spectrum: Espectro Ensanchado por Salto

de Frecuencia) y DSSS (Direct Sequence Spread Spectrum: Espectro

Ensanchado por Secuencia Directa) y 6 Mbps en OFDM (Ortogonal Frecuency

Division Multiplexing: Multiplexación por División de Frecuencia Ortogonal)].

Domingo Alberto Rios Página 26

Software Educativo: “Seguridad en redes WiFi”

Solo por esto el rendimiento de DSSS a 11 Mbps nunca puede ser mayor del

85% (9,35 Mbps).

SSID

Se dispone de mecanismos de autentificación y de encriptación [2].

La encriptación permite mantener la confidencialidad aun en caso de que la emisión

sea capturada por un extraño. El mecanismo es opcional y se denomina WEP

(Wireless Equivalent Privacy). Se basa en encriptación de 40 o de 128 bits. También

se utiliza en Bluetooth.

Los clientes y el punto de acceso se asocian mediante un SSID (System Set Identifier)

común. El SSID sirve para la identificación de los clientes ante el punto de acceso, y

permite crear grupos ‘lógicos’ independientes en la misma zona (parecido a las

VLANs: redes de área local virtuales).

Esto no es en sí mismo una medida de seguridad, sino un mecanismo para organizar y

gestionar una WLAN (red de área local inalámbrica) en zonas donde tengan que

coexistir varias en el mismo canal.

Filtrado de direcciones MAC

Este método consiste en la creación de una tabla de datos en cada uno de los puntos

de acceso a la red inalámbrica. Dicha tabla contiene las direcciones MAC (Media

Access Control) de las tarjetas de red inalámbricas que se pueden conectar al punto

de acceso. Como toda tarjeta de red posee una dirección MAC única, se logra

autenticar el equipo. Este método tiene como ventaja su sencillez, por lo cual se puede

usar para redes caseras o pequeñas. Sin embargo, posee muchas desventajas que lo

hacen impráctico para uso en redes medianas o grandes [2].

No escala bien, porque cada vez que se desee autorizar o dar de baja un

equipo, es necesario editar las tablas de direcciones de todos los puntos de

acceso. Después de cierto número de equipos o de puntos de acceso, la

situación se torna inmanejable.

El formato de una dirección MAC no es amigable (normalmente se escriben

como 6 bytes en hexadecimal), lo que puede llevar a cometer errores en la

manipulación de las listas.

Las direcciones MAC viajan sin cifrar por el aire. Un atacante podría capturar

direcciones MAC de tarjetas matriculadas en la red empleando un sniffer, y

Domingo Alberto Rios Página 27

Software Educativo: “Seguridad en redes WiFi”

luego asignarle una de estas direcciones capturadas a la tarjeta de su

computadora. De este modo, el atacante puede hacerse pasar por un cliente

válido.

En caso de robo de un equipo inalámbrico, el ladrón dispondrá de un

dispositivo que la red reconoce como válido. En caso de que el elemento

robado sea un punto de acceso el problema es más serio, porque el punto de

acceso contiene toda la tabla de direcciones válidas en su memoria de

configuración. Debe notarse además, que este método no garantiza la

confidencialidad de la información transmitida, ya que no prevé ningún

mecanismo de cifrado.

Encriptación

WEP (Wired Equivalent Privacy).

Es un estándar definido por el comité 802.11, implementado en la capa MAC y

soportado por la mayoría de los fabricantes de dispositivos inalámbricos; WEP

comprime y cifra todos los datos que se envían a través de ondas de radio,

encriptando el cuerpo y el CRC (Control de Redundancia Cíclica) de cada trama

802.11 antes de la transmisión, utilizando un algoritmo de encriptación simétrico RC4;

la estación receptora, ya sea un punto de acceso o una estación cliente, es la

encargada de desencriptar la trama [4].

WEP se diseñó para cumplir con los siguientes objetivos de seguridad:

Confidencialidad: la meta fundamental de WEP es prevenir escuchas casuales

que puedan robar información.

Control de Acceso: proteger el acceso a la infraestructura de la red inalámbrica,

lo cual se logra a través del descarte de paquetes que no están debidamente

encriptados.

Integridad de los datos: este objetivo se logra previniendo la manipulación (por

terceras personas) de los mensajes transmitidos. Un campo de Checksum

(Suma de Verificación) es incluido en el WEP para este propósito.

Proceso de cifrado

Se elige el IV (24 bits).

Se unen la clave WEP y el IV para generar una secuencia de 64 o 128 bits, a

este valor se llama RC4 keystream.

Domingo Alberto Rios Página 28

Software Educativo: “Seguridad en redes WiFi”

Se pasa esa secuencia por un algoritmo RC4 para generar un cifrado de esa

clave en concreto, que tiene una longitud igual al payload (cuerpo + CRC) de la

trama más un valor de integridad del mensaje a transmitir (ICV), el cual es

usado para comprobar que el mensaje ha sido descifrado correctamente y se

añade al final del mensaje.

Se hace un XOR (Exclusive OR), entre el mensaje y RC4 keystream

generando el mensaje cifrado.

Se añade al mensaje cifrado IV para que el destinatario sea capaz de descifrar

el mensaje (ver Fig. 8 de la página 29).

Fig. 8 Proceso de cifrado en WEP [5].

Proceso de descifrado

Se lee el IV del mensaje recibido.

Se une el IV a la clave WEP.

Se genera el RC4 keystream

Se hace XOR entre el mensaje cifrado y el RC4 keystream y se obtiene el

mensaje y el ICV.

Se comprueba el ICV para el mensaje obtenido (ver Fig. 9 de la página 30).

Domingo Alberto Rios Página 29

Software Educativo: “Seguridad en redes WiFi”

Fig. 9. Proceso de descifrado en WEP [5].

h) Autenticación en redes WiFi

Proceso de conexión de un cliente a una red Wireless

Los APs emiten beacon frames (tramas de anuncio de la WLAN) cada cierto intervalo

fijo de tiempo [5].

Los clientes escuchan estos beacon frames e identifican al AP.

El cliente también puede enviar una trama “prove request” con un determinado ESSID

para ver si algún AP responde.

Autenticación y asociación:

La autenticación de las WLAN se produce en la Capa 2 del modelo OSI. Es el proceso

de autenticar el dispositivo no al usuario. Este es un punto fundamental a tener en

cuenta con respecto a la seguridad, detección de fallos y administración general de

una WLAN. El proceso se inicia cuando el cliente envía una trama de petición de

autenticación al AP y éste acepta o rechaza la trama. El cliente recibe una respuesta

por medio de una trama de respuesta de autenticación. También puede configurarse el

AP para derivar la tarea de autenticación a un servidor de autenticación, que realizaría

un proceso de credencial más exhaustivo. La asociación que se realiza después de la

Domingo Alberto Rios Página 30

Software Educativo: “Seguridad en redes WiFi”

autenticación es el estado que permite que un cliente use los servicios del AP para

transferir datos [5].

Tipos de autenticación y asociación:

• No autenticado y no asociado: El nodo está desconectado de la red y no está

asociado a un punto de acceso.

• Autenticado y no asociado: El nodo ha sido autenticado en la red pero todavía no ha

sido asociado al punto de acceso.

• Autenticado y asociado: El nodo está conectado a la red y puede transmitir y recibir

datos a través del punto de acceso (ver Fig. 10 de la página 31).

Fig. 10. Autenticación y asociación [fuente propia].

Métodos de autenticación típicos

Se comentarán a continuación los métodos típicos de autenticación, que son Open

System Authentication y Shared Key Authentication.

Open System Authentication

Sus principales características son:

Protocolo de autenticación por defecto.

Es un proceso de autenticación NULO:

Autentica a todo el que pide ser autenticado.

Domingo Alberto Rios Página 31

Software Educativo: “Seguridad en redes WiFi”

Las tramas se mandan en texto plano aunque esté activado el protocolo WEP.

Shared Key Authentication

Sus principales características son:

Protocolo cifrado de autenticación con WEP.

Vulnerabilidades propias de WEP.

i) Vulnerabilidades en redes WiFi

En este apartado se describirán los principales ataques pasivos y activos (ver Fig. 11

de la página 32).

Fig. 11. Ataques pasivos y activos [6].

Ataques pasivos

Los ataques pasivos no son los más peligrosos ya que el atacante no altera la

comunicación, sino que únicamente la escucha o monitoriza, para obtener información

que está siendo transmitida [6].

Los principales ataques pasivos se describirán seguidamente.

Sniffing

El tráfico de redes inalámbricas puede espiarse con mucha más facilidad que en una

LAN. Basta con disponer de un dispositivo portátil con una tarjeta inalámbrica [6].

El tráfico que no haya sido cifrado, será accesible para el atacante y el cifrado con

WEP también.

Análisis de tráfico

El atacante obtiene información por el mero hecho de examinar el tráfico y sus

patrones: a qué hora se encienden ciertos equipos, cuánto tráfico envían, durante

cuánto tiempo, etc.

Domingo Alberto Rios Página 32

Software Educativo: “Seguridad en redes WiFi”

Ataques activos

Este si es un verdadero ataque ya que puede alterar, modificar y hasta borrar la

información. Con esto el atacante puede atribuirse todos los beneficios y servicios que

una red le puede ofrecer.

Los principales ataques activos se describirán seguidamente.

Suplantación

Se utiliza un sniffer para hacerse con varias direcciones MAC válidas.

El análisis de tráfico ayudará a saber a qué hora debe conectarse suplantando a un

usuario u otro.

Otra forma consiste en instalar puntos de acceso ilegítimos (rogue) para engañar a

usuarios legítimos para que se conecten a este AP en lugar del autorizado.

Modificación

El atacante borra, manipula, añade o reordena los mensajes transmitidos.

Reactuación

Consiste en inyectar en la red paquetes interceptados utilizando un sniffer para repetir

operaciones que habían sido realizadas por el usuario legítimo.

Denegación de servicio

El atacante puede generar interferencias hasta que se produzcan tantos errores en la

transmisión que la velocidad caiga a extremos inaceptables o la red deje de operar en

absoluto.

Otros ataques

Consisten en inundar con solicitudes de autenticación, solicitudes de desautenticación

de usuarios legítimos, tramas RTS/CTS para silenciar la red, etc.

Algunos tipos de vulnerabilidades en redes WiFi son:

Acceso: Wardriving y Warchalking.

Vulnerabilidades en WEP.

Vulnerabilidades en APs en modo "bridge":

Ataques de Man-in-the-Middle.

Ataques ARP Poisoning.

Ataques de Denegación de Servicio.

Domingo Alberto Rios Página 33

Software Educativo: “Seguridad en redes WiFi”

Wardriving

Consiste en localizar puntos de accesos inalámbricos desde un automóvil. Para este

fin se necesita una computadora portátil con una tarjeta WLAN, una antena adecuada,

un GPS para localizar los puntos de acceso en un mapa, y un software para detección

de redes inalámbricas, que se consigue libremente en Internet [1].

Warchalking

Una vez encontrado un punto de acceso inalámbrico mediante Wardriving, se pinta

un símbolo especial en la vereda o en un muro, indicando la presencia del punto de

acceso y si tiene configurado algún tipo de seguridad o no. De este modo, otras

personas pueden conocer la localización de la red [1] (ver Fig. 12 de la página 34).

Fig. 12. Wardriving y Warchalking [6].

Vulnerabilidades en WEP

Algoritmo de integridad: características lineales CRC32.

El ICV se calcula sólo haciendo un CRC32 del payload.

Se observan los siguientes grandes problemas:

El ICV es independiente de la clave y del IV.

Los CRC son lineales (CRC (m xor k) = CRC (m) xor CRC (k)).

Mediante “bit-flipping” se podría regenerar un ICV válido para un mensaje modificado.

Algoritmo de integridad: MIC independiente de la clave.

Domingo Alberto Rios Página 34

Software Educativo: “Seguridad en redes WiFi”

No existe un Chequeo de Integridad del mensaje dependiente de la clave (el ICV es un

CRC32 no dependiente de la clave).

Conocido el plaintext de un sólo paquete sería posible inyectar a la red.

Tamaño de IV demasiado corto: El IV mide 24 bits → 16.777.216 posibilidades.

16 millones de tramas se generan en pocas horas en una red con tráfico intenso

Reutilización de IV: Su corta longitud hace que se repita frecuentemente al generarse

aleatoriamente.

Criptoanálisis estadístico.

El estándar dice que cambiar el IV en cada paquete es opcional.

Vulnerabilidades de WEP posibilitan fuerza bruta.

Debilidades en el algoritmo de Key Scheduling de RC4 (FMS) [6].

Vulnerabilidades en APs

Descubrir ESSID ocultos.

Algunos administradores entienden el ESSID como una contraseña (erróneo).

No emiten beacon frames o los emiten sin el ESSID.

Cuando un cliente se conecta, se ve el ESSID en la trama prove request.

Se puede esperar.

Se puede desconectar a un cliente (DOS: Denegación de Servicio).

Ataques Man in The Middle

Este ataque surgió en escena a raíz de la aparición de los switchs, que dificultaban el

empleo de sniffers para obtener los datos que viajan por una red. Mediante el ataque

Man in The Middle se hace creer al cliente víctima que el atacante es el AP y, al

mismo tiempo, convencer al AP de que el atacante es el cliente [8].

Para llevar a cabo este ataque es necesario obtener los siguientes datos mediante el

uso de un sniffer:

El ESSID de la red.

La dirección MAC del AP.

La dirección MAC de la víctima.

Una vez obtenidos estos datos emplearíamos la misma metodología que en el ataque

de tipo DOS para romper la conexión entre el cliente y el AP. Tras esa ruptura la

Domingo Alberto Rios Página 35

Software Educativo: “Seguridad en redes WiFi”

tarjeta del cliente comenzará a buscar un nuevo AP empleando su MAC y ESSID en

un canal distinto. Para ello el atacante habrá de poner su propia tarjeta en modo

master.

De esta manera el atacante ha de suplantar la identidad del cliente con el AP real

empleando para ello la dirección MAC del cliente, de esta forma el atacante logra

colocarse entre ambos dispositivos de forma transparente (ver Fig. 13 de la página

36).

Fig.13. Ataque Man in The Middle [7].

Ataques de ARP Poisoning

Al igual que en el caso del ataque Man in The Middle, el objetivo de este ataque

consiste en acceder al contenido de la comunicación entre dos terminales conectadas

mediante dispositivos inteligentes como ser un switch. En esta variante se recurre a la

alteración de la tabla ARP que mantiene de forma stateless todos los dispositivos de la

red [8] (ver Fig. 14. Red antes del ataque ARP Poisoning de la pagina 37).

Domingo Alberto Rios Página 36

Software Educativo: “Seguridad en redes WiFi”

Fig. 14. Red antes del ataque ARP Poisoning [7].

Para ello el atacante envía paquetes ARP REPLY a la PC 3 diciendo que la dirección

IP de la PC 1 la tiene la MAC del atacante, de esta manera consigue modificar la

caché de ARP de la PC 3. Luego realiza la misma operación atacando a la PC 1 y

haciéndole creer que la dirección IP de la PC 3 la tiene también su propia MAC (ver

Fig. 15. Red tras el ataque ARP Poisoning [7] de la página 37).

Fig. 15. Red tras el ataque ARP Poisoning [7].

Domingo Alberto Rios Página 37

Software Educativo: “Seguridad en redes WiFi”

Ataques de Denegación de Servicio (DOS)

El objetivo de este ataque implementado en una red inalámbrica consiste en impedir la

comunicación entre un terminal y un punto de acceso. Para lograr esto sólo hay que

hacerse pasar por el AP asumiendo su dirección MAC (obtenida mediante un sniffer) y

negarle la comunicación al terminal o terminales elegidos mediante el envío

continuado de comandos de desasociación [8].

j) Soluciones de seguridad WiFi

Soluciones antiguas

Algunas soluciones antiguas de seguridad como ser WEP, Shared Key Authentication,

Filtrado de direcciones MAC, Ocultar ESSID, mencionadas anteriormente en el

presente capítulo son todas vulnerables.

Soluciones actuales

A continuación se describirán algunas soluciones actuales de seguridad utilizadas en

la actualidad y que suponen ser las más confiables dependiendo del tipo de uso que

se le otorgue ya sea de modalidad empresarial o doméstica.

Portales Cautivos

Sistema creado para permitir la validación de usuarios en nodos Wireless.

Ampliamente empleado para proporcionar conexión regulada a los usuarios de

establecimientos públicos, hoteles, aeropuertos, etc. [8].

En un sistema con portal cautivo se definen dos partes diferenciadas: la zona pública y

la privada. La zona pública se compone, normalmente, de nodos Wireless que

posibilitan la conexión de cualquier terminal; en cambio el acceso a la zona privada,

normalmente Internet, se encuentra regulado por un sistema de autenticación que

impide la navegación hasta que el usuario se valida (ver Fig. 16 de la página 39).

Domingo Alberto Rios Página 38

Software Educativo: “Seguridad en redes WiFi”

Fig. 16. Infraestructura necesaria para un sistema de Portal Cautivo [8].

El sistema de portales cautivos se compone, en líneas generales, de una serie de APs

conectados a un Gateway colocado antes de la zona privada, un servidor web donde

colocar el portal y una base de datos donde almacenar los usuarios y el servicio de

autenticación.

En el momento en que un usuario no autenticado decide conectarse a la zona privada,

el Gateway comprueba si dicho usuario está autenticado; para ello se basa en la

posesión de tokens temporales gestionados por HTTP. Si dicho usuario no posee un

token válido, el Gateway redirecciona la conexión hacia el portal donde al usuario se le

solicitarán usuario y contraseña válidos para asignarle un token. Una vez obtenido un

token (y mientras ésta sea válido) el Gateway permitirá la conexión hacia la zona

privada.

802.1x

802.1x es un protocolo de control de acceso y autenticación basado en la arquitectura

cliente/servidor, que restringe la conexión de equipos no autorizados a una red [1].

El protocolo fue inicialmente creado por la IEEE para uso en redes de área local

cableadas, pero se ha extendido también a las redes inalámbricas. Muchos de los

puntos de acceso que se fabrican en la actualidad son compatibles con 802.1x.

El protocolo 802.1x involucra tres participantes:

Domingo Alberto Rios Página 39

Software Educativo: “Seguridad en redes WiFi”

• El suplicante, o equipo del cliente, que desea conectarse con la red.

• El servidor de autorización/autenticación, que contiene toda la información necesaria

para saber cuáles equipos y/o usuarios están autorizados para acceder a la red.

802.1x fue diseñado para emplear servidores RADIUS (Remote Authentication Dial-In

User Service), cuya especificación se puede consultar en la RFC 2058. Estos

servidores fueron creados inicialmente para autenticar el acceso de usuarios remotos

por conexión vía telefónica; dada su popularidad se optó por emplearlos también para

autenticación en las LAN.

• El autenticador, que es el equipo de red (switch, enrutador, servidor de acceso

remoto), que recibe la conexión del suplicante. El autenticador actúa como

intermediario entre el suplicante y el servidor de autenticación, y solamente permite el

acceso del suplicante a la red cuando el servidor de autenticación así lo autoriza (ver

Fig. 17 de la página 40).

Fig. 17. Arquitectura de un sistema de autenticación 802.11X [1].

EAP

EAP (Extensible Authentication Protocol). Proporciona un método flexible y ligero de

control de acceso a nivel de enlace [7].

• No depende de IP.

• ACK/NAK.

• Puede trabajar sobre cualquier capa de enlace.

• No asume una capa física segura (ver Fig. 18 de la página 41).

Domingo Alberto Rios Página 40

Software Educativo: “Seguridad en redes WiFi”

Fig. 18. Estructura EAP/802.1X [7].

EAP contiene 4 tipos de mensajes:

• Petición (Request Identity): usado para el envío de mensajes del punto de acceso al

cliente.

• Respuesta (Identity Response): usado para el envío de mensajes del cliente al punto

de acceso.

• Éxito (Success): enviado por el punto de acceso para indicar que el acceso está

permitido.

• Fallo (Failure): enviado por el punto de acceso para el rechazo del acceso (ver fig. 19

de la página 42).

Protocolos de autenticación basados en EAP

Los protocolos de autenticación basados en EAP son:

LEAP (EAP-Cisco Wireless)

Sus características principales son:

Basado en Nombre de Usuario y Contraseña

Soporta plataformas Windows, MacOSX y GNU/Linux.

Patentado por Cisco (basado en 802.1x).

El Nombre de Usuario se envía sin protección.

La Contraseña se envía sin protección.

Sujeto a ataques de diccionario.

Requiere Infraestructura Cisco Wireless.

Domingo Alberto Rios Página 41

Software Educativo: “Seguridad en redes WiFi”

Fig. 19. Ejemplo de conexión EAP [7].

EAP-MD5

Sus características principales son:

Basado en Nombre de Usuario y Contraseña.

El Nombre de Usuario se envía sin protección:

Sujeto a ataques de diccionario.

Requiere una clave fija manual WEP.

No ofrece distribución automática de llaves.

Solo autentica el cliente frente al servidor (no el servidor frente al cliente):

Sujeto a ataques Man in the Middle.

EAP-TLS

Pretende mejorar la seguridad de EAP mediante la implantación de certificados

digitales instalados en todos los clientes y servidores. De esta manera se añade la

necesidad de poseer un certificado válido para completar la autenticación, estos

negocian un secreto común que se emplea para cifrar el resto de las comunicaciones

a partir de ese momento [8] (ver Fig. 20 de la página 43).

Domingo Alberto Rios Página 42

Software Educativo: “Seguridad en redes WiFi”

Fig. 20. Ejemplo de conexión EAP-TLS [8].

EAP-TTLS

Añade a las características de seguridad de EAP-TLS el establecimiento de un canal

seguro para el intercambio de las credenciales de usuario. De esta forma se

incrementa la seguridad frente a ataques de Sniffing que pretendan hacerse con estos

datos [8] (ver Fig. 21 de la página 43).

Fig. 21. Ejemplo de conexión EAP-TTLS [8].

Domingo Alberto Rios Página 43

Software Educativo: “Seguridad en redes WiFi”

Por otra parte elimina la necesidad de contar con certificados en todos los clientes,

que conlleva un proceso de distribución, mantenimiento engorroso y caro.

EAP-PEAP

EAP-PEAP, corrige vulnerabilidades en EAP-TLS

Proceso en dos fases:

Fase 1: obtención de un canal seguro “genérico”.

• Esta fase puede realizarla cualquier atacante.

Fase 2: autenticación a través de ese canal seguro.

• El atacante no tiene autenticación válida, por lo que no le sirve el canal seguro

creado anteriormente (ver Fig. 22 de la página 44).

Fig. 22. Estructura necesaria para EAP-PEAP [7].

Radius

Remote Access Dial in User Server: Es un protocolo de autenticación, autorización y

accouting (registro estadístico de consumo de recursos) para aplicaciones de acceso a

la red o movilidad IP [7].

Una de las características mas importantes del protocolo Radius es su capacidad de

manejar sesiones, notificando cuando comienza y termina una conexión, así que al

usuario se le podrá determinar su consumo y facturar en consecuencia; los datos se

pueden utilizar con propósitos estadísticos y de facturación. En la Fig. 23 de la página

45, se puede observar un ejemplo de conexión Radius.

Domingo Alberto Rios Página 44

Software Educativo: “Seguridad en redes WiFi”

Fig. 23. Ejemplo de conexión Radius [7].

WPA

WPA es un estándar propuesto por los miembros de la WiFi Alliance (que reúne a los

grandes fabricantes de dispositivos para WLAN) en colaboración con la IEEE. Este

estándar busca subsanar los problemas de WEP, mejorando el cifrado de los datos y

ofreciendo un mecanismo de autenticación. Para solucionar el problema de cifrado de

los datos, WPA propone un nuevo protocolo para cifrado, conocido como TKIP

(Temporary Key Integrity Protocol). Este protocolo se encarga de cambiar la clave

compartida entre punto de acceso y cliente cada cierto tiempo, para evitar ataques que

permitan revelar la clave. Igualmente se mejoraron los algoritmos de cifrado de trama y

de generación de los IVs, con respecto a WEP. El mecanismo de autenticación usado

en WPA emplea 802.1x y EAP [9].

Según la complejidad de la red, un punto de acceso compatible con WPA puede

operar en dos modalidades:

• Modalidad de red empresarial: Para operar en esta modalidad se requiere de la

existencia de un servidor RADIUS en la red. El punto de acceso emplea entonces

802.1x y EAP para la autenticación, y el servidor RADIUS suministra las claves

compartidas que se usarán para cifrar los datos.