Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

06 Tecnicas Avanzadas Propagacion Malware T2 PDF

Caricato da

Michael BetancurTitolo originale

Copyright

Formati disponibili

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

Formati disponibili

06 Tecnicas Avanzadas Propagacion Malware T2 PDF

Caricato da

Michael BetancurCopyright:

Formati disponibili

Curso para el uso seguro

de medios informticos

Tcnicas avanzadas de propagacin de malware

ESET Latinoamrica: Av. Del Libertador 6250, 6to. Piso Buenos Aires, C1428ARS, Argentina. Tel. +54 (11) 4788 9213 Fax. +54 (11) 4788 9629 - info@eset-la.com, www.eset-la.com

Uso seguro de medios informticos

ndice

Introduccin ................................................... 3

Creacin automatizada de malware .................. 3

Exploiting ....................................................... 5

Malware a travs de scripting ........................... 5

Drive-by Download .......................................... 7

Pharming Local ............................................... 9

Botnet y control centralizado ......................... 10

Control centralizado de botnet ................................... 11

Black Hat SEO ................................................ 12

Black Hat SEO Social ...................................................... 13

Conclusin .....................................................14

Uso seguro de medios informticos

A la amplsima cantidad y variedad de cdigos maliciosos descritos en mdulos anteriores se le suman

diferentes tcnicas avanzadas, que hacen de los mecanismos de propagacin e infeccin procesos ms

complejos y cada vez ms eficaces. Por ello, el presente material aborda la descripcin de las diferentes

alternativas actualmente empleadas, en relacin con las modernas tecnologas comnmente utilizadas

por el malware actual tanto en el proceso de difusin como en el de infeccin.

Introduccin

La evolucin de las tecnologas ha provocado que los cdigos maliciosos tambin se desarrollen

de manera paralela a estas, profesionalizando las maniobras delictivas mediante las cuales los

atacantes difunden diferentes amenazas a travs de Internet.

Esta situacin supone un nivel de riesgo mucho ms elevado, que requiere de conocimientos

ms profundos sobre las amenazas que constantemente intentan vulnerar el entorno

informtico mediante la ejecucin de tcnicas avanzadas de propagacin e infeccin de

malware.

En este escenario se requiere que los mecanismos empleados para contrarrestar el impacto

negativo de las amenazas estn a la altura de las circunstancias, con soluciones de seguridad

que permitan bloquear los ataques producidos a travs de cdigos maliciosos; sin embargo, la

implementacin de soluciones de seguridad debe estar apoyada por el conocimiento de los

diferentes mtodos empleados por el malware.

Creacin automatizada de malware

El nmero de nuevas variantes de cdigos maliciosos que se publican a diario es muy grande, y

esto se ve reflejado principalmente por su difusin a travs de Internet con el propsito de

infectar a la mayor cantidad de usuarios. Durante el ao 2010, los laboratorios de ESET

recibieron 200 mil muestras de malware nicas por da, un valor que crece de manera

cotidiana.

Si se deja de lado la cantidad y la variedad, no siempre existen diferencias entre cada uno de los

cdigos maliciosos, es usual encontrar un patrn que se repite y no presenta mucha innovacin

en el desarrollo. Esto significa que ese cdigo no es creado desde cero sino que utiliza como

base otras amenazas, lo que da lugar a las variantes de las diferentes familias de malware.

Uso seguro de medios informticos

Existen diversos programas de creacin automatizada de malware, que brindan la

posibilidad de producir cdigos maliciosos sin la necesidad de poseer conocimientos avanzados

de lenguajes de programacin ni mucho menos de informtica, permitiendo a cualquier usuario

generar amenazas a travs de estos, sin esfuerzo y con slo unos pocos clics; como por ejemplo

con la interfaz que se presenta en la siguiente captura:

Imagen 1 Creacin automatizada de malware

La automatizacin no se focaliza slo en la creacin de cdigos maliciosos sino tambin en la

generacin de metodologas donde diferentes aplicaciones permiten clonar pginas web o

crear pginas falsas de sitios ampliamente visitados por los usuarios; como es el caso, por

ejemplo, de falsos videos de YouTube empleados para propagar malware.

La creacin de software daino de manera automatizada a travs de aplicaciones de este estilo

se ha profesionalizado en cuanto a las funcionalidades que ofrecen, ya que algunos agregan la

posibilidad de crear cdigos maliciosos que contengan rutinas destinadas a entorpecer o evitar

su anlisis. Son opciones que resultan novedosas en este campo, ya que buscan dificultar el

estudio del malware creado con dichos programas, a partir de la incorporacin de algunas

tcnicas como la deteccin de maquinas virtuales, funcionalidades anti-debugger (evita el

anlisis en tiempo real) o la deteccin de software de seguridad instalado en el sistema.

Es decir, el malware es sometido a diferentes procesos que buscan evitar su ejecucin en los

entornos controlados comnmente empleados para su anlisis. La consecuencia de este

escenario es que un mismo malware es manipulado infinidad de veces para evitar la deteccin

de los programas antivirus y prolongar as el ciclo de vida de la familia de dicha amenaza.

Uso seguro de medios informticos

Exploiting

En los ltimos aos se observ una clara tendencia en cuanto a la utilizacin de Internet como

plataforma de ataque, a travs de la propagacin de cdigos maliciosos que emplean

determinadas caractersticas para aprovechar vulnerabilidades (error o falla en el cdigo fuente

de un sistema operativo o una aplicacin) y lograr as la infeccin de entornos informticos.

Para llevarlo a cabo se hace uso de lo que se conoce como exploit: una secuencia de comandos

que intenta explotar vulnerabilidades especficas de un sistema operativo o aplicacin.

Esta accin permite infectar un sistema aprovechando las vulnerabilidades que se encuentren

presentes en el mismo, existiendo despus de la infeccin la posibilidad de una intrusin no

autorizada por parte del atacante.

De esta manera se intenta violar las capas de seguridad que se hayan implementado en el

entorno informtico y acceder al mismo de forma no autorizada. Los exploits suelen ser

empleados a travs de otras tcnicas avanzadas, mediante diferentes mtodos que permiten

incrustarlos en pginas web de manera masiva.

Los gusanos informticos suelen explotar vulnerabilidades para propagarse y de esta manera

infectar una mayor cantidad de sistemas.

Malware a travs de scripting

Teniendo en cuenta que en la actualidad un gran caudal de los ataques que utilizan cdigos

maliciosos se canaliza a travs de Internet, los agresores buscan automatizar hasta el mximo

posible los mecanismos de infeccin que les permitan utilizar las pginas web para fines no

ticos. Para ello recurren al empleo de pequeos programas diseados para facilitar sus tareas,

que reciben el nombre de script.

De esta manera, cuando el usuario accede a un sitio web manipulado, el navegador interpreta

el cdigo script y ejecuta de forma automtica sus instrucciones. El objetivo principal de los

script maliciosos, adems de contener uno o varios exploits, es descargar y ejecutar malware

automticamente.

Uso seguro de medios informticos

Por lo general los scripts maliciosos que se embeben en pginas web se encuentran escritos en

lenguaje VBScript o JavaScript, aunque no son los nicos utilizados. Su aspecto es similar al que

se aprecia en la siguiente captura:

Imagen 2 Script malicioso

Un aspecto a destacar respecto a los script, es que pueden ser inyectados en pginas no

maliciosas aprovechando ciertas vulnerabilidades que van desde errores de programacin

hasta fallas de seguridad en los sitios web atacados, e incluso pueden ser inyectados de manera

masiva. A travs de este mtodo de ataque un usuario podra verse infectado por la descarga de

un cdigo malicioso, por el solo hecho de acceder a determinado sitio web y que de esa manera

se ejecute malware de manera transparente.

Una tcnica habitualmente empleada es la inyeccin de etiquetas iframe dentro de una pgina

web, creando as un marco (frame) interno. Esto provoca que dentro de una pgina web se abra,

en segundo plano y a travs del iframe, otra pgina web que ejecutar el script malicioso. En la

siguiente captura se aprecia un caso donde al acceder a la pgina web, esta muestra "error

500", sin embargo, cuando se analiza el cdigo HTML del mismo, se observa una etiqueta iframe

en la cual se especifica el redireccionamiento hacia una pgina maliciosa.

Imagen 3 Inyeccin de etiqueta iframe

Uso seguro de medios informticos

Para que esto suceda, el software atacado (en el servidor web) debe ser vulnerable; es decir,

tiene que estar desactualizado o no contar con determinados parches de seguridad en el

sistema operativo o las aplicaciones instaladas, o contar con contraseas dbiles o por defecto

en alguno de los servicios en ejecucin en el servidor.

Drive-by Download

Las tcnicas invasivas que en la actualidad son utilizadas por cdigos maliciosos para llegar

hasta la computadora de los usuarios, son cada vez ms sofisticadas y ya no se limitan al envo

de malware a travs de spam o clientes de mensajera instantnea.

Un claro ejemplo de esta situacin lo constituye la metodologa de ataque mencionada en la

seccin anterior, denominada Drive-by Download, cuyo objetivo es infectar los sistemas de los

usuarios de manera masiva simplemente a travs del acceso a determinado sitio web.

Los desarrolladores de malware propagan sus creaciones mediante esta tcnica, aprovechando

las vulnerabilidades existentes en diferentes sitios web, al inyectar cdigo daino entre su

cdigo original.

Por lo general el proceso de ataque se lleva a cabo de manera automatizada, mediante la

utilizacin de aplicaciones que buscan vulnerabilidades y, una vez que encuentran alguna,

insertan el script malicioso entre el cdigo HTML del sitio atacado.

Para una mejor comprensin, la siguiente imagen muestra las facetas involucradas durante el

proceso de un ataque Drive-by Download:

Uso seguro de medios informticos

Imagen 4 Ataque Drive-by Download

El usuario malicioso (atacante) inserta en la pgina web vulnerada un script malicioso y luego el

proceso contina de la siguiente manera:

1.

El usuario (vctima) realiza una consulta (accede a la pgina web) en el sitio

comprometido.

2.

El sitio web consultado (servidor o aplicacin web vulnerada) devuelve la peticin

(visualizacin de la pgina) que contiene embebido en su cdigo el script daino

previamente inyectado.

3.

Una vez que el script se descarga en el sistema de la vctima, establece una conexin

pero a otro servidor, denominado Hop Point, desde el cual descarga otros scripts

maliciosos que contienen diversos exploits.

4.

Cada uno de estos exploits tienen el objetivo de comprobar la existencia de

vulnerabilidades que puedan ser explotadas en el equipo vctima.

5.

En caso de encontrar alguna vulnerabilidad, se ejecutar una instruccin que invoca la

descarga de un archivo ejecutable (el malware) desde otro servidor o desde el mismo

Hop Point.

6.

Se infecta el equipo de la vctima.

En consecuencia, la infeccin del equipo se habr llevado a cabo a travs de vulnerabilidades en

el sistema del usuario. Los script maliciosos involucrados en ataques Drive-by Download

contienen exploits cuyo objetivo primario es comprobar la existencia de fallas de seguridad en

el sistema vctima, que puedan ser explotadas para infectarlo.

Uso seguro de medios informticos

Este tipo de metodologa de infeccin se encuentra cada vez con mayor frecuencia en sitios de

cualquier ndole; desde websites de empresas con administracin deficiente, que no son

mantenidos de forma apropiada, hasta aquellos blogs, CMS o foros que contienen

vulnerabilidades en su cdigo fuente y son descubiertos por los atacantes.

Pharming Local

En la actualidad existe una estrecha relacin entre el robo de informacin y los cdigos

maliciosos, que responde al objetivo primario del malware actual: infectar equipos con fines

netamente lucrativos.

Existe un mecanismo de ataque relacionado con esta situacin, denominado Pharming, que

consiste en la manipulacin de los registros en servidores DNS 1, con el objetivo de redireccionar

las solicitudes de los usuarios hacia sitios web con contenidos maliciosos. Es decir, cuando el

usuario accede a determinado sitio web, el servidor DNS atacado dar una respuesta errnea

enviando el usuario a una direccin IP maliciosa e incorrecta para dicho dominio.

Por otra parte, en todos los sistemas operativos existe un archivo de texto llamado hosts,

utilizado para asociar direcciones IP con nombres de dominio, que funciona a modo de DNS. Es

decir, cada vez que un usuario accede a un sitio web, el sistema busca en este archivo hosts si

existe alguna referencia relacionada con la solicitud del usuario, antes de consultar al servidor

DNS.

1 DNS (Domain Name System Sistema de Nombres de Dominio). Sistema que permite traducir los nombres de dominio.

Uso seguro de medios informticos

10

Cuando este archivo es manipulado de manera maliciosa, agregando en l informacin

relacionada con sitios web que contienen componentes maliciosos, recibe el nombre de

Pharming Local. La siguiente captura muestra un ejemplo de archivo hosts modificado por un

cdigo malicioso.

Imagen 5 Archivo hosts modificado maliciosamente

Debido a la posibilidad de manipular el archivo hosts y asociar direcciones IP con nombres de

dominios, esta tcnica es ampliamente utilizada por cdigos maliciosos diseados para realizar

ataques de phishing.

En el archivo hosts exhibido se agreg informacin referida a entidades bancarias asociadas a

una direccin IP diferente a la real. Cuando el usuario acceda al dominio de la entidad bancaria

era direccionado a una pgina web falsa similar a la pgina web original, incluso aunque se

escribiera correctamente la direccin en la barra de navegacin del navegador, producindose

as el ataque de phishing.

Botnet y control centralizado

Las botnet 2 son redes de computadoras infectadas por cdigos maliciosos, controladas por una

(o varias) personas que reciben el nombre de botmasters (persona que administra una botnet).

Son utilizadas para cometer diferentes tipos de ataques de forma distribuida, entre otras

2 Para ms informacin: http://www.eset-la.com/centro-amenazas/1573-botnets-redes-organizadas-crimen

Uso seguro de medios informticos

11

acciones delictivas. Su nombre deriva de la conjuncin de las palabras bot y network y cada una

de las computadoras infectadas que forman parte de la botnet reciben el nombre de zombi.

Es decir que se aprovecha la capacidad de procesamiento de cada una de los zombis para operar

en conjunto, y lograr as un mayor volumen de potencia computacional. Entre las actividades

maliciosas para las cuales son utilizadas, se destacan:

Envo de spam.

Realizacin de ataques de denegacin de servicio distribuido (DDoS).

Alojamiento de archivos para sitios web que ofrecen material pornogrfico, pedfilo,

warez 3, cracks 4, sitios de phishing, etc.

Distribucin e instalacin de nuevo malware.

Control centralizado de botnet

El ndice de propagacin de malware diseado para infectar equipos y convertirlos en zombis,

ha tenido un importante aumento sostenido desde mediados del ao 2008, destacndose la

posibilidad de poder controlarlos y administrarlos de forma centralizada y remota, utilizando

diversos protocolos, a travs de una interfaz web que recibe el nombre de Centro de Comando y

Control (CC&C).

Se conoce como Warez a la distribucin de material con derechos de autor de manera ilegal.

Se conoce como Crack a un programa que modifica una aplicacin para que no requiera validacin de licencias

Uso seguro de medios informticos

12

En la siguiente captura se visualiza una de las opciones de control que poseen estas

aplicaciones que permiten la administracin remota, donde se muestra la cantidad de equipos

infectados. En este caso, se trata de la botnet Zeus:

Imagen 6 Panel de control de la botnet ZeuS

La estructura de estos programas se encuentra compuesta por varios mdulos, escritos en su

mayora en lenguaje de programacin PHP o Perl, que se encargan de una tarea particular

dentro del organigrama delictivo que representa la botnet, y desde los que se ejecutan los

mecanismos de propagacin e infeccin de cdigos maliciosos.

Black Hat SEO

Tambin conocido como envenenamiento de los motores de bsqueda (SEO Poisoning); las

tcnicas de BlackHat SEO (BlackHat Search Engines Optimization) manipulan

intencionalmente los resultados de las bsquedas.

El principal objetivo que impulsa a estas tcnicas es posicionar entre los primeros puestos y de

forma ms rpida determinados sitios web con contenidos maliciosos. De esta forma, cuando

los usuarios utilizan los buscadores, terminarn haciendo clic en enlaces que apuntan hacia

contenidos dainos para sus equipos.

A pesar de la existencia de regulaciones, las tcnicas de BlackHat SEO fueron perfeccionndose

hasta constituir en la actualidad potenciales peligros para la confidencialidad, integridad y

Uso seguro de medios informticos

13

disponibilidad de la informacin de cualquier usuario, servicio o recurso que necesite de

Internet y los buscadores para operar interactuar con otras personas.

Las tcnicas de BlackHat SEO constituyen un patrn altamente explotado por los delincuentes informticos

para propagar amenazas de forma masiva, logrando que los usuarios ingresen a sitios potencialmente

dainos.

Estas tcnicas suelen ser empleadas con mayor frecuencia cuando se produce algn suceso que cobra

inters mundial en muy poco tiempo, como noticias relevantes relacionadas con personalidades del

espectculo, catstrofes naturales, atentados y hasta eventos deportivos como es el caso de los

campeonatos mundiales de ftbol, entre muchos otros.

Black Hat SEO Social

Se conoce como Black Hat SEO Social a la combinacin de BlackHat SEO con las redes sociales, el resultado

de esta unin es el envenenamiento de los resultados en estas ltimas para enlazar a los usuarios a

malware u otros ataques. La web social se est caracterizando en los ltimos tiempos por la optimizacin

de sus bsquedas, especialmente aquellas en tiempo real. Por otro lado, los buscadores estn comenzando

a mostrar no solo sitios web, sino tambin resultados en redes sociales (una pgina de Facebook, un tweet

de Twitter, etc.). De esta manera, aparece una nueva forma de BlackHat SEO basada en las redes sociales,

donde ya no es necesario para los atacantes la creacin de sitios web envenenados, sino que pueden

hacerlo directamente con perfiles falsos en las redes sociales (o desde perfiles de usuarios infectados)

generando contenidos que enlacen a malware.

Uso seguro de medios informticos

14

Conclusin

El malware constituye un preocupante problema de seguridad, que se encuentra en constante

evolucin. Tambin lo hacen los mecanismos que permiten su propagacin, ya que los

creadores de cdigos maliciosos buscan nuevas formas de infectar sistemas informticos, para

as aumentar el negocio que representan estas amenazas.

Es por ello que las tcnicas utilizadas durante los procesos de propagacin/infeccin presentan

un nivel cada vez mayor de eficacia y, por ello, de peligrosidad, que obliga a mantenerse tan

informado como sea posible sobre los mecanismos empleados por el malware.

Uso seguro de medios informticos

15

Copyright 2012 por ESET, LLC y ESET, spol. s.r.o. Todos los derechos reservados.

Las marcas registradas, logos y servicios distintos de ESET, LLC y ESET, spol. s.r.o., mencionados

en este curso, son marcas registradas de sus respectivos propietarios y no guardan relacin con

ESET, LLC y ESET, spol. s.r.o.

ESET, 2012

Acerca de ESET

Fundada en 1992, ESET es una compaa global de soluciones de software de seguridad que

provee proteccin de ltima generacin contra amenazas informticas. La empresa cuenta con

oficinas centrales en Bratislava, Eslovaquia y oficinas de coordinacin regional en San Diego,

Estados Unidos; Buenos Aires, Argentina y Singapur. Tambin posee sedes en Londres (Reino

Unido), Praga (Repblica Checa), Cracovia (Polonia), San Pablo (Brasil) y Distrito Federal

(Mxico).

Adems de su producto estrella ESET NOD32 Antivirus, desde el 2007 la compaa ofrece ESET

Smart Security, la solucin unificada que integra la multipremiada proteccin proactiva del

primero con un firewall y anti-spam. Las soluciones de ESET ofrecen a los clientes corporativos

el mayor retorno de la inversin (ROI) de la industria como resultado de una alta tasa de

productividad, velocidad de exploracin y un uso mnimo de los recursos.

Desde el 2004, ESET opera para la regin de Amrica Latina en Buenos Aires, Argentina, donde

dispone de un equipo de profesionales capacitados para responder a las demandas del mercado

en forma concisa e inmediata y un laboratorio de investigacin focalizado en el descubrimiento

proactivo de variadas amenazas informticas.

La importancia de complementar la proteccin brindada por tecnologa lder en deteccin

proactiva de amenazas con una navegacin y uso responsable del equipo, junto con el inters

de fomentar la concientizacin de los usuarios en materia de seguridad informtica, convierten

a las campaas educativas en el pilar de la identidad corporativa de ESET, cuya Gira Antivirus ya

ha adquirido renombre propio.

Para ms informacin, visite www.eset-la.com

Potrebbero piacerti anche

- Informe de Sostenibilidad 2017Documento16 pagineInforme de Sostenibilidad 2017Michael BetancurNessuna valutazione finora

- STAKEHOLDERS - Hebrón Lana Hecha Arte Por ArtesanosDocumento2 pagineSTAKEHOLDERS - Hebrón Lana Hecha Arte Por ArtesanosMichael BetancurNessuna valutazione finora

- Crucigrama Si. Pinzon Grisales AndresDocumento1 paginaCrucigrama Si. Pinzon Grisales AndresMichael Betancur100% (1)

- Administración y LogísticaDocumento1 paginaAdministración y LogísticaMichael BetancurNessuna valutazione finora

- Qué País y Con Cuál Producto Se Tiene La Ventaja Absoluta en Los Apartados 1 A 4Documento2 pagineQué País y Con Cuál Producto Se Tiene La Ventaja Absoluta en Los Apartados 1 A 4Michael BetancurNessuna valutazione finora

- Estadifrafo PDFDocumento11 pagineEstadifrafo PDFtestinghbNessuna valutazione finora

- Estadigrafia y Estadistica DescriptivaDocumento2 pagineEstadigrafia y Estadistica DescriptivaMichael BetancurNessuna valutazione finora

- Guía de Proyecto - RSEDocumento5 pagineGuía de Proyecto - RSEjatc110211Nessuna valutazione finora

- Qué País y Con Cuál Producto Se Tiene La Ventaja Absoluta en Los Apartados 1 A 4Documento2 pagineQué País y Con Cuál Producto Se Tiene La Ventaja Absoluta en Los Apartados 1 A 4Michael BetancurNessuna valutazione finora

- Spanish Full No Links PDFDocumento288 pagineSpanish Full No Links PDFMichael BetancurNessuna valutazione finora

- Qué País y Con Cuál Producto Se Tiene La Ventaja Absoluta en Los Apartados 1 A 4Documento2 pagineQué País y Con Cuál Producto Se Tiene La Ventaja Absoluta en Los Apartados 1 A 4Michael BetancurNessuna valutazione finora

- Qué País y Con Cuál Producto Se Tiene La Ventaja Absoluta en Los Apartados 1 A 4Documento2 pagineQué País y Con Cuál Producto Se Tiene La Ventaja Absoluta en Los Apartados 1 A 4Michael BetancurNessuna valutazione finora

- ACTIVIDAD - Internet de Las CosasDocumento5 pagineACTIVIDAD - Internet de Las CosasMichael BetancurNessuna valutazione finora

- Ejercicio 2Documento1 paginaEjercicio 2Michael BetancurNessuna valutazione finora

- Cuadernillo de Preguntas Saber-11 - Lectura CriticaDocumento33 pagineCuadernillo de Preguntas Saber-11 - Lectura CriticaRicardo Ochoa100% (3)

- 07 Navegaci N Segura T2Documento9 pagine07 Navegaci N Segura T2Michael BetancurNessuna valutazione finora

- Guia ActividadesU1Documento4 pagineGuia ActividadesU1Magnolia Garcia PeñalozaNessuna valutazione finora

- Ejercicio 1Documento1 paginaEjercicio 1Michael BetancurNessuna valutazione finora

- Importancia de Las Funciones OrganizaciónDocumento9 pagineImportancia de Las Funciones OrganizaciónMichael BetancurNessuna valutazione finora

- Línea de TiempoDocumento1 paginaLínea de TiempoMichael Betancur100% (1)

- Delitos y Terrorismo ComputacionalDocumento13 pagineDelitos y Terrorismo ComputacionalAdrian David RosadoNessuna valutazione finora

- Aprender A PlanearDocumento12 pagineAprender A PlanearMichael BetancurNessuna valutazione finora

- C&SI - Delitos y Terrorismo ComputacionalDocumento7 pagineC&SI - Delitos y Terrorismo ComputacionalMichael BetancurNessuna valutazione finora

- Actividad 2 - Inteligencia de MercadosDocumento14 pagineActividad 2 - Inteligencia de MercadosMichael BetancurNessuna valutazione finora

- RESEÑA CORISTASDocumento8 pagineRESEÑA CORISTASPabloNessuna valutazione finora

- Pasos Bàsicos de La NegociaciònDocumento9 paginePasos Bàsicos de La NegociaciònMichael BetancurNessuna valutazione finora

- Retroalimentacion Inteligencia de MercadosDocumento19 pagineRetroalimentacion Inteligencia de MercadosMichael BetancurNessuna valutazione finora

- Aporte Al Trabajo ColaborativoDocumento2 pagineAporte Al Trabajo ColaborativoMichael BetancurNessuna valutazione finora

- Aporte Macroeconomia - ForoDocumento1 paginaAporte Macroeconomia - ForoMichael BetancurNessuna valutazione finora

- Callrinmg Wi Fi Con Router Wi FiDocumento9 pagineCallrinmg Wi Fi Con Router Wi FiNando NandoNessuna valutazione finora

- Obras de Ing. Civil en La SelvaDocumento10 pagineObras de Ing. Civil en La SelvaEnrique Guillena AriasNessuna valutazione finora

- PDF Grupo 5 Trabajo Final Analisis y Diagnostico Urbano Rimacpdf - CompressDocumento45 paginePDF Grupo 5 Trabajo Final Analisis y Diagnostico Urbano Rimacpdf - CompressLisbet Carpa XDNessuna valutazione finora

- Administrador de ServidoresDocumento356 pagineAdministrador de ServidoresLuis Robles100% (1)

- Guía básica WordDocumento3 pagineGuía básica WordJunior EfraNessuna valutazione finora

- ColumnasDocumento12 pagineColumnascitlalliNessuna valutazione finora

- Yacila Alvarado Salsavilca Pomarcahua PDFDocumento158 pagineYacila Alvarado Salsavilca Pomarcahua PDFcarlos enrique la rosa mendozaNessuna valutazione finora

- Expediente Tecnico de Parque y JardinesDocumento85 pagineExpediente Tecnico de Parque y JardinesAlexisTávaraRoqueNessuna valutazione finora

- BLOQUE 7-13 y AUDITORIO E1Documento1 paginaBLOQUE 7-13 y AUDITORIO E1Eder GaldoNessuna valutazione finora

- II Unidad - Programacion de ObrasDocumento66 pagineII Unidad - Programacion de ObrasGeyner SandovalNessuna valutazione finora

- Diseño de EscalerasDocumento15 pagineDiseño de EscalerasJANICE ARACELI CUEVA JAIMES100% (1)

- MEMORIA de Calculo de Losa de Concret0Documento51 pagineMEMORIA de Calculo de Losa de Concret0renato100% (1)

- Internet Information ServicesDocumento2 pagineInternet Information ServicesJunior Sanchez CalderonNessuna valutazione finora

- DataCenter40Documento10 pagineDataCenter40Osiris Duarte NuñezNessuna valutazione finora

- Manual de Procedimiento Personal TecnicoDocumento5 pagineManual de Procedimiento Personal TecnicoVHAMNessuna valutazione finora

- Desactivar La Funcionalidad de Router en El Huawei MT882Documento2 pagineDesactivar La Funcionalidad de Router en El Huawei MT882leonhombre_77Nessuna valutazione finora

- Laboratorios CCNA 2Documento130 pagineLaboratorios CCNA 2danirm95100% (1)

- Cortes y Secciones - MonografiaDocumento55 pagineCortes y Secciones - MonografiaLucas Andres Yanac Durand88% (8)

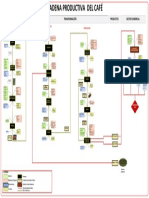

- Cadena productiva del caféDocumento1 paginaCadena productiva del caféYassneal Odamar67% (3)

- Vivienda multifamiliar Buenos AiresDocumento3 pagineVivienda multifamiliar Buenos AiresIsis Zapata ColchadoNessuna valutazione finora

- Infografia LoredoDocumento1 paginaInfografia LoredoManuel Alejandro EstratocasterNessuna valutazione finora

- Ficha Tec SidingDocumento4 pagineFicha Tec SidingLyon So CloseNessuna valutazione finora

- Ciudad MedievalDocumento8 pagineCiudad MedievalKarlaPinedaNessuna valutazione finora

- Fachada Piura Materiales y Mano de ObraDocumento20 pagineFachada Piura Materiales y Mano de ObraMarvin Jose Yamunaque ChungaNessuna valutazione finora

- Ccna Semestre 2 Examen 5 (100%)Documento3 pagineCcna Semestre 2 Examen 5 (100%)Rudolf McNessuna valutazione finora

- Fichas - TécnicasDocumento22 pagineFichas - TécnicasBrancacho Yc YinaNessuna valutazione finora

- Patología y técnicas de intervención en estructuras arquitectónicasDocumento300 paginePatología y técnicas de intervención en estructuras arquitectónicasElsa MendozaNessuna valutazione finora

- Angulos de Elevación y DepresiónDocumento2 pagineAngulos de Elevación y DepresiónPatricia Esquivel BritoNessuna valutazione finora

- CATALOGO Febal Chantal 2018Documento51 pagineCATALOGO Febal Chantal 2018CommercialeNessuna valutazione finora

- Paso 1 (Losas)Documento68 paginePaso 1 (Losas)Gerardo Jose Ramirez HernandezNessuna valutazione finora