Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

Practica 3 Telamatica-V1

Caricato da

Maria PerezCopyright

Formati disponibili

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

Formati disponibili

Practica 3 Telamatica-V1

Caricato da

Maria PerezCopyright:

Formati disponibili

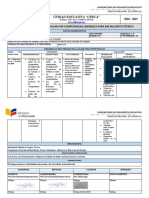

Escuela de ciencias Basicas, Tecnologia e ingenieria ECBTI

Telemtica

Componente Prctico No. 3

PRACTICA No.3

SEGURIDAD EN REDES

MARA EUGENIA PREZ SIERRA - 37.546.999

ORLANDO CORREDOR BECERRA 74369248

GRUPO N: 3

JOSE JAVIER TORRES

TUTOR

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD

CEAD JOS ACEVEDO Y GMEZ

INGENIERA DE SISTEMAS

BOGOT

MAYO 2016

Escuela de ciencias Basicas, Tecnologia e ingenieria ECBTI

Telemtica

Componente Prctico No. 3

INTRODUCCION

Actualmente, la seguridad informtica es un aspecto muy importante en la infraestructura

Tecnolgica de una empresa y al continuo cambio de las tecnologas de la informacin y

comunicacin, debido a los avances tecnolgicos llegan las amenazas que pueden causar

grandes daos a redes de datos que no tengan la seguridad necesaria de proteger la

informacin.

Por tal razn, muchas organizaciones gubernamentales y no gubernamentales han desarrollado

escritos y normas que orientan en el uso adecuado de las tecnologas acerca de la seguridad

informtica para prevenir problemas de robo de informacin de las entidades.

La importancia de tener Polticas de Seguridad Informtica (PSI) en las organizaciones como

una herramienta para concientizar a los usuarios sobre la importancia y la comprensin de la

informacin y servicios crticos que favorecen el desarrollo de la organizacin y su buen

funcionamiento.

Las organizaciones que poseen una red de computadores deben tener normativas para el uso

adecuado de los recursos y de los contenidos, es decir, el buen uso de la informacin para su

buen funcionamiento.

Escuela de ciencias Basicas, Tecnologia e ingenieria ECBTI

Telemtica

Componente Prctico No. 3

1. OBJETIVOS

1.1 Objetivo General:

Analizar la red actual de la empresa Emprendimiento, en cuanto a la seguridad y realizar las

correcciones pertinentes al caso.

1.2 Objetivo Especfico:

Disear la red de datos de la empresa Emprendimiento, con niveles de seguridad.

Implementar polticas de seguridad a este nuevo diseo de red de datos para empresa

Emprendimiento.

Comprender el funcionamiento de la nueva red para empresa Emprendimiento.

Escuela de ciencias Basicas, Tecnologia e ingenieria ECBTI

Telemtica

Componente Prctico No. 3

TABLA DE CONTENIDO

INTRODUCCION........................................................................................................... 2

1.

OBJETIVOS......................................................................................................... 3

1.1

Objetivo General:............................................................................................ 3

1.2

Objetivo Especfico:........................................................................................ 3

2.

DESARROLLO ACTIVIDAD...................................................................................5

2.1

Observar video empresa Emprendimiento....................................................5

2.2

Conceptos Generales...................................................................................... 5

2.3

Polticas de Seguridad..................................................................................11

2.4

Diseo Red Empresa Emprendimiento con Packet Tracer..........................14

3.

CONCLUSIONES............................................................................................... 15

4.

REFERENCIAS................................................................................................... 16

S., A. (2003). Redes de Computadoras. Mexico: Pearson Educacin.........................16

Escuela de ciencias Basicas, Tecnologia e ingenieria ECBTI

Telemtica

Componente Prctico No. 3

2. DESARROLLO ACTIVIDAD

2.1 Observar video empresa Emprendimiento.

Observe detenidamente el siguiente video y analice la seguridad en redes para el caso de Juan,

Mara y Pedro que para nuestro caso sern los empleados de la empresa Emprendiendo.

https://www.youtube.com/watch?feature=player_embedded&v=m7bnF7XkqnU.

2.2 Conceptos Generales.

Definicin de Redes.

Escuela de ciencias Basicas, Tecnologia e ingenieria ECBTI

Telemtica

Componente Prctico No. 3

Para redes en general sobre telecomunicaciones se puede indicar que son llamadas tambin

redes de ordenadores, siendo un conjunto de equipos y configuraciones en ayuda de diferentes

aplicaciones o software que se conectan entre s por medio de dispositivos fsicos que envan y

reciben impulsos elctricos.

Como finalidad se logra indicar que una red de equipos de cmputo es compartir informacin de

un punto a otro o en general, brindado al usuario confiabilidad y disponibilidad de los datos que

viajan sobre una velocidad de transmisin o dicho canal configurado.

De acuerdo a definicin anterior, las redes informticas se dividen en:

Redes LAN (para redes de rea local) ya que permiten realizar una configuracin para sitios

pequeos como edificios, viviendas colegios entre otros.

Redes WAN (para redes de rea externa o global) ya que permiten realizar una configuracin

entre distancias extensas en ejemplo, de un pas a otro, por continentes y/o regiones de zona

geogrfica.

Las redes son un excelente recurso para aplicar economa de escalas en la empresa ya que

nos permite optimizar los recursos obteniendo agilidad en la comunicacin haciendo que la

empresa sea eficiente y pueda estar a la altura de sus competidores, beneficindose tambin

para la administracin de sus operaciones con facilidades en el acceso a los datos.

Disponibilidad:

Escuela de ciencias Basicas, Tecnologia e ingenieria ECBTI

Telemtica

Componente Prctico No. 3

La disponibilidad adems de ser importante en el proceso de seguridad de la informacin, es

adems variada en el sentido de que existen varios mecanismos para cumplir con los niveles de

servicio que se requieran. Tales mecanismos se implementan en infraestructura tecnolgica,

servidores de correo electrnico, de bases de datos y de servicios web, mediante el uso de

clusters o arreglos de discos, equipos en alta disponibilidad a nivel de red, servidores espejo,

replicacin de datos, redes de almacenamiento (SAN), enlaces redundantes, etc.

Garantizar la disponibilidad implica tambin la prevencin de ataque de denegacin de servicio.

Para poder manejar con mayor facilidad la seguridad de la informacin, las e empresas o

negocios se pueden ayudar con un sistema de gestin que permita conocer, administrar y

minimizar los posibles riesgos que atenten contra la seguridad de la informacin del negocio.

Desempeo.

Escuela de ciencias Basicas, Tecnologia e ingenieria ECBTI

Telemtica

Componente Prctico No. 3

Con referencia al desempeo es un aspecto muy importante en las redes de cmputo, cuando

existen conectadas cientos o miles de computadores conectadas entre s, son comunes las

interacciones complejas con consecuencias imprevisibles. Frecuentemente esta complejidad

esta relacionada con el desempeo de las redes para ver los tipos de problemas que existen y

lo que se puede hacer para resolverlos. Los aspectos ms importantes desempeo de las

redes son:

Problema desempeo

Medicin desempeo de la red

Diseo de sistemas con mejor desempeo

Procesamiento rpido de las TPDUs

Protocolos para redes futuras de alto desempeo

Confidencialidad:

Escuela de ciencias Basicas, Tecnologia e ingenieria ECBTI

Telemtica

Componente Prctico No. 3

Es la condicin que asegura que la informacin no pueda estar disponible o ser descubierta por

o para personas, entidades o procesos no autorizados. Tambin puede verse como la

capacidad del sistema para evitar que personas no autorizadas puedan acceder a la

informacin almacenada en l.

La confidencialidad es importante porque la consecuencia del descubrimiento no autorizado

puede ser desastrosa. Los servicios de confidencialidad proveen proteccin de los recursos y

de la informacin en trminos del almacenamiento y de la informacin, para asegurarse que

nadie pueda leer, copiar, descubrir o modificar la informacin sin autorizacin. As como

interceptar las comunicaciones o los mensajes entre entidades.

Integridad y control de acceso

Escuela de ciencias Basicas, Tecnologia e ingenieria ECBTI

Telemtica

Componente Prctico No. 3

La definicin ms generalizada de un sistema de control de acceso hace referencia al

mecanismo que en funcin de la identificacin ya autentificada permite acceder a datos o

recursos. Bsicamente encontramos sistemas de controles de acceso en mltiples formas y

para diversas aplicaciones. Por ejemplo, encontramos sistemas de controles de acceso por

software cuando digitamos nuestra contrasea para abrir el correo, otro ejemplo es cuando

debemos colocar nuestra huella en un lector para encender el PC. Estos casos, son ejemplos

que permiten el acceso a datos.

2.3 Polticas de Seguridad.

Escuela de ciencias Basicas, Tecnologia e ingenieria ECBTI

Telemtica

Componente Prctico No. 3

Comprende la poltica, la estructura organizativa, los procedimientos, los procesos y los

recursos necesarios para implementar la gestin de la seguridad de la informacin en la

empresa Emprendimiento con infraestructura tecnolgica.

El proceso de la gestin de la seguridad de la informacin contempla los siguientes aspectos

importantes como:

Determinar los objetivos, estrategias y polticas de seguridad de la informacin.

Determinar los requerimientos de seguridad de la informacin.

Identificar y analizar las amenazas y las vulnerabilidades de los activos de la

informacin.

Identificar y analizar los riesgos de seguridad.

Especificar defensas adecuadas teniendo en cuenta las amenazas, vulnerabilidades y

riesgos identificados.

Supervisar la implementacin y el funcionamiento de las defensas especificadas.

Asegurar la concienciacin de todo el personal en materia de seguridad de la

informacin.

Detectar los posibles incidentes de seguridad y reaccionar ante ellos.

Buenas prcticas de seguridad para la Empresa Emprendimiento, segn las recomendaciones

y normas y estndares nacionales e internacionales, as:

Recomendaciones de Formacin: La formacin es la mejor forma de sensibilizar a los

trabajadores sobre los riesgos de seguridad, las posibles con-secuencias de incidentes y

la responsabilidad de estos en los mismos, as como las principales medidas de

prevencin.

Recomendaciones de contrasea: La composicin y la privacidad de la contrasea son

factores cruciales para mantener la eficacia de este mecanismo de proteccin frente

accesos no autorizados al sistema de informacin. El usuario debe elegir una

contrasea que cumpla la recomendacin propuesta por el rea de sistemas.

La

contrasea no debe aparecer ni ser compartida por ningn medio para evitar que alguien

suplante su identidad.

No se debe proteger varias cuentas con la misma contrasea, pues si la contrasea es

descubierta, podrn suplantar la identidad del usuario de todas sus cuentas. Finalmente,

Escuela de ciencias Basicas, Tecnologia e ingenieria ECBTI

Telemtica

Componente Prctico No. 3

la primera vez que se accede a un sitio web nunca se debe responder s a la pregunta

del navegador.

Recomendaciones de uso de certificado digital: Un certificado digital es un conjunto de

datos que permiten la identificacin del titular del certificado ante terceros, intercambiar

informacin

con

otras

personas

entidades

de

manera

segura,

firmar

electrnicamente los datos que se envan, manteniendo su integridad y conociendo su

procedencia. Su uso se est generalizando desde la entrada en vigor del DNI

(Documento Nacional de Identidad) electrnico, y requiere una contrasea.

Recomendaciones de uso del correo electrnico: Como regla general, nunca se debe

utilizar el correo electrnico corporativo para su servicio personal de correo, las cuentas

de correo corporativas de la empresa deben tener certificados de seguridad a la hora de

ser transmitidos. Se debe evitar abrir archivos adjuntos de enlaces recibidos a travs del

correo electrnico, aunque procedan de cuentas de personas conocidas para evitar

amenazas en la red a travs de software malicioso (los troyanos) que acceda, controle y

dae la informacin del ordenador bajo una apariencia inofensiva, sin que se d cuenta

el usuario.

Recomendaciones de uso y acceso a Internet e Intranet: La visualizacin de un vdeo, el

ingreso en un enlace encontrado en una red social, en una ventana emergente de un

anuncio o tras una simple bsqueda on-line, puede poner en peligro la seguridad y la

privacidad de los datos de la empresa. Es fundamental que el trabajador est informado

de cules son las buenas prcticas de navegacin por Internet y siga algunos consejos

bsicos: disponer de herramientas de seguridad (antivirus, firewall,) actualizadas;

realizar anlisis con el antivirus peridicamente; no descargar ni ejecutar ningn archivo

de sitios desconocidos, pues puede incluir software malicioso; nunca entregar datos

personales o circunstancias familiares a desconocidos o en pginas no seguras (que no

comiencen por https://); no aceptar contactos desconocidos en redes sociales y

mensajera instantnea; nunca pulsar el botn aceptar de una ventana sin leer y

entender el mensaje, y finalmente buscar un tcnico informtico para actualizar y

configurar el navegador y el sistema operativo de forma segura.

Recomendaciones de uso de dispositivos extrables: Conectar un dispositivo extrable a

un ordenador de la empresa supone un riesgo alto de entrada de virus a la Intranet de la

compaa. Para evitar infecciones, no se deben conectar dispositivos extrables que

Escuela de ciencias Basicas, Tecnologia e ingenieria ECBTI

Telemtica

Componente Prctico No. 3

hayan sido utilizados en otros equipos informticos. Hay que cifrar con un certificado

digital la informacin que salga del centro, y cuando ya sea desechable, hacer un

borrado irreversible con alguna utilidad de borrado seguro. Estas aplicaciones incluyen

funciones para limpiar el rea de memoria ocupada por los ficheros, con el fin de no

dejar rastro de la informacin generada y almacenada en su ordenador durante su uso.

Escuela de ciencias Basicas, Tecnologia e ingenieria ECBTI

Telemtica

Componente Prctico No. 3

2.4 Diseo Red Empresa Emprendimiento con Packet Tracer.

Escuela de ciencias Basicas, Tecnologia e ingenieria ECBTI

Telemtica

Componente Prctico No. 3

3. CONCLUSIONES

Siguiendo las metodologas propuestas pudimos realizar un anlisis para determinar el diseo

adecuado de la red para la empresa Emprendimiento, planear un nmero de usuarios

suficientes que podrn conectarse al mismo tiempo, la capacidad de salida para cada usuario,

as como la ubicacin adecuada y la cantidad de Componentes de red necesarios para brindar

este servicio.

El estudio de los modelos de propagacin, tanto los tericos como los empricos, nos gua en el

adecuado escenario de la infraestructura de red.

La propuesta considera el uso de 5 Componentes de red, uno por cada rea de la empresa

estos equipos permiten la conexin de los computadores a la red.

El xito de este proyecto depender de la correcta implementacin de la arquitectura de red y la

correcta escogencia de los equipos que se utilizaran.

Se realiz el estudio de temas relacionados con el diseo de redes, como: disponibilidad,

autenticacin, control de acceso, seguridad de la red, al profundizar en estos temas aprendimos

a utilizar estas caractersticas en la red.

Escuela de ciencias Basicas, Tecnologia e ingenieria ECBTI

Telemtica

Componente Prctico No. 3

4. REFERENCIAS

S., A. (2003). Redes de Computadoras. Mexico: Pearson Educacin.

Wiroos. (s.f.). TARINGA! Obtenido de http://www.taringa.net/post/linux/10487056/InstalarWebmin-en-Ubuntu-paso-a-paso.html

Matalobos Veiga, J. M. (2009). Anlisis de riesgos de seguridad de la informacin.

Snchez-Henarejos, A., Fernndez-Alemn, J. L., Toval, A., Hernndez-Hernndez, I., SnchezGarca, A. B., & Carrillo de Gea, J. M. (2014). Gua de buenas prcticas de seguridad

informtica en el tratamiento de datos de salud para el personal sanitario en atencin

primaria. Atencin Primaria, 46(4), 214-222. doi:http://dx.doi.org/10.1016/j.aprim.2013.10.008

Potrebbero piacerti anche

- Propuesta Investigación Rio Saldaña Según Norma IncontecDocumento31 paginePropuesta Investigación Rio Saldaña Según Norma IncontecMaria PerezNessuna valutazione finora

- Trabajo Final Grupo 301120 1-V1Documento13 pagineTrabajo Final Grupo 301120 1-V1Maria PerezNessuna valutazione finora

- Momento2 100404 70V1Documento15 pagineMomento2 100404 70V1Maria PerezNessuna valutazione finora

- Trabajo Colaborativo No. 3-16-02.F-1metodos-NumericosDocumento3 pagineTrabajo Colaborativo No. 3-16-02.F-1metodos-NumericossamHades87Nessuna valutazione finora

- Trabajo Colaborativo No. 2 2016-01Documento3 pagineTrabajo Colaborativo No. 2 2016-01Maria PerezNessuna valutazione finora

- Grupo 55 102016 TC1-V4Documento10 pagineGrupo 55 102016 TC1-V4Maria PerezNessuna valutazione finora

- Segunda Parte Teletrabajo AplicacionDocumento4 pagineSegunda Parte Teletrabajo AplicacionMaria PerezNessuna valutazione finora

- Colaborativo1 71Documento11 pagineColaborativo1 71Maria PerezNessuna valutazione finora

- TC 1 100414 224-V1Documento16 pagineTC 1 100414 224-V1Maria PerezNessuna valutazione finora

- TC 3 100414 224Documento22 pagineTC 3 100414 224Maria PerezNessuna valutazione finora

- Colaborativo2 71Documento10 pagineColaborativo2 71Maria PerezNessuna valutazione finora

- TC 2 100414 224 ConsolidadoDocumento19 pagineTC 2 100414 224 ConsolidadoMaria PerezNessuna valutazione finora

- Colaborativo2 71Documento10 pagineColaborativo2 71Maria PerezNessuna valutazione finora

- TC 3 100414 224Documento22 pagineTC 3 100414 224Maria PerezNessuna valutazione finora

- Primera Fase Parte C 102058 83Documento21 paginePrimera Fase Parte C 102058 83Maria PerezNessuna valutazione finora

- TC 3 100414 224Documento22 pagineTC 3 100414 224Maria PerezNessuna valutazione finora

- Construcción Teórica - 64Documento8 pagineConstrucción Teórica - 64Maria PerezNessuna valutazione finora

- Las Mujeres Victimas El Conflicto Armado en ColombiaDocumento3 pagineLas Mujeres Victimas El Conflicto Armado en ColombiaMaria PerezNessuna valutazione finora

- TC 1 100414 224-V1Documento16 pagineTC 1 100414 224-V1Maria PerezNessuna valutazione finora

- Informe Practica 4Documento7 pagineInforme Practica 4Maria PerezNessuna valutazione finora

- Modulo Unidad3 PDFDocumento67 pagineModulo Unidad3 PDFChristal GonzalezNessuna valutazione finora

- Trabajo Parte B 102058 83Documento17 pagineTrabajo Parte B 102058 83Maria PerezNessuna valutazione finora

- Maria Perez Momento 4 V 2Documento21 pagineMaria Perez Momento 4 V 2Maria Perez100% (2)

- Maria Perez Momento 2Documento8 pagineMaria Perez Momento 2Maria PerezNessuna valutazione finora

- Inf Practica3Documento10 pagineInf Practica3Maria PerezNessuna valutazione finora

- Inf Practica2Documento9 pagineInf Practica2Maria PerezNessuna valutazione finora

- Trabajo Colaborativo1 UMLDocumento16 pagineTrabajo Colaborativo1 UMLMaria PerezNessuna valutazione finora

- Colaborativo1 71Documento11 pagineColaborativo1 71Maria PerezNessuna valutazione finora

- Inf Practica1Documento7 pagineInf Practica1Maria PerezNessuna valutazione finora

- Informe de Auditoria PDFDocumento25 pagineInforme de Auditoria PDFjuanito alimañaNessuna valutazione finora

- Diseño de Investigación Capitulo 3 Finalizado (Bien)Documento47 pagineDiseño de Investigación Capitulo 3 Finalizado (Bien)Alexander DucheNessuna valutazione finora

- Laboratorio de Sistemas Operativos 5toDocumento3 pagineLaboratorio de Sistemas Operativos 5toholachristopher100% (2)

- U1-Soporte Tecnico 1BTDocumento2 pagineU1-Soporte Tecnico 1BTjuanjeremias100% (1)

- Plantilla de Especificacion LogicaDocumento12 paginePlantilla de Especificacion LogicaFiliberto AascencionNessuna valutazione finora

- Diseñando Los MapasDocumento192 pagineDiseñando Los MapasIvanNessuna valutazione finora

- Capacitacion Sap Modulo de MantenimientoDocumento36 pagineCapacitacion Sap Modulo de MantenimientoHector Dongo ArrayanNessuna valutazione finora

- Práctica en Clase Fundamentos Técnicos Lección 3Documento20 paginePráctica en Clase Fundamentos Técnicos Lección 3adrian calvoNessuna valutazione finora

- Spectralis Hra Oct User Manual All Compress Parte1Documento370 pagineSpectralis Hra Oct User Manual All Compress Parte1monicaNessuna valutazione finora

- Lenguaje DDL y DMLDocumento4 pagineLenguaje DDL y DMLKarl PrezNessuna valutazione finora

- Manual de MendeleyDocumento17 pagineManual de MendeleyKarol FloresNessuna valutazione finora

- AntenaDocumento2 pagineAntenaBeatriz Vasquez CalderonNessuna valutazione finora

- Diagrama de Flujo INFORMATICADocumento5 pagineDiagrama de Flujo INFORMATICAJose OrdoñezNessuna valutazione finora

- 16-b. Solución de Videovigilancia Mobile On-Board (IP) V20190509-En-es-CDocumento28 pagine16-b. Solución de Videovigilancia Mobile On-Board (IP) V20190509-En-es-CCARLOS ROANessuna valutazione finora

- Tutorial para Entrarle Al Software XtremeDocumento17 pagineTutorial para Entrarle Al Software XtremeDavid GomezNessuna valutazione finora

- ManualKumbiaPHP1 0beta2Documento78 pagineManualKumbiaPHP1 0beta2rafaelmtnz11Nessuna valutazione finora

- Reto 4 1 German Gracia Filoth UnabDocumento2 pagineReto 4 1 German Gracia Filoth Unabggarfi1979Nessuna valutazione finora

- Informatica TP2Documento2 pagineInformatica TP2AndreaNessuna valutazione finora

- Documento (Paralelo Clases de Documentos)Documento4 pagineDocumento (Paralelo Clases de Documentos)Alejandro Baquero100% (1)

- Tarea-Ex-Aula Est IIDocumento1 paginaTarea-Ex-Aula Est IIABNessuna valutazione finora

- Ficha Tecnica - Estacion Topcon OsDocumento4 pagineFicha Tecnica - Estacion Topcon OsHENRY WILDER SANTIAGO FLORESNessuna valutazione finora

- Conceptos Informaticos - Portilla Vidal BrayanDocumento6 pagineConceptos Informaticos - Portilla Vidal BrayanPortilla Vidal BrayanNessuna valutazione finora

- L03. - Sintaxis Básica Python - Jack - CachiqueDocumento6 pagineL03. - Sintaxis Básica Python - Jack - CachiqueŠaúl Çønðørí0% (1)

- Tarea Factores Importantes Comercio ElectronicoDocumento7 pagineTarea Factores Importantes Comercio ElectronicoSindy D CardonaNessuna valutazione finora

- Que Es Un Modelo c4Documento9 pagineQue Es Un Modelo c4Ivanova San LucasNessuna valutazione finora

- Mapa Mental Bases de Datos AvanzadasDocumento1 paginaMapa Mental Bases de Datos AvanzadasYessica Paola Vega Acuña100% (1)

- Preguntas para Consultor Técnico en Oracle EbsDocumento3 paginePreguntas para Consultor Técnico en Oracle EbsIñigo FernandezNessuna valutazione finora

- Gmail - Recibir y Realizar La Revisión Física y Del Funcionamiento Del Kit Informático (Tablet, Lectora y Chip Con Plan de Datos)Documento2 pagineGmail - Recibir y Realizar La Revisión Física y Del Funcionamiento Del Kit Informático (Tablet, Lectora y Chip Con Plan de Datos)Elvis MacedaNessuna valutazione finora

- Xiaomi Redmi 7 - Tienda Claro Online - Sitio OficialDocumento3 pagineXiaomi Redmi 7 - Tienda Claro Online - Sitio Oficialnacho201444Nessuna valutazione finora

- El ComputadorDocumento3 pagineEl ComputadorCARLOS GIOVANY VALENCIA CIFUENTESNessuna valutazione finora