Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

Profundizar PDF

Caricato da

juliamunoznavarroTitolo originale

Copyright

Formati disponibili

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

Formati disponibili

Profundizar PDF

Caricato da

juliamunoznavarroCopyright:

Formati disponibili

Sagrada Familia de Urgel 15-16

TEMA 3: SISTEMAS OPERATIVOS,SEGURIDAD Y REDES. Profundizar en

internet.

1.

A qu llamamos INFORMTICA?

5. Qu es la SEGURIDAD INFORMTICA? Cules son los elementos principales a proteger en cualquier sistema?

6. Quines son los HACKERS y los CRACKERS?

10. Qu es necesario para la CONSTITUCIN DE UNA RED?

Sagrada Familia de Urgel 15-16

1. A qu llamamos INFORMTICA?

La informtica se define como la ciencia que estudia el tratamiento de la informacin mediante medios

automticos, es decir la ciencia de la informacin automtica. Fue en el ao 1957 cuando Karl Steinbuch

cit por primera vez la palabra informtica bajo el concepto anteriormente descrito.

Desde los primeros tiempos, el ser humano ha inventado y desarrollado medios necesarios para

transmitir informacin, medios como el lenguaje, la escritura, las seales acsticas o luminosas como

silbatos, tambores, humo, el telfono, la televisin pudiendo trasladar de generacin en generacin

todo el pensamiento y conocimiento adquirido a lo largo de la historia, gracias a esta transmisin y

tratamiento de la informacin el ser humano ha evolucionado hacia la tecnologa que actualmente

disponemos.

El objetivo principal de la informtica consiste en automatizar mediante equipos generalmente

electrnicos todo tipo de informacin, de tal forma que evite la repeticin de tareas arduas las cuales

pueden inducir al error reduciendo a su vez el tiempo de ejecucin de las mismas.

Para poder automatizar la informacin la informtica se basa en la realizacin de 3 tareas bsicas:

La entrada de la informacin

El tratamiento de la informacin

Salida de la informacin

El sistema informtico ha de estar dotado de algn medio por el cual aportemos la informacin, a su vez el

sistema informtico ha de ser capaz de interpretar y guardar dicha informacin, para que una vez que la

solicitemos se nos muestre mediante algn medio de salida.

Sagrada Familia de Urgel 15-16

5. Qu es la SEGURIDAD

INFORMTICA? Cules

elementos principales a

en cualquier sistema?

son los

proteger

La seguridad informtica o seguridad de tecnologas de la informacin es el rea de

la informtica que se enfoca en la proteccin de la infraestructura computacional y todo lo

relacionado con esta y, especialmente, la informacin contenida o circulante. Para ello existen una

serie de estndares, protocolos, mtodos, reglas, herramientas y leyes concebidas para minimizar los

posibles riesgos a la infraestructura o a la informacin. La seguridad informtica

comprende software (bases de datos, metadatos, archivos), hardware y todo lo que la organizacin

valore y signifique un riesgo si esta informacin confidencial llega a manos de otras personas,

convirtindose, por ejemplo, en informacin privilegiada.

La definicin de seguridad de la informacin no debe ser confundida con la de seguridad

informtica, ya que esta ltima slo se encarga de la seguridad en el medio informtico, pero la

informacin puede encontrarse en diferentes medios o formas, y no solo en medios informticos.

A continuacin se enumeran una serie de medidas que se consideran bsicas para asegurar un

sistema tipo, si bien para necesidades especficas se requieren medidas extraordinarias y de mayor

profundidad:

Utilizar tcnicas de desarrollo que cumplan con los criterios de seguridad al uso para todo el

software que se implante en los sistemas, partiendo de estndares y de personal suficientemente

formado y concienciado con la seguridad.

Implantar medidas de seguridad fsicas: sistemas anti incendios, vigilancia de los centros de

proceso de datos, sistemas de proteccin contra inundaciones, protecciones elctricas

contra apagones y sobretensiones, sistemas de control de accesos, etc.

Sagrada Familia de Urgel 15-16

Codificar la informacin: criptologa, criptografa y criptociencia. Esto se debe realizar en todos

aquellos trayectos por los que circule la informacin que se quiere proteger, no solo en aquellos

ms vulnerables. Por ejemplo, si los datos de una base muy confidencial se han protegido con dos

niveles de firewall, se ha cifrado todo el trayecto entre los clientes y los servidores y entre los

propios servidores, se utilizan certificados y sin embargo se dejan sin cifrar las impresiones enviadas

a la impresora de red, tendramos un punto de vulnerabilidad.

Contraseas difciles de averiguar que, por ejemplo, no puedan ser deducidas a partir de los datos

personales del individuo o por comparacin con un diccionario, y que se cambien con la suficiente

periodicidad. Las contraseas, adems, deben tener la suficiente complejidad como para que un

atacante no pueda deducirla por medio de programas informticos. El uso de certificados

digitales mejora la seguridad frente al simple uso de contraseas.

Vigilancia de red. Las redes transportan toda la informacin, por lo que adems de ser el medio

habitual de acceso de los atacantes, tambin son un buen lugar para obtener la informacin sin

tener que acceder a las fuentes de la misma. Por la red no solo circula la informacin de ficheros

informticos como tal, tambin se transportan por ella: correo electrnico, conversaciones

telefnica (VoIP), mensajera instantnea, navegacin Internet, lecturas y escrituras a bases de

datos, etc. Por todo ello, proteger la red es una de las principales tareas para evitar robo de

informacin. Existen medidas que abarcan desde la seguridad fsica de los puntos de entrada hasta

el control de equipos conectados, por ejemplo. En el caso de redes inalmbricas la posibilidad de

vulnerar la seguridad es mayor y deben adoptarse medidas adicionales.

Redes perimetrales de seguridad, o DMZ, permiten generar reglas de acceso fuertes entre los

usuarios y servidores no pblicos y los equipos publicados. De esta forma, las reglas ms dbiles

solo permiten el acceso a ciertos equipos y nunca a los datos, que quedarn tras dos niveles de

seguridad.

Tecnologas repelentes o protectoras: cortafuegos, sistema de deteccin de

intrusos - antispyware, antivirus, llaves para proteccin de software, etc.

Mantener los sistemas de informacin con las actualizaciones que ms impacten en la seguridad.

Copias de seguridad e, incluso, sistemas de respaldo remoto que permiten mantener la

informacin en dos ubicaciones de forma asncrona.

Controlar el acceso a la informacin por medio de permisos centralizados y mantenidos (tipo Active

Directory, LDAP, listas de control de acceso, etc.).

Sagrada Familia de Urgel 15-16

6. Quines son los HACKERS y los CRACKERS?

Hacker: es un individuo que usando sus conocimientos de tecnologa y seguridad computacional ya

sea web o de otra naturaleza. Testea y rompe vulnerabilidades de un sistema solo y solo para probar

que este es inseguro.

Cracker: es un individuo que usando sus conocimientos de tecnologa y seguridad computacional ya

sea web o de otra naturaleza. Se encarga de destrozar sistemas, computadores, robar bancos,

contraseas de todo tipo, estafar, robar cdigos de activacin de programas (piratear). y a su

conveniencia robar informacin a su favor.

Es decir, el hacker entra en el sistema pero no lo modifica. Adems de que el mismo anuncia al

administrador del sistema o web que tiene un problema de seguridad y adems le ofrece asesora de

como corregirlo. Por lo general estas personas despus de pasar un tiempo en este campo tiende a

obtener empleos en empresas interesadas en mejorar su seguridad informtica.

Sagrada Familia de Urgel 15-16

Un cracker por el contrario es el individuo que entra al sistema, lo destruye o roba. Adems de que

este no se preocupa por mejorar la seguridad para su vctima si no de hacerle algn tipo de mal ya

sea econmico o estafa pblica.

10. Qu es necesario para la CONSTITUCIN DE UNA RED?

Para poder formar una red se requieren elementos: hardware, software y protocolos. Los elementos

fsicos se clasifican en dos grandes grupos: dispositivos de usuario final (hosts) y dispositivos de red.

Los dispositivos de usuario final incluyen los computadores, impresoras, escneres, y dems

elementos que brindan servicios directamente al usuario y los segundos son todos aquellos que

conectan entre s a los dispositivos de usuario final, posibilitando su intercomunicacin.

Computadoras personales: son los puestos de trabajo habituales de las redes. Dentro de la

categora de computadoras, y ms concretamente computadoras personales, se engloban todos los

que se utilizan para distintas funciones, segn el trabajo que realizan. Se incluyen desde las

potentes estaciones de trabajo para la edicin de vdeo, por ejemplo, hasta los ligeros equipos

porttiles, conocidos como netbooks, cuya funcin principal es la de navegar por Internet.

Las tableta se popularizaron al final de la primera dcada del siglo XXI, especialmente por el xito

del iPad de Apple.

Terminal: muchas redes utilizan este tipo de equipo en lugar de puestos de trabajo para la entrada

de datos. En estos slo se exhiben datos o se introducen. Este tipo de terminales, trabajan unido a

un servidor, que es quien realmente procesa los datos y enva pantallas de datos a los terminales.

Sagrada Familia de Urgel 15-16

Electrnica del hogar: las tarjetas de red empezaron a integrarse, de forma habitual, desde la

primera dcada del siglo XXI, en muchos elementos habituales de los hogares: televisores, equipos

multimedia, proyectores, videoconsolas, telfonos celulares, libros electrnicos, etc. e incluso en

electrodomsticos, como frigorficos, convirtindolos en partes de las redes junto a los tradiciones

ordenadores.

Impresoras: muchos de estos dispositivos son capaces de actuar como parte de una red de

ordenadores sin ningn otro elemento, tal como un print server, actuando como intermediario

entre la impresora y el dispositivo que est solicitando un trabajo de impresin de ser terminado.

Los medios de conectividad de estos dispositivos pueden ser almbricos o inalmbricos, dentro de

este ltimo puede ser mediante: ethernet, Wi-Fi, infrarrojo o bluetooth. En algunos casos se

integran dentro de la impresora y en otros por medio de convertidores externos.

Otros elementos: escneres, lectores de CD-ROM.

Potrebbero piacerti anche

- 10 Sencillos PasosDocumento6 pagine10 Sencillos PasosLuis Antonio BolañosNessuna valutazione finora

- Tablero de AutoestimaDocumento1 paginaTablero de AutoestimajuliamunoznavarroNessuna valutazione finora

- Tablero de Las EmocionesDocumento1 paginaTablero de Las EmocionesjuliamunoznavarroNessuna valutazione finora

- FototestDocumento2 pagineFototestjuliamunoznavarroNessuna valutazione finora

- CCNA Discovery Networking para El Hogar y Pequeñas EmpresasDocumento181 pagineCCNA Discovery Networking para El Hogar y Pequeñas EmpresasMudca González Bravo50% (2)

- Odoo10 - Construccion ModuloDocumento43 pagineOdoo10 - Construccion Modulocristian100% (1)

- Practica 1 INTERNET 2019Documento3 paginePractica 1 INTERNET 2019marcoNessuna valutazione finora

- Formato SIEMDocumento2 pagineFormato SIEMDaniielita FilthNessuna valutazione finora

- Tabla Niveles de Gravedad TEADocumento2 pagineTabla Niveles de Gravedad TEAjuliamunoznavarroNessuna valutazione finora

- Test de Los 5 DígitosDocumento9 pagineTest de Los 5 DígitosjuliamunoznavarroNessuna valutazione finora

- Expresión Oral Escrita TarjetasDocumento17 pagineExpresión Oral Escrita TarjetasjuliamunoznavarroNessuna valutazione finora

- Packet Tracer - En.esDocumento2 paginePacket Tracer - En.esfreddyNessuna valutazione finora

- García Herrera Victor S7Documento5 pagineGarcía Herrera Victor S7Victor Eduardo HerreraNessuna valutazione finora

- Guia de Aprendizaje - Direccionamiento IP y Subredes1Documento15 pagineGuia de Aprendizaje - Direccionamiento IP y Subredes1Hector Andres100% (1)

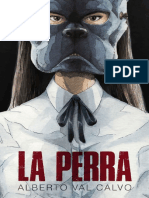

- Alberto Val Calvo - La PerraDocumento373 pagineAlberto Val Calvo - La PerraJuan RamosNessuna valutazione finora

- Contenidos A Evaluar FP Superior InformáticaDocumento46 pagineContenidos A Evaluar FP Superior InformáticaPablo Dominguez VillacañasNessuna valutazione finora

- Contenido 1 IEPDocumento2 pagineContenido 1 IEPCristian RodriguezNessuna valutazione finora

- RipDocumento27 pagineRipJose Carlos Tavara CarbajalNessuna valutazione finora

- Spinelli, Sergio C. - Cuentos Iniciales (-) OkDocumento21 pagineSpinelli, Sergio C. - Cuentos Iniciales (-) OkempachumuNessuna valutazione finora

- CiberacosoDocumento8 pagineCiberacosojuan David santos villamizarNessuna valutazione finora

- TO 62 S PeDocumento1 paginaTO 62 S PeEberth Chavez RamosNessuna valutazione finora

- CeliaDocumento3 pagineCeliaEduardo ScottNessuna valutazione finora

- Que Te Vas - T3R ElementoDocumento2 pagineQue Te Vas - T3R ElementoFrancisco MartinezNessuna valutazione finora

- Como Hacer Un FanzineDocumento2 pagineComo Hacer Un FanzineCristian AstiguetaNessuna valutazione finora

- Actividad 14 La Videnita de Erick 6 Hojas-1Documento6 pagineActividad 14 La Videnita de Erick 6 Hojas-1Abdal LizanoNessuna valutazione finora

- Animales Libres o en CautiverioDocumento5 pagineAnimales Libres o en Cautiverioapi-257271561Nessuna valutazione finora

- Parcial de Los WebsDocumento3 pagineParcial de Los WebsErnesto Santos.GNessuna valutazione finora

- Cuadro de Análisis de Recursos Educativos DigitalesDocumento7 pagineCuadro de Análisis de Recursos Educativos DigitalesPaola LunaNessuna valutazione finora

- Alberto HidalgoDocumento3 pagineAlberto Hidalgoalberto zqNessuna valutazione finora

- ISIL-Programacion Avanzada de Base de Datos - Sesion01Documento22 pagineISIL-Programacion Avanzada de Base de Datos - Sesion01Jose RamirezNessuna valutazione finora

- Enunciado Examen Final PracticaDocumento4 pagineEnunciado Examen Final PracticaFaralTFNessuna valutazione finora

- Bases Del Concurso Shark TankDocumento18 pagineBases Del Concurso Shark TankWalter Tenicela MercadoNessuna valutazione finora

- Qué Son Medios de ComunicaciónDocumento3 pagineQué Son Medios de ComunicaciónMaria Angelica ArmadaNessuna valutazione finora

- ScampiDocumento21 pagineScampiSergioNvNessuna valutazione finora

- Boletín1 WebDocumento9 pagineBoletín1 Webcubiaselias7497Nessuna valutazione finora

- Saber y Cultura en La Era Digital PDFDocumento20 pagineSaber y Cultura en La Era Digital PDFMaira OrdonezNessuna valutazione finora