Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

Checklist 27002 2005

Caricato da

Alex MartínezTitolo originale

Copyright

Formati disponibili

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

Formati disponibili

Checklist 27002 2005

Caricato da

Alex MartínezCopyright:

Formati disponibili

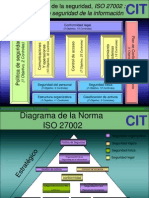

ENTIDAD ACREDITADORA

UNIDAD ACREDITACION Y AUDITORIA DE PSCs

Norma Chilena Oficial NCh/ISO 27002Of.2009

DOMINIOS DE TI A EVALUAR

1 POLITICAS DE SEGURIDAD

1 Polticas de Seguridad de la Informacin

1 Documento de Polticas de Seguridad de la Informacin

2 Revisin de la Poltica de Seguridad de la Informacin

2 ASPECTOS ORGANIZATIVOS DE LA SEGURIDAD DE LA INFORMACION

1 Organizacin Interna

1 Compromiso de la Direccin con la Seguridad de la Informacin

2 Coordinacin de la Seguridad de la Informacin

3 Asignacin de Responsabilidades Relativas a la Seguridad de la Informacin

4 Procesos de autorizacin de recursos para para el procesos de la Informacin

5 Acuerdos de Confidencialidad

6 Contacto con la Autoridades

7 Contacto con Grupos de Especial Interes

8 Revisin Independiente de la Seguridad de la Informacin

2 Terceros

1 Identificacin de los Riesgos Derivados del Acceso de Terceros

2 Tratamiento de la Seguridad en relacin con los clientes

3 Tratamiento de la Seguridad en contratos con terceros

3 GESTION DE ACTIVOS

1 Responsabilidad Sobre Los Activos

1 Inventario de Activos

2 Propiedad de los Activos

3 Uso aceptable de los Activos

2 Clasificacin de la Informacin

1 Directrices de Clasificacin

2 Etiquetado y manipulacin de la Informacin

4 SEGURIDAD LIGADA A LOS RECURSOS HUMANOS

1 Antes del Empleo

1 Funciones y responsabilidades

2 Investigacin de Antecedentes

3 Trminos y condiciones de Contratacin

2 Durante El Empleo

1 Responsabilidad de la Direccin

2 Concienciacin. Formacin y capacitacin en seguridad de la informacin

3 Procesos Disciplinario

3 Cese del Empleo o Cambio de Puesto de Trabajo

1 Responsabilidad del Cese o Cambio

2 Devolucin de Activos

3 Retirada de los Derechos de Acceso

5 SEGURIDAD FISICA Y AMBIENTAL

1 Areas Seguras

1 Permetro de Seguridad Fsica

2 Controles Fsicos de Entrada

3 Seguridad de Oficinas, despachos e instalaciones

4 Proteccin contra las amenazas externas y de origen ambiental

5 Trabajo en Areas seguras

6 Areas de acceso pblico y de carga y descarga

2 Seguridad de los Equipos

1 Emplazamiento y protecin de los equipos

2 Instalaciones de suministros

3 Seguridad del Cableado

4 Mantenimiento de los Equipos

5 Seguridad de los Equipos fuera de la s instalaciones

6 Reutilizacin o retirada segura de equipos

7 Retirada de materiales propiedad de la empresa

6 GESTION DE COMUNICACIONES Y OPERACIONES

1 Responsabilidades y Procedimientos de Operacin

1 Documentacin de los Procedimientos de Operacin

2 Gestin de Cambios

3 Segregacin de tareas

4 separacin de Los Recursos de Desarrollo, prueba y operacin

2 Gestin de la Provisin de Servicios por Terceros

1 Provisin de servicios

2 Supervisin y revisin de los servicios prestados por Terceros

3 Gestin de Cambios en los servicios prestados por Terceros

3 Planificacin y Aceptacin del Sistema

1 Gestin de Capacidades

2 Aceptacin del Sistema

4 Proteccin contra Cdigo Malicioso y descargable

1 Controles contra el cdigo malicioso

2 Controles sobre el cdigo descargado en el cliente

5 Copias de Seguridad

1 Copias de Seguridad de la Informacin

6 Gestin de Seguridad de las Redes

1 Controles de Red

2 Seguridad de los servicios de Red

7 Manipulacin de los Soportes

1 Gestin de Soporte Extraibles

2 Retirada de Soportes

3 Procedimientos de Manipulacin de la Informacin

4 Seguridad de la Documentacin del Sistema

8 Intercambio de Informacin

1 Polticas y Procedimientos de Intercambio de Informacin

2 Acuerdo de Intercambio

3 Soportes Fsicos en Transito

4 Mensajera Electrnica

5 Sistemas de Informacin Empresarial

9 Servicios de Comercio Electrnico

1 Comercio Electrnico

2 Transacciones en Lnea

3 Informacin puesta a Disposicin Pblica

10 Supervisin

1 Registros de Auditoras

2 Supervisin del Uso del Sistema

3 Protecccin de la Informacin de los Registros

4 Registros de Administracin y Operacin

5 Registros de Fallos

6 Sincronizacin del Reloj

7 CONTROL DE ACCESO

1 Requisitos de Negocio para el Control de Acceso

1 Poltica de Control de Acceso

2 Gestin de Acceso de Usuarios

1 Gestin de Privilegios

2 Gestin de Contrasea s de Usuarios

3 Revisin de los Derechos de Acceso de usuarios

3 Responsabilidades de los Usuarios

1 Uso de Contrasea

2 Equipo de usuarios Desatendido

3 Poltica de puesto puesto de trabajo depejado y Pantalla Limpia

4 Control de Acceso a la Red

1 Polticas de Uso de los Servicios en Red

2 Autenticacin de usuarios para conexiones externas

3 Identificacin de Equipos en las Redes

4 Diagnstico remoto y proteccin de los puertos de configuracin

5 Segregacin de las Redes

6 Control de la conexin a la Red

7 Control de Encaminamiento de Red

5 Control de Acceso al sistema Operativo

1 Procedimientos seguros de inicio de sesin

2 Identificacin y Autenticacin de usuarios

3 Sistema de gestin de contraseas

4 Uso de los recursos del Sistema

5 Desconexin automtica de sesin

6 Limitacin del tiempo de conexin

6 Control de acceso a las aplicaciones y a la Informacin

1 Restriccin del acceso a la informacin

2 Aislamiento de sistemas sensibles

7 Ordenadores Porttiles y teletrabajo

1 Ordenadores porttiles y comunicaciones mviles

2 Teletrabajo

8 ADQUISICION , DESARROLLO Y MANTENIMIENTO DE LOS SISTEMAS DE INFORMACION

1 Requisitos de Seguridad de los Sistemas de Informacin

1 Anlisis y especificaciones de los requisitos de seguridad

2 Tratamiento correcto de las aplicaciones

1 validacin de los datos de entrada

2 Control de procesamiento interno

3 Integridad de los mensajes

4 Validacin de los datos de salida

3 Controles Criptogrficos

1 Poltica de uso de los controles criptogrficos

2 Gestin de Claves

4 Seguridad de los Archivos del Sistema

1 Control del Software en Explotacin

2 Protecccin de los Datos de Prueba del sistema

3 Control de Acceso al cdigo fuente de los programas

5 Seguridad en los procesos de Desarrollo y Soporte

1 Procedimientos de control de cambios

2 Revisin tcnica de aplicaciones tras efectuar cambios en el sistema operativo

3 Restricciones a los cambios en los paquetes de software

4 Fugas de Informacin

5 Externalizacin del Desarrollo del software

6 Gestin de la Vulnerabilidad Tcnica

1 Control de las vulnerabilidades Tcnicas

9 GESTION DE INCIDENTES EN LA SEGURIDAD DE LA INFORMACION

1 Notificacin de los Eventos y Puntos dbiles de la seguridad de la informacin

1 Notificacin de los Eventos de Seguridad de la Informacin

2 Notificacin de Puntos Dbiles de la Seguridad

2 Gestin de Incidentes de Seguridad de la Informacin y Mejoras

1 Responsabilidades y Procedimientos

2 Aprendizaje de los Incidentes de Seguridad de la Informacin

3 Recopilacon de Evidencias

10 GESTION DE LA CONTINUIDAD DEL NEGOCIO

1 Aspectos de seguridad de la informacin en la gestin de la continuidad del negocio

1 Inclusin de la seguridad de la informacin en el proceso de gestion de la continuidad del negocio

2 Continuidad del negocio y evaluacin de riesgos

3 Desarrollo e Implementacin de planes de continuidad que incluyen la seguridad de la informacin

4 Marco de referencia para la planificacin de la continuidad del negocio

5 Pruebas, mantenimiento y reevaluacin de planes de continuidad

11 CUMPLIMIENTO

1 Cumplimiento de los requisitos legales

1 Identificacin de la legislacin aplicable

2 Derechos de Propiedad Intelectual (DPI)

3 Proteccin de los Documentos de la Organizacin

4 Proteccin de Datos y privacidad de la informacin personal

5 Prevencin del uso indebido de los recursos de tratamiento de la informacin

6 Regulacin de los Controles Criptogrficos

2 Cumplimiento de las polticas y normas de seguridad y cumplimiento tcnico

1 Cumplimiento de las polticas y normas de seguridad

2 Comprobacin del cumplimiento tcnico

3 Consideraciones de la auditoras de los sistemas de informacin

1 Controles de auditora de los sistemas de informacin

2 Proteccin de las herramientas de auditora de los sistemas de informacin

nivel de riesgo

calificacin estandar de riesgo : 1 a 10 ( de - a + ) A., -A ( plan de normalizacin acotado) y B (revocar acreditacin)

nivel mnimo aceptable : 7 = -A

Ingeniero/Auditor Evaluador :

Fecha de Evaluacin :

NOMBRE DE PSC

Potrebbero piacerti anche

- 03 Politicas de SeguridadDocumento108 pagine03 Politicas de Seguridadpynef0% (1)

- MF0490_3 - Gestión de servicios en el sistema informáticoDa EverandMF0490_3 - Gestión de servicios en el sistema informáticoNessuna valutazione finora

- Seguridad en equipos informáticos. IFCT0109Da EverandSeguridad en equipos informáticos. IFCT0109Nessuna valutazione finora

- Controles SOA ISO 27002-2013Documento17 pagineControles SOA ISO 27002-2013MarcelaQuirogaNessuna valutazione finora

- Auditoría de seguridad informática. IFCT0109Da EverandAuditoría de seguridad informática. IFCT0109Valutazione: 5 su 5 stelle5/5 (1)

- Matriz de Implementacion de Un SGSI 20100618Documento14 pagineMatriz de Implementacion de Un SGSI 20100618Roger MuchaNessuna valutazione finora

- Sistemas seguros de acceso y transmisión de datos. IFCT0109Da EverandSistemas seguros de acceso y transmisión de datos. IFCT0109Nessuna valutazione finora

- CisspDocumento161 pagineCisspceh9chfiNessuna valutazione finora

- Anexo A - ControlesISO27002Documento80 pagineAnexo A - ControlesISO27002Carmen Aragon MendozaNessuna valutazione finora

- UF1473 - Salvaguarda y seguridad de los datosDa EverandUF1473 - Salvaguarda y seguridad de los datosNessuna valutazione finora

- Controles ISO 27001Documento1 paginaControles ISO 27001zdg28Nessuna valutazione finora

- Razonamiento Espacial Modelo 01 Series GráficasDocumento7 pagineRazonamiento Espacial Modelo 01 Series GráficasLuigiBrosNessuna valutazione finora

- B1SOFT - SOA - Declaración de AplicabilidadDocumento30 pagineB1SOFT - SOA - Declaración de AplicabilidadJORGE PIERRENessuna valutazione finora

- Estructura ISOIEC 27002-2013 PDFDocumento1 paginaEstructura ISOIEC 27002-2013 PDFPedro MejíasNessuna valutazione finora

- Plantilla Iso27002 Evid5aa1Documento21 paginePlantilla Iso27002 Evid5aa1Liliana Angelica100% (1)

- Proyecto Final SgsiDocumento19 pagineProyecto Final Sgsiseguinfo2012Nessuna valutazione finora

- Anexo Iso 27001Documento246 pagineAnexo Iso 27001edgard1621Nessuna valutazione finora

- Auditoría de Ciberseguridad y Proteccion de DatosDocumento11 pagineAuditoría de Ciberseguridad y Proteccion de DatoscarNessuna valutazione finora

- CISA Exam Prep Domain 5 - ESPDocumento94 pagineCISA Exam Prep Domain 5 - ESPDavid ReyesNessuna valutazione finora

- Manual de Seguridad de RedesDocumento20 pagineManual de Seguridad de RedesAntonio LandeyNessuna valutazione finora

- ISOIEC 27002 Código de Buenas PrácticasDocumento18 pagineISOIEC 27002 Código de Buenas PrácticasDiacono10100% (4)

- Checklist Completo para CCTV y BiometricosDocumento40 pagineChecklist Completo para CCTV y Biometricosraf197052100% (2)

- ADR 2 Cap01 AnexoSOA-Declaracion-Aplicabilidad PDFDocumento5 pagineADR 2 Cap01 AnexoSOA-Declaracion-Aplicabilidad PDFJoshua Perry100% (2)

- Gestión de servicios en el sistema informático. IFCT0109Da EverandGestión de servicios en el sistema informático. IFCT0109Nessuna valutazione finora

- Peritaje InformáticoDocumento33 paginePeritaje InformáticoKatherinChipanaLunaNessuna valutazione finora

- SOA Declaracion Aplicabilidad-TratamientoDocumento69 pagineSOA Declaracion Aplicabilidad-TratamientoSILVIA CONSUELO HERNANDEZ, MANRIQUENessuna valutazione finora

- Plan de Trabajo - Auditoria de Sistemas de InformaciónDocumento12 paginePlan de Trabajo - Auditoria de Sistemas de InformaciónAntony Montalvo RosalesNessuna valutazione finora

- Controles 27002Documento3 pagineControles 27002Alejandro DesigNessuna valutazione finora

- Iso27001 PresentarDocumento6 pagineIso27001 PresentarIsaid Pastrana TorresNessuna valutazione finora

- Anexo A - ControlesISO27002Documento80 pagineAnexo A - ControlesISO27002Nini Johanna CelisNessuna valutazione finora

- 5.-Anexo 5-Controles Del Estandar Iso-Iec 17799 e Iso-Iec - 27001 (Nov2007)Documento52 pagine5.-Anexo 5-Controles Del Estandar Iso-Iec 17799 e Iso-Iec - 27001 (Nov2007)LibertadNessuna valutazione finora

- Dominios y ControlesDocumento3 pagineDominios y ControlesNolberto Zabala QuirozNessuna valutazione finora

- Maestria en Seguridad InformaticaDocumento10 pagineMaestria en Seguridad InformaticaDon TortugaNessuna valutazione finora

- Controles 27002Documento12 pagineControles 27002CUCHO Ramirez AngaritaNessuna valutazione finora

- ControlesISO27002 2005Documento1 paginaControlesISO27002 2005brogla3512Nessuna valutazione finora

- Controles Iso 27001-2005Documento1 paginaControles Iso 27001-2005Juan Carlos Torres AlvarezNessuna valutazione finora

- IC ISO 27001 Auditor Checklist 10838 - ESDocumento3 pagineIC ISO 27001 Auditor Checklist 10838 - ESDaniel MBNessuna valutazione finora

- ISO27002 Objetivos ControlesDocumento8 pagineISO27002 Objetivos ControlesjoseNessuna valutazione finora

- Checklist Controles AuditoriaDocumento30 pagineChecklist Controles AuditoriaeylincitaNessuna valutazione finora

- File ServerDocumento16 pagineFile ServerCarlos Alberto Fonseca DaviranNessuna valutazione finora

- ISO 17799 ResumenDocumento16 pagineISO 17799 ResumenpamelaNessuna valutazione finora

- Modulo 1 - Tema 3 - Ficheros Con Datos Personales de Las Fuerzas y Cuerpos de Seguridad Del EstadoDocumento10 pagineModulo 1 - Tema 3 - Ficheros Con Datos Personales de Las Fuerzas y Cuerpos de Seguridad Del EstadoIsmael Alvarez PerezNessuna valutazione finora

- IC ISO 27001 Compliance Checklist 10838 - ESDocumento3 pagineIC ISO 27001 Compliance Checklist 10838 - ESDaniel MBNessuna valutazione finora

- Au004 Auditor Sistemas de Seguridad de La InformaciónDocumento4 pagineAu004 Auditor Sistemas de Seguridad de La InformaciónSHADOW_SERVERNessuna valutazione finora

- PoliticasDocumento1 paginaPoliticashdalapegNessuna valutazione finora

- Capt 1 - Principio y Gestión Del Programa de PrivacidadDocumento20 pagineCapt 1 - Principio y Gestión Del Programa de PrivacidadJeremy AcostaNessuna valutazione finora

- Formato Referencial - Declaracion de Aplicabilidad SoA EGSI V2Documento5 pagineFormato Referencial - Declaracion de Aplicabilidad SoA EGSI V2Emtv EloisaNessuna valutazione finora

- Iso 27002Documento2 pagineIso 27002Sintia Melisa JuárezNessuna valutazione finora

- Presentacion IsoDocumento15 paginePresentacion Isoapi-265600314Nessuna valutazione finora

- Anexo A - ControlesISO27002Documento60 pagineAnexo A - ControlesISO27002Geovanny CepedaNessuna valutazione finora

- Document Guía MF0490 - 3 v3Documento6 pagineDocument Guía MF0490 - 3 v3rogonalNessuna valutazione finora

- Document v5 PDFDocumento6 pagineDocument v5 PDFrogonalNessuna valutazione finora

- Document Guía MF0490 - 3 v6Documento6 pagineDocument Guía MF0490 - 3 v6rogonalNessuna valutazione finora

- Document Guía MF0490 - 3 v2Documento6 pagineDocument Guía MF0490 - 3 v2rogonalNessuna valutazione finora

- Document Guía Curso MF0490 3Documento6 pagineDocument Guía Curso MF0490 3rogonalNessuna valutazione finora

- Anexo ADocumento82 pagineAnexo AHumberto Faustino Asencios RojasNessuna valutazione finora

- Proyecto Practico Unidad III - SICDocumento70 pagineProyecto Practico Unidad III - SICYISSEL CORDERONessuna valutazione finora

- Dominios - Objetivos y Controles de La ISO 27002 2013Documento9 pagineDominios - Objetivos y Controles de La ISO 27002 2013Josué PeñaNessuna valutazione finora

- Seguridad en equipos informáticos. IFCT0510Da EverandSeguridad en equipos informáticos. IFCT0510Nessuna valutazione finora

- Gestión de incidentes de seguridad informática. IFCT0109Da EverandGestión de incidentes de seguridad informática. IFCT0109Nessuna valutazione finora

- Preguntas de Literatura - Lenguaje 4to y 5to. - 4Documento6 paginePreguntas de Literatura - Lenguaje 4to y 5to. - 4MARYURY TATIANA BENITES CERNANessuna valutazione finora

- Curriculum Vitae Brayan Avilez 2024Documento1 paginaCurriculum Vitae Brayan Avilez 2024Brayan IrahetaNessuna valutazione finora

- Unidad IiiDocumento28 pagineUnidad IiiNahúm MéndezNessuna valutazione finora

- Juan CalvinoDocumento2 pagineJuan CalvinoDaniel Massó TenderoNessuna valutazione finora

- Interinos Disponibles 0591 04092020Documento94 pagineInterinos Disponibles 0591 04092020Javier MagañaNessuna valutazione finora

- Biomecanica y Accesibilidad en Personas Con Discapacidad FisicaDocumento4 pagineBiomecanica y Accesibilidad en Personas Con Discapacidad FisicaJOSE LUIS QUISPE FLORESNessuna valutazione finora

- Silabo 2018Documento4 pagineSilabo 2018Yurico Vergara CoronelNessuna valutazione finora

- 3ºESO CUADERNILLOdeRECUPERACIÓNDocumento55 pagine3ºESO CUADERNILLOdeRECUPERACIÓNCarmen Mirela TeodorescuNessuna valutazione finora

- Texto 03 MasciotraDocumento4 pagineTexto 03 MasciotraLan SiZhui Lan YuanNessuna valutazione finora

- Incoterm DAPDocumento2 pagineIncoterm DAPEMILIO JEREMY MEJIA HUERTASNessuna valutazione finora

- Descargas VLC - Cómo Descargar Vídeos Con VLC Media PlayerDocumento7 pagineDescargas VLC - Cómo Descargar Vídeos Con VLC Media PlayerAngie LópezNessuna valutazione finora

- Guia de Manejo Adecuado de Residuos Solidos y PeligrososDocumento32 pagineGuia de Manejo Adecuado de Residuos Solidos y PeligrososAnderson MarroquinNessuna valutazione finora

- Patient Note Aparto Reproductor MascDocumento2 paginePatient Note Aparto Reproductor MascMichelle ZapataNessuna valutazione finora

- Fichas 8,9, y 10 de 5 y 6 Grado 2021-2022Documento4 pagineFichas 8,9, y 10 de 5 y 6 Grado 2021-2022Liziano YaguaNessuna valutazione finora

- Historia Clinica NeurologicaDocumento8 pagineHistoria Clinica NeurologicaAbiezer HerreraNessuna valutazione finora

- Informe 05-2018 Condominio Don Cesar La Cruz PDFDocumento41 pagineInforme 05-2018 Condominio Don Cesar La Cruz PDFLiviotitaNessuna valutazione finora

- Contestación Demanda Titulo ValorDocumento6 pagineContestación Demanda Titulo ValorLorena Rondón GarciaNessuna valutazione finora

- AntitrombóticosDocumento21 pagineAntitrombóticosAlfonzo MachadoNessuna valutazione finora

- Plan de Manejo Ambiental de Cal VargasDocumento32 paginePlan de Manejo Ambiental de Cal VargasPaola Montufar100% (1)

- TestamentoDocumento12 pagineTestamentoGarcia HenrriNessuna valutazione finora

- Polinizacion, Fecundacion Fruto y SemmillaDocumento29 paginePolinizacion, Fecundacion Fruto y SemmillaG YunesNessuna valutazione finora

- Guía de Mariposas y Mamíferos Del Sitio Museo Finca 6, Patrimonio MundialDocumento39 pagineGuía de Mariposas y Mamíferos Del Sitio Museo Finca 6, Patrimonio MundialAnonymous XXENB3eONessuna valutazione finora

- Auditoria de Seguridad Fisica y LogicaDocumento27 pagineAuditoria de Seguridad Fisica y LogicaMaximiliano Fernández50% (2)

- Proyecto de Vida (Segunda Parte)Documento2 pagineProyecto de Vida (Segunda Parte)Vicente Menchú100% (1)

- Metodologias AgilesDocumento3 pagineMetodologias AgilesAlejandro AgredoNessuna valutazione finora

- Sesión #11 - Determinamos Valores en Las Relaciones de Proporcionalidad para Una Adecuada Toma de Decisiones en El HogarDocumento9 pagineSesión #11 - Determinamos Valores en Las Relaciones de Proporcionalidad para Una Adecuada Toma de Decisiones en El HogarAlexander Vilcabana ManayayNessuna valutazione finora

- El Septimo CirculoDocumento8 pagineEl Septimo CirculoValeria González AguilarNessuna valutazione finora

- L.103.C - Regimen de Corredores L.103.C - Regimen de CorredoresDocumento15 pagineL.103.C - Regimen de Corredores L.103.C - Regimen de CorredoresEleonora RamirezNessuna valutazione finora

- Jonh TunerDocumento2 pagineJonh TunerAdolfo Benitez RealNessuna valutazione finora