Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

2015-01 Itexpert Tp1 Hacking Projectcharter v6.1

Caricato da

Fred Pive Maldonado MoncadaCopyright

Formati disponibili

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

Formati disponibili

2015-01 Itexpert Tp1 Hacking Projectcharter v6.1

Caricato da

Fred Pive Maldonado MoncadaCopyright:

Formati disponibili

UPC

TALLER DE

PROYECTOS 1

DISEO E IMPLEMENTACIN DE UN

ESQUEMA DE SEGURIDAD DE REDES EN

BASE A CONCEPTOS DE ETHICAL

HACKING PARA LA EMPRESA VIRTUAL IT

EXPERT

PROJECT CHARTER

VERSIN

5.1

HACKING

Preparado por:

Jefe de

Proyecto:

Especialidad

:

Oscar Guillinta

Jos Luis Merino

Empresa:

IT Expert

Ingeniera de Sistemas de Informacin

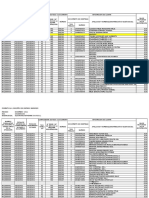

Historial de Revisiones

Versi

n

Fecha

Autor

1.0

23/11/2014

Rev. 2.0

25/11/2014

2.1

28/11/2014

Rev. 3.0

24/03/2015

3.1

25/03/2015

Rev. 4.0

28/03/2015

4.1

29/03/2015

Rev 5.0

31/03/2015

Rev 5.1

01/04/2015

Rev 6.0

20/04/2015

Oscar

Guillinta

Jos Luis

Merino

Ing. Marcela

Escobar

Oscar

Guillinta

Jos Luis

Merino

Ing. Marcela

Escobar

Oscar

Guillinta

Jos Luis

Merino

Ing. Jessica

Echenique

Oscar

Guillinta

Jos Luis

Merino

Ing. Jessica

Echenique

Oscar

Guillinta

Jos Luis

Merino

Ing. Jessica

Echenique

Descripcin

Elaboracin del Project Charter

Observacin de forma y fondo de

los objetivos y problemtica.

Correccin de las observaciones

realizadas en la primera versin

del Project Charter.

Observacin de forma y fondo de

los objetivos y problemtica.

Correccin de las observaciones

realizadas en la segunda versin

del Project Charter.

Observacin de forma y fondo del

Project Charter

Correccin de las observaciones

realizadas en la tercera versin

del Project Charter

Observacin de forma y fondo del

Project Charter

Correccin de las observaciones

realizadas en la cuarta versin

del Project Charter

Observaciones sobre objetivos

especficos e indicadores de xito

2015I

HACKING

Rev 6.1

20/04/2015

Oscar

Guillinta

Jos Luis

Merino

Correccin de las observaciones

realizadas en la quinta versin

del Project Charter

2015I

HACKING

ndice de Contenidos

RESUMEN EJECUTIVO

MARCO TERICO 5

POSICIONAMIENTO

Planteamiento del problema

Objetivos

6

Objetivo General

6

Objetivos Especficos 6

Indicadores de xito

Alcance del proyecto

Restricciones 7

Impacto en la organizacin (opcional) 7

ORGANIZACIN DEL PROYECTO

Equipo del Proyecto

Stakeholders 8

Recursos requeridos

Fases e hitos del proyecto

Enfoques del trabajo

Riesgos y Mitigacin

GLOSARIO 10

SIGLARIO

10

BIBLIOGRAFA

10

APROBACIN

10

ANEXOS

11

2015I

HACKING

2015I

RESUMEN EJECUTIVO

PwC1, en la Encuesta global de Seguridad de la Informacin 2014, muestra que los

incidentes de seguridad detectados se han incrementado en un 25% respecto al

ao anterior y los costos financieros de los incidentes han aumentado un 18%. 2

Adems, revela que, durante los ltimos aos, las organizaciones han realizado una

importante inversin de capital en la implementacin de tecnologas que les

permitan identificar vulnerabilidades y amenazas a las que se encuentran

expuestas. A partir de esta informacin, se puede inferir que para las

organizaciones ms importantes a nivel mundial, la seguridad de la informacin ya

es un tema que demanda una especial atencin dentro de las gestiones que se

realizan a nivel empresarial. En ese sentido, el presente proyecto tiene como

propsito realizar el aseguramiento de la infraestructura de TI de la empresa virtual

IT Expert, a partir de la identificacin de vulnerabilidades y amenazas existentes.

Por tal motivo, se elaboran los siguiente entregables: Reporte de vulnerabilidades,

Polticas y Procedimientos, Mapeo de riesgos alineados a vulnerabilidades y Matriz

de controles.

IT Expert, empresa virtual que forma parte de la Escuela de Ingeniera de

Computacin y Sistemas, realiza el anlisis, diseo e implementacin de soluciones

y servicios innovadores en tecnologas de informacin para las dems empresas

virtuales de la escuela. Para ello, realiza el despliegue de proyectos y/o aplicativos

en los servidores que son parte de la universidad y gestiona equipos en los centros

de cmputo. En este sentido, las vulnerabilidades que existen en la empresa IT

Expert la exponen a amenazas que pueden generar un impacto considerable en la

imagen que proyecta a sus clientes y en la calidad de los servicios que brinda. Esta

situacin se origina debido a que la empresa no cuenta con controles, polticas y

procedimientos orientados a proteger la informacin que almacena y la

disponibilidad de los servicios que brinda.

Por ltimo, como parte final de los entregables a desarrollar, se realiza la propuesta

de un esquema de seguridad de redes para asegurar la informacin de la empresa

virtual IT Expert. La aplicacin de tcnicas de Ethical Hacking resulta importante, en

la medida que se utilizan las herramientas y tcnicas de un atacante informtico

para identificar amenazas y vulnerabilidades presentes en la infraestructura de TI.

De esta forma, esta perspectiva diferente genera un valor agregado al momento de

realizar los entregables planificados para el presente proyecto.

En sntesis, la consolidacin de todos los entregables del presente proyecto, se

traduce en la reduccin de tiempo, costos y recursos en las actividades que se

realizan como parte de las funciones de IT Expert.

PwC es una de las firmas de auditora y consultora ms importantes a nivel mundial, que

brinda servicios orientados al asesoramiento legal y fiscal, auditora y consultora a sus

clientes.

2

PwC 2014: 2

HACKING

2015I

MARCO TERICO

En la actualidad, el gran avance realizado en el mbito tecnolgico junto con el

crecimiento exponencial de internet ha proporcionado una gran cantidad de

posibilidades y beneficios para las empresas que han decidido aplicar los conceptos,

previamente mencionados, como soporte para sus principales operaciones. Es

decir, las empresas han cambiado la forma en la que brindan sus servicios y

almacenan la informacin referente a sus transacciones e incluso de sus propios

clientes. Sin embargo, las computadoras son susceptibles a ser atacadas por

crackers o hackers que cuentan con los conocimientos y la capacidad suficiente

para ingresar a los sistemas informticos y robar informacin valiosa de una

empresa o incluso eliminarla total o parcialmente. Debido a esta situacin, se hace

indispensable poder conocer si los sistemas y redes de datos pertenecientes a una

empresa se encuentran protegidos de cualquier tipo de intrusin que pueda intentar

realizarse sin el concentimiento o la aprobacion necesaria. Por ello, en los ltimos

aos, los conceptos relacionados a seguridad de la informacin han empezado a ser

aplicados en diversas organizaciones a nivel mundial, en especial el concepto de

Ethical Hacking o Hacker tico como herramienta indispensable para poder

identificar las posibles vulnerabilidades existentes en los sistemas de informacin. 3

Ethical Hacking es un proceso que consiste en poder llevar a cabo una simulacin

de las acciones que son realizadas por atacantes (hackers o crackers), con el fin de

poder detectar los puntos donde debe aplicarse mejoras en beneficio de la

seguridad informtica que forma parte de la empresa 4. Este proceso se realiza

mediante las denominadas pruebas de intrusin, las cuales permiten realizar una

verificacin y evaluacin de la seguridad fisica y lgica no solo de los sistemas, sino

tambin de las redes, aplicaciones web, bases de datos, servidores y otros recursos

tecnolgicos pertenecientes a la empresa.

Las etapas definidas para poder llevar a cabo las pruebas de intrusin estn

basadas en las mismas que realizan los hackers maliciosos dentro de una empresa,

los cuales son mencionadas a continuacin.

3

4

Cfr. Karina Astudillo 2013: 8

Cfr. Karina Astudillo 2013: 10

HACKING

2015I

En la etapa de reconocimiento se levanta la informacin de la empresa que ser

vctima del hackeo tico, incluyendo los sistemas que utiliza para realizar sus

principales operaciones. Para lograr el objetivo de la intrusin en estos sistemas, se

puede utilizar Google Hacking, Ingenieria social y la monitorizacin de redes.

Posteriormente, se realiza el escaneo o tambin denominada: fase de pre-ataque.

En esta etapa, se realizar el escaneo de la red, verificando las

posibles

deficiencias, debilidades y puntos de entrada que puedan encontrarse en la misma.

El objetivo principal de esta etapa es encontrar host accesibles, puertos abiertos, e

informacin de los sistemas operativos y servicios presentes en la empresa. Una

vez que se finaliza la etapa de escaneo, inicia la obtencin del acceso, la cual ser

realizada con la ayuda de bugs, exploits, entre otros. Los objetivos principales de

esta etapa son: obtener contraseas de usuarios, realizar ataques DoS (Denegacin

de servicios) y con exploits. La siguiente etapa se enfoca en mantener el acceso;

vale decir, en conservar los privilegios ya obtenidos en los sistemas de la empresa.

Adems, asegura las rutas de acceso por las que un hacker ha podido ingresar a los

sistemas; de manera que sean restringidas para futuros intentos de ataques. Por

ltimo, se finaliza con la eliminacin de huellas, con el propsito de evitar el rastreo

o deteccin que pueda ser realizado por la empresa.

En sntesis, los resultados obtenidos, a travs de estas pruebas, son de vital

importancia para las organizaciones, puesto que permiten tomar acciones

preventivas ante posibles ataques que pueden suscitarse.

Caso de xito

Para evidenciar los beneficios que genera la aplicacin de tcnicas de Ethical

Hacking en el marco de la seguridad de la informacin, se desarrollar el caso del

Diario La Tercera, reconocido diario de Chile que realiz la contratacin del servicio

de Ethical Hacking de la empresa Provectis, con el propsito de evaluar los niveles

de seguridad de las aplicaciones que soportan las operaciones de la versin

electrnica del diario chileno. En ese sentido, se inici el levantamiento de la

7

HACKING

2015I

informacin referente a los procesos y servicios brindados por el Diario La Tercera y;

a partir de ello, se identificaron los riesgos y vulnerabilidades que la dejaban

expuesta a un sinnmero de amenazas. A partir del anlisis realizado, el equipo de

Provectis realiz la propuesta y posterior implementacin de los controles y

procedimientos necesarios para proteger la infraestructura de TI del diario chileno.

De esta forma, se aseguraba la informacin crtica almacenada en los servidores, a

partir de eliminacin de malas prcticas que incrementaban la posibilidad de

prdida de la continuidad de negocio.

De acuerdo a las declaraciones realizadas por personal jerrquico del Diario La

Tercera, la aplicacin de Ethical Hacking en la infraestructura de TI represent la

reduccin de costos relacionados a la solucin de incidentes concurrentes, los

cuales demandaban realizar actividades orientadas a identificar el error y

solucionarlo en el menor tiempo posible. Adems, se mejor la calidad del servicio

brindado los clientes, en la medida que, a partir de procesos de gestin proactiva y

una base de datos de incidentes, se logr prevenir la aparicin de futuros

problemas que degraden la calidad del servicio brindado y reducir el tiempo en el

que se solucionan los problemas de los clientes.

POSICIONAMIENTO

PLANTEAMIENTO DEL PROBLEMA

Problema

La infraestructura

tecnolgica de la

empresa

virtual

Expert

se

encuentra

expuesta

a

amenazas

que

comprometen los

servicios

que

brinda para la

Escuela

de

Ingeniera

de

Computacin

y

Sistemas

Causas

No se cuenta con un Sistema de Deteccin de

Intrusos (IDS)

No se realiza mantenimiento continuo de los

servidores y ordenadores

No se realiza encriptacin de discos duros de

acuerdo a niveles de criticidad de la informacin

No

existen

soluciones

especializadas

de

autenticacin

No se cuenta un Sistema de Gestin de

Actualizacin

No se cuenta con un Sistema de correlacin y

gestin de eventos

HACKING

2015I

OBJETIVOS

OBJETIVO GENERAL

OG: Proteger la informacin de la empresa IT-Expert en base a la aplicacin de la

metodologa OSSTMM

OBJETIVOS ESPECFICOS

OE1: Realizar el diagnstico de la situacin actual de riesgos y vulnerabilidades en

la empresa IT-Expert

OE2: Identificar, integrar y monitorear la implementacin de controles, polticas y

procedimientos para la empresa IT-Expert

OE3: Disear y monitorear la implementacin de un esquema de seguridad de

redes para la empresa IT-Expert

INDICADORES DE XITO

IE1: Diagnstico de la situacin actual de riesgos y vulnerabilidades de la empresa

aprobado por el cliente y gerente profesor de IT-Expert

IE2: Controles, polticas y procedimientos aprobados por el cliente y gerente

profesor de IT-Expert

IE3: Informe final de resultados post-implementacin de la solucin propuesta

aprobado por el cliente y gerente profesor de IT-Expert

IE4: Certificado de calidad emitido por la empresa Quality Services en relacin a los

entregables del proyecto

HACKING

2015I

ALCANCE DEL PROYECTO

De acuerdo a las reuniones realizadas con el cliente del proyecto y el gerente

general de IT Expert, el presente proyecto incluye los siguientes entregables:

Realizar un Reporte de vulnerabilidades

Realizar un Mapeo de riesgos alineados a las vulnerabilidades

Realizar una Matriz de controles que permita identificar riesgos y amenazas

en la red.

Realizar el monitoreo de la implementacin de Polticas y procedimientos

propuestos para

cubrir vulnerabilidades identificadas

Realizar el monitoreo de la implementacin del esquema de seguridad de

redes propuesto

Realizar la Memoria del proyecto

Realizar Paper de investigacin

El proyecto presenta las presentes exclusiones:

El proyecto no incluye la adquisicin de equipos de hardware

El proyecto no incluye la adquisicin de licencias de software

El proyecto no comprende la implementacin de un esquema de seguridad

de red

El proyecto no comprende la implementacin de controles para identificar

riesgos y amenazas en la red

El proyecto no comprende la implementacin de polticas y procedimientos

para cubrir vulnerabilidades

RESTRICCIONES

Restricciones

El proyecto debe

finalizar en un plazo

no mayor a un ao

acadmico

El tiempo mximo

para la entrega de

artefactos a la

empresa virtual

Quality Services es

hasta la semana

13.

Cualquier

modificacin a

realizarse en el

cronograma del

proyecto debe ser

Descripcin

El proyecto debe llevarse a cabo en un periodo no mayor a un

ao acadmico. Por ello, al culminar el ciclo acadmico 201502 , se debe presentar ante el comit la Memoria Final, Paper

y entregables del presente proyecto

La verificacin y validacin de los artefactos realizados en el

presente proyecto son recepcionados por la empresa Quality

Services, solo hasta la semana 13 de los ciclos 2015-01 y

2015-02 respectivamente. De manera que, en las semanas

posteriores, se puedan expedir las certificaciones

respectivas.

En caso se decida realizar alguna modificacin en el

cronograma del presente proyecto, sta debe ser aprobada

previamente por el gerente de la empresa IT Expert, con el fin

de poder llevar a cabo las coordinaciones necesarias.

10

HACKING

coordinada

previamente con el

gerente de la

empresa IT Expert.

Los servidores

pertenecientes a la

empresa IT Expert

no son habilitados

para realizar las

respectivas pruebas

de vulnerabilidad.

Las herramientas

que son utilizadas

para llevar a cabo

las pruebas de

vulnerabilidad del

proyecto son

nicamente Open

Source.

2015I

Para llevar a cabo las pruebas de vulnerabilidad o intrusin, la

empresa IT Expert no habilita los servidores con los que

trabaja actualmente, por lo que es necesario solicitar la

habilitacin de un servidor de pruebas que contenga la

misma data e infraestructura de los servidores originales.

Las herramientas que utilizadas para realizar las pruebas de

intrusin en la empresa virtual IT Expert son solo Open

Source, con el propsito de reducir costos al realizar la

adiquisin de licencias de software.

IMPACTO EN LA ORGANIZACIN (OPCIONAL)

El presente proyecto tiene como propsito asegurar la informacin de la empresa

virtual IT Expert. En ese sentido, a travs de la aplicacin de tcnicas de Ethical

Hacking, se realiza la identificacin de riesgos y vulnerabilidades existentes en la

infraestructura de TI que forma parte del alcance del proyecto. En relacin a las

aplicaciones, se analiza las configuracin actual de las mismas, con el propsito de

evidenciar elementos que podran generar problemas a nivel de seguridad

informtica. De esta forma, se mitiga el riesgo de prdida de informacin de la

empresa y sus clientes. Adems, se realiza el monitoreo de la implementacin de

las polticas y procedimientos orientadas a cubrir las vulnerabilidades que sean

identificadas. Por ltimo, todo lo anteriormente expuesto, se traduce en la

reduccin de tiempos y esfuerzos orientados a solucionar incidentes que se

presenten en las principales operaciones que realiza IT Expert y en la consolidacin

de su imagen a nivel de empresas virtuales en la Escuela de Ingeniera de

Computacin y Sistemas.

Para medir el impacto generado en la empresa virtual IT Expert, es necesario

evaluar los indicadores de xito definidos en el presente documento. En ese

sentido, la calidad de los entregables realizados para el presente proyecto asegura;

en gran medida, el logro del objetivo principal del proyecto: proteger la

infraestructura de TI de la empresa virtual IT Expert. Ante ello, el Certificado de

verificacin, emitido por la empresa virtual Quality Services, permite asegurar la

calidad de los entregables generados en todas las fases del proyecto. De manera

que, se puede evaluar en trminos cualitativos el impacto que generan los

entregables que atraviesan por un proceso de control de calidad, en beneficio de la

empresa virtual IT Expert.

En segunda instancia, resulta importante realizar la comparacin del esquema de

red actual con la propuesta a realizar en el presente proyecto. De esta forma, al

11

HACKING

2015I

simular el trfico de la red con una herramienta especializada, se visualiza el efecto

positivo a generar en las operaciones que realiza la IT Expert en beneficio de sus

clientes.

ORGANIZACIN DEL PROYECTO

EQUIPO DEL PROYECTO

Rol

Miembro

Responsabilidades

Gerente General de la

Empresa Virtual IT

Expert

Marcela

Escobar

Gerente de Proyectos,

Recursos y Servicios

Cliente

Karen

Panduro

Jessica

Echenique

Realizar la supervisin de los proyectos y

servicios que brinda la empresa

Realizar la aprobacin de los entregables

del proyecto

Realizar el monitoreo de los avances del

proyecto

Especificar los requerimientos del proyecto

Jefe de Proyecto

Oscar

Guillinta

Jos Luis

Merino

Recursos de TDP

Realizar el monitoreo y evaluacin de los

avances realizados por los Jefes de

Proyecto.

Realizar la atencin de consultas que se

presenten en relacin a los proyectos de la

empresa

Gestionar las evaluaciones de los

proyectos con el Comit.

Colaborar con el cliente en la definicin y

cumplimiento de los objetivos del proyecto

Elaborar y mantener actualizado el

cronograma de actividades de acuerdo a lo

especificado por la Gerenta de la Empresa

Virtual

Gestionar los recursos que son asignados

al proyecto

Realizar la identificacin y monitoreo de los

riesgos que impacten en la probabilidad de

xito del proyecto.

Adoptar las medidas correctivas necesarias

para solucionar problemas identificados

durante el desarrollo del proyecto.

Realizar las actividades que sean

asignadas por los Jefes de Proyecto

Mantener informado a los Jefes de Proyecto

con respecto al avance de las tareas

asignadas

12

HACKING

2015I

STAKEHOLDERS

Stakeholders

Necesidades

Gerente General

IT Expert

Obtener una solucin que

asegure la infraestructura de TI

y aplicacciones de la empresa

virtual IT Expert

Gerente de

Recursos y

Proyectos

Entregables

Obtener

informacin

con

respecto al avance del proyecto

para su posterior evaluacin

Cliente de

proyecto

Validar el cumplimiento de los

objetivos y entregables del

proyecto.

Comit de

proyectos

Lograr que la empresa virtual IT

Expert brinde productos y

servicios de calidad

Project Charter

Cronograma de

Actividades

Memoria del

Proyecto

Project Charter

Cronograma de

Actividades

Reporte de

vulnerabilidades.

Mapeo de riesgos

alineados a las

vulnerabilidades.

Matriz de controles

implementados que

permitan identificar

riesgos y amenazas

en la red.

Polticas y

procedimientos

para cubrir las

vulnerabilidades

identificadas.

Propuesta de un

esquema de

seguridad de redes

Memoria final del

proyecto.

Paper de

Investigacin

Project Charter

Memoria final del

proyecto.

Paper de

Investigacin

RECURSOS REQUERIDOS

Recursos

Descripcin

Servidor de

Pruebas

Se requiere un Servidor de Pruebas, con el propsito de realizar

las pruebas de intrusin sin afectar las operaciones de la

empresas virtual IT-Expert.

Sistema

Se requiere la instalacin del sistema operativo Kali Linux como

13

HACKING

Operativo Kali

Linux

2015I

mquina virtual, puesto que contiene una suite de

herramientas orientadas a realizar pruebas de intrusin. Kali

Linux contiene las herramientas mencionadas en la presente

lista de recursos, a excepcin de Nessus y Nexpose.

Se requiere la instalacin de esta herramienta, pues permite

obtener informacin sensible (telfonos, direcciones de correo

electrnico, perfiles en redes sociales, etc) de un objetivo

especfico.

Maltego

Nessus

Se requiere la instalacin de Nessus, en su versin Free, pues

ser utilizado para realizar el anlisis de puertos y aplicaciones.

Nexpose

Se requiere la instalacin de Nexpose Appliance, en su versin

Community, puesto que es utilizado para realizar el anlisis de

aplicaciones y sistema operativo.

Metasploit/Arm

itage

Se requiere la instalacin de estas herramientas, pues permiten

realizar la explotacin de las vulnerabilidades encontradas.

Adems, se destaca su completa integracin con Nessus y

Nexpose.

Nmap/Zenmap

Se requiere la instalacin de estas herramientas, ya que son

necesarias para para realizar el anlisis de puertos.

SQLMap

Se requiere la instalacin de SQLMap, pues ser utilizado para

realizar el anlis de aplicaciones a travs de SQL Injection.

VMware Player

Se requiere esta herramienta para ejecutar la mquina virtual

del Sistema Operativo Kali Linux.

Suite de

ofimtica de

Microsoft

Office

Se requiere el siguiente paquete de programas: Microsoft Word,

Microsoft Excel, Microsoft Power Point y Microsoft Project.

Adobe Reader

X o superior

Se requiere el programa para poder leer informacin del

proyecto que tenga una extensin .pdf.

FASES E HITOS DEL PROYECTO

Fase del

Proyecto

Hito del

proyecto

Inicio

Project Charter

Fecha

Estimad

a

Entregables

incluidos

Semana

Project Charter

1 (20151)

14

Prioridad

Alta

HACKING

Planificacin

Entregables de

gestin

2015I

Semana

Plan de Gestin de Alta

2 (2015- Alcance

1)

Diccionario EDT

Matriz de Trazabilidad

de Requerimientos

Plan de Gestin de

RRHH

Descripcin de Roles y

Responsabilidades

Matriz RAM

Plan de Gestin de

Comunicaciones

Registro

de

interesados

Plan de Gestin de

Riesgos

Matriz de riesgos

Semana

Plan de Gestin del Alta

3 (2015- Cronograma

1)

Cronograma

del

Proyecto

Ejecucin del

Proyecto

2015-1

Semana

Captulo 1 la Memoria Alta

3 (2015- del Proyecto

1)

Avance de la

Memoria

Semana

Captulo 2 de la

9 (2015- Memoria del Proyecto

1)

Elaboracin

de

Reporte

de

vulnerabilidades

Semana

Reporte

9 (2015- vulnerabilidades

1)

Elaboracin

de

Matriz de Riesgos

alineados a las

vulnerabilidades

Semana

11

(2015-1)

Matriz

de

Riesgos Alta

alineados

a

las

vulnerabilidades

Avance

de

Memoria

la

Semana

12

(2015-1)

Captulo 3 de la Alta

Memoria del Proyecto

Elaboracin

de

Matriz

de

controles

para

identificar riesgos

y amenazas en la

Semana

13

(2015-1)

Matriz de controles Alta

para

identificar

riesgos y amenazas

en la red

15

de Alta

HACKING

2015I

red

Cierre del

Proyecto

2015-1

Ejecucin del

Proyecto

2015-2

Cierre del

Proyecto

2015-2

Cierre

proyecto

del

Semana

15

(2015-1)

Memoria final

Alta

Elaboracin

de

Polticas

y

procedimientos

para

cubrir

vulnerabilidades

Semana

Polticas

y Alta

2 (2015- procedimientos para

2)

cubrir

vulnerabilidades

Elaboracin

Esquema

seguridad

redes

de

de

de

Semana

Esquema

de Alta

4 (2015- seguridad de redes

2)

Cierre

proyecto

del

Semana

15

(2015-2)

Memoria final

Lecciones aprendidas

Alta

ENFOQUES DEL TRABAJO

Para el presente proyecto, se toman en cuenta cuenta la metodologas propuestas

por PMI para la gestin de proyectos. De esta forma, el proyecto se divide en las

siguientes fases:

Inicio

En esta fase inicial, se realiza la elaboracin del Poject Charter. Para tal efecto se

realizan reuniones semanales con el cliente de proyecto, con el propsito de definir

el alcance, objetivos y entregables a realizar durante el desarrollo del proyecto. Por

otra parte, tambin se realiza la validacin respectiva con el gerente general de IT

Expert, pues el proyecto est orientado a proteger la informacin de la empresa a

su cargo.

Planificacin

En esta segunda fase se elaboran los Entregables de Gestin de Proyecto, los cuales

son necesarios planificar el desarrollo del proyecto y lograr cumplir con lo objetivos

y entregables definidos. Para tal efecto, se procede a realizar la elaboracin de los

mismos de acuerdo a la metodologa definida por PMBOOK. Los Entregables de

Gestin de Proyectos realizados se mencionan a continuacin:

Plan de Gestin de Alcance

Diccionario EDT

Matriz de Trazabilidad de Requerimientos

16

HACKING

2015I

Plan de Gestin de RRHH

Descripcin de Roles y Responsabilidades

Matriz RAM

Plan de Gestin de Comunicaciones

Registro de interesados

Plan de Gestin de Riesgos

Matriz de Riesgos

Plan de Gestin del Cronograma

Cronograma del Proyecto

Plan de Control de Calidad

Los entregables realizados sern enviados a la empresa virtual Quality Services, con

el propsito de que se asignen analistas que realicen la verificacin de que los

entregables cumplen con estndares de calidad.

Ejecucin

La fase de ejecucin inicia con la investigacin de las herramientas necesarias para

realizar la identificacin de vulnerabilidades, las cuales son seleccionados de

acuerdo al alcance del proyecto y prespupuesto del mismo. A partir de

conocimientos slidos sobre el uso de herramientas obtenidos en la investigacin,

se procede a realizar la identificacin de vulnerabilidades, a travs de la ejecucin

de herramientas como: Nessus, Nmap, Nexpose y OpenVas. Es preciso destacar que

se realiza la explotacin de vulnerabilidades con el propsito de agregar valor al

primer entregable, pues se muestra evidencia sobre el impacto que podra generar

un ataque real a la infraestructura tecnolgica de la empresa.

En relacin a la Matriz de riesgos, se debe mencionar que es realizada en base a las

mejores prcticas definidas por el Framework Cobit 5. El anlisis de riesgos ser

realizado en base a la identificacin de riesgos inherentes y residuales, controles

implementaciones y aineamiento a las vulnerabilidades identificadas.

En relacin a la Matriz de controles, es preciso mencionar que es realizada tomando

como referencia la ISO 27001 Y 27033, las cuales hacen referencia a seguridad de

la informacin y seguridad de redes informticas respectivamente. De esta forma,

se asegura el desarrollo de una Matriz de controles que est alineada a estndares

de calidad y que permiten identificar riesgos y amenazas presentes en la red. Por

otra parte las Polticas y procedimientos son realizadas en base a las mejores

prcticas, lo cual garantiza que permitan cubrir las vulnerabilidades identificadas

previamente. De esta forma, se van consolidando los pilares que sern soporte de

la solucin final propuesta en el proyecto.

Por timo, se realiza el diseo de un esquema de seguridad de redes, en base a

todas las fases realizadas dentro de la metodologa ISAAF, las cuales aseguran que

la solucin del proyecto salvaguarde la informacin de una organizacin que la

implemente.

Se debe acotar que durante la fase de ejecucin, se realizan avances de la Memoria

del proyecto, la cual ser presentada hasta el captulo 3 en el ciclo 2015-1 y la

Memoria final en el ciclo 2015-2.

17

HACKING

2015I

Control

En esta fase se verifica que los entregables realizados hasta el momento estn

alineados a los requerimientos y expectativas del cliente del proyecto. De no ser

as, se toman las acciones correctivas del caso, con el propsito de cumplir con los

objetivos y negociaciones planteadas al inicio del proyecto. Adems, se realiza el

envo de entregables a la empresa Quality Services, con el propsito de que

atraviesen un proceso de control de calidad.

Cierre

En esta fase final del proyecto, se realiza la entrega del Paper, Lecciones

Aprendidas, Acta de Cierre de Proyecto y la Memoria Final.

RIESGOS Y MITIGACIN

Riesgo

Probabilidad

Impacto

Cambios en

el

alcance

del proyecto

Alta

Alto

Estrategia de mitigacin

Prdida

de

informacin

relacionada

al proyecto

Media

Medio

18

Se realiza la evaluacin

del impacto que genera

el

cambio

en

el

cronograma del proyecto.

A partir de ello, se toman

las acciones necesarias

para alinear las variables

afectadas

(tiempo

y

costo)

al

cambio

especificado.

Se solicita la asignacin

de recursos de TDP para

el proyecto

Para

el

presente

proyecto,

toda

la

informacin

es

almacenada

en

las

siguientes

plataformas:

Google Drive, Dropbox y

One

Drive.

Las

dos

primeras son

nuestro

HACKING

Riesgo

Probabilidad

Impacto

Estrategia de mitigacin

Recursos

asignados

con

conocimiento

insuficiente

sobre Ethical

Hacking

Media

Medio

Falta

de

fuentes

de

informacin

con respecto

a

Ethical

Hacking

Media

Alto

19

2015I

repositorio principal y,

cada fin de mes, toda la

informacin

es

almacenada

en

One

Drive, como parte de

nuestro

plan

de

contingencia.

Se realiza una gestin

eficiente de contraseas,

con el objetivo de no

presentar inconvenientes

al momento de acceder a

la informacin que forma

parte de los repositorios.

Se proporciona a los

recursos

asignados

ebooks u otro tipo de

material sobre Ethical

Hacking, con el objetivo

de

mejorar

su

productividad en relacin

a las tareas asignadas.

Se realiza una breve

capacitacin

a

los

recursos asignados en

relacin a Ethical Hacking

e informacin relevante

acerca del proyecto.

Realizar, en coordinacin

con el Gerente Alumno

de Quality Services, la

evaluacin del perfil de

los

recursos

a

ser

asignados al proyecto.

Se realiza la consulta a

docentes de la carrera

especializados

en

Seguridad

de

la

Informacin y Redes con

respecto

a

material

acadmico sobre Ethical

Hacking.

Realizar la bsqueda de

informacin

en

Bibliotecas

de

otras

universidades

de

la

ciudad de Lima.

HACKING

Riesgo

Probabilidad

Impacto

Falta

de

disponibilida

d del cliente

Media

Alto

2015I

Estrategia de mitigacin

Se definen las fechas de

las reuniones con el

cliente de acuerdo a su

disponibilidad

y

se

gestionan cambios de

ltimo de minuto en caso

de presentarse algn tipo

de inconveniente.

Cambio de

cliente en el

proyecto

Media

Medio

Se realiza el registro de

toda la documentacin

que forma parte del

proyecto, con el objetivo

de

proporcionar

informacin detallada a

la persona que asuma el

nuevo

cargo

en

la

empresa.

Avances

tecnolgcos

sobre

Seguridad de

la

Informacin.

Alta

Medio

Se

realiza

la

investigacin de nuevas

herramientas basadas en

conceptos

de

Ethical

Hacking y se toma la

decisin de aplicarlas en

caso brinden mayores

beneficios

de

las

herramientas

definidas

para

el

presente

proyecto.

Retraso en la

revisin de

entregables

a cargo de

los analistas

de Quality

Services (QS)

Media

Alto

Monitorear el avance de

los entregables a cargo

de

los

analistas

asignados por el Lder de

Lnea de Quality Services.

Comunicar al Gerente

Alumno

de

Quality

Services

sobre

el

desempeo

de

los

analistas asignados.

Realizar los entregables

del proyecto dentro de

los plazos establecidos.

Cambios en

la Gerencia

actual de IT

Expert

Media

Medio

20

Se realiza el registro de

toda la documentacin

que forma parte del

proyecto, con el objetivo

de

proporcionar

HACKING

Riesgo

Probabilidad

Impacto

2015I

Estrategia de mitigacin

informacin detallada a

la persona que asuma el

nuevo

cargo

en

la

empresa.

10

Cambios en

el

cronograma

definido por

el Comit de

Proyectos

Media

Medio

21

Se realiza la evaluacin

del impacto que genera

el

cambio

en

el

cronograma del proyecto.

A partir de ello, se toman

las acciones necesarias

para alinear las variables

afectadas

(tiempo

y

costo)

al

cambio

especificado.

HACKING

2015I

GLOSARIO

E

Ethical Hacking: Ethical Hacking es el proceso por el cual, se utilizan las mismas

tcnicas y herramientas de un Hacker malicioso para atacar a una organizacin de

una manera controlada; esta filosofa resulta de la prctica probada: "para atrapar a

un ladrn debes pensar como un ladrn.

S

Stakeholders: Son todas aquellas personas u organizaciones que afectan o son

afectadas por el proyecto, ya sea de forma positiva o negativa

Seguridad de la Informacin: La seguridad de la informacin es el conjunto de

medidas preventivas y reactivas de las organizaciones y de los sistemas

tecnolgicos que permiten resguardar y proteger la informacin buscando mantener

la confidencialidad, la disponibilidad e integridad de la misma.

SIGLARIO

PwC (PricewaterhouseCoopers)

BIBLIOGRAFA

Astudillo, Karina (2013) Hacking 101: Reviews

Cibertec (2014) (http://www.cibertec.edu.pe/) Sitio web oficial de Ciberte; contiene

informacin importante en relacin a Ethical Hacking (Consulta: 28 de Noviembre

del 2014)

Deloitte (2014) (http://www.deloitte.com/) Sitio web oficial de Deloitte; contiene

informacin importante en relacin a Ethical Hacking (Consulta: 24 de Noviembre

del 2014).

Engebretson, Patrick (2011) The Basics of Hacking and Penetration Testing : Elsevier

Ethical Hacking (2014) (http://www.seguridad.unam.mx/ ) Sitio web de la

Universidad Autnoma de Mxico; contiene informacin importante sobre conceptos

relacionados a Ethical Hacking.

PricewaterhouseCoopers (PwC) (2014) Resultados de la Encuesta Global de la

Seguridad de la Informacin (http://www.pwc.com.ar/es_AR/ar/publicaciones-porindustria/assets/resultados-de-la-encuesta-global-de-seguridad-de-la-informacion2014-final.pdf )(Consulta: 24 de Noviembre del 2014)

22

HACKING

2015I

Provectis (2014) (http://www.provectis.cl/) Sitio web oficial de Provectis; contiene

informacin sobre casos de xito basados en la aplicacin de Ethical Hacking

(Consulta: 29 de Noviembre del 2014)

APROBACIN

Nombre

Cargo

23

Firma

Fecha

HACKING

ANEXOS

Ninguno

24

2015I

Potrebbero piacerti anche

- Manual Intercambiadores de CalorDocumento69 pagineManual Intercambiadores de CalorE-s VidaNessuna valutazione finora

- Casos de PruebaDocumento4 pagineCasos de PruebaFred Pive Maldonado Moncada0% (1)

- Esquema de RedacciónDocumento1 paginaEsquema de RedacciónFred Pive Maldonado MoncadaNessuna valutazione finora

- 02 RV2011 FebreroDocumento48 pagine02 RV2011 FebreroFred Pive Maldonado MoncadaNessuna valutazione finora

- 09 RV2011 SetiembreDocumento66 pagine09 RV2011 SetiembreFred Pive Maldonado MoncadaNessuna valutazione finora

- 11 RV2011 NoviembreDocumento50 pagine11 RV2011 NoviembreFred Pive Maldonado MoncadaNessuna valutazione finora

- 12 RV2011 DiciembreDocumento60 pagine12 RV2011 DiciembreFred Pive Maldonado MoncadaNessuna valutazione finora

- 01.pautas para Las Practicas CalificadasDocumento3 pagine01.pautas para Las Practicas CalificadasTerry SanchezNessuna valutazione finora

- Estructuras Metálicas2Documento8 pagineEstructuras Metálicas2Fred Pive Maldonado MoncadaNessuna valutazione finora

- Historia de La AdministraciónDocumento5 pagineHistoria de La AdministraciónFred Pive Maldonado MoncadaNessuna valutazione finora

- Independencia de Los Estados UnidosDocumento4 pagineIndependencia de Los Estados UnidosFred Pive Maldonado MoncadaNessuna valutazione finora

- 06 RV2011 JunioDocumento64 pagine06 RV2011 JunioFred Pive Maldonado MoncadaNessuna valutazione finora

- EticaDocumento1 paginaEticaFred Pive Maldonado MoncadaNessuna valutazione finora

- Fichas de Trabajo 2 Causas ProfundasDocumento3 pagineFichas de Trabajo 2 Causas ProfundasFred Pive Maldonado MoncadaNessuna valutazione finora

- El Perú en El Mundo AtlánticoDocumento6 pagineEl Perú en El Mundo AtlánticoFred Pive Maldonado MoncadaNessuna valutazione finora

- Artsdfículo Algunos Aspectos Sobre La FPDocumento10 pagineArtsdfículo Algunos Aspectos Sobre La FPFred Pive Maldonado MoncadaNessuna valutazione finora

- Avance 4 InkaterraDocumento2 pagineAvance 4 InkaterraFred Pive Maldonado MoncadaNessuna valutazione finora

- Animales Menores FichasDocumento2 pagineAnimales Menores FichasFred Pive Maldonado MoncadaNessuna valutazione finora

- Universal Analytics - ArticuloDocumento3 pagineUniversal Analytics - ArticuloFred Pive Maldonado MoncadaNessuna valutazione finora

- IntroducciónDocumento1 paginaIntroducciónFred Pive Maldonado MoncadaNessuna valutazione finora

- (TDLN) Haken No Kouki Altina - Volumen 01 - 1ra EdiciónDocumento227 pagine(TDLN) Haken No Kouki Altina - Volumen 01 - 1ra EdiciónFred Pive Maldonado MoncadaNessuna valutazione finora

- Aa2ORREGO La Joven República PC1Documento2 pagineAa2ORREGO La Joven República PC1Fred Pive Maldonado MoncadaNessuna valutazione finora

- Primer Gobierno de Agustín GamarraDocumento3 paginePrimer Gobierno de Agustín GamarraFred Pive Maldonado MoncadaNessuna valutazione finora

- Santo Tomás de Aquino: Credo Comentado (Escritos Catequísticos)Documento83 pagineSanto Tomás de Aquino: Credo Comentado (Escritos Catequísticos)ordensNessuna valutazione finora

- Clase Integral PC2 de Cálculo (ADM) 2015-2Documento3 pagineClase Integral PC2 de Cálculo (ADM) 2015-2Fred Pive Maldonado MoncadaNessuna valutazione finora

- 0001 Trabajo Ingenieria de MetodosDocumento15 pagine0001 Trabajo Ingenieria de MetodosFred Pive Maldonado MoncadaNessuna valutazione finora

- Resumen de La Obra MariaDocumento2 pagineResumen de La Obra MariaFred Pive Maldonado MoncadaNessuna valutazione finora

- Practica Dirigida 9 - Eri y EsfDocumento2 paginePractica Dirigida 9 - Eri y EsfFred Pive Maldonado Moncada100% (1)

- Libro 1Documento1 paginaLibro 1Fred Pive Maldonado MoncadaNessuna valutazione finora

- Contrato de Alquiler e Un Cuarto2docxDocumento2 pagineContrato de Alquiler e Un Cuarto2docxFred Pive Maldonado MoncadaNessuna valutazione finora

- Libro 1Documento1 paginaLibro 1Fred Pive Maldonado MoncadaNessuna valutazione finora

- EVALUACIODocumento2 pagineEVALUACIOkarim zegarraNessuna valutazione finora

- TP22-TecnoPack-Tecnología y Equipamiento para Envases y EmbalajesDocumento68 pagineTP22-TecnoPack-Tecnología y Equipamiento para Envases y EmbalajesLunna RemyNessuna valutazione finora

- TFG - M Carmen MunozDocumento381 pagineTFG - M Carmen MunozSANTIAGO NAJARRO EDINSON HERNANNessuna valutazione finora

- ManualDocumento39 pagineManualJulia Inés GaitánNessuna valutazione finora

- TCP IpDocumento32 pagineTCP IpEfrofriendlyns Jhesvergreen Mc'Namara Guevara MarcanoNessuna valutazione finora

- R450A6X4NADocumento2 pagineR450A6X4NAJaime RamirezNessuna valutazione finora

- IntelBras Modulare IDocumento3 pagineIntelBras Modulare ILuis Miguel FloresNessuna valutazione finora

- Contabilidad - Tarea 02Documento1 paginaContabilidad - Tarea 02MarceloNessuna valutazione finora

- Charla de Seguridad - La Ergonomía en OficinasDocumento7 pagineCharla de Seguridad - La Ergonomía en OficinasMayor Alexa Mendoza PalominoNessuna valutazione finora

- End 02 Inspeccion Liquidos PenetrantesDocumento51 pagineEnd 02 Inspeccion Liquidos PenetrantesLuis Hakim Vega GutierrezNessuna valutazione finora

- A4 AgbDocumento5 pagineA4 AgbelesbambiiNessuna valutazione finora

- Region Ucayali-IndicadoresDocumento6 pagineRegion Ucayali-IndicadoresArthur LudeñaNessuna valutazione finora

- Licencia MikissoftDocumento5 pagineLicencia MikissoftMiguelNessuna valutazione finora

- Check ListDocumento1 paginaCheck ListVictor Manuel Gutierrez TrejoNessuna valutazione finora

- Cuadro Comparativo Difencias Tipos EmpresasDocumento3 pagineCuadro Comparativo Difencias Tipos EmpresasLuz ZaideNessuna valutazione finora

- Global UrbanizationDocumento26 pagineGlobal UrbanizationMarcela VargasNessuna valutazione finora

- Historia de HondurasDocumento4 pagineHistoria de HondurasCristian Josue Pineda EnamoradoNessuna valutazione finora

- Conocer 0076Documento13 pagineConocer 0076JuanNessuna valutazione finora

- Etapas Del Proceso Civil 6Documento7 pagineEtapas Del Proceso Civil 6Shirley VargasNessuna valutazione finora

- Guia de Actividades - Estudiantes PDFDocumento3 pagineGuia de Actividades - Estudiantes PDFFerdinand Castro RodriguezNessuna valutazione finora

- Presentación FatigaDocumento13 paginePresentación FatigaJosé María MedianeroNessuna valutazione finora

- Dhu U3 Ea VHTMDocumento2 pagineDhu U3 Ea VHTMVictorNessuna valutazione finora

- Rampas, Uniones Fijas y Desmontables y Tensores 11-1Documento4 pagineRampas, Uniones Fijas y Desmontables y Tensores 11-1evelynNessuna valutazione finora

- Acuerdo de divorcio y regulación de alimentosDocumento4 pagineAcuerdo de divorcio y regulación de alimentosCaro IturraNessuna valutazione finora

- Familia PicornaviridaeDocumento6 pagineFamilia PicornaviridaeBernardo Lopez TorresNessuna valutazione finora

- Cap 3 Capital Social y Capital ContableDocumento21 pagineCap 3 Capital Social y Capital ContableveroNessuna valutazione finora

- Mapa Conceptual Ley 1751 Del 2015 Ley EstatutariaDocumento3 pagineMapa Conceptual Ley 1751 Del 2015 Ley EstatutariaLUIS ARTURO SARMIENTO TOLOZANessuna valutazione finora

- Simulacion en Solidworks TransferenciaDocumento9 pagineSimulacion en Solidworks TransferenciaWagner Aguirre RiveraNessuna valutazione finora

- Ejecucion de Pago ANGELES LANDAVERY MARIA DEL PILARDocumento3 pagineEjecucion de Pago ANGELES LANDAVERY MARIA DEL PILARJuan Carlos Baca DelgadoNessuna valutazione finora