Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

Algoritmos e Estruturas de Dados-Tabela de Hash

Caricato da

Paulo Cesar PcCopyright

Formati disponibili

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

Formati disponibili

Algoritmos e Estruturas de Dados-Tabela de Hash

Caricato da

Paulo Cesar PcCopyright:

Formati disponibili

Algoritmos e Estruturas de Dados/Tabela de

Hash

Em cincia da computao a tabela hash (de hashing, no

ingls), tambm conhecida por tabela de espalhamento,

uma estrutura de dados especial, que associa chaves de

pesquisa (hash) a valores. Seu objetivo , a partir de uma

chave simples, fazer uma busca rpida e obter o valor desejado. algumas vezes traduzida como tabela de escrutnio.

atrapalhando o desempenho.

Por causa das colises, muitas tabelas hash so aliadas

com alguma outra estrutura de dados, tal como uma lista

encadeada ou at mesmo com rvore AVL|rvores balanceadas. Em outras oportunidades a coliso solucionada

dentro da prpria tabela.

2.1 Exemplo de funo de espalhamento e

coliso

Complexidade e usos comuns

Imagine que seja necessrio utilizar uma tabela hash

para otimizarmos uma busca de nomes de uma lista

telefnica (dado o nome, temos que obter o endereo e o

telefone). Nesse caso, poderamos armazenar toda a lista

telefnica em um vetor e criar uma funo de espalhamento que funcionasse de acordo com o seguinte critrio:

Tabelas hash so tipicamente utilizadas para implementar vetores associativos, sets e cache|caches. So tipicamente usadas para indexao de grandes volumes de

informao (como bases de dados). A implementao

tpica busca uma funo hash que seja de complexidade O(1), no importando o nmero de registros na tabela (desconsiderando colises). O ganho com relao

a outras estruturas associativas (como um vetor simples)

passa a ser maior conforme a quantidade de dados aumenta. Outros exemplos de uso das tabelas hash so as

tabelas de transposio em jogos de xadrez para computador at mesmo em servios de DHCP.

Para cada nome comeado com a letra A, retornar 0 Para

cada nome comeado com a letra B, retornar 1 ... Para

cada nome comeado com a letra Z, retornar 25

O exemplo anterior poderia ser implementado, em Linguagem de programao C|C, da seguinte forma:

int hashExemplo(char * chave) { return (chave[0]65);

}

A funo de espalhamento

Agora inserimos alguns nomes em nossa lista telefnica:

A funo de espalhamento ou funo hash a responsvel

por gerar um ndice a partir de determinada chave. Caso

a funo seja mal escolhida, toda a tabela ter um mau

desempenho.

Jos da Silva; Rua das Almas, 35; Telefone

(11) 888-9999

Ricardo Souza; Rua dos Coqueiros, 54; Telefone (11) 222-4444

O ideal para a funo de espalhamento que sejam sempre fornecidos ndices nicos para as chaves de entrada.

Orlando Nogueira; Rua das Oliveiras, 125; TeA funo perfeita seria a que, para quaisquer entradas A

lefone (11) 444-5555

e B, sendo A diferente de B, fornecesse sadas diferentes.

Quando as entradas A e B so diferentes e, passando pela

funo de espalhamento, geram a mesma sada, acontece Agora inserimos mais um nome:

o que chamamos de coliso.

Renato Porto; Rua dos Elefantes, 687; TeleNa prtica, funes de espalhamento perfeitas ou quase

fone (11) 333-5555

perfeitas so encontradas apenas onde a coliso intolervel (por exemplo, nas funes hash da criptograa),

ou quando conhecemos previamente o contedo da tabela

armazenada). Nas tabelas hash comuns a coliso apenas indesejvel, diminuindo o desempenho do sistema.

Muitos programas funcionam sem que seu responsvel

suspeite que a funo de espalhamento seja ruim e esteja

Como se pode notar, a funo de exemplo causaria muitas

colises. Se inserirmos um outro nome comeado com a

letra R, teremos uma outra coliso na letra R. Se inserirmos Joo Siqueira, a entrada estaria em conito com o

Jos da Silva.

1

6 BIBLIOGRAFIA

Resolvendo colises

es de espalhamento auxiliares, onde a chave de entrada

ser o valor gerado pela funo anterior. Esse tipo de

Um bom mtodo de resoluo de colises essencial, implementao pode ser til em casos muito especcos,

no importando a qualidade da funo de espalhamento. com enormes quantidades de dados, mas normalmente o

Considere um exemplo derivado do paradoxo|paradoxo overhead no justica a experincia.

do aniversrio: mesmo que considerarmos que a funo

ir selecionar ndices aleatrios uniformemente em um

3.3 Indexao Perfeita

vetor de um milho de posies, h uma chance de 95%

de haver uma coliso antes de inserirmos 2500 registros.

Se tivermos uma relao xa de registros, podemos obter

H diversos algoritmos de resoluo de coliso, mas os uma funo que indexe os itens sem que ocorra nenhuma

mais conhecidos so Encadeamento Separado e Endere- coliso, chamada funo de espalhamento perfeita. Poamento Aberto.

demos at mesmo buscar uma funo de espalhamento

perfeita mnima, que, alm de no causar colises, preenche todas as posies da tabela. As funes de espalhamento perfeitas fazem o acesso aos dados ser O(1) no

3.1 Encadeamento Separado

pior caso.

a soluo mais simples, em que normalmente um re- Existem mtodos que atualizam a funo de espalhagistro aponta para uma lista encadeada em que so ar- mento de acordo com a entrada, de forma que nunca

mazenados os registros em conito. A insero na tabela ocorra coliso. O inconveniente dessa tcnica que

requer uma busca e insero dentro da lista encadeada; a prpria atualizao da funo de espalhamento causa

uma remoo requer atualizar os ndices dentro da lista, overhead do sistema.

como se faria normalmente.

Estruturas de dados alternativas podem ser utilizadas no

lugar das listas encadeadas. Por exemplo, se utilizarmos 4 Problemas e comparaes com

uma rvore AVL|rvore balanceada, podemos melhorar

outras estruturas

o tempo mdio de acesso da tabela hash para O(log n) ao

invs de O(n). Mas como as listas de coliso so projetadas para serem curtas, o overhead causado pela manu- Apesar das tabelas hash terem em mdia tempo constante

de busca, o tempo gasto no desenvolvimento signicateno das rvores pode fazer o desempenho cair.

tivo. Avaliar uma boa funo de espalhamento um traApesar disso, as rvores podem ser utilizadas como probalho duro e profundamente relacionado estatstica. Na

teo contra ataques que buscam criar overhead propomaioria dos casos solues mais simples como uma lista

sitalmente - descobrindo uma forma da funo gerar reencadeada devem ser levados em considerao.

petidamente o mesmo ndice - e derrubar o sistema (ataques DOS). Nesse caso, uma rvore balanceada ajudaria Os dados na memria cam aleatoriamente distribudos,

o sistema a se manter estvel, por ser uma estrutura com o que tambm causa overhead no sistema. Alm disso, e

mais importante, o tempo gasto na depurao e remoo

grande capacidade de crescimento.

de erros maior do que nas rvore AVL, que tambm

podem ser levadas em conta para soluo do mesmo tipo

de problema.

3.2 Endereamento Aberto

No mtodo de Endereamento Aberto os registros em

conito so armazenados dentro da prpria tabela. A resoluo das colises realizadas atravs de buscas padronizadas dentro da prpria tabela.

A forma mais simples de fazer a busca procurar linearmente na tabela at encontrar um registro vazio ou o registro buscado. Outras formas utilizadas incrementam o

ndice exponencialmente: caso o registro no seja encontrado na posio 10, ser buscado na posio 100, depois

na posio 1000. A insero tem que seguir o mesmo

critrio da busca.

Outra forma mais complexa de implementar o Endereamento Aberto criar uma nova funo de espalhamento

que resolva o novo conito (tambm chamado de double

hashing). Na prtica, o que acontece nesse caso que

o vetor da tabela formado por uma seqncia de fun-

5 Resumo

6 Bibliograa

Fontes, contribuidores e licenas de texto e imagem

7.1

Texto

Algoritmos e Estruturas de Dados/Tabela de Hash Fonte: http://pt.wikibooks.org/wiki/Algoritmos%20e%20Estruturas%20de%

20Dados/Tabela%20de%20Hash?oldid=203748 Contribuidores: Master e He7d3r.bot

7.2

Imagens

7.3

Licena

Creative Commons Attribution-Share Alike 3.0

Potrebbero piacerti anche

- Excel Avançado 2016/365: aplicado à administraçãoDa EverandExcel Avançado 2016/365: aplicado à administraçãoNessuna valutazione finora

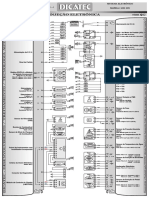

- Motores Peugeot 206Documento96 pagineMotores Peugeot 206Fábio Souza Gomes100% (5)

- Metodo Completo de Apendizado de SaxofoneDocumento24 pagineMetodo Completo de Apendizado de SaxofoneArthur Vinicius67% (3)

- NBR 8800 NB 14 - Projeto E Execucao de Estruturas de Aco de Edificios (Metodo Dos Estados Limites)Documento129 pagineNBR 8800 NB 14 - Projeto E Execucao de Estruturas de Aco de Edificios (Metodo Dos Estados Limites)loggon5321100% (5)

- Relatorio de InspecaoDocumento10 pagineRelatorio de InspecaoMarcio PerroniNessuna valutazione finora

- VW Fox 2009em DianteDocumento2 pagineVW Fox 2009em DianteDk Auto Center100% (1)

- Manual de Drenagem Urbana - Volume IDocumento37 pagineManual de Drenagem Urbana - Volume IRenata KlemNessuna valutazione finora

- Tema 6 - Consulta Com Várias Tabelas No POSTGRESQLDocumento47 pagineTema 6 - Consulta Com Várias Tabelas No POSTGRESQLGabriel CerqueiraNessuna valutazione finora

- Excel Avancado 4 - FormatacaoDocumento23 pagineExcel Avancado 4 - FormatacaoIulyCamilaNessuna valutazione finora

- Apostila - Parte 1 - Comandos DDLDocumento8 pagineApostila - Parte 1 - Comandos DDLwellington_silva_wfsNessuna valutazione finora

- Sábado Insano InformáticaDocumento17 pagineSábado Insano InformáticanataliaNessuna valutazione finora

- Sistemas Lineares 2012Documento16 pagineSistemas Lineares 2012fudeisson0% (1)

- Ciências Da Computação Uma Visão Abrangente 11 EdiçãoDocumento13 pagineCiências Da Computação Uma Visão Abrangente 11 EdiçãoEdgar Magalhaes0% (1)

- Tuning Oracle CompletoDocumento19 pagineTuning Oracle Completomirelli_navarro100% (1)

- 2 Leitura FASTA e BLAST - Resumo e ExercícioDocumento7 pagine2 Leitura FASTA e BLAST - Resumo e ExercícioCaroline MesquitaNessuna valutazione finora

- Aula10 - Tabelas - Hash - Intro OkDocumento20 pagineAula10 - Tabelas - Hash - Intro OkRegina GomesNessuna valutazione finora

- Desenvolvendo Queries No Protheus - TDNDocumento9 pagineDesenvolvendo Queries No Protheus - TDNgustavosoadNessuna valutazione finora

- Tabelas de EspalhamentoDocumento28 pagineTabelas de EspalhamentoSilvino Jaquissone JúniorNessuna valutazione finora

- TLP-12-INFORMÁTICA - Aula 1 - SGBD MySQLDocumento18 pagineTLP-12-INFORMÁTICA - Aula 1 - SGBD MySQLmarciosiga3Nessuna valutazione finora

- Desenvolvendo Queries No ProtheusDocumento11 pagineDesenvolvendo Queries No ProtheuswalterNessuna valutazione finora

- Desenvolvendo Queries No Protheus TDN PDFDocumento9 pagineDesenvolvendo Queries No Protheus TDN PDFLucas ModernaNessuna valutazione finora

- Sistemas OperacionaisDocumento8 pagineSistemas OperacionaissamysoyoNessuna valutazione finora

- EDB 14 - TAD Conjunto - Tabela de DispercaoDocumento13 pagineEDB 14 - TAD Conjunto - Tabela de DispercaoThiele PaulinoNessuna valutazione finora

- ResumoDocumento97 pagineResumoSergio Batuli50% (2)

- Estrutura de Dados - Tabelas HashDocumento44 pagineEstrutura de Dados - Tabelas HashArnaldo JrNessuna valutazione finora

- Segredos Do ExcelDocumento28 pagineSegredos Do Exceldaniel francinyNessuna valutazione finora

- Lendo Dados de Levantamentos Com o Fitopac 2Documento6 pagineLendo Dados de Levantamentos Com o Fitopac 2EduardoNessuna valutazione finora

- Cursor PDFDocumento58 pagineCursor PDFJoseNessuna valutazione finora

- Estruturas de Dados - Trabalho Prático 2Documento5 pagineEstruturas de Dados - Trabalho Prático 2Paulo PalmutiNessuna valutazione finora

- Curso SQL - ApostilaDocumento100 pagineCurso SQL - ApostilaEmir HenriquesNessuna valutazione finora

- Linguagem C - OrdenaçãoDocumento2 pagineLinguagem C - OrdenaçãoHeitor Santos ReisNessuna valutazione finora

- Banco de Dados OracleDocumento13 pagineBanco de Dados OracleEduardo LopesNessuna valutazione finora

- Apostila Basica SQLDocumento9 pagineApostila Basica SQLapi-3819419100% (1)

- Aula 031672764002Documento9 pagineAula 031672764002Isaac NMZNessuna valutazione finora

- Tema 5 - OrdenaçãoDocumento28 pagineTema 5 - OrdenaçãoCiro BezerraNessuna valutazione finora

- Os PHP Regex2 PDFDocumento8 pagineOs PHP Regex2 PDFteucuNessuna valutazione finora

- Estruturas de Dados em Python LDD Quais São As Finalidades Dos Algoritmos de OrdenaçãoDocumento21 pagineEstruturas de Dados em Python LDD Quais São As Finalidades Dos Algoritmos de OrdenaçãoLuciano BarbosaNessuna valutazione finora

- 3 - Toc05Documento93 pagine3 - Toc05Clau SantosNessuna valutazione finora

- SQLDocumento60 pagineSQLMarcelo Santos SantosNessuna valutazione finora

- Cartilha SQLDocumento3 pagineCartilha SQLCatulo Kruuse HansenNessuna valutazione finora

- Apostila R - Prof. Luiz ScorzafaveDocumento8 pagineApostila R - Prof. Luiz ScorzafaveVinícius AlmeidaNessuna valutazione finora

- ANOVA Com RDocumento32 pagineANOVA Com RBruno SantosNessuna valutazione finora

- Apostila RDocumento39 pagineApostila RDanilo Scorzoni RéNessuna valutazione finora

- Excel em Concursos - Veja As Funções Mais Cobradas Nas Provas - Função ExcelDocumento7 pagineExcel em Concursos - Veja As Funções Mais Cobradas Nas Provas - Função ExcelJarbas VidalNessuna valutazione finora

- Aula 6 - Estruturas de Dados Homogéneas e RepetiçãoDocumento17 pagineAula 6 - Estruturas de Dados Homogéneas e RepetiçãoKim Tíchia AlméidaNessuna valutazione finora

- Apostila de Matlab222Documento67 pagineApostila de Matlab222Alexandre OliveiraNessuna valutazione finora

- Advpl Com SqlEmbedded SQL Facilitar A Escrita e Leitura de QueriesDocumento8 pagineAdvpl Com SqlEmbedded SQL Facilitar A Escrita e Leitura de QueriespauloidelfonsoNessuna valutazione finora

- Slides Curso Excel para Analise de DadosDocumento58 pagineSlides Curso Excel para Analise de DadosdanilopowerlimaNessuna valutazione finora

- EBOOK1Documento37 pagineEBOOK1Walter CardozoNessuna valutazione finora

- Tabelas Hash-Com Duplo HashingDocumento36 pagineTabelas Hash-Com Duplo HashinggisselydszNessuna valutazione finora

- Aula 1.2 - Criação de Banco de DadosDocumento26 pagineAula 1.2 - Criação de Banco de Dadoslucas pierreNessuna valutazione finora

- 4 Recursion, Corecursion, and Memoization - The Joy of KotlinDocumento73 pagine4 Recursion, Corecursion, and Memoization - The Joy of KotlinMarcus PassosNessuna valutazione finora

- Estruturas de Dados para IA IIIDocumento11 pagineEstruturas de Dados para IA IIIAdoniram JudsonNessuna valutazione finora

- Formas de Criar Lista Suspensa No ExcelDocumento7 pagineFormas de Criar Lista Suspensa No ExcelJorge MorenoNessuna valutazione finora

- Conceito de Tabelas - Trabalhando Com Tabelas Mysql e SQL ServerDocumento12 pagineConceito de Tabelas - Trabalhando Com Tabelas Mysql e SQL Serverfbasstoss.camposNessuna valutazione finora

- Tema 6 - Consulta Com Várias Tabelas No POSTGRESQLDocumento47 pagineTema 6 - Consulta Com Várias Tabelas No POSTGRESQLGabriel CerqueiraNessuna valutazione finora

- Como Editar Intervalos Nomeados No ExcelDocumento9 pagineComo Editar Intervalos Nomeados No ExcelGilberto J D RochaNessuna valutazione finora

- Advpl II Recursos AvancadosDocumento30 pagineAdvpl II Recursos AvancadosGustavo CunhaNessuna valutazione finora

- ManualDocumento22 pagineManualAgápito LugoNessuna valutazione finora

- Aula 041669038801Documento11 pagineAula 041669038801Paulosenda SendaNessuna valutazione finora

- Infinitas Possibilidades de SQL - CourseraDocumento1 paginaInfinitas Possibilidades de SQL - CourseraWellington SouzaNessuna valutazione finora

- ABAP - Apostila - DblinkDocumento47 pagineABAP - Apostila - DblinkAlisson Oliveira0% (1)

- Como Fazer Um Histograma No Excel e Todos Os Detalhes - Engenheira Do ExcelDocumento21 pagineComo Fazer Um Histograma No Excel e Todos Os Detalhes - Engenheira Do ExcelRafael CavalcanteNessuna valutazione finora

- O básico do Microsoft Excel: Compreender e dominar a folha de cálculo da MicrosoftDa EverandO básico do Microsoft Excel: Compreender e dominar a folha de cálculo da MicrosoftNessuna valutazione finora

- Método Monte Carlo de varredura de domínio (MCS)Da EverandMétodo Monte Carlo de varredura de domínio (MCS)Nessuna valutazione finora

- Ava Cienc 5 Ano Bimes 3 BimestreDocumento3 pagineAva Cienc 5 Ano Bimes 3 BimestreProfessores Patronato EFAFNessuna valutazione finora

- Circuito ElétricoDocumento3 pagineCircuito Elétricolucyelen.pereiraNessuna valutazione finora

- Multimetro - Mundo Da ElétricaDocumento6 pagineMultimetro - Mundo Da ElétricaAnderson PaulinoNessuna valutazione finora

- Aula 1 Programação Estruturada - FluxogramaDocumento3 pagineAula 1 Programação Estruturada - FluxogramaRenan “Ribas” RibeiroNessuna valutazione finora

- Cálculo Numérico DiagramadaDocumento44 pagineCálculo Numérico DiagramadaMarcela SeixasNessuna valutazione finora

- Capitulo 3Documento280 pagineCapitulo 3gambetzNessuna valutazione finora

- Determinismo e Liberdade Na Ação HumanaDocumento6 pagineDeterminismo e Liberdade Na Ação HumanaBeatriz OliveiraNessuna valutazione finora

- A Potência Do AmorDocumento2 pagineA Potência Do AmorAnonymous 90U5LFQNessuna valutazione finora

- PMR3401 Apostila10Documento10 paginePMR3401 Apostila10Jeane MarquesNessuna valutazione finora

- Edital 133-2024 - Edital de Retificacao Do Edital 131-2024Documento3 pagineEdital 133-2024 - Edital de Retificacao Do Edital 131-2024jfpcheiran6499Nessuna valutazione finora

- 2010-1 AP3-HM-GabaritoDocumento2 pagine2010-1 AP3-HM-GabaritoWilliam GomesNessuna valutazione finora

- Vetores DeslizantesDocumento29 pagineVetores DeslizantesBárbaraNessuna valutazione finora

- Pratica 1 RelatórioDocumento7 paginePratica 1 RelatórioNívea RandolfoNessuna valutazione finora

- Arquitetura e Organização Básica Do ComputadorDocumento68 pagineArquitetura e Organização Básica Do ComputadorEmanuellyNessuna valutazione finora

- 03 John Unicessumar Atividade 03Documento4 pagine03 John Unicessumar Atividade 03johnNessuna valutazione finora

- N 0038Documento57 pagineN 0038Antonio Ribeiro100% (1)

- Entrega Da Avaliação - Trabalho Da Disciplina (AVA 1) CALCULO 1 2022 2023 AVA UVADocumento2 pagineEntrega Da Avaliação - Trabalho Da Disciplina (AVA 1) CALCULO 1 2022 2023 AVA UVAMatheus coutoNessuna valutazione finora

- Teste 2 12 Asa Enunciado Resolução 2020 2021Documento10 pagineTeste 2 12 Asa Enunciado Resolução 2020 2021Joao F JambasNessuna valutazione finora

- STC7 DR1 +o+elemento ValidadoDocumento10 pagineSTC7 DR1 +o+elemento Validadotonywebcam100% (2)

- Catálogo InterlightDocumento142 pagineCatálogo InterlighthelofNessuna valutazione finora

- FísicaDocumento12 pagineFísicamaria eduardaNessuna valutazione finora

- Gab Cap3 Q11Documento2 pagineGab Cap3 Q11Thalis Rebouças de OliveiraNessuna valutazione finora

- Ebook 3 CFN2020 - MMC e MDC - TOP1 DO CONCURSODocumento4 pagineEbook 3 CFN2020 - MMC e MDC - TOP1 DO CONCURSOJonatas ConceicaoNessuna valutazione finora