Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

Qué Es Un Virus Informático Expo 1

Caricato da

MariaGuadalupeMondragonCardenasTitolo originale

Copyright

Formati disponibili

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

Formati disponibili

Qué Es Un Virus Informático Expo 1

Caricato da

MariaGuadalupeMondragonCardenasCopyright:

Formati disponibili

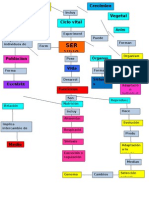

Qu es un virus informtico?

Un virus informtico es un programa o software que se auto ejecuta y se

propaga insertando copias de s mismo en otro programa o documento.

Un virus informtico se adjunta a un programa o archivo de forma que

pueda propagarse, infectando los ordenadores a medida que viaja de un

ordenador a otro.

Como los virus humanos, los virus de ordenador pueden propagarse en

gran medida: algunos virus solo causan efectos ligeramente molestos

mientras que otros pueden daar tu hardware, software o archivos.

Casi todos los virus se unen a un fichero ejecutable, lo que significa que

el virus puede estar en tu ordenador pero no puede infectarlo a menos

que ejecutes o abras el programa infectado. Es importante observar que

un virus no puede continuar su propagacin sin la accin humana, (por

ejemplo ejecutando un programa infectado).

La gente contribuye a la propagacin de los virus, muchas veces sin

saberlo, al compartir archivos infectados o al enviar e-mails con virus

como archivo adjunto en el email.

La insercin del virus en un programa se llama infeccin, y el cdigo

infectado del archivo (o ejecutable que no es parte de un archivo) se

llama hospedador (host).

Los virus son uno de los varios tipos de Malware o software malvolo.

Un virus informtico es una amenaza programada, es decir, es un

pequeo programa escrito intencionadamente para instalarse en el

ordenador de un usuario sin el conocimiento o el permiso de este.

Decimos que es un programa parsito porque el programa ataca a los

archivos o al sector de "arranque" y se replica a s mismo para continuar

su propagacin. Algunos se limitan solamente a replicarse, mientras que

otros pueden producir serios daos que pueden afectar a los sistemas.

No obstante, absolutamente todos cumplen el mismo objetivo:

PROPAGARSE.

En un virus informtico, podemos distinguir 3 mdulos:

Mdulo de reproduccin - Es el encargado de manejar las rutinas de

"parasitacin" de entidades ejecutables (o archivos de datos, en el caso

de los virus macro) a fin de que el virus pueda ejecutarse de forma oculta

intentando pasar desapercibido ante el usuario. Pudiendo, de esta forma,

tomar control del sistema e infectar otras entidades permitiendo la

posibilidad de traslado de un ordenador a otro a travs de algunos de

estos archivos.

Mdulo de ataque - Este mdulo es optativo. En caso de estar presente

es el encargado de manejar las rutinas de dao adicional del virus. Por

ejemplo, algunos virus, adems de los procesos dainos que realizan,

poseen un mdulo de ataque que por ejemplo se activa un determinado

da. La activacin de este mdulo, implica la ejecucin de una rutina que

implica daos dispares en nuestro ordenador.

Mdulo de defensa - Este mdulo, como su nombre indica tiene la

misin de proteger al virus. Su presencia en la estructura del virus es

optativa, al igual que el mdulo de ataque. Sus rutinas apuntan a evitar

todo aquello que provoque la eliminacin del virus y retardar, en todo lo

posible, su deteccin.

Por qu se hace un virus ?

Un virus es un ataque intencionado que puede tener muy diversas

motivaciones. Entre ellas podemos citar las siguientes:

Deseo de ser admirado, aunque sea ocultamente. Este tipo de autor se

siente satisfecho por el hecho de ver su marca personal en la extensin

del virus creado.

Deseo de experimentacin. De hecho, los hackers pueden ser

considerados como personas interesadas en conocer, experimentar y

explotar todas las caractersticas ofrecidas por los ordenadores.

Deseo de producir dao a una entidad o persona especfica. Por ejemplo

a una empresa de la que ha sido despedido o a los ordenadores que

utilizan una herramienta antivirus en particular.

Motivaciones polticas o terroristas. Se pueden crear ciertos virus con

intencin de infectar instalaciones de ciertos pases o de activarse en

das significativos.

Como medio de propaganda o difusin de sus quejas o ideas radicales.

TROYANO

En informtica, se denomina 'caballo de Troya' a un software

malicioso que se presenta al usuario como un programa aparentemente

legtimo e inofensivo, pero que, al ejecutarlo, le brinda a un atacante

acceso remoto al equipo infectado.1 2 El trmino troyano proviene de la

historia del caballo de Troya mencionado en la //Odisea// deHomero.

Los troyanos pueden realizar diferentes tareas, pero, en la mayora de

los casos, crean una puerta trasera (en ingls backdoor) que permite

la administracin remota a un usuario no autorizado.3

Un troyano no es de por s, un virus informtico, aun cuando

tericamente pueda ser distribuido y funcionar como tal. La diferencia

fundamental entre un troyano y un virus consiste en su finalidad. Para

que un programa sea un "troyano" solo tiene que acceder y controlar la

mquina anfitriona sin ser advertido, normalmente bajo una apariencia

inocua. Al contrario que un virus, que es un husped destructivo, el

troyano no necesariamente provoca daos, porque no es ese su objetivo.

En informtica, se denomina 'caballo de Troya' a un software

malicioso que se presenta al usuario como unprograma aparentemente

legtimo e inofensivo, pero que, al ejecutarlo, le brinda a un atacante

acceso remoto al equipo infectado.1 2 El trmino troyano proviene de la

historia del caballo de Troya mencionado en la //Odisea// deHomero.

Los troyanos pueden realizar diferentes tareas, pero, en la mayora de

los casos, crean una puerta trasera (en ingls backdoor) que permite

la administracin remota a un usuario no autorizado.3

Un troyano no es de por s, un virus informtico, aun cuando

tericamente pueda ser distribuido y funcionar como tal. La diferencia

fundamental entre un troyano y un virus consiste en su finalidad. Para

que un programa sea un "troyano" solo tiene que acceder y controlar la

mquina anfitriona sin ser advertido, normalmente bajo una apariencia

inocua. Al contrario que un virus, que es un husped destructivo, el

troyano no necesariamente provoca daos, porque no es ese su objetivo.

Propsitos de los troyanos

Los troyanos estn diseados para permitir a un individuo el acceso

remoto a un sistema. Una vez ejecutado el troyano, el individuo puede

acceder al sistema de forma remota y realizar diferentes acciones sin

necesitar permiso.7 Las acciones que el individuo puede realizar en el

equipo remoto, dependen de los privilegios que tenga el usuario en el

ordenador remoto y de las caractersticas del troyano.

Algunas de las operaciones que se pueden llevar a cabo en el ordenador

remoto son:

Utilizar la mquina como parte de una //botnet// (por ejemplo para

realizar ataques de denegacin de servicio o envo de //spam//).

Instalacin de otros programas (incluyendo otros programas maliciosos).

Robo de informacin personal: informacin bancaria, contraseas,

cdigos de seguridad.

Borrado, modificacin o transferencia de archivos (descarga o subida).

Ejecutar o terminar procesos.

Apagar o reiniciar el equipo.

Monitorizar las pulsaciones del teclado.

Realizar capturas de pantalla.

Ocupar el espacio libre del disco duro con archivos intiles.

Monitorizacin del sistema y seguimiento de las acciones del usuario.

Miscelnea (acciones "graciosas" tales como expulsar la unidad de CD,

cambiar apariencia del sistema, etc.)

Qu es spyware?

El spyware es un software que recopila informacin de un ordenador y

despus transmite esta informacin a una entidad externa sin el

conocimiento o el consentimiento del propietario del ordenador.

El trmino spyware tambin se utiliza ms ampliamente para referirse a

otros productos que no son estrictamente spyware. Estos productos,

realizan diferentes funciones, como mostrar anuncios no solicitados (popup), recopilar informacin privada, redirigir solicitudes de pginas e

instalar marcadores de telfono.

Un spyware tpico se auto instala en el sistema afectado de forma que se

ejecuta cada vez que se pone en marcha el ordenador (utilizando CPU y

memoria RAM, reduciendo la estabilidad del ordenador), y funciona todo

el tiempo, controlando el uso que se hace de Internet y mostrando

anuncios relacionados.

Sin embargo, a diferencia de los virus, no se intenta replicar en otros

ordenadores, por lo que funciona como un parsito.

Las consecuencias de una infeccin de spyware moderada o severa (a

parte de las cuestiones de privacidad) generalmente incluyen una

prdida considerable del rendimiento del sistema (hasta un 50% en

casos extremos), y problemas de estabilidad graves (el ordenador se

queda "colgado"). Tambin causan dificultad a la hora de conectar a

Internet.

BY: Mara Guadalupe Mondragn Crdenas

Potrebbero piacerti anche

- La Ciencia en Los Primeros AñosDocumento4 pagineLa Ciencia en Los Primeros AñosMariaGuadalupeMondragonCardenasNessuna valutazione finora

- Descripcion de La Ballena 2Documento2 pagineDescripcion de La Ballena 2MariaGuadalupeMondragonCardenas100% (1)

- Que Es Ser Un MaestroDocumento6 pagineQue Es Ser Un MaestroMariaGuadalupeMondragonCardenasNessuna valutazione finora

- Qué Es La VidaDocumento4 pagineQué Es La VidaMariaGuadalupeMondragonCardenasNessuna valutazione finora

- El Niño y La CienciaDocumento6 pagineEl Niño y La CienciaMariaGuadalupeMondragonCardenasNessuna valutazione finora

- Entrevista A Los Niños y Padres de FamiliaDocumento9 pagineEntrevista A Los Niños y Padres de FamiliaMariaGuadalupeMondragonCardenasNessuna valutazione finora

- Mapa Ser VivoDocumento1 paginaMapa Ser VivoMariaGuadalupeMondragonCardenasNessuna valutazione finora

- La Ciencia y La PacienciaDocumento2 pagineLa Ciencia y La PacienciaMariaGuadalupeMondragonCardenasNessuna valutazione finora

- Guia de Observacion Caracteristicas de Los Niños Del Grupo ContestadaDocumento9 pagineGuia de Observacion Caracteristicas de Los Niños Del Grupo ContestadaMariaGuadalupeMondragonCardenasNessuna valutazione finora

- Guia de Observacion Caracteristicas de Los Niños Del GrupoDocumento4 pagineGuia de Observacion Caracteristicas de Los Niños Del GrupoMariaGuadalupeMondragonCardenasNessuna valutazione finora

- NiñosDocumento5 pagineNiñosMariaGuadalupeMondragonCardenasNessuna valutazione finora

- Entrevista Sobre El Niñoa La MaestraDocumento2 pagineEntrevista Sobre El Niñoa La MaestraMariaGuadalupeMondragonCardenasNessuna valutazione finora

- Guia de EntrevistaDocumento7 pagineGuia de EntrevistaMariaGuadalupeMondragonCardenasNessuna valutazione finora

- Diario de La ObservacionDocumento5 pagineDiario de La ObservacionMariaGuadalupeMondragonCardenasNessuna valutazione finora

- Evidencia Cuadro ComparativoDocumento23 pagineEvidencia Cuadro ComparativoMariaGuadalupeMondragonCardenasNessuna valutazione finora

- Evidencia de Investigacion de Las HerramientasDocumento10 pagineEvidencia de Investigacion de Las HerramientasMariaGuadalupeMondragonCardenasNessuna valutazione finora

- EVID. Cuestionari Teorias ImplicitasDocumento2 pagineEVID. Cuestionari Teorias ImplicitasMariaGuadalupeMondragonCardenasNessuna valutazione finora

- Guia de Entrevista ContestadaDocumento9 pagineGuia de Entrevista ContestadaMariaGuadalupeMondragonCardenasNessuna valutazione finora

- EVIDENCIA Cuestionario de DilemaDocumento6 pagineEVIDENCIA Cuestionario de DilemaMariaGuadalupeMondragonCardenasNessuna valutazione finora

- Evidencia Instrumento de EvaluacionDocumento4 pagineEvidencia Instrumento de EvaluacionMariaGuadalupeMondragonCardenasNessuna valutazione finora

- Unidad 3 Evidencia 1 Realidad AumentadaDocumento13 pagineUnidad 3 Evidencia 1 Realidad AumentadaMariaGuadalupeMondragonCardenasNessuna valutazione finora

- Cuestionario FamiliarDocumento4 pagineCuestionario FamiliarMariaGuadalupeMondragonCardenasNessuna valutazione finora

- Mapa de Caracteristicas y FuncionesDocumento1 paginaMapa de Caracteristicas y FuncionesMariaGuadalupeMondragonCardenasNessuna valutazione finora

- Expo Yury Lupis Valeria de MarxismoDocumento20 pagineExpo Yury Lupis Valeria de MarxismoMariaGuadalupeMondragonCardenasNessuna valutazione finora

- Evidencia de La Educacion HistoricaDocumento2 pagineEvidencia de La Educacion HistoricaMariaGuadalupeMondragonCardenasNessuna valutazione finora

- Evidencia de BibliografiasDocumento22 pagineEvidencia de BibliografiasMariaGuadalupeMondragonCardenasNessuna valutazione finora

- Evidencia Fichas de Contenido de La Historia y Sus ProblemasDocumento2 pagineEvidencia Fichas de Contenido de La Historia y Sus ProblemasMariaGuadalupeMondragonCardenasNessuna valutazione finora

- Evidencia Preguntas de Fuentes Primarias y Sec.Documento2 pagineEvidencia Preguntas de Fuentes Primarias y Sec.MariaGuadalupeMondragonCardenasNessuna valutazione finora

- Evidencia de Elaboracion de FichasDocumento5 pagineEvidencia de Elaboracion de FichasMariaGuadalupeMondragonCardenasNessuna valutazione finora

- Diacnostico Del Jardin de NiñosDocumento3 pagineDiacnostico Del Jardin de NiñosMariaGuadalupeMondragonCardenasNessuna valutazione finora

- Analisis Del Seguro Integral de SaludDocumento3 pagineAnalisis Del Seguro Integral de SaludMariet Torres OrtegaNessuna valutazione finora

- Brixómetro para Viticultores PCEDocumento6 pagineBrixómetro para Viticultores PCEIrwin ColoniaNessuna valutazione finora

- Actividad Spsicologia MaquetasDocumento10 pagineActividad Spsicologia MaquetasIngrid Yurley CAICEDO ALVAREZNessuna valutazione finora

- Pielonefritis AgudaaDocumento45 paginePielonefritis AgudaaCarla Gereda RomeroNessuna valutazione finora

- Sensibilidad Urbana AmbientalDocumento4 pagineSensibilidad Urbana AmbientalAlexBarrazaCNessuna valutazione finora

- Guias de AdultoDocumento4 pagineGuias de AdultoYael Cedeño OlivoNessuna valutazione finora

- Tarea de Qumimica y Su Laboratorio Emei 2022Documento9 pagineTarea de Qumimica y Su Laboratorio Emei 2022ESMARLIS BELLO JOSENessuna valutazione finora

- Dimensionamiento y CalculosDocumento16 pagineDimensionamiento y CalculosLoreA.RomoNessuna valutazione finora

- Apsd Apsd-616 FormatoalumnotrabajofinalDocumento8 pagineApsd Apsd-616 FormatoalumnotrabajofinalJhoel Quispe CastilloNessuna valutazione finora

- FAUA - UPAO .Taller Pre-Profesional de Diseño Arquitectónico VIII 2010-10 ESQUISSE Tipología MEGA CENTRO COMERCIAL 2°parteDocumento21 pagineFAUA - UPAO .Taller Pre-Profesional de Diseño Arquitectónico VIII 2010-10 ESQUISSE Tipología MEGA CENTRO COMERCIAL 2°parteNelly Amemiya Hoshi0% (1)

- Produccion de CodornicesDocumento6 pagineProduccion de CodornicesIsrael Menera lozanoNessuna valutazione finora

- Tema 4. MSDocumento75 pagineTema 4. MSSabrina RosoiuNessuna valutazione finora

- AlimentosDocumento2 pagineAlimentosJorgeNessuna valutazione finora

- Curso de Preparación ENAM 2014 Cap3 Pediatria 13 05Documento335 pagineCurso de Preparación ENAM 2014 Cap3 Pediatria 13 05LeninReyesNessuna valutazione finora

- Ii - Primeros AuxiliosDocumento40 pagineIi - Primeros AuxiliosAna Lucía CastrejónNessuna valutazione finora

- Formato Creación de Partners SAP 1Documento2 pagineFormato Creación de Partners SAP 1Rodrigo MoralesNessuna valutazione finora

- TP Practica QuirurgicaDocumento35 pagineTP Practica QuirurgicaAnonymous yeKUg4xNessuna valutazione finora

- ¿Qué Es La Anhedonia?Documento4 pagine¿Qué Es La Anhedonia?SantiagoNessuna valutazione finora

- Resumen Cardio 2 Parcial 2Documento32 pagineResumen Cardio 2 Parcial 2Luiggy TrianaNessuna valutazione finora

- 26 Ind Jaime PenaranaDocumento34 pagine26 Ind Jaime PenaranaJavier Manuel IbanezNessuna valutazione finora

- Fisiologia NicotinaDocumento9 pagineFisiologia NicotinaSorita UVNessuna valutazione finora

- Receta de Queque EsponjosoDocumento3 pagineReceta de Queque EsponjosoPatricia herreraNessuna valutazione finora

- Resumen - La Pulsión Sexual Por FreudDocumento11 pagineResumen - La Pulsión Sexual Por FreudLucas ArgentiNessuna valutazione finora

- Guia Sociales Junio JulioDocumento7 pagineGuia Sociales Junio JulioDavid ParraNessuna valutazione finora

- Proyecto Escabeche - Esmeralda CortesDocumento16 pagineProyecto Escabeche - Esmeralda CortesAlcatraz CortesNessuna valutazione finora

- Ecg 103Documento21 pagineEcg 103Adrian Fonseca50% (2)

- Check List - VolqueteDocumento1 paginaCheck List - VolqueteAxcelNessuna valutazione finora

- Com Ecom RecibodigitalDocumento1 paginaCom Ecom RecibodigitalLuis Miguel BuksaNessuna valutazione finora

- Quimica General 2Documento7 pagineQuimica General 2Ironelys GonzalezNessuna valutazione finora

- Manifestaciones Clínicas y Diagnóstico de Pancreatitis AgudaDocumento23 pagineManifestaciones Clínicas y Diagnóstico de Pancreatitis AgudaeddcitoNessuna valutazione finora