Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

3.3.2.2 Lab - Implementing VLAN Security-Cisco

Caricato da

ymarintTitolo originale

Copyright

Formati disponibili

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

Formati disponibili

3.3.2.2 Lab - Implementing VLAN Security-Cisco

Caricato da

ymarintCopyright:

Formati disponibili

Prctica de laboratorio: implementacin de seguridad de VLAN

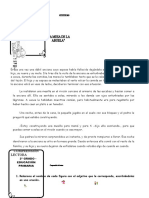

Topologa

Tabla de direccionamiento

Dispositivo

Interfaz

Direccin IP

Mscara de

subred

Gateway

predeterminado

S1

VLAN 99

172.17.99.11

255.255.255.0

172.17.99.1

S2

VLAN 99

172.17.99.12

255.255.255.0

172.17.99.1

PC-A

NIC

172.17.99.3

255.255.255.0

172.17.99.1

PC-B

NIC

172.17.10.3

255.255.255.0

172.17.10.1

PC-C

NIC

172.17.99.4

255.255.255.0

172.17.99.1

Asignaciones de VLAN

VLAN

Nombre

10

Datos

99

Management&Native

999

BlackHole

Objetivos

Parte 1: armar la red y configurar los parmetros bsicos de los dispositivos

Parte 2: implementar seguridad de VLAN en los switches

Informacin bsica/situacin

La prctica recomendada indica que se deben configurar algunos parmetros bsicos de seguridad para los

puertos de enlace troncal y de acceso en los switches. Esto sirve como proteccin contra los ataques de

VLAN y la posible deteccin del trfico de la red dentro de esta.

2014 Cisco y/o sus filiales. Todos los derechos reservados. Este documento es informacin pblica de Cisco.

Pgina 1 de 19

Prctica de laboratorio: implementacin de seguridad de VLAN

En esta prctica de laboratorio, configurar los dispositivos de red en la topologa con algunos parmetros

bsicos, verificar la conectividad y, a continuacin, aplicar medidas de seguridad ms estrictas en los

switches. Utilizar varios comandos show para analizar la forma en que se comportan los switches Cisco.

Luego, aplicar medidas de seguridad.

Nota: los switches que se utilizan en esta prctica de laboratorio son Cisco Catalyst 2960s con IOS de Cisco

versin 15.0(2) (imagen de lanbasek9). Se pueden utilizar otros switches y otras versiones del IOS de Cisco.

Segn el modelo y la versin de IOS de Cisco, los comandos disponibles y los resultados que se obtienen

pueden diferir de los que se muestran en las prcticas de laboratorio.

Nota: asegrese de que los switches se hayan borrado y no tengan configuraciones de inicio. Si no est

seguro, consulte con el instructor.

Recursos necesarios

2 switches (Cisco 2960 con IOS de Cisco versin 15.0(2), imagen lanbasek9 o similar)

3 computadoras (Windows 7, Vista o XP con un programa de emulacin de terminal, como Tera Term)

Cables de consola para configurar los dispositivos con IOS de Cisco mediante los puertos de consola

Cables Ethernet, como se muestra en la topologa

Parte 1. armar la red y configurar los parmetros bsicos de los

dispositivos

En la parte 1, configurar los parmetros bsicos en los switches y las computadoras. Consulte la tabla de

direccionamiento para obtener informacin sobre nombres de dispositivos y direcciones.

Paso 1. realizar el cableado de red tal como se muestra en la topologa.

Paso 2. inicializar y volver a cargar los switches.

Paso 3. configurar las direcciones IP en la PC-A, la PC-B y la PC-C.

Consulte la tabla de direccionamiento para obtener la informacin de direcciones de las computadoras.

Paso 4. configurar los parmetros bsicos para cada switch.

a. Desactive la bsqueda del DNS.

S1>enable

Password:

S1#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

S1(config)#no ip domain-lookup

S1(config)#line console 0

S1(config-line)#password cisco

S1(config-line)#login

S1(config-line)#line vty 0 15

S1(config-line)#password cisco

S1(config-line)#login

2014 Cisco y/o sus filiales. Todos los derechos reservados. Este documento es informacin pblica de Cisco.

Pgina 2 de 19

Prctica de laboratorio: implementacin de seguridad de VLAN

S1(config-line)#end

S1#

%SYS-5-CONFIG_I: Configured from console by console

S1#copy running-config startup-config

Destination filename [startup-config]?

Building configuration...

[OK]

S1# exit

User Access Verification

Password:

S2>enable

Password:

S2#

b. Configure los nombres de los dispositivos como se muestra en la topologa.

c.

Asigne class como la contrasea del modo EXEC privilegiado.

d. Asigne cisco como la contrasea de VTY y la contrasea de consola, y habilite el inicio de sesin para

las lneas de vty y de consola.

e. Configure el inicio de sesin sincrnico para las lneas de vty y de consola.

Paso 5. configurar las VLAN en cada switch.

a. Cree las VLAN y asgneles nombres segn la tabla de asignaciones de VLAN.

b. Configure la direccin IP que se indica para la VLAN 99 en la tabla de direccionamiento en ambos

switches.

c.

Configure F0/6 en el S1 como puerto de acceso y asgnelo a la VLAN 99.

2014 Cisco y/o sus filiales. Todos los derechos reservados. Este documento es informacin pblica de Cisco.

Pgina 3 de 19

Prctica de laboratorio: implementacin de seguridad de VLAN

d. Configure F0/11 en el S2 como puerto de acceso y asgnelo a la VLAN 10.

e. Configure F0/18 en el S2 como puerto de acceso y asgnelo a la VLAN 99.

f.

Emita el comando show vlan brief para verificar las asignaciones de VLAN y de puertos.

2014 Cisco y/o sus filiales. Todos los derechos reservados. Este documento es informacin pblica de Cisco.

Pgina 4 de 19

Prctica de laboratorio: implementacin de seguridad de VLAN

A qu VLAN pertenecera un puerto sin asignar, como F0/8 en el S2?

R// A la vlan 1 la nativa y por defecto.

Paso 6. configurar la seguridad bsica del switch.

a. Configure un mensaje MOTD para advertir a los usuarios que se prohbe el acceso no autorizado.

S1(config)#banner motd &Autorized Access Only&

S1(config)#end

S1#

%SYS-5-CONFIG_I: Configured from console by console

S1#

b. Encripte todas las contraseas.

S1(config)#service password-encryption

S1(config)#end

S1#

%SYS-5-CONFIG_I: Configured from console by console

2014 Cisco y/o sus filiales. Todos los derechos reservados. Este documento es informacin pblica de Cisco.

Pgina 5 de 19

Prctica de laboratorio: implementacin de seguridad de VLAN

S1#show running-config

Building configuration...

Current configuration : 1359 bytes

!

version 12.2

no service timestamps log datetime msec

no service timestamps debug datetime msec

service password-encryption

!

hostname S1

!

enable secret 5 $1$mERr$9cTjUIEqNGurQiFU.ZeCi1

!

!

!

no ip domain-lookup

!

spanning-tree mode pvst

!

interface FastEthernet0/1

!

interface FastEthernet0/2

--More-c.

Desactive todos los puertos fsicos sin utilizar.

2014 Cisco y/o sus filiales. Todos los derechos reservados. Este documento es informacin pblica de Cisco.

Pgina 6 de 19

Prctica de laboratorio: implementacin de seguridad de VLAN

2014 Cisco y/o sus filiales. Todos los derechos reservados. Este documento es informacin pblica de Cisco.

Pgina 7 de 19

Prctica de laboratorio: implementacin de seguridad de VLAN

2014 Cisco y/o sus filiales. Todos los derechos reservados. Este documento es informacin pblica de Cisco.

Pgina 8 de 19

Prctica de laboratorio: implementacin de seguridad de VLAN

d. Deshabilite el servicio web bsico en ejecucin.

S1(config)# no ip http server

S2(config)# no ip http server

e. Copie la configuracin en ejecucin en la configuracin de inicio.

Paso 7. verificar la conectividad entre la informacin de VLAN y los dispositivos.

a. En el smbolo del sistema de la PC-A, haga ping a la direccin de administracin del S1. Tuvieron xito

los pings? Por qu?

R// Si ya que estn en la misma vlan

2014 Cisco y/o sus filiales. Todos los derechos reservados. Este documento es informacin pblica de Cisco.

Pgina 9 de 19

Prctica de laboratorio: implementacin de seguridad de VLAN

b. Desde el S1, haga ping a la direccin de administracin del S2. Tuvieron xito los pings? Por qu?

R// No, porque no estn en la misma vlan, para se resolver el problema se necesita conectar todas a la

vlan 99

2014 Cisco y/o sus filiales. Todos los derechos reservados. Este documento es informacin pblica de Cisco.

Pgina 10 de 19

Prctica de laboratorio: implementacin de seguridad de VLAN

c.

En el smbolo del sistema de la PC-B, haga ping a las direcciones de administracin del S1 y el S2, y a la

direccin IP de la PC-A y la PC-C. Los pings se realizaron correctamente? Por qu?

R// No a ningn dispositivo realizar ping por que no estn en la misma red

d. En el smbolo del sistema de la PC-C, haga ping a las direcciones de administracin del S1 y el S2.

Tuvo xito? Por qu?

R// En el switch 1 si porque estn en la misma vlan pero en el switch 2 no

Nota: puede ser necesario desactivar el firewall de las computadoras para hacer ping entre ellas.

Parte 2. implementar seguridad de VLAN en los switches

Paso 1. configurar puertos de enlace troncal en el S1 y el S2.

a. Configure el puerto F0/1 en el S1 como puerto de enlace troncal.

S1(config)# interface f0/1

S1(config-if)# switchport mode trunk

b. Configure el puerto F0/1 en el S2 como puerto de enlace troncal.

S2(config)# interface f0/1

S2(config-if)# switchport mode trunk

c.

Verifique los enlaces troncales en el S1 y el S2. Emita el comando show interface trunk en los dos

switches.

2014 Cisco y/o sus filiales. Todos los derechos reservados. Este documento es informacin pblica de Cisco.

Pgina 11 de 19

Prctica de laboratorio: implementacin de seguridad de VLAN

S1# show interface trunk

S1(config)#interface f0/1

S1(config-if)#switchport mode trunk

S1(config-if)#end

S1#

%SYS-5-CONFIG_I: Configured from console by console

S1#show interface trunk

Port

Mode

Encapsulation

Status

Native vlan

Fa0/1

on

802.1q

trunking

Port

Vlans allowed on trunk

Fa0/1

1-1005

Port

Vlans allowed and active in management domain

Fa0/1

1,10,99,999

Port

Vlans in spanning tree forwarding state and not pruned

Fa0/1

1,10,99,999

Paso 2. S1#cambiar la VLAN nativa para los puertos de enlace troncal en el S1 y el S2.

Es aconsejable para la seguridad cambiar la VLAN nativa para los puertos de enlace troncal de la VLAN 1 a

otra VLAN.

a. Cul es la VLAN nativa actual para las interfaces F0/1 del S1 y el S2?

R// La vlan nativa por defecto es la 1.

b. Configure la VLAN nativa de la interfaz de enlace troncal F0/1 del S1 en la VLAN 99

Management&Native.

S1# config t

S1(config)# interface f0/1

S1(config-if)# switchport trunk native vlan 99

c.

Espere unos segundos. Debera comenzar a recibir mensajes de error en la sesin de consola del S1.

Qu significa el mensaje %CDP-4-NATIVE_VLAN_MISMATCH:?

2014 Cisco y/o sus filiales. Todos los derechos reservados. Este documento es informacin pblica de Cisco.

Pgina 12 de 19

Prctica de laboratorio: implementacin de seguridad de VLAN

R// La Vlan 1.

%CDP-4-NATIVE_VLAN_MISMATCH: Native VLAN mismatch discovered on FastEthernet0/1 (99), with

S2 FastEthernet0/1 (1).

S2(config-if)#switchport trunk native vlan 99

S2(config-if)#%SPANTREE-2-UNBLOCK_CONSIST_PORT: Unblocking FastEthernet0/1 on VLAN0099.

Port consistency restored.

%SPANTREE-2-UNBLOCK_CONSIST_PORT: Unblocking FastEthernet0/1 on VLAN0001. Port

consistency restored.

d. Configure la VLAN 99 como VLAN nativa de la interfaz de enlace troncal F0/1 del S2.

S2(config)# interface f0/1

S2(config-if)# switchport trunk native vlan 99

e. Verifique que ahora la VLAN nativa sea la 99 en ambos switches. A continuacin, se muestra el

resultado del S1.

S1#show interface trunk

Port

Fa0/1

Port

Fa0/1

Port

Fa0/1

Port

Fa0/1

Mode

on

Encapsulation Status

802.1q

trunking

Native vlan

99

Vlans allowed on trunk

1-1005

Vlans allowed and active in management domain

1,10,99,999

Vlans in spanning tree forwarding state and not pruned

1,10,99,999

S1#

S2#show interface trunk

Port

Fa0/1

Port

Fa0/1

Mode

on

Encapsulation Status

802.1q

trunking

Native vlan

99

Vlans allowed on trunk

1-1005

2014 Cisco y/o sus filiales. Todos los derechos reservados. Este documento es informacin pblica de Cisco.

Pgina 13 de 19

Prctica de laboratorio: implementacin de seguridad de VLAN

Port

Fa0/1

Port

Fa0/1

Vlans allowed and active in management domain

1,10,99,999

Vlans in spanning tree forwarding state and not pruned

1,10,99,999

S2#

Paso 3. verificar que el trfico se pueda transmitir correctamente a travs del enlace troncal.

a. En el smbolo del sistema de la PC-A, haga ping a la direccin de administracin del S1. Tuvieron xito

los pings? Por qu?

R//Si por que la vlan 99 est como administrativa

b. En la sesin de consola del S1, haga ping a la direccin de administracin del S2. Tuvieron xito los

pings? Por qu?

R// Si ya que se cre una troncal

c.

En el smbolo del sistema de la PC-B, haga ping a las direcciones de administracin del S1 y el S2, y a la

direccin IP de la PC-A y la PC-C. Los pings se realizaron correctamente? Por qu?

R// No hace ping por que no est en la misma vlan ya que su Ip est en otra red.

d. En el smbolo del sistema de la PC-C, haga ping a las direcciones de administracin del S1 y el S2, y a la

direccin IP de la PC-A. Tuvo xito? Por qu?

R// La PC-C no tiene comunicacin, pero a la PC-A si ya que estn en la misma vlan

Paso 4. impedir el uso de DTP en el S1 y el S2.

Cisco utiliza un protocolo exclusivo conocido como protocolo de enlace troncal dinmico (DTP) en los

switches. Algunos puertos negocian el enlace troncal de manera automtica. Se recomienda desactivar la

negociacin. Puede ver este comportamiento predeterminado mediante la emisin del siguiente comando:

S1#show interface f0/1 switchport

Name: Fa0/1

Switchport: Enabled

Administrative Mode: trunk

Operational Mode: trunk

Administrative Trunking Encapsulation: dot1q

Operational Trunking Encapsulation: dot1q

Negotiation of Trunking: On

Access Mode VLAN: 1 (default)

Trunking Native Mode VLAN: 99 (Management&Native)

Voice VLAN: none

Administrative private-vlan host-association: none

2014 Cisco y/o sus filiales. Todos los derechos reservados. Este documento es informacin pblica de Cisco.

Pgina 14 de 19

Prctica de laboratorio: implementacin de seguridad de VLAN

S1# show interface f0/1 switchport

Name: Fa0/1

Switchport: Enabled

Administrative Mode: trunk

Operational Mode: trunk

Administrative Trunking Encapsulation: dot1q

Operational Trunking Encapsulation: dot1q

Negotiation of Trunking: On

<Output Omitted>

a. Desactive la negociacin en el S1.

S1(config)# interface f0/1

S1(config-if)# switchport nonegotiate

b. Desactive la negociacin en el S2.

S2(config)# interface f0/1

S2(config-if)# switchport nonegotiate

c.

Verifique que la negociacin est desactivada mediante la emisin del comando show interface f0/1

switchport en el S1 y el S2.

S1#show interface f0/1 switchport

Name: Fa0/1

Switchport: Enabled

Administrative Mode: trunk

Operational Mode: trunk

Administrative Trunking Encapsulation: dot1q

Operational Trunking Encapsulation: dot1q

Negotiation of Trunking: Off

Access Mode VLAN: 1 (default)

Trunking Native Mode VLAN: 99 (Management&Native)

Voice VLAN: none

S2#show interface f0/1 switchport

Name: Fa0/1

Switchport: Enabled

Administrative Mode: trunk

Operational Mode: trunk

Administrative Trunking Encapsulation: dot1q

Operational Trunking Encapsulation: dot1q

Negotiation of Trunking: Off

Access Mode VLAN: 1 (default)

Trunking Native Mode VLAN: 99 (Management&Native)

Voice VLAN: none

2014 Cisco y/o sus filiales. Todos los derechos reservados. Este documento es informacin pblica de Cisco.

Pgina 15 de 19

Prctica de laboratorio: implementacin de seguridad de VLAN

Paso 5. implementar medidas de seguridad en los puertos de acceso del S1 y el S2.

Aunque desactiv los puertos sin utilizar en los switches, si se conecta un dispositivo a uno de esos puertos y

la interfaz est habilitada, se podra producir un enlace troncal. Adems, todos los puertos estn en la VLAN

1 de manera predeterminada. Se recomienda colocar todos los puertos sin utilizar en una VLAN de agujero

negro. En este paso, deshabilitar los enlaces troncales en todos los puertos sin utilizar. Tambin asignar

los puertos sin utilizar a la VLAN 999. A los fines de esta prctica de laboratorio, solo se configurarn los

puertos 2 a 5 en ambos switches.

a. Emita el comando show interface f0/2 switchport en el S1. Observe el modo administrativo y el estado

para la negociacin de enlaces troncales.

S1#show interface f0/2 switchport

Name: Fa0/2

Switchport: Enabled

Administrative Mode: dynamic auto

Operational Mode: down

Administrative Trunking Encapsulation: dot1q

Operational Trunking Encapsulation: native

Negotiation of Trunking: On

Access Mode VLAN: 1 (default)

b. Deshabilite los enlaces troncales en los puertos de acceso del S1.

S1(config)# interface range f0/2 5

S1(config-if-range)# switchport mode access

S1(config-if-range)# switchport access vlan 999

c.

Deshabilite los enlaces troncales en los puertos de acceso del S2.

d. Verifique que el puerto F0/2 est establecido en modo de acceso en el S1.

S1#show interface f0/2 switchport

Name: Fa0/2

Switchport: Enabled

Administrative Mode: static access

Operational Mode: down

Administrative Trunking Encapsulation: dot1q

Operational Trunking Encapsulation: native

Negotiation of Trunking: Off

Access Mode VLAN: 999 (BlackHole)

Trunking Native Mode VLAN: 1 (default)

Voice VLAN: none

S1# show interface f0/2 switchport

2014 Cisco y/o sus filiales. Todos los derechos reservados. Este documento es informacin pblica de Cisco.

Pgina 16 de 19

Prctica de laboratorio: implementacin de seguridad de VLAN

Name: Fa0/2

Switchport: Enabled

Administrative Mode: static access

Operational Mode: down

Administrative Trunking Encapsulation: dot1q

Negotiation of Trunking: Off

Access Mode VLAN: 999 (BlackHole)

Trunking Native Mode VLAN: 1 (default)

Administrative Native VLAN tagging: enabled

Voice VLAN: none

<Output Omitted>

e. Verifique que las asignaciones de puertos de VLAN en ambos switches sean las correctas. A

continuacin, se muestra el S1 como ejemplo.

S1# show vlan brief

1#show vlan brief

VLAN Name

Status

Ports

---- -------------------------------- --------- -----------------------------1

default

active

Fa0/7, Fa0/8, Fa0/9, Fa0/10

Fa0/11, Fa0/12, Fa0/13,

Fa0/14

Fa0/15, Fa0/16, Fa0/17,

Fa0/18

Fa0/19, Fa0/20, Fa0/21,

Fa0/22

Fa0/23, Fa0/24, Gig1/1,

Gig1/2

10

Data

active

99

Management&Native

active

Fa0/6

999 BlackHole

active

Fa0/2, Fa0/3, Fa0/4, Fa0/5

1002 fddi-default

active

1003 token-ring-default

active

1004 fddinet-default

active

1005 trnet-default

active

S1#

VLAN Name

Status

Ports

---- ------------------------------ --------- -----------------------------1

default

active

Fa0/7, Fa0/8, Fa0/9, Fa0/10

Fa0/11, Fa0/12, Fa0/13, Fa0/14

Fa0/15, Fa0/16, Fa0/17, Fa0/18

Fa0/19, Fa0/20, Fa0/21, Fa0/22

Fa0/23, Fa0/24, Gi0/1, Gi0/2

10

Data

active

99

Management&Native

active

Fa0/6

2014 Cisco y/o sus filiales. Todos los derechos reservados. Este documento es informacin pblica de Cisco.

Pgina 17 de 19

Prctica de laboratorio: implementacin de seguridad de VLAN

999 BlackHole

active

Fa0/2, Fa0/3, Fa0/4, Fa0/5

1002 fddi-default

act/unsup

1003 token-ring-default

act/unsup

1004 fddinet-default

act/unsup

1005 trnet-default

act/unsup

Restrict VLANs allowed on trunk ports.

De manera predeterminada, se permite transportar todas las VLAN en los puertos de enlace troncal. Por

motivos de seguridad, se recomienda permitir que solo se transmitan las VLAN deseadas y especficas a

travs de los enlaces troncales en la red.

f.

Restrinja el puerto de enlace troncal F0/1 en el S1 para permitir solo las VLAN 10 y 99.

S1(config)# interface f0/1

S1(config-if)# switchport trunk allowed vlan 10,99

g. Restrinja el puerto de enlace troncal F0/1 en el S2 para permitir solo las VLAN 10 y 99.

h. Verifique las VLAN permitidas. Emita el comando show interface trunk en el modo EXEC privilegiado

en el S1 y el S2

S1# show interface trunk

S1#show interface trunk

Port

Mode

Fa0/1

on

Encapsulation

802.1q

Status

trunking

Native vlan

99

Port

Fa0/1

Vlans allowed on trunk

10,99

Port

Fa0/1

Vlans allowed and active in management domain

10,99

Port

Fa0/1

S1#

Vlans in spanning tree forwarding state and not pruned

10,99

S2#show interface trunk

Port

Mode

Fa0/1

on

Encapsulation

802.1q

Status

trunking

Native vlan

99

Port

Fa0/1

Vlans allowed on trunk

10,99

Port

Fa0/1

Vlans allowed and active in management domain

10,99

Port

Fa0/1

S2#

Vlans in spanning tree forwarding state and not pruned

10,99

2014 Cisco y/o sus filiales. Todos los derechos reservados. Este documento es informacin pblica de Cisco.

Pgina 18 de 19

Prctica de laboratorio: implementacin de seguridad de VLAN

Cul es el resultado?

R// Muestra los puertos y las vlan

Reflexin

Qu problemas de seguridad, si los hubiera, tiene la configuracin predeterminada de un switch Cisco?

R// Cualquier persona puede administrarlo con la vlan 1 ya que es la nativa por defecto

2014 Cisco y/o sus filiales. Todos los derechos reservados. Este documento es informacin pblica de Cisco.

Pgina 19 de 19

Potrebbero piacerti anche

- Evaluacion Nacional de Fisica Corregida 100%Documento16 pagineEvaluacion Nacional de Fisica Corregida 100%Jose Gregorio Aponte Perez100% (7)

- Agente Inteligente UNADDocumento2 pagineAgente Inteligente UNADymarintNessuna valutazione finora

- Punto 3 Complejidad de Los ProblemasDocumento2 paginePunto 3 Complejidad de Los ProblemasymarintNessuna valutazione finora

- Tarea Calculadora Subredes Cisco 9.1.4.10Documento5 pagineTarea Calculadora Subredes Cisco 9.1.4.10cabeto14Nessuna valutazione finora

- Taller Gestion de MantenimientoDocumento4 pagineTaller Gestion de MantenimientoymarintNessuna valutazione finora

- Momento 3Documento2 pagineMomento 3ymarintNessuna valutazione finora

- Leccion Evaluativa 1Documento3 pagineLeccion Evaluativa 1ymarintNessuna valutazione finora

- Guia Integradora de Actividades 301124 2014 IIDocumento10 pagineGuia Integradora de Actividades 301124 2014 IIJohan Gustavo Hernandez MorenoNessuna valutazione finora

- Aporte 1 Fase 2 Momento 3 Unidad 2Documento3 pagineAporte 1 Fase 2 Momento 3 Unidad 2ymarintNessuna valutazione finora

- Leccion 1 de 16-16Documento3 pagineLeccion 1 de 16-16ymarintNessuna valutazione finora

- 11.2.4.6 Lab - Securing Network DevicesDocumento15 pagine11.2.4.6 Lab - Securing Network DevicesymarintNessuna valutazione finora

- Mediante Una Presentación Explique en Qué Consiste y de Ejemplos deDocumento1 paginaMediante Una Presentación Explique en Qué Consiste y de Ejemplos deymarintNessuna valutazione finora

- Guia Integradora de Actividades 301124 2014 IIDocumento10 pagineGuia Integradora de Actividades 301124 2014 IIJohan Gustavo Hernandez MorenoNessuna valutazione finora

- Reconoc Rubrica Actores 20132Documento4 pagineReconoc Rubrica Actores 20132ymarintNessuna valutazione finora

- Leccion Unidad 1Documento1 paginaLeccion Unidad 1ymarintNessuna valutazione finora

- Trabajo Colaborativo 2 100101-4971Documento5 pagineTrabajo Colaborativo 2 100101-4971ymarintNessuna valutazione finora

- Repaso - Conjuntos AnDocumento13 pagineRepaso - Conjuntos AnMelissa FultonNessuna valutazione finora

- Leccion 2Documento2 pagineLeccion 2ymarintNessuna valutazione finora

- Lectura PRESABERESDocumento5 pagineLectura PRESABERESCésar PulidoNessuna valutazione finora

- Borrador Del ProtocoloDocumento17 pagineBorrador Del ProtocoloymarintNessuna valutazione finora

- Leccion Unidad 1Documento1 paginaLeccion Unidad 1ymarintNessuna valutazione finora

- Reconocimiento Unidad 2Documento2 pagineReconocimiento Unidad 2ymarintNessuna valutazione finora

- Reconocimiento de La Unidad 1Documento3 pagineReconocimiento de La Unidad 1ymarintNessuna valutazione finora

- Informe de Laboratorio 2 de Fisica GeneralDocumento15 pagineInforme de Laboratorio 2 de Fisica GeneralymarintNessuna valutazione finora

- Leccion 2Documento2 pagineLeccion 2ymarintNessuna valutazione finora

- Concepto de MotivaciònDocumento3 pagineConcepto de MotivaciònymarintNessuna valutazione finora

- Normas ApaDocumento10 pagineNormas ApawilliamolgNessuna valutazione finora

- Leccion 2Documento2 pagineLeccion 2ymarintNessuna valutazione finora

- Trabajo Individual 2Documento12 pagineTrabajo Individual 2ymarintNessuna valutazione finora

- Catequesis para Padres y PadrinosDocumento2 pagineCatequesis para Padres y PadrinosMarcela100% (1)

- Citas para Operativo de Documentos de Beca Pilares 2023Documento164 pagineCitas para Operativo de Documentos de Beca Pilares 2023ANAHI LISSETE SALVADOR DELGADONessuna valutazione finora

- Tablero de Lectoescritura y DescripcionesDocumento19 pagineTablero de Lectoescritura y DescripcionesCarmi BáezNessuna valutazione finora

- Guia 3bgu II Q - InformaticaDocumento5 pagineGuia 3bgu II Q - Informaticasegundo aguagalloNessuna valutazione finora

- GPS South Galaxy G3Documento4 pagineGPS South Galaxy G3joseNessuna valutazione finora

- El origen de la paz en SalemDocumento56 pagineEl origen de la paz en SalemWilliam VenegasNessuna valutazione finora

- Actividad de Sesión #08 La LexicologíaDocumento3 pagineActividad de Sesión #08 La LexicologíaJoshelyn Yarasca RamosNessuna valutazione finora

- Los ServitasDocumento6 pagineLos ServitasMatenix GGNessuna valutazione finora

- Sistemas axiomáticos formales e informalesDocumento4 pagineSistemas axiomáticos formales e informalesSebastian Castañeda PalaciosNessuna valutazione finora

- Exp1 Ebr Secundaria 1 y 2 Exploramosyaprendemos Act13 ElaboramosunfolletoDocumento7 pagineExp1 Ebr Secundaria 1 y 2 Exploramosyaprendemos Act13 ElaboramosunfolletoSteven German Taype YacolcaNessuna valutazione finora

- Día 5 Semana 35 Los Signos de PuntuaciónDocumento3 pagineDía 5 Semana 35 Los Signos de PuntuaciónJohn AlcazarNessuna valutazione finora

- Folleto LITERATURA JAPONESADocumento2 pagineFolleto LITERATURA JAPONESAdanie96lNessuna valutazione finora

- Libro Digitalizado de Rómulo Perdomo Marquez-1Documento128 pagineLibro Digitalizado de Rómulo Perdomo Marquez-1Isabel Mendez100% (5)

- Tema 1.6Documento3 pagineTema 1.6Sandoval García Karla GuadalupeNessuna valutazione finora

- Unidad I PDFDocumento10 pagineUnidad I PDFCesar I. CervantesNessuna valutazione finora

- Inventario 1827Documento2 pagineInventario 1827PolinniaNessuna valutazione finora

- Prueba Global de Lengua y LiteraturaDocumento7 paginePrueba Global de Lengua y LiteraturaYesika Calquín ArellanoNessuna valutazione finora

- Cuadrado Latino Magico JavaDocumento4 pagineCuadrado Latino Magico JavaJose Rosco100% (1)

- Responde Según La Información de Los Videos de Clase - La Literatura NeoclásicaDocumento3 pagineResponde Según La Información de Los Videos de Clase - La Literatura NeoclásicaElissa0% (1)

- Niv Mat s7Documento5 pagineNiv Mat s7Lucas TapiaNessuna valutazione finora

- Ingeniero ecuatoriano busca empleo en IADocumento9 pagineIngeniero ecuatoriano busca empleo en IAACSIMB AUTOMATIZACIONNessuna valutazione finora

- La Filosofía de Wang ChongDocumento2 pagineLa Filosofía de Wang ChongFilosofía OrientalNessuna valutazione finora

- Oda de SafoDocumento3 pagineOda de SafoAndreaNessuna valutazione finora

- Practica 03 POODocumento75 paginePractica 03 POOJUAN NICANOR ALIAGA GIRONNessuna valutazione finora

- Guía de El PoemaDocumento2 pagineGuía de El PoemaYasmina Rivera SegoviaNessuna valutazione finora

- Jornadas2017 Programa 1006Documento70 pagineJornadas2017 Programa 1006Alejø SapøritøNessuna valutazione finora

- C5 Bibliografía PDFDocumento14 pagineC5 Bibliografía PDFNestor Ariel OvejeroNessuna valutazione finora

- Compension Lectora 2°Documento62 pagineCompension Lectora 2°Elizabeth Calderón TarmaNessuna valutazione finora

- Biografía. Emmanuel-LevinasDocumento9 pagineBiografía. Emmanuel-LevinasAlbert Orlando CortésNessuna valutazione finora

- Historia LucasDocumento3 pagineHistoria LucasgiselNessuna valutazione finora