Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

16AutenticaFirmaPDFc PDF

Caricato da

yuqmettalTitolo originale

Copyright

Formati disponibili

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

Formati disponibili

16AutenticaFirmaPDFc PDF

Caricato da

yuqmettalCopyright:

Formati disponibili

Seguridad Informtica y Criptografa

Material Docente de

Libre Distribucin

Ultima actualizacin del archivo: 01/03/06

Este archivo tiene: 63 diapositivas

Dr. Jorge Rami Aguirre

Universidad Politcnica de Madrid

Curso de Seguridad Informtica y Criptografa J RA

v 4.1

Captulo 16

Autenticacin y Firma Digital

Este archivo forma parte de un curso completo sobre Seguridad Informtica y Criptografa. Se autoriza el uso,

reproduccin en computador y su impresin en papel, slo con fines docentes y/o personales, respetando los

crditos del autor. Queda prohibida su comercializacin, excepto la edicin en venta en el Departamento de

Publicaciones de la Escuela Universitaria de Informtica de la Universidad Politcnica de Madrid, Espaa.

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 745

Interesa confidencialidad o integridad?

Si bien en ciertos escenarios es muy importante

mantener el secreto de la informacin, siempre que

sta lo requiera, en muchos casos tiene quizs ms

trascendencia el poder certificar la autenticidad

entre cliente y servidor como ocurre en Internet.

Confidencialidad

Para lograrla se cifrael mensaje M, nmero N o

clave K obteniendo un criptograma.

Integridad

Para lograrla se firmaun hash del mensaje h(M),

aadiendo una marca al mensaje o criptograma.

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 746

Algunos problemas de integridad

a) Autenticidad del emisor

Cmo comprueba Benito (B) que el mensaje recibido del emisor

que dice ser Adela (A) es efectivamente de esa persona?

b) Integridad del mensaje

Cmo comprueba Benito (B) que el mensaje recibido del emisor

Adela (A) es el autntico y no un mensaje falso?

c) Actualidad del mensaje

Cmo comprueba Benito (B) que el mensaje recibido del emisor

Adela (A) es actual, no un mensaje de fecha anterior reenviado?

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 747

Ms problemas de integridad

d) No repudio del emisor

Cmo comprueba Benito (B) que el mensaje enviado por el emisor

Adela (A) -y que niega haberlo enviado- efectivamente ha llegado?

e) No repudio del receptor

Cmo comprueba Benito (B) que el mensaje enviado al receptor

Adela (A) -y que niega haberlo recibido- efectivamente se envi?

d) Usurpacin de identidad del emisor/receptor

Cmo comprueba Benito (B) que Adela (A), Carmen (C) u otros

usuarios estn enviando mensajes firmados como Benito (B)?

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 748

Primer escenario de integridad

Escenario de desconfianza

1 Solucin. Uso de una

tercera parte de confianza

activa. Un juez tendr una

clave K

A

con la que se

comunica con A y una

clave K

B

con la que se

comunica con B.

Si A enva un mensaje M a B:

A cifra M con la clave K

A

E

KA

(M) y lo enva al juez.

Este comprueba la integridad

de A, lo descifra y enva a B,

cifrado con K

B

, el mensaje M,

la identidad de A y la firma

E

KA

(M): E

KB

{M, A, E

KA

(M)}.

Ambos confan en el juez y

ante cualquier duda ste puede

comprobar la identidad de A

ante B descifrando E

KA

(M).

Se usar criptografa simtrica

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 749

Segundo escenario de integridad

Escenario de desconfianza

2 Solucin. Uso de una

tercera parte de confianza

no siempre activa. Esta

parte slo acta cuando se

produce un conflicto entre

los interlocutores, quienes

se autentican a travs de

ella que les certifica.

En este caso la

figura del juez se

conoce como una

Autoridad de

Certificacin

Habr una aceptacin del

sistema de autenticacin, tanto

por convencimiento propio de

los usuarios como por su

confianza en los algoritmos.

Se usar criptografa asimtrica

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 750

Funciones y esquemas de autenticacin

Autenticacin mediante el cifrado de mensajes con

criptografa simtrica

La cifra de datos podra servir como autenticacin.

Autenticacin con MAC Message Authentication Code o

checksum

Una funcin pblica y una clave secreta producen un valor

de longitud fija que es vlida como autenticador.

Autenticacin mediante funciones hash

Una funcin pblica reduce el mensaje a una longitud de

valor hash que sirve como autenticador de integridad.

Autenticacin mediante firma digital del mensaje con

criptografa asimtrica

Una funcin pblica y un par de claves, pblica y privada

inversas en un cuerpo, permiten la autenticacin completa.

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 751

Autenticacin con sistemas simtricos

Si la clave de un sistema simtrico es segura, es decir no

est en entredicho, podemos afirmar que, adems de la

confidencialidad que nos entrega dicha cifra, se

comprueban tambin simultneamente la integridad del

mensaje y autenticidad del emisor, en tanto que slo el

usuario emisor (en quien se confa por el modelo, tipo de

cifra y en su clave pblica) puede generar ese mensaje.

Con los sistemas de cifra simtricos no podremos

realizar una autenticacin fcil y completa: emisor y

mensaje. Veremos un procedimiento algo complejo de

autenticacin con cifra simtrica como es el caso de

Kerberos y un esquema de firma digital.

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 752

Los problemas de la autenticacin simtrica

El intercambio de claves de forma segura ya hemos visto que

se logra eficientemente slo a travs de sistemas asimtricos.

Las herramientas ms usuales para autenticacin sern los

cdigos de autenticacin de mensajes MACs y el sistema

Kerberos con cifras simtricas. Kerberos tambin permite el

intercambio seguro de una clave de sesin aunque es ms

complejo y pesado que el algoritmo de Diffie yHellman.

No obstante, subyacen los problemas caractersticos de

un criptosistema: cmo asegurar que la clave simtrica

entre emisor y receptor es segura? o lo que es lo mismo,

cmo intercambiar claves de forma segura?

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 753

Autenticacin con MAC o checksum

Los dos extremos de la comunicacin A y B comparten

una nica clave secreta que no est en entredicho.

El MAC ochecksumser una funcin que se aplica al

mensaje M junto a una clave secreta K de la forma C

K

(M).

A enva el mensaje en claro y el Message Authentication

Code(MAC) o Checksum C

K

(M) a B.

Integridad: el receptor B puede estar seguro de que nadie

ha modificado el mensaje durante la transmisin pues el

valor C

K

(M) en destino coincide con el enviado por A.

Autenticacin: como solamente el emisor A y el receptor B

comparten la clave secreta K, se asegura la autenticacin

de ambos usuarios. Por lo tanto, la condicin a cumplir es

que la clave K debe ser nica y segura.

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 754

Se inserta un cdigo al final del mensaje M transmitido en

claro, consistente en la cifra con la clave secreta de los ltimos

bytes del texto, por ejemplo 64 bits de DES o bien usando

Triple DES.

En destino, con el mismo algoritmo y la clave secreta, se realiza

la cifra y se comparan estos ltimos bloques.

Como la cifra es CBC, encadenamiento de bloques cifrados,

esos bytes cifrados dependen de todoel mensaje por lo que

cualquier modificacin ser detectada al no coincidir los

resultados del cifrado de M en emisin y recepcin.

Message Authentication Codecon DES

http://www.faqs.org/rfcs/rfc3537.html

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 755

M

1

M

2

M

n

... E (K,M)

M

1

M

2

M

n

... Am

K

E (K,M) = Am M

R

M

R

: espacio de marcas de autenticacin

Cifrado del ltimo bloque en modo CBC

Mensaje M

Cules son las

debilidades de

este modelo?

La Marca Am son 16, 32 64 bits.

Es un tamao muy pequeo y podra

dar lugar a colisiones: mensajes

distintos con iguales MACs.

Esquema de autenticacin MAC con DES

emisor

receptor

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 756

Las funciones hash vistas (MD5, SHA-1, etc.) no han sido

diseadas para la autenticacin al carecer de clave secreta.

No obstante, son interesantes puesto que su velocidad es mayor

que muchos cifradores de bloque, su cdigo fuente es abierto y

sus propiedades y funcionamiento son muy conocidos.

La RFC 2104 propone el uso de una autenticacin en entornos

seguros como SSL mediante una operacin MAC en la que

intervenga una funcin hash: su nombre es HMAC.

HMAC usa entonces una funcin hash (MD5, SHA-1, etc.)

como una caja negra, una clave K en lo posible mayor que el

tamao del hash en bits, una funcin xor y operaciones de

relleno de bits, tal como se muestra en el siguiente esquema.

Autenticacin con funciones hash HMAC

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 757

Esquema de HMAC

ipad K

+

b bits

hash

n bits

IV Relleno hasta b bits

S

0

n bits

IV

hash HMAC

K

(M)

S

1

Y

0

Y

1

Y

L-1

opad K

+

b bits

Parmetros del esquema

en la siguiente diapositiva...

b bits

Y

i

bloques del mensaje

H(S

i

||M)

n bits

n bits

http://csrc.nist.gov/publications/fips/fips198/fips-198a.pdf

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 758

M =mensaje de entrada incluyendo el relleno.

H = alguna funcin hash como MD5 (128 bits) o SHA-1 (160 bits).

Y

i

= bloque isimo de M.

L = nmero de bloques en M.

b = nmero de bits en cada bloque (512).

n = longitud del resumen del hash ocupado en el sistema (128 / 160 bits).

K = clave secreta (160 bits) aunque se recomienda sea mayor que n. Si la

clave K es mayor que n, esta clave se hace pasar antes por la funcin hash

para reducirla a una clave de n bits.

K

+

= clave K con ceros aadidos a la izquierda para alcanzar b bits.

ipad= 00110110 octeto repetido b/8 (64) veces.

opad= 01011010 octeto repetido b/8 (64) veces.

Salida HMAC: HMAC

K

= h{(K

+

opad) || h[(K

+

ipad) || M ]}

Parmetros, valores tpicos y salida HMAC

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 759

Aadir ceros a la izquierda de K hasta obtener K

+

, una cadena de b bits.

Sumar or exclusivo K

+

con la cadena ipadpara obtener S

1

de b bits.

Aadir a S

1

el mensaje M como bloques Y

i

de b bits cada uno.

Aplicar la funcin hash elegida a la cadena de bits antes formada, con el

vector inicial IV de n bits para generar un hash de n bits.

Sumar or exclusivo K

+

con la cadena opadpara obtener S

0

de b bits.

Aadir a S

0

el hash anterior, rellenando este ltimo hasta b bits.

Aplicar la funcin hash elegida a los dos bloques de b bits generados en

el paso anterior, con vector IV de n bits para generar un hash de n bits.

El resultado de este ltimo hash es el HMAC del mensaje M con la

clave K, es decir HMAC

K

(M).

Operaciones y seguridad de HMAC

Aunque la seguridad de HMAC est directamente relacionada con el hash

utilizado, el modelo presentado no es seguro. Hay otras configuraciones

ms desarrolladas que mejoran esta caracterstica.

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 760

Utilizacin de un KDC (KeyDistributionCentre) o Distribuidor de

Claves de Confianza, que comparte una clave maestra con los clientes.

Cada parte, usuario o entidad de la red comparte una clave secreta y

nica o clave maestra con el KDC.

El KDC se ocupa de distribuir una clave de sesin que va a ser

utilizada en la conexin entre dos partes.

La clave de sesin se protege con la clave maestra de los participantes

de una comunicacin.

Entre los esquemas propuestos estn el de Needham-Schroeder y el de

Denning-Sacco. Uno de los ms conocidos y populares ser Kerberos.

Autenticacin con cifra simtrica y un KDC

http://www.isi.edu/gost/publications/kerberos-neuman-tso.html

http://www.lsv.ens-cachan.fr/spore/nssk.html

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 761

Propuesta de Needham y Schroeder (1978)

Qu sucede si no se

realizan los pasos 4 y 5?

Un intruso C podra capturar

el mensaje en el paso 3 y

repetirlo, interfiriendo as

las operaciones de B.

1. A KDC: ID

A

||ID

B

||N

1

2. KDC A: E

KA

[K

S

||ID

B

||N

1

||E

KB

[K

S

||ID

A

]]

3. A B: E

KB

[K

S

||ID

A

]

4. B A: E

KS

[N

2

]

5. A B: E

KS

[f (N

2

)]

ID

A

=Nombre de A o identificador de A

ID

B

=Nombre de B o identificador de B

N

X

=Valor nonce

K

S

=Clave de sesin

E

KX

=Cifrado con clave secreta de X

K

X

=Clave secreta de X (A oB)

f (N2) es una funcin

conocida por A y B.

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 762

Algo ms improbable es que un intruso C tenga una clave

de sesin antigua y repita el mensaje del paso 3 enviado a

B, quien no tiene porqu recordar todas las claves de

sesin usadas previamente con A.

Si C captura el mensaje del paso 4, podr suplantar la

respuesta de A del paso 5, enviando a B mensajes que

parecen venir de A con clave de sesin autenticada.

Denningpropone la inclusin de un valor timestampen los

pasos 2 y 3. La utilizacin de timestampsrequiere la

sincronizacin de relojes, pero la utilizacin de valores

noncees tambin vulnerable. Se propone como solucin

ptima dar una duracin a la clave de sesin (tickets).

Ms debilidades de la propuesta N-S

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 763

Solucin propuesta por Denning y tickets

1. A KDC: ID

A

||ID

B

2. KDC A: E

KA

[K

S

||ID

B

||T||E

KB

[K

S

||ID

A

||T]]

3. A B: E

KB

[K

S

||ID

A

||T]

4. B A: E

KS

[N

1

]

5. A B: E

KS

[f (N

1

)]

T =Timestamp

| Clock t | <t

1

+t

2

1. A B: ID

A

||N

A

2. B KDC: ID

B

||N

B

||E

KB

[ID

A

||N

A

||T

B

]

3. KDC A: E

KA

[ID

B

||N

A

||K

S

||T

B

]||E

KB

[ID

A

||K

S

||T

B

]||N

B

4. A B: E

KB

[ID

A

||K

S

||T

B

]||E

KS

[N

B

]

Tickets

Denning

Tickets

Solucin al problema del timestamp

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 764

El correo electrnico es un ejemplo de aplicacin que

requiere este tipo de autenticacin:

No es necesario que el emisor y el receptor estn conectados

al mismo tiempo.

El receptor necesita confirmar de alguna forma que el emisor

del mensaje es quien dice ser.

Autenticacin en un sentido

Se garantiza as que slo el receptor puede leer el mensaje

y autentica adems al emisor. Es vulnerable a repeticiones.

1. A KDC: ID

A

||ID

B

||N

1

2. KDC A: E

KA

[K

S

||ID

B

||N

1

||E

KB

[K

S

||ID

A

]]

3. A B: E

KB

[K

S

||ID

A

]||E

KS

[M]

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 765

Perro de tres cabezas y cola de serpiente segn mitologa

griega, guardin de la entrada del Templo de Hades.

Tres componentes guardarn esa puerta: Autenticacin,

Contabilidad y Auditora. Las dos ltimas cabezas del

proyecto nunca han sido implementadas.

Autenticacin con Kerberos

Kerberos fue un proyecto

desarrollado en 1988 por el

Massachusetts Institute of

TechnologyMIT, siendo su

objetivo la implementacin de

un servicio de autenticacin.

http://web.mit.edu/kerberos/www/

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 766

Est basado en el protocolo de distribucin de

claves de Needham& Schroeder.

Usa un intercambio de claves con una tercera

parte de confianza.

Fases de autenticacin:

Obtencin de credenciales

Tickets

Autenticadores

Peticin de autenticacin frente un servicio.

Presentacin de las credenciales al servidor final.

Caractersticas y fases de Kerberos

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 767

Usuario, cliente y servidor: persona o mquina que necesita

autenticarse en la red.

Principal: entidad o cliente que usa Kerberosy que ha sido

previamente autenticado por un servidor de autenticacin.

Servicio y servidor: servicio es una entidad abstracta (por

ejemplo correo) y servidor el proceso que lo ejecuta.

Clave y password: funcin aplicada a la clave de usuario.

Credenciales: lo que se utiliza para autenticarse.

Maestros y esclavos: la mquina que hospeda la base de

datos es el master y esclavos son las mquinas que poseen

copias de sta.

Dominio: nombre de entidad administrativa que mantiene

los datos de autenticacin.

Elementos del dilogo de autenticacin

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 768

Existen dos tipos de credenciales utilizadas en el modelo de

Kerberos: ticketsy autenticadores.

Es necesario un ticket para pasar de una forma segura la

identidad del cliente entre el servidor de autenticacin y el

servidor final.

El ticket en la credencial de Kerberos

[s, c, addr, timestamp, life, K

S,C

]K

S

s = nombre del servidor

c =nombre del cliente

addr = direccin Internet del cliente

timestamp=fecha de iniciacin del ticket

life= duracin

K

S

=clave de sesin aleatoria

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 769

El autenticador en la credencial de Kerberos

El autenticador contiene informacin adicional que,

comparada con el ticket, prueba que el cliente que presenta

el ticket es el mismo a quien se le entreg,

Los objetivos de las credenciales son minimizar el nmero de veces

que un usuario tiene que introducir la password as como eliminar el

problema de enviar la passworden texto plano por la red.

[c, addr, timestamp]K

S,C

c =nombre del cliente

addr = direccin Internet de la estacin de trabajo

timestamp=fecha de iniciacin del ticket

K

S,C

= clave de sesin que es parte del ticket

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 770

Ejemplo de autenticacin con Kerberos (1)

Se autenticar el usuario A ante el usuario B teniendo

como tercera parte de confianza al centro KDC.

Usarn el algoritmo DES.

A B

KDC

k

A

k

B

Paso 1. A pide una credencial a KDC:

A KDC ID(A), ID(B), NA

Enva el nmero aleatorio NA para que

nadie pueda suplantar su identidad.

Paso 2. KDC genera una clave de sesin K

S

con perodo de validez L

y una credencial c para el usuario B:

m = E

kA

[K

S

, L, NA, ID(B)]; c = E

kB

[K

S

, L, ID(A)]

KDC A (m, c)

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 771

Ejemplo de autenticacin con Kerberos (2)

Paso 3. A descifra con su clave k

A

el valor m:

D

kA

[E

kA

[K

S

, L, NA, ID(B)] ] = K

S

, L, NA, ID(B)

Y luego con la clave de sesin entregada por KDC generar un

autenticador a para el usuario B junto con un sello temporal T

A

.

a = E

KS

[ID(A), T

A

]

A B (c, a)

Paso 4. B descifra con su clave k

B

c:

D

kB

[E

kB

[K

S

, L, ID(A)]] = K

S

, L, ID(A)

Ahora que tiene K

S

descifra el valor a:

D

KS

[E

KS

[ID(A), T

A

]] = ID(A), T

A

Comprueba que coinciden los identificadores ID(A) del usuario A

y que T

A

est dentro del rango de validez L dado por KDC.

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 772

Ejemplo de autenticacin con Kerberos (3)

Paso 5. B calcula una funcin acordada con A por ejemplo (T

A

+ 1)

y con la clave de sesin K

S

se lo enva cifrado:

B A h = E

KS

[T

A

+ 1]

Paso 6. A descifra h con la clave de sesin K

S

:

D

KS

[E

KS

[T

A

+ 1]] = T

A

+ 1

Comprueba que coincide con lo acordado lo que le demuestra que

B ha recibido correctamente la clave de sesin K

S

.

La importancia del valor de T

A

es que permitir ms autenticaciones

dentro del perodo de validez L sin que sea necesario la intervencin

de la tercera parte de confianza KDC.

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 773

Resumen del ejemplo de autenticacin

Los valores de cy maseguran la confidencialidad en

la transmisin de la clave de sesin K

S

.

Los valores de ay haseguran la confirmacin de la

recepcin correcta de la clave de sesin K

S

por B.

En este protocolo slo se autentica A ante B.

Existen extensiones del algoritmo que permiten una

autenticacin doble entre A y B.

Otra opcin es que los usuarios A y B compartan una

clave K

S

sin que su valor sea conocido por KDC.

http://www.mug.org.ar/Infraestructura/ArticInfraestructura/300.aspx

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 774

El hash en la autenticacin asimtrica

h(M) es el resultado de un algoritmo que con una entrada

M de cualquier tamao, produce salida de tamao fijo.

El emisor A enva el mensaje M y la funcin hash h(M) a

B, quien aplica la misma funcin al mensaje M recibido.

Si los mensajes son iguales entonces se asegura que los

hash tambin son iguales. No obstante, el hecho de que los

hash coincidan no significa que los mensajes M y M sean

iguales, como ya hemos visto en un captulo anterior.

Integridad: el receptor B puede confiar en que nadie ha

modificado el mensaje durante la transmisin pues el valor

h(M) en destino coincide con el enviado por A.

Autenticacin: es imposible la autenticacin de usuario,

salvo que se use un modelo con clave tipo HMAC ya visto.

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 775

Son condiciones mucho ms fuertes

que las de una firma manuscrita...

Son condiciones mucho ms fuertes

que las de una firma manuscrita...

Caractersticas de una firma digital

Requisitos de la firma digital:

a) Debe ser fcil de generar.

b) Ser irrevocable, no rechazable por su propietario.

c) Ser nica, slo posible de generar por su propietario.

d) Ser fcil de autenticar o reconocer por su propietario y los

usuarios receptores.

e) Debe depender del mensaje y del autor.

Esta ltima

propiedad es

muy importante

pues protege ante

la falsificacin

de los mensajes

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 776

Firmas digitales simtricas

Su usar una nica clave secreta. Luego, persiste el

problema de comunicar la clave entre los comunicantes.

Normalmente usarn la funcin XOR para realizar la

transformacin.

Podremos firmar mediante cifra en flujo y en bloque.

Son muy rpidas por el tipo de cifra o bien por el uso de

bloques ms pequeos que en otros tipos de firma.

Algoritmos de firma: Rabin, Lamport-Diffie, Desmedt,

Matyas-Meyer basada en el DES ...

http://www.deas.harvard.edu/ourfaculty/profile/Michael_Rabin

http://research.microsoft.com/users/lamport/

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 777

Firma digital de Desmedt

Propuesta por Yvo G. Desmedt en 1985.

Se basa en el cifrado de Vernam.

Elementos: parmetro qen bits, un mensaje M de longitud n

bits y una clave Hde nq bits:

H = {[h

1

(1)

, ..., h

1

(q)

], ..., [h

n

(1)

, ..., h

n

(q)

]}

i se cumplirque [h

i

(1)

, ..., h

i

(q)

] (0, ..., 0)

i =n

Algoritmo: r

j

= m

i

h

i

(j)

= m

1

h

1

(j)

... m

n

h

n

(j)

i =1 (con j = 1, ..., q)

Verificacin de la firma: con el mensaje recibido se realiza el

mismo proceso del firmado hecho en emisin y se comprueba

que se obtiene una firma idntica.

http://www.cs.fsu.edu/~desmedt/

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 778

Ejemplo de Firma digital de Desmedt

Sea: mensaje M = 11011de n = 5 bits, el parmetro q de

3 bits y la clave aleatoria H = (111, 100, 110, 001, 111).

r

1

= 11 11 01 10 11= 1

r

2

= 11 10 01 10 11 = 0

r

3

= 11 10 00 11 11 = 1

Firma Desmedt: 101

Como el receptor tiene esa clave H, que realiza la misma

operacin en destino y compara ambas firmas.

Como son sistemas sin uso actual, slo se muestra aqu este sencillo

esquema. El lector interesado encontrar una amplia informacin en

el libro de Criptografa Digital de J os Pastor y Miguel Angel

Sarasa que se menciona en el captulo 21 de este libro electrnico.

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 779

Autenticacin con sistemas asimtricos

Problema:

Los sistemas de cifra asimtricos son muy lentos y el mensaje

podra tener miles o millones de bytes ...

Solucin:

Se genera un resumen del mensaje, representativo del mismo, con

una funcin hash imposible de invertir. La funcin hash comprime

un mensaje de longitud variable a uno de longitud fija y pequea.

Al existir una clave pblica y otra privada que

son inversas, se autentica el mensaje y al emisor.

Permite la firma digital, nica para cada mensaje

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 780

Clave Pblica (n

A

, e

A

) Clave Privada (d

A

)

Rbrica: r

A

h(M) = h(M)

dA

mod n

A

Algoritmo:

A enva el mensaje M en claro (o cifrado) al destinatario B

junto a la rbrica: {M, r

A

h(M)}

El destinatario B tiene la clave pblica e

A

,n

A

de

A y descifra r

A

h(M) {(h(M)

dA

)

eA

mod n

A

}

obteniendo as h(M). Como recibe el mensaje

M, calcula la funcin hash h(M) y compara:

Si h(M) = h(M) se acepta la firma.

Adela

Benito

Firma digital RSA de A hacia B

http://www.enstimac.fr/Perl/perl5.6.1/site_perl/5.6.1/Crypt/RSA.html

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 781

En los siguientes ejemplos, por limitacin del tamao de los

primos elegidos, se firmarn slo bloques de una cantidad

determinada de bits en funcin del cuerpo de trabajo.

No obstante, en los sistemas reales esto no es as puesto que

las funciones hash ya vistas entregarn -por lo general-

resmenes comprendidos entre 128 y 160 bits y, por otra

parte, el cuerpo de trabajo de la cifra asimtrica para la

firma digital ser como mnimo de 1.024 bits.

Por lo tanto el resumen que se firma es menor que el cuerpo

de cifra o, lo que es lo mismo, el nmero que se cifra ser

parte del conjunto de restos de ese grupo.

Valores y tamaos tpicos de firmas

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 782

Adela Benito

Hola. Te envo el documento. Saludos, Beni.

Sea h(M) = F3A9 (16 bits)

Claves Benito

n

B

= 65.669

e

B

=35, d

B

= 53.771

Claves Adela

n

A

= 66.331

e

A

=25, d

A

= 18.377

h(M) =F3A9

16

= 62.377

10

r

h(M)

=h(M)

dB

mod n

B

r

h(M)

= 62.377

53.771

mod 65.669 = 24.622

Benito enva el par (M, r) = (M, 24.622)

Firma

Nota: los primos

que usa Benito

son (97, 677) y

Adela (113, 587)

2

16

< 65.669 < 2

17

Forzaremos firmar

bloques de 16 bits

Ejemplo de firma digital RSA (B A)

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 783

Claves Benito

n

B

= 65.669

e

B

=35, d

B

= 53.771

Claves Adela

n

A

= 66.331

e

A

=25, d

A

= 18.377

Adela recibe un mensaje M junto con una rbrica r = 24.622:

Calcula r

eB

mod n

B

= 24.622

35

mod 65.669 = 62.377.

Calcula el resumen de M es decir h(M) y lo compara con h(M).

Si los mensajes M y M son iguales, entonces h(M) = h(M) y se

acepta la firma como vlida.

Recuerde: El hecho de que h(M) = h(M) no implicaque M = M.

Tenamos que: h(M) = F3A9

16

= 62.377

10

r

h(M)

=h(M)

dB

mod n

B

r

h(M)

= 62.377

53.771

mod 65.669 = 24.622

Benito haba enviado a Adela el par (M, r) =(M, 24.622)

Adela Benito

Comprobacin la firma RSA por A

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 784

Al trabajar en un grupo multiplicativo, se da el siguiente escenario:

Si se conoce la firma de dos mensajes M

1

y M

2

, se puede firmar un tercer

mensaje M

3

producto de los dos anteriores sin necesidad de conocer la

clave privada del firmante.

Sean las claves del firmante e, d y n = pq. Luego:

r

M1

= M

1

d

mod n y r

M2

= M

2

d

modn Si ahora M

3

= M

1

M

2

:

r

M3

= (M

1

M

2

)

d

mod n= M

1

d

M

2

d

modn= r

M1

r

M2

modn

Posible vulnerabilidad de la firma RSA

Comentario: si la firma se realiza sobre un texto es prcticamente imposible

que el producto de dos textos d un nuevo texto con sentido. No obstante,

sabemos que este tipo de firmas asimtricas se realizan sobre unnmero

resultado de unhashpor lo que podra darse una situacin as, aunque por

el tamao del hash sera bastante poco probable este tipo de colisin.

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 785

Sean las claves n = 15.833 = 71223, e = 17, d = 7.313.

Sea M

1

= 8.643y M

2

= 10.014(ambos elementos de n)

Firma de M

1

: r

M1

= 8.643

7.313

mod 15.833 = 840

Firma de M

2

: r

M2

= 10.014

7.313

mod15.833 = 5.049

Sea M

3

= M

1

M

2

= 8.64310.014 mod 15.833 = 7.824

Firma de M

3

: r

M3

= 7.824

7.313

mod15.833 = 13.749

... y r

M1

r

M2

= 8405.049 mod 15.833 = 13.749

Ejemplo de firma RSA con colisin

Y. Desmedt, W. de J onge y D. Chaum presentan en el ao 1986 una

variante de la firma RSA que evita este problema de la multiplicatividad.

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 786

ElGamal: El usuario A generaba un nmero

aleatorio a (clave privada) del cuerpo p. La

clave pblica es

a

mod p, con generador.

Algoritmo de firma:

1 El usuario A genera un nmero aleatorio h, que ser primo

relativo con (p): h / mcd {h, (p)} = 1

2 Calcula h

-1

= inv {h, (p)}

3 Calcula r =

h

mod p

4 Resuelve la siguiente congruencia:

M = ar + hs mod (p)

s = (M - ar)inv[h,(p)] mod (p)

M = ar + hs mod (p)

s = (M - ar)inv[h,(p)] mod (p)

Firma: (r, s)

Firma: (r, s)

Adela

Firma digital ElGamal de A hacia B

http://www.math.clemson.edu/faculty/Gao/crypto_mod/node5.html

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 787

Algoritmo comprobacin de firma

1 El usuario B recibe el par (r, s) y calcula:

r

s

mod p y (

a

)

r

mod p

2 Calcula k = [(

a

)

r

r

s

] mod p

Como r era igual a

h

mod p entonces:

k = [(

ar

hs

] mod p =

(ar +hs)

mod p =

mod p

3 Como M = (ar + hs) mod (p) y es una raz

primitivade p (esto debe cumplirse) entonces:

ssi = mod (p-1)

4 Comprueba que k =

M

mod p

Benito

Si k = [(

a

)

r

r

s

] mod p

es igual a

M

mod p ...

Si k = [(

a

)

r

r

s

] mod p

es igual a

M

mod p ...

Se acepta la firma

Se acepta la firma

Conoce: p y (

a

) mod p

Comprobacin de firma ElGamal por B

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 788

Adela Benito

Hola otra vez! Soy Benito de nuevo. Saludos.

Sea h(M) = A69B (16 bits)

Claves Benito

p

B

= 79.903 = 10

b

mod p = 3.631

b= 20, h = 31

2

16

< 79.903 < 2

17

Forzaremos firmar

bloques de 16 bits

Firma

1) h

-1

=inv[h, (p)] = inv (31, 79.902) = 5.155

2) r =

h

mod p = 10

31

mod 79.903 = 11.755

3) s = [h(M) - br][inv(h,(p)] mod (p) h(M) = A69B

16

= 42.651

10

4) s = [42.651-2011.755]5.155 mod 79.902

5) s = 68.539

(r, s) =(11.755, 68.539)

(r, s) =(11.755, 68.539)

Luego, la firma ser

Ejemplo de firma ElGamal (B A)

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 789

Adela Benito

Claves Benito

p

B

= 79.903 = 10

b

mod p = 3.631

b= 20, h = 31

Comprobacin de la firma:

1) r

s

mod p = 11.755

68.539

mod 79.903 = 66.404

2) (

b

)

r

mod p = 3.631

11.755

mod 79.903 = 12.023

3) (

b

)

r

r

s

mod p = (12.023 66.404) mod 79.903 = 64.419 = k

4)

h(M)

mod p = 10

42.651

mod 79.903 = 64.419

Como hay igualdad

se acepta la firma

Adela recibe de Benito el par (r, s) =(11.755, 68.539)

h(M) = A69B = 42.651

Comprobacin de firma ElGamal por A

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 790

Claves Benito

p

B

= 79.903 = 10

b

mod p = 3.631

b= 20, h = 31

= 10 es un generador

del cuerpo p = 79.903

puesto que:

p-1 = 79.902 = 23

2

23193

q

1

= 2; q

2

= 3; q

3

= 23; q

4

= 193

y se cumple 10

(p-1)/qi

mod p 1

10

39.951

mod 79.903 = 79.902

10

26.634

mod 79.903 = 71.324

10

3.474

mod 79.903 = 2.631

10

414

mod 79.903 = 41.829

Si se elige = 11, para el exponente 39.951 se obtiene un 1 por lo

que no es raz.

Compruebe que en este caso no nos servir para la firma digital

porque ser imposiblecomprobarla mediante k =

M

mod p.

Benito

Importancia de en la firma de ElGamal

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 791

1991: National Institute of Standards and Technology(NIST)

propone el DSA, Digital Signature Algorithm, una variante

de los algoritmos de ElGamal y Schnoor.

1994: Se establece como estndar el DSA y se conoce como DSS,

Digital SignatureStandard.

1996: La administracin de los Estados Unidos permite la

exportacin de Clipper 3.11 en donde viene inmerso el DSS,

que usa una funcin hash de tipo SHS, SecureHash Standard.

El peor inconveniente de la firma propuesta por ElGamal es que

duplica el tamao del mensaje M al enviar un par (r, s) en Z

p

y (p).

No obstante, se solucionar con el algoritmo denominado DSS.

Estndares de firma digital

http://www.itl.nist.gov/fipspubs/fip186.htm

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 792

Parmetros pblicos de la firma:

Un nmero primo p (512 bits < p < 1024 bits)

Un nmero primo q (160 bits) divisor de p-1

Un generador de orden q del grupo p

Generador de orden q es aquella raz en el cuerpoZ

p

de

forma que q es un entero que verifica:

q

mod p = 1 As, para todo t:

t

=

t (mod q)

mod p

y eso qu es?

Digital SignatureStandard DSS

Eleccin de parmetros: primero se busca el primo p, luego un

primo q que sea divisor de (p-1) y luego un valor g en p, de

forma que si = g

(p-1)/q

mod q 1, ste serel generador...

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 793

Elegir un nmero primo 2

159

bits < q 2

160

bits.

Elegir 0 t 8 y encontrar un nmero primo p que esten

2

511+64t

p 2

512+64t

y que adems q divida a (p-1).

Elegir un generador de orden q de la siguiente forma:

Elegir g, un elemento de p, de forma que se cumpla

la condicin = g

(p-1)/q

modp 1. Recuerde que esta

raz noserla misma que la conocida hasta ahora.

Elegir como clave privada un valor aleatorio x dentro del

cuerpo del primo q.

Calcular la clave pblica y =

x

modp.

Hacer pblico los parmetros q, p, , y.

La eleccin de los parmetros en DSS

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 794

Valores pblicos de A: primos p, q y el generador

Clave secreta de la firma: x (1 x q) aleatorio

Clave pblica de la firma: y =

x

mod p

Para encontrar y firmar un mensaje 1 M p, A ya ha

elegido un valor aleatorio 1 k q

Luego el firmante A calcula:

r = (

k

mod p) mod q

s = [(M + xr) inv (k,q)] mod q

La firma digital de A sobre M serel par (r, s)

Generacin de firma DSS (A B)

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 795

B recibe el par (r, s)

Luego calcula:

w = inv (s, q)

u = M w mod q

v = r w mod q

Comprueba que se cumple:

r = (

u

y

v

mod p) mod q

Si se cumple, B acepta la firma como vlida.

La firma DSS tendr un

tamao menor que q al

reducirse (r, s) a dicho

mdulo, siendo q << p.

Comprobacin de firma DSS por B

Observe que la comprobacin

de la firma se hace sobre r, un

valor en el que no interviene el

valor del mensaje M y que,

adems, la firma se hace ahora

sobre valores de q y no de p.

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 796

Adela

Benito

Hola Adela, soy Benito y firmo con DSS.

Sea h(M) = 30 (un elemento de q

B

)

Claves Benito

p

B

= 223; q

B

= 37; = 17

y =

x

mod p = 30

x= 25; k = 12

Como se firmar

sobre valores de q

B

,

los mensajes a firmar

sern 0 h(M) 36.

Firma

1) inv (k, q) = inv (12, 37) = 34

2) r = (

k

mod p) mod q = (17

12

mod 223) mod 37 = 171 mod 37 = 23

3) s =[h(M)+xr][inv (k,q)] mod q = [30+2523]34 mod 37 = 35

4) La firma digital de h(M) = 30 ser: (r, s) = (23, 35)

5) Benito transmite a Adela el bloque: (M, r, s) =(M, 23, 35)

Ejemplo de firma DSS (B A)

Compruebe que son

correctos p, q. Y que

g =19 genera =17.

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 797

Adela Benito

Comprobacin de la firma

1) w = inv (s, q) = inv (35, 37) = 18

2) u = h(M)wmod q = 3018 mod 37 = 22

3) v = rw mod q = 2318 mod 37 = 7

4) (

u

y

v

mod p) mod q = r ?

5) [(17

22

30

7

) mod 223] mod 37 = 23

En caso afirmativo,

se acepta la firma

Y el tamao ser

menor que q

B

= 37 es

decir <<p

B

= 223 que

era precisamente el

punto dbil del

sistema de ElGamal.

Claves Benito

p

B

= 223; q

B

= 37; = 17

y =

x

mod p = 30

x= 25; k = 12

Adela recibe el bloque:

(M, r, s) =(M, 23, 35)

I

g

u

a

l

d

a

d

?

Comprobacin de la firma DSS por A

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 798

Podramos pensar que al bajar el nmero de bits de 1.024 en la firma de

ElGamal a slo 160 (el valor de q) en la firma DSS la seguridad de

dicha firma estcomprometida.

No obstante, la firma DSS tiene la misma fortaleza que la de ElGamal

ya que q es un subgrupo de p. Eso quiere decir que para resolver el

problema del logaritmo discreto en q, habrque hacerlo

obligatoriamente en p.

Para evitar diversos ataques tanto en la firma ElGamal como en DSS,

deberfirmarse siempre una funcin hash.

DSS requiere el uso del hash h(M) sobre M con SHA-1.

Importante: recuerde que se firma un hash SHA-1 de 160 bits en un

cuerpo q tambin de 160 bits, aunque p sea de 1.024 bits.

Seguridad de los 160 bits de q

http://lists.gnupg.org/pipermail/gnupg-users/2000-August/006286.html

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 799

No todos los valores h(M) podrn firmarse con DSS.

Para comprobar la firma en recepcin se calcula el valor

w =inv(s, q), donde s = [h(M)+br][inv(k,q)] modq.

Luego, debe existir dicho inverso.

Si s = 0 no existe el inverso. Luego esta condicin deber

comprobarse en emisin antes de proceder a la firma.

No obstante, la probabilidad de que se desta situacin en

el cuerpo q de 160 bits serde uno en 2

160

.

As mismo, en emisin deberverificarse que r 0. En

ambos casos se elegirun nuevo valor de h.

Mensajes que no tienen firma DSS

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 800

Adela

Benito

Hola Adela, vamos a ver qu pasa ahora.

Sea ahora h(M) = 17 (un elemento de q

B

)

Claves Benito

p

B

= 223; q

B

= 37; = 17

y =

x

mod p = 30

x= 25; k = 12

Firma

1) inv (k, q) = inv (12, 37) = 34

2) r = (

x

mod p) mod q = (17

12

mod 223) mod 37 = 171 mod 37 = 23

3) s =[h(M)+br][inv (k,q)] mod q = [17+2523]34 mod 37 = 0

4) La firma digital de h(M) =17 sera: (r, s) =(23, 0) ...

Ejemplo de mensaje sin firma por s = 0

Como es obvio si h(M) =17 +Kq

B

, es decir 17, 54, 91, 128, 165, 202 ...

caemos en un cuerpo de equivalencia en modq

B

y se repite esta situacin.

Fin del captulo

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 801

SIMTRICAS

Claves: una clave secreta para

ambos comunicantes.

Cifrado: en bloque y en flujo.

Tasas de cifra: MB/seg.

Fiabilidad: baja; necesario un

intercambio previo de clave.

Vida de la clave: efmera, one-

time pad, segundos, minutos.

Algoritmos: Rabin, Desmedt,

Matyas-Meyer, Lamport-Diffie.

Firmas simtricas versus asimtricas

ASIMTRICAS

Claves: comunicantes con

claves secreta y pblica.

Cifrado: slo bloque.

Tasas de cifra: KB/seg.

Fiabilidad: alta; no necesita

intercambio previo de clave.

Vida de la clave: duradera, se

repite, meses, un ao.

Algoritmos: RSA, ElGamal,

DSS, Rabin, curvas elpticas.

Los sistemas de firma digital actuales son con clave pblica.

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 802

Cuestiones y ejercicios (1 de 2)

1. Por qu cree que un escenario de integridad en la que hay siempre

una tercera parte de confianza activa no sera adecuado en Internet?

2. Si una Autoridad de Certificacin es la tercera parte de confianza,

acta de forma activa o pasiva en la comunicacin? Explquelo.

3. Qu importancia tiene la redundancia del lenguaje en un sistemade

autenticacin? Qu sucedera si no hubiese esa redundancia?

4. Hacemos una autenticacin de mensaje mediante un MAC en el que

el algoritmo es DES. Sera acertado usar modo ECB? Por qu?

5. En un sistema de autenticacin mediante Kerberos, cmo sabe el

que comienza el protocolo (A) que no hay un impostor que intenta

suplantarle? Cmo sabe el que comienza el protocolo (A) que el

segundo usuario (B) o elemento del sistema ha recibido bien la clave

de sesin entregada por el centro de distribucin de claves KDC?

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 803

Cuestiones y ejercicios (2 de 2)

6. Cmo podramos usar una funcin hash para comprobar que un

archivo no se ha modificado o que est libre de virus?

7. Nos afirman que podemos autenticar un mensaje usando para ello

slo una funcin hash. Es esto verdadero? Por qu?

8. Por qu se dice que una firma digital tiene condiciones ms fuertes

que una firma manuscrita?

9. Por qu es importante que la firma digital dependa del mensaje?

10. Firme digitalmente con RSA el mensaje M = 121 si los datos del

firmante son p = 19; q = 31, d = 149. Compruebe la firma.

11. Con p = 331 y clave privada 15, vamos a firmar digitalmente con

ElGamal el mensaje M =250 . Para ello, elija los valores ms

pequeos posibles de los parmetros y h. Compruebe la firma.

12. Repita el ejercicio 10 con DSS y valores propuestos por Ud.

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 804

Prcticas del tema 16 (1/3)

Software ExpoCrip:

http://www.criptored.upm.es/software/sw_m001l.htm

1. FIRMA RSA. Con la clave p =3, q =11, e =3, compruebe que la firma de

mensajes numricos dentro del cuerpo {0, 1, ..., 32} son todos valores

distintos y que no puede haber firmas iguales para mensajes distintos.

2. Observe lo que pasa al firmar los mensajes 0, 1, 10, 11, 12, 21, 22, 23, 32.

3. Qu sucede con estos mensajes si ahora se elige la clave e =13?

4. Con esta ltima clave firme el mensaje numrico N =13.

5. Compruebe que la firma es correcta. Cmo comprueba esto el programa?

6. Cambie el mensaje numrico a N =35, vuelva a firmar y a comprobar la

firma. Por qu sucede esto ahora? Qu pasa ahora si N =2?

7. Con esta ltima clave firme el mensaje hexadecimal N =1F.

8. Con esta clave firme el mensaje M =Hola; compruebe la firma . Con la

ayuda del programa, vea cmo se generan los bloques para la firma.

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 805

Prcticas del tema 16 (2/3)

9. Para la clave p =37, q =53; e =25, firme el mensaje M =Por este trabajo

le pagaremos 1.000,00 Euros. Compruebe la firma.

10. Modifique el texto en claro y cambie 1.000,00por 9.000,00. Vuelva ahora

a comprobar la firma y comente qu ha sucedido y porqu.

11. FIRMA ELGAMAL. Con la clave p =19, =10, x =7, k =5, compruebe

que las firmas de todos los valores de cuerpo {0, 1, ..., 18} son valores

distintos y no puede haber firmas iguales para mensajes distintos.

12. Qu sucede si supone un generador =4? Quhace el programa?

13. Se observa el mismo problema de mensajes no firmables que en RSA?

Existe algo que le llame la atencin? Si no, vea la siguiente pregunta.

14. Genere claves de firma para p =11, p =13, p =17, p =23, p =29, p =37;

y compruebe que la firma del mensaje 0 y p-1 siempre es el mismo valor y

que precisamente no aparece entre los restos de firma el valor p-1.

15. Con una de esas claves firme M =Esta es otra firma. Compruebe la firma.

J orge RamiAguirre Madrid (Espaa) 2006

Captulo 16: Autenticacin y Firma Digital

Pgina 806

Prcticas del tema 16 (3/3)

16. Para p =472287102421, =33, x =31023, k =40981, firme y compruebe

estos mensajes: N

10

=2001, N

16

=FD9C5, M

ASCII

=Hola, qu tal?

17. FIRMA DSS. Para la clave DSS p =19, q =3, g =13, x =2, k =2, firme

todos los valores de cuerpo q {0, 1, 2} y compruebe que los valores de las

firmas estn siempre en el cuerpo de q. Son todas distintas?

18. Qu tipo de generador usa el programa? Es un generador de p o de q?

19. Repita el ejercicio anterior para p =23, q =11, g =17, x =5, k =9.

20. Para la clave DSS p =53, q =13, g =31, x =8, k =6, firme los primeros 7

mensajes numricos N ={0, 1, ..., 6}. Para cada una de ellos observe el

seguimiento de la comprobacin y compruebe manualmente al menos una.

21. Con esta clave firme el mensaje M =A. Puede comprobar la firma?

Repita para M =AB, M =ABC. Repita para esos valores en hexadecimal.

22. Si p =124540019, q =17389, g =110217528, ( =10083255), k =9557, y

x =12496, compruebe que la firma de M =5246: (r, s) =(34, 13049).

Valores A. Menezes: http://www.cacr.math.uwaterloo.ca/hac/about/chap11.pdf.

Potrebbero piacerti anche

- 18CorreoSeguroPDFc PDFDocumento97 pagine18CorreoSeguroPDFc PDFyuqmettalNessuna valutazione finora

- 17 Cert Digitales PKCSPDFCDocumento21 pagine17 Cert Digitales PKCSPDFCDavid BecerraNessuna valutazione finora

- AuditoríaDocumento3 pagineAuditoríayuqmettalNessuna valutazione finora

- Redes 09-05-2012Documento48 pagineRedes 09-05-2012yuqmettalNessuna valutazione finora

- Métodos de Interpolación (Incompleto)Documento5 pagineMétodos de Interpolación (Incompleto)yuqmettalNessuna valutazione finora

- Calculo VLSMDocumento14 pagineCalculo VLSMyuqmettalNessuna valutazione finora

- Bomba Inyectora VR - VPDocumento25 pagineBomba Inyectora VR - VPIbarra Felix NahuelNessuna valutazione finora

- Reabilitacion y Reforma Estructural de Edificios AntiguosDocumento33 pagineReabilitacion y Reforma Estructural de Edificios AntiguosMichael GuerreroNessuna valutazione finora

- Leccion 6 - Las Señales Preventivas 07-01-2023Documento15 pagineLeccion 6 - Las Señales Preventivas 07-01-2023Johnny CañarteNessuna valutazione finora

- Requisitos trámites construcciónDocumento2 pagineRequisitos trámites construccióniivveetteeNessuna valutazione finora

- Resorte HelicoidalesDocumento11 pagineResorte HelicoidalesMiriam LopezNessuna valutazione finora

- Linea 12Documento12 pagineLinea 12Rafa LizarragaNessuna valutazione finora

- CURSO2Documento11 pagineCURSO2alex JIMÉNEZ FLOESNessuna valutazione finora

- WORD Proceso de MacrosDocumento5 pagineWORD Proceso de MacrosJuan Camilo Espinel GuzmanNessuna valutazione finora

- Medida presión fluidosDocumento9 pagineMedida presión fluidosAlexia Poccorpachi EchavarriaNessuna valutazione finora

- 3 Conceptos Básicos de La ComputadoraDocumento6 pagine3 Conceptos Básicos de La ComputadoraEdna Paola Chavez GuerraNessuna valutazione finora

- Lectura de Planos de MontajeDocumento9 pagineLectura de Planos de MontajeDamian San Martin SalinasNessuna valutazione finora

- Practica de Numeros Naturales 2Documento1 paginaPractica de Numeros Naturales 2Fer B ́aNessuna valutazione finora

- Intro Trafico AereoDocumento117 pagineIntro Trafico AereoMartin Schweighart Moya100% (1)

- Manual Agora Restaurant 3.9Documento395 pagineManual Agora Restaurant 3.9JorgeSalasFernandezNessuna valutazione finora

- Hoja de Seguridad NaOH Mutual PDFDocumento5 pagineHoja de Seguridad NaOH Mutual PDFAndrésRodrigo BarrazaNessuna valutazione finora

- Convocatoria Venta Reciclables - PETDocumento5 pagineConvocatoria Venta Reciclables - PETPaolo DeviaNessuna valutazione finora

- Practica 2 Campo ElectricoDocumento6 paginePractica 2 Campo ElectricoLuis Enrike MartinezNessuna valutazione finora

- Concreto ProyectadoDocumento71 pagineConcreto ProyectadonorybacasotomayorNessuna valutazione finora

- Kelly Johanna Perez RuedaDocumento4 pagineKelly Johanna Perez RuedaYurii PerezNessuna valutazione finora

- Analisis Resultados-SolidworksDocumento23 pagineAnalisis Resultados-SolidworksLuis Silva NavarroNessuna valutazione finora

- 2 Lista de Cotejo MantenimientoDocumento13 pagine2 Lista de Cotejo MantenimientoJetzan Covarrubias Padron100% (1)

- Reemplazo de Equipos Maquinaria Minera IndustrialDocumento24 pagineReemplazo de Equipos Maquinaria Minera IndustrialDouglasNessuna valutazione finora

- Estadistica Cuantica PDFDocumento22 pagineEstadistica Cuantica PDFDiego Lizarazo LópezNessuna valutazione finora

- Unidad 5Documento35 pagineUnidad 5frankNessuna valutazione finora

- 7321 Materiales CompuestosDocumento7 pagine7321 Materiales CompuestosNicolas ArboledaNessuna valutazione finora

- Cuaderno de InformesDocumento12 pagineCuaderno de InformesAlejandro ABNessuna valutazione finora

- pCwZdyIT6DuzU0zG - 6lSWBWreyylHyMrX-Algoritmo de Ordenamiento BurbujaDocumento13 paginepCwZdyIT6DuzU0zG - 6lSWBWreyylHyMrX-Algoritmo de Ordenamiento Burbujapruebas pruebasNessuna valutazione finora

- Alpine 2006Documento40 pagineAlpine 2006Luis FernándezNessuna valutazione finora

- Resolucion 202 - 95 MS PDFDocumento372 pagineResolucion 202 - 95 MS PDFGustavo TrilloNessuna valutazione finora

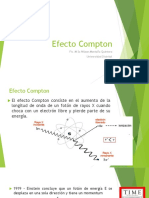

- Efecto ComptonDocumento7 pagineEfecto ComptonDiego AlfonsoNessuna valutazione finora