Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

Honeypots PDF

Caricato da

cxrkTitolo originale

Copyright

Formati disponibili

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

Formati disponibili

Honeypots PDF

Caricato da

cxrkCopyright:

Formati disponibili

TRABAJO FINAL HONEYPOTS

1

S

S

e

e

g

g

u

u

r

r

i

i

d

d

a

a

d

d

e

e

n

n

R

R

e

e

d

d

e

e

s

s

.

.

T

T

r

r

a

a

b

b

a

a

j

j

o

o

F

F

i

i

n

n

a

a

l

l

:

:

H

H

o

o

n

n

e

e

y

y

p

p

o

o

t

t

s

s

(

(

1

1

)

)

TRABAJO FINAL HONEYPOTS

1

INDICE

1. Honeypots 2

1.1 Qu es un HONEYPOT? 2

2. Historia de los honeypots 2

3.Funcionamiento de los honeypots 3

4.Caractersticas y ventajas de los honeypots 4

5.Ubicacin de los honeypots 5

6. Estudio comparativo de los honeypots 6

6.1 DECEPTION TOOLKIT (DTK) 7

6.2 SPECTER 7

6.3 HONEYWEB 8

6.4 KFSENSOR 8

6.5 GLASTOPF 8

6.6 HONEYBOT 9

6.7 SMOKE DETECTOR 9

6.8 TINY HONEYPOT 9

6.9 ARGOS 10

6.10 HONEYD 10

TRABAJO FINAL HONEYPOTS

2

1. Honeypots

1.1 Qu es un HONEYPOT?

Podemos considerar un honeypot como un software o conjunto de computadores cuya

intencin es atraer a atacantes, simulando ser sistemas vulnerables o dbiles a los ataques. Es

una herramienta de seguridad informtica utilizada para recoger informacin sobre los

atacantes y sus tcnicas. Los Honeypots pueden distraer a los atacantes de las mquinas ms

importantes del sistema, y advertir rpidamente al administrador del sistema de un ataque,

adems de permitir un examen en profundidad del atacante, durante y despus del ataque al

honeypot.

Algunos honeypots son programas que se limitan a simular sistemas operativos no existentes

en la realidad y se les conoce como honeypots de baja interaccin y son usados

fundamentalmente como medida de seguridad. Otros sin embargo trabajan sobre sistemas

operativos reales y son capaces de reunir mucha ms informacin; sus fines suelen ser de

investigacin y se los conoce como honeypots de alta interaccin.

Un tipo especial de honeypot de baja interaccin son los sticky honeypots (honeypots

pegajosos) cuya misin fundamental es la de reducir la velocidad de los ataques

automatizados y los rastreos.

En el grupo de los honeypot de alta interaccin nos encontramos tambin con los honeynet.

Tambin se llama honeypot a un website o sala de chat, que se ha creado para descubrir a

otro tipo de usuarios con intenciones criminales, (e.j., pedofilia).

2. Historia de los honeypots

Una vez definido el nuevo escenario hacia el que Internet se encamina, podemos observar

como muchas de las premisas clsicas de seguridad (si nadie conoce mi red nadie puede

encontrarla o cuando menos documentada est mi estructura ms difcil ser para un

atacante el poder entrar) dejan de tener sentido.

As mismo, las herramientas tpicas de seguridad por excelencia (firewalls, IDS) dejan un

hueco cada vez ms importante sin cubrir.

Histricamente las primeras referencias a un sistema de monitorizacin de intrusos aparecen

ya en la bibliografa sobre los aos 90 de la mano de Clifford Stoll, sin embargo los lderes

en la investigacin y desarrollo del concepto de Honeypot se agrupan en el HoneyNet

Project.

Este proyecto se inici informalmente en la lista de correo Wargames en abril de 1999

[Kue01] gracias a los correos cruzados entre varios expertos en seguridad de redes que

culminaron con el desarrollo formal del proyecto antes de finalizar el ao.

En junio de 2000 y por espacio de tres semanas, el Honeypot del proyecto fue atacado y

comprometido por un famoso grupo de hackers, lo que permiti el estudio del

comportamiento de este grupo en real as como demostrar la viabilidad y utilidad de esta

nueva herramienta de seguridad.

Este conocido incidente catapult mediticamente el concepto de Honeypot como la ltima

tendencia en seguridad de redes convirtiendo su libro en un best-seller de lectura obligatoria

para todos los profesionales de la seguridad.

TRABAJO FINAL HONEYPOTS

3

A inicios de 2001 se convirti en una organizacin si nimo de lucro dedicada al estudio de

los hackers (blackhats) que actualmente est compuesta por ms de 30 miembros

permanentes.

3. Funiona!iento de los honeypots

El concepto de Honeypot no fue extrado o inventado de la nada, sino que es fruto de la

realizacin de varios estudios en el campo de la seguridad de redes de ordenadores.

Definiremos Honeypot (tarro de miel textualmente) como un recurso de red destinado a

ser atacado o comprometido. De esta forma, un Honeypot ser examinado, atacado y

probablemente comprometido por cualquier atacante. Los Honeypot no tienen en ningn

caso la finalidad de resolver o arreglar fallos de seguridad en nuestra red. Son los

encargados de proporcionarnos informacin valiosa sobre los posibles atacantes en

potencia a nuestra red antes de que comprometan sistemas reales.

Esta nueva aproximacin a la seguridad de redes de ordenadores rompe muchos tabes

clsicos que se daban como axiomas en la seguridad informtica clsica:

Por un lado, este nuevo elemento no sirve para eliminar o corregir fallos de

seguridad existentes en nuestra red. Si nuestra red es vulnerable, aadir un Honeypot

no solventar este fallo.

Por otro lado, en lugar de evitar a cualquier precio que un atacante fije su inters en

nuestra red, le invitamos o incitamos (para ser exactos deberamos decir le

permitimos) a que entre y ataque nuestra red.

Este inters en dejar una puerta abierta hacia Internet puede considerarse temeraria o incluso

suicida. Si ya existen cientos de miles de ataques a sistemas seguros porqu dejar un bote

de miel en medio del camino del oso? Por qu incitar a que ataquen nuestro sistema

cuando nuestro objetivo es conseguir exactamente lo contrario?

Por muy eficientes que seamos en nuestro trabajo como administradores de red, es imposible

mantener todos nuestros sistemas al da (up to date). Cada da se descubren al menos una

docena de nuevos fallos (bugs) en el software existente (sistemas operativos, servidores de

aplicaciones, servidores WWW...), consecuentemente de una forma regular salen nuevos

parches y actualizaciones para todo tipo de software.

De esta forma, podemos observar como en la realidad es totalmente imposible mantener

controlada una red con cientos de ordenadores y usuarios.

Si nosotros mismos examinamos peridicamente nuestra red como si furamos un intruso, es

decir, examinando todos los ordenadores de la red en bsqueda de los servicios disponibles,

podemos modificar el ciclo de actualizaciones de software (ver figura 4-3).

As mismo, podemos por un lado corregir los problemas de seguridad en nuestras maquinas

de produccin (aplicacin de parches de seguridad y actualizaciones de los productos

comerciales) y por otro mantener aparentemente las vulnerabilidades corregidas de forma

que nos permitan descubrir a potenciales atacantes.

Estas vulnerabilidades son mantenidas expresamente en mquinas controladas (honeypots)

por nuestros sistemas de seguridad (firewalls, IDS).

De esta forma, desde el punto de vista de un atacante tiene ante s un sistema candidato a ser

explotado, por lo que invertir ms tiempo y herramientas menos sofisticadas (ya que el

sistema es vulnerable por construccin) que facilitarn su deteccin por nuestros sistemas.

TRABAJO FINAL HONEYPOTS

4

Por otro lado, la inclusin de tcnicas de engao como el famoso Deception Toolkit evita

que sealemos a los atacantes como y de qu forma exacta pueden hacernos dao.

Si nuestra poltica es nicamente la de mantener nuestro sistema parcheado y al da, cuando

un atacante detecte una vulnerabilidad en nuestro sistema estamos perdidos, puesto que la

desconocemos y esta existe realmente!.

Si mantenemos distintas vulnerabilidades de forma controlada, estamos ofreciendo

informacin confusa/engaosa al atacante, cosa que dificultar su trabajo. As mismo, la

deteccin de una vulnerabilidad en nuestro sistema no tiene porque implicar una cada del

mismo, al contrario, nos permitir descubrir a un atacante en potencia y tomar las medidas

oportunas antes de que entre realmente en nuestro sistema.

Este enfoque nos permitir obtener ms informacin sobre el atacante que podremos utilizar

en su contra. Adems, este tipo de paradigma es vlido tanto para atacantes internos como

externos, que al intentar extender sus ataques a ms ordenadores de la red, comprobarn que:

a) El resto de los ordenadores de nuestra red NO son vulnerables a los mtodos que

utiliza, obligndole a un cambio de estrategia que suele ser un abandono en bsqueda

de otro sistema ms sencillo de atacar.

b) El sistema informtico de nuestra red es proactivo y reacciona a los accesos del

atacante limitando su alcance.

". #arater$stias y %enta&as de los honeypots

Genera un volumen pequeo de datos: al contrario que los sistemas clsicos de

seguridad (Firewalls, IDS) que generan cientos de megas de ficheros de logs con

todo tipo de informacin poco til, los Honeypots generan muy pocos datos y de

altsimo valor.

Los Honeypots son ordenadores expresos por lo que ningn usuario/sistema

normal debe acceder a ellos. De esta forma, cualquier acceso nos revelar un

atacante o una configuracin errnea de un sistema. No existen los falsos positivos.

Necesita unos recursos mnimos: a diferencia de otros sistemas de seguridad, las

necesidades de un Honeypot son mnimas. No consume ni ancho de banda ni

memoria o CPU extra. No necesita complejas arquitecturas o varios ordenadores

centralizados, cualquier ordenador conectado a la red puede realizar este trabajo.

Universalidad: este tipo de sistemas sirven tanto para posibles atacantes internos

como externos. De esta forma, obviamente, se ha de evitar poner a las mquinas

nombres como honeypot o attack-me (muchas veces ni tan siquiera estn dadas

de altas en los DNS). Su objetivo es pasar desapercibidas en una red como una

mquina ms. Por otro lado, y como siempre suele ocurrir, todo sistema tiene

tambin unas contrapartidas o desventajas asociadas.

En el caso de los Honeypots los principales inconvenientes son:

Son elementos totalmente pasivos. de esta forma, si no reciben ningn ataque no

sirven de nada.

Son fuentes potenciales de riesgo para nuestra red. Debido a la atraccin que ejercen

sobre posibles atacantes, si no calibramos perfectamente el alcance del Honeypot y

lo convertimos en un entorno controlado y cerrado (jailed environment), puede ser

utilizado como fuente de ataques a otras redes o incluso a la nuestra propia.

Consumen una direccin IP como mnimo. De todas formas, este inconveniente es

mnimo, ya que lo ideal es asignar direcciones IP del rango de direcciones libres.

TRABAJO FINAL HONEYPOTS

5

Del anlisis de todas las caractersticas principales de los Honeypots y aplicando el desglose

del concepto de seguridad en prevencin, deteccin y reaccin (ver figura 4-4) obtenemos el

siguiente anlisis:

Los Honeypots tienen un limitado carcter preventivo. No evitarn o disuadirn a

ningn posible atacante.

Tienen un alto grado de deteccin. Si bien son elementos pasivos, los atacantes rara

vez se centran en una simple mquina, sino que buscan por toda la red posibles

vctimas, lo que hace que antes o despus se encuentre con el Honeypot.

La reaccin es otro de los valores que aade el uso de Honeypots. En los de

Honeypots de produccin se puede de forma automtica generar los comandos

necesarios para evitar el acceso del atacante al resto del sistema. En los de

investigacin, adems nos permiten a posteriori la ejecucin de tcnicas forenses

(computer forense) para examinar el comportamiento del atacante y descubrir sus

comportamientos.

'. ()iai*n de los honeypots

La ubicacin de los Honeypots es esencial para maximizar su efectividad, ya que debido a su

carcter intrnsecamente pasivo una ubicacin de difcil acceso eliminar gran parte de su

atractivo para potenciales atacantes. Por otro lado, si su ubicacin es demasiado artificial u

obvia cualquier experimentado atacante la descubrir y evitar todo contacto con ella.

Por otro lado debemos tener en cuenta que debe integrarse con el resto del sistema que

tenemos ya implantado (servidores WWW, servidores de ficheros, DNS) y asegurarnos

que no interfiere con las otras medidas de seguridad que puedan ya existir en nuestra red

(Firewalls, IDS).

Teniendo en cuenta que los Honeypots pueden servir tanto para la deteccin de atacantes

internos como externos, debemos tener siempre en cuenta la posibilidad de establecer

Honeypots internos para la deteccin de atacantes o sistemas comprometidos en nuestra red

(por ejemplo sistemas infectados con un gusano o virus).

La bibliografa consultada establece tres puntos bsicos

candidatos a albergar los Honeypots segn nuestras necesidades:

Antes del firewall (Front of firewall): Esta localizacin permite evitar el incremento

del riesgo inherente a la instalacin del Honeypot. Como este se encuentra fuera de

la zona protegida por el firewall, puede ser atacado sin ningn tipo de peligro para el

resto de nuestra red.

Esta ubicacin nos permite tener un acceso directo a los atacantes, puesto que el firewall ya

se encarga de filtrar una parte del trfico peligroso o no deseado, obteniendo trazas reales de

su comportamiento y estadsticas muy fiables sobre la cantidad y calidad de ataques que

puede recibir nuestra red.

Adems con esta configuracin evitaremos las alarmas de otros sistemas de seguridad de

nuestra red (IDS) al recibir ataques en el Honeypot. Sin embargo, existe el peligro de

generar mucho trfico debido precisamente a la facilidad que ofrece el Honeypot para ser

atacado.

TRABAJO FINAL HONEYPOTS

6

Cualquier atacante externo ser lo primero que encuentra y esto generar un gran consumo

de ancho de banda y espacio en los ficheros de log. Por otro lado, esta ubicacin nos evita la

deteccin de atacantes internos.

Detrs del firewall (Behind the firewall): En esta posicin, el Honeypot queda

afectado por las reglas de filtrado del firewall. Por un lado tenemos que modificar las

reglas para permitir algn tipo de acceso a nuestro Honeypot por posibles atacantes

externos, y por el otro lado, al introducir un elemento potencialmente peligroso

dentro de nuestra red podemos permitir a un atacante que gane acceso al Honeypot

un paseo triunfal por nuestra red.

La ubicacin tras el firewall nos permite la deteccin de atacantes internos as como

firewalls mal configurados, mquinas infectadas por gusanos o virus e incluso

atacantes externos.

.

Sin embargo las contrapartidas mas destacables son la gran cantidad de alertas de seguridad

que nos generarn otros sistemas de seguridad de nuestra red (Firewalls, IDS) al recibir

ataques el Honeypot y la necesidad de asegurar elresto de nuestra red contra el Honeypot

mediante el uso de firewalls extras o sistemas de bloqueo de acceso, ya que si un atacante

logra comprometer el sistema tendr va libre en su ataque a toda nuestra red.

Hay varias circunstancias que obligan a este tipo de arquitectura, como por ejemplo la

deteccin de atacantes internos o la imposibilidad de utilizar una direccin IP externa para el

Honeypot.

En la zona desmilitarizada (into DMZ): La ubicacin en la zona desmilitarizada

permite por un lado juntar en el mismo segmento a nuestros servidores de

produccin con el Honeypot y por el otro controlar el peligro que aade su uso, ya

que tiene un firewall que lo asla de resto de nuestra red local.

Esta arquitectura nos permite tener la posibilidad de detectar ataques externos e internos con

una simple reconfiguracin de nuestro sistema de firewall puesto que se encuentra en la zona

de acceso pblico.

Adems eliminamos las alarmas de nuestros sistemas internos de seguridad y el peligro que

supone para nuestra red al no estar en contacto directo con sta.

La deteccin de atacantes internos se va algo debilitada, puesto que al no compartir el

mismo segmento de red que nuestra LAN un atacante local no acceder al Honeypot. Sin

embargo, desde la red local si que es posible acceder al Honeypot, con lo que un atacante

interno que intente atacar nuestros servidores pblicos u otros sistemas externos (un gusano

por ejemplo) muy probablemente acabe siendo detectado.

+. Estudio o!parati%o de los honeypots

Existen en el mercado una amplia variedad de herramientas de honeypot tanto para

Windows como para Linux, tanto de pago como gratuitas.

De entre las existentes, vamos a analizar las siguientes:

TRABAJO FINAL HONEYPOTS

7

6.1 DECEPTION TOOLKIT (DTK)

DTK es un juego de herramientas diseado para dar a defensores un par de rdenes de

ventaja de magnitud sobre atacantes. Esta herramienta usa el engao para responder

anticipadamente a posibles ataques. La idea bsica consiste en hacer parecer a los atacantes

que el sistema que controla DTK tiene muchas vulnerabilidades.

Aunque es programable, se utiliza comnmente para generar una salida en respuesta a la

entrada de un atacante, de tal forma que simule un sistema vulnerable a los mtodos del

atacante. Esto tiene las siguientes ventajas:

Incrementa el trabajo del atacante, que no puede discernir fcilmente cules de sus

ataques tiene xito y cules no.

Permite grabar los intentos de ataque de los atacantes y responder antes de que usen una

vulnerabilidad a la que somos susceptibles.

Desmoralizan al atacante, puesto que tiene que gastar mucho ms tiempo que en atacar un

sistema normal, as que probablemente desista de atacar nuestros sistemas.

Si este tipo de sistemas se extiende y se comparte su informacin, se eliminarn los

ataques ms sofisticados, y los ataques de imitacin sern detectados antes de que

alcancen a la comunidad hacker.

6.2 SPECTER

Este sistema comercial es capaz de simular 14 sistemas operativos distintos: Windows 98,

Windows NT, Windows 2003, Windows XP, Linux,Solaris, Tru64 (former Digital Unix),

NeXTStep, Irix, Unisys, Unix, AIX,MacOS, MacOS X y FreeBSD.

Adems, existen 5 modos de funcionamiento para cada host simulado:

Abierto: El sistema se comporta como un sistema mal configurado en trminos de

seguridad.

Seguro: El sistema se comporta como un sistema bien configurado en trminos de

seguridad.

Con fallos: El sistema se comporta como una mquina con varios problemas hardware y

software.

Extrao: El sistema se comporta de forma imprevisible.

Agresivo: El sistema transmite toda la informacin posible sobre el atacante, dependiendo

del tipo de conexin, y termina la comunicacin.

Specter ofrece 14 servicios de red y trampas distintas. Todas las conexiones son

identificadas por la direccin IP del ordenador remoto, la hora exacta, el tipo de servicio y el

estado de la honeypot en el momento de la conexin. Dependiendo del tipo de

servicio/trampa y la configuracin del producto, se recopilar ms informacin, como un log

completo del protocolo, contenido de emails enviados, etc. Los servicios/trampas

disponibles son:SMTP, FTP, TELNET, FINGER, POP3, IMAP4, HTTP, SSH, DNS, SUN-

RPC, NETBUS, SUB-7, BO2K y GENERIC TRAP.

Adems de estas opciones, incluye los mdulos Watcher (deteccin y anlisis de conexiones

y paquetes de red), Notification (log de alertas en distintas bases de datos o servidores

remotos), Intelligence (recopilacin de informacin sobre los atacantes), Markers (permite

dejar marcas en el ordenador del atacante) y medidas para personalizar el honeypot y

evitar los ataques DoS. Por ltimo, el sistema es capaz de recibir actualizaciones dinmicas a

travs de Internet.

TRABAJO FINAL HONEYPOTS

8

6.3 HONEYWEB

Aplicacin servidor basada en web que puede ser usada como un servidor independiente o

en conjuncin con Honeyd. Este servidor HTTP escrito en el Pyton devuelve versiones de

servidor diferentes dependiendo de las peticiones HTTP que soliciten la conexin,

escuchando sobre el puerto 80 y registran la actividad descubierta sobre ello. HoneyWeb

trabaja en dos modos; "Persistente" " y No-Persistente ". En el modo "No persistente"

HoneyWeb es bsicamente un netcat ms inteligente y devuelve 200 Ok para cada peticin,

a no ser que se defina de otra manera, con otras acciones asociadas para cada tipo de

servidor. En el modo "Persistente" HoneyWeb graba la IP y siempre devuelve la misma

versin de servidor a mismo IP durante un perodo especificado de tiempo, adems hace

comparaciones de peticin bsicas entre familias de servidores para determinar si los enviar

errores 404. HoneyWeb hace comprobaciones de peticin falsa y enva al servidor trasero

pginas de error especficas sobre falso solicitan. Ataque pginas especficas puede ser

especificado para hacer HoneyWeb aparecer ms verdadero para atacantes interactivos.

6.4 KFSENSOR

Este sistema funciona como honeypot y Sistema de deteccin de intrusos (IDS) en sistemas

Windows y, al igual que Specter, incorpora una consola grfica de control. Entre sus

caractersticas destacan:

Identificacin de ataques basados en firmas: El motor de firmas es capaz de identificar

patrones de ataque conocidos, lo que permite analizar la naturaleza de los eventos. Este

motor es capaz de importar reglas externas en formato Snort, lo que le permite ampliar la

base de conocimiento.

Deteccin de ataques de red: El sistema contiene el nico honeypot con emulacin de red

Windows/NetBIOS/SMB/CIFS, lo que permite detectar la naturaleza de ataques a recursos

compartidos y servicios administrativos de Windows.

Arquitectura extendible: La informacin que proporciona el producto puede ser ampliada

escribiendo nuestros propios scripts y consultas a la base de datos.

No hay falsos positivos: El modelo del producto no incorpora usuarios legtimos, as que

todas las conexiones son sospechosas.

Poca carga: El sensor permanece dormido hasta que es atacado, consumiendo muy poco

procesador o recursos de red. Por eso puede ser instalado en ordenadores sin afectar su

funcionamiento normal, eliminando la necesidad de software adicional.

Administracin remota: Podemos disponer de distintas instalaciones del producto y

gestionarlas desde una nica localizacin, usando encriptacin y autenticacin en el proceso.

Simulacin avanzada de servidores: Emulacin de servidores reales como FTP, SMB,

POP3, HTTP, Telnet, SMTP y SOCKS.

Proteccin en tiempo real: Los ataques son detectados, analizados y notificados

inmediatamente, permitiendo una respuesta a un ataque mientras est en progreso.

Diseado para entornos corporativos: El diseo permite trabajar indistintamente en una

LAN o detrs de un firewall, lo que le hace ideal para organizaciones que demandan los

mximos niveles de seguridad.

6.5 GLASTOPF

TRABAJO FINAL HONEYPOTS

9

La mayora de los ataques ms avanzados de la actualidad ocurren en la capa de aplicaciones

web. Esta solucin est diseada para capturar informacin sobre los ltimos tipos de ataque

a webs usando honeypots de baja ineraccin escalables y fciles de instalar.

Glastopf es un emulador de servidor web escrito en Python, con una herramienta que

recopila informacin sobre los ataques basados en web, como SQL injection y ataques RFI

(Remote File Inclusion) y LFI (Local File Inclusion). Glastopf escanea las peticiones en

busca de trminos como =http:// o =ftp://. Si tiene xito, descarga y analiza el fichero y

responde rpidamente a las expectativas del atacante. La informacin capturada es

almacenada en una base de datos MySQL a la que se puede acceder a travs de un interface

web.

6.6 HONEYBOT

Es un honeypot de nivel medio de interaccin basado en Windows, que trabaja abriendo una

gran cantidad de puertos a la escucha, muchos de los cuales estn destinados a simular

servicios vulnerables. Cuando un atacante se conecta a estos servicios, piensa que est

conectado a un sistema real, lo que es aprovechado por el sistema para capturar todas las

comunicaciones, grabndolas para un anlisis futuro. Todos los intentos del atacante para

ejecutar un exploit o cargar un rootkit o trayano en el sistema son guardados para un anlisis

posterior.

6.7 SMOKE DETECTOR

Es un hardware disponible en el comercio honeypot por la Palizada. Esto es una aplicacin

de red pasar que proporciona el seuelo defensivo y capacidades de deteccin incluyendo

el alertar y el reportaje de tentativas de acceso no autorizadas. Esto imita elementos

interesantes o potencialmente vulnerables sobre una red para el objetivo de atraccin y

descubrimiento de actividades inadecuadas. Puede ser configurado para emular hasta 19

mquinas distintas conectadas a una red en las configuraciones que varan de sistemas

operativos y servicios. Algunos instrumentos complementarios para analizar troncos estn

tambin disponibles.

6.8 TINY HONEYPOT

Tambin se llam THP es desarrollado por Jorge Bakos. El objetivo no es para engaar a

un atacante experto, decidido... simplemente para nublar el campo de deportes con las

decenas de miles de servicios falsos, todo sin causar la tensin irrazonable sobre el

[honeypot diminuto] el anfitrin ". Esto es un programa simple honeypot basado en

IPTABLES remite, un oyente xinetd. Ello escucha sobre cada puerto de TCP no utilizado

en este momento, registrando toda la actividad. Adems, es posible adjuntar a varios puertos

'a los respondedores' supuestos que son las escrituras simples que proporcionan la

interaccin limitada para engaar los instrumentos de ataque ms automatizados, as como

bastante gente, al menos un ratito. Entonces esto puede ser usado como una adicin al

Resoplido de Sistema de Deteccin de Intrusin estatal y contento consciente [Snort03], en

la medida en que esto permite casi a cada conexin intentan completar. As las reglas

contentas tienen una posibilidad para en realidad encender, ms bien que dependiendo el

puerto simple y filtros "de contexto" de protocolo.

TRABAJO FINAL HONEYPOTS

10

6.9 ARGOS

Es un emulador de sistemas para su uso en honeypots. Est basado en Qemu, un emulador

open source que consigue una buena velocidad de emulacin gracias a traducciones

dinmicas.

Qemu es capaz de detectar intentos de control remoto para compromete el sistema operativo

emulado y mediante anlisis dinmicos monitoriza la red y detecta cualquier uso ilegal de la

misma. Cuando se detecta un ataque se graba una huella de la memoria del sistema.

Este sistema pretende ser el primer paso para la creacin de un marco que sea usado por la

prxima generacin de honeypots para identificar de forma automtica y generar remedios

para gusanos zero-day y otros ataques similares. Entre sus caractersticas ms destacadas

estn las siguientes:

No requiere ninguna modificacin del sistema operativo invitado.

Soporte para mltiples sistemas operativos, incluyendo Linux, Windows 2000 y Windows

Xp.

Emulacin de procesadores x86, incluyendo MMX, SSE y extensiones SS2.

Corre en mltiples sistemas operativos (Linux, Windows) y CPUs (x86, x86_64 y

PowerPC).

Detecta ataques arbitrarios de control de flujo y ataques de ejecucin arbitraria de cdigo,

y maneja DMA y las asignaciones del espacio de memoria del usuario/kernel.

6.10 HONEYD

Honeyd es un pequeo demonio que crea hosts virtuales en una red. Puede configurarse para

correr servicios arbitrarios y adaptarse de forma que parezca que corren bajo ciertos sistemas

operativos. Adems, puede configurar una sola mquina para que simule mltiples

direcciones de una LAN e incorpora seguridad aadiendo mecanismos para la deteccin de

amenazas y su evaluacin. Tambin engaa a los usuarios escondiendo los sistemas reales

en medio de los sistemas virtuales. Entre sus caractersticas, podemos destacar:

Simulacin de cientos de hosts virtuales al mismo tiempo.

Configuracin de servicios arbitrarios a travs de ficheros de configuracin, con

conexiones proxy, identificacin de sistemas remotos a travs de fingerprinting y

muestreos al azar para ampliar la carga.

Simulacin de sistemas operativos a nivel de pila TCP/IP: Para ello utiliza nmap y xprobe

y polticas ajustables de reemsamblado de fragmentos y de escaneos FIN-scan.

Virtualizacin de subsistemas: Esto permite correr aplicaciones UNIX bajo direcciones IP

virtuales de Honeyd: servidores web, ftp, etc.

Adems, permite port binding dinmico en el espacio de direcciones virtuales e inicio en

background de conexiones de red.

Potrebbero piacerti anche

- Codigo BinarioDocumento12 pagineCodigo BinarioSilvio GrznNessuna valutazione finora

- Curso Sistema Administracion Informacion Vital Vims.Documento61 pagineCurso Sistema Administracion Informacion Vital Vims.Jorge Rios RNessuna valutazione finora

- CIBERBULLYING. Material de ApoyoDocumento3 pagineCIBERBULLYING. Material de ApoyoCOLMILLO BLANCONessuna valutazione finora

- Planeacion Ofimatica Tercero G Ciclo 2021 Al 2022Documento19 paginePlaneacion Ofimatica Tercero G Ciclo 2021 Al 2022Lizzeth Juarez100% (1)

- El Mapa Conceptual para Quinto de PrimariaDocumento3 pagineEl Mapa Conceptual para Quinto de Primarialaura puello lopezNessuna valutazione finora

- Formato Unico de Inventario Documental Auteco MotoDocumento2 pagineFormato Unico de Inventario Documental Auteco MotoJohn FarraNessuna valutazione finora

- Ramirez Gomez Guias y MetodosDocumento5 pagineRamirez Gomez Guias y MetodosJesús RodriguezNessuna valutazione finora

- Jose David Rolong Sandoval - Algoritmia y ProgramaciónDocumento3 pagineJose David Rolong Sandoval - Algoritmia y ProgramaciónSergio RolongNessuna valutazione finora

- Metodología ArcgisDocumento9 pagineMetodología ArcgisIngcivilunc EstudiantNessuna valutazione finora

- 6.3.6-Lab - Build-A-Ci-Cd-Pipeline-Using-Jenkins - Pallares - SolanoDocumento29 pagine6.3.6-Lab - Build-A-Ci-Cd-Pipeline-Using-Jenkins - Pallares - SolanoSERGIO SEBASTIAN SOLANO CISNEROSNessuna valutazione finora

- RABITTMQDocumento7 pagineRABITTMQKaren DanielaNessuna valutazione finora

- Prueba Teórica Microsoft AccessDocumento2 paginePrueba Teórica Microsoft Accessramiro4cnuriabastusNessuna valutazione finora

- Arcc IntervencionDocumento3 pagineArcc IntervencionCarlos Auccasi huamancoliNessuna valutazione finora

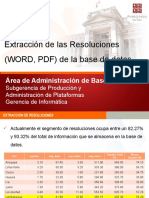

- Taller de Base de Datos - Extraccion de ResolucionesDocumento24 pagineTaller de Base de Datos - Extraccion de ResolucionesJulio Cesar PrincipeNessuna valutazione finora

- Evolución Del ComputadorDocumento17 pagineEvolución Del Computador_Gaby_diaz1Nessuna valutazione finora

- Proceso Admision Uae 2023-2024 JostinDocumento1 paginaProceso Admision Uae 2023-2024 JostinJostin OrralaNessuna valutazione finora

- Grupo 4Documento16 pagineGrupo 4Carla LazoNessuna valutazione finora

- Ap02-Aa3-Ev02 Luis Eduardo Perez VargasDocumento5 pagineAp02-Aa3-Ev02 Luis Eduardo Perez VargasjanquerNessuna valutazione finora

- Programaci On Concurrente Trabajo PR Actico: Entrega: 31 de Mayo de 2023Documento2 pagineProgramaci On Concurrente Trabajo PR Actico: Entrega: 31 de Mayo de 2023GeronimoRomczykNessuna valutazione finora

- Modelo PLGrandeDocumento5 pagineModelo PLGrandeRodrigo Estefano Figueroa NeiraNessuna valutazione finora

- Preguntas sobre Rainbow Six SiegeDocumento9 paginePreguntas sobre Rainbow Six SiegeSebastian ArgañarasNessuna valutazione finora

- FP Practica1Documento73 pagineFP Practica1Miguel André Salinas RevillaNessuna valutazione finora

- 02 GUIA Ayuda L3 SQLDocumento89 pagine02 GUIA Ayuda L3 SQLRomina CastilloNessuna valutazione finora

- PLM Connect - New HollandDocumento12 paginePLM Connect - New HollandMatungui ToNessuna valutazione finora

- 0001 - 0011701-Bgj-Control Fugas-Otass - Rev01Documento22 pagine0001 - 0011701-Bgj-Control Fugas-Otass - Rev01Romario1141Nessuna valutazione finora

- Examen Parcial Métodos Numéricos: Docente: Pedro Romero Y Otiniano Alumno: Hidalgo Mory Brian Jesus CÓDIGO: 15130193Documento7 pagineExamen Parcial Métodos Numéricos: Docente: Pedro Romero Y Otiniano Alumno: Hidalgo Mory Brian Jesus CÓDIGO: 15130193Brian Hidalgo MoryNessuna valutazione finora

- IFCT0110 FichaDocumento2 pagineIFCT0110 FichaAmaya Muñoz CastellanosNessuna valutazione finora

- Construcciontamboriles Blogspot ComDocumento26 pagineConstrucciontamboriles Blogspot ComNubia Janneth Rodriguez TorresNessuna valutazione finora

- Factory IODocumento9 pagineFactory IOGUSTAVO TOVARNessuna valutazione finora

- MA642 Ejercicios Desarrollados Semana 1 PDFDocumento6 pagineMA642 Ejercicios Desarrollados Semana 1 PDFBrandon TitoNessuna valutazione finora