Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

Final-PED 3

Caricato da

Darío Enrique SánchezDescrizione originale:

Copyright

Formati disponibili

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

Formati disponibili

Final-PED 3

Caricato da

Darío Enrique SánchezCopyright:

Formati disponibili

1- Explicar

- Porque el protocolo TCP es tomado de manera separada del IP? Podra objetar que un

protocolo XXX utilice las funcionalidades del IP y del TCP en un nico contexto?

La capa IP no proporciona ninguna garanta de que los datagramas se entregarn de forma apropiada, por lo

que corresponde a TCP terminar los temporizadores y retransmitir los datagramas conforme sea necesario.

Los datagramas que llegan podran hacerlo en el orden incorrecto; tambin le corresponde a TCP re-

ensamblarlos en mensajes en la secuencia apropiada. En resumen debe proporcionar la confiabilidad que no

proporciona IP.

IP lo que hace es direccionar paquetes a travs de la red, de una mquina a otra mquina. TCP lo que hace

es, una vez que se conectaron las mquinas, que se estableci la ruta mquina a mquina, le dice a la

mquina de destino a qu puerto debe ir, ya que el objetivo no es conectar mquinas nomas, sino

interconectar aplicaciones, en realidad, y eso se logra a travs del envo del paquete no solo a la mquina

correcta (corresponde a capa 3), sino al envo del puerto correcto para la comunicacin de aplicaciones

(corresponde a capa 4).

Adems ambos protocolos estn definidos en distintas capas, TCP=Transporte e IP=Red.

Podra definirse otro protocolo que tenga funcionalidades de ambos, pero 1) son de distintas capas y 2)

generara problemas de interoperabilidad con los protocolos/equipos existentes (se necesitara equipo/software

especial que permita la interconexin de redes que usen TCP/IP con redes que usen XXX).

Por lo tanto ya que cada uno de estos protocolos trabaja en capas diferentes, el protocolo XXX no podr

utilizar las funcionalidades del TCP e IP en un nico contexto.

Adems sera ineficiente asignar a un solo protocolo XXX varias funcionalidades ya que la red de redes es

un conjunto conglomerado muy amplio y extenso en el que se encuentran sistemas operativos incompatibles,

redes ms pequeas y distintos servicios con su propio conjunto de protocolos para la comunicacin.

Ante tanta diversidad se debe establecer sencillas reglas de comunicacin para los diferentes elementos de la

red de redes para la optimizacin de los recursos distantes.

- OSPF, cual es el principio de funcionamiento? Como expande las rutas? Como se realiza

la sumarizacin? Cules son los problemas normales?

El fundamento principal en el cual se basa un protocolo de estado de enlace es en la existencia de un mapa

de la red el cual es posedo por todos los nodos y que regularmente es actualizado.

Para llevar a cabo este propsito la red debe de ser capaz de entre otros objetivos de:

Almacenar en cada nodo el mapa de la red.

Ante cualquier cambio en la estructura de la red actuar rpidamente, con seguridad sin crear bucles y

teniendo en cuenta posibles particiones o uniones de la red.

Mapa de Red Local

La creacin del mapa de red local en cada router de la red se realiza a travs de una tabla donde:

Fila: representa a un router de la red; y cualquier cambio que le ocurra a ese router ser reflejado en este

registro de la tabla a travs de los registros de descripcin.

Columna: representa los atributos de un router que son almacenados para cada nodo. Entre los principales

atributos por nodo tenemos: un identificador de interface, el nmero de enlace e informacin acerca del estado

del enlace, o sea, el destino y la distancia o mtrica.

Con esta informacin en todos los router de la red el objetivo es que cada router sea capaz de crear su propio

mapa de la red, que sean todos idnticos lo cual implicar que no se produzcan bucles y que la creacin de

este mapa de red local se realice en los router lo ms rpido posible.

Los routers envan peridicamente mensajes HELLO para que el resto de routers, tanto si pertenecen al mapa

local como a un circuito virtual sepan que estn activos.

Para que un router sepa que sus mensajes estn escuchando los mensajes HELLO incluyen una lista de

todos los identificadores de los vecinos cuyos saludos ha odo el emisor.

Respuesta ante un cambio en la topologa de la red

Un cambio en la topologa de la red es detectado en primer lugar o por el nodo que causo el cambio o por los

nodos afectados por el enlace que provoco el cambio. El protocolo o mecanismo de actualizacin de la

informacin por la red debe ser rpido y seguro, y estos son los objetivos del protocolo de inundacin y de

intercambio o sincronizacin empleado en OSPF.

Protocolo de Inundacin: The flooding Protocol.

Este protocolo consiste en el paso de mensajes entre nodos, partiendo el mensaje del nodo o nodos que han

advertido el cambio, tal que cada nodo enva el mensaje recibido por todas sus interfaces menos por la que le

llega siempre y cuando no haya recibido ese mensaje, para ello cada mensaje cuenta con un identificador de

mensaje o contador de tiempo para constatar su validez.

Protocolo de Chequeo de Mapas: Bringing Up Adjacencies

Se basa en la existencia de que existen identificadores de enlace y nmero de versiones, a partir de estos

OSPF forma unos paquetes de descripcin del mapa local e inicializa un proceso de sincronizacin entre un

par de routers de la red que tiene dos fases:

Intercambio de paquetes de descripcin del mapa local entre los nodos y en cada nodo creacin de una lista

de nodos especiales a tener en cuenta o bien porque su nmero de versin es mayor que la copia local o bien

porque no exista en ese mapa local el identificador del enlace.

Creacin en cada nodo de paquetes con informacin acerca de esos nodos especiales que se envan a sus

vecinos para que corroboren la informacin.

Tras terminar este intercambio de informacin, ambos routers conocen:

Nodos que son obsoletos en su mapa local.

Nodos que no existan en su mapa local.

Los mensajes que se usan para solicitar todas las entradas que necesiten actualizacin son los Link State

Request o mensajes de peticin de estado de enlace.

Los mensajes de respuesta son los Link State Update.

Sumarizacin

Es el proceso que un router realiza, para simplificar redes de diferentes mascaras de una sola red de mascara

comn. Se toma todos los bits iguales de izquierda a derecha y se elige al que posee la menor mascara.

Problemas normales

No se forma la adyacencia OSPF.

No se forma un vnculo virtual.

Falla de rutas OSPF o existencia de rutas OSPF incorrectas.

- El IP es considerado normalmente con bugs de seguridad. Explique detenidamente

El protocolo IP es el encargado de seleccionar la trayectoria que deben seguir los datagramas IP. No es un

protocolo fiable ni orientado a conexin, es decir, no garantiza el control de flujo, la recuperacin de errores ni

que los datos lleguen a su destino.

Por ende es donde mayor informacin se puede obtener para vulnerar un sistema. Lo fundamental para

acceder a sta es tener acceso a los datagramas IP los que se pueden encontrar en cada paquete que

circulan por la red, mediante Softwares espas. Estos Softwares permiten recolectar informacin mediante un

proceso que se conoce como Sniffing, el cual es un trmino asociado a la captura de informacin que circula

por la red, en donde se puede hacer una separacin de la informacin, para discriminar si es relevante.

Un factor que juega a favor de la persona que desee atacar a un usuario o mquina determinada, est dado

por el nivel de autenticacin que presenta la capa de Internet, la cual es a nivel de mquina, es decir la IP es

asignada por sta. De sta forma, si un sistema llegara a presentar una falla, como una direccin incorrecta, el

receptor no identificar si esa es realmente la direccin o si es una direccin adulterada por un atacante. Es

se el punto que permite a un atacante tener acceso a esa mquina en particular, pudiendo adulterar su

funcionamiento o extraer informacin. El mtodo ms comn para acceder a ello, es la prediccin de

secuencia TCP. Este mtodo hace una simulacin de participacin en una red, permitiendo tener acceso a

una red en particular y lograr robar una sesin TCP. Existen Softwares especializados que se encargan de

hacer stas simulaciones. Otro mtodo es el envenenamiento de tablas cach, que permite suplantar la MAC

(Control de Acceso al Medio) y de sta forma tener acceso a la informacin que recibe una mquina en

particular. Todos stos ataques son realizados mediante Softwares espas de trfico de paquetes de datos,

los cuales son de fcil acceso y se encuentran en la red, tales como Can &

Abel, XArp 2, CaptureNet, PeepNet, etc.

A continuacin nombraremos algunos de los posibles ataques que puede sufrir esta capa y sus contramedidas

correspondientes:

Encabezado IP

Spoofing (falsificacin)

Fragmentacin (Insercin/Evasin)

Fingerprinting pasivo

ICMP

Canales encubiertos

Ataques con Echo

Exploracin (scanning) de puertos

DoS y redirecciones

Enrutamiento

Falsificacin

DoS

Aseguramiento de la capa 3

IP: Tneles IPSec (VPNs), ACLs, SSH

ICMP: Limitar mensajes (Reject/Drop), ACLs

Enrutamiento: ACLs, autenticacin de enrutadores.

- Realice una divisin VLSM de la red siguiente: IP 172.32.0.0/17

15 subredes /25 consecutivas

3 subredes/23

1 subred/22

Rango que no utiliza

Es una direccin dentro del RFC 1918?

Es VLSM?

- El TCP es considerado normalmente con bugs de seguridad. Explicar detenidamente

Las principales vulnerabilidades estn asociadas a la autenticacin de integracin y autenticacin de

confidencialidad. Estos trminos se relacionan con el acceso a los protocolos de comunicacin entre capas,

permitiendo la denegacin o manipulacin de ellos.

En cuanto a los mecanismos de seguridad incorporados en el diseo del protocolo TCP (como las

negociaciones involucradas en el establecimiento de una sesin TCP), existe una serie de ataques que

aprovechan ciertas deficiencias en su diseo. Una de las vulnerabilidades ms graves contra estos

mecanismos de control puede comportar la posibilidad de interceptacin de sesiones TCP establecidas, con el

objetivo de secuestrarlas y dirigirlas a otros equipos con fines deshonestos.

Estos ataques de secuestro se aprovechan de la poca exigencia en el protocolo de intercambio de TCP

respecto a la autenticacin de los equipos involucrados en una sesin. As, si un usuario hostil puede observar

los intercambios de informacin utilizados durante el inicio de la sesin y es capaz de interceptar con xito una

conexin en marcha con todos los parmetros de autenticacin configurados adecuadamente, podr

secuestrar la sesin.

- Realice una divisin VLSM de la red siguiente: IP 172.31.0.0/16

15 subredes /25 consecutivas

3 subredes/23

1 subred/22

Rango que no utiliza

Es una direccin dentro del RFC 1918?

Es VLSM?

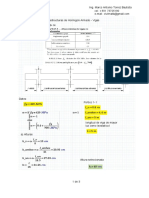

RED: 172.31.0.0/16 Mscara de Subred: 255.255.0.0

15 subredes /25 equivale a:

172.31.00000000.00000000 -> 9 bits

SN = 2

n

-2 = 2

9

-2 = 510 subredes.

Hosts = 2

n

-2 = 2

7

-2 = 126 hosts por sub red.

Subred #1:

172.31.0.0/25

Red = 172.31.0.0

Mscara: 255.255.255.128

Rango: 172.31.0.1 hasta 172.31.0.126

Broadcast = 172.31.0.127

Subred #2:

172.31.0.128/25

Red = 172.31.0.128

Mscara: 255.255.255.128

Rango: 172.31.0.129 hasta 172.31.0.254

Broadcast = 172.31.0.255

Subred #3:

172.31.1.0/25

Red = 172.31.1.0

Mscara: 255.255.255.128

Rango: 172.31.1.1 hasta 172.31.1.126

Broadcast = 172.31.1.127

Subred #4:

172.31.1.128/25

Red = 172.31.1.128

Mscara: 255.255.255.128

Rango: 172.31.1.129 hasta 172.31.1.254

Broadcast = 172.31.1.255

Subred #5:

172.31.2.0/25

Red = 172.31.2.0

Mscara: 255.255.255.128

Rango: 172.31.2.1 hasta 172.31.2.126

Broadcast = 172.31.2.127

Subred #6:

172.31.2.128/25

Red = 172.31.2.128

Mscara: 255.255.255.128

Rango: 172.31.2.129 hasta 172.31.2.254

Broadcast = 172.31.2.255

Subred #7:

172.31.3.0/25

Red = 172.31.3.0

Mscara: 255.255.255.128

Rango: 172.31.3.1 hasta 172.31.3.126

Broadcast = 172.31.3.127

Subred #6:

172.31.3.128/25

Red = 172.31.3.128

Mscara: 255.255.255.128

Rango: 172.31.3.129 hasta 172.31.3.254

Broadcast = 172.31.3.255

Subred #9:

172.31.4.0/25

Red = 172.31.4.0

Mscara: 255.255.255.128

Rango: 172.31.4.1 hasta 172.31.4.126

Broadcast = 172.31.4.127

Subred #10:

172.31.4.128/25

Red = 172.31.4.128

Mscara: 255.255.255.128

Rango: 172.31.4.129 hasta 172.31.4.254

Broadcast = 172.31.4.255

Subred #11:

172.31.5.0/25

Red = 172.31.5.0

Mscara: 255.255.255.128

Rango: 172.31.5.1 hasta 172.31.5.126

Broadcast = 172.31.5.127

Subred #12:

172.31.5.128/25

Red = 172.31.5.128

Mscara: 255.255.255.128

Rango: 172.31.5.129 hasta 172.31.5.254

Broadcast = 172.31.5.255

Subred #13:

172.31.6.0/25

Red = 172.31.6.0

Subred #14:

172.31.6.128/25

Red = 172.31.6.128

Mscara: 255.255.255.128

Rango: 172.31.6.1 hasta 172.31.6.126

Broadcast = 172.31.6.127

Mscara: 255.255.255.128

Rango: 172.31.6.129 hasta 172.31.6.254

Broadcast = 172.31.6.255

Subred #15:

172.31.7.0/25

Red = 172.31.7.0

Mscara: 255.255.255.128

Rango: 172.31.7.1 hasta 172.31.7.126

Broadcast = 172.31.7.127

3 subredes /23 equivale a:

172.31.00000000.00000000 -> 7 bits

SN = 2

n

-2 = 2

7

-2 = 126 subredes.

Hosts = 2

n

-2 = 2

9

-2 = 510 hosts por subred.

Subred #1:

172.31.0.0/23

Red = 172.31.0.0

Mscara: 255.255.254.0

Rango: 172.31.0.1 hasta 172.31.1.254

Broadcast = 172.31.1.255

Subred #2:

172.31.2.0/25

Red = 172.31.2.0

Mscara: 255.255.254.0

Rango: 172.31.2.1 hasta 172.31.3.254

Broadcast = 172.31.3.255

Subred #3:

172.31.4.0/23

Red = 172.31.4.0

Mscara: 255.255.254.0

Rango: 172.31.4.1 hasta 172.31.5.254

Broadcast = 172.31.5.255

1 subred /22 equivale a:

172.31.00000000.00000000 -> 6 bits

SN = 2

n

-2 = 2

6

-2 = 62 subredes.

Hosts = 2

n

-2 = 2

10

-2 = 1022 hosts por subred.

Subred #1:

172.31.0.0/22

Red = 172.31.0.0

Mscara: 255.255.252.0

Rango: 172.31.0.1 hasta 172.31.4.254

Broadcast = 172.31.4.255

Es una direccin dentro del rango RF 1918?

S, como es una IP privada, corresponde al rango 172.16.0.0 172.1.255.255

Es VLSM?

S, es VLSM porque tiene mscara de subred variable.

Rango que no se utiliza

?

- Plantee un software que ataque un sistema ARP en un esquema de red local para poder

apropiarse del trfico (Man in the Middle) atacando el ARP table. Cul sera el proceso que

realizara el software, y como lo hara?

Lo primero que haremos es explicar que es un ataque MAN IN THE MIDDLE, para luego poder plantear el

software malicioso.

Bsicamente el ataque MAN IN THE MIDDLE es una tcnica de hacking cuya finalidad es situar al equipo

atacante en medio del equipo vctima y el router.

Esto es necesario puesto que en una red que funciona con un switch, los paquetes viajan directamente entre

el equipo vctima y el router por lo tanto no basta con esnifar la red en modo promiscuo.

Como la manera en que el equipo victima identifica al router y viceversa es usando ARP, es decir verificando

la direccin MAC e IP de la tarjeta de red del otro equipo en la tabla ARP, podemos utilizar la tcnica ARP

SPOOFING para llevar acabo el ataque, la cual consiste en envenenar la tabla ARP tanto del equipo victima

(hacindose pasar por el router) como el router (hacindose pasar por el equipo victima) y por lo cual todos

los paquetes que enve o reciba dicha victima circularan a travs de nuestra red. No esta dems aclarar que

mientras tengamos un ataque de este tipo al PC vctima y al router, es necesario hacer un reenvo de

paquetes. De lo contrario dejaramos sin conexin a la vctima, lo cual sera sospechoso.

Todo esto es posible porque tanto los paquetes ARP request como los ARP reply no proporcionan ninguna

validacin de identificacin en la transaccin.

Por este motivo este ataque se hace transparente al usuario ya que la trama no se verifica en ninguno de los

sentidos con alguna marca identificativa de seguridad.

- La evolucin de la tecnologa Giga Ethernet y 10 Giga Ethernet con respecto a sus

antecesores.

La tecnologa giga bit Ethernet se dio como una evolucin de la tecnologa fast Ethernet que permita

velocidades de conexin de hasta 100Mbps, con esta evolucin lo que se logro es alcanzar velocidades de

conexin de hasta 1000Mbps adems de un mayor rendimiento en cuanto a utilizacin de ancho de banda

adems de mejorar el flujo de datos en reas de red congestionadas.

Esta tecnologa en sus inicios fue aplicada sobre conductores de fibra ptica, lo que resultaba un costo muy

elevado para las empresas que utilicen este tipo de tecnologas, adems de algunos problemas en la

transmisin en fibras tipo multimodo, por lo que no tuvo una gran aceptacin inicial en el mercado a pesar de

sus prestaciones.

Como una alternativa para paliar el inconveniente mencionado anteriormente, (alto costo de implementacin)

se logr aplicar dicho estndar de transmisin en cables de cobre, reduciendo enormemente el costo en

comparacin a la utilizacin de este estndar con fibra.

La tecnologa surgi como una evolucin de las dems tecnologas Ethernet, utiliza o es un protocolo full-

duplex que utiliza slo fibra ptica como medio de transmisin. Las distancias mximas de transmisin

dependen del tipo de fibra que se utiliza. Cuando se utiliza fibra monomodo como medio de transmisin, la

distancia mxima de transmisin es de 40 kilmetros (25 millas).

Tiene como una de sus principales caractersticas una mayor velocidad de transmisin y de ancho de banda

que las dems tecnologas que la precedieron.

10-gigabit Ethernet posee una velocidad nominal de 10 Gbit/s, diez veces ms rpido que gigabit Ethernet.

El estndar 10-gigabit Ethernet contiene siete tipos de medios para LAN, MAN y WAN. Ha sido especificado

en el estndar suplementario IEEE 802.3ae.

10-Gigabit Ethernet se espera que sea utilizado para interconectar redes de rea local (LAN), redes de rea

amplia (WAN) y redes de rea metropolitana (MAN). Utiliza el conocido IEEE 802.3 Ethernet Media Access

Control (MAC) de protocolo y su marco formato y tamao. Al igual que Fast Ethernet y Gigabit Ethernet , 10-

Gigabit Ethernet utiliza full-duplex de transmisin, que hace posible una amplia distancia considerable.

- Plantee un software que ataque un sistema de switching en un esquema de red local para

poder apropiarse del trfico, atacando el MAC Addres Table. Cul sera el proceso que

realizara el software, y como lo hara?

Lo primero que haremos es explicar una de las caractersticas del switch para luego poder plantear el software

de ataque.

Los switch guardan las asociaciones MAC-Puerto e informacin de VLAN a medida que las aprenden en un

tabla llamada tabla CAM.

La tabla CAM de un switch tiene un tamao fijo y finito.

Cuando la tabla CAM no tiene espacio para almacenar ms asociaciones MAC-Puerto enva a todos los

puertos las tramas que tengan una direccin MAC destino no almacenada en la tabla CAM. (Acta como un

HUB para cualquier MAC que no haya aprendido).

A continuacin plantearemos el software de ataque.

Se basa en el tamao limitado de la tabla CAM.

Para realizar el ataque slo hace falta enviar gran nmero de tramas con direcciones MAC distintas

(usualmente generadas al azar) a cualquier puerto del switch hasta que se llene la tabla CAM. Para poder as,

una vez que se llene la tabla CAM interferir alguna de las tramas enviadas.

- Razones que hacen preferibles a los switches para su utilizacin, protocolos de

seguridad, de virtualizacin y de energa.

Las principales caractersticas que le hacen preferibles para su uso son:

Mejoran el rendimiento y la seguridad de las LANs.

Estn diseados para resolver problemas de rendimiento en la red, debido a anchos de banda

pequeos y embotellamientos.

Pueden agregar mayor ancho de banda, acelerar la salida de paquetes, reducir tiempo de espera y

bajar el costo por puerto.

Segmenta econmicamente la red dentro de pequeos dominios de colisiones, obteniendo un alto

porcentaje de ancho de banda para cada estacin final.

No estn diseados con el propsito principal de un control ntimo sobre la red o como la fuente

ltima de seguridad, redundancia o manejo.

Al segmentar la red en pequeos dominios de colisin, reduce o casi elimina que cada estacin

compita por el medio, dando a cada una de ellas un ancho de banda comparativamente mayor.

Protocolos de seguridad

Ataques MAC y ARP

Storm Control: Una tormenta de paquetes ocurre cuando se reciben en un puerto gran nmero de

paquetes broadcast, unicast o multicast. Reenviar esos paquetes puede causar una reduccin de la

performance de la red e incluso la interrupcin del servicio.

Storm Control usa umbrales para bloquear y restaurar el reenvo de paquetes broadcast, unicast o

multicast.

Usa un mtodo basado en ancho de banda. Los umbrales se expresan como un porcentaje del total

de ancho de banda que puede ser empleado para cada tipo de trfico.

Protected Ports: Ciertas aplicaciones requieren que no se reenve trfico entre puertos en un mismo

switch de manera que un equipo no ve el trfico generado por otro (inclusive trfico broadcast y

multicast).

No se puede reenviar trfico entre puertos protegidos a nivel de capa 2. El trfico entre puertos

protegidos debe ser reenviado a travs de un dispositivo de capa 3.

El reenvo de trfico entre puertos protegidos y no protegidos se realiza de manera normal.

Port Security: Conjunto de medidas de seguridad a nivel de puertos disponibles en la mayora de los

switchs de gama media y alta.

Las funciones provistas dependen de la marca, el modelo y la versin de firmware del switch en

cuestin.

Permite entre otras cosas:

- Restringir el acceso a los puertos segn la MAC.

- Restringir el nmero de MACs por puerto.

- Reaccionar de diferentes maneras a violaciones de las restricciones anteriores.

- Establecer la duracin de las asociaciones MAC-Puerto

.

Ataques VLAN

Deshabilitar auto trunking para todas las Interfaces.

Deshabilitar VTP.

Si es realmente necesario, usar la versin 2.

Siempre utilizar una VLAN dedicada para los puertos trunk.

Deshabilitar los puertos no utilizados y colocarlos en una VLAN no utilizada.

No utilizar la VLAN 1 para nada.

Colocar todos los puertos de los usuarios como non-trunking (Deshabilitar DTP).

Ataques STP

No deshabilitar STP (introducir un loop puede convertirse en una forma de ataque).

Habilitar BPDU Guard.

Habilitar Root Guard.

Otras medidas de seguridad

Administre los switches de la manera ms segura posible (SSH, OOB, listas de acceso).

Siempre utilizar una VLAN dedicada para los puertos trunk.

Deshabilitar los puertos no utilizados y colocarlos en una VLAN no utilizada.

No utilizar la VLAN 1 para nada.

Deshabilitar DTP y VTP a menos que sean necesarios.

Use Port Security para los puertos de los usuarios siempre que sea posible.

Use SNMP slo si es necesario, en caso de usarlo aplique a las contraseas de comunidad las

mismas polticas que a sus contraseas de administrador.

Cree un plan para tratar los problemas de seguridad relacionados con ARP.

Habilite mecanismos para mitigar los ataques basados en STP (BPDU Guard, Root Guard).

Use VLANs privadas (protected ports) cuando sea apropiado para dividir redes en capa 2.

Protocolos de virtualizacin

Trunking 802.1Q

El protocolo IEEE 802.1Q interconecta VLAN entre varios switches, routers y servidores. Con el 802.1Q, un

administrador de redes puede definir una topologa VLAN para extender varios dispositivos fsicos.

Los switches soportan el IEEE 802.1Q para las interfaces FastEthernet y GigabitEthernet. Un enlace troncal

802.1Q proporciona la identificacin de las VLAN aadiendo una etiqueta de 4 bytes a una trama Ethernet al

salir por un puerto troncal. Como la trama ha cambiado, tambin debe recalcularse y aadirse a la trama una

nueva secuencia de verificacin de trama FCS.

Con 802.1Q, un enlace troncal puede etiquetar tramas entre dispositivos que entienden el protocolo. Esto

permite que en una sola topologa existan varias VLAN. Como 802.1Q est definido como un tipo de trama

Ethernet, no necesita que cada uno de los dispositivos de enlace hable el protocolo 802.1Q. Este mtodo de

trunking tambin es denominado como VLAN nativa.

VPN

La red privada virtual es una tecnologa de red que permite una extensin segura de la red local (LAN) sobre

una red pblica o no controlada como Internet. Permite que la computadora en la red enve y reciba datos

sobre redes compartidas o pblicas como si fuera una red privada con toda la funcionalidad, seguridad y

polticas de gestin de una red privada. Esto se realiza estableciendo una conexin virtual punto a

punto mediante el uso de conexiones dedicadas, encriptacin o la combinacin de ambos mtodos.

Proporcionan el mayor nivel posible de seguridad mediante seguridad IP (IPsec) cifrada o tneles VPN de

Secure Sockets Layer (SSL) y tecnologas de autenticacin. Estas tecnologas protegen los datos que pasan

por la red privada virtual contra accesos no autorizados. Las empresas pueden aprovechar la infraestructura

estilo Internet de la red privada virtual, cuya sencillez de abastecimiento permite agregar rpidamente nuevos

sitios o usuarios. Tambin pueden aumentar drsticamente el alcance de la red privada virtual sin expandir

significativamente la infraestructura.

Protocolos de energa

La alimentacin a travs de Ethernet (Power over Ethernet, PoE) es una tecnologa que incorpora

alimentacin elctrica a una infraestructura LAN estndar. Permite que la alimentacin elctrica se suministre

a un dispositivo de red (switch, punto de acceso, router, telfono o cmara IP, etc) usando el mismo cable que

se utiliza para la conexin de red. Elimina la necesidad de utilizar tomas de corriente en las ubicaciones del

dispositivo alimentado y permite una aplicacin ms sencilla de los sistemas de alimentacin ininterrumpida

(UPS) para garantizar un funcionamiento permanente de los dispositivos.

ESTNDAR IEEE 802.3AF (POE).

El estndar IEEE 802.3af, tambin conocido como Data Terminal Equipment Power via Media Dependent

Interface (Alimentacin de Equipos Terminales de Datos a travs de Interfaz Dependiente del medio) o

simplemente DTE Power via MDI, es el primer estndar internacional en definir la transmisin de energa a

travs de infraestructura Ethernet. El estndar fue definido en junio del ao 2003.

ARQUITECTURA DEL SISTEMA POE.

La arquitectura de un sistema PoE consiste bsicamente de un PSE y varios PDs.

Un PSE (Power Sourcing Equipment) es todo dispositivo que provee de energa a travs de un cable Ethernet.

La mxima potencia de salida por cable es de 15.40 W.

Un PD (Powered Device) es todo dispositivo alimentado por un PSE y que, consecuentemente, consume

energa. Se encuentran dentro de este grupo los access points inalmbricos, los telfonos IP y las cmaras IP.

El sistema PoE se implementa con una topologa en forma de estrella, es decir, cada PD se conecta a puertos

diferentes de un PSE central. La energa se entrega a travs de un cableado estndar de categora 5 o

superior.

- El proceso de conexin y desconexin TCP, principio de funcionamiento y seguridad.

Antes de transmitir cualquier informacin utilizando el protocolo TCP es necesario abrir una conexin. Un

extremo hace una apertura pasiva y el otro, una apertura activa. El mecanismo utilizado para establecer una

conexin consta de tres vas.

1. La mquina que quiere iniciar la conexin hace una apertura activa enviando al otro extremo

un mensaje que tenga el bit SYN activado. Le informa adems del primer nmero de secuencia que utilizar

para enviar sus mensajes.

2. La mquina receptora (un servidor generalmente) recibe el segmento con el bit SYN activado y devuelve la

correspondiente confirmacin. Si desea abrir la conexin, activa el bit SYN del segmento e informa de su

primer nmero de secuencia. Deja abierta la conexin por su extremo.

3. La primera mquina recibe el segmento y enva su confirmacin. A partir de este momento puede enviar

datos al otro extremo. Abre la conexin por su extremo.

4. La mquina receptora recibe la confirmacin y entiende que el otro extremo ha abierto ya su conexin. A

partir de este momento puede enviar ella tambin datos. La conexin ha quedado abierta en los dos sentidos.

Observamos que son necesarios 3 segmentos para que ambas mquinas abran sus conexiones y sepan que

la otra tambin est preparada.

Nmeros de secuencia. Se utilizan nmeros de secuencia distintos para cada sentido de la comunicacin.

Como hemos visto el primer nmero para cada sentido se acuerda al establecer la comunicacin.

Seguridad

Cada extremo se inventa un nmero aleatorio y enva ste como inicio de secuencia. Observamos que los

nmeros de secuencia no comienzan entonces en el cero. Por qu se procede as? Uno de los motivos es

para evitar conflictos: supongamos que la conexin en un ordenador se interrumpe nada ms empezar y se

crea una nueva. Si ambas han empezado en el cero es posible que el receptor entienda que la segunda

conexin es una continuacin de la primera (si utilizan los mismos puertos).

Cierre de una conexin

Cuando una aplicacin ya no tiene ms datos que transferir, el procedimiento normal es cerrar la conexin

utilizando una variacin del mecanismo de 3 vas explicado anteriormente.

El mecanismo de cierre es algo ms complicado que el de establecimiento de conexin debido a que las

conexiones son fullduplex y es necesario cerrar cada uno de los dos sentidos de forma independiente.

1. La mquina que ya no tiene ms datos que transferir, enva un segmento con el bit FIN activado y cierra el

sentido de envo. Sin embargo, el sentido de recepcin de la conexin sigue todava abierto.

2. La mquina receptora recibe el segmento con el bit FIN activado y devuelve la correspondiente

confirmacin. Pero no cierra inmediatamente el otro sentido de la conexin sino que informa a la aplicacin de

la peticin de cierre. Aqu se produce un lapso de tiempo hasta que la aplicacin decide cerrar el otro sentido

de la conexin.

3. La primera mquina recibe el segmento ACK.

4. Cuando la mquina receptora toma la decisin de cerrar el otro sentido de la comunicacin, enva un

segmento con el bit FIN activado y cierra la conexin.

5. La primera mquina recibe el segmento FIN y enva el correspondiente ACK. Observemos que aunque

haya cerrado su sentido de la conexin sigue devolviendo las confirmaciones.

6. La mquina receptora recibe el segmento ACK.

- El sistema Wimax en sus estndares ms actuales y su modo de funcionamiento.

Es una norma de transmisin de datos que utiliza las ondas de radio en las frecuencias de 2,3 a 3,5 Ghz.

Es una tecnologa dentro de las conocidas como tecnologas de ltima milla, tambin conocidas como bucle

local que permite la recepcin de datos por microondas y retransmisin por ondas de radio. El estndar que

define esta tecnologa es el IEEE 802.16. Una de sus ventajas es dar servicios de banda ancha en zonas

donde el despliegue de cable o fibra por la baja densidad de poblacin presenta unos costos por usuario muy

elevados (zonas rurales).

Actualmente se recogen dentro del estndar 802.16, existen dos variantes:

Uno de acceso fijo, (802.16d), en el que se establece un enlace radio entre la estacin base y un equipo de

usuario situado en el domicilio del usuario. Para el entorno fijo, las velocidades tericas mximas que se

pueden obtener son de 70 Mbps con un ancho de banda de 20 MHz. Sin embargo, en entornos reales se han

conseguido velocidades de 20 Mbps con radios de clula de hasta 6 Km, ancho de banda que es compartido

por todos los usuarios de la clula.

Otro de movilidad completa (802.16e), que permite el desplazamiento del usuario de un modo similar al que

se puede dar en GSM/UMTS, el mvil, aun no se encuentra desarrollado y actualmente compite con las

tecnologas LTE, por ser la alternativa para las operadoras de telecomunicaciones que apuestan por los

servicios en movilidad, este estndar, en su variante "no licenciado", compite con el WiFi IEEE 802.11n, ya

que la mayora de los porttiles y dispositivos mviles, empiezan a estar dotados de este tipo de conectividad.

Caractersticas:

Velocidades de hasta 75 Mbps, siempre que el espectro est completamente limpio.

Facilidades para aadir ms canales, dependiendo de la regulacin de cada pas.

Anchos de banda configurables y no cerrados, sujetos a la relacin de espectro.

Permite dividir el canal de comunicacin en pequeas subportadoras.

- Como debe ser la iluminacin en un Data Center

El sistema de iluminacin debe ser apropiado para evitar reflejos en las pantallas, falta de luz en

determinados puntos, y se evitar la incidencia directa del sol sobre los equipos.

La iluminacin no debe alimentarse de la misma fuente que la de los equipos de cmputo.

Del 100% de la iluminacin, deber distribuirse el 25% para la iluminacin de emergencia y se

conectar al sistema de fuerza contina.

Los reactores deben estar fuera, ya que generan campos magnticos, o en su caso deben aislarse.

En el rea de computadoras debe mantenerse un promedio mnimo de 450 lmenes midiendo a unos

70 cm del suelo.

Debe evitarse la luz directa para poder observar adecuadamente la pantalla

- Que estndar se utiliza para puesta a tierra

Este sistema est normado por el estndar ANSI/J/STD-607-A.

- Porque el protocolo ARP tiene su razn de ser en un escenario TCP/IP? Podra objetar

que un protocolo XXX anule las funcionalidades del ARP y lo lleve en un nico

contexto?

El protocolo ARP tiene un papel clave entre los protocolos de capa de Internet relacionados con el protocolo

TCP/IP, ya que permite que se conozca la direccin fsica de una tarjeta de interfaz de red correspondiente a

una direccin IP. Por eso se llama Protocolo de Resolucin de Direccin (en ingls ARP significa Address

Resolution Protocol).

Cada equipo conectado a la red tiene un nmero de identificacin de 48 bits. ste es un nmero nico

establecido en la fbrica en el momento de fabricacin de la tarjeta. Sin embargo, la comunicacin en Internet

no utiliza directamente este nmero (ya que las direcciones de los equipos deberan cambiarse cada vez que

se cambia la tarjeta de interfaz de red), sino que utiliza una direccin lgica asignada por un organismo: la

direccin IP.

Para que las direcciones fsicas se puedan conectar con las direcciones lgicas, el protocolo ARP interroga a

los equipos de la red para averiguar sus direcciones fsicas y luego crea una tabla de bsqueda entre las

direcciones lgicas y fsicas en una memoria cach.

Cuando un equipo debe comunicarse con otro, consulta la tabla de bsqueda. Si la direccin requerida no se

encuentra en la tabla, el protocolo ARP enva una solicitud a la red. Todos los equipos en la red comparan

esta direccin lgica con la suya. Si alguno de ellos se identifica con esta direccin, el equipo responder al

ARP, que almacenar el par de direcciones en la tabla de bsqueda, y, a continuacin, podr establecerse la

comunicacin.

Podra definirse otro protocolo que tenga funcionalidades de ambos, pero generara problemas de

interoperabilidad con los protocolos/equipos existentes (se necesitara equipo/software especial que permita la

interconexin de redes que usen ARP con redes que usen XXX).

Adems sera ineficiente asignar a un solo protocolo XXX varias funcionalidades ya que la red de redes es

un conjunto conglomerado muy amplio y extenso en el que se encuentran sistemas operativos incompatibles,

redes ms pequeas y distintos servicios con su propio conjunto de protocolos para la comunicacin.

Ante tanta diversidad se debe establecer sencillas reglas de comunicacin para los diferentes elementos de la

red de redes para la optimizacin de los recursos distantes.

- Cules son las diferencias principales entre los protocolos de enrutamiento que utilizan

estados de enlace y vector diferencia? En el caso del diseo de una red pequea (menor a

5 nodos en malla) con trfico conocido y casi invariable por enlace, cules podran ser

opciones vlidas para manejar el enrutamiento IP dentro de la misma?

Los protocolos de gateway interiores (IGP) pueden clasificarse en dos tipos:

Protocolos de enrutamiento por vector de distancia.

Protocolos de enrutamiento de estado de enlace.

Operacin del protocolo de enrutamiento por vector de distancia

El vector de distancia significa que las rutas son publicadas como vectores de distancia y direccin. La

distancia se define en trminos de una mtrica como el conteo de saltos y la direccin es simplemente el

router del siguiente salto o la interfaz de salida. Los protocolos por vector de distancia generalmente usan el

algoritmo BellmanFord para la determinacin

de la mejor ruta.

Algunos protocolos por vector de distancia envan en forma peridica tablas de enrutamiento completas a

todos los vecinos conectados. En las redes extensas, estas actualizaciones de enrutamiento pueden llegar a

ser enormes y provocar un trfico importante en los enlaces.

Aunque el algoritmo BellmanFord eventualmente acumula suficiente conocimiento como para mantener una

base de datos de las redes alcanzables, el algoritmo no permite que un router conozca la topologa exacta de

una internet work. El router solamente conoce la informacin de enrutamiento que recibi de sus vecinos.

Los protocolos por vector de distancia utilizan routers como letreros a lo largo de la ruta hacia el destino final.

La nica informacin que conoce el router sobre una red remota es la distancia o mtrica para llegar a esa red

y qu ruta o interfaz usar para alcanzarla. Los protocolos de enrutamiento por vector de distancia no tienen un

mapa en s de la topologa de la red.

Los protocolos por vector de distancia funcionan mejor en situaciones donde:

La red es simple y plana y no requiere de un diseo jerrquico especial.

Los administradores no tiene suficientes conocimientos como para configurar protocolos de estado

de enlace y resolver problemas en ellos.

Los peores tiempos de convergencia en una red no son motivo de preocupacin.

Operacin del protocolo de estado de enlace

A diferencia de la operacin del protocolo de enrutamiento por vector de distancia, un router configurado con

un protocolo de enrutamiento de estado de enlace puede crear una "vista completa" o topologa de la red al

reunir informacin proveniente de todos los dems routers. Para continuar con nuestra analoga de letreros, el

uso de un protocolo de enrutamiento de estado de enlace es como tener un mapa completo de la topologa de

la red. Los letreros a lo largo de la ruta desde el origen al destino no son necesarios, porque todos los routers

de estado de enlace usan un "mapa" idntico de la red. Un router de estado de enlace usa la informacin de

estado de enlace para crear un mapa de la topologa y seleccionar la mejor ruta hacia todas las redes de

destino en la topologa.

Con algunos protocolos de enrutamiento por vector de distancia, los routers envan actualizaciones peridicas

de su informacin de enrutamiento a sus vecinos. Los protocolos de enrutamiento de estado de enlace no

usan actualizaciones peridicas. Luego de que la red ha convergido, la actualizacin del estado de enlace

slo se enva cuando se produce un cambio en la topologa.

Los protocolos de estado de enlace funcionan mejor en situaciones donde:

El diseo de red es jerrquico, y por lo general ocurre en redes extensas.

Los administradores conocen a fondo el protocolo de enrutamiento de estado de enlace

implementado.

Es crucial la rpida convergencia de la red.

En el caso del diseo de una red pequea con trfico conocido y casi invariable por enlace, cules

podran ser opciones vlidas para manejar el enrutamiento IP dentro de la misma?

De lo mencionado anteriormente podemos decir que la mejor opcin para manejar el enrutamiento IP de esta

red es el que utiliza los protocolos por vector de distancia, ya que estos funcionan mejor en situaciones donde:

La red es simple y plana y no requiere de un diseo jerrquico especial.

Los administradores no tiene suficientes conocimientos como para configurar protocolos de estado

de enlace y resolver problemas en ellos.

Los peores tiempos de convergencia en una red no son motivo de preocupacin.

Lo cual es ideal para nuestra situacin.

- Explique el algoritmo STP, principio de funcionamiento y empleo.

Spanning Tree Protocol (STP) es un protocolo de red de la segunda capa OSI, (nivel de enlace de

datos), que gestiona enlaces redundantes.

Los bucles infinitos ocurren cuando hay rutas alternativas hacia una misma mquina o segmento de red

destino. Estas rutas alternativas son necesarias para proporcionar redundancia, ofreciendo una mayor

fiabilidad a la red. Si existen varios enlaces, en el caso que uno falle, otro enlace puede seguir soportando el

trfico de la red. Los problemas aparecen cuando utilizamos dispositivos de interconexin de nivel de enlace,

como un puente de red o un conmutador de paquetes.

Cuando existen bucles en la topologa de red, los dispositivos de interconexin de nivel de enlace de datos

reenvan indefinidamente las tramas Broadcast y multicast creando un bucle infinito que consume tanto ancho

de banda en la red como CPU de los dispositivos de enrutamiento. Esto provoca que la red degrade en muy

poco tiempo pudindose quedar inutilizable. Al no existir un campo TTL (Time To Live, Tiempo de Vida) en las

tramas de capa 2 se quedan atrapadas indefinidamente hasta que un administrador de sistemas rompe el

bucle. Un router, por el contrario, s podra evitar este tipo de reenvos indefinidos. La solucin consiste en

permitir la existencia de enlaces fsicos redundantes, pero creando una topologa lgica libre de bucles. STP

calcula una ruta nica libre de bucles entre los dispositivos de la red pero manteniendo los enlaces

redundantes desactivados como reserva, para activarlos en caso de falla.

- Explique el algoritmo ARP, principio de funcionamiento y empleo.

Explicacin: es un protocolo de bajo nivel que oculta el direccionamiento fsico subyacente de red al

permitir que se asigne una direccin IP arbitraria a cada mquina. Es responsable de convertir las

direcciones de protocolo de alto nivel (direcciones IP) a direcciones de red fsicas.

Principio de funcionamiento: ARP permite que un anfitrin encuentre la direccin fsica de otro anfitrin

dentro de la misma red fsica con solo proporcionar la direccin IP de su objetivo que es solicitado por

difusin.

Si una aplicacin desea enviar datos a una determinado direccin IP de destino, el mecanismo de

encaminamiento IP determina primero la direccin IP del siguiente salto del paquete (que puede ser el

propio host de destino o un "router") y el dispositivo hardware al que se debera enviar. Luego consulta su

tabla ARP para determinar a qu direccin fsica MAC corresponde dicha direccin IP.

Si encuentra el par buscado, devuelve la correspondiente direccin fsica de 48 bits al llamador (el

manejador de dispositivo). Si no lo encuentra, descarta el paquete (se asume que al ser un protocolo de alto

nivel volver a transmitirlo), se enva un broadcast en la red, una peticin ARP. Si una de las mquinas en

la red reconoce su propia direccin IP en la peticin, devolver una respuesta ARP contendr la direccin

MAC as como informacin de encaminamiento (si el paquete ha atravesado puentes durante su trayecto)

tanto esta direccin como la ruta se almacenan en la cach del host solicitante. Todos los posteriores

datagramas enviados a esta direccin IP se podrn asociar a la direccin fsica correspondiente, que ser la

que utilice el manejador de dispositivo para mandar el datagrama a la red.

2- Hablar de:

- Citar y describir variaciones de la tecnologa FTTH. Qu ventajas tiene este tipo de

tecnologas de acceso respecto a sus pares inalmbricos?

La tecnologa FTTH (fiber to the home), es una de las variaciones de la tecnologa de acceso a banda ancha a

travs de fibra ptica denominada FTTx (fiber to the x) donde la x, puede ser reemplazada por las letras N, B,

C, H y P. Dependiendo del tramo que cubra la fibra ptica. En este caso en particular, hablaremos de la fibra

hasta el hogar.

Permiten la creacin de redes con velocidades de 100Mbps simtricas, para evitar interferencias entre los

canales ascendentes y descendentes utilizan distintas longitudes de onda superpuestas mediante el uso de

WDM.

Las ventajas que encontramos en este tipo de tecnologas de acceso son:

Gran capacidad de transmisin

Baja atenuacin

Bajo peso

Entre las desventajas de esta tecnologa, podemos encontrar que:

El costo de infraestructura y equipos es muy elevado (alta inversin inicial)

Dificultad y mayor costo para la reparacin de la fibra

Necesidad de personal especializado.

- Podra explicar el protocolo Ethernet en el contexto de seguridad. Explique

detenidamente?

Para hablar del protocolo Ethernet en el contexto de seguridad podemos hacer referencia a la Seguridad en

Capa 2. Existen numerosas herramientas de uso pblico que permiten capturar el trfico de una LAN. Una vez

capturado, luego de un anlisis, se puede obtener informacin de este trfico como usuarios, contraseas,

sitios visitados, etc. La simplicidad en la captura del trfico depende de la topologa de la LAN. Las topologas

de BUS (HUBs) son muy inseguras ya que todos los host comparten el mismo dominio de colisin, mientras

que en topologas tipo estrella (Switches), es necesario desviar el trfico para poder capturarlo.

En las topologas del tipo BUS, se utiliza el HUB como dispositivo de interconexin de hosts. Son sumamente

inseguras ya que con cualquier sniffer (monitor de trfico) en modo promiscuo se puede capturar la

informacin de la LAN. Este modo hace referencia a que el host que tiene instalado el sniffer no solo captura

el trfico que se dirige a l, sino todo el trfico del segmento de colisin, es por esto que este tipo de redes ya

se encuentran en desuso hoy en da.

En las topologas estrella, utilizan al switch como dispositivo de interconexin de host, debido a que son ms

seguras ya que todos los host comparten el mismo dominio de broadcast pero no el de colisin. Un sniffer solo

ve el trfico que se dirige hacia l y el trfico de broadcast, es necesario entonces desviar de alguna forma el

trfico hacia el sniffer para poder capturarlo. Una vez desviado, el trfico puede ser reenviado sin modificar, o

puede generarse un ataque activo modificando la informacin.

Este tipos de ataques puede ser a travs del ARP spoofing o ARP poisoning routing, redireccionamiento

ICMP, DHCP spoofing, robo de puertos, MAC Flooding.

Tambin lo podemos ver desde este punto de vista, como Ethernet es una tecnologa, el cual brinda una cierta

velocidad para el envo de paquetes (fast Ethernet, giga Ethernet), hace esto encapsulando los datagramas IP

Y TCP en una trama Ethernet y por ello que la seguridad se enfoca de alguna manera en TCP e IP y estos

dos protocolos no contemplan algoritmos de encriptacin por lo tanto son vulnerables a ataques, por ejemplo

el TCP tiene problemas por falta de aleatoriedad de los llamados ISN (un nmero que permite legtimos a los

interlocutores en una comunicacin por internet), en el caso de IP el paquete posee un tamao mximo por lo

que un usuario mal intencionado podra enviar fragmentos de un mismo paquete IP cuyo tamao total seria

mayor que el limitado por IP, lo que hara que el buffer del equipo destino colapsara provocando la

denegacin de servicios(DoS).

- Citar y explicar todos los contextos que son tenidos en cuenta para la realizacin de un

Data Center (por lo menos 4). Cules son los detalles en cada caso y los estndares

utilizados?

La TIA 942 divide la infraestructura soporte de un Data Center en cuatro subsistemas

Tier I: datacenter bsico

Un data center tier I puede ser susceptible a interrupciones tanto planeadas como no planeadas. Cuenta con

sistemas de aire acondicionado y distribucin de energa; pero puede o no tener piso tcnico, UPS o

generador elctrico; si los posee pueden no tener redundancia y existir varios puntos nicos de falla. La carga

mxima de los sistemas en situaciones crticas es del 100%.

La infraestructura del data center deber estar fuera de servicio al menos una vez al ao por razones de

mantenimiento y/o reparaciones. Situaciones de urgencia pueden motivar paradas ms frecuentes y errores

de operacin o fallas en los componentes de su infraestructura causarn la detencin del data center.

La tasa de disponibilidad mxima del data center es 99.671% del tiempo.

Tier II: componentes redundantes

Los data centers con componentes redundantes son ligeramente menos susceptibles a interrupciones, tanto

planeadas como las no planeadas. Estos data centers cuentan con piso falso, UPS y generadores elctricos,

pero estn conectados a una sola lnea de distribucin elctrica. Su diseo es lo necesario ms uno (N+1),

lo que significa que existe al menos un duplicado de cada componente de la infraestructura. La carga mxima

de los sistemas en situaciones crticas es del 100%. El mantenimiento en la lnea de distribucin elctrica o

en otros componentes de la infraestructura pueden causar una interrupcin del procesamiento.

La tasa de disponibilidad mxima del data center es 99.749% del tiempo.

Tier III: mantenimiento concurrente

Las capacidades de un data center de este tipo le permiten realizar cualquier actividad planeada sobre

cualquier componente de la infraestructura sin interrupciones en la operacin. Actividades planeadas incluyen

mantenimiento preventivo y programado, reparaciones o reemplazo de componentes, agregar o eliminar

elementos y realizar pruebas de componentes o sistemas, entre otros. Para infraestructuras que utilizan

sistemas de enfriamiento por agua significa doble conjunto de tuberas.

Debe existir suficiente capacidad y doble lnea de distribucin de los componentes, de forma tal que sea

posible realizar mantenimiento o pruebas en una lnea, mientras que la otra atiende la totalidad de la carga.

En este tier, actividades no planeadas como errores de operacin o fallas espontneas en la infraestructura

pueden todava causar una interrupcin del data center. La carga mxima en los sistemas en situaciones

crticas es de 90%.

Muchos data centers tier III son diseados para poder actualizarse a tier IV, cuando los requerimientos del

negocio justifiquen el costo.

La tasa de disponibilidad mxima del data center es 99.982% del tiempo.

Tier IV: tolerante a fallas

Este data center provee capacidad para realizar cualquier actividad planeada sin interrupciones en las cargas

crticas, pero adems la funcionalidad tolerante a fallas le permite a la infraestructura continuar operando aun

ante un evento crtico no planeado. Esto requiere dos lneas de distribucin simultneamente activas,

tpicamente en una configuracin system + system; elctricamente esto significa dos sistemas de UPS

independientes, cada sistema con un nivel de redundancia N+1.

La carga mxima de los sistemas en situaciones crticas es de 90% y persiste un nivel de exposicin a fallas,

por el inicio una alarma de incendio o porque una persona inicie un procedimiento de apagado de emergencia

o Emergency Power Off (EPO), los cuales deben existir para cumplir con los cdigos de seguridad contra

incendios o elctricos.

La tasa de disponibilidad mxima del data center es 99.995% del tiempo.

- Plantee un software malicioso que pueda atacar una conexin ARP dentro de un esquema

layer 2. Que hara? Cmo se puede brindar ms seguridad?

Utilizaremos ARP Spoofing, que lo que hace es la suplantacin de identidad por falsificacin de tabla ARP. Se

trata de la construccin de tramas de solicitud y respuesta ARP modificadas con el objetivo de falsear la tabla

ARP (relacin IP-MAC) de una vctima y forzarla a que enve los paquetes a un host atacante en lugar de

hacerlo a su destino legtimo. El protocolo ARP trabaja a nivel de enlace de datos de OSI, por lo que esta

tcnica slo puede ser utilizada en redes LAN o en cualquier caso en la parte de la red que queda antes del

primer enrutador.

A continuacin mencionaremos ms ataques se basan en el ARP Spoofing.

Switch Port Stealing (Sniffing): Utilizando ARP Spoofing el atacante consigue que todas las tramas

dirigidas hacia otro puerto del switch lleguen al puerto del atacante para luego re-enviarlos hacia su

destinatario y de esta manera poder ver el trfico que viaja desde el remitente hacia el destinatario

(Una especie de sniffig half-duplex).

Man in the Middle (Sniffing): Utilizando ARP Spoofing el atacante logra que todas las tramas que

intercambian las vctimas pasen primero por su equipo (Inclusive en ambientes

switcheados).

Secuestro (Hijacking): Utilizando ARP Spoofing el atacante puede lograr redirigir el flujo de tramas

entre dos dispositivos hacia su equipo. As puede lograr colocarse en cualquiera de los dos extremos

de la comunicacin (previa deshabilitacin del correspondiente dispositivo) y secuestrar la sesin.

Denial of service (DoS): Utilizando ARP Spoofing el atacante puede hacer que un equipo crtico de

la red tenga una direccin MAC inexistente. Con esto se logra que las tramas dirigidas a la IP de este

dispositivo se pierdan.

Seguridad

Una manera de protegerse de esta tcnica es mediante tablas ARP estticas (siempre que las IP de red sean

fijas), lo cual puede ser difcil en redes grandes.

Otras formas de protegerse incluyen el usar programas de deteccin de cambios de las tablas ARP (como

Arpwatch) y el usar la seguridad de puerto de los switches para evitar cambios en las direcciones MAC.

Adems podemos mencionar otras formas de proteccin como:

Storm Control: Una tormenta de paquetes ocurre cuando se reciben en un puerto gran nmero de

paquetes broadcast, unicast o multicast. Reenviar esos paquetes puede causar una reduccin de la

performance de la red e incluso la interrupcin del servicio.

Storm Control usa umbrales para bloquear y restaurar el reenvo de paquetes broadcast, unicast o

multicast.

Usa un mtodo basado en ancho de banda. Los umbrales se expresan como un porcentaje del total

de ancho de banda que puede ser empleado para cada tipo de trfico.

Protected Ports: Ciertas aplicaciones requieren que no se reenve trfico entre puertos en un mismo

switch de manera que un equipo no ve el trfico generado por otro (inclusive trfico broadcast y

multicast).

No se puede reenviar trfico entre puertos protegidos a nivel de capa 2. El trfico entre puertos

protegidos debe ser reenviado a travs de un dispositivo de capa 3.

El reenvo de trfico entre puertos protegidos y no protegidos se realiza de manera normal.

Port Security: Conjunto de medidas de seguridad a nivel de puertos disponibles en la mayora de los

switchs de gama media y alta.

Las funciones provistas dependen de la marca, el modelo y la versin de firmware del switch en cuestin.

Permite entre otras cosas:

Restringir el acceso a los puertos segn la MAC.

Restringir el nmero de MACs por puerto.

Reaccionar de diferentes maneras a violaciones de las restricciones anteriores.

Establecer la duracin de las asociaciones MAC-Puerto.

- Dentro del escenario ICMP, como funciona el Traceroute? Que formato de trama utiliza

para el efecto, en qu casos la utiliza?

Traceroute es una herramienta de diagnstico de redes que permite seguir la pista de los paquetes que van

desde un host (punto de red) a otro. Se obtiene adems una estadstica de las velocidades de transmisin de

esos paquetes.

El uso de traceroute proporciona el tiempo de ida y vuelta (RTT) para cada salto a lo largo del camino e indica

si se produce una falla en la respuesta del salto. El tiempo de ida y vuelta (RTT) es el tiempo que le lleva a un

paquete llegar al host remoto y a la respuesta regresar del host.

Esta informacin puede ser utilizada para ubicar un router problemtico en el camino. Si tenemos altos

tiempos de respuesta o prdidas de datos de un salto particular, sta es una indicacin de que los recursos

del router o sus conexiones pueden estar estresados.

Tracert utiliza el campo Time To Live (TTL) de la cabecera IP. Este campo sirve para que un paquete no

permanezca en la red de forma indefinida (por ejemplo, debido a la existencia en la red de un bucle cerrado

en la ruta). El campo TTL es un nmero entero que es decrementado por cada nodo por el que pasa el

paquete. De esta forma, cuando el campo TTL llega al valor 0 ya no se reenviar ms, sino que el nodo que lo

est manejando en ese momento lo descartar. Lo que hace tracert es mandar paquetes a la red de forma

que el primer paquete lleve un valor TTL=1, el segundo un TTL=2, etc. De esta forma, el primer paquete ser

eliminado por el primer nodo al que llegue (ya que ste nodo decrementar el valor TTL, llegando a cero).

Cuando un nodo elimina un paquete, enva al emisor un mensaje de control especial indicando una incidencia.

Tracert usa esta respuesta para averiguar la direccin IP del nodo que desech el paquete, que ser el primer

nodo de la red. La segunda vez que se manda un paquete, el TTL vale 2, por lo que pasar el primer nodo y

llegar al segundo, donde ser descartado, devolviendo de nuevo un mensaje de control. Esto se hace de

forma sucesiva hasta que el paquete llega a su destino.

- Podra nombrar el protocolo TCP en el contexto de seguridad. Explique detenidamente.

Confiabilidad

La confiabilidad de la comunicacin TCP se lleva a cabo utilizando sesiones orientadas a la conexin.

Antes de que un host que utiliza TCP enve datos a otro host, la capa de Transporte inicia un proceso para

crear una conexin con el destino. Esta conexin permite el rastreo de una sesin o stream de

comunicacin entre los hosts. Este proceso asegura que cada host tenga conocimiento de la comunicacin

y se prepare. Una conversacin TCP completa requiere el establecimiento de una sesin entre los hosts en

ambas direcciones.

Luego de establecida la sesin, el destino enva acuses de recibo al origen por los segmentos que recibe.

Estos acuses de recibo forman la base de la confiabilidad dentro de la sesin TCP. Cuando el origen recibe

un acuse de recibo, reconoce que los datos se han entregado con xito y puede dejar de rastrearlos. Si el

origen no recibe el acuse de recibo dentro de un tiempo predeterminado, retransmite esos datos al destino.

Control del flujo

TCP tambin provee mecanismos para el control del flujo. El control del flujo contribuye con la

confiabilidad de la transmisin TCP ajustando la tasa efectiva de flujo de datos entre los dos servicios de

la sesin. Cuando el origen advierte que se recibi la cantidad de datos especificados en los segmentos,

puede continuar enviando ms datos para esta sesin.

Manejo de la prdida de segmentos

Por ptimo que sea el diseo de una red, siempre se producirn prdidas ocasionales de datos. Por lo

tanto, TCP cuenta con mtodos para gestionar dichas prdidas de segmentos. Entre los mismos existe un

mecanismo para retransmitir segmentos con datos no reconocidos.

Un servicio de host de destino que utiliza TCP, por lo general slo reconoce datos para secuencias de bytes

contiguos. Si uno o ms segmentos se pierden, slo se acusa recibo de los datos de los segmentos que

completan el stream.

Cuando TCP en el host de origen no recibe un acuse de recibo pasado un tiempo predeterminado, volver al

ltimo nmero de acuse de recibo que recibi y retransmitir los datos a partir de ste.

Reduccin del tamao de la ventana

Otra forma de controlar el flujo de datos es utilizar tamaos dinmicos de ventana. Cuando los recursos de

la red son limitados, TCP puede reducir el tamao de la ventana para lograr que los segmentos recibidos

sean reconocidos con mayor frecuencia. Esto disminuye de manera efectiva la tasa de transmisin, ya que

el origen espera que los datos sean recibidos con ms frecuencia.

Protocolos de seguridad

Transport Layer Security (TLS) y su predecesor, Secure Sockets Layer (SSL), son protocolos

criptogrficos que se han diseado para proporcionar una comunicacin de seguridad en la capa de

transporte. Ellos usan X.509 certificados y por lo tanto, la criptografa asimtrica para asegurar la

contraparte al que estn hablando, y para intercambiar una clave simtrica . Esta clave de sesin se utiliza

para cifrar los datos que fluyen entre las partes. Esto permite la confidencialidad del mensaje, y cdigos de

autenticacin de mensaje para la integridad del mensaje y como una autenticacin de mensajes por-producto.

Una propiedad importante en este contexto es la confidencialidad directa perfecta , por lo que la clave de

sesin corto plazo no se puede derivar de la clave secreta asimtrica a largo plazo.

En el modelo TCP / IP, TLS y SSL cifran los datos de red de conexiones en una subcapa inferior de la capa de

aplicacin . En el modelo OSI equivalencias, TLS / SSL se inicializa en la capa 5 (la capa de sesin) a

continuacin, funciona en la capa 6 (la capa de presentacin ): primero la capa de sesin tiene un apretn de

manos usando un cifrado asimtrico con el fin de establecer la configuracin de cifrado y una clave

compartida para esa sesin, a continuacin, la capa de presentacin encripta el resto de la comunicacin

mediante el cifrado simtrico y que la clave de sesin.

- Plantee un software malicioso que pueda activar una conexin TCP dentro de un modelo

cliente servidor. Como lo hara? Como se puede brindar una seguridad?

Lo hara de la siguiente manera:

EL software constara de un ataque de denegacin de servicio, tambin llamado ataque DoS (de las siglas en

ingls Denial of Service), es un ataque a un sistema de ordenadores o red que causa que un servicio o

recurso sea inaccesible a los usuarios legtimos. Normalmente provoca la prdida de la conectividad de la red

por el consumo del ancho de banda de la red de la vctima o sobrecarga de los recursos computacionales del

sistema de la vctima.

Se genera mediante la saturacin de los puertos con flujo de informacin, haciendo que el servidor se

sobrecargue y no pueda seguir prestando servicios, por eso se le dice "denegacin", pues hace que el

servidor no de abasto a la cantidad de usuarios. Un ataque de "Denegacin de servicio" previene el uso

legtimo de los usuarios al usar un servicio de red. El ataque se puede dar de muchas formas, como por

ejemplo:

Inundacin SYN (SYN Floods)

Ataque LAND (LAND attack)

Inundacin ICMP (ICMP floods)

Inundacin UDP (UDP floods)

El mtodo a utilizar al implementar el software es:

Inundacin SYN (SYN Floods)

La inundacin SYN enva un flujo de paquetes TCP/SYN, muchas veces con la direccin de origen falsificada.

Cada uno de los paquetes recibidos es tratado por el destino como una peticin de conexin, causando que el

servidor intente establecer una conexin al responder con un paquete TCP/SYN-ACK y esperando el paquete

de respuesta TCP/ACK (Parte del proceso de establecimiento de conexin TCP de 3 vas). Sin embargo,

debido a que la direccin de origen es falsa o la direccin IP real no ha solicitado la conexin, nunca llega la

respuesta. Estas conexiones a medias consumen recursos en el servidor y limitan el nmero de conexiones

que se pueden hacer, reduciendo la disponibilidad del servidor para responder peticiones legtimas de

conexin.

Se puede brindar ms seguridad de la siguiente manera:

Filtros que memoricen el estado de las conexiones (State filters).

Uso de Proxies entre los servidores y la DMZ.

Filtros de ingreso, salida.

Detectores de Intrusiones (Reaccionar Rpido).

- Dentro del escenario ICMP como funciona el Ping? Que formato de trama utiliza para el

efecto. En qu casos se utiliza?

Ping realiza una peticin de eco sobre una mquina remota, permitiendo comprobar errores de comunicacin,

rutas y el rendimiento de la red.

Se basa en el protocolo ICMP. Ping a diferencia del resto de aplicaciones TCP/IP no utiliza ninguno de los

protocolos de transporte TCP o UDP, se apoya directamente sobre IP. Este es un hecho a tener en cuenta,

dado que la recepcin de una respuesta Ping indica que la mquina remota est activa, pero no asegura que

el funcionamiento de su capa TCP o UDP sea correcto.

Ping utiliza el comando eco de ICMP para enviar un datagrama a su destinatario y esperar su retorno. De este

modo es capaz de evaluar tiempos de respuesta promedios.

Dispone de varias opciones, entre las que cabe destacar la posibilidad de modificar el tamao del paquete

enviado, el registro de ruta, y el control del nmero de paquetes enviados. El formato de datagrama

corresponde a un datagrama ICMP que incluye junto a los datos, 20 bytes de la cabecera IP y 8 bytes de la

ICMP. Adicionalmente est precedido de la cabecera Ethernet (14 bytes).

La respuesta que PING proporciona corresponde a una serie de lneas donde se indica el tiempo de respuesta

del eco ICMP y el nmero de secuencia.

Ping se utiliza para:

Conocer la tasa de error de un enlace as como la velocidad real de transmisin de forma experimental. Por

tanto, al concluir el comando, queda reflejado el nmero de paquetes perdidos, los tiempos mnimos, mximos

y medios de respuesta (ida y vuelta).

Para comprender mejor este concepto, el siguiente dibujo muestra la encapsulacin del protocolo ICMP, que

se encuentra en el Nivel de Internet de TCP/IP, hasta el nivel fsico (Nivel de Host-Red en TCP/IP):

- BGP. Cul es el principio de funcionamiento? Como expande las rutas? Como se realiza

la sumarizacin? Cules son los problemas normales?

El BGP o Border Gateway Protocol es un protocolo mediante el cual se intercambia informacin de

encaminamiento entre sistemas autnomos. El intercambio de informacin en la red se realiza mediante el

establecimiento de una sesin de comunicacin entre los routers de borde de los sistemas autnomos. Para

conseguir una entrega fiable de la informacin, se hace uso de una sesin de comunicacin basada en TCP.

Esta sesin debe mantenerse conectada debido a que ambos extremos de la comunicacin peridicamente

se intercambian y actualizan informacin. De modo que al principio, cada router enva al vecino toda su

informacin de encaminamiento y despus nicamente se enviarn las nuevas rutas, las actualizaciones o la

eliminacin de rutas transmitidas con anterioridad. Adems peridicamente se envan mensajes para

garantizar la conectividad.

Expansin de rutas

Los dispositivos BGP intercambian informacin en un intercambio inicial de datos y despus de

actualizaciones incrementales. Cuando un router se conecta por primera vez a la red, los routers BGP

intercambian toda su tabla de rutas. De forma similar, cuando la tabla de rutas cambia, los routers envan la

porcin de su tabla de rutas que ha cambiado. No se envan actualizaciones de forma regular, y cuando lo

hacen es solo para mostrar las rutas ms ptimas. Las rutas aprendidas por BGP tienen asociadas

propiedades que son usadas para determinar la mejor ruta a un destino.

Sumarizacin

Es el proceso que un router realiza, para simplificar redes de diferentes mascaras de una sola red de mascara

comn. Se toma todos los bits iguales de izquierda a derecha y se elige al que posee la menor mascara.

BGP por defecto no sumariza.

Una primera forma de sumarizar es, en lugar de publicar mltiples redes/subredes publicar una sumarizacin.

Problemas

Posibles Ataques a BGP

Eavesdropping

Replay

Insercin de Mensajes

Borrado de Mensajes

Modificacin de Mensajes

Hombre en el Medio (Man-in-themiddle)

Disrupcin de Servicio (Denial of Service)

BGP no tiene mecanismos internos que:

Garanticen la integridad y autenticidad de los peers y de los mensajes recibidos

Validen la autoridad de un AS para anunciar informaciones del NLRI

Aseguren la autenticidad y validez de los atributos de camino de un AS

BGP corre encima de TCP y por lo tanto es vulnerable a:

TCP SYN (SYN Flooding)

TCP SYN ACK

TCP ACK

TCP RST/FIN/FIN-ACK

- Desarrolle IPng. Caractersticas bsicas. Estado actual de la tecnologa, migraciones,

caractersticas adicionales, seguridad y Nat.

Una de las caractersticas ms llamativas es el nuevo sistema de direcciones, en el cual se pasa de los 32 a

los 128 bit, eliminando todas las restricciones del sistema actual. Otro de los aspectos mejorados es la

seguridad, que en la versin anterior constitua uno de los mayores problemas. Adems, el nuevo formato de

la cabecera se ha organizado de una manera ms efectiva, permitiendo que las opciones se siten en

extensiones separadas de la cabecera principal.

Cabe destacar que de acuerdo a Ovum, una empresa independiente que realiza anlisis de impacto de las

tecnologas en la toma de decisiones de las organizaciones, existe una reaccin de resistencia al despliegue

de IPv6. La justificacin a esta resistencia, es que los RIR an tienen disponible direccionamiento IPv4 para

asignar a su regin, con excepcin de la regin de Asia-Pacfico, que agot sus direcciones este ao.

Adems, una encuesta realizada por Telecoms.com, indica que el 18% de los encuestados cree que su

empresa se ha preparado y probado el protocolo IPv6. Sin embargo, muchos de los clientes piensan que usan

IPv6 cuando en realidad no lo hacen. Otra estadstica ms especfica, indica que el trfico IPv6 real que existe

en Internet a nivel mundial es menor a 3%.

A menudo se asocia NAT a seguridad, lo cual es incorrecto. La mejor seguridad la suministran los cortafuegos

y otros dispositivos especializados, y por ello, desde hace aos, los sistemas operativos los incorporan. IPv6

no es ms seguro que IPv4, sin embargo el estndar obliga a incorporar el protocolo IPsec (seguridad IP), y al

no requerir NAT, se puede utilizar IPsec extremo-a-extremo, lo cual puede utilizarse para incrementar la

seguridad en la Red.

- Cmo funciona el proceso de deteccin de tramas en un entorno 802.3? Qu tipo de

codificacin se utiliza en ese contexto? Qu campos del Header trabajan para eso? Por

qu el tamao mnimo de la trama es de 64 bytes?

La estructura de la trama de Ethernet agrega encabezados y trilers a la PDU de Capa 3 para encapsular

el mensaje que se enva.

Tanto el encabezado como el triler de Ethernet tienen varias secciones de informacin que el protocolo

Ethernet utiliza. Cada seccin de la trama se denomina campo. Hay dos estilos de tramas de Ethernet: el

IEEE 802.3 (original) y el IEEE

802.3 revisado (Ethernet).

Las diferencias entre los estilos de tramas son mnimas. La diferencia ms significativa entre el IEEE 802.3

(original) y el IEEE 802.3 revisado es el agregado de un delimitador de inicio de trama (SFD) y un pequeo

cambio en el campo Tipo que incluye la Longitud, tal como se muestra en la figura.

Tamao de la trama de Ethernet

El estndar Ethernet original defini el tamao mnimo de trama en 64 bytes y el tamao mximo de trama en

1518 bytes. Esto incluye todos los bytes del campo Direccin MAC de destino a travs del campo Secuencia de

verificacin de trama (FCS). Los campos Prembulo y Delimitador de inicio de trama no se incluyen en la

descripcin del tamao de una trama. El estndar IEEE 802.3ac, publicado en 1998, ampli el tamao de trama

mximo permitido a 1522 bytes. Se aument el tamao de la trama para que se adapte a una tecnologa

denominada Red de rea local virtual (VLAN).

Si el tamao de una trama transmitida es menor que el mnimo o mayor que el mximo, el dispositivo receptor

descarta la trama. Es posible que las tramas descartadas se originen en colisiones u otras seales no deseadas

y, por lo tanto, se consideran no vlidas.

Formato de la trama:

Prembulo: Un campo de 7 bytes con una secuencia de bits usada para sincronizar y estabilizar el

medio fsico antes de iniciar la transmisin de datos.

SOF (Start Of Frame) Inicio de Trama: Campo de 1 byte con un patrn de 1s y 0s alternados y que

termina con dos 1s consecutivos.. Indica que el siguiente bit ser el bit ms significativo del campo

de direccin MAC de destino.

Aunque se detecte una colisin durante la emisin del prembulo o del SOF, el emisor debe

continuar enviando todos los bits de ambos hasta el fin del SOF.

Direccin de destino: Campo de 6 bytes que especifica la direccin MAC hacia la que se enva la

trama. Esta direccin de destino puede ser de una estacin, de un grupo multicast la direccin

de broadcast de la red. Cada estacin examina este campo para determinar si debe aceptar la trama.

Direccin de origen: Campo de 6 bytes que especifica la direccin MAC desde la que se enva la

trama. La estacin que deba aceptar la trama conoce por este campo la direccin de la estacin

origen con la cual intercambiar datos.

Tipo/Longitud: Campo de 2 bytes que identifica el protocolo de red de alto nivel asociado con la

trama o, en su defecto, la longitud del campo de datos. La capa de enlace de datos interpreta este

campo.

Datos: Campo de 0 a 1500 Bytes de longitud. Cada Byte contiene una secuencia arbitraria de

valores. El campo de datos es la informacin recibida del nivel de red (la carga til).

Relleno: Campo de 0 a 46 bytes que se utiliza cuando la trama Ethernet no alcanza los 64 bytes

mnimos para que no se presenten problemas de deteccin de colisiones cuando la trama es muy

corta.

FCS (Frame Check Sequence - Secuencia de Verificacin de Trama): Campo de 32 bits que

contiene un valor de verificacin CRC (Control de redundancia cclica). El emisor calcula el CRC de

toda la trama, desde el campo destino al campo CRC suponiendo que vale 0. El receptor lo recalcula,

si el valor calculado es 0 la trama es vlida.

Codificacin

Los sistemas Ethernet utilizan codificacin Manchester, debido a su sencillez. En la codificacin Manchester

cada periodo de bit se divide en dos intervalos iguales.

Un 1 binario se enva teniendo un voltaje alto durante el primer intervalo y bajo durante el 2do intervalo.

Un 0 binario es lo inverso, primero bajo y despus alto. Este esquema asegura que cada periodo de bit tenga

una transmisin a la mitad facilitando que el receptor se sincronice con el emisor.

Su desventaja es que requiere el doble de ancho de banda que en la codificacin binaria directa, pues los

pulsos son de la mita del ancho.

Tamao mnimo de la trama

Ethernet tiene una trama mnima de 64 bytes, la razn de tener un tamao mnimo en la trama es para prever

que las estaciones completen la trasmisin de una trama antes de que le primer bit sea detectado al final del

cable, donde este puede chocar con otra trama. Sin embargo, el tiempo mnimo de deteccin de colisin es el

tiempo que toma una seal en propagarse por desde un extremo a otro del cable. Este tiempo mnimo es

llamado Slot Time or Time Slot, que es el nmero de bytes que pueden ser trasmitidos en un Time Slot, en

Enthernet el Slot Time es de 64 bytes.

El tamao mnimo de la trama est diseado para asegurarse de que las transmisiones de un remitente no