Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

Auditoria

Caricato da

Andresteban24Copyright

Formati disponibili

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

Formati disponibili

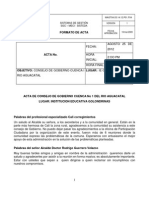

Auditoria

Caricato da

Andresteban24Copyright:

Formati disponibili

Departamento de Ciencias de la Computacin y Electrnica

Seccin Ingeniera del Software y Gestin de Tecnologas de la Informacin

Asesora virtual:

www.utpl.edu.ec

Autora:

Ing. Karla Alexandra Romero Gonzlez

Auditora Informtica

Gua didctica

5 crditos

La Universidad Catlica de Loja

MODALIDAD ABIERTA Y A DISTANCIA

Titulaciones Ciclo

Ingeniero en Contabilidad y Auditora*

IX

Ingeniero en Contabilidad y Auditora

X

* Pnsum por asignaturas

AUDITORA INFORMTICA

Gua didctica

Karla Alexandra Romero Gonzlez

UNIVERSIDAD TCNICA PARTICULAR DE LOJA

CC

Ecuador 3.0 By NC ND

Diagramacin, diseo e impresin:

EDILOJA Ca. Ltda.

Telefax: 593-7-2611418

San Cayetano Alto s/n

www.ediloja.com.ec

edilojainfo@ediloja.com.ec

Loja-Ecuador

Esta versin digital ha sido acreditada bajo la licencia Creative Commons Ecuador 3.0 de reconocimiento -no comercial- sin obras derivadas; la cual

permite copiar, distribuir y comunicar pblicamente la obra, mientras se reconozca la autora original, no se utilice con fines comerciales ni se realicen

obras derivadas. http://www.creativecommons.org/licences/by-nc-nd/3.0/ec/

El contenido de esta obra corresponde al de la gua didctica Auditora Informtica de la titulacin de Ingeniero en Informtica, con registro

ISBN-978-9942-08-585-6; tomada por razones didcticas y para evitar confusiones en la distribucin de las evaluaciones a distancia para los

estudiantes de la Titulacin de Ingeniero en Contabilidad y Auditora.

Abril, 2014

2. ndice

2. ndice ............................................................................................................................................................ 3

3. Introduccin............................................................................................................................................. 5

4. Bibliografa .............................................................................................................................................. 6

4.1. Bsica .......................................................................................................................................... 6

4.2. Complementaria ..................................................................................................................... 6

5. Orientaciones generales para el estudio ............................................................................. 8

6. Proceso de enseanza-aprendizaje para el logro de competencias ................ 11

PRIMER BIMESTRE

6.1. Competencias ........................................................................................................................... 11

6.2. Planificacin para el trabajo del alumno ........................................................................ 11

6.3. Sistema de evaluacin (primero y segundo bimestre) ............................................... 13

6.4. Orientaciones especficas para el aprendizaje por competencias ........................... 14

UNIDAD 1. CONTROL INTENO Y AUDITORA DE SISTEMAS DE INFORMACIN ......................... 14

1.1. Introduccin al control interno y auditora de sistemas de informacin .............. 14

1.2. Funciones de control interno y auditora informtica ................................................. 16

Autoevaluacin 1 ................................................................................................................................ 20

UNIDAD 2. METODOLOGIAS DE CONTROL INTERNO, SEGURIDAD Y LA AUDITORA DE

SISTEMAS DE INFORMACIN .............................................................................................................. 22

2.1. Introduccin a las metodologas ........................................................................................ 22

2.2. Metodologas de evaluacin de sistemas ....................................................................... 25

Autoevaluacin 2 ................................................................................................................................ 38

UNIDAD 3. EL DEPARTAMENTO DE AUDITORA DE LOS SI Y TICA DEL AUDITOR DE LOS SI 40

3.1. Misin del departamento de auditora de los SI........................................................... 40

3.2. Organizacin del departamento de auditora de los SI .............................................. 42

3.3. Planificacin del trabajo de auditora .............................................................................. 44

3.4. El equipo de auditora de SI ................................................................................................. 45

Autoevaluacin 3 ................................................................................................................................ 48

SEGUNDO BIMESTRE

6.5. Competencias ........................................................................................................................... 51

6.6. Planificacin para el trabajo del alumno ........................................................................ 51

6.7. Orientaciones especficas para el aprendizaje por competencias ........................... 53

UNIDAD 4. AUDITORA DE OUTSOUCING DE TI ............................................................................... 53

4.1. Conceptos relativos al outsourcing de TI ......................................................................... 53

4.2. Auditora del outsourcing de TI .......................................................................................... 56

4.3. Acciones indispensables en la auditora del outsourcing de TI ................................ 58

4.4. Outsourcing y marcos de referencia .................................................................................. 58

Autoevaluacin 4 ................................................................................................................................ 61

UNIDAD 5. AUDITORA A LA SEGURIDAD FSICA ............................................................................ 62

5.1. Qu es seguridad fsica? ...................................................................................................... 62

5.2. Objetivo de la seguridad fsica ............................................................................................ 63

5.3. Auditora de la seguridad fsica .......................................................................................... 63

5.4. Fases de la auditora de la seguridad fsica .................................................................... 68

Autoevaluacin 5 ................................................................................................................................ 70

UNIDAD 6. GESTIN DE RIESGOS Y AUDITORA BASADA EN RIESGOS - COBIT ........................ 71

6.1. Cmo evaluar un riesgo tecnolgico? ............................................................................ 71

6.2. Procesos claves de riesgos en COBIT ................................................................................. 72

Autoevaluacin 6 ................................................................................................................................ 73

7. Solucionario ............................................................................................................................................. 74

5

Gua didctica: Auditora Informtica

La Universidad Catlica de Loja

PRELIMINARES

3. Introduccin

Auditora Informtica pretende ayudar al profesional en formacin a desarrollar habilidades y destrezas

intelectuales como creativas, necesarias para ejecutar procesos de revisin o supervisin de un Sistema

de Informacin en ambientes tecnolgicos.

Es un componente acadmico troncal de carrera de la titulacin de INFORMTICA, del dcimo ciclo,

vlido por 4 crditos.

La importancia de este componente acadmico es que contribuir en su desempeo como profesional,

en caso de que se especialice como Auditor Informtico; puesto que adquirir las bases necesarias de

conocimientos tericos y prcticos, para que pueda realizar un examen con carcter objetivo, crtico,

sistemtico y selectivo, evaluando la eficacia y eficiencia del uso adecuado de recursos informticos y as

comprobar si las medidas evaluadas han brindado el soporte adecuado a los objetivos y metas de una

empresa.

El propsito principal es que Usted ampli su accionar, y se convierta en un auditor informtico, dando

ideas para la correcta utilizacin de los amplios recursos que una organizacin pone en juego para

disponer de un eficiente y eficaz Sistema de Informacin y poner cumplir con los objetivos para la que

fue creada, incluso, puede actuar como consejero en la organizacin donde desempea su labor.

Lo animo estimado estudiante a desarrollar este campo casi nuevo de la informtica y sobre todo a

analizar las posibilidades de innovacin que existe en este mbito.

La temtica de este componente ha sido estructurada en 6 captulos:

En el primer bimestre estudiaremos: Control Interno y Auditora de SI, Metodologas de

control Interno, seguridad y Auditora de SI y El departamento de Auditora de los SI tica

del auditor de los SI.

En el segundo bimestre estudiaremos: Auditora de Outsourcing de TI, Auditora a la

Seguridad Fsica y Gestin de Riesgos Auditora Basada en Riesgos - COBIT.

La decisin que Usted ha tomado de capacitarse a travs de la modalidad de estudios a distancia que

ofrece la UTPL, compromete nuestro esfuerzo conjunto para lograr el objetivo de preparar profesionales

competentes y competitivos.

Aquellos que dicen que algo no puede hacerse, suelen ser

interrumpidos por otros que lo estn haciendo. Joel A. Baker.

Gua didctica: Auditora Informtica

6

MODALIDAD ABIERTA Y A DISTANCIA

PRELIMINARES

4. Bibliografa

4.1. Bsica

Piattini, M., Del Peso, E., & Del Peso, M. (2008). Auditora de Tecnologas y Sistemas de Informacin.

Mxico DF, Mxico: RA-MA Editorial.

Este recurso presenta de forma clara y precisa los conceptos fundamentales sobre control interno

y auditora de las tecnologas y sistemas de informacin, as como tambin da a conocer los

aspectos organizativos, jurdicos y deontolgicos asociados a la auditora, aportando con pautas

y experiencias.

Romero, K. (2013). Gua Didctica de Auditora Informtica. Loja, Ecuador: EdiLoja.

Esta gua pretende ser una herramienta de acompaamiento al estudiante durante todo el ciclo

de estudio. La misma contienen pautas de estudio para mejor comprensin de la materia.

4.2. Complementaria

Carri, G. (2011). Auditora y Control Interno, Un Enfoque Actualizado. Recuperado de: http://

www.utu.edu.uy/Publicaciones/Publicaciones%20Educativas/NocionesAuditoriaT04EMT.pdf

Este trabajo investigativo pone a disposicin una aproximacin muy puntual al complejo tema de

auditora y el control interno o de gestin.

Erb, M. (2008a). Facilitando el acceso seguro de la informacin en las organizaciones sociales.

Gestin de Riesgo en la Seguridad Informtica. Recuperado de: http://protejete.wordpress.com/

En este recurso un experto en Gestin de Riesgos explica detenidamente y de manera didctica

cmo es la gestin de riesgo en la seguridad informtica.

Erb, M. (2008b). Facilitando el acceso seguro de la informacin en las organizaciones sociales.

Gestin de Riesgo en la Seguridad Informtica. Recuperado de: http://protejete.wordpress.com/

gdr_principal/seguridad_informacion_proteccion/ejercicio/

En este recurso es un sitio web, donde puede encontrar un ejercicio sobre seguridad de la

informacin y proteccin de datos.

Erb, M. (2008c). Facilitando el acceso seguro de la informacin en las organizaciones sociales.

Gestin de Riesgo en la Seguridad Informtica. Recuperado de: http://protejete.wordpress.com/

gdr_principal/analisis_riesgo/

Este recurso es un sitio web, donde se explica el primer paso para la gestin de riesgos que es el

Anlisis de Riesgos.

Flores, C. (2009). Pongmonos las Pilas! Reflexiones y acciones concretas para asegurar la

informacin en nuestras organizaciones sociales. Gestin de Riesgo en la Seguridad Informtica.

Recuperado de: http://protejete.files.wordpress.com/2009/08/pongamonos_las_pilas_2aed.pdf

7

Gua didctica: Auditora Informtica

La Universidad Catlica de Loja

PRELIMINARES

Este recurso, es un manual de instrucciones para usar herramientas informticas especficas, que

disminuyen los riesgos y protegen la informacin.

Information System Audit & Control Association. (2005). COBIT 4.0. EEUU.

Este marco de referencia internacional define los objetivos de control que permiten gobernar y

ejecutar operaciones controladas de tecnologa de la informacin con el objetivo de alinearse al

gobierno corporativo.

Information System Audit & Control Association. (2009). Marco de Riesgos de TI. EEUU.

Este marco de referencia permite manejar indicadores de valor, costo y retorno de inversin para

una gestin ms exacta y menos especulativa sobre los riesgos que pueden afectar a un ambiente

tecnolgico. La mayora de las empresas multinacionales tienen metodologas basadas en este

marco de referencia para el manejo de riesgos.

Observatorio Iberoamericano de Proteccin de Datos. (2013). PYMES y ley orgnica de proteccin

de datos. Espaa: Madrid. Recuperado de: http://oiprodat.com/2013/04/04/pequena-y-mediana-

empresa-y-ley-organica-de-proteccion-de-datos/

Este recurso, es un foro de encuentro , donde se comparte experiencias e ideas en el mbito

jurdico y operacional de la privacidad y proteccin de datos.

Pons, F. (2007, Abril). Auditora Informtica, Una aproximacin a la mejora del Control Interno.

Auditora Pblica. Recuperado de: http://www.auditoriapublica.com/hemeroteca/200704_41_97.

Este recurso, es una revista electrnica, en donde enmarca el papel de la auditora informtica

como una nueva herramienta para la mejora del control interno en las organizaciones.

Stoner, J., Freeman, E., y Gilbert, D. (1996). Administracin. Mxico: Pretice Hall Hispanoamerica,

S.A.

En este libro encontrar conceptos bsicos de administracin, los mismos que son el punto de partida

para empezar un proceso de auditora.

Gua didctica: Auditora Informtica

8

MODALIDAD ABIERTA Y A DISTANCIA

PRELIMINARES

5. Orientaciones generales para el estudio

A continuacin, estimado estudiante, se le ofrecen algunas estrategias para favorecer la comprensin

y contribuir a lograr un aprendizaje significativo de este componente acadmico. Usted dispone de un

texto bsico y una gua didctica, materiales que ya se detall en la bibliografa.

Adems, necesitar acudir a algunos recursos y tcnicas de estudio como:

Organizar el tiempo de manera que pueda avanzar secuencialmente en cada una de las unidades

y temas para no dejar acumular todo el contenido para el final del bimestre.

Leer comprensivamente y de manera paralela la gua y el texto bsico las veces que se requiera.

Es muy importante resolver las actividades recomendadas en la gua didctica y en el texto bsico.

Aplicar estrategias de aprendizaje como: elaborar resmenes, esquemas, organizar formularios,

cuadros, etc. que le permitan a usted extraer lo esencial, sintetizar y asimilar la temtica abordada.

Desarrollar las autoevaluaciones que se incluyen en la gua didctica.

Participar activamente en el Entorno Virtual de Aprendizaje (EVA), en donde podr interactuar

tanto con sus profesores tutores y compaeros; dar criterios y opiniones en los foros de discusin

que en cada bimestre se le propondrn.

Utilizar los recursos web disponibles: videos, presentaciones, REAS, OCW, etc.

Resolver las evaluaciones a distancia (una por cada bimestre) que sirven como estrategia de

aprendizaje y preparacin para las evaluaciones presenciales.

Si en el desarrollo de los contenidos surge alguna dificultad, usted puede comunicarse con

nosotros sus profesores tutores, a travs de los diferentes medios: telefnicamente de acuerdo

al horario establecido, el mismo que consta en la portada de las evaluaciones a distancia, y por el

correo electrnico o a travs del EVA.

Le recomiendo revisar la Planificacin para el trabajo del alumno. Esta parte le permite obtener

una visin global del componente.

Se presentan los siguientes focalizadores en el desarrollo de toda la gua didctica, con la finalidad de

que Usted identifique las acciones a realizar:

Texto Bsico

El texto base est en ingles, pero lo puede encontrar en espaol en el enlace

mencionado en la bibliografa complementaria.

Actividad o Lectura Recomendada

Inquietudes

9

Gua didctica: Auditora Informtica

La Universidad Catlica de Loja

PRELIMINARES

Actividad en el EVA

Autoevaluacin del captulo

Respuesta a la autoevaluacin

Apoyo tecnolgico e Interactividad

Le recomiendo que de forma regular y constante, acceda al EVA (www.utpl.edu.ec) y consulte las

novedades que los profesores estaremos anunciando, semana a semana. Adems, considere que las

actividades de interactividad estn propuestas en las evaluaciones a distancia y tienen su respectiva

nota.

Estrategias de evaluacin

El sistema de estudios de la Modalidad Abierta y a Distancia de la Universidad Tcnica Particular de Loja

contempla los siguientes parmetros de evaluacin:

La asignatura se encuentra dividida en dos bimestres, cada uno de los cuales se califica sobre 20 puntos,

en caso de que en algn estudiante no obtenga una nota mnima de 14 puntos, deber presentarse a un

examen supletorio calificado sobre 20 que reemplaza la nota bimestral correspondiente. Los estudiantes

aprueban cuando han logrado un mnimo de 28 puntos en total (sumando los dos bimestres).

En el presente cuadro constan los parmetros y puntajes que se tomarn en cuenta en el primer y

segundo bimestre.

Instrumento Puntaje

Trabajo a distancia:

Objetiva

Ensayo

Interaccin EVA (tutoras, foros, investigaciones, etc)

2 puntos

4 puntos

1 punto, que ayudar a recuperar nota

de la parte de ensayo en caso de que se

necesite.

Evaluacin presencial 14 puntos

TOTAL 20 PUNTOS

Gua didctica: Auditora Informtica

10

MODALIDAD ABIERTA Y A DISTANCIA

PRELIMINARES

11

Gua didctica: Auditora Informtica

La Universidad Catlica de Loja

PRIMER BIMESTRE

6

.

P

r

o

c

e

s

o

d

e

e

n

s

e

a

n

z

a

-

a

p

r

e

n

d

i

z

a

j

e

p

a

r

a

e

l

l

o

g

r

o

d

e

c

o

m

p

e

t

e

n

c

i

a

s

P

R

I

M

E

R

B

I

M

E

S

T

R

E

6

.

1

.

C

o

m

p

e

t

e

n

c

i

a

s

C

O

M

P

E

T

E

N

C

I

A

S

G

E

N

R

I

C

A

S

D

E

L

A

U

T

P

L

C

o

m

p

o

r

t

a

m

i

e

n

t

o

t

i

c

o

I

I

I

:

I

n

c

l

i

n

a

r

s

e

h

a

c

i

a

e

l

b

i

e

n

m

o

r

a

l

d

e

u

n

o

m

i

s

m

o

o

d

e

l

o

s

d

e

m

s

(

e

s

d

e

c

i

r

,

h

a

c

i

a

t

o

d

o

l

o

q

u

e

e

s

o

s

i

g

n

i

f

i

c

a

b

i

e

n

,

v

i

v

e

n

c

i

a

d

e

l

s

e

n

t

i

d

o

,

r

e

a

l

i

z

a

c

i

n

d

e

l

a

p

e

r

s

o

n

a

,

s

e

n

t

i

d

o

d

e

j

u

s

t

i

c

i

a

)

y

p

e

r

s

e

v

e

r

a

r

e

n

d

i

c

h

o

b

i

e

n

m

o

r

a

l

.

6

.

2

.

P

l

a

n

i

f

i

c

a

c

i

n

p

a

r

a

e

l

t

r

a

b

a

j

o

d

e

l

a

l

u

m

n

o

C

O

M

P

E

T

E

N

C

I

A

S

E

S

P

E

C

F

I

C

A

S

D

E

T

I

T

U

L

A

C

I

N

C

O

M

P

E

T

E

N

C

I

A

S

E

S

P

E

C

F

I

C

A

S

D

E

L

C

O

M

P

O

N

E

N

T

E

E

D

U

C

A

T

I

V

O

C

O

N

T

E

N

I

D

O

S

A

C

T

I

V

I

D

A

D

E

S

D

E

A

P

R

E

N

D

I

Z

A

J

E

I

N

D

I

C

A

D

O

R

E

S

D

E

A

P

R

E

N

D

I

Z

A

J

E

T

I

E

M

P

O

D

E

D

E

D

I

C

A

C

I

N

U

N

I

D

A

D

E

S

D

e

s

a

r

r

o

l

l

a

a

u

d

i

t

o

r

i

a

s

d

e

p

r

o

d

u

c

t

o

s

y

p

r

o

c

e

s

o

s

v

i

n

c

u

l

a

d

o

s

a

l

a

g

e

s

t

i

n

d

e

T

I

C

S

.

D

e

n

e

l

o

s

c

o

n

c

e

p

t

o

s

d

e

c

o

n

t

r

o

l

i

n

t

e

r

n

o

y

d

e

a

u

d

i

t

o

r

a

i

n

f

o

r

m

t

i

c

a

.

U

N

I

D

A

D

1

.

C

o

n

t

r

o

l

I

n

t

e

r

n

o

y

a

u

d

i

t

o

r

a

d

e

S

i

s

t

e

m

a

s

d

e

I

n

f

o

r

m

a

c

i

n

.

1

.

1

.

I

n

t

r

o

d

u

c

c

i

n

a

l

C

o

n

t

r

o

l

I

n

t

e

r

n

o

y

A

u

d

i

t

o

r

a

d

e

S

i

s

t

e

m

a

s

d

e

I

n

f

o

r

m

a

c

i

n

.

1

.

2

.

F

u

n

c

i

o

n

e

s

d

e

l

C

o

n

t

r

o

l

I

n

t

e

r

n

o

y

d

e

l

a

A

u

d

i

t

o

r

a

I

n

f

o

r

m

t

i

c

a

.

E

s

t

u

d

i

a

r

d

e

l

a

u

n

i

d

a

d

1

d

e

l

a

g

u

a

d

i

d

c

t

i

c

a

y

r

e

a

l

i

z

a

r

l

a

a

c

t

i

v

i

d

a

d

r

e

c

o

m

e

n

d

a

d

a

,

p

.

1

9

.

R

e

a

l

i

z

a

r

l

a

s

l

e

c

t

u

r

a

s

r

e

c

o

m

e

n

d

a

d

a

s

d

e

l

a

u

n

i

d

a

d

.

R

e

v

i

s

a

r

e

l

c

a

p

t

u

l

o

1

d

e

l

t

e

x

t

o

b

s

i

c

o

.

D

e

s

a

r

r

o

l

l

a

r

l

a

a

u

t

o

e

v

a

l

u

a

c

i

n

d

e

l

a

u

n

i

d

a

d

1

.

P

a

r

t

i

c

i

p

a

r

e

n

e

l

E

V

A

,

f

o

r

o

e

i

n

t

e

r

a

c

c

i

o

n

e

s

.

I

n

i

c

i

a

r

e

l

d

e

s

a

r

r

o

l

l

o

d

e

l

a

e

v

a

l

u

a

c

i

n

a

d

i

s

t

a

n

c

i

a

d

e

l

c

o

m

p

o

n

t

e

.

D

i

f

e

r

e

n

c

i

a

l

a

s

f

u

n

c

i

o

n

e

s

d

e

c

o

n

t

r

o

l

i

n

t

e

r

n

o

y

a

u

d

i

t

o

r

a

i

n

f

o

r

m

t

i

c

a

.

R

e

c

o

n

o

c

e

u

n

s

i

s

t

e

m

a

d

e

i

n

f

o

r

m

a

c

i

n

y

s

u

s

e

l

e

m

e

n

t

o

s

.

E

s

t

a

b

l

e

c

e

u

n

s

i

s

t

e

m

a

d

e

c

o

n

t

r

o

l

e

s

i

n

t

e

r

n

o

s

i

n

f

o

r

m

t

i

c

o

s

.

S

e

m

a

n

a

1

4

h

o

r

a

s

d

e

a

u

t

o

e

s

t

u

d

i

o

y

4

h

o

r

a

s

d

e

i

n

t

e

r

a

c

c

i

n

.

Gua didctica: Auditora Informtica

12

MODALIDAD ABIERTA Y A DISTANCIA

PRIMER BIMESTRE

C

O

M

P

E

T

E

N

C

I

A

S

E

S

P

E

C

F

I

C

A

S

D

E

T

I

T

U

L

A

C

I

N

C

O

M

P

E

T

E

N

C

I

A

S

E

S

P

E

C

F

I

C

A

S

D

E

L

C

O

M

P

O

N

E

N

T

E

E

D

U

C

A

T

I

V

O

C

O

N

T

E

N

I

D

O

S

A

C

T

I

V

I

D

A

D

E

S

D

E

A

P

R

E

N

D

I

Z

A

J

E

I

N

D

I

C

A

D

O

R

E

S

D

E

A

P

R

E

N

D

I

Z

A

J

E

T

I

E

M

P

O

D

E

D

E

D

I

C

A

C

I

N

U

N

I

D

A

D

E

S

D

i

s

t

i

n

g

u

e

l

a

s

d

i

f

e

r

e

n

t

e

s

m

e

t

o

d

o

l

o

g

a

s

d

e

c

o

n

t

r

o

l

i

n

t

e

r

n

o

,

s

e

g

u

r

i

d

a

d

y

a

u

d

i

t

o

r

a

d

e

u

n

s

i

s

t

e

m

a

d

e

i

n

f

o

r

m

a

c

i

n

,

t

a

n

t

o

e

n

o

b

j

e

t

i

v

o

s

c

o

m

o

e

n

h

e

r

r

a

m

i

e

n

t

a

s

.

U

N

I

D

A

D

2

.

M

e

t

o

d

o

l

o

g

a

s

d

e

c

o

n

t

r

o

l

I

n

t

e

r

n

o

,

s

e

g

u

r

i

d

a

d

y

a

u

d

i

t

o

r

a

d

e

S

I

.

2

.

1

.

I

n

t

r

o

d

u

c

c

i

n

a

l

a

s

M

e

t

o

d

o

l

o

g

a

s

.

2

.

2

.

M

e

t

o

d

o

l

o

g

a

s

d

e

e

v

a

l

u

a

c

i

n

d

e

S

i

s

t

e

m

a

s

.

E

s

t

u

d

i

o

d

e

l

a

u

n

i

d

a

d

2

d

e

l

a

g

u

a

d

i

d

c

t

i

c

a

,

c

a

p

t

u

l

o

3

d

e

l

t

e

x

t

o

b

s

i

c

o

y

R

E

A

S

d

e

l

E

V

A

.

R

e

a

l

i

z

a

r

l

a

s

l

e

c

t

u

r

a

s

r

e

c

o

m

e

n

d

a

d

a

s

d

e

l

a

u

n

i

d

a

d

.

P

a

r

t

i

c

i

p

a

r

e

n

e

l

E

V

A

,

f

o

r

o

e

i

n

t

e

r

a

c

c

i

o

n

e

s

.

D

e

s

a

r

r

o

l

l

a

r

d

e

l

a

a

u

t

o

e

v

a

l

u

a

c

i

n

u

n

i

d

a

d

2

d

e

l

a

g

u

a

.

C

o

n

t

i

n

u

a

r

c

o

n

e

l

d

e

s

a

r

r

o

l

l

o

d

e

l

a

e

v

a

l

u

a

c

i

n

a

d

i

s

t

a

n

c

i

a

d

e

l

c

o

m

p

o

n

t

e

.

D

e

s

c

r

i

b

e

l

a

s

d

i

f

e

r

e

n

t

e

s

m

e

t

o

d

o

l

o

g

a

s

d

e

c

o

n

t

r

o

l

i

n

t

e

r

n

o

.

I

d

e

n

t

i

c

a

l

o

s

r

i

e

s

g

o

s

e

n

l

a

s

e

g

u

r

i

d

a

d

i

n

f

o

r

m

t

i

c

a

.

E

s

p

e

c

i

c

a

u

n

p

l

a

n

d

e

c

o

n

t

i

n

g

e

n

c

i

a

i

n

d

e

p

e

n

d

i

e

n

t

e

m

e

n

t

e

d

e

l

a

e

m

p

r

e

s

a

e

n

l

a

q

u

e

s

e

a

p

l

i

q

u

e

.

S

e

m

a

n

a

2

,

3

y

4

1

2

h

o

r

a

s

d

e

e

s

t

u

d

i

o

p

e

r

s

o

n

a

l

1

2

h

o

r

a

s

d

e

i

n

t

e

r

a

c

c

i

n

I

d

e

n

t

i

c

a

l

o

s

e

l

e

m

e

n

t

o

s

f

u

n

d

a

m

e

n

t

a

l

e

s

q

u

e

c

o

n

f

o

r

m

a

n

u

n

d

e

p

a

r

t

a

m

e

n

t

o

d

e

a

u

d

i

t

o

r

a

d

e

l

o

s

s

i

s

t

e

m

a

s

d

e

l

o

s

S

I

.

D

e

n

e

e

l

p

e

r

l

d

e

u

n

a

u

d

i

t

o

r

i

n

f

o

r

m

t

i

c

o

.

U

N

I

D

A

D

3

.

E

l

D

e

p

a

r

t

a

m

e

n

t

o

d

e

a

u

d

i

t

o

r

a

d

e

l

o

s

S

I

y

l

a

t

i

c

a

d

e

l

A

u

d

i

t

o

r

d

e

l

o

s

S

I

.

3

.

1

.

M

i

s

i

n

d

e

l

d

e

p

a

r

t

a

m

e

n

t

o

d

e

a

u

d

i

t

o

r

a

d

e

l

o

s

S

I

.

3

.

2

.

O

r

g

a

n

i

z

a

c

i

n

d

e

l

d

e

p

a

r

t

a

m

e

n

t

o

d

e

a

u

d

i

t

o

r

a

d

e

l

o

s

S

I

.

3

.

3

.

P

l

a

n

i

f

i

c

a

c

i

n

d

e

l

t

r

a

b

a

j

o

d

e

A

u

d

i

t

o

r

a

.

3

.

4

.

E

l

e

q

u

i

p

o

d

e

a

u

d

i

t

o

r

a

d

e

S

I

.

L

e

c

t

u

r

a

d

e

l

a

u

n

i

d

a

d

3

d

e

l

a

g

u

a

d

i

d

c

t

i

c

a

,

c

a

p

t

u

l

o

5

y

7

d

e

l

t

e

x

t

o

b

s

i

c

o

.

R

e

a

l

i

z

a

r

l

a

s

l

e

c

t

u

r

a

s

r

e

c

o

m

e

n

d

a

d

a

s

d

e

l

a

u

n

i

d

a

d

.

P

a

r

t

i

c

i

p

a

r

e

n

e

l

E

V

A

,

f

o

r

o

e

i

n

t

e

r

a

c

c

i

o

n

e

s

.

D

e

s

a

r

r

o

l

l

a

r

l

a

a

u

t

o

e

v

a

l

u

a

c

i

n

d

e

l

a

u

n

i

d

a

d

3

d

e

l

a

g

u

a

.

F

i

n

a

l

i

z

a

r

e

l

d

e

s

a

r

r

o

l

l

o

d

e

l

a

e

v

a

l

u

a

c

i

n

a

d

i

s

t

a

n

c

i

a

d

e

l

c

o

m

p

o

n

t

e

.

R

e

c

o

n

o

c

e

l

a

i

m

p

o

r

t

a

n

c

i

a

d

e

l

d

e

p

a

r

t

a

m

e

n

t

o

d

e

a

u

d

i

t

o

r

a

d

e

l

o

s

S

I

e

n

u

n

a

e

m

p

r

e

s

a

.

I

d

e

n

t

i

c

a

l

a

u

b

i

c

a

c

i

n

d

e

l

d

e

p

a

r

t

a

m

e

n

t

o

d

e

a

u

d

i

t

o

r

a

d

e

l

o

s

S

I

.

D

e

s

c

r

i

b

e

e

l

p

e

r

l

e

x

a

c

t

o

d

e

u

n

a

u

d

i

t

o

r

i

n

f

o

r

m

t

i

c

o

.

D

i

f

e

r

e

n

c

i

a

l

o

s

p

r

i

n

c

i

p

i

o

s

d

e

o

n

t

o

d

o

l

g

i

c

o

s

d

e

u

n

a

u

d

i

t

o

r

i

n

f

o

r

m

t

i

c

o

.

S

e

m

a

n

a

5

y

6

8

h

o

r

a

s

d

e

e

s

t

u

d

i

o

p

e

r

s

o

n

a

l

8

h

o

r

a

s

d

e

i

n

t

e

r

a

c

c

i

n

U

n

i

d

a

d

e

s

1

a

3

R

e

v

i

s

i

n

d

e

c

o

n

t

e

n

i

d

o

s

c

o

m

o

p

r

e

p

a

r

a

c

i

n

p

a

r

a

l

a

e

v

a

l

u

a

c

i

n

p

r

e

s

e

n

c

i

a

l

.

S

e

m

a

n

a

7

y

8

8

h

o

r

a

s

d

e

e

s

t

u

d

i

o

p

e

r

s

o

n

a

l

8

h

o

r

a

s

d

e

i

n

t

e

r

a

c

c

i

n

13

Gua didctica: Auditora Informtica

La Universidad Catlica de Loja

PRIMER BIMESTRE

6.3. Sistema de evaluacin (primero y segundo bimestre)

Formas de evaluacin

Competencia: criterio

1

.

A

u

t

o

e

v

a

l

u

a

c

i

n

*

2. Heteroevaluacin

3

.

C

o

e

v

a

l

u

a

c

i

n

Evaluacin a

distancia **

Evaluacin

presencial

P

a

r

t

e

o

b

j

e

t

i

v

a

P

a

r

t

e

d

e

e

n

s

a

y

o

I

n

t

e

r

a

c

c

i

n

e

n

e

l

E

V

A

P

r

u

e

b

a

o

b

j

e

t

i

v

a

A

c

t

i

t

u

d

e

s

Comportamiento tico x x x x x

Cumplimiento, puntualidad,

responsabilidad

x x x x x x

Esfuerzo e inters en los trabajos x x x x x x

Respeto a las personas y a las

normas de comunicacin

x x

H

a

b

i

l

i

d

a

d

e

s

Creatividad e iniciativa x x x x x

Contribucin en el trabajo

colaborativo y de equipo

x x

Presentacin, orden y ortografa x x x x

Emite juicios de valor

argumentadamente

x

C

o

n

o

c

i

m

i

e

n

t

o

s

Dominio del contenido x x x x x x

Investigacin (cita fuentes de

consulta)

x x x

Aporta con criterios y soluciones x x x

Anlisis y profundidad en el

desarrollo de temas

x

PORCENTAJE

E

s

t

r

a

t

e

g

i

a

d

e

a

p

r

e

n

d

i

z

a

j

e

10% 20% 30%

M

x

i

m

o

1

p

u

n

t

o

(

c

o

m

p

l

e

t

a

l

a

e

v

a

l

u

a

c

i

n

a

d

i

s

t

a

n

c

i

a

)

70%

A

c

t

i

v

i

d

a

d

e

s

p

r

e

s

e

n

c

i

a

l

e

s

y

e

n

e

l

E

V

A

Puntaje 2 4 6 14

TOTAL 20 puntos

Para aprobar la asignatura se requiere obtener un puntaje mnimo de 28/40 puntos, que equivale al 70%.

* Son estrategias de aprendizaje, no tienen calicacin; pero debe responderlas con el n de autocomprobar su

proceso de aprendizaje.

** Recuerde que la evaluacin a distancia consta de dos partes: una objetiva y otra de ensayo, debe desarrollarla

y enviarla a travs del EVA segn las fechas establecidas.

Seor estudiante:

Tenga presente que la fnalidad de la valoracin cualitativa es

principalmente formativa.

Gua didctica: Auditora Informtica

14

MODALIDAD ABIERTA Y A DISTANCIA

PRIMER BIMESTRE

6.4. Orientaciones especficas para el aprendizaje por competencias

UNIDAD 1. CONTROL INTENO Y AUDITORA DE SISTEMAS DE INFORMACIN

Estimado estudiante, iniciamos el estudio del componente educativo mencionando temas fundamentales

que se requiere conocer dentro de Auditora Informtica, definiciones de Tecnologa de Informacin,

Auditora de Sistemas de Informacin, funciones de la Auditora Informtica y funciones de Control

Interno Informtico; comenzamos revisando algunos conceptos bsicos de Auditora Informtica; esto

le ayudar a comprender el objeto de estudio de la misma.

Para iniciar el estudio de este tema le recomiendo acudir al texto bsico y revisar el captulo primero

titulado Control Interno y Auditora de Sistemas de Informacin, y el Video Auditora de un Sistema

de Informacin , el cual lo puede encontrar en el siguiente enlace: http://www.youtube.com/

watch?v=IgN3hrS5rJ4

Cmo le fue con la lectura?. Si no comprendi algo. Lea nuevamente puesto que el tema es clave para

diferenciar entre Control Interno y Auditora de sistemas de Informacin.

Si a su criterio est comprendido el tema planteado, ahora puede emitir sus ideas personales con

respecto a la lectura, acuda a su libro de trabajo y conteste las siguientes preguntas:

Qu es un control interno informtico?

Qu tipos de controles internos hay?

Qu hace la auditora de sistemas de informacin?

Principales diferencias entre control interno informtico y auditora informtica?

Una vez que ha respondido las interrogantes planteadas, avancemos con el estudio de esta unidad.

1.1. Introduccin al control interno y auditora de sistemas de informacin

Definamos la informacin dentro de una organizacin moderna como los datos que han sido recogidos,

procesados, almacenados y recuperados con el propsito de la toma de decisiones en las diferentes

reas que conforman una organizacin (econmica, financiera, informtica. de produccin, etc ). Es por

esto que hoy en da la informacin es un recurso bsico en una organizacin al igual que lo son las

personas, las materias primas y los equipos.

Una de las tareas principales de los directivos de una organizacin es la toma de decisiones. Y esta

depende directamente de la calidad de informacin de quien las soporta. Para ello es importante

tomar en cuenta estos requerimientos: Un profundo conocimiento de las circunstancias que rodean un

problema, conocimiento de soluciones disponibles y de estrategias.

15

Gua didctica: Auditora Informtica

La Universidad Catlica de Loja

PRIMER BIMESTRE

Con todo esto entendemos que la informacin es un recurso crtico, que debe ser exacto y completo, debe

estar 100% disponible y su principal caracterstica ser confidencial. Para lograr que la informacin tenga

cada uno de los atributos mencionados las organizaciones se vieron obligadas a implantar normativas o

estrategias que les ayude a la regulacin o bsqueda de la eficiencia en los procesos internos.

En el captulo 1 del libro bsico, nos dan algunas razones de porqu la necesidad de implementar

controles en las diferentes actividades de la organizacin.

Una de las principales razones nos habla de la creciente dependencia de las organizaciones, puesto

que hoy en da, todas estas constan con una estructura basada en un Sistema de Informacin cuyos

elementos se muestran en la siguiente figura

.

Figura1: Elementos de un Sistema de informacin.

Fuente: Jesuja. (2008)

El control sobre un sistema de informacin complejo debe ser ms riguroso, por lo que algunas

organizaciones optan por la aplicacin de la Auditora Informtica.

Es primordial que se diferencie muy bien el control interno de los procesos de una organizacin y la

auditora informtica de la misma.

Lectura Recomendada:

Lea el REA que lo encuentra en el siguiente enlace: http://www.auditoriapublica.com/

hemeroteca/200704_41_97.pdf. Para comprender como se relaciona la auditora informtica y el

control interno.

Con la finalidad que comprenda cada tema relacionado con la materia, usaremos las cuestiones

de repaso que se encuentran al final de cada captulo del texto bsico del componente

acadmico. No olvide que se usarn muchos recursos colgados en el internet, los cuales sern

herramientas bsicas para mejorar la comprensin de cada tema.

Gua didctica: Auditora Informtica

16

MODALIDAD ABIERTA Y A DISTANCIA

PRIMER BIMESTRE

1.2. Funciones de control interno y auditora informtica

1.2.1. Control interno informtico

El C.I. (Control Interno) controla la estructura, las polticas, el plan de la organizacin, el conjunto de

mtodos y procedimientos y las cualidades del personal de la empresa que aseguren:

Que los activos estn protegidos.

Que la informacin sea vlida y confiable.

Que las actividades se desarrollan eficazmente.

Que se cumplan las polticas y directrices marcadas por la direccin.

Se debe tener claro que una organizacin no puede solamente tener C.I. en departamentos contables y

financieros, sino que abarca otros tipos de control, como los de gestin y eficiencia operativa, controles

informticos, etc. Los controles aplicados son diferentes pero el fin es el mismo.

Seguidamente enlistamos los objetivos que se debe lograr al aplicar un control interno informtico en

una organizacin:

Objetivos del control interno informtico:

Establecer como prioridad la seguridad y proteccin de la informacin del sistema computacional y de

los recursos informticos de la empresa.

Promover la confiabilidad, oportunidad y veracidad de la captacin de datos, su procesamiento en el

sistema y la emisin de informes en la empresa.

Implementar los mtodos, tcnicas y procedimientos necesarios para coadyuvar al eficiente desarrollo

de las funciones, actividades y tareas de los servicios computacionales, para satisfacer los requerimientos

de sistemas en la empresa.

Instaurar y hacer cumplir las normas, polticas y procedimientos que regulen las actividades de

sistematizacin de la empresa.

Establecer las acciones necesarias para el adecuado diseo e implementacin de sistemas computarizados,

a fin de que permitan proporcionar eficientemente los servicios de procesamiento de informacin en la

empresa.

1.2.2. Auditora Informtica (AI)

Piattini (2008), nos dice que la Auditora Informtica es el proceso de recoger, agrupar y evaluar evidencias

para determinar si un sistema informatizado salvaguarda los activos, mantiene la integridad de los datos,

lleva a cabo eficazmente las actividades de la organizacin y utiliza eficientemente los recursos (p.7).

Recordemos las definiciones de PROCESO: es un conjunto de actividades o eventos (coordinados u

organizados) que se realizan o suceden (alternativa o simultneamente) bajo ciertas circunstancias con

un fin determinado (Stoner, 1996).

En base a las definiciones anteriores podemos denominar a la Auditora Informtica, como un conjunto

de tcnicas, actividades y procedimientos, destinados a analizar, evaluar, verificar y recomendar asuntos

17

Gua didctica: Auditora Informtica

La Universidad Catlica de Loja

PRIMER BIMESTRE

relativos a la planificacin, control eficacia, seguridad y adecuacin del sistema de informacin de la

empresa. Se lo puede determinar como un examen metdico (o proceso), puntual, con vistas a mejorar

en: Rentabilidad, Seguridad y Eficacia.

Lectura Recomendada:

Para que usted comprenda de mejor manera la diferencia entre control interno y auditora

informtica debe revisar la figura 1.1 encontrada en el captulo 1 del texto bsico llamada

Similitudes y diferencias entre control interno y auditora informticos.

Las diferencias y similitudes del control interno y auditora informtica, nos ayudan a comprender de

mejor manera lo que es un sistema de control interno.

1.2.3. Sistema de control interno

Es el conjunto de acciones, actividades, planes, polticas, normas, registros, procedimientos y mtodos,

incluido el entorno y actitudes que desarrollan autoridades y su personal a cargo, con el objetivo de

prevenir posibles riesgos que afectan a una organizacin.

Para asegurar la integridad, disponibilidad y eficacia de los sistemas se necesitan complejos mecanismos

de controles automticos o manuales.

Tipos de controles de un sistema de control Interno:

Controles preventivos: Evita que suceda una circunstancia o hecho.

Controles detectivos: Detectan los controles preventivos que no funcionaron.

Controles correctivos: Funcionamiento con normalidad del sistema una vez que se

produjeron incidencias.

1.2.4. Implementacin de un Sistema de controles internos informticos

Los controles internos informticos se pueden implantar en varios niveles del sistema, teniendo como

primer objetivo y el ms importante, conocer la configuracin del sistema, para identificar elementos,

productos y herramientas, con el fin de saber especficamente en dnde es necesario la implantacin de

estos controles para evitar posibles riesgos.

Los niveles de control a tomar en cuenta para conocer la configuracin del sistema de controles internos

informticos, son:

Entorno de red.

Configuracin del ordenador.

Entorno de aplicaciones.

Productos y herramientas.

Seguridad del ordenador base.

Gestin de sistemas de informacin.

Gua didctica: Auditora Informtica

18

MODALIDAD ABIERTA Y A DISTANCIA

PRIMER BIMESTRE

Administracin de sistemas.

Seguridad.

Gestin de cambio.

Direccin de negocio o de sistemas de informacin.

Direccin de informtica.

Control interno informtico.

Auditor interno/externo informtico.

Existen algunos controles internos para sistemas de informacin que el equipo de Control Interno

Informtico y Auditora Informtica deberan verificar para determinar su cumplimiento y validez en

la organizacin (Piattini, 2008). Estos controles internos se agrupan en 6 grandes grupos, enlistados a

continuacin:

Controles Generales Organizativos

Controles de desarrollo, adquisicin y mantenimiento de sistemas de informacin.

Controles de explotacin de sistemas de informacin

Controles de Aplicaciones

Controles especficos de ciertas tecnologas

Controles de Calidad

Lectura Recomendada:

Lea detenidamente los Controles Generales Organizativos del captulo 1 del texto bsico.

Debe ingresar al EVA y contestar el cuestionario propuesto para esta temtica con el fin de

ayudarle a diferenciar cada uno de estos controles.

Toda empresa, pblica o privada, que posea Sistemas de Informacin medianamente complejos, debe

de someterse a un control estricto de evaluacin de eficacia y eficiencia de este sistema. El xito de

una empresa depende de la eficiencia de sus sistemas de informacin. Una empresa puede contar con

personal altamente capacitado, pero si tiene un sistema informtico propenso a errores, lento, frgil e

inestable; nunca alcanzar los objetivos para los que fue creada.

El control interno comprende el plan de organizacin, los mtodos y procedimientos que tiene

establecidos una empresa o negocio, constituidos en un todo para la obtencin de tres objetivos

principales: a) la obtencin de informacin financiera correcta y segura, b) la salvaguarda de los activos

y c) la eficacia de las operaciones. Es importante que estos tres objetivos funcionen adecuadamente en

las empresas puesto que permite el manejo adecuado de los bienes, funciones e informacin de una

empresa determinada, con el fin de generar una indicacin confiable de su situacin y sus operaciones

en el mercado.

Las auditoras informticas se conforman obteniendo informacin y documentacin de todo tipo. Los

informes finales de los auditores dependen de sus capacidades para analizar las situaciones de debilidad

19

Gua didctica: Auditora Informtica

La Universidad Catlica de Loja

PRIMER BIMESTRE

o fortaleza de los diferentes medios. El trabajo del auditor consiste en obtener toda la informacin

necesaria para emitir un juicio global objetivo, siempre amparado con las evidencias comprobatorias o

pruebas necesarias que respalden su juicio.

El auditor debe estar capacitado para comprender los mecanismos que se desarrollan en un

procesamiento electrnico. Tambin debe estar preparado para enfrentar sistemas computarizados en

los cuales se encuentra la informacin necesaria para auditar.

La auditora debe ampliar su enfoque no solo a la evaluacin de controles sino tambin a la evaluacin

de riesgos y de esta manera avanzar hacia una auditora preventiva.

Para contribuir en la prevencin de riesgos, es recomendable que las polticas en materia de administracin

de reservas sean conocidas en forma oportuna por la auditora interna y que segaranticen los mecanismos

institucionales necesarios para que ello ocurra, como podra ser el comit de inversiones.

ACTIVIDADES RECOMENDADAS

Para conocer mas las diferencias entre Auditora y Control interno le recomiendo leer el

artculo que lo encontrar en el siguiente enlace: http://www.utu.edu.uy/Publicaciones/

Publicaciones%20Educativas/NocionesAuditoriaT04EMT.pdf

Posteriormente ingrese al EVA para participar en el foro creado para esta temtica.

Gua didctica: Auditora Informtica

20

MODALIDAD ABIERTA Y A DISTANCIA

PRIMER BIMESTRE

Autoevaluacin 1

Conteste correctamente la siguiente autoevaluacin (seleccione una respuesta correcta en cada

pregunta de mltiples opciones o caso contrario conteste V si es verdadero o F si es falso):

1. ( ) El Control Interno Informtico asegura que las medidas de los mecanismos

implantados sean solamente correctas.

2. ( ) La Auditora Informtica es el proceso de recoger evidencias para determinar si un

control es vlido.

3. ( ) Los informes del Control Interno Informticos son enviados a la Direccin de

Departamento de Informtica.

4. ( ) Los Controles Detectivos son usados para conocer donde est la falla porque el

control preventivo no funcion.

5. ( ) Los Controles Correctivos son usados para evitar que ciertos riesgos del sistema de

informacin se ejecuten.

6. Cul del los controles de la siguiente lista no es un control general organizativo.

a. Estndares

b. Polticas

c. Metodologa del Ciclo de Vida

d. Polticas del Personal

7. Dentro de los controles generales organizativos planicacin, a que planes se debe efectuar el

control:

a. Plan a corto, mediano y largo plazo.

b. Plan Estratgico de Informacin, Informtico, General de Seguridad y de emergencia de

desastre.

c. Plan de gestin de recursos.

d. Plan de procedimientos de eleccin de sw y hw.

8. ( ) El auditor es el responsable de revisar e informar a la Direccin de Informtica el

funcionamiento de los controles implantados.

9. ( ) La Direccin de Informtica, dene las directrices para los sistemas de informacin en

base a la exigencia del negocio, que podrn ser internas o externas.

10. ( ) El Plan Informtico, garantiza la condencialidad, integridad y disponibilidad de la

informacin.

21

Gua didctica: Auditora Informtica

La Universidad Catlica de Loja

PRIMER BIMESTRE

Las respuestas a esta autoevaluacin se encuentran al final de la presente gua didctica,

compare las respuestas, si no logr un buen resultado en la autoevaluacin, no se preocupe le

recomiendo leer nuevamente el/los captulos confusos y reforzar sus conocimientos. Y si an

tiene inquietudes no dude en preguntar al profesor.

Hemos terminado la primera unidad!

Felicitaciones

Gua didctica: Auditora Informtica

22

MODALIDAD ABIERTA Y A DISTANCIA

PRIMER BIMESTRE

UNIDAD 2. METODOLOGIAS DE CONTROL INTERNO, SEGURIDAD Y LA AUDITORA DE SISTEMAS DE INFORMACIN

Estimado alumno, empezamos el segundo captulo de la asignatura, aqu estudiaremos que es una

metodologa y las diferentes metodologas de control interno, as como, la seguridad de los sistemas de

informacin.

Para iniciar el estudio de esta nueva unidad le recomendamos acudir al captulo 2 del texto

bsico Auditora de Tecnologas y sistemas de Informacin.

Qu opina de la lectura? Tienen dudas o inquietudes? A continuacin las iremos resolviendo!

2.1. Introduccin a las metodologas

Antes de ampliar este tema, debemos saber la definicin de METODOLOGA: ciencia del mtodo; MTODO:

modo de hacer con orden una cosa (Real Academia Espaola).

Sabemos que la informtica es una materia compleja y que se han desarrollado metodologas para

entender ciertos mbitos de la misma, y uno de estos mbitos es la auditora de sistemas de informacin

y la seguridad de sistemas de informacin.

El uso de una metodologa en auditora nos ayuda a obtener resultados homogneos en grupos de

trabajo heterogneos.

Ahora bien, la Seguridad de los Sistemas de Informacin es la doctrina que trata de los riesgos informticos

y creados por la informtica, por lo tanto, el nivel de seguridad informtica es un gran objetivo a evaluar,

estando directamente relacionado con la calidad y eficiencia de un conjunto de acciones y medidas

destinadas a proteger y preservar la informacin de la organizacin. Para ello tenemos un soporte de

contramedidas para identificar los puntos dbiles y poder mejorarlos, esta es la funcin del auditor

informtico.

Segn la Real Academia Espaola una contramedida es: una medida tomada para paliar (atenuar,

disminuir, suavizar, debilitar o aliviar) o anular otra medida. Est formada por varios factores, decritos en

la siguiente figura:

23

Gua didctica: Auditora Informtica

La Universidad Catlica de Loja

PRIMER BIMESTRE

Figura 2: Factores de una contramedida.

Fuente: Piattini, M., Del Peso, E., y Del Peso, M. (2008).

Presentamos detalladamente lo que es cada factor de una contramedida:

1. La Normativa: debe denir de forma clara y precisa todo lo que debe existir y ser cumplido, tanto

desde el punto de vista conceptual, como prctico, desde lo general a lo particular. Debe inspirarse

en estndares, polticas, marco jurdico, polticas y normas de empresa, experiencia y prctica

profesional. Desarrollando la normativa, debe alcanzarse el resto del grco valor mostrado en la

Figura 3. Se puede dar el caso en que una normativa y su carcter disciplinado sea el nico control

de un riesgo ( aunque esto no sea frecuente).

2. La Organizacin: la integran personas con funciones especcas y con actuaciones concretas,

procedimientos denidos metodolgicamente y aprobados por la direccin de la empresa. ste

es el aspecto ms importante, dado que sin l, nada es posible. Se pueden establecer controles

sin alguno de los dems aspectos, pero nunca sin personas, ya que son stas las que realizarn

los procedimientos y desarrollan los diversos planes (Plan de Seguridad, Plan de Contingencias,

Auditoras, etc).

3. Las Metodologas: son necesarias para desarrollar cualquier proyecto que nos propongamos de

manera ordenada y ecaz.

4. Los Objetivos de Control: son los objetivos a cumplir en el control de procesos. Este concepto es

el ms importante despus de la organizacin, y solamente de un planteamiento correcto de los

mismos, saldrn unos procedimientos ecaces y realistas.

5. Los Procedimientos de Control: son los procedimientos operativos de las distintas reas de

la empresa, obtenidos con una metodologa apropiada, para la consecucin de uno o varios

objetivos de control y, por lo tanto, deben estar documentados y aprobados por la Direccin. La

tendencia habitual de los informticos es la de dar ms peso a la herramienta que al propio control

o contramedida, pero no se debe olvidar que una herramienta nunca es solucin sino una ayuda

para conseguir un control mejor. Sin la existencia de estos procedimientos, las herramientas de

control son solamente una ancdota.

6. La Tecnologa de Seguridad: dentro de este nivel, estn todos los elementos (hardware y

software) que ayudan a controlar un riesgo informtico. En este concepto estn los cifradores,

autenticadores, equipos denominados tolerantes al fallo, las herramientas de control, etc.

Gua didctica: Auditora Informtica

24

MODALIDAD ABIERTA Y A DISTANCIA

PRIMER BIMESTRE

7. Las Herramientas de Control: son elementos del software que permiten denir uno o varios

procedimientos de control para cumplir una normativa y un objetivo de control.

Todos estos factores estn relacionados entre s, as como la calidad de cada uno con la de los dems

(Piattini, 2008). Cuando se evala el nivel de Seguridad de Sistemas en una institucin, se estn evaluando

todos estos factores (mencionados antes), y se plantea un Plan de Seguridad nuevo que mejore factores,

aunque conforme vayamos realizando los distintos proyectos del plan, no irn mejorando todos por

igual. Al finalizar el plan se habr conseguido una situacin nueva en la que el nivel de control sea

superior al anterior.

Entonces, Qu es la Seguridad Informtica?: La Seguridad Informtica se refiere a las caractersticas

y condiciones de sistemas de procesamiento de datos y su almacenamiento, para garantizar su

confidencialidad, integridad y disponibilidad.

Figura 3: Denicin de Seguridad.

Fuente: Erb, M. (2008)

Entonces llamaremos Plan de Seguridad a una estrategia planificada de acciones y proyectos que lleven

a un sistema de informacin y sus centros de proceso de una situacin inicial determinada (y a mejorar)

a una situacin mejorada. En la siguiente figura puede visualizar la organizacin interna de la seguridad

informtica en una organizacin o empresa:

Figura 4: Sistema de Seguridad Fuente:

Piattini, M., Del Peso, E., y Del Peso, M. (2008).

25

Gua didctica: Auditora Informtica

La Universidad Catlica de Loja

PRIMER BIMESTRE

La organizacin interna de la seguridad informtica estar formada por una parte por un comit que

estara formado por el director de la estrategia y de las polticas; y por otra parte, el control interno

y la auditora informtica. La funcin del control interno se ve involucrada en la realizacin de los

procedimientos de control, y es una labor del da a da.

La funcin de la auditora informtica est centrada en la evaluacin de los distintos aspectos que

designe su Plan Auditor, con unas caractersticas de trabajo que son las visitas concretas al centro, con

objetivos concretos y, tras terminar su trabajo, la presentacin del informe de resultados.

2.2. Metodologas de evaluacin de sistemas

2.2.1. Conceptos fundamentales

AMENAZA: es la posibilidad de ocurrencia de cualquier tipo de evento o accin que puede

producir un dao (material o inmaterial) sobre los elementos de un sistema de informacin.

Debido a que la seguridad informtica tiene como propsito garantizar la confidencialidad,

integridad, disponibilidad y autenticidad de los datos e informaciones, en caso de que no se

controlen las amenazas, ests podran afectar directamente a este propsito, afectando muchas

veces de manera irreparable a la organizacin o empresa. La siguiente figura presenta ejemplos

de amenazas:

Figura 5: Denicin de Amenazas.

Fuente: Erb, M. (2008)

VULNERABILIDAD: es la capacidad, las condiciones y caractersticas del sistema mismo

(incluyendo la entidad que lo maneja), que lo hace susceptible a amenazas, con el resultado

de sufrir algn dao. En otras palabras, es la capacidad y posibilidad de un sistema de

responder o reaccionar a una amenaza o de recuperarse de un dao.

Las vulnerabilidades estn en directa interrelacin con las amenazas porque si no existe

una amenaza, tampoco existe la vulnerabilidad o no tiene importancia, porque no se puede

ocasionar un dao. La figura siguiente enlista algunos ejemplos de vulnerabilidades:

Gua didctica: Auditora Informtica

26

MODALIDAD ABIERTA Y A DISTANCIA

PRIMER BIMESTRE

Figura 6: Tipos de Vulnerabilidades.

Fuente: Erb, M. (2008)

RIESGO: es la incertidumbre que ocurra un evento que podra tener un impacto en el logro

de los objetivos de la organizacin. Los riesgos cuando se materializan, se denominan errores,

irregularidades u omisiones, los cuales pueden generar una prdida monetaria, en la imagen de la

organizacin o incumplimiento de normativa externa.

EXPOSICIN O IMPACTO: es la evaluacin del efecto del riesgo. Se puede evaluar cuantitativamente

con la frmula Riesgo = Impacto * Probabilidad. En donde, Impacto: es el efecto o consecuencia

cuando el riesgo se materializa y Probabilidad: representa la posibilidad que un evento dado

ocurra. En la figura visualizamos ejemplos de la medicin de riesgos lgicos:

Figura 7: Ejemplo de Riesgo e Impacto.

Fuente: Erb, M. (2008)

27

Gua didctica: Auditora Informtica

La Universidad Catlica de Loja

PRIMER BIMESTRE

Todos los riesgos que se presentan podemos (Piattini, 2008):

Evitarlos (Ejemplo: no construir un centro donde hay peligro constante de inundaciones).

Transferirlos (Ejemplo: uso de un centro de clculo contratado).

Reducirlos (Ejemplo: sistema de deteccin y extincin de incendios).

Asumirlos, que es lo que se hace si no se controla el riesgo en absoluto.

Para evitar, transferir y reducir riesgos, se acta si se establecen controles o contramedidas. Todas las

metodologas existentes en seguridad de sistemas van encaminadas a establecer y mejorar un conjunto

de contramedidas que garantizan que la probabilidad de que las amenazas se materialicen en hechos

(por falta de control) sea lo ms baja posible.

Existen dos tipos de metodologas desarrolladas y utilizadas en la auditora y control informtico para la

identificacin de riesgos: Cuantitativas y Cualitativas.

2.2.2. Metodologas cuantitativas

Basada en un modelo matemtico numrico que ayuda a la realizacin del trabajo.

Estn diseadas para producir una lista de riesgos que pueden compararse entre s con

facilidad por tener asignados unos valores numricos.

Debilidad de los datos de la probabilidad de ocurrencia por los pocos registros y poca

significacin de los mismos.

Tienen la imposibilidad o dificultad de evaluar econmicamente todos los impactos que

pueden suceder frente a la ventaja de poder usar un modelo matemtico para el anlisis.

2.2.3. Metodologas cualitativas

Basadas en el criterio y raciocinio humano capaz de definir un proceso de trabajo, para

seleccionar en base a la experiencia acumulada.

Estn basadas en mtodos estadsticos.

Precisan de la colaboracin de un profesional experimentado.

Requieren menos recursos humanos/tiempo que las metodologas cuantitativas.

Una vez conocidas las diferencias, debe conocer que las metodologas ms comunes que podemos

encontrar de evaluacin de sistemas son de ANLISIS DE RIESGOS o de DIAGNSTICOS DE SEGURIDAD.

Gua didctica: Auditora Informtica

28

MODALIDAD ABIERTA Y A DISTANCIA

PRIMER BIMESTRE

2.2.4. Metodologas anlisis de riesgos

Estas metodologas nos ayudan a la identificacin de la falta de controles y el establecimiento de un plan

de contramedidas.

Lectura Recomendada:

Dirjase al captulo 3 del texto bsico, lea y comprenda los pro y contras de la metodologas

cuantitativas y cualitativas, colocados en la figura 3.3 llamada Tipos de metodologas para el

anlisis de riesgos.

2.2.4.1. Gestin de riesgos en la seguridad informtica