Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

Clandestine Fox II - v7 - ESP 17-06

Caricato da

Tecnología 210 valutazioniIl 0% ha trovato utile questo documento (0 voti)

20 visualizzazioni12 pagineTitolo originale

Clandestine Fox II_v7_ESP 17-06

Copyright

© © All Rights Reserved

Formati disponibili

DOCX, PDF, TXT o leggi online da Scribd

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

© All Rights Reserved

Formati disponibili

Scarica in formato DOCX, PDF, TXT o leggi online su Scribd

0 valutazioniIl 0% ha trovato utile questo documento (0 voti)

20 visualizzazioni12 pagineClandestine Fox II - v7 - ESP 17-06

Caricato da

Tecnología 21Copyright:

© All Rights Reserved

Formati disponibili

Scarica in formato DOCX, PDF, TXT o leggi online su Scribd

Sei sulla pagina 1di 12

Clandestine Fox, parte II

La historia de un ataque a travs de las redes sociales

Por Mike Scott

Senior Threat Analyst at FireEye, Inc.

Recientemente hemos informado de un grupo amenaza APT aprovechando la reciente

vulnerabilidad Zero-day de Internet Explorer en ataques de phishing de correo

electrnico, ante lo cual Microsoft lanz un parche muy rpidamente para ayudar a

cerrar la puerta a futuros riesgos. Sin perder tiempo, los mismos actores de la amenaza

responsables de la operacin Clandestine Fox simplemente cambiaron su punto de

ataque y comenzaron a utilizar un nuevo vector para atacar a sus vctimas: las redes

sociales.

Un empleado de una empresa del sector energtico ha recibido recientemente un

correo electrnico con un archivo RAR adjunto, que en apariencia contiene un

curriculum vitae y una muestra de programa de software escrito por el solicitante, un

posible empleado que llamaremos "Emily", que lo haba contactado a travs de una red

social popular. FireEye adquiri una copia del email sospechoso y el adjunto del

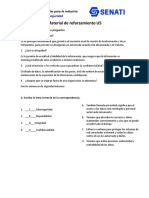

empleado destinatario y comenz a investigar. En la Figura 1 se muestra una copia del

cuerpo del correo electrnico. El empleado destinatario confirm que Emily lo haba

contactado a travs de una red social popular y luego de tres semanas de mensajes de

ida y vuelta "ella" envi su "hoja de vida" a su direccin de correo electrnico personal.

Revisando algunos antecedentes, analizamos el perfClandestine Fox, parte II

La historia de un ataque a travs de las redes sociales

Por Mike Scott

Senior Threat Analyst at FireEye, Inc.

Recientemente hemos informado de un grupo amenaza APT aprovechando la reciente

vulnerabilidad Zero-day de Internet Explorer en ataques de phishing de correo

electrnico, ante lo cual Microsoft lanz un parche muy rpidamente para ayudar a

cerrar la puerta a futuros riesgos. Sin perder tiempo, los mismos actores de la amenaza

responsables de la operacin Clandestine Fox simplemente cambiaron su punto de

ataque y comenzaron a utilizar un nuevo vector para atacar a sus vctimas: las redes

sociales.

Un empleado de una empresa del sector energtico ha recibido recientemente un

correo electrnico con un archivo RAR adjunto, que en apariencia contiene un

curriculum vitae y una muestra de programa de software escrito por el solicitante, un

posible empleado que llamaremos "Emily", que lo haba contactado a travs de una red

social popular. FireEye adquiri una copia del email sospechoso y el adjunto del

empleado destinatario y comenz a investigar. En la Figura 1 se muestra una copia del

cuerpo del correo electrnico. El empleado destinatario confirm que Emily lo haba

contactado a travs de una red social popular y luego de tres semanas de mensajes de

ida y vuelta "ella" envi su "hoja de vida" a su direccin de correo electrnico personal.

Revisando algunos antecedentes, analizamos el perfil de red social de Emily, tras lo cual

se hicieron evidentes algunos aspectos extraos. Por ejemplo, su lista de contactos tena

un nmero de personas del mismo empleador de la vctima, as como los trabajadores

de otras empresas de energa. Sin embargo, ella no pareca tener muchos otros

"amigos" que se ajustaran a su supuesta personalidad. Los datos sobre su educacin

tambin contenan informacin falsa y hasta risible.

Nuevas investigaciones y debates sobre la empresa en cuestin revelaron que Emily,

hacindose pasar por un empleado potencial, tambin haba contactado a otras

personas en la misma compaa. Les haba hecho una variedad de preguntas para

sondearlos, incluyendo quin era el director de TI y con qu versiones de software

contaban, en suma, toda la informacin de utilidad para que el sospechoso pueda crear

una gran ataque.

Vale la pena destacar que en los casos anteriores, los atacantes utilizaron una

combinacin de contacto directo a travs de las redes sociales, as como de contactos

por correo electrnico, para comunicarse con sus objetivos previstos y para enviarles

adjuntos maliciosos. Adems, en casi todos los casos, los atacantes utilizaron la

direccin de correo electrnico personal del blanco de ataque, en lugar de su direccin

de trabajo. Esto podra deberse a que buscaron eludir las tecnologas ms completas de

seguridad de correo electrnico que la mayora de las compaas han implementado,

pero en algunos casos podra obedecer a que muchas personas que tienen sus cuentas

de redes sociales vinculadas a su vida personal, en lugar de direcciones de correo

electrnico de trabajo.

Figura 1: Ejemplo de correo electrnico que ilustra cmo Emily ataca a un empleado.

Detalles - Email Adjunto # 1

El archivo resume.rar contena tres documentos: una versin maliciosa de la aplicacin

TTCalc de cdigo abierto (una calculadora matemtica de grandes nmeros), una copia

de texto benigna del archivo TTCalcreadme y un PDF benigno de la hoja de vida de

Emily. Este era una copia casi idntica de un curriculum vitae disponible en otros lugares

en el Internet. Los detalles de los archivos se encuentran lneas abajo.

Filename MD5 Hash

resume.rar

8b42a80b2df48245e45f99c1bdc2ce51

readme.txt 8c6dba68a014f5437c36583bbce0b7a4

resume.pdf ee2328b76c54dc356d864c8e9d05c954

ttcalc.exe e6459971f63612c43321ffb4849339a2

Tras la ejecucin, el ttcalc.exe descarga dos archivos (mostrados a continuacin), y

tambin lanza una copia legtima de TTCalc v0.8.6 como seuelo:

%USERPROFILE%/Application Data/mt.dat

%USERPROFILE%/StartMenu/Programs/Startup/vc.bat

El mt.dat es el archivo ejecutable de malware actual, detectado como

Backdoor.APT.CookieCutter. Las variantes de esta familia secreta son tambin

conocidas como "Pirpi" en la industria de la seguridad. En este caso, el malware ha sido

configurado para utilizar los siguientes servidores remotos para el mando y control:

swe[.]karasoyemlak[.]com

inform[.]bedircati[.]com (Nota: Este dominio tambin fue utilizado durante la

Operacin Clandestine Fox)

122.49.215.108

Metadata para mt.dat:

Descripcin MD5 hash

md5 1a4b710621ef2e69b1f7790ae9b7a288

.text 917c92e8662faf96fffb8ffe7b7c80fb

.rdata 975b458cb80395fa32c9dda759cb3f7b

.data 3ed34de8609cd274e49bbd795f21acc4

.rsrc b1a55ec420dd6d24ff9e762c7b753868

.reloc

afd753a42036000ad476dcd81b56b754

Import Hash fad20abf8aa4eda0802504d806280dd7

Compile date 2014-05-27 15:48:13

Contenido devc.bat:

@echo off

cmd.exe /C start rundll32.exe "C:\Documents and Settings\admin\Application Data\mt.dat" UpdvaMt

Detalles - Email Adjunto # 2

A travs de investigaciones adicionales, se obtuvo otro archivo adjunto de correo

electrnico con extensinRAR, enviado por los mismos atacantes a un empleado de otra

empresa. Si bien hay una gran cantidad de similitudes, como la hoja de vida falsa y la

inclusin de TTCalc, hay una diferencia importante: la entrega de un malware secreto

completamente diferente. El nombre del archivo adjunto en esta ocasin fue "mi

curriculum vitae y projects.rar", pero esta vez no fue protegido con la contrasea

"TTCalc".

Nombre de archivo MD5 hash

my resume and projects.rar ab621059de2d1c92c3e7514e4b51751a

SETUP.exe 510b77a4b075f09202209f989582dbea

my resume.pdf d1b1abfcc2d547e1ea1a4bb82294b9a3

SETUP.exe es un RAR auto-extrable, que cuando abre la ventana de WinRAR al

ejecutarse pide al usuario la ubicacin para extraer los archivos. Los escribe en una

carpeta TTCalc y trata de lanzar ttcalcBAK.exe (el instalador de malware), pero como el

camino es incorrecto produce un mensaje de error. Todos los dems archivos son

benignos y en relacin con la aplicacin legtima TTCalc.

Nombre de archivo MD5 hash

CHANGELOG 4692337bf7584f6bda464b9a76d268c1

COPYRIGHT 7cae5757f3ba9fef0a22ca0d56188439

README 1a7ba923c6aa39cc9cb289a17599fce0

ttcalc.chm f86db1905b3f4447eb5728859f9057b5

ttcalc.exe 37c6d1d3054e554e13d40ea42458ebed

ttcalcBAK.exe 3e7430a09a44c0d1000f76c3adc6f4fa

El archivo ttcalcBAK.exe es tambin un Rar autoextrable que instala y ejecuta

chrome_frame_helper, que es un Backdoor.APT.Kaba (akaPlugX / Sogu) que usa un

ejecutable legtimo Chrome para cargar DLL malicioso mediante carga lateral. Aunque

esta puerta trasera es utilizada por varios grupos de amenazas y es vista con bastante

frecuencia en estos das, esta es la primera vez que se ha observado este grupo

amenaza y, en particular, el uso de esta familia de malware. El malware ha sido

configurado para comunicarse con el dominio de mando y control www [.] Walterclean

[.] Com (72.52.83.195 en el momento del descubrimiento), utilizando slo el protocolo

TCP binario. Los detalles de los archivos se encuentran abajo, seguidos de la

configuracin de malware.

Nombre de archivo MD5 hash

chrome_frame_helper.dll 98eb249e4ddc4897b8be6fe838051af7

chrome_frame_helper.dll.hlp 1b57a7fad852b1d686c72e96f7837b44

chrome_frame_helper.exe ffb84b8561e49a8db60e0001f630831f

Metadata MD5 hash

chrome_frame_helper.dll 98eb249e4ddc4897b8be6fe838051af7

.text dfb4025352a80c2d81b84b37ef00bcd0

.rdata 4457e89f4aec692d8507378694e0a3ba

.data 48de562acb62b469480b8e29821f33b8

.reloc 7a7eed9f2d1807f55a9308e21d81cccd

Import hash 6817b29e9832d8fd85dcbe4af176efb6

Compile date 2014-03-22 11:08:34

Configuracin de Malware Backdoor.APT.Kaba:

PlugXConfig (0x150c bytes):

Flags: False True False FalseFalseFalse True TrueTrueTrue False

Timer 1: 60 secs

Timer 2: 60 secs

C&C Address: www[.]walterclean[.]com:443 (TCP)

Install Dir: %ALLUSERSPROFILE%\chrome_frame_helper

Service Name: chrome_frame_helper

Service Disp: chrome_frame_helper

Service Desc: Windows chrome_frame_helper Services

Online Pass: 1234

Memo: 1234

Informacin de cdigo abierto

El dominio walterclean[.]com comparte los detalles del resgitro securitywap[.]com:

Los siguientes dominios fueron registrados para QQ360LEE@126.COM

Domain: walterclean[.]com

Create Date: 2014-03-26 00:00:00

Registro: ENOM, INC.

Dominio: walterclean[.]com

Fecha de creacin: 2014-03-26 00:00:00

Registro: ENOM, INC.

Dominio: securitywap[.]com

Fecha de creacin: 2014-03-26 00:00:00

Registro: ENOM, INC.

Dominio: securitywap[.]com

Fecha de creacin: 2014-03-26 00:00:00

Registro: ENOM, INC.

Conclusin

En resumen, hemos basado nuestra atribucin de estos ataques al mismo responsable

de la amenaza de la operacin Clandestine Fox, basados en los siguientes vnculos:

El malware de primera etapa (mt.dat) es una versin ligeramente modificada del

malware Backdoor.APT.CookieCutter instalado durante la Operacin Clandestine Fox.

En base a nuestra informacin, Backdoor.APT.CookieCutter se ha utilizado

exclusivamente por este grupo amenaza particular.

Por ltimo, el dominio de comando y control inform [.] bedircati [.] com visto en esta

actividad tambin fue utilizado durante Clandestine Fox

Otra evolucin en este grupo amenaza es que han diversificado su uso de la

herramienta con el uso del malware Kaba / PlugX / Sogu, algo nunca antes visto.

Como hemos sealado en otras publicaciones, los actores de amenaza APT aprovechan

todos los vectores posibles para tratar de hacer un hueco en las organizaciones a las que

se dirigen. Las redes sociales se utilizan cada vez ms, tanto por razones personales

como de negocios, y son un potencial vector de amenazas ms, que tanto los usuarios

finales como los defensores de la red tienen que tener en cuenta. Por desgracia, es muy

comn que los usuarios bajen la guardia cuando utilizan las redes sociales o correo

electrnico personal, ya que no siempre tratan a estos servicios con el mismo nivel de

riesgo como su correo electrnico del trabajo. A medida que ms compaas permiten a

sus empleados trabajar a distancia, o incluso acceder a redes y / o recursos de la

compaa utilizando sus computadoras personales, estos ataques dirigidos a sus

direcciones de correo electrnico personales plantean un riesgo significativo para la

empresa.

Agradecimientos

El autor desea agradecer a los siguientes colegas por sus contribuciones a este informe:

Josh Dennis, Mike Oppenheim, Ned Moran y Joshua Homan.

il de red social de Emily, tras lo cual se hicieron evidentes algunos aspectos extraos.

Por ejemplo, su lista de contactos tena un nmero de personas del mismo empleador

de la vctima, as como los trabajadores de otras empresas de energa. Sin embargo, ella

no pareca tener muchos otros "amigos" que se ajustaran a su supuesta personalidad.

Los datos sobre su educacin tambin contenan informacin falsa y hasta risible.

Nuevas investigaciones y debates sobre la empresa en cuestin revelaron que Emily,

hacindose pasar por un empleado potencial, tambin haba contactado a otras

personas en la misma compaa. Les haba hecho una variedad de preguntas para

sondearlos, incluyendo quin era el director de TI y con qu versiones de software

contaban, en suma, toda la informacin de utilidad para que el sospechoso pueda crear

una gran ataque.

Vale la pena destacar que en los casos anteriores, los atacantes utilizaron una

combinacin de contacto directo a travs de las redes sociales, as como de contactos

por correo electrnico, para comunicarse con sus objetivos previstos y para enviarles

adjuntos maliciosos. Adems, en casi todos los casos, los atacantes utilizaron la

direccin de correo electrnico personal del blanco de ataque, en lugar de su direccin

de trabajo. Esto podra deberse a que buscaron eludir las tecnologas ms completas de

seguridad de correo electrnico que la mayora de las compaas han implementado,

pero en algunos casos podra obedecer a que muchas personas que tienen sus cuentas

de redes sociales vinculadas a su vida personal, en lugar de direcciones de correo

electrnico de trabajo.

Figura 1: Ejemplo de correo electrnico que ilustra cmo Emily ataca a un empleado.

Detalles - Email Adjunto # 1

El archivo resume.rar contena tres documentos: una versin maliciosa de la aplicacin

TTCalc de cdigo abierto (una calculadora matemtica de grandes nmeros), una copia

de texto benigna del archivo TTCalcreadme y un PDF benigno de la hoja de vida de

Emily. Este era una copia casi idntica de un curriculum vitae disponible en otros lugares

en el Internet. Los detalles de los archivos se encuentran lneas abajo.

Filename MD5 Hash

resume.rar

8b42a80b2df48245e45f99c1bdc2ce51

readme.txt 8c6dba68a014f5437c36583bbce0b7a4

resume.pdf ee2328b76c54dc356d864c8e9d05c954

ttcalc.exe e6459971f63612c43321ffb4849339a2

Tras la ejecucin, el ttcalc.exe descarga dos archivos (mostrados a continuacin), y

tambin lanza una copia legtima de TTCalc v0.8.6 como seuelo:

%USERPROFILE%/Application Data/mt.dat

%USERPROFILE%/StartMenu/Programs/Startup/vc.bat

El mt.dat es el archivo ejecutable de malware actual, detectado como

Backdoor.APT.CookieCutter. Las variantes de esta familia secreta son tambin

conocidas como "Pirpi" en la industria de la seguridad. En este caso, el malware ha sido

configurado para utilizar los siguientes servidores remotos para el mando y control:

swe[.]karasoyemlak[.]com

inform[.]bedircati[.]com (Nota: Este dominio tambin fue utilizado durante la

Operacin Clandestine Fox)

122.49.215.108

Metadata para mt.dat:

Descripcin MD5 hash

md5 1a4b710621ef2e69b1f7790ae9b7a288

.text 917c92e8662faf96fffb8ffe7b7c80fb

.rdata 975b458cb80395fa32c9dda759cb3f7b

.data 3ed34de8609cd274e49bbd795f21acc4

.rsrc b1a55ec420dd6d24ff9e762c7b753868

.reloc

afd753a42036000ad476dcd81b56b754

Import Hash fad20abf8aa4eda0802504d806280dd7

Compile date 2014-05-27 15:48:13

Contenido devc.bat:

@echo off

cmd.exe /C start rundll32.exe "C:\Documents and Settings\admin\Application Data\mt.dat" UpdvaMt

Detalles - Email Adjunto # 2

A travs de investigaciones adicionales, se obtuvo otro archivo adjunto de correo

electrnico con extensinRAR, enviado por los mismos atacantes a un empleado de otra

empresa. Si bien hay una gran cantidad de similitudes, como la hoja de vida falsa y la

inclusin de TTCalc, hay una diferencia importante: la entrega de un malware secreto

completamente diferente. El nombre del archivo adjunto en esta ocasin fue "mi

curriculum vitae y projects.rar", pero esta vez no fue protegido con la contrasea

"TTCalc".

Nombre de archivo MD5 hash

my resume and projects.rar ab621059de2d1c92c3e7514e4b51751a

SETUP.exe 510b77a4b075f09202209f989582dbea

my resume.pdf d1b1abfcc2d547e1ea1a4bb82294b9a3

SETUP.exe es un RAR auto-extrable, que cuando abre la ventana de WinRAR al

ejecutarse pide al usuario la ubicacin para extraer los archivos. Los escribe en una

carpeta TTCalc y trata de lanzar ttcalcBAK.exe (el instalador de malware), pero como el

camino es incorrecto produce un mensaje de error. Todos los dems archivos son

benignos y en relacin con la aplicacin legtima TTCalc.

Nombre de archivo MD5 hash

CHANGELOG 4692337bf7584f6bda464b9a76d268c1

COPYRIGHT 7cae5757f3ba9fef0a22ca0d56188439

README 1a7ba923c6aa39cc9cb289a17599fce0

ttcalc.chm f86db1905b3f4447eb5728859f9057b5

ttcalc.exe 37c6d1d3054e554e13d40ea42458ebed

ttcalcBAK.exe 3e7430a09a44c0d1000f76c3adc6f4fa

El archivo ttcalcBAK.exe es tambin un Rar autoextrable que instala y ejecuta

chrome_frame_helper, que es un Backdoor.APT.Kaba (akaPlugX / Sogu) que usa un

ejecutable legtimo Chrome para cargar DLL malicioso mediante carga lateral. Aunque

esta puerta trasera es utilizada por varios grupos de amenazas y es vista con bastante

frecuencia en estos das, esta es la primera vez que se ha observado este grupo

amenaza y, en particular, el uso de esta familia de malware. El malware ha sido

configurado para comunicarse con el dominio de mando y control www [.] Walterclean

[.] Com (72.52.83.195 en el momento del descubrimiento), utilizando slo el protocolo

TCP binario. Los detalles de los archivos se encuentran abajo, seguidos de la

configuracin de malware.

Nombre de archivo MD5 hash

chrome_frame_helper.dll 98eb249e4ddc4897b8be6fe838051af7

chrome_frame_helper.dll.hlp 1b57a7fad852b1d686c72e96f7837b44

chrome_frame_helper.exe ffb84b8561e49a8db60e0001f630831f

Metadata MD5 hash

chrome_frame_helper.dll 98eb249e4ddc4897b8be6fe838051af7

.text dfb4025352a80c2d81b84b37ef00bcd0

.rdata 4457e89f4aec692d8507378694e0a3ba

.data 48de562acb62b469480b8e29821f33b8

.reloc 7a7eed9f2d1807f55a9308e21d81cccd

Import hash 6817b29e9832d8fd85dcbe4af176efb6

Compile date 2014-03-22 11:08:34

Configuracin de Malware Backdoor.APT.Kaba:

PlugXConfig (0x150c bytes):

Flags: False True False FalseFalseFalse True TrueTrueTrue False

Timer 1: 60 secs

Timer 2: 60 secs

C&C Address: www[.]walterclean[.]com:443 (TCP)

Install Dir: %ALLUSERSPROFILE%\chrome_frame_helper

Service Name: chrome_frame_helper

Service Disp: chrome_frame_helper

Service Desc: Windows chrome_frame_helper Services

Online Pass: 1234

Memo: 1234

Informacin de cdigo abierto

El dominio walterclean[.]com comparte los detalles del resgitro securitywap[.]com:

Los siguientes dominios fueron registrados para QQ360LEE@126.COM

Domain: walterclean[.]com

Create Date: 2014-03-26 00:00:00

Registro: ENOM, INC.

Dominio: walterclean[.]com

Fecha de creacin: 2014-03-26 00:00:00

Registro: ENOM, INC.

Dominio: securitywap[.]com

Fecha de creacin: 2014-03-26 00:00:00

Registro: ENOM, INC.

Dominio: securitywap[.]com

Fecha de creacin: 2014-03-26 00:00:00

Registro: ENOM, INC.

Conclusin

En resumen, hemos basado nuestra atribucin de estos ataques al mismo responsable

de la amenaza de la operacin Clandestine Fox, basados en los siguientes vnculos:

El malware de primera etapa (mt.dat) es una versin ligeramente modificada del

malware Backdoor.APT.CookieCutter instalado durante la Operacin Clandestine Fox.

En base a nuestra informacin, Backdoor.APT.CookieCutter se ha utilizado

exclusivamente por este grupo amenaza particular.

Por ltimo, el dominio de comando y control inform [.] bedircati [.] com visto en esta

actividad tambin fue utilizado durante Clandestine Fox

Otra evolucin en este grupo amenaza es que han diversificado su uso de la

herramienta con el uso del malware Kaba / PlugX / Sogu, algo nunca antes visto.

Como hemos sealado en otras publicaciones, los actores de amenaza APT aprovechan

todos los vectores posibles para tratar de hacer un hueco en las organizaciones a las que

se dirigen. Las redes sociales se utilizan cada vez ms, tanto por razones personales

como de negocios, y son un potencial vector de amenazas ms, que tanto los usuarios

finales como los defensores de la red tienen que tener en cuenta. Por desgracia, es muy

comn que los usuarios bajen la guardia cuando utilizan las redes sociales o correo

electrnico personal, ya que no siempre tratan a estos servicios con el mismo nivel de

riesgo como su correo electrnico del trabajo. A medida que ms compaas permiten a

sus empleados trabajar a distancia, o incluso acceder a redes y / o recursos de la

compaa utilizando sus computadoras personales, estos ataques dirigidos a sus

direcciones de correo electrnico personales plantean un riesgo significativo para la

empresa.

Agradecimientos

El autor desea agradecer a los siguientes colegas por sus contribuciones a este informe:

Josh Dennis, Mike Oppenheim, Ned Moran y Joshua Homan.

Potrebbero piacerti anche

- Unidad 4 Actividad 1 Tabla Comparativa. Luis Enrique GuerreroDocumento3 pagineUnidad 4 Actividad 1 Tabla Comparativa. Luis Enrique Guerrerolguerrero_601328100% (1)

- Panorama de Amenazas en AL - 2021Documento23 paginePanorama de Amenazas en AL - 2021Tecnología 21Nessuna valutazione finora

- Zebra - Retail Vision Study ESPDocumento12 pagineZebra - Retail Vision Study ESPTecnología 21Nessuna valutazione finora

- Reporte Sostenibilidad Entel 2016Documento59 pagineReporte Sostenibilidad Entel 2016Tecnología 21Nessuna valutazione finora

- Informe Tendencias de Talento 2021 LLYCDocumento26 pagineInforme Tendencias de Talento 2021 LLYCTecnología 21Nessuna valutazione finora

- Habilidades Directivas para La Transformación Digital en Perú 2018Documento36 pagineHabilidades Directivas para La Transformación Digital en Perú 2018Tecnología 21100% (1)

- KAYAK Mobile Report PerúDocumento19 pagineKAYAK Mobile Report PerúTecnología 21Nessuna valutazione finora

- Kingston y HyperX Cierran El Año Con Productos para Todos Los Gustos y preferencias-PERUDocumento4 pagineKingston y HyperX Cierran El Año Con Productos para Todos Los Gustos y preferencias-PERUTecnología 21Nessuna valutazione finora

- 10 Datos A Considerar Previos A La Implementación de La FEDocumento2 pagine10 Datos A Considerar Previos A La Implementación de La FETecnología 21Nessuna valutazione finora

- Eagle-360 de Goodyear Neumático Prototipo Catalogado Como Uno de Los Mejores Inventos de 2016 Por La Revista TimeDocumento2 pagineEagle-360 de Goodyear Neumático Prototipo Catalogado Como Uno de Los Mejores Inventos de 2016 Por La Revista TimeTecnología 21Nessuna valutazione finora

- ESET Intelligence Labs-Ransomware PreventionDocumento3 pagineESET Intelligence Labs-Ransomware PreventionTecnología 21Nessuna valutazione finora

- Micrositio-Familia EOS Rebel de Canon, La Cámara de Tu GeneraciónDocumento2 pagineMicrositio-Familia EOS Rebel de Canon, La Cámara de Tu GeneraciónTecnología 21Nessuna valutazione finora

- PR Smart Shopper PeDocumento2 paginePR Smart Shopper PeTecnología 21Nessuna valutazione finora

- ART Intel Security - Nuevas Defensas Dinámicas para Untos Terminales Seguridad de Próxima GeneraciónDocumento3 pagineART Intel Security - Nuevas Defensas Dinámicas para Untos Terminales Seguridad de Próxima GeneraciónTecnología 21Nessuna valutazione finora

- ESET Acerca Consejos para Disfrutar El Cyber Monday de Manera SeguraDocumento3 pagineESET Acerca Consejos para Disfrutar El Cyber Monday de Manera SeguraTecnología 21Nessuna valutazione finora

- VideollamadasDocumento2 pagineVideollamadasTecnología 21Nessuna valutazione finora

- UTEC NP Convenio CITE EnergiaDocumento2 pagineUTEC NP Convenio CITE EnergiaTecnología 21Nessuna valutazione finora

- Art. - La Realidad Virtual Una Oportunidad Viable para TodosDocumento3 pagineArt. - La Realidad Virtual Una Oportunidad Viable para TodosTecnología 21Nessuna valutazione finora

- Chroma Squad - Announcement - FINAL - Saban Edit Es FinalDocumento2 pagineChroma Squad - Announcement - FINAL - Saban Edit Es FinalTecnología 21Nessuna valutazione finora

- NP Bitel Recibió La Visita Del Presidente de Vietnam Por Motivo de La Cumbre APEC 2016Documento1 paginaNP Bitel Recibió La Visita Del Presidente de Vietnam Por Motivo de La Cumbre APEC 2016Tecnología 21Nessuna valutazione finora

- Peru C11Documento156 paginePeru C11Sarita Rodriguez MirandaNessuna valutazione finora

- NP Intel Security - Intel Security Diseña Estrategia para Proteger La Nueva Economía DigitalDocumento5 pagineNP Intel Security - Intel Security Diseña Estrategia para Proteger La Nueva Economía DigitalTecnología 21Nessuna valutazione finora

- Los Televisores Samsung UHD 2016 Reciben La Certificación Top UHD Standards de Digital EuropeDocumento2 pagineLos Televisores Samsung UHD 2016 Reciben La Certificación Top UHD Standards de Digital EuropeTecnología 21Nessuna valutazione finora

- Epson Se Posiciona Como Marca Número Uno en Proyectores de Fósforo LáserDocumento2 pagineEpson Se Posiciona Como Marca Número Uno en Proyectores de Fósforo LáserTecnología 21Nessuna valutazione finora

- Kaspersky Lab El Spam y PhishingDocumento4 pagineKaspersky Lab El Spam y PhishingTecnología 21Nessuna valutazione finora

- Nuevas Oportunidades y Tecnología para Desarrolladores y Entusiastas de Drones - 1Documento2 pagineNuevas Oportunidades y Tecnología para Desarrolladores y Entusiastas de Drones - 1Tecnología 21Nessuna valutazione finora

- Nuevas Oportunidades y Tecnología para Desarrolladores y Entusiastas de Drones - 1Documento2 pagineNuevas Oportunidades y Tecnología para Desarrolladores y Entusiastas de Drones - 1Tecnología 21Nessuna valutazione finora

- Pablo Dubois - Amenazas de Seguridad LATAM - Julio2016Documento3 paginePablo Dubois - Amenazas de Seguridad LATAM - Julio2016Tecnología 21Nessuna valutazione finora

- NP Eset Googleplay PrismaDocumento3 pagineNP Eset Googleplay PrismaTecnología 21Nessuna valutazione finora

- DNP y Gemalto Ofrecen Una Conexión Segura de IoT para Empresas y ClientesDocumento3 pagineDNP y Gemalto Ofrecen Una Conexión Segura de IoT para Empresas y ClientesTecnología 21Nessuna valutazione finora

- Hellenic Bank Lanza PayBand Con El Uso de Las Pulseras de Pago EMV Sin Contacto Resistentes Al Agua de GemaltoDocumento3 pagineHellenic Bank Lanza PayBand Con El Uso de Las Pulseras de Pago EMV Sin Contacto Resistentes Al Agua de GemaltoTecnología 21Nessuna valutazione finora

- Evaluación Nro. 1 Generalidades Del Computador Valor 15%Documento1 paginaEvaluación Nro. 1 Generalidades Del Computador Valor 15%Wilder OcantoNessuna valutazione finora

- 1servicios de InternetDocumento18 pagine1servicios de InternetCarrillo EfrainNessuna valutazione finora

- Iii Examen de ConocimientosDocumento3 pagineIii Examen de ConocimientosWilder EscuderoNessuna valutazione finora

- Historia de Los ProcesadoresDocumento11 pagineHistoria de Los Procesadoresjaimex20050% (1)

- Fundamentos TeoricosDocumento9 pagineFundamentos TeoricosjorgeNessuna valutazione finora

- Semana 5 ConsultaDocumento5 pagineSemana 5 ConsultaJERSON STEVEN BELTRAN VALLEJONessuna valutazione finora

- GOLAXIDocumento46 pagineGOLAXIJuan100% (1)

- M1 - U2 Estrategia y ProductividadDocumento5 pagineM1 - U2 Estrategia y ProductividadJesus Daniel Hernandez VillegasNessuna valutazione finora

- Compilación y Ejecución de Una Aplicación Web Con La Pila MEAN en Una Máquina Virtual Linux de AzureDocumento24 pagineCompilación y Ejecución de Una Aplicación Web Con La Pila MEAN en Una Máquina Virtual Linux de AzureBrayanNessuna valutazione finora

- Material Didactico PortafirmasDocumento66 pagineMaterial Didactico PortafirmasrobertopeloNessuna valutazione finora

- Computación ParalelaDocumento20 pagineComputación ParalelaAngel Josue DrvNessuna valutazione finora

- Manual de Usuario OracleDocumento54 pagineManual de Usuario OracleHugo Emmanuel Flores UrbinaNessuna valutazione finora

- Taller Redes ISDN Vs ADSLDocumento4 pagineTaller Redes ISDN Vs ADSLYEISON ALBERTO GONZALEZ BERNALNessuna valutazione finora

- Traduccion CCNA SecurityDocumento29 pagineTraduccion CCNA Securityfmoreno07_496687258100% (1)

- SSyL-cap1 2015 IntroduccionDocumento18 pagineSSyL-cap1 2015 IntroduccionCESAR URIEL MOTA SALVADORNessuna valutazione finora

- Sist. E.E Cuadro Sinóptico - Fundamentos Acerca de La Transición de DatosDocumento4 pagineSist. E.E Cuadro Sinóptico - Fundamentos Acerca de La Transición de DatosDireccion Deportes GarciaNessuna valutazione finora

- Formularios ODKDocumento34 pagineFormularios ODKCarlos Josè GuerreroNessuna valutazione finora

- Ejercicio de Aplicación e IntegraciónDocumento11 pagineEjercicio de Aplicación e IntegraciónHOVAR STEVEN RINCÓN VIANCHÁNessuna valutazione finora

- Redes MonografiaDocumento20 pagineRedes MonografiaESNAYDER CASTILLEJOS TENAZOANessuna valutazione finora

- Defensa en ProfundidadDocumento4 pagineDefensa en Profundidadvictor0724100% (1)

- 7.0 M1-LCD y TECLADO 2020Documento71 pagine7.0 M1-LCD y TECLADO 2020MatheusNessuna valutazione finora

- IdsDocumento35 pagineIdsWILLIAMPOLNessuna valutazione finora

- ResolucionDocumento15 pagineResoluciongaluchitoNessuna valutazione finora

- Caso UberDocumento2 pagineCaso Uberdavid orozcoNessuna valutazione finora

- Material de Reforzamiento U5Documento3 pagineMaterial de Reforzamiento U5Hatzuko KatayamaNessuna valutazione finora

- React JSDocumento3 pagineReact JSThe Master PrintNessuna valutazione finora

- Banco de Preguntas Inteligencia de Negocios - EpDocumento14 pagineBanco de Preguntas Inteligencia de Negocios - Epvillarruelbryan3792Nessuna valutazione finora

- Repaso PC1Documento15 pagineRepaso PC1Ericka Daniela chinchayNessuna valutazione finora

- Quiz - CUESTIONARIO ARQUITECTURA PC SISTEMAS JOSE MANTILLA 1002Documento15 pagineQuiz - CUESTIONARIO ARQUITECTURA PC SISTEMAS JOSE MANTILLA 1002Emerson Vera GonzalezNessuna valutazione finora