Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

Proyecto Eva Unlar 2.0

Caricato da

Lucas CochaCopyright

Formati disponibili

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

Formati disponibili

Proyecto Eva Unlar 2.0

Caricato da

Lucas CochaCopyright:

Formati disponibili

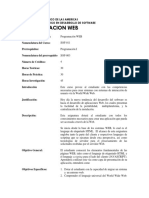

Proyecto Eva

Unlar 2.0

Autor: Lucas Cocha

Ao 2014

Introduccin:

Instalacin y personalizacin de una nueva plataforma Moodle, mejorando la

interfaz y nuevas herramientas que brinda la ltima versin estable de Moodle.

Gran mejora de interfaz y la incorporacin de nuevas herramientas sociales para

que el entorno virtual de aprendizaje sea mucho ms agradable de trabajar tanto

para estudiantes y profesores, como as tambin la posibilidad de poder acceder

desde un telfono mvil utilizando la aplicacin oficial de Moodle.

Requisitos de servidor:

ltima versin de PHP o mnimo de PHP 5.4.4

ltima versin de servidor Web Apache o mnimo 5.5.31 de MySQL

Preferentemente Ubuntu Server 14.04 LTS o mnimo Ubuntu server 12.04

Entorno Grafico mnimo de Ubuntu Server

Entorno grafico PhpMyAdmin

Memoria RAM de 8GB mnimo 4GB

Disco rgido de 2TB (dependiendo de los aos de vida til que se desee

obtener de la plataforma virtual)

Implementacin:

Se pretende testear el funcionamiento de la plataforma y el servidor a lo

largo de 1 mes de uso por parte de profesores dispuestos a probar esta

nueva plataforma utilizando el siguiente dominio: http://eva.unlar.edu.ar

Proveer material didctico de uso de la plataforma (archivos PDF y videos

tutoriales) a profesores.

Asistencia tcnica por parte del administrador hacia los docentes y resto de

administradores de la plataforma.

Desarrollo:

Tiempo de instalacin de la plataforma: 1 semana de trabajo y extenderse a

2 semanas en casos de contingencias.

Durante el transcurso del tiempo de uso de la plataforma (mnimo 3 meses)

se puede proceder a una migracin de datos de la plataforma anterior.

Recurso humano necesario:

Administrador o encargado de Eva Unlar actual para configuracin de

subdominios y creacin de base de datos.

Administrador de Eva Unlar 2.0: El alumno Lucas Cocha ser el encargado

de la instalacin de la plataforma Moodle 2.7 como as tambin la

personalizacin de la misma en base a lo mostrado a continuacin.

La personalizacin puede variar en base a lo que solicite la universidad.

Vulnerabilidades de plataforma actual: Moodle 1.9.x

Se han descubierto mltiples vulnerabilidades en Moodle versiones 1.9.x, 2.0.x,

2.1.x, 2.2.x.

Las vulnerabilidades son descritas a continuacin:

La vulnerabilidad reside en un error en el manejo de los permisos de

acceso. Un atacante remoto podra revelar los detalles de usuarios

mediante una cuenta "profesor".

La vulnerabilidad reside en un error al leer las conversaciones recientes. Un

atacante remoto podra aprovechar para leer los mensajes de otros

usuarios mediante una direccin URL especialmente modificada.

La vulnerabilidad reside en un error al agregar preguntas para un examen.

Un atacante remoto podra aprovechar para aadir preguntas a un

cuestionario mediante este error que no comprueba el permiso

"question:use".

La vulnerabilidad reside en un error en el manejo de permisos de acceso en

al banco de preguntas. Un atacante remoto podra guardarse las preguntas,

mediante la explotacin de este error.

La vulnerabilidad reside en un error en el manejo de permisos de acceso.

Un atacante remoto podra editar entradas de slo lectura mediante la

explotacin de este error.

La vulnerabilidad reside en un error en el manejo de los permisos. Un

atacante remoto podra modificar los permisos de usuario mediante una

cuenta de "profesor".

La vulnerabilidad reside en que ciertas entradas guardadas de pginas wiki,

que no son verificadas correctamente antes de ser utilizados. Un atacante

remoto podra explotar este error para insertar cdigo HTML arbitrario y

cdigo script que se ejecutar en el navegador en el contexto de un sitio

afectado cuando los datos maliciosos se estn viendo.

La vulnerabilidad reside en que ciertas entradas son enviadas va

parmetro "name" a admin/webservice/service.php sin ser verificado

correctamente antes de ser devuelto al usuario. Un atacante remoto podra

ejecutar cdigo HTML arbitrario y cdigo script e el navegador de un

usuario en el contexto de un sitio afectado.

La vulnerabilidad reside en ciertas entradas pasan a blog/index.php sin ser

verificadas correctamente antes de ser devuelto al usuario. Un atacante

remoto podra ejecutar cdigo HTML arbitrario y cdigo script en el

navegador de un usuario en el contexto de un sitio afectado.

La vulnerabilidad reside en ciertas entradas que se aaden a los eventos del

calendario, donde no son verificadas correctamente antes de utilizarse en

la consultas SQL. Un atacante remoto podra manipular consultas SQL

inyectando cdigo SQL arbitrario.

La vulnerabilidad reside en ciertas entradas pasada a travs del parmetro

"IDNumber" hacia cohort/edit.php, donde no es verificado correctamente

antes de ser utilizado. Un atacante remoto podra insertar cdigo HTML

arbitrario y cdigo script que se ejecute en el navegador de un usuario en el

contexto de un sitio afectado cuando los datos maliciosos se estn viendo.

La vulnerabilidad reside en un error en el manejo de permisos de acceso.

Un atacante remoto podra sobrescribir las actividades de otros usuarios,

mediante la explotacin de este error.

La vulnerabilidad reside en un error en el manejo de permisos de acceso.

Un atacante remoto podra crear entradas de calendario mediante la

explotacin de este error.

Lnea de tiempo de apoyo de mejoras y seguridad: (Moodle de proyecto 2.7)

Proyecto Eva Unlar 2.0

Autor: Lucas Cocha

2014

Potrebbero piacerti anche

- UF1272 - Administración y auditoría de los servicios webDa EverandUF1272 - Administración y auditoría de los servicios webNessuna valutazione finora

- UF1304 - Elaboración de Plantillas y FormulariosDa EverandUF1304 - Elaboración de Plantillas y FormulariosNessuna valutazione finora

- Hacking Ético Tema 5 - Aplicaciones WebDocumento16 pagineHacking Ético Tema 5 - Aplicaciones WebIvánNessuna valutazione finora

- Propuesta de ProyectoDocumento7 paginePropuesta de ProyectoManuel MirandaaNessuna valutazione finora

- Uso de Herramientas para Aplicaciones WebDocumento21 pagineUso de Herramientas para Aplicaciones Webramon12h.jpgNessuna valutazione finora

- Reporte Vulnerabilidades Marzo2020Documento7 pagineReporte Vulnerabilidades Marzo2020Leonel Mujica100% (1)

- Programacion WebDocumento3 pagineProgramacion WebDiegoNessuna valutazione finora

- Instalar y Configurar ApacheDocumento31 pagineInstalar y Configurar Apachescarrascoh4049Nessuna valutazione finora

- Aula Mentor ApacheDocumento303 pagineAula Mentor Apachecorreo prueba100% (1)

- Informe ProyectoDocumento21 pagineInforme ProyectoRonaldCordovaNessuna valutazione finora

- CSRFDocumento15 pagineCSRFPablo Andres Aucay BarrosNessuna valutazione finora

- 2 1 CodeIgniter Contexto MVCDocumento34 pagine2 1 CodeIgniter Contexto MVCAlejandro Fernandez LandaetaNessuna valutazione finora

- ApacheDocumento19 pagineApacheÁlvaroNessuna valutazione finora

- ApacheDocumento304 pagineApacheLamedger100% (2)

- TrabaupalDocumento17 pagineTrabaupalRuzgardan AzizgizNessuna valutazione finora

- Manual de PHPaDocumento168 pagineManual de PHPaYoisy de la CruzNessuna valutazione finora

- Fundamentos de Seguridad de WordPressDocumento13 pagineFundamentos de Seguridad de WordPressGiancarlos Lasso PNessuna valutazione finora

- Informe de Creacion de Una Aplicacion en LaravelDocumento38 pagineInforme de Creacion de Una Aplicacion en LaravelJoe Stiwart Valencia RenteriaNessuna valutazione finora

- SMR SER 04 Evaluacion HTTP SolDocumento4 pagineSMR SER 04 Evaluacion HTTP SolAna BorobioNessuna valutazione finora

- Deber5 Grupo3Documento14 pagineDeber5 Grupo3Fernando Zerna RamosNessuna valutazione finora

- Presentación LoginDocumento18 paginePresentación Logintitha mslNessuna valutazione finora

- Especificacion de RequisitosDocumento12 pagineEspecificacion de Requisitossamueluriel123Nessuna valutazione finora

- Sof-011Documento4 pagineSof-011Javier SánchezNessuna valutazione finora

- Actividad Evaluativa Eje 3 Vulnerabilidades en Aplicaciones WEB Seguridad de AplicacionesDocumento10 pagineActividad Evaluativa Eje 3 Vulnerabilidades en Aplicaciones WEB Seguridad de AplicacionesLuis MoralesNessuna valutazione finora

- Instalacion YIIDocumento31 pagineInstalacion YIIRodrigo ZubietaNessuna valutazione finora

- Ejemplo Documento ERS para SW EducativoDocumento7 pagineEjemplo Documento ERS para SW Educativomelguiso0% (2)

- Un Desbordamiento de BufferDocumento2 pagineUn Desbordamiento de BufferAnMinoNessuna valutazione finora

- CáceresJose Tarea2Documento9 pagineCáceresJose Tarea2JOSE ALEJANDRO CACERES LOPEZNessuna valutazione finora

- Guia EjemplarDocumento8 pagineGuia EjemplarAngelica Isabel Ochoa HerreraNessuna valutazione finora

- 13 Hacker Ético Certificado v10httpsDocumento30 pagine13 Hacker Ético Certificado v10https'Stïîvên MarIin'Nessuna valutazione finora

- TALLER03 Seguridad en Aplicaciones EJE3Documento12 pagineTALLER03 Seguridad en Aplicaciones EJE3YïNå SånåNessuna valutazione finora

- Actividad - Incidente de Lefthand - CristhianchahuayoDocumento2 pagineActividad - Incidente de Lefthand - CristhianchahuayoCristhian ChahuayoNessuna valutazione finora

- Manual de ExploitsDocumento4 pagineManual de ExploitsRoldan Quispe AyquiNessuna valutazione finora

- BaseDeDatos-punto 1 y 2Documento4 pagineBaseDeDatos-punto 1 y 2workill3199Nessuna valutazione finora

- trABAJO PROGRADocumento8 paginetrABAJO PROGRAjhoxwe0Nessuna valutazione finora

- Gestiforma Modulo6Documento116 pagineGestiforma Modulo6picasa9901Nessuna valutazione finora

- Ingenieria de Software (Cuestionario)Documento3 pagineIngenieria de Software (Cuestionario)josue sosaNessuna valutazione finora

- Programa Del Curso - Modalidad VirtualDocumento6 paginePrograma Del Curso - Modalidad VirtualguiguinchoecNessuna valutazione finora

- Programación WebDocumento19 pagineProgramación WebEnrique NájeraNessuna valutazione finora

- Webapps PDFDocumento184 pagineWebapps PDFRicardo OchoaNessuna valutazione finora

- Silabo CibertecDocumento8 pagineSilabo CibertecLuisFernandoLaosDagninoNessuna valutazione finora

- Servidores WebDocumento22 pagineServidores WebDarKwin Choquehuanca Quiñones100% (2)

- Practica3 Sistemas Operativos PDFDocumento14 paginePractica3 Sistemas Operativos PDFDavid HernandezNessuna valutazione finora

- R.A Aplicaciones Web para I 4.0.Documento10 pagineR.A Aplicaciones Web para I 4.0.abi sanNessuna valutazione finora

- Programa de Java EE Con Formulario HTML Conectado A Base de Datos MySQLDocumento8 paginePrograma de Java EE Con Formulario HTML Conectado A Base de Datos MySQLkalbertogNessuna valutazione finora

- Seguridad en Aplicaciones WebDocumento36 pagineSeguridad en Aplicaciones WebTlacaelel MartinezNessuna valutazione finora

- Semana 16 Y 17 Informática 2do BT CostaDocumento24 pagineSemana 16 Y 17 Informática 2do BT CostaDennys Gomez ParedesNessuna valutazione finora

- 40 Manejo de Máquinas VirtualesDocumento3 pagine40 Manejo de Máquinas VirtualesAlex RandyNessuna valutazione finora

- Aplicacion MultiprocesoDocumento23 pagineAplicacion MultiprocesosantiagoNessuna valutazione finora

- Resumen VideosDocumento22 pagineResumen VideosLuiggi YbañezNessuna valutazione finora

- Propuesta de Automatización de PruebasDocumento3 paginePropuesta de Automatización de PruebasNicolás De Jesús Valdelamar CaicedoNessuna valutazione finora

- Ebook en PDF Aplicaciones TelematicasDocumento226 pagineEbook en PDF Aplicaciones TelematicasAugusto LobatoNessuna valutazione finora

- Informe Final Pruebas de SoftwareDocumento16 pagineInforme Final Pruebas de SoftwareasdNessuna valutazione finora

- ManualSelenium PDFDocumento17 pagineManualSelenium PDFChrix de la ONessuna valutazione finora

- Datos Técnicos PLC s7 1200Documento8 pagineDatos Técnicos PLC s7 1200lucyan7iscariotNessuna valutazione finora

- Proyecto Final Telemática y Redes III - Página para EcommerceDocumento3 pagineProyecto Final Telemática y Redes III - Página para EcommercejacacocoNessuna valutazione finora

- Unidad 2 Seguridad en Aplicaciones WebDocumento30 pagineUnidad 2 Seguridad en Aplicaciones WebAlandelaRosaNessuna valutazione finora

- UF1306 - Pruebas de funcionalidades y optimización de páginas webDa EverandUF1306 - Pruebas de funcionalidades y optimización de páginas webNessuna valutazione finora

- UF1271 - Instalación y configuración del software de servidor webDa EverandUF1271 - Instalación y configuración del software de servidor webNessuna valutazione finora

- JavaScript Una Guía de Aprendizaje para el Lenguaje de Programación JavaScriptDa EverandJavaScript Una Guía de Aprendizaje para el Lenguaje de Programación JavaScriptValutazione: 3 su 5 stelle3/5 (5)

- Las Cuentas y Su Análisis SASSODocumento119 pagineLas Cuentas y Su Análisis SASSOLucas Cocha100% (1)

- Manual de Marca Municipal de Ciudad de La RiojaDocumento9 pagineManual de Marca Municipal de Ciudad de La RiojaLucas CochaNessuna valutazione finora

- Manualsueldos PDFDocumento29 pagineManualsueldos PDFLucas CochaNessuna valutazione finora

- Economia 2 UnlarDocumento374 pagineEconomia 2 UnlarLucas CochaNessuna valutazione finora

- Ley #4044 - Procedimientos Administrativos de La Rioja PDFDocumento33 pagineLey #4044 - Procedimientos Administrativos de La Rioja PDFLucas CochaNessuna valutazione finora

- Acreedor Presta Conformidad A Propuesta de Acuerdo Concordatari1Documento4 pagineAcreedor Presta Conformidad A Propuesta de Acuerdo Concordatari1Lucas Cocha100% (1)

- Guia de SueldosDocumento20 pagineGuia de SueldosLucas CochaNessuna valutazione finora

- Calculo de La TIR Con Casio 570 ESDocumento2 pagineCalculo de La TIR Con Casio 570 ESLucas Cocha100% (1)

- Unidad X - PrivilegiosDocumento8 pagineUnidad X - PrivilegiosLucas CochaNessuna valutazione finora

- Actividad 2.2 Investigación Del Rol y Evaluación Del Gestor DeportivoDocumento5 pagineActividad 2.2 Investigación Del Rol y Evaluación Del Gestor DeportivoSohaila CortesNessuna valutazione finora

- Proyecto 2 MenuDocumento36 pagineProyecto 2 MenuJuan Vag gomNessuna valutazione finora

- Análisis de Un Movimiento Armónico Simple y Amortiguado en Un Sistema MasaDocumento6 pagineAnálisis de Un Movimiento Armónico Simple y Amortiguado en Un Sistema MasaJuan DNessuna valutazione finora

- Caso 2Documento1 paginaCaso 2Horizonte CruzNessuna valutazione finora

- Dosificacion Anual BiologiaDocumento2 pagineDosificacion Anual BiologiaMarydol SandovalNessuna valutazione finora

- Informe 2 D AceiteDocumento10 pagineInforme 2 D AceiteSarita Urcia PNessuna valutazione finora

- Charla 5 Minutos Lavado de Manos 2007Documento1 paginaCharla 5 Minutos Lavado de Manos 2007Pauly Villarroel MonteroNessuna valutazione finora

- Cargo Theft MX - Q3 2018 SPDocumento5 pagineCargo Theft MX - Q3 2018 SPlezaa23100% (1)

- Tarea 2Documento11 pagineTarea 2CARLOS ADRIAN PALACIOS ROSADONessuna valutazione finora

- Reparacion Actuador Jeep XJDocumento18 pagineReparacion Actuador Jeep XJCesarNessuna valutazione finora

- Problemas Resueltos de AlgoritmosDocumento17 pagineProblemas Resueltos de AlgoritmosDubanNessuna valutazione finora

- NTC574 PDFDocumento9 pagineNTC574 PDFEl NomoNessuna valutazione finora

- Informe - de - Laboratorio - Ley SnellDocumento4 pagineInforme - de - Laboratorio - Ley SnellFelipe arias gutierrezNessuna valutazione finora

- Tipos de Texto PDFDocumento9 pagineTipos de Texto PDFXamary MurilloNessuna valutazione finora

- Caso Practico de La Unidad 1Documento2 pagineCaso Practico de La Unidad 1Jaki GiraldoNessuna valutazione finora

- Guia 35 LenguajeDocumento2 pagineGuia 35 LenguajeCaroline Diane González ReyesNessuna valutazione finora

- 59 Casos Practicos Educacion Primaria (257 Paginas)Documento257 pagine59 Casos Practicos Educacion Primaria (257 Paginas)Lucia Bermejo100% (1)

- TAREA Estadística Aplicada IDocumento5 pagineTAREA Estadística Aplicada IRosario FloresNessuna valutazione finora

- Bisquerra - Clasificación de Los Métodos de InvestigaciónDocumento8 pagineBisquerra - Clasificación de Los Métodos de InvestigaciónSophie Del AngelNessuna valutazione finora

- Diapocitivas Trabajo de PracticaDocumento25 pagineDiapocitivas Trabajo de PracticaAntonio Tirado ArrietaNessuna valutazione finora

- Tarea 4 EntregaDocumento34 pagineTarea 4 EntregaManzanog IngrisNessuna valutazione finora

- Sesión 02 - FVDocumento106 pagineSesión 02 - FVNestor Ruiz TorresNessuna valutazione finora

- Tratado de La GraciaDocumento4 pagineTratado de La GraciaLeonel GarciaNessuna valutazione finora

- Iso 9001 Capitulo 8Documento13 pagineIso 9001 Capitulo 8JOHAN MONTOYANessuna valutazione finora

- 4 Teoria de Colas Ejercicios PDFDocumento3 pagine4 Teoria de Colas Ejercicios PDFasdfasd alsdfjdisodfj askdfjdkls jdjiesdfNessuna valutazione finora

- Instructivo para La Administracion de Almacenes Moviles en Las SucursalesDocumento8 pagineInstructivo para La Administracion de Almacenes Moviles en Las Sucursalesrogelio65Nessuna valutazione finora

- Finales Febrero2024 PubDocumento7 pagineFinales Febrero2024 PubIrina ArangurenNessuna valutazione finora

- Cuadro de Estadisticas SST - TCC - 5 AñosDocumento17 pagineCuadro de Estadisticas SST - TCC - 5 AñosCesar Harrison Prado AyquipaNessuna valutazione finora

- Lenguaje No Verbal NuevoDocumento5 pagineLenguaje No Verbal NuevoMOISESNessuna valutazione finora

- Estrategia Segura - Presentación de PropuestaDocumento8 pagineEstrategia Segura - Presentación de PropuestaMaria Alejandra Mejia BetancurNessuna valutazione finora