Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

10 LeyesInmutablesDeSeguridad Scott Culp

Caricato da

Ernesto PanellaCopyright

Formati disponibili

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

Formati disponibili

10 LeyesInmutablesDeSeguridad Scott Culp

Caricato da

Ernesto PanellaCopyright:

Formati disponibili

LAS DIEZ LEYES INMUTABLES DE SEGURIDAD

Por Scott Culp Microsoft Technet - Octubre de 2000

Aqu en Microsoft Security Response Center, investigamos miles de informes de seguridad todos

los aos. En algunos casos, encontramos que un informe describe una vulnerabilidad de

seguridad que es el resultado de una falla en uno de nuestros productos; cuando esto pasa,

desarrollamos un patch tan rpido como sea posible para corregir el error. (Ver A Tour of the

Microsoft Security Response Center "). En otros casos, los problemas informados simplemente son

el resultado de un error que alguien hizo al utilizar el producto. Pero muchas fallas caen entre estos

dos ejes. Tratan problemas de seguridad reales, pero estos no son el resultado de las fallas del

producto. Durante aos, hemos desarrollado una lista de problemas como stos, que nosotros

llamamos las Diez Leyes Immutables de Seguridad.

No contenga su respiracin esperando un parche que lo proteger de los problemas que

discutiremos ms adelante. No es posible para Microsoft - o cualquier vendedor de software -

"arreglarlos" , porque son el resultado de la manera en que funcionan las computadoras . Pero no

abandone toda la esperanza todava - el juicio racional es la clave para protegerse contra estos

problemas, y si usted los tiene presente, puede mejorar la seguridad de sus sistemas

significativamente.

Ley #1: Si una mala persona puede persuadirlo para ejecutar su programa en su computadora,

esta deja de ser suya.

Ley #2: Si una mala persona puede alterar el sistema operativo en su computadora, esta deja de

ser suya.

Ley #3: Si una mala persona tiene acceso fsico sin restriccin a su computadora, esta deja de ser

suya.

Ley #4: Si usted permite a una mala persona, subir un programa a su sitio web, este deja de ser

suyo.

Ley #5: Las contraseas dbiles constituyen un atentado a la seguridad.

Ley #6: Una sola mquina es segura en la misma medida que el administrador es fidedigno.

Ley #7: Los datos encriptados son seguros en la misma medida que la clave de decriptacin lo sea

Ley #8: Un escner de virus desactualizado slo es parcialmente mejor que ninguno.

Ley #9: La anonimidad absoluta no es prctica, ni en la vida real ni en la web.

Ley #10: La Tecnologa no es una panacea.

Ley #1: Si una mal a persona puede persuadirlo para ej ecutar su programa en su

computadora, esta deja de ser suya.

Es un hecho desafortunado de la informtica: cuando un programa corre, har lo que se program

que hiciera, aun cuando se haya programado para ser perjudicial. Cuando usted escoge ejecutar

un programa, est tomando una decisin de transferir el control de su computadora a ste. Una

vez que un programa est corriendo, puede hacer cualquier cosa, hasta los lmites que usted

puede hacer en la mquina. Podra supervisar sus pulsaciones de las teclas y enviarlas a un sitio

de web. Podra abrir cada documento en la mquina, y cambiar la palabra " va a " a "no va a " en

todos ellos. Podra enviarles e-mails con malos modales a todos sus amigos. Podra instalar un

virus. Podra crear una "puerta trasera" que permite a alguien controlar su mquina remotamente .

Podra marcar a un ISP en Katmandu. O podra reformatear simplemente su unidad de disco rgido.

Por eso es importante nunca correr, ni bajar un programa de una fuente que no es fidedigna por

"fuente", me refiero a la persona que lo escribi, no la persona que se lo dio. Hay una analoga

buena entre ejecutar un programa y comer un sandwich. Si un extrao camina hacia usted y le da

un sandwich, lo comera ? Probablemente no. Qu pasa si su mejor amigo le diera un sandwich?

Quiz lo comera, quiz - depende si lo hizo l o lo encontr tirado en la calle. Aplique el mismo

pensamiento crtico un programa que hubiera aplicado a un sandwich, y normalmente estar

seguro.

Ley #2: Si una mal a persona puede alterar el sistema operativo en su computadora, esta

deja de ser suya.

En sntesis, un sistema operativo es una serie de unos y ceros que, al ser interpretados por el

procesador, hacen que la mquina realice ciertas cosas. Cambie los unos y los ceros, y har algo

diferente. Dnde se guardan los unos y los ceros? En la mquina, justo con todo el resto!. Son

solo archivos , y si se permite a otras personas que usan la mquina cambiar esos archivos, es "el

final del juego ".

Para entender por qu, considere que los archivos del sistema operativo se encuentran entre los

ms confiables en la computadora, y generalmente corren con privilegios de niveles del sistema.

Es decir, pueden hacer cualquier cosa. Entre otras , en ellos se confa para manejar las cuentas

del usuario, introducir cambios en la contrasea, y establecer las reglas que rigen quin puede

hacer qu en la computadora. Si una mala persona puede cambiarlos, los archivos, ahora poco

fiables, se regirn por las instrucciones de esta persona, y no hay ningn lmite a lo que sta puede

hacer. Puede robar contraseas, convertirse en administrador de la mquina, o puede agregar

funciones completamente nuevas al sistema operativo. Para prevenir este tipo de ataque,

asegrese que los archivos de sistema (y de registro) estn bien protegidos. (Las security

checklists del sitio Microsoft Security lo ayudarn a hacerlo).

Ley #3: Si una mal a persona tiene acceso fsico sin restri ccin a su computadora, esta deja

de ser suya.

Oh, las cosas que una mala persona puede hacer si puede poner las manos en su computadora!

A continuacin encontrar algunos ejemplos

.

! !! ! Podra desenchufar la computadora, arrastrarla fuera de su edificio, y pedir un rescate por ella.

! !! ! Podra bootear la computadora desde un floppy, y reformatear su unidad de disco rgido. Pero

espere, usted dice, yo he configurado el BIOS en mi computadora para solicitar una contrasea

cuando la enciendo. Ningn problema - si esta persona puede abrir la gabinete y hechar mano

al hardware del sistema, podra reemplazar simplemente los chips del BIOS. (En realidad,

existen maneras aun ms fciles realmente,).

! !! ! Podra quitar la unidad de disco rgido de su computadora, instalarlo en la propia, y leerlo.

! !! ! Podra hacer un duplicado de su unidad de disco rgido y devolverlo. Una vez all, tendra todo

el tiempo del mundo para dirigir ataques de fuerza bruta, como probar cada contrasea

posible del logon. Los programas pueden automatizar esto y, con tiempo tiempo suficiente, es

casi cierto que esta persona tendra xito. Una vez que eso pasa, las Leyes #1 y #2

mencionadas ms arriba pueden aplicarse

! !! ! Podra reemplazar el teclado por uno que contenga un radio transmisor. Podra as supervisar

todo lo que usted teclea incluyendo su contrasea.

Siempre asegrese que una computadora est fsicamente protegida de manera consistente con

su valor - y recuerde que el valor de una mquina no slo incluye el valor del propio hardware, sino

el valor de los datos en ella, y el valor del acceso a su red que una mala persona podra obtener. A

un mnimo, las mquinas de negocios crticos como los controladores del dominio, los servidores

del banco de datos, y servidores de impresin/archivo siempre deben estar en un cuarto cerrado

con llave que slo personas con responsabilidad de administracin y mantenimiento puedan

acceder. Pero usted puede querer proteger otras mquinas tambin, y usar medidas de

proteccin adicionales potencialmente.

Si viaja con una notebook (laptop), es fundamental que la proteja. Los mismos rasgos que hacen

que las laptops sean fantsticas para viajar - el tamao pequeo, peso ligero, etc - tambin las

convierten en fciles de robar. Existe una gran variedad de locks y alarmas disponibles para

laptops, y algunos modelos le permiten quitar la unidad de disco rgido y llevarlo con usted. Usted

tambin puede usar caractersticas como Encrypting File System en Windows 2000 para mitigar el

dao si alguien rob su computadora. Pero la nica manera que usted puede saber con 100% de

certeza que su datos estn seguros y el hardware no ha sido manoseado es conservar la laptop

con usted en todo momento mientras viaja.

Ley #4: Si usted permite a una mal a persona, subir un programa a su sitio web, este deja de

ser suyo.

Es bsicamente la Ley #1 al revs. En ese escenario la mala persona tienta a la vctima a bajar un

programa perjudicial en su mquina y a ejecutarlo. En esta, la mala persona carga un programa

perjudicial a una mquina y lo corre ella misma. Aunque este escenario representa un peligro en

cualquier momento que se le permite a extraos conectarse a su mquina, los sitios estn

involucrados en la gran mayora de los casos. Muchas personas que operan los sitios son

demasiado hospitalarios para su propio beneficio y permiten que los visitantes suban programas al

sitio y los corran. Como vimos ms arriba, cosas terribles pueden ocurrir cuando un programa de

una mala persona se corre en la computadora.

Si dirige un sitio debe limitar lo que los visitantes pueden hacer. Solo debera permitir un programa

en su sitio si Ud. fue quien lo escribi, o confa en quien lo desarroll. Pero puede que eso no sea

suficiente. Si su sitio es uno de los varios alojados en un servidor compartido, puede requerir

cuidados extras. Si una mala persona puede comprometer uno de los otros sitios en el servidor, es

posible que pueda extender su control al propio servidor, en cuyo caso podra controlar todos los

sitios en l incluyendo el suyo. Si se encuentra en un servidor compartido, es importante

averiguar cuales son las polticas del administrador ( Ah, antes de publicar su sitio, asegrese de

haber respetado las security checklists para IIS 4.0 y IIS 5.0).

Ley #5: Las contraseas dbiles constituyen un atentado a la seguridad.

El objeto de tener un proceso logon es establecer quin eres. Una vez que el sistema operativo

conoce quin eres, puede otorgar o negar pedidos para los recursos del sistema de manera

apropiada. Si una mala persona se entera de su contrasea, puede logonearse de la misma

manera que usted. En realidad en lo que concierne al sistema operativo, el es Ud. Quiz quiera

leer informacin sensible que Ud ha almacenado en la computadora, como su e-mail. Quiz Ud.

tenga ms privilegios en la red que esta persona, y el ser usted le permitir hacer cosas que

normalmente no podra. O quizs solo quiere hacer alguna maldad y culparlo a usted por ella. En

cuyo caso, vale la pena proteger su reputacin.

Siempre utilice una contrasea es sorprendente cuntas tienen contraseas en blanco. Y elija

una compleja. No use el nombre de su perro, la fecha de su aniversario, o el nombre del equipo

local de futbol. Y no use la palabra contrasea. Elija una palabra que contenga una mezcla de

letras maysculas y minsculas, nmeros , signos de puntuacin, etc. Hgala tan larga como

pueda. Y cmbiela a menudo. Una vez que haya elegido una contrasea fuerte, manjela de

manera apropiada. No la escriba. Si no le queda otra posibilidad que escribirla, al menos gurdela

en un lugar seguro o en un cajn bajo llave lo primero que una mala persona cazando

contraseas har es chequear los post sticks amarillos que se pegan en el monitor, o sobre el

escritorio. No se la diga a nadie. Recuerde lo que dijo Ben Franklin : dos personas pueden

guardar un secreto, pero solo si una est muerta.

Finalmente considere utilizar algo ms fuerte que contraseas para identificarse al sistema,

Windows 2000, por ejemplo , soporta el uso de tarjetas inteligentes, las que fortalecen el control de

identidad que el sistema puede hacer. Tambin puede querer considerar productos biomtricos

como huellas digitales o scanners retina

Ley #6: Una sol a mquina es segura en la mi sma medida que el administrador es fidedigno.

Cada computadora debe tener un administrador: alguien que puede instalar software , configurar el

sistema operativo, agregar y manejar cuentas de usuarios, establecer polticas de seguridad, y

manejar todas las otras tareas de administracin asociadas con mantener una computadora en

funcionamiento. Por definicion, estas tareas requieren que el tenga el control sobre la mquina.

Esto coloca al administrador en una posicin de poder inigualable. Un administrador no confiable

puede negar cualquier otra medida de seguridad que se haya tomado.

Puede cambiar los permisos, modificar las polticas de seguridad del sistema, instalar software

perjudicial, agregar usuarios fantasmas, o hacer un milln de otras cosas. Puede alterar

virtualmente cualquier medida de protecci{on en el sistema operativo, ya que l la controla. Y lo

peor, puede cubrir todas sus huellas. Si tienes un administrador no confiable, no tienes nada de

seguridad.

Cuando contrate un administrador de sistema, reconozca la posicion de confianza que los

administradores ocupan, y solo contrate a personas que garantizan la confianza. Llame a las

referencias y pregnteles acerca de su historia en el empleo, especialmente acerca de incidentes

de seguridad en previos empleos. De ser apropiado para su organizacin tambin puede requerir

que los administradores completen un control de experiencia al momento de la contratacin y en

intervalos peridicos posteriores. Sea cual fuere el criterio que seleccione, aplquelos en el

directorio. No otorgue a nadie en su red privilegios administrativos ni a personal temporario, ni a

contratistas independientes.

Adems, siga los pasos que ayudan a la gente honesta. Utilice planillas de control de inicio y

finalizacin de la sesin a fin de auditar quien ha estado en la sala del server. ( El server se

encuentra en una sala bajo llave? Bien. De no ser as, relea la Ley #3). Implemente un principio de

dos personas al instalar o actualizar el software. Diversifique las tareas de control lo ms que

pueda, a fin de minimizar el poder de un administrador. No use la cuenta del administrador sino

otorgue a cada administrador una cuenta separada con privilegios administrativos, entonces sabr

quin est haciendo qu. Finalmente, considere pasos a fin de que resulte ms difcil para un

administrador cubrir su huellas. Por ejemplo almacene los datos de auditora slo en medios

escritos, o guarde los datos de la auditora del Systema A en el Systema B. Cuanto ms informes

deben realizar los administradores, menos problemas de seguridad surgen.

Ley #7: Los datos encriptados son seguros en la mi sma medida que la clave de decriptacin

lo sea

Supngase que ha instalado la cerradura ms grande, fuerte y ms segura del mundo en la puerta

del frente de su casa, pero Ud. coloca la llave debajo del felpudo. No sera realmente importante

cuan fuerte es la cerradura, No? El factor crtico sera la manera pobre en que la llave fue

protegida, porque si un ladrn la encontrara, tendra todo lo que necesita para abrirla. Los datos

encriptados funcionan de la misma manera - no importa cuan fuerte es el algoritmo de encriptacin

, la seguridad de los datos es la misma que la de la llave que puede decriptarlos.

Muchos sistemas operativos y productos de software criptogrfico le dan la opcin de almacenar

claves criptogrficas en su computadora . La ventaja es la conveniencia no hay que manejar la

clave pero a costa de la seguridad. Las claves son normalmente escondidas, y algunos

escondites funcionan. Pero finalmente, no importa lo bien que haya sido escondida, si se encuentra

en la mquina, puede encontrarse. Finalmente el software puede encontrarla, entonces una mala

persona lo suficientemente motivada puede encontrarla, tambin.

Siempre que sea posible, utilice almacenamiento offline para las claves. Si la clave es una palabra

o frase, memorcela. Si no exprtela a un floppy, haga un backup, y guarde las copias en lugares

separados y seguros. (Todos los administradores que usan Syskey en almacenamiento local

van a reconfigurar el server en este preciso momento , no?

Ley #8: Un escner de virus desactualizado slo es parcialmente mejor que ninguno.

Los scanners de virus funcionan comparando datos de la computadora con una coleccin de

firmas de virus. Cada firma es caracterstica de un virus en particular, y cuando el scanner

encuentra datos en un archivo, un email, o en otro lugar que combina con la firma, concluye que ha

encontrado un virus. Sin embargo, un scanner de virus solo puede scanear los virus que conoce.

Es esencial que conserve el antivirus actualizado, ya que nuevos virus son creados todos los das.

El problema va ms all que esto. Tpicamente, un nuevo virus har el mayor dao en la primera

etapa de su vida cuando pocos pueden detectarlo. Una vez que se hace popular, la gente actualiza

las firmas, y la propagacin del virus cae notablemente. La clave es adelantarse a la curva,

mediante la actualizacin, antes que el virus ataque la computadora. Virtualmente cada fabricante

de software de antivirus facilita una manera para la actualizacin gratuita desde el sitio web. Utilice

estos servicios. Mantenga tambin actualizado el software antivirus. Quienes escriben virus

peridicamente desarrollan nuevas tcnicas que requieren que los scanners cambien la manera en

que realizan el trabajo.

Ley #9: La anonimidad absoluta no es prcti ca, ni en la vida real ni en la web.

Toda interaccin humana implica intercambiar datos de alguna naturaleza. Si alguien asocia una

cantidad suficiente de datos, puede identificarlo. Piense en toda la informacin que una persona

puede obtener en una breve conversacin con Ud. Con un simple vistazo, puede deducir su altura,

peso, y edad aproximados. Su acento probablemente les dar una idea del pas de origen. Si

hablan de algo diferente del tiempo, probablemente ser de la familia, los intereses, el lugar de

residencia, y la ocupacin. No demanda mucho tiempo para una persona obtener informacin

suficiente para configurar quien es. Si anhela anonimato absoluto, su mejor apuesta es vivir en una

cueva y huir de todo el contacto humano. Lo mismo se aplica a Internet. Si visita un sitio Web, el

dueo puede, si est lo suficientemente motivado, averiguar quien es Ud. Despus de todo, los

unos y los ceros que constituyen la sesin web se las han arreglado para encontrar el lugar

correcto, y ese lugar es su computadora. Hay muchas medidas disponibles para enmascarar las

partes, y cuanto ms utilice, mejor estas se ocultar. Por ejemplo, usted podra utilizar la

traduccin de la direccin de la red para enmascarar su direccin IP real . Subscrbase a un

servicio de anonimato que desplaza las partes de un extremo al otro, use un ISP diferente para

distintos objetivos, navegue ciertos sitios slo de kioscos pblicos, y as sucesivamente. Todo esto

hace ms difcil determinar quin es usted, pero no imposible. Sabe usted con toda seguridad

quin opera el servicio de anonimato? Quiz es la misma persona que posee el sitio web que

usted ha visitado! O qu pasa con ese otro sitio inocuo que visit ayer, que ofreca mandarle un

mail con un cupn gratis de $10 ? Quiz el dueo est dispuesto a compartir informacin con otros

dueos de sitios web. En ese caso, el segundo dueo puede poder poner en correlacin la

informacin de los dos sitios y determinar quin es usted .

Significa esto que la privacidad en la web es una causa perdida? Nada de eso. Es que la mejor

manera de proteger su privacidad o en Internet es la misma que la que se aplica a protegerla en

la vida real - a travs de su conducta. Lea las declaraciones de privacidad de los sitios visita, y

slo haga negocio con aquellos cuyas prcticas aprueba. Si est preocupado por las "cookies",

desactvelas. Y lo que es ms importante, evite la navegacin indiscriminada- reconozca que as

como la mayora de las ciudades tienen un lado peligroso, que debe evitarse, lo mismo ocurre con

Internet.

Ley #10: La tecnologa no es una panacea.

La tecnologa puede hacer algunas cosas asombrosas. En los ltimos aos hemos vivido el

desarrollo de hardware y software ms baratos y poderosos de la historia, software que instruye al

hardware para abrir nuevas funciones para los usuarios , as como avances en criptografa y otras

ciencias. Es tentador creer que la tecnologa puede proveernos de un mundo sin riesgos, con solo

trabajar arduamente. Sin embargo, no es realista. La seguridad perfecta requiere un nivel de

perfeccin que simplemente no existe, y de hecho, probablemente nunca existir. Ni siquiera

para el software, ni para ningn campo de inters humano. El desarrollo del software es una

ciencia imperfecta, y todos los softwares tienen virus. Algunos de ellos pueden explotarse para

quebrantar la seguridad. Es una realidad. Pero aun cuando el software pudiera hacerse perfecto,

no resolvera el problema completamente. La mayora de los ataques involucran, en algn grado, la

manipulacin de naturaleza humana - esto normalmente se conoce como ingeniera social. Si se

eleva el costo y se incrementa la dificultad de atacar la tecnologa de seguridad, las malas

personas respondern cambiando su enfoque, alejndolo de la tecnologa y acercndolo hacia el

ser humano.

Es vital que usted entienda su rol en mantener una seguridad slida, o podra convertirse en la

grieta de la armadura de sus propios sistemas. La solucin es reconocer dos puntos esenciales.

Primero, la seguridad consiste en tecnologa y " poltica" - es decir, es la combinacin de la

tecnologa y cmo se usa que finalmente determina cuan seguros son sus sistemas .

Segundo, la seguridad constituye el viaje , no el destino - no es un problema que puede ser

"resuelto" por ltima vez; es una serie constante de movimientos entre la gente buena y la mala. La

clave es asegurarse que usted es conciente de la seguridad y se maneja racionalmente. Hay

recursos disponibles para ayudarlo. El sitio Microsoft Security, por ejemplo, tiene centenares de

white papers, las mejores guas sobre las prcticas que deben utilizarse, checklists y

herramientas, y nos encontramos en continuo desarrollo de ms recursos.

Combine la gran tecnologa con el juicio racional, y contar con seguridad tan slida como una

piedra.

http://www.microsoft.com/technet/security/1

Traduccin realizada por NextVISION Seguridad Informtica

Ms informacin de seguridad en www.nextvision.com

Potrebbero piacerti anche

- Plan de Comunicación InternaDocumento8 paginePlan de Comunicación InternaVictor MartinezNessuna valutazione finora

- Planilla Coccion PDFDocumento1 paginaPlanilla Coccion PDFErnesto PanellaNessuna valutazione finora

- Canaletas Aparentes e AcessoriosDocumento18 pagineCanaletas Aparentes e AcessoriosErnesto PanellaNessuna valutazione finora

- Cableado FurukawaDocumento8 pagineCableado FurukawaErnesto PanellaNessuna valutazione finora

- Manual Hicom Assitant 110Documento47 pagineManual Hicom Assitant 110Ernesto PanellaNessuna valutazione finora

- Sumar 2 IspDocumento3 pagineSumar 2 IspErnesto PanellaNessuna valutazione finora

- CV Panella, ErnestoDocumento3 pagineCV Panella, ErnestoErnesto PanellaNessuna valutazione finora

- Catalogo CoelDocumento19 pagineCatalogo CoelINGENIERIA MECANICA Y DE CONTROLNessuna valutazione finora

- Manual de Normas y Procedimientos para Ingreso o Ascenso en La SVCOTDocumento16 pagineManual de Normas y Procedimientos para Ingreso o Ascenso en La SVCOTSimon ChangNessuna valutazione finora

- Analisis Factibilidad Implementacion Tecnologia Proceso ElectoralDocumento54 pagineAnalisis Factibilidad Implementacion Tecnologia Proceso ElectoralnuestrasvocesokNessuna valutazione finora

- Toberias y DifusoresDocumento6 pagineToberias y DifusoresEdwin YugchaNessuna valutazione finora

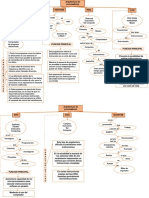

- Mapa ConceptualDocumento2 pagineMapa ConceptualJose LuisNessuna valutazione finora

- Análisis Espectral010000Documento6 pagineAnálisis Espectral010000alonsold1993Nessuna valutazione finora

- Deeplearning - Ai (What Is A Neural Network) - (Clase 1) SCRIBDDocumento5 pagineDeeplearning - Ai (What Is A Neural Network) - (Clase 1) SCRIBDJesús Eduardo LeivaNessuna valutazione finora

- Informe Final t3Documento209 pagineInforme Final t3rosa elvira abanto albarranNessuna valutazione finora

- Camal MunicipalDocumento34 pagineCamal MunicipalLuis Alberto Aramburu AlvaroNessuna valutazione finora

- Examen Segundo Bimestre-Rosero PamelaDocumento5 pagineExamen Segundo Bimestre-Rosero PamelaErika DanielaNessuna valutazione finora

- Ejercicios Balnces de Energía BMyE 27mayo2019 SOLUCIONARIO PDFDocumento4 pagineEjercicios Balnces de Energía BMyE 27mayo2019 SOLUCIONARIO PDFDante Eraldo BiomexólogoNessuna valutazione finora

- Trabajo de Recoleccion de Aguas ServidasDocumento34 pagineTrabajo de Recoleccion de Aguas ServidasBarinitas Calderas75% (4)

- Empiezan A Perforar Pozos en Incahuasi y MargaritaDocumento2 pagineEmpiezan A Perforar Pozos en Incahuasi y MargaritaRuben Waldir Segarra MoralesNessuna valutazione finora

- Coherencia y Cohesión TextualDocumento3 pagineCoherencia y Cohesión TextualAlejandro Andrés Rojas GonzálezNessuna valutazione finora

- Unidad 2 Programacion Lineal GraficoDocumento39 pagineUnidad 2 Programacion Lineal GraficoMariCortezNessuna valutazione finora

- Proyecto Final - MATE-3026-001Documento14 pagineProyecto Final - MATE-3026-001PaolaNessuna valutazione finora

- Bajo Rendimiento Academico, Motivo Deserción Escolar.Documento14 pagineBajo Rendimiento Academico, Motivo Deserción Escolar.Maria Jose Caroca GonzalezNessuna valutazione finora

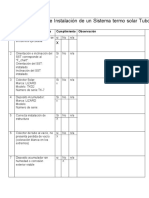

- Check List de Instalación de Un Sistema Termo Solar Tubo Al Vacío....Documento6 pagineCheck List de Instalación de Un Sistema Termo Solar Tubo Al Vacío....Roberto GalleguillosNessuna valutazione finora

- Foro de Discusión (Ofertas en Calderas de Condensacion)Documento3 pagineForo de Discusión (Ofertas en Calderas de Condensacion)vigoroushorse1127Nessuna valutazione finora

- Apuntes Capitulo 1 Ccna 2 PDFDocumento11 pagineApuntes Capitulo 1 Ccna 2 PDFpahiescorpNessuna valutazione finora

- AccusysDocumento6 pagineAccusysLuis FernandoNessuna valutazione finora

- ExamenDocumento5 pagineExamenDaiissy Lorena CarreraNessuna valutazione finora

- Bimferénciate Especialista3DDocumento15 pagineBimferénciate Especialista3DMiguel SambranoNessuna valutazione finora

- Proceso de Maquinado TorneadoDocumento34 pagineProceso de Maquinado TorneadoAlejandro MartinezNessuna valutazione finora

- Paradigmas GerencialesDocumento4 pagineParadigmas GerencialesJorgelys FacendoNessuna valutazione finora

- Primer Examen Parcial de Poo 2022Documento2 paginePrimer Examen Parcial de Poo 2022Benjamin LopezNessuna valutazione finora

- 3CBLSF50H 50 Puertos Gigabit 2PDocumento2 pagine3CBLSF50H 50 Puertos Gigabit 2PBrian AguirreNessuna valutazione finora

- Bib724 Directorio de Software para Industria ElectricaDocumento15 pagineBib724 Directorio de Software para Industria Electricaapi-19868320100% (1)

- Adc0804 Conversor Analogo DigitalDocumento7 pagineAdc0804 Conversor Analogo DigitaljuanNessuna valutazione finora