Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

Taller de Sistemas

Caricato da

api-239762027Titolo originale

Copyright

Formati disponibili

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

Formati disponibili

Taller de Sistemas

Caricato da

api-239762027Copyright:

Formati disponibili

TALLER DE SISTEMAS Presentado por: HARLIN DARLEY LAGOS CHAVESVIVIANA MARICELA MUOZ CORAL Presentado a: Alejandra Zuleta NSTITUCION

UNIVERSITARIA CESMAGFACULTAD DE CIENCIAS SOCIALES Y HUMANASPROGRAMA DE DERECHOSAN JUAN DE PASTO2013 TALLER PELICULA RED 2.0Con base en la pelcula vista hoy y con la bibliografa adjunta por favor escriba: 1. Los delitos informticos detectados en el filme 2. Quin los cometi 3. Dentro de cul artculo de la ley 1273 se enmarcan 4. A qu clasificacin corresponde (segn las diapositivas adjuntas) 5. Redacte una conclusin sobre el cuidado con este tipo de delitos. SOLUCIN 1. Los delitos informticos que detectamos en el filme y teniendo en cuenta la ley 1273 de 2009 son los siguientes: Violacin de datos personales art 269f Suplantacin de sitios web para capturar datos personales 269g Hurto por medios informticos y semejantes art 269i Transferencia no consentida de activos art 269 interceptaciones de datos informticos art 269cAcceso abusivo a un sistema informtico art 269 2. El novio de la vctima cometi los siguientes delitos: Violacin de datos personales Suplantacin de sitios web para capturar datos personales Hurto por medios informticos y semejantes Interceptacin de datos informticos La protagonista cometi los siguientes delitos: Transferencia no consentida de activos Acceso abusivo a un sistema informtico 4. con base en las diapositivas los delitos que se cometieron corresponden a la siguiente clasificacin CLASIFICACION 1 COMO INSTRUMENTO O MEDIO Violacin de datos personales Suplantacin de sitios web para capturar datos personales Hurto por medios informticos y semejantes Interceptacin de datos informticos Transferencia no consentida de activos Acceso abusivo a un sistema informtico Los delitos cometidos en la pelcula solo se clasifican en el primer grupo debido que los delitos se utilizaron como medio o

instrumento es decir las computadoras y redes para llevar a cabo el hurto del dinero a los traficantes, para lo cual se realizaron los dems delitos que son como subsidiarios para realizar el delito principal que era el hurto. 5. Conclusin: Es imprescindible tener en cuenta que la informacin persona que le confiamos a nuestros conocidos puede convertirse en un arma de doble filo debido que personas inescrupulosas pueden utilizar nuestras claves accesos y dems para efectuar cualquier tipo de delito, la recomendacin seria que se debe tener mucho cuidado y recelo respecto a las claves y la informacin que se maneja en la red y ms aun con las personas que compartimos esta informacin.

Potrebbero piacerti anche

- 1° Pregunta Tarea 03 TPMDocumento8 pagine1° Pregunta Tarea 03 TPMjose antonio roman gutierrez0% (1)

- Saber Electronica 330Documento81 pagineSaber Electronica 330satjpaNessuna valutazione finora

- Guía Del Community Manager para PrincipiantesDocumento9 pagineGuía Del Community Manager para PrincipiantesJosé David VidarteNessuna valutazione finora

- Suma, Resta, Multiplicación y División de Matrices FcochcDocumento21 pagineSuma, Resta, Multiplicación y División de Matrices FcochcFrancisco Chirino CarbajalNessuna valutazione finora

- Equipo médico líder con más de 3000 productosDocumento69 pagineEquipo médico líder con más de 3000 productosPaco Contreras ArellanoNessuna valutazione finora

- Problemas de Matrices y Determinantes para Quinto de SecundariaDocumento6 pagineProblemas de Matrices y Determinantes para Quinto de SecundariaFranklin Gamboa NajarroNessuna valutazione finora

- Tablas InventarioDocumento9 pagineTablas InventarioSoporte SupacaNessuna valutazione finora

- Examen de Obras VialesDocumento15 pagineExamen de Obras Vialescamila brionesNessuna valutazione finora

- 445 - Acta de Entrega Recepción Da-025!26!8455-Gadmur-2014Documento8 pagine445 - Acta de Entrega Recepción Da-025!26!8455-Gadmur-2014Carlos GimenezNessuna valutazione finora

- Informe Requerimientos y AvancesDocumento15 pagineInforme Requerimientos y AvancesMark16wtfNessuna valutazione finora

- FMZ5000 Operation - En.esDocumento98 pagineFMZ5000 Operation - En.esCarlos Cañar CruzNessuna valutazione finora

- CASTELLANODocumento5 pagineCASTELLANOMilvia MendozaNessuna valutazione finora

- Clase 1 Introducciona A Las TelefoniaDocumento13 pagineClase 1 Introducciona A Las Telefoniafernando JmzNessuna valutazione finora

- 01.01 Formulario de Proposito General v13Documento3 pagine01.01 Formulario de Proposito General v13jhuberNessuna valutazione finora

- Guia Rápida - Traslado de Joyas (Guatemala Fy23) PDFDocumento10 pagineGuia Rápida - Traslado de Joyas (Guatemala Fy23) PDFNelson MendezNessuna valutazione finora

- Manual Excel Avanzado 2016Documento66 pagineManual Excel Avanzado 2016Patricks Ruiz RondoyNessuna valutazione finora

- Comparativa Java vs Swift tema: Tipos y estructuras de datosDocumento24 pagineComparativa Java vs Swift tema: Tipos y estructuras de datosYeniNessuna valutazione finora

- Crear Web OlgaDocumento2 pagineCrear Web OlgaMARIA FERNANDA MANZANO ALAVANessuna valutazione finora

- Asignacion 2 - JAVA - Programacion Orientada A Objeto - Sept. - 2021Documento67 pagineAsignacion 2 - JAVA - Programacion Orientada A Objeto - Sept. - 2021Jhojhard Eddiel BarrowsNessuna valutazione finora

- SAROKA - Ciclo de VidaDocumento3 pagineSAROKA - Ciclo de VidaRodolfo NegriNessuna valutazione finora

- S13 Confiabilidad y Plan ACSDocumento17 pagineS13 Confiabilidad y Plan ACSJosué NoriegaNessuna valutazione finora

- 3.2 ExelDocumento6 pagine3.2 ExelNatasha OteroNessuna valutazione finora

- Proyecto FinalDocumento12 pagineProyecto Finaldvare204208Nessuna valutazione finora

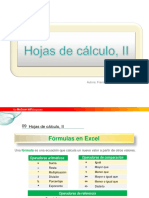

- Hojas de Calculo IIDocumento12 pagineHojas de Calculo IINICONessuna valutazione finora

- Autel Man.Documento150 pagineAutel Man.Lorenzo Martin AlegreNessuna valutazione finora

- 1 PartialDifferentialEquationToolbox-User'sGuide-1-100.en - EsDocumento100 pagine1 PartialDifferentialEquationToolbox-User'sGuide-1-100.en - Es1111Nessuna valutazione finora

- Linux Inicia Con El Sistema de Archivos en Modo Solo Lectura (Read-Only File System) - ZeppelinuXDocumento6 pagineLinux Inicia Con El Sistema de Archivos en Modo Solo Lectura (Read-Only File System) - ZeppelinuXJosé ÁngelNessuna valutazione finora

- Cómo intervienen las TIC en la contaduríaDocumento5 pagineCómo intervienen las TIC en la contaduríaYul VillafuerteNessuna valutazione finora

- SD 501 Um Es 1.1.1Documento74 pagineSD 501 Um Es 1.1.1Luciana SolNessuna valutazione finora

- NTC 4144Documento5 pagineNTC 4144YESFI SALOMON SALAZAR GUTIERREZNessuna valutazione finora