Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

TOR - Parte X

Caricato da

cosasdeangelTitolo originale

Copyright

Formati disponibili

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

Formati disponibili

TOR - Parte X

Caricato da

cosasdeangelCopyright:

Formati disponibili

Preservando el Anonimato y Extendiendo su Uso TAILS...

http://thehackerway.com/2011/10/31/preservando-el-an...

Seguridad en Sistemas y Tecnicas de Hacking.

Tecnicas de Hacking Inicio Que es el Hacking Nota Legal Publicaciones del Blog DENRIT PROJECT Contacto

Inicio > Hacking, Networking, Services - Software > Preservando el Anonimato y Extendiendo su Uso TAILS, TOR Browser Bundle y Orbot Parte X

Preservando el Anonimato y Extendiendo su Uso TAILS, TOR Browser Bundle y Orbot Parte X

octubre 31, 2011 adastra Dejar un comentario Go to comments Actualmente existes algunas distribuciones que soportan TOR y otras herramientas adicionales para utilizar desde un ordenador cualquiera, siendo principalmente distribuciones que pueden arrancar desde un LiveCD o desde un dispositivo USB.

TAILS (The Amnesic Incognito Live System)

Se trata de una distribucin basada en Linux (concretamente en Debian Squeeze) que contiene una serie de herramientas enfocadas en proteger la identidad del usuario y sus datos personales sin importar la maquina que utilice. Entre las herramientas que incluyen se encuentra evidentemente TOR y Vidalia para administrar el servicio utilizando su interfaz grca. TAILS puede ejecutarse como Live CD o Live USB, lo que quiere decir que no es necesario instalarlo directamente en el disco duro de ninguna computadora, simplemente es necesario insertar el disco y dejar que arranque por si solo cuando se enciende la maquina (evidentemente debe establecerse el orden de arranque desde la BIOS) estos dos modos de ejecucin permiten que si por alguna razn la maquina no soporta el arranque desde un dispositivo USB, se disponga de la opcin de un arrancar desde un CD/DVD, a continuacin se indican algunas de las caractersticas mas llamativas en TAILS.

Follow Seguridad en

1 de 14 01/05/13 23:01

Preservando el Anonimato y Extendiendo su Uso TAILS...

http://thehackerway.com/2011/10/31/preservando-el-an...

Se puede ejecutar como desde VirtualBox como maquina virtual y de esta manera probar sus funcionalidades. Se basa en Debian Squeeze NO escribe absolutamente nada en disco, (a menos que se indique explcitamente) toda la informacin utilizada desaparecer una vez se apague la maquina, la razn de esto es porque todo se encuentra cargado en memoria voltil (RAM) TAILS obliga a que todas las conexiones viajen por medio de TOR utilizando protocolo TCP . Vidalia Bundle congurado para iniciarse junto con TOR Trae IceWeasel con una serie de plugins y extensiones muy tiles para garantizar el anonimato, tales como TorButton, AdBlock Plus, HTTPS EveryWhere, FireGPG y Monkeysphere. Incluye I2P para realizar comunicaciones seguras (en prximas entradas se hablar de I2P) OnBoard para ingresar datos sensibles como usuarios y contraseas, sirviendo como contra-medida a Keyloggers y otras herramientas de monitoreo. Aircrack-ng para ejecutar ataques contra redes wireless. Descargar desde aqu: http://tails.boum.org/download/index.es.html Existen otras distribuciones Live muy similares a TAILS, tales como: JanusVM: http://www.janusvm.com/ Privatix: http://www.mandalka.name/privatix/doc.html.en Pilippix: http://www.polippix.org/ Ubuntu Privacy Remix (UPR): https://www.privacy-cd.org/ TAILS es probablemente, la distribucin con mayores y mejores capacidades relacionadas con el anonimato, no obstante, el uso de TAILS no signica que todas las comunicaciones y todas las tareas realizadas con TAILS sean realmente annimas, existen una serie de advertencias sobre su uso de cada usuario debe leer y comprender correctamente antes de comenzar a utilizar esta distribucin, un conocimiento sobre el funcionamiento de TOR y los posibles ataques que pueden sufrir sus usuarios es indispensable independiente de la distribucin que se utilice, para ver dichas amenazas aqu: http://tails.boum.org/doc/warning/index.es.html

TOR BROWSER BUNDLE

Tor Browser Bundle es un paquete de herramientas que son fcilmente portadas en un dispositivo USB, incluyendo todo lo necesario para ejecutar TOR sin necesidad de

Seguir

Follow Seguridad en

2 de 14

01/05/13 23:01

Preservando el Anonimato y Extendiendo su Uso TAILS...

http://thehackerway.com/2011/10/31/preservando-el-an...

instalar ninguna clase de software en el ordenador donde se ejecute, de esta manera es posible utilizar las ultimas versiones de TOR sin necesidad de realizar un proceso de instalacin previo, lo que es benecioso en el caso de que se utilice desde un entorno ajeno y no conable, ya que no dejar trazas en la maquina donde se ejecuta. Su utilizacin no puede ser mas sencilla, solamente basta con descargar el Bundle desde aqu: https://www.torproject.org/projects/torbrowser.html.en y posteriormente descomprimir su contenido en el dispositivo USB, este ya contendr todos los recursos necesarios para ejecutar TOR, Vidalia y una versin de Firefox con las extensiones de seguridad necesarias. Para iniciar todos estos servicios solamente es necesario ejecutar el script de arranque stat-tor-browser con esto se inician todos los servicios en orden y correctamente congurados para funcionar con la red de TOR. Por ultimo, se recomienda no ejecutar este script con el usuario ROOT, evidentemente aplican todas las recomendaciones que se han ido indicando a lo largo de esta serie de publicaciones.

TOR ON ANDROID, UTILIZANDO ORBOT

Orbot es una herramienta desarrollada para ejecutar TOR sobre plataformas Android, permitiendo a los usuarios con dispositivos mviles, navegar por internet, enviar correos electrnicos y acceder a mensajera instantnea utilizando TOR. Orbot dispone de las libreras necesarias para la ejecucin de TOR entre las que se incluyen un servidor proxy local SOCKS y la capacidad de torify todo el traco TCP cuando cuenta con los permisos adecuados sobre el dispositivo. Su funcionamiento es muy sencillo y es fcil de instalar sobre un dispositivo con Android, sin embargo dado que no todo el mundo cuenta con un dispositivo con Android, la forma de probar el funcionamiento de Orbot sin un dispositivo, es utilizando el Android SDK Emulator que puede descargarse desde aqu: http://developer.android.com/sdk/index.html Una vez descargado es necesario tener correctamente congurado Java en la maquina donde se ejecutar el emulador, en el caso de que no se tenga instalada la maquina virtual de Java, se puede utilizar el comando APT sobre maquinas basadas en Debian de la siguiente forma: >apt-get install sun-java6-jdk sun-java6-jre

Por otro lado, si la maquina se esta ejecutando a 64-bits, es necesario instalar las libreras de compatibilidad de 32-bits >apt-get install ia32-libs

Seguir

Follow Seguridad en

3 de 14 01/05/13 23:01

Preservando el Anonimato y Extendiendo su Uso TAILS...

http://thehackerway.com/2011/10/31/preservando-el-an...

Posteriormente, descomprimir <INSTALL_DIR>/tools/android

ejecutar

el

emulador

ubicado

en

Ahora, lo primero que hay que hacer es actualizar los paquetes del emulador con el n de crear un AVD (Android Virtual Device). Una vez actualizados todos los paquetes, es posible crear un nuevo AVD, en este caso concreto, se ha creado un AVD con especicacin Android 2.3.3 y el resultado del inicio del dispositivo es tal como se muestra en la imagen

La instalacin de Orbot en dicho dispositivo es muy sencilla, solamente es necesario ir al sitio web de TOR, descargar e iniciar el instalador de aplicaciones de Android

Seguir

Follow Seguridad en

4 de 14 01/05/13 23:01

Preservando el Anonimato y Extendiendo su Uso TAILS...

http://thehackerway.com/2011/10/31/preservando-el-an...

Seguir

Follow Seguridad en

5 de 14 01/05/13 23:01

Preservando el Anonimato y Extendiendo su Uso TAILS...

http://thehackerway.com/2011/10/31/preservando-el-an...

Seguir

Follow Seguridad en

6 de 14 01/05/13 23:01

Preservando el Anonimato y Extendiendo su Uso TAILS...

http://thehackerway.com/2011/10/31/preservando-el-an...

Como puede verse, el proceso de instalacin ha sido muy sencillo, ahora Orbot se encuentra instalado en el dispositivo y puede ser accedido como cualquier otra aplicacin. El siguiente punto se trata sobre la conguracin del mismo, ya que como se ha explicado anteriormente, TOR no convierte en annimas todas las peticiones de forma mgica, es necesario un proceso de conguracin, tal como se ensea en las siguientes imgenes

Seguir

Follow Seguridad en

7 de 14 01/05/13 23:01

Preservando el Anonimato y Extendiendo su Uso TAILS...

http://thehackerway.com/2011/10/31/preservando-el-an...

Ahora bien, desde la opcin de Settings se debera congurar algunas opciones que permitan mejor privacidad, tales como Transparent Proxying y Tor Everything de esta forma se garantiza que todas las peticiones viajan por medio de la red de TOR, (tener privilegios de root es necesario). Posteriormente es posible iniciar TOR.

Seguir

Follow Seguridad en

8 de 14 01/05/13 23:01

Preservando el Anonimato y Extendiendo su Uso TAILS...

http://thehackerway.com/2011/10/31/preservando-el-an...

Finalmente, para utilizar TOR desde el navegador web del dispositivo, se recomienda utilizar ProxyMob el cual es un Add-on para Firefox que permitir realizar las peticiones pasando por TOR, los pasos son los siguientes: 1. Descargar e instalar Firefox Mobile desde http://www.mozilla.org/en-US/m/ 2. Instalar Proxymob add-on desde https://guardianproject.info/apps/proxymob/ 3. Reiniciar el navegador web y comenzar a navegar. Se deben aplicar las mismas recomendaciones y medidas para evitar fugas de Seguir informacin que afecten el anonimato del usuario que utiliza el dispositivo.

Follow Seguridad en

9 de 14 01/05/13 23:01

Preservando el Anonimato y Extendiendo su Uso TAILS...

Share this:

http://thehackerway.com/2011/10/31/preservando-el-an...

Me gusta:

Cargando...

Categoras:Hacking, Networking, Services - Software Etiquetas: anonimato tor, hack linux, hacking tor, Proxymob addon refox, relays tor, seguridad linux, tecnicas hacking, tor browser bundle, tor on android, tor orbot, tor tails, usando orbot Comentarios (0) Trackbacks (0) Dejar un comentario Trackback 1. An no hay comentarios. 1. An no hay trackbacks

Deja un comentario

Correo electrnico (obligatorio)

(La direccin no se har pblica)

Nombre (obligatorio)

Sitio web

Recibir siguientes comentarios por correo.

Publicar comentario

Preservando el Anonimato y Extendiendo su Uso Monitoreando TOR con ARM Parte XI Preservando el Anonimato y Extendiendo su Uso Utilizando SSH y TOR juntos Parte IX RSS feed Google Youdao Xian Guo Zhua Xia

Seguir

Follow Seguridad en

10 de 14 01/05/13 23:01

Preservando el Anonimato y Extendiendo su Uso TAILS...

http://thehackerway.com/2011/10/31/preservando-el-an...

My Yahoo! newsgator Bloglines iNezha Twitter RSS - Entradas RSS - Comentarios

Nmero de Visitas:

Suscripcin por correo electrnico

Escribe tu direccin de correo electrnico para suscribirte a este blog, y recibir noticaciones de nuevos mensajes por correo. nete a otros 541 seguidores

Sign me up!

Twitter Adastra

RT @exploitdb: [local] - sudo v1.8.0-1.8.3p1 (sudo_debug) - Format String Root Exploit + glibc FORTIFY_SOURCE Bypass: sudo v1... http://t.c 5 hours ago WEB HACKING - Atacando DOJO Hackme Casino - Vulnerabilidad CSRF Parte XXVI wp.me/p1nWCG-BW 1 day ago @prisconley @Sofocles umm... voy a verlos tambin entonces. 2 days ago @prisconley @Sofocles Si, es cierto, es de los mejores que he visto ltimamente... que otros has visto? 2 days ago @prisconley Puede ser... si tienes tiempo, mira este vdeo, me parece que explica muy bien lo que es el "gobierno": youtube.com/watch?v=D_v5qy 2 days ago @prisconley Pues justo ese es el problema, que no hay NI UNA sola persona "decente" por quien votar (de momento)... triste pero cierto. 2 days ago RT @Sofocles: Este video ya lo habreis visto pero es genial. Explica lo que es el "gobierno" youtube.com/watch?v=D_v5qy 3 days ago Follow @jdaanial

Entradas recientes

Seguir

Follow Seguridad en

11 de 14 01/05/13 23:01

Preservando el Anonimato y Extendiendo su Uso TAILS...

http://thehackerway.com/2011/10/31/preservando-el-an...

WEB HACKING Atacando DOJO Hackme Casino Vulnerabilidad CSRF Parte XXVI Pasando de Netcat a Cryptcat WEB HACKING Atacando DOJO Vulnerabilidades SQL Injection en Hackme Casino Parte XXV WEB HACKING Atacando DOJO Enumeracin Hackme Casino Parte XXIV WEB HACKING Vulnerabilidades en XAMPP (Continuacin) Parte XXIII WEB HACKING Vulnerabilidades en XAMPP Parte XXII 2 aos W3AFRemote r01 Liberado WEB HACKING Atacando servidores web vulnerables Tomcat Parte XXI WEB HACKING Algunos Ataques directos contra servidores web Apache Parte XX WEB HACKING Ataques directos contra servidores web Parte XIX WEB HACKING Arquitecturas web vulnerables Parte XVIII WEB HACKING Clasicacin de Ataques web Parte XVII WEB HACKING Mdulos y Librerias en servidores web Apache Uso de MOD_CACHE Parte XVI WEB HACKING Mdulos y Librerias en servidores web Apache Uso de MOD_CACHE Parte XV

Entradas

Elegir mes

Calendario de Entradas

octubre 2011 L M X J V S D 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 sep nov

Sobre Adastra:

Soy un entusiasta de la tecnologa y la seguridad informtica, me siento atrado principalmente por la cultura y los fundamentos del Gray Hat Hacking. Soy una persona afortunada de poder dedicar mi tiempo y energa en hacer lo que me apasiona, aprendiendo y compartiendo lo aprendido, he comenzado a editar entradas Seguir en este blog dado que he llegado a un punto en el que considero que mis conocimientos tambin pueden favorecer a otros que tengan las ganas de adquirirlos

Follow Seguridad en

12 de 14

01/05/13 23:01

Preservando el Anonimato y Extendiendo su Uso TAILS...

http://thehackerway.com/2011/10/31/preservando-el-an...

del mismo modo que lo hago yo. As que con bastante frecuencia ir publicando entradas relacionadas con estudios y tcnicas que he ido asimilando a lo largo de mis investigaciones, todas enfocadas con diferentes facetas de la informtica con un nfasis especial en la seguridad. Citando a Galileo: "Nunca he encontrado una persona tan ignorante de la que no pueda aprender algo." "No se puede ensear nada a un hombre; slo se le puede ayudar a encontrar la respuesta dentro de s mismo". Happy Hack!

Blogroll

Aircrack-ng Anonymous Beef CDC Exploit DB FreeNet I2P Project Interconectado John The Ripper MetaSploit Nikto NMap Social Engineer Toolkit (SET) THC Hydra Tor Project TOR Project W3AF

Blogs Interesantes

48bits Antrax Blog Aztlan Hack Carluys Blog dominiohacker El Usuario Final Foro de elhacker.net Sitio web de elhacker.net

Mensajes y Pginas Populares

Hydra, Ataques de Fuerza Bruta WEB HACKING - Atacando DOJO Hackme Casino - Vulnerabilidad CSRF Parte Seguir XXVI Creando un "Fake" Access Point Inalmbrico

Follow Seguridad en

13 de 14

01/05/13 23:01

Preservando el Anonimato y Extendiendo su Uso TAILS...

http://thehackerway.com/2011/10/31/preservando-el-an...

Wireless Hacking Descubriendo APs con SSID ocultos y evadiendo Mac Filters Parte IV Wireless Hacking Cracking WPA/PSK utilizando Honeypots WPA /WPA2 Parte XVI Pasando de Netcat a Cryptcat Utilizando Reglas Libres de Snort para Deteccin de Amenazas y Generacin de Alarmas WEB HACKING - Ataques directos contra servidores web - Parte XIX Preservando el Anonimato y Extendiendo su Uso Conceptos Esenciales de TOR Parte I Que es el Hacking Uso practico de John The Ripper Wireless Hacking Utilizando Cowpatty y Pyrit para optimizar ataques por diccionario contra WPA/WPA2 Parte XV

Categoras

Elegir categora

adastra

Top Clicks

thehackerway.les.wordpr thehackerway.les.wordpr thehackerway.les.wordpr elusuarional.wordpress. dominiohacker.com nmap.org thehackerway.les.wordpr check.torproject.org thehackerway.les.wordpr code.google.com/p/kippo Arriba WordPress Blog de WordPress.com. Tema INove por NeoEase.

Seguir

Follow Seguridad en

14 de 14 01/05/13 23:01

Potrebbero piacerti anche

- GeneiDocumento12 pagineGeneicosasdeangelNessuna valutazione finora

- ¿Altavoces Adecuados para Amplificacion de Válvulas?Documento16 pagine¿Altavoces Adecuados para Amplificacion de Válvulas?cosasdeangelNessuna valutazione finora

- Big AlDocumento70 pagineBig AlcosasdeangelNessuna valutazione finora

- 2014 7303 PDFDocumento156 pagine2014 7303 PDFpaupichaNessuna valutazione finora

- ¿Altavoces Adecuados para Amplificacion de Válvulas?Documento16 pagine¿Altavoces Adecuados para Amplificacion de Válvulas?cosasdeangelNessuna valutazione finora

- Bingo Sinfones TR 3x3 3 CartonesDocumento3 pagineBingo Sinfones TR 3x3 3 CartonestekilasunriseNessuna valutazione finora

- DisartriaDocumento1 paginaDisartriacosasdeangelNessuna valutazione finora

- ¿Altavoces Adecuados para Amplificacion de Válvulas?Documento16 pagine¿Altavoces Adecuados para Amplificacion de Válvulas?cosasdeangelNessuna valutazione finora

- ¿Altavoces Adecuados para Amplificacion de Válvulas?Documento16 pagine¿Altavoces Adecuados para Amplificacion de Válvulas?cosasdeangelNessuna valutazione finora

- Manual ARTADocumento123 pagineManual ARTAClaudio E. Pedemonte SolanichNessuna valutazione finora

- 101 Consejos para Pacientes Con Enfermedad MuscularDocumento30 pagine101 Consejos para Pacientes Con Enfermedad Muscularmariaam39Nessuna valutazione finora

- Big AlDocumento70 pagineBig AlcosasdeangelNessuna valutazione finora

- Articles-237704 Archivo PDF Marco EuropeoDocumento280 pagineArticles-237704 Archivo PDF Marco EuropeoAlison Andrade VargasNessuna valutazione finora

- SinfotrDocumento22 pagineSinfotrtiamarlyNessuna valutazione finora

- Elaboracon PDF ADocumento12 pagineElaboracon PDF ACarlos Cubo ClementeNessuna valutazione finora

- Enhorabuena PDFDocumento9 pagineEnhorabuena PDFWilson EscalonaNessuna valutazione finora

- Elaboracon PDF ADocumento12 pagineElaboracon PDF ACarlos Cubo ClementeNessuna valutazione finora

- Protocolo de KyotoDocumento25 pagineProtocolo de KyotoAlejandro Gimelli100% (1)

- Disartria. Intervencion Logofoniatrica.Documento28 pagineDisartria. Intervencion Logofoniatrica.Alex Fernandez CaballeroNessuna valutazione finora

- 09 Cead Ac Carmen HiguerasDocumento46 pagine09 Cead Ac Carmen HigueraspaulaNessuna valutazione finora

- Prohibicion de Discriminacion - BILBAODocumento28 pagineProhibicion de Discriminacion - BILBAOLeonora Alejandra Madariaga MéndezNessuna valutazione finora

- Tema 25 Patologia Voz LenguajeDocumento17 pagineTema 25 Patologia Voz LenguajegushagelNessuna valutazione finora

- Aprendizaje LectoescrituraDocumento10 pagineAprendizaje LectoescrituraJulio Xezar Méndez GuerreroNessuna valutazione finora

- Como Clonar Un Disco Duro Con ClonezillaDocumento7 pagineComo Clonar Un Disco Duro Con ClonezillacosasdeangelNessuna valutazione finora

- KubotanDocumento14 pagineKubotanOscarGranadilloNessuna valutazione finora

- Rimando Ando Cuento CancionDocumento20 pagineRimando Ando Cuento CancionJennifer Pino CamañoNessuna valutazione finora

- 6 líneas de acción en seguridad TIDocumento35 pagine6 líneas de acción en seguridad TIcosasdeangelNessuna valutazione finora

- Mindfulness Meditation Made Easy - SpanishDocumento184 pagineMindfulness Meditation Made Easy - Spanishcosasdeangel100% (1)

- Inversa RDocumento5 pagineInversa RcosasdeangelNessuna valutazione finora

- Cuento de Trasto El CanguroDocumento10 pagineCuento de Trasto El CanguroovirogerNessuna valutazione finora

- Maquina MultinivelDocumento23 pagineMaquina MultinivelJesús Antonio ReyesNessuna valutazione finora

- Domain Controllers Backup - Restore - Parte 1Documento2 pagineDomain Controllers Backup - Restore - Parte 1Hector VasquezNessuna valutazione finora

- Jerarquias Digitales de TransmisiónDocumento29 pagineJerarquias Digitales de TransmisiónSagitta LyraeNessuna valutazione finora

- Sistema Analógico y Sistema DigitalDocumento6 pagineSistema Analógico y Sistema DigitalGisel CasasNessuna valutazione finora

- Ensayo Redes ComunicacionDocumento10 pagineEnsayo Redes ComunicacionFcoBaezNessuna valutazione finora

- Comparador de Dos Números de 3 BitsDocumento3 pagineComparador de Dos Números de 3 BitsAnonymous UNhh3wNessuna valutazione finora

- Capitulo 2. Unity Pro PDFDocumento52 pagineCapitulo 2. Unity Pro PDFambietNessuna valutazione finora

- L6 Procesos Ligeros (Hilos)Documento9 pagineL6 Procesos Ligeros (Hilos)themisabogadas mxNessuna valutazione finora

- RS-HFC-007 HFCDocumento84 pagineRS-HFC-007 HFCOscar TardencillaNessuna valutazione finora

- Informacion Sobre La Memoria RomDocumento3 pagineInformacion Sobre La Memoria RomDavid Varas BarberoNessuna valutazione finora

- Curriculum Vitae PDFDocumento4 pagineCurriculum Vitae PDFPatricio GhirardiNessuna valutazione finora

- Requerimientos de RedesDocumento30 pagineRequerimientos de RedesNestor RamirezNessuna valutazione finora

- Ensayo Sobre Logica SecuenciaDocumento21 pagineEnsayo Sobre Logica SecuenciaLuis Enrique Huh PucNessuna valutazione finora

- 2.2 Exploración de Redes Conectadas Directamente - REDES 2Documento1 pagina2.2 Exploración de Redes Conectadas Directamente - REDES 2Luis Angel Riaño'CNessuna valutazione finora

- Procesador IA-32 - Modo ProtegidoDocumento199 pagineProcesador IA-32 - Modo ProtegidoYer Ko100% (1)

- Dialogo Sobre InternetDocumento3 pagineDialogo Sobre InternetOriana Ramos0% (1)

- Matriz en Instituciones EducativasDocumento1 paginaMatriz en Instituciones EducativasJesica Lorena Rubiano MedinaNessuna valutazione finora

- Portafolio de Evidencias Unidad I, Administración de Bases de Datos.Documento7 paginePortafolio de Evidencias Unidad I, Administración de Bases de Datos.Daniel Ramos MeléndezNessuna valutazione finora

- Como Eliminar Virus Que Convierte Tus Carpetas en Accesos DirectosDocumento4 pagineComo Eliminar Virus Que Convierte Tus Carpetas en Accesos DirectosVickthor VcktNessuna valutazione finora

- Informe Del Trabajo RealizadoDocumento3 pagineInforme Del Trabajo RealizadoNolberto AcevedoNessuna valutazione finora

- Configuración Modem Huawei ABA CANTVDocumento7 pagineConfiguración Modem Huawei ABA CANTVErwin Roman Almarza ColinaNessuna valutazione finora

- DNS CiscoDocumento4 pagineDNS CiscopacoilaNessuna valutazione finora

- Amenazas y Mecanismos de DefensaDocumento45 pagineAmenazas y Mecanismos de DefensaYihad SamirNessuna valutazione finora

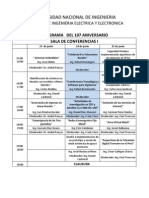

- Programa Fiee Completo Aniversario Fiee-UniDocumento2 paginePrograma Fiee Completo Aniversario Fiee-UniAlberto Huamani CanchizNessuna valutazione finora

- Unidad 3 Jairo ValdeleonDocumento8 pagineUnidad 3 Jairo ValdeleonjairoNessuna valutazione finora

- 3erlab2013 2 v2Documento5 pagine3erlab2013 2 v2Miguel Obispo ChaguaNessuna valutazione finora

- Taller de Base de DatosDocumento10 pagineTaller de Base de DatosMiguel Angel Rivera Niño67% (3)

- Pic16f84a Mando A Distancia para PCDocumento57 paginePic16f84a Mando A Distancia para PCchuchisNessuna valutazione finora

- Procedimiento Sig3Documento5 pagineProcedimiento Sig3franco2442Nessuna valutazione finora

- Microprocesadores-Teclado matricialDocumento30 pagineMicroprocesadores-Teclado matricialDeivid Quinde ConstanteNessuna valutazione finora