Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

Redes y Seguridad Foro #3

Caricato da

ELYTOMSTitolo originale

Copyright

Formati disponibili

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

Formati disponibili

Redes y Seguridad Foro #3

Caricato da

ELYTOMSCopyright:

Formati disponibili

Las siguientes actividades componen la evidencia de aprendizaje de la tercera semana de clase: Actividad 1 Preguntas interpretativas, argumentativas y propositivas, basadas

as en los contenidos. Actividad 2 Foro de evidencias. Dichas actividades puede encontrarlas dentro de esta carpeta.

En este foro estn invitados a compartir con el grupo, sus opiniones a travs de la produccin de conocimiento sobre motores de inyeccin: Leer el material de la Fase 3: "Ataques y Vulnerabilidades" A. Conoce usted otras herramientas de control de acceso que puedan ser usadas para monitorear la seguridad de una red?Cuales?.

Existe muchas herramientas de controlar el acceso y monitoreas la seguridad de una red, en la que podemos encontrar la ACL y el SNORT y depende de nosotros de cual estas herramientas nos provee mayor ventajas para nuestra empresa. ACL (LISTA DE CONTROL DE ACCESO) la cual estas son configuradas directamente en los routers de la red de la empresa, de igual forma se pueden usar dispositivos de seguridad como los son el FIREWALL, para evitar el ingreso de un Tercero inescrupuloso que quiera perjudicar la seguridad y red de la empresa, otro mtodo de seguridad para el control de acceso, es deshabilitar los puertos en los switchs que no sern utilizados, esta es una recomendacin que yo personalmente doy.

SNORT es un sniffer de paquetes y un detector de intrusos basado en red (se monitoriza todo un dominio de colisin). Es un software muy flexible que ofrece capacidades de almacenamiento de sus bitcoras tanto en archivos de texto como en bases de datos abiertas como lo es MySQL. Implementa un motor de deteccin de ataques y barrido de puertos que permite registrar, alertar y responder ante cualquier anomala previamente definida. As mismo existen herramientas de terceros para mostrar informes en tiempo real (ACID) o para convertirlo en un Sistema Detector y Pre ventor de Intrusos.Este IDS implementa un lenguaje de creacin de reglas flexibles, potentes y sencillas. Durante su instalacin ya nos provee de cientos de filtros o reglas para backdoor, DDoS, finger, FTP, ataques web, CGI, Nmap. Puede funcionar como sniffer (podemos ver en consola y en tiempo real qu ocurre en nuestra red, todo nuestro trfico), registro de paquetes (permite guardar en un archivo los logs para su posterior anlisis, un anlisis offline) o

como un IDS normal (en este caso NIDS). Cuando un paquete coincide con algn patrn establecido en las reglas de configuracin, se logea. As se sabe cundo, de dnde y cmo se produjo el ataque. Snort est disponible bajo licencia GPL, gratuito y funciona bajo plataformas Windows y UNIX/Linux. Dispone de una gran cantidad de filtros o patrones ya predefinidos, as como actualizaciones constantes ante casos de ataques, barridos o vulnerabilidades que vayan siendo detectadas a travs de los distintos boletines de seguridad.

B. Finalmente, un manual de procedimientos es la agrupacin de diversos planes, plantillas de datos, procedimientos, listas de chequeo y de ms. Cuales cree usted que son los elementos ms importantes de un manual de procedimientos y por que?. La mayoria de los Planes se base en las Directivas de seguridad implantadas en nuestra empresas, asi como tener como principal objetivo la formacin que debemos implantar entre los miembros de la organizacin con el fin de poder poner en marcha nuestros procedimientos porque si no cumplimos con esta parte no vale de nada enfatizar en el resto de los procedimientos de las PSI.

Como segunda medida podriamos enfatizar en los responsables del plan de PSI porque sobre ellos recae todo los conocimientos, asi mismo es responsable de que se cumpla con toda la fase de implantacin y puesta en marcha. Y como tercera medida conocer muy bien elementos que vamos a proteger y de quien es que lo vamos a proteger con el fin de garatizar un procedimiento optimo en el proceso de la informacion.

Podemos dar como cuarto las definiciones de los niveles de seguridad y la revisin de las listas de chequeos para que as de esta forma siempre se est verificando que se est haciendo y si se est llevando de manera correcta. Uno de los elementos fundamentales para mejorar la seguridad de la informacin en una organizacin es la auditoria de seguridad; Las etapas y metodologa de la auditoria deben estar bien definidas y deben ser cumplidas estrictamente. Un ejemplo de las consideraciones y elementos a considerar en la auditoria de seguridad informtica es el anlisis de cmo enfrenta la organizacin uno de los mas grandes males de los ltimos aos; el spam

Potrebbero piacerti anche

- Foros 3 Seguridad y RedesDocumento1 paginaForos 3 Seguridad y Redesenigma29Nessuna valutazione finora

- SAD Fundamentos de SeguridadDocumento53 pagineSAD Fundamentos de SeguridadOscar MoralesNessuna valutazione finora

- Seguridad InformaticaDocumento5 pagineSeguridad Informaticalaura hernandezNessuna valutazione finora

- Fase4 Sistemas Operativos 233007 15Documento13 pagineFase4 Sistemas Operativos 233007 15Willmar RomeroNessuna valutazione finora

- Hacking ÉticoDocumento4 pagineHacking ÉticoDianitha VMNessuna valutazione finora

- Taller de SeguridadDocumento46 pagineTaller de SeguridadNicolas Antonio Sobarzo MartinezNessuna valutazione finora

- La Implementacion Del Mes - Seguridad Aplicada - Septiembre 2021 v2Documento41 pagineLa Implementacion Del Mes - Seguridad Aplicada - Septiembre 2021 v2AndyNessuna valutazione finora

- Motivaciones para Implementar Mecanismos de Seguridad.Documento6 pagineMotivaciones para Implementar Mecanismos de Seguridad.enderog63Nessuna valutazione finora

- 12 Dias para Proteger SeDocumento28 pagine12 Dias para Proteger SeMartin Ojeda KnappNessuna valutazione finora

- Seguridad Informatica.Documento13 pagineSeguridad Informatica.jeremy9neiraNessuna valutazione finora

- Fase 2 - Planificación - Seguridad Sistemas OperativosDocumento17 pagineFase 2 - Planificación - Seguridad Sistemas OperativosfetolozavNessuna valutazione finora

- Informe de Pentesting (Bwapp) : Nombre de La Compañía Creado Por: Alumno XXXXXXXXXXDocumento11 pagineInforme de Pentesting (Bwapp) : Nombre de La Compañía Creado Por: Alumno XXXXXXXXXXraul nayachNessuna valutazione finora

- Taller de Ethical Hacking 2023 - V1Documento75 pagineTaller de Ethical Hacking 2023 - V1Matias Espinoza gonzalez100% (1)

- FirewallDocumento16 pagineFirewallVany NavaNessuna valutazione finora

- Gobierno, Riesgo y Cumplimiento para Seguridad de La Información (CompTIA Security+ SY0-601)Documento52 pagineGobierno, Riesgo y Cumplimiento para Seguridad de La Información (CompTIA Security+ SY0-601)german jose hernandez ouviertNessuna valutazione finora

- Cifrado AtbashDocumento5 pagineCifrado AtbashZandy MadridNessuna valutazione finora

- Introducción Al Pentesting y Kali LinuxDocumento7 pagineIntroducción Al Pentesting y Kali LinuxAndresAguilarNessuna valutazione finora

- PKI y Software LibreDocumento35 paginePKI y Software LibreRemberto Gonzales CruzNessuna valutazione finora

- Necesidad de Seguridad y Protección en Los Sistemas OperativosDocumento12 pagineNecesidad de Seguridad y Protección en Los Sistemas OperativosJavier MolinaNessuna valutazione finora

- Manual de InforDocumento10 pagineManual de InforEmmanuel TinocoNessuna valutazione finora

- DHDCSDocumento42 pagineDHDCSNicoll Laguna GonzalezNessuna valutazione finora

- Introducción Al Pentesting - ITechNodeDocumento5 pagineIntroducción Al Pentesting - ITechNodeferjuveloNessuna valutazione finora

- Tema 01-Tarea - Controles de Seguridad y Metodología ForenseDocumento7 pagineTema 01-Tarea - Controles de Seguridad y Metodología ForenseRichard Valencia SalgadoNessuna valutazione finora

- 1 Introducción A La Seguridad y Al Hacking ÉticoDocumento16 pagine1 Introducción A La Seguridad y Al Hacking ÉticoJaime Bala NormaNessuna valutazione finora

- S3 - Jose Flores Semana 3Documento6 pagineS3 - Jose Flores Semana 3Maximiliano RiosNessuna valutazione finora

- Unidad 4, Evaluación de La Seguridad.Documento12 pagineUnidad 4, Evaluación de La Seguridad.Raúl Monforte ChulinNessuna valutazione finora

- Variables de Auditoria de Sistemas en Sistemas Operativos Caracteristicas y Controles de SeguridadDocumento8 pagineVariables de Auditoria de Sistemas en Sistemas Operativos Caracteristicas y Controles de Seguridadlonuevored100% (2)

- Contramedidas para Mitigar APTsDocumento2 pagineContramedidas para Mitigar APTsDenniseNessuna valutazione finora

- Apuntes SeguridadDocumento103 pagineApuntes Seguridadmarbadiola6087Nessuna valutazione finora

- Marco Referencial de Pruebas y Herramientas de Detección - CursosDocumento21 pagineMarco Referencial de Pruebas y Herramientas de Detección - CursosandersonNessuna valutazione finora

- Introduccion A La SeguridadDocumento4 pagineIntroduccion A La SeguridadESTUDIONessuna valutazione finora

- Buri Jimenez Control1Documento5 pagineBuri Jimenez Control1buri100% (2)

- Equipo RojoDocumento14 pagineEquipo RojoIván BarraNessuna valutazione finora

- DEHO 130-Unidad 1Documento17 pagineDEHO 130-Unidad 1Walter MarciaNessuna valutazione finora

- Pruebas de PenetracionDocumento10 paginePruebas de Penetracionluiszambrano874Nessuna valutazione finora

- Introduccion Seguridad InformaticaDocumento5 pagineIntroduccion Seguridad InformaticaElvia Nicolle Rojas FigueroaNessuna valutazione finora

- Mi Punto de La ExposicionDocumento9 pagineMi Punto de La ExposicionJavier MolinaNessuna valutazione finora

- Jonathan Mellado Tarea2Documento5 pagineJonathan Mellado Tarea2Jonathan Mellado HernándezNessuna valutazione finora

- Conf 10Documento11 pagineConf 10Esteban Ramos MartínezNessuna valutazione finora

- Actividad Evaluativa Eje 4 Modelos de ProgramacionDocumento21 pagineActividad Evaluativa Eje 4 Modelos de ProgramacionJaime EduardoNessuna valutazione finora

- Implementación de Redes Privadas Virtuales Utilizando Protocolo IPSecDocumento30 pagineImplementación de Redes Privadas Virtuales Utilizando Protocolo IPSecmiralakiNessuna valutazione finora

- Definición y Objetivos de La Auditoría SenaDocumento23 pagineDefinición y Objetivos de La Auditoría Senajunio16Nessuna valutazione finora

- Unidad 4 - Entornos de InternetDocumento25 pagineUnidad 4 - Entornos de InternetastridhdzNessuna valutazione finora

- Curso de Detección de IntrusosDocumento43 pagineCurso de Detección de IntrusosLázaro RodríguezNessuna valutazione finora

- Blue Team HerbertDocumento3 pagineBlue Team HerbertJESUSNessuna valutazione finora

- Primeros 5 Controles CisDocumento4 paginePrimeros 5 Controles CisChristian ChávezNessuna valutazione finora

- Gestión de incidentes de seguridad informática. IFCT0109Da EverandGestión de incidentes de seguridad informática. IFCT0109Nessuna valutazione finora

- Sistema de Información.Documento9 pagineSistema de Información.Maria alfaroNessuna valutazione finora

- Semana 2 - Tema 1 - Amenazas de Seguridad en Redes ModernasDocumento5 pagineSemana 2 - Tema 1 - Amenazas de Seguridad en Redes ModernasJason Robelo HuarancaNessuna valutazione finora

- Conceptos Basicos: Virus-Impacto-Seguridad-Riesgo PDFDocumento7 pagineConceptos Basicos: Virus-Impacto-Seguridad-Riesgo PDFGabrielNessuna valutazione finora

- Sistema de Control de SesionesDocumento7 pagineSistema de Control de SesionesAlicia AscucNessuna valutazione finora

- Security OnionDocumento7 pagineSecurity OnionYojan David Sanchez OsoriaNessuna valutazione finora

- Presentación Construyendo Una Red SeguraDocumento6 paginePresentación Construyendo Una Red SeguraLuis RiveraNessuna valutazione finora

- Protocolo Colaborativo Seguridad de Software Unidad 3Documento5 pagineProtocolo Colaborativo Seguridad de Software Unidad 3gervis pajaro100% (1)

- Unidad 6 Evaluación de La Seguridad Parte 1Documento4 pagineUnidad 6 Evaluación de La Seguridad Parte 1Winder JimenezNessuna valutazione finora

- Tecnologías 5Documento5 pagineTecnologías 5Kathvond StambukNessuna valutazione finora

- SG InformaticaDocumento3 pagineSG InformaticaLisbey UrreaNessuna valutazione finora

- Cuestionario - Criterios de Selección de Hardware"Documento4 pagineCuestionario - Criterios de Selección de Hardware"ANDRES FELIPE ORTIZ CORONADONessuna valutazione finora

- Auditoria de Redes de ComputadorasDocumento15 pagineAuditoria de Redes de ComputadorasAlexi Mori Rojas67% (3)

- Hacking Etico - GRUPO 02Documento6 pagineHacking Etico - GRUPO 02CHRISTIAN ANTHONY MORALES ESQUIVELNessuna valutazione finora

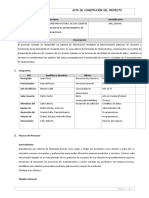

- Acta de Constitución Del Proyecto Grupo 7 - (G1) FinalDocumento5 pagineActa de Constitución Del Proyecto Grupo 7 - (G1) FinalJose Luis BelitoNessuna valutazione finora

- Ajtp Zjap CVTP Evb1-1Documento21 pagineAjtp Zjap CVTP Evb1-1Carla Vianney Tellez PenicheNessuna valutazione finora

- Ejemplo de Mapeo de RiesgoDocumento8 pagineEjemplo de Mapeo de Riesgoyolanda avilesNessuna valutazione finora

- La Declaración If-Then en VBADocumento3 pagineLa Declaración If-Then en VBAAlvaro Herbas DuranNessuna valutazione finora

- MF221 ManualDocumento32 pagineMF221 ManualchuasioklengNessuna valutazione finora

- MANUAL VERSION RECURSOS HUMANOS - NISIRA v.2.0 PDFDocumento182 pagineMANUAL VERSION RECURSOS HUMANOS - NISIRA v.2.0 PDFEduardo LévanoNessuna valutazione finora

- Variables JavaDocumento5 pagineVariables JavaneflexNessuna valutazione finora

- Antecedent eDocumento3 pagineAntecedent ejuli el proNessuna valutazione finora

- Capítulo 5 - Exposicion CISCODocumento17 pagineCapítulo 5 - Exposicion CISCODARYL ARATH OSCCO BUSTAMANTENessuna valutazione finora

- Servicio de Auditoria-Validacion Datos Geologicos-QAQC-Modelamiento-Recursos by EVELARDEDocumento14 pagineServicio de Auditoria-Validacion Datos Geologicos-QAQC-Modelamiento-Recursos by EVELARDEEnrique VelardeNessuna valutazione finora

- CISCODocumento27 pagineCISCOAlex RVNessuna valutazione finora

- Artículo ConisoftDocumento15 pagineArtículo Conisoftadel_itaNessuna valutazione finora

- Diseño e Implementacion de MINIXDocumento177 pagineDiseño e Implementacion de MINIXgrvc22100% (1)

- Conceptos Generales de ProgramacionDocumento5 pagineConceptos Generales de ProgramacionNINGUNO23Nessuna valutazione finora

- Cuestionario Visa AmericanaDocumento5 pagineCuestionario Visa AmericanaZara HernandezNessuna valutazione finora

- Practicas Recuperacion ResueltasDocumento16 paginePracticas Recuperacion ResueltasalejandromoraNessuna valutazione finora

- Decision Trees ExerciseDocumento44 pagineDecision Trees ExerciseHeriberto CruzNessuna valutazione finora

- Introducción A SQLDocumento34 pagineIntroducción A SQLheri050789Nessuna valutazione finora

- Programación BásicaDocumento59 pagineProgramación BásicaFeliciano Nevarez RaizolaNessuna valutazione finora

- Analisis y Diseño Khon WaDocumento23 pagineAnalisis y Diseño Khon WaronalNessuna valutazione finora

- Wang LaboratoriosDocumento6 pagineWang LaboratoriosLUISA FERNANDA CAMPAZ VERNAZANessuna valutazione finora

- Tutorial para Edicion 1Documento5 pagineTutorial para Edicion 1Luis MillasakyNessuna valutazione finora

- Manual Usuario Eurolector OBDII V1.2Documento26 pagineManual Usuario Eurolector OBDII V1.2Luix TiradoNessuna valutazione finora

- ¿Cuáles Son Los Beneficios Tangibles e Intangibles Del Sistema de ERP - Eduarea's BlogDocumento5 pagine¿Cuáles Son Los Beneficios Tangibles e Intangibles Del Sistema de ERP - Eduarea's BlogRicardo Peralta MolinaNessuna valutazione finora

- Enseñanza XXI Diptico FamiliasDocumento2 pagineEnseñanza XXI Diptico Familiasjordi_aNessuna valutazione finora

- FT-SST-092 Formato Analisis de Tareas CriticasDocumento2 pagineFT-SST-092 Formato Analisis de Tareas CriticasNubia RosalesNessuna valutazione finora

- Autodesk Autocad Brochure Semco 2020 WebDocumento2 pagineAutodesk Autocad Brochure Semco 2020 WebHugoNessuna valutazione finora

- Reporte Pract1 EmbebidosDocumento15 pagineReporte Pract1 Embebidosfedexin_40Nessuna valutazione finora

- CronicaDocumento3 pagineCronicaRonaldiño Higuita UribeNessuna valutazione finora

- Qué Es Un Cuadro SinópticoDocumento2 pagineQué Es Un Cuadro SinópticoYeny Flores TapiaNessuna valutazione finora