Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

LogMeIn SecurityWhitepaper

Caricato da

Yaiza MartínTitolo originale

Copyright

Formati disponibili

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

Formati disponibili

LogMeIn SecurityWhitepaper

Caricato da

Yaiza MartínCopyright:

Formati disponibili

LogMeIn Security: Seguridad LogMeIn:

An en profundidad Una mirada In-Depth Look

Seguridad LogMeIn: Una mirada en profundidad

ndice Axiomas de acceso remoto ....................................................................................................3 Arquitectura de LogMeIn ...................................................................................................... 5 Mecanismos de seguridad de LogMeIn ................................................................................... 7 Deteccin de intrusin ........................................................................................................ 15 Reenvo de datos ................................................................................................................ 21 NAT transversal de UDP....................................................................................................... 22 Actualizaciones de software y seguridad de la puerta de enlace ............................................. 24 Conclusin ......................................................................................................................... 25

Copyright 2003-2013 LogMeIn, Inc. Todos los derechos reservados.

Seguridad LogMeIn: Una mirada en profundidad

Autor Resumen

Mrton Anka, Jefe tcnico ejecutivo, LogMeIn, Inc. Este documento proporciona una mirada en profundidad de las caractersticas de seguridad del producto de acceso remoto de LogMeIn.com, LogMeIn. En LogMeIn pensamos que la seguridad no tiene porqu ser un campo secreto, ni esperamos que nuestros clientes acepten con los ojos cerrados nuestros puntos de vista relacionados con caractersticas de seguridad importantes, como el cifrado de extremo a extremo. Mediante la publicacin de los detalles sobre cmo funcionan los mecanismos de seguridad y la forma en la que operan entre nuestros distintos productos, tambin estamos invitando al pblico a que examine nuestros esfuerzos.

Pblico

Este documento tiene un contenido tcnico y est dirigido a ingenieros o diseadores de redes. La lectura de este documento puede ayudarle a realizar los anlisis de amenazas necesarios antes de desplegar nuestro producto.

Terminologa

En la arquitectura de LogMeIn, existen tres entidades que participan en cada sesin de acceso remoto. El cliente o usuario es la persona o el software que accede a un recurso remoto. El host o servidor es el ordenador al que se est accediendo o el software del host de LogMeIn de dicho ordenador. La puerta de enlace es el servicio de LogMeIn que acta como intermediario del trfico entre el cliente y el host.

Conceptos fundamentales de diseo

LogMeIn se ha diseado para permitir un acceso remoto seguro a recursos importantes a travs de una red que no es de confianza. Durante el desarrollo del software, las consideraciones de seguridad siempre prevalecieron sobre las consideraciones de utilizacin.

Copyright 2003-2013 LogMeIn, Inc. Todos los derechos reservados.

Seguridad LogMeIn: Una mirada en profundidad

Axiomas de acceso remoto

Todo puede ser un objetivo

Debido al aumento de las conexiones por banda ancha de Internet, cada da ms ordenadores estn conectados de manera ininterrumpida. La mayora de estos ordenadores los utilizan usuarios que se conectan desde casa y que tienen vacos de seguridad, como las vulnerabilidades sin parches y la falta de contraseas adecuadas. Sin embargo, la mayor debilidad son los usuarios en s. La penetracin extremadamente rpida de los denominados virus de correo electrnico ilustra la total falta de conciencia en los referente a la seguridad y la ingenuidad de la mayora de los usuarios de Internet. Los virus de correo electrnico son archivos adjuntos al mensaje, ms conocidos como caballos de Troya. Se propagan tan rpido porque los usuarios, sorprendentemente, estn dispuestos a violar una de las reglas principales del manejo de contenido que no es de confianza. Si los propios usuarios son responsables de la infeccin de sus ordenadores con troyanos, cmo podemos fiarnos de ellos para proteger adecuadamente sus sistemas contra ataques directos? Incluso los administradores de red competentes pueden despistarse y olvidar instalar uno o dos parches, lo cual supondra, en el peor de los casos, permitir que los piratas informticos ejecuten cdigo arbitrario en los sistemas afectados. No hay nada que demuestre mejor este hecho que la rpida propagacin de los gusanos de Microsoft SQL Server en 2003. MSBlaster y Slammer infectaron un gran nmero de ordenadores, generando un excesivo trfico de red con la ayuda de un nmero exponencial creciente de hosts infectados que los usuarios podan percibir mediante un descenso en la velocidad de acceso a Internet, incluso en redes que no estaban en peligro. Los gusanos como MSBlaster o Slammer no eran muy complejos. Su velocidad de propagacin estaba muy lejos de ser perfecta y, por lo tanto, no causaron ningn tipo de prdida o robo de datos importante. Sus creadores explotaron una vulnerabilidad ampliamente conocida de Microsoft SQL Server, cuya solucin estuvo disponible unas cuantas semanas despus del primer ataque de gusano. Esto quiere decir que se pueden calificar como una broma de muy mal gusto,

Copyright 2003-2013 LogMeIn, Inc. Todos los derechos reservados.

Seguridad LogMeIn: Una mirada en profundidad

que sin duda caus innumerables problemas, pero cuyo efecto no fue ni mucho menos tan desastroso como podra haber sido. Slo nos queda imaginarnos lo que pueden hacer piratas informticos expertos con malas intenciones cuando tienen un objetivo lucrativo.

Acceso remoto y seguridad

Es fcil observar que la mayora de los ordenadores conectados a Internet son extremadamente vulnerables, incluso sin la instalacin de un producto de acceso remoto. Los productos de acceso remoto se perciben como factores de alto riesgo, pero principalmente por motivos psicolgicos. Cuando un usuario observa una solucin de acceso remoto en accin, su primera reaccin negativa est relacionada normalmente con las implicaciones de seguridad. Esto es completamente normal y, de hecho, es lo ideal. El verdadero problema es que los usuarios no observan inmediatamente la amenaza inherente en otras aplicaciones de red como un cliente de correo electrnico, un servidor web o el sistema operativo en s. Todos los sistemas operativos modernos incluyen de forma predeterminada algn tipo de solucin de acceso remoto. Windows, por ejemplo, incluyen Escritorio remoto de Microsoft como una sencilla interfaz de administracin remota. Incluso OpenBSD, la variante de Unix, que normalmente est considerado como el sistema operativo ms seguro que existe, incluye SSH, que, una vez ms, es una aplicacin sencilla y segura que permite un acceso de lnea de comandos al ordenador remoto. Bsicamente, una solucin de acceso remoto bien configurada y correctamente elegida no conlleva ningn riesgo adicional. Si un administrador de red puede mantener una red segura utilizando un paquete de software de acceso remoto fiable como LogMeIn, se aumenta la productividad y se reducen los costes sin que esto tenga ningn efecto negativo en la seguridad de la red.

Copyright 2003-2013 LogMeIn, Inc. Todos los derechos reservados.

Seguridad LogMeIn: Una mirada en profundidad

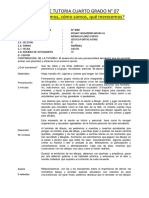

Arquitectura de LogMeIn

Antes de explicar los mecanismos de seguridad exactos que se utilizan en LogMeIn, es necesario proporcionar una breve introduccin a la arquitectura de soluciones. Existen tres componentes clave en cualquier sesin de acceso remoto. Los roles del cliente y del host deben ser sencillos; el tercer componente es la puerta de enlace de LogMeIn.

Figura 1. Arquitectura de LogMeIn

El host de LogMeIn que aparece en la figura 1 mantiene una conexin continua protegida por SSL con uno de los servidores de puerta de enlace de LogMeIn en uno de nuestros centros de datos fsicamente protegido. El vnculo se inicia a travs del host y el firewall lo considera una conexin saliente, como trfico de exploracin web protegido.

Copyright 2003-2013 LogMeIn, Inc. Todos los derechos reservados.

Seguridad LogMeIn: Una mirada en profundidad

El navegador del cliente establece una conexin a LogMeIn y se autentica. En funcin de la identidad del cliente. se le autoriza el intercambio de datos con uno o ms host (los host correspondientes a la cuenta del usuario). A continuacin, la puerta de enlace reenva el siguiente trfico cifrado entre el cliente y el host. Hay que destacar que el cliente tendr que autenticarse tambin en el host; la puerta de enlace es el intermediario del trfico entre las dos entidades, pero no necesita que el host confe en el cliente de forma implcita. Una vez que el host ha verificado la identidad del cliente y autorizado el acceso al ordenador, se inicia la verdadera sesin de acceso remoto. La ventaja de utilizar la puerta de enlace, en lugar de establecer un vnculo directo entre el cliente y el host, es que uno de estos dos, o ambos, pueden tener configurado un firewall. La puerta de enlace de LogMeIn garantiza que el usuario no necesite configurar ningn firewall.

Copyright 2003-2013 LogMeIn, Inc. Todos los derechos reservados.

Seguridad LogMeIn: Una mirada en profundidad

Mecanismos de seguridad de LogMeIn

Cuando los usuarios piensan en la seguridad de los datos de Internet, normalmente se preocupan sobre el cifrado de datos, hasta el punto en el que la seguridad se calcula sobre la longitud de la clave de cifrado utilizada. Sin embargo, el cifrado y descifrado, aunque son muy importantes, son tareas un tanto triviales en comparacin con los otros retos a los que se enfrentan los diseadores de sistemas seguros. Como podr observar, el cifrado de datos es slo uno de los objetivos principales establecidos por los diseadores de LogMeIn.

Autenticacin de la puerta de enlace en el cliente

En primer lugar, cuando un usuario se conecta a una instalacin de LogMeIn a travs de una puerta de enlace (el servidor), debe estar completamente seguro de que el ordenador con el que va a realizar el intercambio de datos es realmente el equipo al que desea conectarse. Supongamos que un pirata informtico imita el servidor ante el usuario e imita al usuario ante el servidor. El pirata informtico, en este caso, puede situarse entre las dos partes mientras consulta o, posiblemente, modifica los datos que se estn transmitiendo. Esto se conoce como intrusin o ataque MITM, del cual es muy difcil protegerse. LogMeIn utiliza certificados SSL/TLS para verificar las identidades del servidor y, por lo tanto, proporcionar proteccin ante los ataques MITM. Cuando se realiza una conexin, se verifica el certificado del servidor. Si el certificado no ha sido emitido por una autoridad de certificacin en la que confa el usuario, aparecer una advertencia. Si el certificado ha sido emitido por una autoridad de certificacin de confianza, pero el nombre del host en la direccin URL no coincide con el nombre del host incluido en el certificado, aparecer una advertencia diferente. Si el servidor acepta estas verificaciones, el navegador del usuario genera una clave maestra o PMS, la cifra en la clave pblica del servidor incluida en su certificado y la enva al servidor. Asegurada por la criptografa de claves pblicas, slo el servidor que incluya esa clave privada correspondiente podr descifrar la clave PMS. El usuario y el servidor utilizarn la clave PMS

Copyright 2003-2013 LogMeIn, Inc. Todos los derechos reservados.

Seguridad LogMeIn: Una mirada en profundidad

para derivar la clave secreta, que a su vez, se utilizar para derivar los vectores de inicializacin y las claves de sesin para la duracin de la sesin segura. En poco tiempo, todo lo anterior asegurar que el usuario est estableciendo una conexin con el servidor y no con una tercera entidad. Si se intenta un ataque MITM, se disparar una de las advertencias de seguridad o la clave PMS ser desconocida para el ataque MITM, haciendo el ataque imposible. (Lectura recomendada: SSL and TLS: Designing and Building Secure Systems (SSL y TLS: Diseo y

creacin de sistemas seguros) por Eric A. Rescorla)

Autenticacin de usuarios en la puerta de enlace

Los usuarios de LogMeIn se deben autenticar en la puerta de enlace y en el host. Cuando un usuario se conecta al sitio web de LogMeIn, se realiza una verificacin de direccin de correo electrnico y contrasea. A los usuarios tambin se les recomienda activar una o varias funciones de seguridad adicionales de LogMeIn para reforzar este paso de autenticacin.

Copyright 2003-2013 LogMeIn, Inc. Todos los derechos reservados.

Seguridad LogMeIn: Una mirada en profundidad

Figura 2. Autenticacin entre los usuarios y la puerta de enlace

Copyright 2003-2013 LogMeIn, Inc. Todos los derechos reservados.

Seguridad LogMeIn: Una mirada en profundidad

Cdigos de seguridad impresos

Una de las funciones de seguridad adicionales en una hoja de cdigos de seguridad impresos. Cuando el usuario activa esta funcin, se le solicitar que imprima una lista de las contraseas de nueve caracteres aleatorios generadas por la puerta de enlace. Cada vez que un usuario de LogMeIn inicie sesin en su cuenta en www.LogMeIn.com se le pedir que introduzca uno de los cdigos de seguridad de la lista antes de poder acceder a su cuenta. Cada cdigo podr utilizarse una sola vez. Antes de que el usuario agote todos los cdigos de seguridad impresos, se le solicitar que imprima otra pgina. Esto invalida los cdigos de seguridad anteriores que no haban sido utilizados. Cmo habilitar los cdigos de seguridad impresos 1 2 3 4 5 Inicie sesin en su cuenta de LogMeIn. Haga clic en Cuenta en la esquina superior derecha. En la ficha Seguridad, seleccione la opcin Cdigo de seguridad impreso. Genere e imprima una lista de cdigos de seguridad. Haga clic en Guardar.

Cdigos de seguridad enviados por correo electrnico

Otra forma de proteger su cuenta de LogMeIn es utilizar la funcin Cdigo de seguridad enviado por e-mail. Cada vez que inicie sesin en su cuenta en LogMeIn.com se le enviar un correo electrnico con un cdigo de seguridad que debe introducir en el cuadro de dilogo adecuado para acceder a su cuenta. Cada cdigo podr utilizarse una sola vez. Para poder utilizar esta tecnologa, el destinatario del cdigo de seguridad deber utilizar un dispositivo inalmbrico. Cuando se active esta caracterstica y el usuario se autentique correctamente con su direccin de correo electrnico y contrasea en la puerta de enlace de LogMeIn, se generar una cdigo de acceso y se enviar a la direccin de correo electrnico inalmbrica. El usuario recibir este cdigo de acceso en un correo electrnico y lo introducir en la pgina proporcionada por la puerta de enlace, probando de esta forma que es el

Copyright 2003-2013 LogMeIn, Inc. Todos los derechos reservados.

10

Seguridad LogMeIn: Una mirada en profundidad

propietario del dispositivo. Esta contrasea caducar unos cuantos minutos despus de haber sido generada, o bien, despus de utilizarla, lo que ocurra antes. Cmo habilitar los cdigos de seguridad enviados por correo electrnico 1 2 3 4 5 Inicie sesin en su cuenta de LogMeIn. Haga clic en Cuenta en la esquina superior derecha. En la ficha Seguridad, seleccione la opcin Cdigo de seguridad enviado por email. Introduzca su direccin de correo electrnico en el campo correspondiente. Haga clic en Guardar.

Control de cuentas

Utilice la funcin Control de cuentas para llevar un seguimiento de la actividad de su cuenta de LogMeIn. Seleccione los sucesos por los que quiere recibir una notificacin automtica por correo electrnico como errores al intentar iniciar sesin o cambios de contrasea. Las notificaciones se enviarn a las direcciones de correo electrnico especificadas (para mltiples destinatarios, separe las direcciones de correo electrnico con punto y coma). Tenga en cuenta que algunos de los sucesos de cuenta ms importantes estn activados de forma predeterminada y no se pueden deshabilitar. Cmo habilitar la funcin de control de cuentas 1 2 3 4 5 Inicie sesin en su cuenta de LogMeIn. Haga clic en Cuenta en la esquina superior derecha. En la ficha Seguridad, bajo Control de cuentas, introduzca su direccin de correo electrnico en el campo correspondiente. Seleccione los sucesos sobre los cuales desea recibir notificacin automtica por correo electrnico. Haga clic en Guardar.

Copyright 2003-2013 LogMeIn, Inc. Todos los derechos reservados.

11

Seguridad LogMeIn: Una mirada en profundidad

Autenticacin de la puerta de enlace en el host

La puerta de enlace debe probar su identidad en el host antes de que se le confen los cdigos de acceso. El host, cuando realiza una conexin a la puerta de enlace, comprueba su certificado SSL para asegurarse de que se est conectando a uno de los servidores de puerta de enlace de LogMeIn. Este proceso es muy similar a la forma en que la puerta de enlace autentica un cliente.

Autenticacin del host en la puerta de enlace

La puerta de enlace verifica la identidad del host cuando acepta una conexin entrante que utiliza una cadena larga de identificador nico. Esta cadena es una clave compartida entre las dos entidades y es emitida por la puerta de enlace cuando se instala el host. Este identificador nico slo se comunica en un canal protegido por SSL y nicamente despus de que el host haya verificado la identidad de la puerta de enlace. La figura 3 ilustra la forma en la que el host y la puerta de enlace se autentican entre s antes de que un host pueda acceder al cliente.

Copyright 2003-2013 LogMeIn, Inc. Todos los derechos reservados.

12

Seguridad LogMeIn: Una mirada en profundidad

Figura 3. Autenticacin del host y la puerta de enlace

Copyright 2003-2013 LogMeIn, Inc. Todos los derechos reservados.

13

Seguridad LogMeIn: Una mirada en profundidad

Cifrado de datos

El estndar SSL/TLS define una amplia eleccin de conjuntos de cifrado como RC4 y 3DES, y algunas implementaciones proporcionan conjuntos ms avanzados que tambin incluyen AES. RC4 funciona en claves de 128 bits y 3DES utiliza claves de 168 bits. AES puede utilizar claves de 128 256 bits. El cliente y el host acuerdan utilizar el cifrado ms potente posible. Esto se realiza por parte del cliente, que enva al host una lista de los cifrados que desea utilizar y el host selecciona el que prefiera de la lista. El estndar SSL/TLS no define la forma en la que el host debe seleccionar el cifrado final. En LogMeIn, el host slo selecciona el conjunto de cifrado ms potente posible que el cliente ha proporcionado. Este mtodo permite tanto al cliente como al host rechazar el uso de algoritmos de cifrado de datos especficos sin necesidad de actualizar ambos componentes, yen el caso de que el algoritmo est roto o no sea seguro segn lo evaluado.

Copyright 2003-2013 LogMeIn, Inc. Todos los derechos reservados.

14

Seguridad LogMeIn: Una mirada en profundidad

Deteccin de intrusin

LogMeIn proporciona dos niveles para detectar los intentos de intrusin: SSL/TLS y Filtros de intrusin de LogMeIn.

SSL/TLS

El primer nivel de deteccin de intrusin lo proporciona SSL/TLS para asegurarse de que los datos no han cambiado durante la transmisin. Esto se consigue a travs de las tcnicas siguientes: Numeracin de secuencia de registro Numeracin de secuencia de registro significa que el remitente numera los registros SSL/TLS y el destinatario comprueba la solicitud. De esta forma se asegura que un pirata informtico no pueda eliminar ni insertar registros arbitrarios en el flujo de datos. Cdigos de autenticacin de mensajes Se agregan cdigos de autenticacin de mensajes (MAC) a cada registro SSL/TLS. Esto proviene de la clave de sesin (que slo conocen las dos partes que se estn comunicando) y de los datos contenidos en el registro. Si falla una verificacin de MAC, se supone que los datos se modificaron durante la transmisin. Encadenamiento de bloques de cifrado El conjunto de cifrado preferido por LogMeIn tambin utiliza el encadenamiento de bloques de cifrado (modo CBC), lo que significa que cada registro SSL/TLS depender del contenido del registro anterior. De este modo, la introduccin al cifrado no slo est formada por el registro de texto plano actual, sino que tambin incluye el anterior. Esto, una vez ms, asegura que los paquetes no se puedan insertar ni eliminar del flujo de datos.

Copyright 2003-2013 LogMeIn, Inc. Todos los derechos reservados.

15

Seguridad LogMeIn: Una mirada en profundidad

Para obtener ms informacin sobre la deteccin de intrusin SSL/TLS, consulte SSL and TLS:

Designing and Building Secure Systems (SSL y TLS: Diseo y creacin de sistemas seguros) por

Eric A. Rescorla

Filtros de intrusin de LogMeIn

El segundo nivel est proporcionado por LogMeIn en s y est compuesto por tres filtros de intrusin.

Filtro de direccin IP

Cuando LogMeIn recibe una solicitud de conexin de un cliente, en primer lugar, comprueba su lista de direcciones IP que son o no de confianza y posiblemente deniega la conexin. Un administrador puede configurar una lista de direcciones IP en LogMeIn permitidas o denegadas para establecer una conexin al host seleccionado (por ejemplo, puede designar la red interna y la direccin IP domstica del administrador como direcciones permitidas)

Filtro de denegacin de servicio

Un filtro de denegacin de servicio rechaza las conexiones si la direccin IP de la que proviene la solicitud ha creado un nmero excesivo de solicitudes sin autenticacin en la ventana de tiempo de observacin. Esto se realiza para evitar que algn usuario sobrecargue el ordenador host mediante, por ejemplo, la solicitud automtica y muy rpida de la pgina de conexin una y otra vez.

Filtro de autenticacin

Si el usuario ha realizado un nmero excesivo de intentos de conexin fallidos, el filtro de autenticacin rechaza la conexin. El filtro de autenticacin se coloca para evitar que un intruso potencial adivine un nombre de cuenta y su contrasea.

Copyright 2003-2013 LogMeIn, Inc. Todos los derechos reservados.

16

Seguridad LogMeIn: Una mirada en profundidad

Cmo definir filtros en un host de LogMeIn 1 Acceda a las preferencias del host desde el host o el cliente: 2 Desde el host, abra LogMeIn y siga la siguiente ruta de acceso: Opciones > Preferencias > Seguridad Desde el cliente, conctese al Men principal del host y siga la siguiente ruta de acceso: Preferencias > Seguridad

En Control de intrusiones, haga clic en Editar perfiles para comenzar a crear un perfil de filtro.

Para obtener ms informacin, consulte las guas de usuario de LogMeIn Pro, Free o Central.

Autenticacin y autorizacin de usuarios en el host

Cuando se haya otorgado el acceso mediante los niveles anteriores, el usuario tendr que probar su identidad en el host. Esto se consigue mediante un paso de autenticacin obligatorio a nivel de sistema operativo. El usuario debe autenticarse en el host utilizando su nombre de usuario y contrasea estndar de Windows o Mac. El host normalmente transfiere esta solicitud al controlador de dominio relevante. Este paso no slo valida la identidad del usuario, sino que tambin asegura que los administradores de red puedan controlar quin puede conectarse a un host especfico.

Contrasea personal

contrasea personal es otra medida de seguridad opcional que se puede configurar en el host de LogMeIn. El usuario puede asignar una contrasea personal al host que, al igual que la contrasea del sistema operativo, no se almacena ni verifica en la puerta de enlace. Una diferencia entre la contrasea del sistema operativo y la contrasea personal es que el host nunca solicita la contrasea personal completa, por lo que el usuario nunca la introduce en su totalidad en cada sesin de autenticacin. Normalmente, el host solicita al usuario que introduzca tres dgitos aleatorios de su contrasea personal despus de que la autenticacin del

Copyright 2003-2013 LogMeIn, Inc. Todos los derechos reservados.

17

Seguridad LogMeIn: Una mirada en profundidad

sistema operativo se haya realizado correctamente. Si el usuario introduce los dgitos correctos (por ejemplo, el primero, el cuarto y el sptimo), se le otorgar el acceso. Cmo definir una contrasea personal 1 Acceda a las preferencias del host desde el host o el cliente: 2 3 Desde el host, abra LogMeIn y siga la siguiente ruta de acceso: Opciones > Preferencias > Seguridad Desde el cliente, conctese al Men principal del host y siga la siguiente ruta de acceso: Preferencias > Seguridad

En Contrasea personal, escriba su contrasea personal y vuelva a escribirla para confirmarla. Haga clic en Aplicar.

LogMeIn y RSA SecurID

Para aadir un nivel adicional de seguridad superior a la sencilla autenticacin por nombre de usuario y contrasea, puede configurar LogMeIn Pro y LogMeIn Free para que sea necesaria la autenticacin de RSA SecurID. RemotelyAnywhere, el producto que utiliz por primera vez la tecnologa de LogMeIn, ha sido certificado como SecurID Ready por RSA Security en 2003. Desde entonces, LogMeIn ha seguido manteniendo el alto nivel de seguridad correspondiente a la tecnologa RSA. Para obtener ms informacin sobre el producto RSA SecurID, visite www.rsa.com (en ingls). Para obtener ms informacin sobre cmo configurar esta funcin en el host de LogMeIn Pro o LogMeIn Free, visite la Base de conocimientos de LogMeIn.

Copyright 2003-2013 LogMeIn, Inc. Todos los derechos reservados.

18

Seguridad LogMeIn: Una mirada en profundidad

Figura 4. Autenticacin entre los usuarios y el host

Autenticacin y autorizacin de usuarios en el host

Una vez que LogMeIn ha verificado la identidad del usuario utilizando los mtodos anteriores, comprueba su propia base de datos de usuarios interna para comprobar los mdulos internos a los que el usuario puede acceder. Los administradores del sistema pueden configurar LogMeIn para que los usuarios con algunos roles tengan acceso a un subconjunto de herramientas proporcionadas por LogMeIn; por ejemplo, el departamento de Atencin al cliente puede configurarse para que slo se pueda visualizar la pantalla del ordenador y los datos de rendimiento, pero en realidad no se pueda realizar ninguna accin con el ratn ni el teclado ni realizar cambios a la configuracin del sistema. Mientras tanto, el departamento de ventas puede otorgar acceso remoto completo a sus

Copyright 2003-2013 LogMeIn, Inc. Todos los derechos reservados.

19

Seguridad LogMeIn: Una mirada en profundidad

respectivos ordenadores, pero caractersticas como el control del rendimiento o la administracin remota no estarn disponibles a los usuarios. Al utilizar el cdigo de acceso del sistema operativo obtenido al autenticar el usuario, LogMeIn suplanta al usuario en el sistema operativo y realiza todas las acciones en su nombre. De esta forma se asegura de que LogMeIn se adhiere al modelo de seguridad del sistema operativo y los usuarios tienen acceso a los mismos archivos y recursos de red que si estuvieran delante de su ordenador. Los recursos no disponibles para los usuarios en Windows o OS X siguen sin estar disponibles a travs de LogMeIn. Consulte Controlar quin puede acceder a sus ordenadores host (Control de acceso del usuario) en la Gua de usuario de LogMeIn Pro.

Auditora y registro

LogMeIn proporciona unas amplias capacidades de registro. En el directorio de instalacin se guarda un registro detallado de los sucesos que se producen en el software. Los sucesos ms importantes tambin se colocan en el registro de sucesos de la aplicacin de Windows. Estos sucesos incluyen, por ejemplo, la acciones de conexin y desconexin. Tambin se puede enviar un registro detallado a un servidor SYSLOG central. Para obtener ms informacin, consulte "Cmo ver los archivos de registro de sucesos de LogMeIn" en la Gua del usuario de LogMeIn Pro Para obtener ms informacin sobre SYSLOG, consulte "Deployable Host Preferences for Logs and Session Recording (Preferencias de host desplegables para registros y grabacin de sesiones) en la Gua de usuario de LogMeIn Central (en ingls).

Copyright 2003-2013 LogMeIn, Inc. Todos los derechos reservados.

20

Seguridad LogMeIn: Una mirada en profundidad

Reenvo de datos

La puerta de enlace proporciona cifrado de extremo a extremo mediante el reenvo de datos cifrados entre el host y el cliente. Si est familiarizado con el funcionamiento de SSL, esto puede resultarle imposible; despus de todo, la suposicin es que, ya que el cliente est seguro de que se est comunicando con la puerta de enlace, solamente la puerta de enlace puede descifrar los datos enviados por el cliente. Este es un punto completamente vlido, pero LogMeIn ha realizado importantes cambios en la forma en la que las sesiones SSL tienen lugar entre el host y la puerta de enlace. La primera parte de la negociacin SSL se realiza entre la puerta de enlace y el cliente. A continuacin, la puerta de enlace transfiere el intercambio al host, el cual vuelve a negociar la sesin SSL y acuerda una nueva clave de sesin con el cliente, proporcionando as un verdadero cifrado de extremo a extremo. Un ataque MITM es imposible, ya que tanto el host como el cliente verifican el certificado de la puerta de enlace y el cliente utiliza la clave RSA pblica para cifrar la informacin que se utiliza para proporcionar la clave maestra SSL/TLS.

Copyright 2003-2013 LogMeIn, Inc. Todos los derechos reservados.

21

Seguridad LogMeIn: Una mirada en profundidad

NAT transversal de UDP

Es importante explicar cmo se usa NAT transversal de UDP, especialmente porque el protocolo UDP es considerado muy poco seguro. Esta afirmacin no es completamente incierta. Si UDP se utiliza como un medio de comunicacin, la seguridad puede ser un problema grave, ya que los datagramas de UDP son fciles de olvidar y la direccin IP del remitente se puede imitar. Para contrarrestar esto, LogMeIn.com no utiliza UDP como medio de comunicacin en s con las conexiones NAT transversal de UDP. UDP se relega al nivel de red como se define en el modelo de red ISO/OSI, con un nivel de trasporte de tipo TCP creado en su parte superior y completado con control de flujo, escalado de banda ancha dinmica y numeracin de secuencias de paquete. LogMeIn.com utiliza UDP en lugar de paquetes TCP (y, as, vuelve a implementar de forma efectiva un nivel de transporte de tipo TCP) porque la mayora de los firewalls y dispositivos NAT permiten una comunicacin bidireccional uniforme a travs de un transporte UDP mientras sta se inicie desde el permetro de seguridad, pero requieren una nueva configuracin significativa para los paquetes TCP e IP. Despus de crear un flujo fiable de tipo TCP a partir de paquetes UDP no fiables, el flujo se protege mediante un nivel SSL, proporcionando capacidades de cifrado completo, proteccin de la integridad y verificacin de extremos. Para configurar una conexin de NAT transversal de UDP, tanto el cliente como el host envan varios paquetes UDP cifrados a la puerta de enlace. Estos paquetes estn cifrados mediante una clave compartida por la puerta de enlace y el usuario correspondiente y se comunican a travs de una conexin SSL ya existente. Es imposible imitarlos. La puerta de enlace utiliza estos paquetes para determinar las direcciones IP externas (Internet) de las dos entidades. Tambin intenta predecir el puerto del firewall que se utilizar para la comunicacin cuando se enva un nuevo paquete UDP. Transfiere sus descubrimientos a los usuarios, los cuales intentarn configurar una conexin directa a continuacin. La conexin se produce si la puerta de enlace puede determinar el puerto en uso. Los usuarios se verifican

Copyright 2003-2013 LogMeIn, Inc. Todos los derechos reservados.

22

Seguridad LogMeIn: Una mirada en profundidad

mutuamente utilizando otra clave compartida obtenida de la puerta de enlace. Se establece una sesin SSL. A continuacin, los usuarios se comunican directamente. Si no se puede configurar una conexin directa, los usuarios se volvern a conectar a la puerta de enlace mediante TCP y solicitarn que se utilice una sesin reenviada que est cifrada de extremo a extremo. Este proceso slo tarda unos cuantos segundos y es totalmente visible para el usuario. La nica diferencia notoria es el rendimiento mejorado y la baja latencia cuando se utiliza una conexin directa. Para obtener ms informacin, consulte la Patente nmero 7,558,862 de EE. UU (en ingls).

Copyright 2003-2013 LogMeIn, Inc. Todos los derechos reservados.

23

Seguridad LogMeIn: Una mirada en profundidad

Actualizaciones de software y seguridad de la puerta de enlace

El host de LogMeIn se puede actualizar mediante un proceso automtico o semiautomtico en el ordenador del usuario de acuerdo a las preferencias de ste. El software del host comprueba peridicamente el sitio web de LogMeIn.com para obtener versiones ms recientes del software. Si se encuentra una nueva versin, se descarga automticamente y se muestra un mensaje al usuario para que pueda permitir la actualizacin. El proceso de descarga slo utiliza como mximo un 50% del ancho de banda disponible, por lo que prcticamente no interfiere con ninguna otra aplicacin de red. Estas actualizaciones de software estn firmadas digitalmente por LogMeIn.com con una clave privada que no se encuentra en ninguno de nuestros sistemas conectados a travs de Internet. Por lo tanto, incluso si piratas informticos pusieran en peligro los centros de datos de LogMeIn al controlar por completo nuestras puertas de enlace, no podran cargar una actualizacin ni ejecutar cdigo binario en los ordenadores de nuestros clientes. Como mucho, lo nico que sucedera ante un ataque es que se accedera a la pantalla de conexin de LogMeIn de los ordenadores de los clientes, as que, aunque se evitase eficazmente los mecanismos de seguridad de la puerta de enlace, an se necesitara la introduccin de las credenciales vlidas del sistema operativo para poder acceder al equipo. El forzado de contraseas es inviable, ya que el filtro de autenticacin bloquea de forma predeterminada la direccin IP del usuario tras la introduccin de varias contraseas incorrectas. En caso de que nuestros clientes utilicen la misma contrasea para la puerta de enlace LogMeIn y su ordenador, las contraseas reales de LogMeIn no se almacenan en nuestra base de datos; utilizamos un hash criptogrfico de una sola direccin y un valor inicial aleatorio que no se pueden forzar con los recursos informticos disponibles en la actualidad.

Copyright 2003-2013 LogMeIn, Inc. Todos los derechos reservados.

24

Seguridad LogMeIn: Una mirada en profundidad

Conclusin

Una solucin de acceso remoto bien diseada puede aumentar la productividad en gran medida y proporcionar una rpida rentabilidad. Cuando se realiza un despliegue con cuidado y se utilizan las caractersticas de seguridad opcionales de LogMeIn, las ventajas son mayores que los riesgos.

Referencias

SSL and TLS: Designing and Building Secure Systems (SSL y TLS: Diseo y creacin de sistemas seguros) por Eric A. Rescorla, Addison-Wesley Pub Co, 2001. ISBN: 0-201-61598-3 SSH, The Secure Shell: The Definitive Guide (SSH, la estructura segura: Gua definitiva) por

Daniel J. Barrett, Ph. D., Richard E. Silverman y Robert G. Byrnes, OReilly & Associates, 2001. ISBN: 0-596-00011-1 RSA Securitys SecurID Product (SecurID de RSA Security): http://www.rsa.com/node.aspx?id=1156 Soporte y documentacin de LogMeIn: https://secure.logmein.com/support/

Copyright 2003-2013 LogMeIn, Inc. Todos los derechos reservados.

25

Potrebbero piacerti anche

- Informe Final Prácticas Pre Profesionales Modalidad: Desempeño LaboralDocumento9 pagineInforme Final Prácticas Pre Profesionales Modalidad: Desempeño LaboralJoey AbarcaNessuna valutazione finora

- Autoridades Mapuches ExplicaciónDocumento4 pagineAutoridades Mapuches Explicaciónyessy_11808633Nessuna valutazione finora

- CeruelosOrdoñez DanielaElvira Act10Documento5 pagineCeruelosOrdoñez DanielaElvira Act10Dann CeruelosNessuna valutazione finora

- Manual Procedimental FirebirdDocumento19 pagineManual Procedimental FirebirdsolilopiNessuna valutazione finora

- La Muerte y El DueloDocumento23 pagineLa Muerte y El DuelowilliamolgNessuna valutazione finora

- Mural ReciclajeDocumento27 pagineMural ReciclajeCesarColquehuancaNessuna valutazione finora

- Sesion de Tutoria Cuarto Grado #07 ¿Quiénes Somos, Cómo Somos, Qué Merecemos?Documento38 pagineSesion de Tutoria Cuarto Grado #07 ¿Quiénes Somos, Cómo Somos, Qué Merecemos?راؤولترافييسوشيكو0% (1)

- Frase Nominal ComplejaDocumento3 pagineFrase Nominal ComplejaFiorella León67% (6)

- Informe Final Concreto Armado 1Documento36 pagineInforme Final Concreto Armado 1karol chungaNessuna valutazione finora

- Estatuto de La EEQDocumento5 pagineEstatuto de La EEQEstefany Nataly Loza ParedesNessuna valutazione finora

- Ud.4 Reclutamiento y Selección de PersonalDocumento18 pagineUd.4 Reclutamiento y Selección de PersonalLucia CurbeloNessuna valutazione finora

- RESUMEN TEXTO Obligaciones IndivisiblesDocumento10 pagineRESUMEN TEXTO Obligaciones IndivisiblesCarolina Riadi SaffieNessuna valutazione finora

- Ha2nv50-Gonzalez Saldaña Edgar Uriel-Modelo OsiDocumento2 pagineHa2nv50-Gonzalez Saldaña Edgar Uriel-Modelo OsiIvan RamirezNessuna valutazione finora

- 4 Manual de Calidad Sig Plastisol S.ADocumento26 pagine4 Manual de Calidad Sig Plastisol S.AElvira Lia Zuñiga MalagaNessuna valutazione finora

- Informe CENTINELA Final PDFDocumento45 pagineInforme CENTINELA Final PDFJohudsy CastilloNessuna valutazione finora

- 25Documento127 pagine25teratoreNessuna valutazione finora

- Manual WinplotDocumento5 pagineManual WinplotChristian W Peralta TNessuna valutazione finora

- Latín Tema 26 InfinitivoDocumento10 pagineLatín Tema 26 InfinitivoJosé Antonio Castilla GómezNessuna valutazione finora

- Taller 2 SenaDocumento3 pagineTaller 2 SenaJose BohorquezNessuna valutazione finora

- Cataluña 1999Documento2 pagineCataluña 1999Marta CabaNessuna valutazione finora

- Método HúngaroDocumento2 pagineMétodo HúngaroWences PenicheNessuna valutazione finora

- Examenes de Selectividad Con SolucionesDocumento458 pagineExamenes de Selectividad Con SolucionesLuis Manuel Sanchez Maestre100% (1)

- A3 Tesis Doctoral BertottoDocumento34 pagineA3 Tesis Doctoral BertottoDebajo Del PuenteNessuna valutazione finora

- Partida 57 Obturante Granular Textura GruesaDocumento1 paginaPartida 57 Obturante Granular Textura GruesaCristina Portillo CidNessuna valutazione finora

- Actividad 1Documento7 pagineActividad 1JHON JHONATAN ASTUCURI BARRIALNessuna valutazione finora

- Centro Sismológico Nacional CensisDocumento3 pagineCentro Sismológico Nacional Censiscristhian joseNessuna valutazione finora

- Semana ViiDocumento97 pagineSemana Viidavissergio1Nessuna valutazione finora

- John B. WatsonDocumento3 pagineJohn B. WatsonRoberto BallesterosNessuna valutazione finora

- Laminas VerticeDocumento34 pagineLaminas VerticeLorena Espina RomeroNessuna valutazione finora

- Sikadur Combiflex SG-SistemaDocumento6 pagineSikadur Combiflex SG-Sistemafrancisca ferrerNessuna valutazione finora