Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

Resumen Sobre La Ingenieria Social

Caricato da

javier_asir2012Titolo originale

Copyright

Formati disponibili

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

Formati disponibili

Resumen Sobre La Ingenieria Social

Caricato da

javier_asir2012Copyright:

Formati disponibili

2011

INGENIERIA SOCIAL

RESMEN DEL LIBRO HACKING TICO DE CARLOS TORI

Alumno: Javier Garca Cambronel Segundo de Asir 27/10/2011

INGENIERIA SOCIAL

27 de octubre de 2011

INGENIERIA SOCIAL

27 de octubre de 2011

QU ES LA INGENIERA SOCIAL? La ingeniera social es un mtodo basado en engao y persuasin, utilizado para obtener informacin significativa o lograr que la vctima realice un determinado acto.

ANTECEDENTES E INTRODUCCIN A LA INGENIERA SOCIAL.

El hombre padece los engaos desde tiempos remotos. Desde los antiguos mercaderes que vendan productos falsos, charlatanes de feria y hasta supuestos alquimistas que juraban convertir el plomo en oro. Tambin hubo muchos con conocimientos de prestidigitacin que se hacan pasar por magos para robar joyas; o regalos con sorpresa como el Caballo de Troya, hasta espas de ejrcito en la antigua China u otra poderosa potencia, que apelaban al engao como recurso para conseguir aquello que buscaban. La ingeniera social apunta a explotar el factor humano en la infraestructura de la organizacin (considerado por muchos la parte ms dbil del sistema) y es un mtodo que puede llevarse a cabo a travs de canales tecnolgicos (impersonal va Internet o telfono) o bien en persona, cara a cara, segn la osada de quien la comete o intente. Worms: que hacen que pinches en un sitio concreto. Phising: de bancos donde se nos pide que coloquemos nuestros datos en una pgina muy parecida a la verdadera. Postales electrnicas: que requieren de nuestra validacin. Dejando Archivos: en diferentes tipos de soporte USB, CD que al introducirlos infectan nuestro PC. Servicios Hosting.

A QUIN EST DIRIGIDO?

Una organizacin objetivo. Una organizacin al azar. Determinado empleado. Un grupo de empleados. Un usuario. Todo aquel relacionado con stos.

INGENIERA SOCIAL +INFORMATION GATHERING An sin el suficiente conocimiento tcnico como para cometer una intrusin a travs de la seguridad de red (firewalls, IDS, control de accesos), un manipulador hbil puede lograr su ingreso recabando informacin mediante algunas llamadas telefnicas o e-mails. Cmo? Obteniendo los datos de un usuario legtimo a travs de una previa recoleccin de informacin interna sobre procedimientos, datos concretos (tipos de formularios o cdigos) y nombres. El intruso informtico seguramente va a buscar informacin utilizando ingeniera social y por eso es tan importante, tanto para una organizacin como para nosotros -usuarios de internet-, tratar de no dar informacin confidencial o personal a extraos. Y ante algn suceso inesperado (como recibir una consulta de un desconocido o haber encontrado un pendrive en su escritorio), deberamos desconfiar.

INGENIERIA SOCIAL

27 de octubre de 2011

QU HACE ESPECIAL A UN INGENIERO SOCIAL? ste adopta la identidad que desea o la suplanta. Ajusta la retrica o su modo de comunicarse al receptor, a sus sentimientos y a su rol dentro de la organizacin formal. Genera la trama o excusa que conviene a su propsito. Hace interactuar personajes reales y ficticios entre s. Expone a su vctima a trampas, voluntades de ayuda, seduccin y preocupacin con tal de obtener cierto dato o una accin precisa (o desencadenamiento de actos). Hoy en da, con la actual expansin de Internet, el intruso que desea hacer ingeniera social cuenta con muchos recursos. Hay fuentes casi pblicas de informacin ejecutiva en los crculos sociales o de contactos profesionales como Lynkedin, en el cual alguien puede publicar un currculum vtae muy interesante a nombre de cualquiera y, desde all, ponerse a contactar con gente cercana a la organizacin objetivo o componentes de sta. EJEMPLOS SOBRE LA INGENIERIA SOCIAL Telfono

Hola Agustina. Te llamo de Sistemas, soy Diego Prez. Podras ayudarme un segundo? Estamos mejorando el tema del correo electrnico en la empresa y tengo que generar un archivo de tu cliente de correo. Son dos pasos solamente. Ests con la mquina encendida? Eh. Hola, s. Abr Outlook por favor, and a Herramientas, luego a Cuentas... No hace falta mucho guin para hacerle exportar a una secretaria sin muchos conocimientos de PC el archivo .iaf de su cuenta y hacer que lo enve para revisarlo. Este archivo posee toda la configuracin de la cuenta de e-mail de Outlook, incluso password, servidor SMTP y POP3, etctera.

Fax

El engao consiste, simplemente, en hacer un reclamo mediante fax a la institucin que maneja el dominio a nombre del actual y real propietario solicitndole algn cambio de dato de registro u otro dato que permita luego utilizarlo para redireccionarlo hacia cualquier IP de Internet. En la pgina de preguntas frecuentes de Nic.ar (www.nic.ar/faq3.html), podemos ver el modelo de nota (formato) que detallan para el fax. As, un simple fax puede dejar a una organizacin sin su plataforma de comunicacin y marketing online o bien, puede utilizarse para otros delitos informticos que no vamos a detallar en este libro. En este caso, el ingeniero social se expone a falsificacin de documento pblico (lo cual est penado) y a otras cosas, y depende de la organizacin que est detrs del dominio en cuestin y de la reaccin de sta en caso de ser vctima

3

INGENIERIA SOCIAL

27 de octubre de 2011

Mensajera Instantnea

El mensajero instantneo es un medio con mucha llegada al usuario comn, aunque en pocas anteriores no haba tanta gente conectada como sucede ahora con MSN Live. Suplantar la identidad en MSN es relativamente fcil y los mensajes pueden utilizarse de diversas formas: Se le puede inventar alguna historia. Se puede enviar archivos directamente. Se puede pasar un link de pgina (sta puede tener archivos infectados o links hacia archivos ejecutables, o algo que le saque determinada cookie o una imagen que deja el log de la direccin IP de la vctima).

Correo

El e-mail es el principal canal de ingeniera social en estos das. Lo utilizan los estafadores, los spammers, los intrusos y los gusanos (programas que, al ser ejecutados por el usuario o habiendo ingresado en nuestro sistema por algn servicio vulnerable, infectan la mquina para luego enviar un e- mail a todos los miembros de nuestra lista de contactos. Por ejemplo, VBS/LoveLetter worm). Recordemos que el e-mail permite suplantacin de la identidad (el que dice que es annimo, no conoce los medios de intercepcin y rastreo). El e-mail posee tres particularidades interesantes para combinar con la ingeniera social: Se puede falsear el remitente (sender o quien lo enva). Se puede confeccionar en html. Esto lo hace menos visible a los links maliciosos o, hacia cosas maliciosas. Se puede declarar hacia qu casilla ser enviada la respuesta del e-mail original.

INGENIERIA SOCIAL

27 de octubre de 2011

EJEMPLOS PRCTICOS EXTERNOS AL LIBRO

MITNICK, EL RPIDO Kevin trabajaba en una oficina de Denver administrando sistemas, pero pasaba la mayor parte del tiempo llamando a empresas, para ponerse a prueba. Una noche que nevaba, al salir del trabajo, paseando de camino a su casa, llam desde el telfono mvil a un directorio de nmeros 800 de una gran compaa de celulares. Antes de haber cruzado la manzana ya haba conseguido un nmero interno del departamento de ingenieros. Llam y, al momento, estaba hablando con un tcnico sobre el cdigo fuente de unos programas y dndole una direccin donde envirselo. Cuando lleg a casa, con el fro en los huesos, en su ordenador tena el cdigo propietario completo del telfono mvil de una de las mayores compaas electrnicas del mundo. Cinco manzanas andando, un mvil y una directorio de nmeros 800, todo lo que necesit. Fuente: Brian Martin, en el juicio de Kevin Mitnick TAMPOCO HOY FUNCIONA LA RED -Buenas tardes, llamo de la red X. Tuvo problemas con su cuenta ltimamente? La respuesta era obvia, ya que la red nunca funcionaba bien. -S, el otro da trat de acceder y me deca CLR NC y un nmero. -Otro caso! Exactamente lo que suponamos. El problema es que se borraron algunas claves de nuestra mquina, por eso las estamos ingresando a mano. Puede darnos su contrasea? -S, como no. N91... El usuario confiaba en la voz del telfono. Si hubiese ledo el manual que le entregaron con su cuenta, hubiera sabido que CLR NC significaba que la red estaba congestionada. Fuente: "Llaneros solitarios". Raquel Roberti CUL ES SU CONTRASEA? Mendax haba encontrado en la red una lista parcial de usuarios del sistema Minerva. Ya tena dos aos y era incompleta, pero haba unas treinta pginas de nombres de usuario, direcciones y telfonos. Algunos sera an vlidos. Necesitaba sonido de fondo de oficina para ser creble. Grab una cinta en su casa, con telfonos, impresoras, teclados y voces del televisor, y empez con la lista hasta que encontr un nmero vlido. -Soy John Keller, operador de la red Minerva. Uno de nuestros DO90 se ha estropeado. Hemos recuperado los datos y creemos que tenemos la informacin correcta, aunque puede haberse corrompido. Podramos comprobarla? -S, por supuesto Mendax ley la informacin que tena en su lista, pero dio, con intencin, un nmero de fax incorrecto. La vctima le avis del error y le dio el correcto. Haba llegado el momento de la Gran Pregunta. -Bien, tenemos su nmero de usuario pero no su contrasea. Cul es? -S, es: L-U-R-C-H Fuente: "Underground". Suelette Dreyfus y Julian Assange

INGENIERIA SOCIAL

27 de octubre de 2011

INTRODUCCION Y EXPLICACION DE MEDIDAS CONTRA EL ENGAO

En las organizaciones serias que utilizan recursos y recaudos en cuanto a seguridad de la informacin, la ingeniera social es tomada como una potencial amenaza a su activo: la informacin. A travs del hacking tico, un profesional de seguridad intentar emular en la organizacin estos ataques -como supimos al principio- a fin de lograr lo mismo que podra alcanzar esta vez un ingeniero social o intruso (ya sea un empleado descontento o ex empleado, hacker, espa industrial, competencia). El propsito de esto es descubrir cules son los errores que se cometen en el trato con las personas en cuanto a divulgacin de informacin supuestamente inofensiva y agentes externos a travs de los medios de comunicacin o en persona, es decir, desde el momento en que se la recibe en la empresa. Veamos ahora algunas medidas para mejorar este aspecto. Se entrena a la gente mediante charlas (especialmente a las recepcionistas que trabajan en mesa de entrada, a las telefonistas, al personal de seguridad, a las secretarias y a los ejecutivos) acerca de esta fuga de informacin. Tambin se desarrollan polticas para el manejo interno de la informacin, su clasificacin y la no descentralizacin de sta por fuera del protocolo. Se llevan a cabo testeos ticos de seguridad (que no tendrn impacto en la organizacin, sino que darn una nocin de cmo est resguardada ante este tipo de amenaza) como el que detallamos anteriormente, se realizarn pruebas como la de los pendrives-trampa y otros mtodos ms intrusivos. La finalidad de todo esto es que sirven tambien para mejorar el nivel de seguridad relacionado a accesos fsicos. En sntesis, los integrantes de todo el sistema deberan contar con estos elementos: Concientizacin institucional acerca de la ingeniera social. Polticas internas que contemplen la descentralizacin de datos y el resguardo de la informacin. Polticas acerca del buen uso de recursos de comunicacin e informticos, por parte de todos los empleados. Lucidez mental. De no ser as, es muy probable que el ingeniero social que tome a esa organizacin como objetivo, tarde o temprano consiga su fn y la comprometa. Lo ms importante dentro de la organizacin es integrar a la gente que se desempea en el sistema como parte del planeamiento estratgico de seguridad de la informacin y concientizarla peridicamente a partir del mismo reclutamiento.

INGENIERIA SOCIAL

27 de octubre de 2011

CUADRO EXPLICATIVO RIESGO, TCTICA INTRUSIVA Y ESTRATEGIA CONTRA EL ENGAO

Potrebbero piacerti anche

- Ingenieria SocialDocumento27 pagineIngenieria SocialoskrdarioNessuna valutazione finora

- Amenazados: Seguridad e inseguridad en la webDa EverandAmenazados: Seguridad e inseguridad en la webNessuna valutazione finora

- Ingenieria Social Equipo 2Documento6 pagineIngenieria Social Equipo 2Equipo 30% (1)

- 2M-Metasploit Descifrando Contraseñas WindowsDocumento17 pagine2M-Metasploit Descifrando Contraseñas Windowsjavier_asir2012Nessuna valutazione finora

- Man in The Middle: Ettercap Con SSLSTRIP Sacando Contraseñas Facebook, Moodle... y DNSSpoofing Con ISR EvilgradeDocumento24 pagineMan in The Middle: Ettercap Con SSLSTRIP Sacando Contraseñas Facebook, Moodle... y DNSSpoofing Con ISR Evilgradejavier_asir2012Nessuna valutazione finora

- Metasploit 2 PDFDocumento66 pagineMetasploit 2 PDFArgelYañezNessuna valutazione finora

- 3M-Exploit Indetectable Con MetasploitDocumento34 pagine3M-Exploit Indetectable Con Metasploitjavier_asir2012Nessuna valutazione finora

- Reverse SHELL Burlando Al FirewallDocumento68 pagineReverse SHELL Burlando Al FirewallinvicctorNessuna valutazione finora

- Generando Script Malicioso Con Metasploit FrameworkDocumento30 pagineGenerando Script Malicioso Con Metasploit FrameworkIván LassoNessuna valutazione finora

- Ataques XSS en GruyereDocumento18 pagineAtaques XSS en Gruyerejavier_asir2012Nessuna valutazione finora

- Texto Ingenieria SocialDocumento38 pagineTexto Ingenieria Socialapi-3835755Nessuna valutazione finora

- LA Ingeniería SOCIAL APLICADA AL DELITO INFORMÁTICO ..Documento57 pagineLA Ingeniería SOCIAL APLICADA AL DELITO INFORMÁTICO ..Ruins On BloodNessuna valutazione finora

- 1M-Metasploit: Guia BásicaDocumento26 pagine1M-Metasploit: Guia Básicajavier_asir2012100% (1)

- Guia Basica Hydra PDFDocumento4 pagineGuia Basica Hydra PDFantonioavezonNessuna valutazione finora

- Webinar Gratuito: Software ForenseDocumento11 pagineWebinar Gratuito: Software ForenseAlonso Eduardo Caballero Quezada100% (1)

- Ingenieria Social - Kali LinuxDocumento13 pagineIngenieria Social - Kali LinuxJorgePeraltaNessuna valutazione finora

- Casos de Ingenieria SocialDocumento11 pagineCasos de Ingenieria SocialWendy O RamirezNessuna valutazione finora

- Tuneles SSHDocumento16 pagineTuneles SSHjavier_asir2012Nessuna valutazione finora

- Creacion de Exploits 4 de Exploit A Metasploit Por Corelanc0d3r Traducido Por IvinsonDocumento15 pagineCreacion de Exploits 4 de Exploit A Metasploit Por Corelanc0d3r Traducido Por IvinsonOmar ChavezNessuna valutazione finora

- Ataques A Bases de DatosDocumento68 pagineAtaques A Bases de DatospvalenzuelacarcamoNessuna valutazione finora

- Tutorial NmapDocumento14 pagineTutorial Nmapdavimar100% (4)

- Instalación de Honeypots y Su UsoDocumento32 pagineInstalación de Honeypots y Su Usojavier_asir2012100% (1)

- Curso 03 - Hacking ForenseDocumento42 pagineCurso 03 - Hacking ForenseAnonymous FVjrXXM0% (1)

- HackerDocumento4 pagineHackerMicheal ConwayNessuna valutazione finora

- Cap 3 Virus Troyanos GusanosDocumento62 pagineCap 3 Virus Troyanos Gusanosapi-3749206100% (2)

- Manual CrunchDocumento27 pagineManual Crunchantonioavezon100% (1)

- Manual Rápido de WireSharkDocumento6 pagineManual Rápido de WireSharkEduardo Alejandro Suárez RosalesNessuna valutazione finora

- 5 - Social Hacking - Manual Español Por KelvinSecurityDocumento39 pagine5 - Social Hacking - Manual Español Por KelvinSecurityAndrea Castañeda100% (1)

- 1-8. Cómo Hacer Un Ataque OSINT - Ataque de Ingeniería Social Con DataSploitDocumento2 pagine1-8. Cómo Hacer Un Ataque OSINT - Ataque de Ingeniería Social Con DataSploitJulian Camilo Toro ChaconNessuna valutazione finora

- Auditoria de Redes Con WifislaxDocumento22 pagineAuditoria de Redes Con Wifislaxrluis789Nessuna valutazione finora

- MeTa HaCkErDocumento37 pagineMeTa HaCkErshabedekam100% (6)

- Troyanos y Gusanos El Reinado Del MalwareDocumento16 pagineTroyanos y Gusanos El Reinado Del MalwareOscar DavilaNessuna valutazione finora

- Ingenieria SocialDocumento7 pagineIngenieria SocialRodrigo Octavio BarrientosNessuna valutazione finora

- Curso de Python y Seguridad InformaticaDocumento27 pagineCurso de Python y Seguridad InformaticaRoberto Garcia0% (1)

- Manual NmapDocumento38 pagineManual NmapAngel CaisaNessuna valutazione finora

- Vulnerabilidad de MetasploitDocumento54 pagineVulnerabilidad de MetasploitMiguel Ponce HNessuna valutazione finora

- Taller de Comunicación AfectivaDocumento16 pagineTaller de Comunicación AfectivaEnci Arias GranadoNessuna valutazione finora

- Hacking ZKDocumento56 pagineHacking ZKQuiesse MalundoNessuna valutazione finora

- NMapDocumento13 pagineNMapLuisVillazonNessuna valutazione finora

- Kali Linux Guia Del Hacker Version 1.0Documento44 pagineKali Linux Guia Del Hacker Version 1.0Enrique100% (1)

- DebianHackers ElementalsDocumento56 pagineDebianHackers ElementalsMarx Morales TelloNessuna valutazione finora

- Informe Sobre La Ingenieria Social.Documento12 pagineInforme Sobre La Ingenieria Social.Jared ZelayaNessuna valutazione finora

- 2.1. Ingenieria-SocialDocumento23 pagine2.1. Ingenieria-SocialLeonardo PilapañaNessuna valutazione finora

- Ingenieria Social Presentacion PowerpointDocumento25 pagineIngenieria Social Presentacion PowerpointJericko López OblitasNessuna valutazione finora

- Ingenieria Social - Hack04ndalusDocumento27 pagineIngenieria Social - Hack04ndalusdj-09Nessuna valutazione finora

- Kebin PoulsenDocumento20 pagineKebin PoulsenKristian Mulatillo PanduroNessuna valutazione finora

- Unidad 2 - Ingeniería SocialDocumento10 pagineUnidad 2 - Ingeniería SocialRoxana GuerrieriNessuna valutazione finora

- Delitos+Informáticos +Doctor++William+MerchánDocumento35 pagineDelitos+Informáticos +Doctor++William+Merchánisabella.sas06Nessuna valutazione finora

- Ingeniería SocialDocumento20 pagineIngeniería SocialAR 1.0Nessuna valutazione finora

- Delitos Informaticos y Plataforma de Los SistemasDocumento13 pagineDelitos Informaticos y Plataforma de Los SistemasMarielys AraujoNessuna valutazione finora

- Métodos de Ataques y Medidas de PrevenciónDocumento10 pagineMétodos de Ataques y Medidas de Prevenciónjesus leivaNessuna valutazione finora

- CiberataqueDocumento19 pagineCiberataquerobio2904Nessuna valutazione finora

- Ingenieria SocialDocumento6 pagineIngenieria Socialsantiago hernandezNessuna valutazione finora

- Seguridad Informatica 3Documento5 pagineSeguridad Informatica 3fran escuelaNessuna valutazione finora

- Delitos InformaticosDocumento17 pagineDelitos InformaticosZaimar RojasNessuna valutazione finora

- Sesión 6.1 Ingeniería Social PDFDocumento21 pagineSesión 6.1 Ingeniería Social PDFMiguel MejiaNessuna valutazione finora

- Perfil Del Delincuente Informatico PDFDocumento3 paginePerfil Del Delincuente Informatico PDFYOLANDAJIMENEZNessuna valutazione finora

- Tarea 1 SeguridadDocumento17 pagineTarea 1 Seguridadjose antonioNessuna valutazione finora

- ? Semana 03 - Tema 01 Tarea Académica 1 Organizador, Esquema de Producción y Versión Borrador - CibercrimenDocumento13 pagine? Semana 03 - Tema 01 Tarea Académica 1 Organizador, Esquema de Producción y Versión Borrador - CibercrimenFernando Esteban Llontop17% (6)

- Actividad 1 Terminos Sobre Seguridad InformaticaDocumento6 pagineActividad 1 Terminos Sobre Seguridad InformaticaElisa Calvo VelascoNessuna valutazione finora

- BANNER GRABBING HERRAMIENTAS: Amap UnicorScan P0fDocumento16 pagineBANNER GRABBING HERRAMIENTAS: Amap UnicorScan P0fjavier_asir2012Nessuna valutazione finora

- Robo de Cookies: Suplantación de Identidad (Básico)Documento8 pagineRobo de Cookies: Suplantación de Identidad (Básico)javier_asir2012Nessuna valutazione finora

- 2J-Instalación de Joomla de Forma SeguraDocumento31 pagine2J-Instalación de Joomla de Forma Segurajavier_asir2012Nessuna valutazione finora

- Proyecto: Envio de Correo Multiple Mediante PHPDocumento21 pagineProyecto: Envio de Correo Multiple Mediante PHPjavier_asir2012Nessuna valutazione finora

- Práctica SQL InjectionDocumento23 paginePráctica SQL Injectionjavier_asir2012100% (1)

- 1J-Introducción A Los CMSDocumento12 pagine1J-Introducción A Los CMSjavier_asir2012Nessuna valutazione finora

- Tuneles SSHDocumento16 pagineTuneles SSHjavier_asir2012Nessuna valutazione finora

- Proyecto: Agenda de Contactos en PHPDocumento35 pagineProyecto: Agenda de Contactos en PHPjavier_asir2012Nessuna valutazione finora

- 4J-Adm - Joomla - 2: Configuración Email, Instalacion Foro y ExtensionesDocumento19 pagine4J-Adm - Joomla - 2: Configuración Email, Instalacion Foro y Extensionesjavier_asir2012Nessuna valutazione finora

- Instalación y Configuración de SNORTDocumento26 pagineInstalación y Configuración de SNORTjavier_asir2012100% (1)

- 3J-Administración Joomla: Gestión de UsuariosDocumento18 pagine3J-Administración Joomla: Gestión de Usuariosjavier_asir2012Nessuna valutazione finora

- 5J-Plantillas en JoomlaDocumento24 pagine5J-Plantillas en Joomlajavier_asir2012Nessuna valutazione finora

- Instalación de Honeypots y Su UsoDocumento32 pagineInstalación de Honeypots y Su Usojavier_asir2012100% (1)

- 2MS-Comprobando La Eficacia de Mod SecurityDocumento21 pagine2MS-Comprobando La Eficacia de Mod Securityjavier_asir2012Nessuna valutazione finora

- Servidor de Audio en Windows Server 2003Documento20 pagineServidor de Audio en Windows Server 2003javier_asir2012Nessuna valutazione finora

- ProyectoF3-Autenticacion Proyecto Foro en PHP Mediante DNI ElectrónicoDocumento24 pagineProyectoF3-Autenticacion Proyecto Foro en PHP Mediante DNI Electrónicojavier_asir2012Nessuna valutazione finora

- Servidor de Correo en IIsDocumento19 pagineServidor de Correo en IIsjavier_asir2012Nessuna valutazione finora

- Contraseñas en WindowsDocumento18 pagineContraseñas en Windowsjavier_asir2012Nessuna valutazione finora

- Servidor de Audio en UbuntuDocumento4 pagineServidor de Audio en Ubuntujavier_asir2012Nessuna valutazione finora

- Practica Buffer OverflowDocumento9 paginePractica Buffer Overflowjavier_asir2012Nessuna valutazione finora

- 1MS-Instalación Mod Security y Su FuncionamientoDocumento18 pagine1MS-Instalación Mod Security y Su Funcionamientojavier_asir2012Nessuna valutazione finora

- 1M-Metasploit: Guia BásicaDocumento26 pagine1M-Metasploit: Guia Básicajavier_asir2012100% (1)

- Ataques XSS en GruyereDocumento18 pagineAtaques XSS en Gruyerejavier_asir2012Nessuna valutazione finora

- Scripts de Administración LinuxDocumento27 pagineScripts de Administración Linuxjavier_asir2012Nessuna valutazione finora

- Scripts de Administración Power ShellDocumento24 pagineScripts de Administración Power Shelljavier_asir2012100% (1)

- 3M-Exploit Indetectable Con MetasploitDocumento34 pagine3M-Exploit Indetectable Con Metasploitjavier_asir2012Nessuna valutazione finora

- Administración Remota Con Terminal ServerDocumento21 pagineAdministración Remota Con Terminal Serverjavier_asir2012Nessuna valutazione finora

- Examen 4º NoviembreDocumento2 pagineExamen 4º NoviembreRainerys BráNessuna valutazione finora

- Ficha Técnica Crystal PlugDocumento2 pagineFicha Técnica Crystal PlugJose Abanto CruzNessuna valutazione finora

- Super Aqua Cure-VoxDocumento14 pagineSuper Aqua Cure-VoxJUANNessuna valutazione finora

- Formato SIB 02Documento4 pagineFormato SIB 02Jhonny AlbertoNessuna valutazione finora

- Test Edicion Audio Digital Audacity 1bachDocumento1 paginaTest Edicion Audio Digital Audacity 1bachespNessuna valutazione finora

- Formato AAAr113Documento8 pagineFormato AAAr113James CastilloNessuna valutazione finora

- Modelo Plan de Trabajo ARL SURADocumento254 pagineModelo Plan de Trabajo ARL SURApedroNessuna valutazione finora

- Aprendizaje Cooperativo Spencer Kagan 18Documento3 pagineAprendizaje Cooperativo Spencer Kagan 18meritxell donaireNessuna valutazione finora

- TALLER Programa de Gestión Ambiental (PGA)Documento1 paginaTALLER Programa de Gestión Ambiental (PGA)Fabrizio Johao BolañosNessuna valutazione finora

- Estrategia, 10 Principios Esenciales para Conducir Su Compañía A La Victoria, ED. Patria, William A. CohenDocumento5 pagineEstrategia, 10 Principios Esenciales para Conducir Su Compañía A La Victoria, ED. Patria, William A. CohenAntonio Correa33% (3)

- Hoja de Ruta para Incorporar Información Sobre Las Semanas de Gestión PDFDocumento3 pagineHoja de Ruta para Incorporar Información Sobre Las Semanas de Gestión PDF0076MA DirecciónNessuna valutazione finora

- Idea de Emprendimiento Asociativo y Solidario 11Documento3 pagineIdea de Emprendimiento Asociativo y Solidario 11Camila Galindo100% (1)

- De Máquina TérmicaDocumento26 pagineDe Máquina TérmicaJosé Stalin Palacios YungaNessuna valutazione finora

- Unidad Iii Parte 2 - Graficos Por AtributosDocumento63 pagineUnidad Iii Parte 2 - Graficos Por AtributosTania EartNessuna valutazione finora

- Cortesia MilitarDocumento3 pagineCortesia MilitarCristian Camilo Burgos Ortiz0% (2)

- Solved Exercises From Pindyck's MicroeconomicsDocumento6 pagineSolved Exercises From Pindyck's MicroeconomicsMateo King73% (11)

- Practica 4 Cifras SignificativasDocumento7 paginePractica 4 Cifras SignificativasAnonymous 8Ate25Sj9Nessuna valutazione finora

- U1 A2 Tipos Caracteristicas Investigacion CientificaDocumento5 pagineU1 A2 Tipos Caracteristicas Investigacion Cientificacheluis RenteriaNessuna valutazione finora

- Tabla de Utilizacion Procon PDFDocumento13 pagineTabla de Utilizacion Procon PDFanglejalgo100% (1)

- Fortunas Del FeminismoDocumento21 pagineFortunas Del FeminismoCindy ParthenopaeusNessuna valutazione finora

- Control Titulación Ordinario 2022-Id - IlDocumento1 paginaControl Titulación Ordinario 2022-Id - IlliabadceNessuna valutazione finora

- Rueda Resilicencia PDFDocumento6 pagineRueda Resilicencia PDFYurenaNessuna valutazione finora

- Dinámica - S15 - PPT - Oscilaciones ForzadasDocumento13 pagineDinámica - S15 - PPT - Oscilaciones Forzadasjair cantaro pabloNessuna valutazione finora

- Subestacion ElectricaDocumento4 pagineSubestacion Electricael pepesNessuna valutazione finora

- Estandar Corporativo Trabajos Con Uso de EsmerilDocumento25 pagineEstandar Corporativo Trabajos Con Uso de EsmerilFacu Garcia-SchiavonneNessuna valutazione finora

- Practica 2Documento19 paginePractica 2Ronal AHNessuna valutazione finora

- Introducción A Las Energías RenovablesDocumento21 pagineIntroducción A Las Energías RenovablesJorge HeribertoNessuna valutazione finora

- Calentamiento Getafe (8579)Documento6 pagineCalentamiento Getafe (8579)Jorge Blanco CascosNessuna valutazione finora

- Rúbrica - Clase ModeloDocumento2 pagineRúbrica - Clase ModeloOswaldo Bolo Varela100% (1)

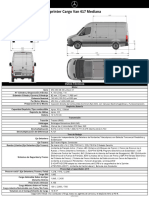

- Sprinter CargoVan 417 Mediana - 90764313-MXFDocumento1 paginaSprinter CargoVan 417 Mediana - 90764313-MXFManuel SalinasNessuna valutazione finora