Documenti di Didattica

Documenti di Professioni

Documenti di Cultura

Controles 27002

Caricato da

Anonymous kMKI4BbwN00 valutazioniIl 0% ha trovato utile questo documento (0 voti)

203 visualizzazioni2 pagineCopyright

© Attribution Non-Commercial (BY-NC)

Formati disponibili

PDF, TXT o leggi online da Scribd

Condividi questo documento

Condividi o incorpora il documento

Hai trovato utile questo documento?

Questo contenuto è inappropriato?

Segnala questo documentoCopyright:

Attribution Non-Commercial (BY-NC)

Formati disponibili

Scarica in formato PDF, TXT o leggi online su Scribd

0 valutazioniIl 0% ha trovato utile questo documento (0 voti)

203 visualizzazioni2 pagineControles 27002

Caricato da

Anonymous kMKI4BbwN0Copyright:

Attribution Non-Commercial (BY-NC)

Formati disponibili

Scarica in formato PDF, TXT o leggi online su Scribd

Sei sulla pagina 1di 2

ISO/IEC 27002:2005.

DOMINIOS, OBJETIVOS DE CONTROL Y CONTROLES

5. POLÍTICA DE SEGURIDAD. 9.2.3. Seguridad del cableado.

5.1. Política de seguridad de la información. 9.2.4. Mantenimiento de los equipos.

5.1.1. Documento de política de seguridad de la información. 9.2.5. Seguridad de los equipos fuera de las instalaciones.

5.1.2. Revisión de la política de seguridad de la información. 9.2.6. Reutilización o retirada segura de equipos.

9.2.7. Retirada de materiales propiedad de la empresa.

6. ASPECTOS ORGANIZATIVOS DE LA SEGURIDAD DE LA INFORMACIÓN. 10. GESTIÓN DE COMUNICACIONES Y OPERACIONES.

6.1. Organización interna. 10.1. Responsabilidades y procedimientos de operación.

6.1.1. Compromiso de la Dirección con la seguridad de la información. 10.1.1. Documentación de los procedimientos de operación.

6.1.2. Coordinación de la seguridad de la información. 10.1.2. Gestión de cambios.

6.1.3. Asignación de responsabilidades relativas a la seguridad de la información. 10.1.3. Segregación de tareas.

6.1.4. Proceso de autorización de recursos para el procesado de la información. 10.1.4. Separación de los recursos de desarrollo, prueba y op

6.1.5. Acuerdos de confidencialidad. 10.2. Gestión de la provisión de servicios por terceros.

6.1.6. Contacto con las autoridades. 10.2.1. Provisión de servicios.

6.1.7. Contacto con grupos de especial interés. 10.2.2. Supervisión y revisión de los servicios prestados por terceros.

6.1.8. Revisión independiente de la seguridad de la información. 10.2.3. Gestión de cambios en los servicios prestados por terceros.

6.2. Terceros. 10.3. Planificación y aceptación del sistema.

6.2.1. Identificación de los riesgos derivados del acceso de terceros. 10.3.1. Gestión de capacidades.

6.2.2. Tratamiento de la seguridad en la relación con los clientes. 10.3.2. Aceptación del sistema.

6.2.3. Tratamiento de la seguridad en contratos con terceros. 10.4. Protección contra código malicioso y descargable.

7. GESTIÓN DE ACTIVOS. 10.4.1. Controles contra el código malicioso.

7.1. Responsabilidad sobre los activos. 10.4.2. Controles contra el código descargado en el cliente.

7.1.1. Inventario de activos. 10.5. Copias de segundad.

7.1.2. Propiedad de los activos. 10.5.1. Copias de seguridad de la información.

7.1.3. Uso aceptable de los activos. 10.6. Gestión de la seguridad de las redes.

7.2. Clasificación de la información. 10.6.1. Controles de red.

7.2.1. Directrices de clasificación. 10.6.2. Seguridad de los servicios de red.

7.2.2. Etiquetado y manipulado de la información. 10.7. Manipulación de los soportes.

8. SEGURIDAD LIGADA A LOS RECURSOS HUMANOS. 10.7.1. Gestión de soportes extraíbles.

8.1. Antes del empleo. 10.7.2. Retirada de soportes.

8.1.1. Funciones y responsabilidades. 10.7.3. Procedimientos de manipulación de la información.

8.1.2. Investigación de antecedentes. 10.7.4. Seguridad de la documentación del sistema.

8.1.3. Términos y condiciones de contratación. 10.8. Intercambio de información.

8.2. Durante el empleo. 10.8.1. Políticas y procedimientos de intercambio de información.

8.2.1. Responsabilidades de la dirección. 10.8.2. Acuerdos de intercambio.

8.2.2. Concienciación, formación y capacitación en seguridad de la información. 10.8.3. Soportes físicos en tránsito.

8.2.3. Proceso disciplinario. 10.8.4. Mensajería electrónica.

8.3. Cese del empleo o cambio de puesto de trabajo. 10.8.5. 10.8.5 Sistemas de información empresariales.

8.3.1. Responsabilidad del cese o cambio. 10.9. Servicios de comercio electrónico.

8.3.2. Devolución de activos. 10.9.1. Comercio electrónico.

8.3.3. Retirada de los de derechos de acceso. 10.9.2. Transacciones en línea.

9. SEGURIDAD FÍSICA Y AMBIENTAL 10.9.3. Información puesta a disposición pública.

9.1. Áreas seguras. 10.10. Supervisión.

9.1.1. Perímetro de seguridad física. 10.10.1. Registro de auditorías.

9.1.2. Controles físicos de entrada. 10.10.2. Supervisión del uso del sistema.

9.1.3. Seguridad de oficinas, despachos e instalaciones. 10.10.3. Protección de la información de los registros.

9.1.4. Protección contra las amenazas externas y de origen ¡ 10.10.4. Registros de administración y operación.

9.1.5. Trabajo en áreas seguras. 10.10.5. Registro de fallos.

9.1.6. Áreas de acceso público y de carga y descarga. 10.10.6. Sincronización del reloj.

9.2. Seguridad de los equipos.

9.2.1. Emplazamiento y protección de equipos.

9.2.2. Instalaciones de suministro.

1

ISO/IEC 27002:2005. DOMINIOS, OBJETIVOS DE CONTROL Y CONTROLES

11. CONTROL DE ACCESO. 12.5.1. Procedimientos de control de cambios.

11.1. Requisitos de negocio para el control de acceso. 12.5.2. Revisión técnica de aplicaciones tras efectuar cambios en el sistema operativo.

11.1.1. Política de control de acceso. 12.5.3. Restricciones a los cambios en los paquetes de software.

11.2. Gestión de acceso de usuario. 12.5.4. Fugas de información.

12.5.5. Externalización del desarrollo de software.

11.2.1. Registro de usuario. 12.6. Gestión de la vulnerabilidad técnica.

11.2.2. Gestión de privilegios. 12.6.1. Control de las vulnerabilidades técnicas.

11.2.3. Gestión de contraseñas de usuario. 13. GESTIÓN DE INCIDENTES EN LA SEGURIDAD DE LA INFORMACIÓN

11.2.4. Revisión de los derechos de acceso de usuario. 13.1. Notificación de eventos y puntos débiles de la segur. de la información.

11.3. Responsabilidades de usuario. 13.1.1. Notificación de los eventos de seguridad de la información.

11.3.1. Uso de contraseña. 13.1.2. Notificación de puntos débiles de la seguridad.

11.3.2. Equipo de usuario desatendido. 13.2. Gestión de incidentes de seguridad de la información y mejoras.

11.3.3. Política de puesto de trabajo despejado y pantalla limpia. 13.2.1. Responsabilidades y procedimientos.

11.4. Control de acceso a la red. 13.2.2. Aprendizaje de los incidentes de seguridad de la información.

11.4.1. Política de uso de los servicios en red. 13.2.3. Recopilación de evidencias.

11.4.2. Autenticación de usuario para conexiones externas. 14. GESTIÓN DE LA CONTINUIDAD DEL NEGOCIO.

11.4.3. Identificación de equipos en las redes. 14.1. Aspectos de seguridad de la información en la gestión de la continuidad del negocio.

11.4.4. Diagnóstico remoto y protección de los puertos de configuración 14.1.1. Inclusión de la seguridad de la información en el proceso de gestión de la

11.4.5. Segregación de las redes. continuidad del negocio.

11.4.6. Control de la conexión a la red. 14.1.2. Continuidad del negocio y evaluación de riesgos.

11.4.7. Control de encaminamiento de red. 14.1.3. Desarrollo e implantación de planes de continuidad que incluyan la seguridad de

11.5. Control de acceso al sistema operativo. la información.

11.5.1. Procedimientos seguros de inicio de sesión. 14.1.4. Marco de referencia para la planificación de la cont. del negocio.

11.5.2. Identificación y autenticación de usuario. 14.1.5. Pruebas, mantenimiento y reevaluación de planes de continuidad.

11.5.3. Sistema de gestión de contraseñas. 15. CUMPLIMIENTO.

11.5.4. Uso de los recursos del sistema. 15.1. Cumplimiento de los requisitos legales.

11.5.5. Desconexión automática de sesión. 15.1.1. Identificación de la legislación aplicable.

11.5.6. Limitación del tiempo de conexión. 15.1.2. Derechos de propiedad intelectual (DPI).

11.6. Control de acceso a las aplicaciones y a la información. 15.1.3. Protección de los documentos de la organización.

11.6.1. Restricción del acceso a la información. 15.1.4. Protección de datos y privacidad de la información personal.

11.6.2. Aislamiento de sistemas sensibles. 15.1.5. Prevención del uso indebido de los recursos de tratamiento de la información.

11.7. Ordenadores portátiles y teletrabajo. 15.1.6. Regulación de los controles criptográficos.

11.7.1. Ordenadores portátiles y comunicaciones móviles. 15.2. Cumplimiento de las políticas y normas de segur. y cumplimiento técnico.

11.7.2. Teletrabajo. 15.2.1. Cumplimiento de las políticas y normas de seguridad.

12. ADQUISICIÓN, DESARROLLO Y MANTENIMIENTO DE LOS SISTEMAS DE 15.2.2. Comprobación del cumplimiento técnico.

INFORMACIÓN. 15.3. Consideraciones de las auditorías de los sistemas de información.

12.1. Requisitos de seguridad de los sistemas de información. 15.3.1. Controles de auditoría de los sistemas de información.

12.1.1. Análisis y especificación de los requisitos de seguridad. 15.3.2. Protección de las herramientas de auditoría de los sistema de información.

12.2. Tratamiento correcto de las aplicaciones.

12.2.1. Validación de los datos de entrada.

12.2.2. Control del procesamiento interno.

12.2.3. Integridad de los mensajes.

12.2.4. Validación de los datos de salida.

12.3. Controles criptográficos.

12.3.1. Política de uso de los controles criptográficos.

12.3.2. Gestión de claves.

12.4. Seguridad de los archivos de sistema.

12.4.1. Control del software en explotación.

12.4.2. Protección de los datos de prueba del sistema.

12.4.3. Control de acceso al código fuente de los programas.

12.5. Seguridad en los procesos de desarrollo y soporte.

2

Potrebbero piacerti anche

- Dominios y ControlesDocumento3 pagineDominios y ControlesNolberto Zabala QuirozNessuna valutazione finora

- Anexo A - ControlesISO27002Documento80 pagineAnexo A - ControlesISO27002Carmen Aragon MendozaNessuna valutazione finora

- Anexo A - ControlesISO27002Documento80 pagineAnexo A - ControlesISO27002Nini Johanna CelisNessuna valutazione finora

- ControlesISO27002 2013Documento1 paginaControlesISO27002 2013MoraManNessuna valutazione finora

- Estructura ISOIEC 27002-2013 PDFDocumento1 paginaEstructura ISOIEC 27002-2013 PDFPedro MejíasNessuna valutazione finora

- Controles 27002Documento12 pagineControles 27002CUCHO Ramirez AngaritaNessuna valutazione finora

- Controles SOA ISO 27002-2013Documento17 pagineControles SOA ISO 27002-2013MarcelaQuirogaNessuna valutazione finora

- Controles Iso 27001-2005Documento1 paginaControles Iso 27001-2005Juan Carlos Torres AlvarezNessuna valutazione finora

- ControlesISO27002 2005Documento1 paginaControlesISO27002 2005brogla3512Nessuna valutazione finora

- Anexo ADocumento82 pagineAnexo AHumberto Faustino Asencios RojasNessuna valutazione finora

- SOA Declaracion Aplicabilidad-TratamientoDocumento69 pagineSOA Declaracion Aplicabilidad-TratamientoSILVIA CONSUELO HERNANDEZ, MANRIQUENessuna valutazione finora

- Caso Practico - Controles de Seguridad de La InformaciónDocumento11 pagineCaso Practico - Controles de Seguridad de La InformaciónAlexander Prada PérezNessuna valutazione finora

- Anexo A - ControlesISO27002Documento60 pagineAnexo A - ControlesISO27002Geovanny CepedaNessuna valutazione finora

- Checklist Controles AuditoriaDocumento30 pagineChecklist Controles AuditoriaeylincitaNessuna valutazione finora

- Lista de Controles ISO 27001:2013Documento4 pagineLista de Controles ISO 27001:2013zinnernatsu100% (2)

- Matriz de Implementacion de Un SGSI 20100618Documento14 pagineMatriz de Implementacion de Un SGSI 20100618Roger MuchaNessuna valutazione finora

- Dominios - Objetivos y Controles de La ISO 27002 2013Documento9 pagineDominios - Objetivos y Controles de La ISO 27002 2013Josué PeñaNessuna valutazione finora

- Controles ISO 27001Documento1 paginaControles ISO 27001zdg28Nessuna valutazione finora

- Iso27001 PresentarDocumento6 pagineIso27001 PresentarIsaid Pastrana TorresNessuna valutazione finora

- Anexo Iso 27001Documento246 pagineAnexo Iso 27001edgard1621Nessuna valutazione finora

- IC ISO 27001 Auditor Checklist 10838 - ESDocumento3 pagineIC ISO 27001 Auditor Checklist 10838 - ESDaniel MBNessuna valutazione finora

- Iso 27002Documento7 pagineIso 27002fgbernadalNessuna valutazione finora

- ADR 2 Cap01 AnexoSOA-Declaracion-Aplicabilidad PDFDocumento5 pagineADR 2 Cap01 AnexoSOA-Declaracion-Aplicabilidad PDFJoshua Perry100% (2)

- IC ISO 27001 Compliance Checklist 10838 - ESDocumento3 pagineIC ISO 27001 Compliance Checklist 10838 - ESDaniel MBNessuna valutazione finora

- Hoja de Cálculo en C Users R Desktop Scanned Files Dir - 412 Fase 4 - Trabajo Colaborativo - SGSI V1Documento18 pagineHoja de Cálculo en C Users R Desktop Scanned Files Dir - 412 Fase 4 - Trabajo Colaborativo - SGSI V1Milena CastillaNessuna valutazione finora

- ISO 27000 Dominios Objetivos y ControlesDocumento3 pagineISO 27000 Dominios Objetivos y ControlesIvan Macias100% (1)

- Seguridad en equipos informáticos. IFCT0109Da EverandSeguridad en equipos informáticos. IFCT0109Nessuna valutazione finora

- Seguridad en equipos informáticos. IFCT0510Da EverandSeguridad en equipos informáticos. IFCT0510Nessuna valutazione finora

- Iso 27002Documento2 pagineIso 27002Sintia Melisa JuárezNessuna valutazione finora

- Gestion de Seguridad de La InformacionDocumento43 pagineGestion de Seguridad de La InformacionFrancesca MedinaNessuna valutazione finora

- ISO27002 Objetivos ControlesDocumento8 pagineISO27002 Objetivos ControlesjoseNessuna valutazione finora

- 5.-Anexo 5-Controles Del Estandar Iso-Iec 17799 e Iso-Iec - 27001 (Nov2007)Documento52 pagine5.-Anexo 5-Controles Del Estandar Iso-Iec 17799 e Iso-Iec - 27001 (Nov2007)LibertadNessuna valutazione finora

- Checklist Completo para CCTV y BiometricosDocumento40 pagineChecklist Completo para CCTV y Biometricosraf197052100% (2)

- Actividad Evaluativa Ciberseguridad y Ciberdefensa Eje 2Documento16 pagineActividad Evaluativa Ciberseguridad y Ciberdefensa Eje 2aldehc99Nessuna valutazione finora

- B1SOFT - SOA - Declaración de AplicabilidadDocumento30 pagineB1SOFT - SOA - Declaración de AplicabilidadJORGE PIERRENessuna valutazione finora

- SG MO 002 Manual SPIDocumento11 pagineSG MO 002 Manual SPIcamilogayonNessuna valutazione finora

- ISO 27001 ChecklistDocumento44 pagineISO 27001 ChecklistJhon Hegel Gutierrez0% (1)

- Relacion Controles Proyectos ISO27KDocumento43 pagineRelacion Controles Proyectos ISO27KcarlospiwysuNessuna valutazione finora

- Anexo A Iso 27001Documento2 pagineAnexo A Iso 27001domingo100% (2)

- Ciberdefensa MóvilDocumento3 pagineCiberdefensa MóvilBenzaminGMNessuna valutazione finora

- Formato Referencial - Declaracion de Aplicabilidad SoA EGSI V2Documento5 pagineFormato Referencial - Declaracion de Aplicabilidad SoA EGSI V2Emtv EloisaNessuna valutazione finora

- Plan de Trabajo - Auditoria de Sistemas de InformaciónDocumento12 paginePlan de Trabajo - Auditoria de Sistemas de InformaciónAntony Montalvo RosalesNessuna valutazione finora

- Auditoria Computacional Segundo ApunteDocumento20 pagineAuditoria Computacional Segundo ApunteYanetNessuna valutazione finora

- Iso 27009Documento18 pagineIso 27009VICTOR HUGO BURITICA LUPACO100% (1)

- MF0490_3 - Gestión de servicios en el sistema informáticoDa EverandMF0490_3 - Gestión de servicios en el sistema informáticoNessuna valutazione finora

- UF1473 - Salvaguarda y seguridad de los datosDa EverandUF1473 - Salvaguarda y seguridad de los datosNessuna valutazione finora

- Auditoría de seguridad informática. IFCT0109Da EverandAuditoría de seguridad informática. IFCT0109Valutazione: 5 su 5 stelle5/5 (1)

- Gestión de servicios en el sistema informático. IFCT0109Da EverandGestión de servicios en el sistema informático. IFCT0109Nessuna valutazione finora

- Operaciones auxiliares de mantenimiento de sistemas microinformáticos. IFCT0108Da EverandOperaciones auxiliares de mantenimiento de sistemas microinformáticos. IFCT0108Nessuna valutazione finora

- Gestión de incidentes de seguridad informática. IFCT0109Da EverandGestión de incidentes de seguridad informática. IFCT0109Nessuna valutazione finora

- Auditorías y continuidad de negocio. IFCT0510Da EverandAuditorías y continuidad de negocio. IFCT0510Nessuna valutazione finora

- Operaciones auxiliares con Tecnologías de la Información y la Comunicación. IFCT0108Da EverandOperaciones auxiliares con Tecnologías de la Información y la Comunicación. IFCT0108Nessuna valutazione finora

- UF1643 - Gestión y control de los sistemas de InformaciónDa EverandUF1643 - Gestión y control de los sistemas de InformaciónNessuna valutazione finora

- Mantenimiento de infraestructuras de redes locales de datos. ELES0209Da EverandMantenimiento de infraestructuras de redes locales de datos. ELES0209Nessuna valutazione finora

- Enciclopedia de la Seguridad Informática. 2ª Edición: SEGURIDAD INFORMÁTICADa EverandEnciclopedia de la Seguridad Informática. 2ª Edición: SEGURIDAD INFORMÁTICAValutazione: 3.5 su 5 stelle3.5/5 (6)

- Curso de Programación de Apps. Android y iPhoneDa EverandCurso de Programación de Apps. Android y iPhoneValutazione: 4.5 su 5 stelle4.5/5 (5)

- Administración y seguridad: En redes de computadorasDa EverandAdministración y seguridad: En redes de computadorasNessuna valutazione finora

- NB 101002 - 2005Documento12 pagineNB 101002 - 2005Alejandro DesigNessuna valutazione finora

- NB 206 - 1977Documento13 pagineNB 206 - 1977Alejandro DesigNessuna valutazione finora

- NB 318002 - 2002Documento5 pagineNB 318002 - 2002Alejandro DesigNessuna valutazione finora

- NB 318004 - 2002Documento5 pagineNB 318004 - 2002Alejandro DesigNessuna valutazione finora

- NB 111004 - 2003Documento6 pagineNB 111004 - 2003Alejandro DesigNessuna valutazione finora

- NB 322006 - 2004Documento9 pagineNB 322006 - 2004Alejandro DesigNessuna valutazione finora

- Reglamento SciDocumento9 pagineReglamento SciAlejandro DesigNessuna valutazione finora

- Elaboracion de Porpuestas de ProyectoDocumento6 pagineElaboracion de Porpuestas de ProyectoAlejandro DesigNessuna valutazione finora

- NB 101001 - 2003Documento29 pagineNB 101001 - 2003Alejandro DesigNessuna valutazione finora

- Apuntes ISO 30301Documento8 pagineApuntes ISO 30301Alejandro DesigNessuna valutazione finora

- Planificación y CoordinaciónDocumento4 paginePlanificación y CoordinaciónAlejandro DesigNessuna valutazione finora

- Provision de MaterialesDocumento1 paginaProvision de MaterialesAlejandro DesigNessuna valutazione finora

- NB 1000 - 2000Documento12 pagineNB 1000 - 2000Alejandro Desig100% (1)

- Descricion de Cargos Ci D - 010Documento2 pagineDescricion de Cargos Ci D - 010Alejandro DesigNessuna valutazione finora

- Reporte de Inicio de ObraDocumento1 paginaReporte de Inicio de ObraAlejandro DesigNessuna valutazione finora

- Proceso de DeshidratadoDocumento2 pagineProceso de DeshidratadoAlejandro DesigNessuna valutazione finora

- Flujograma Proceso TransformaciónDocumento2 pagineFlujograma Proceso TransformaciónAlejandro DesigNessuna valutazione finora

- Sumario Del Informe Mensual de SupervisiónDocumento3 pagineSumario Del Informe Mensual de SupervisiónAlejandro DesigNessuna valutazione finora

- Modelo Contrato Tipo Con ProveedoresDocumento3 pagineModelo Contrato Tipo Con ProveedoresAlejandro Desig50% (2)

- R-018 Lista de Chequeo para Auditoria SGCDocumento12 pagineR-018 Lista de Chequeo para Auditoria SGCAlejandro DesigNessuna valutazione finora

- Checklist Inst LetreroDocumento1 paginaChecklist Inst LetreroAlejandro DesigNessuna valutazione finora

- Prácticas Demostrativas R .0Documento2 paginePrácticas Demostrativas R .0Alejandro DesigNessuna valutazione finora

- Monitoreo y EvaluaciónDocumento3 pagineMonitoreo y EvaluaciónAlejandro DesigNessuna valutazione finora

- Lista de Verificación para Auditoria SGCDocumento12 pagineLista de Verificación para Auditoria SGCAlejandro DesigNessuna valutazione finora

- PS EtpDocumento43 paginePS EtpAlejandro DesigNessuna valutazione finora

- Ficha Historica de CalibracionDocumento1 paginaFicha Historica de CalibracionAlejandro DesigNessuna valutazione finora

- Programa de Limpieza y DesinfeccionDocumento1 paginaPrograma de Limpieza y DesinfeccionAlejandro DesigNessuna valutazione finora

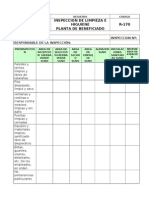

- Inspeccion de Limpieza e HigieneDocumento2 pagineInspeccion de Limpieza e HigieneAlejandro DesigNessuna valutazione finora

- Corrección de Fallas OperacionalesDocumento1 paginaCorrección de Fallas OperacionalesAlejandro DesigNessuna valutazione finora

- Notificación de Fallas OperacionalesDocumento1 paginaNotificación de Fallas OperacionalesAlejandro DesigNessuna valutazione finora